- Kali Linux: Отключение любой WiFi сети | Путь хакера #3 | UnderMind

- Отключить чужое устройство от WiFi

- Если нужен взлом пароля WiFi

- А что, если этих пакетов на прерывание будет не три, а, скажем, триста тысяч? Результат очевиден… Да, хакер может пойти дальше и попросту отключить чужое устройство от WiFi .

- Часть для тех, кому нужно отключить чужое устройство от WiFi

- Как отключить пользователя от WiFi? Кошмар соседского школьника

Kali Linux: Отключение любой WiFi сети | Путь хакера #3 | UnderMind

● В этом ролике поговорим об уязвимости, которая позволяет злоумышленнику отключить любую WiFi сеть, даже не зная от неё пароля. Произведем анализ моей собственной сети, и проверим её на защищенность.

● В ролике «Kali Linux: Отключение любой WiFi сети | Путь хакера #3 | UnderMind» — я рассказываю об одной интересной уязвимости протокола WiFi (802.11 A,B,G,N). Эта уязвимость позволит нам отключить абсолютно любое устройство от ЛЮБОЙ WiFi сети, даже если у вас нет от неё пароля. Все действия мы будем проводить на моей точке доступа. Сегодня ни о каком флуде канала 2.4 GHz речи идти не будет, поскольку этим способом мы бы отключили все wifi сети в радиусе 100 метров. Наша цель отключить именно одного клиента, ну или максимум, всех клиентов от одной точки доступа не подключаясь к ней. Существует много способов это сделать, и вот вам один из них. Нам понадобится kali linux и какой-нибудь wifi адаптер, во многих ноутбуках, кстати, они подходящие. Для начала надо загрузить kali linux, далее в терминале смотрим вывод команды «ifconfig». Тут видно, что в моем случае, wifi интерфейс называется wlan0. У вас может быть другое название. Поскольку нам нужно полностью контролировать Wi-Fi адаптер, нам нужно отключить все службы, которые могут этому помешать. Это делается командой «airmon-ng check kill». В обычном режиме, wifi адаптер принимает только те пакеты, которые адресованы именно ему. Чтобы он принимал любые пакеты, нужно включить режим монитора на нашем wifi интерфейсе. Режим монитора включается командой «airmon-ng start wlan0» (вместо wlan0 указываете ваш интерфейс). Вот тут видите, что создался новый интерфейс, теперь запоминаете его, он вам пригодится. И теперь надо определить, доступ к какой именно точке доступа надо заблокировать. Командой «airodump-ng wlan0mon» мы включаем захват пакетов от всех сетей.Ну а продолжение смотрите в ролике…

● Всё рассказанное в ролике — является художественной выдумкой автора ролика. Да и сам автор живет в частном доме, и у него нет соседей. Всё происходящее в видео — выполнено используя монтаж и к реальной жизни не имеет никакого отношения. Это шоу, где я создаю видимость угрозы информационной безопасности, чтобы люди были более бдительней. Кстати: Любые совпадения наименований программного обеспечения либо каких-либо фактов в ролике — не более чем нелепое совпадение и полная случайность.

Источник

Отключить чужое устройство от WiFi

Отключить чужое устройство от WiFi или метод деидентификации aireplay-ng

Начну с лирики. Искренне надеюсь, что читающему подобные статьи хватит ума и совести не применять знания просто потому, что это «классный прикол». Зло en passant, свершённое не из мести, вернётся к вам троекратно.

Эта статья является своего рода пояснительной запиской к статьям, посвящённым взлому WiFi с помощью пакета airmon-ng в кали линукс . Я объясню, как и обещал, для чего нужна деидентификация клиента во время перехвата пароля WiFi и как далеко хакер может зайти.

Если нужен взлом пароля WiFi

Деидентификация — это самый действенный способ исправить отсутствие перехваченного снифером заветного WPA handshake . Пришло время познакомиться с очередной интересной утилитой от кали линукс под названием aireplay-ng .

Её действие в двух словах заключается в том, что пересылаемый с вашего компьютера сигнал на mac адрес беспроводной точки доступа (любой в пределах видимости) заставит отключиться другое устройство, которое на законных основаниях к нему подключено. То есть, роутер в квартире соседа принимает сигнал с его же мобильника о том, что мобильник не готов на данный момент принимать данные с этого роутера. Это выглядит как обмен данными между mac адресам этих двух устройств. Ситуация, казалось бы обычная. Однако жертва даже не будет подозревать, что сигнал на самом деле передаётся не с его ноутбука или смартфона, а … из-за стенки или с улицы компьютером хакера. И утилита aireplay-ng справляется с этим идеально.

Те, кто знает принцип передачи информации и общения устройств, уже догадался, какую роль может сыграть здесь и компьютер хакера. Действие aireplay-ng основано на том, что она попросту подделывает цифровую подпись — в нашем случае — mac адрес устройства-клиента (принимающего WiFi сигнал смартфона или ноутбука от роутера). Основное назначение утилиты — послать кратковременный сигнал на «отключение» клиента от сети, заставив его повторно подключиться, выдав в трансляции пароль доступа.

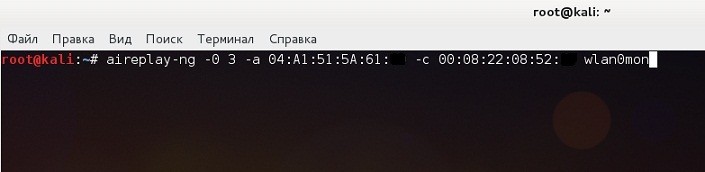

Соответствующая команда с описанием на конкретном примере уже приводилась в предыдущей статье. Напомню её:

aireplay-ng -0 3 -a 04:A1:51:5A:61:CD -c 00:08:22:08:52:1D wlan0mon

где -0 — это команда «оборвать связь»

3 — количество команд прерывания

04:A1:51:5A:61:CD — mac адрес транслятора WiFi (точки доступа)

00:08:22:08:52:1D — mac адрес приёмника

Нажмём ввод и увидим результат:

Sending 64 directed DeAuth. STMAC: [00:08:22:08:52:1D] [32|62 ACKs]

Хакер только что отослал со своей машины три пакета «отключающих» команд. Устройствам жертвы приходится по окончании повторно сочленяться, обмениваясь в эфире конфиденциальной информацией, в которой есть не только пароли. Связь же на выбранном по mac адресу устройстве-клиенте на это/эти мгновения обрывается. Командой Ctrl +Shift + V повторно посылаем скопированную команду. Для достижения результата не стоит указывать большое число команд, так как…

А что, если этих пакетов на прерывание будет не три, а, скажем, триста тысяч? Результат очевиден… Да, хакер может пойти дальше и попросту отключить чужое устройство от WiFi .

Часть для тех, кому нужно отключить чужое устройство от WiFi

Что для этого нужно ?

- Кали Линукс на борту (реальная или виртуальная система)

- Карта-модем, способные работать в режиме мониторинга сети (советую придерживаться списка адаптеров, хотя он не полный).

- Куча терпения и практики

Вот как это выглядит на экране компьютера. В терминале наберём команду перевода карты в режим мониторинга:

airmon-ng start wlan0

Запустим снифер и посмотрим на близлежащие сети:

airodump-ng wlan0mon

Выберем нужные mac адреса с подключёнными устройствами (5 снизу у стрелки):

Остановим работу снифера командой Ctrl + C и выберем из списка клиентов. На фото видно, что трое из пяти клиентов связаны с точками доступа очевидными mac адресами:

- точка доступа с mac адресом EA:28:5D:B3:AD:XX передаёт сигналы на устройство с адресом 6C:71:D9:69:CD:XX

- ТД с mac адресом F8:1A:67:60:F4:XX передаёт сигналы на устройство с адресом 5C:FF:35:87:F6:XX

- ТД с mac адресом D8:50:E6:D7:E6:XX передаёт сигналы на устройство с адресом 28:C2:DD:2A:BF:XX

Это и есть потенциальные жертвы хакера, теперь можно отключить чужое устройство от WiFi поочерёдно командой из начала статьи, указав огромное число пакетов прерываний, например 100000. Так, для первой в моём списке точки беспроводного соединениякоманда на отключение будет выглядеть так:

aireplay-ng -0 100000 -a EA:28:5D:B3:AD:XX -c 6C:71:D9:69:CD:XX wlan0mon

Смартфон или планшет жертвы потеряет связь с роутером очень и очень надолго.

Источник

Как отключить пользователя от WiFi? Кошмар соседского школьника

Он набрал 50 лайков, а значит самое время порадовать вас очередной годнотой на тему взлома и информационной безопасности ваших сетей. Напоминаю, что информация, изложенная в видео, рассматривается исключительно в образовательных целях. Все действия я произвожу только над своими личными устройствами и не рекомендую повторять подобные вещи самостоятельно.

Ну в общем вы поняли. Окей. Не будем сёдня долго запрягать. Запускаем нашу любимую Kali’шку и погнали ломать.

Шаг 1. Первым делом давайте проверим подключение внешнего WiFi-адаптера. В комп воткнут. Сетки видит. Отлично.

Шаг 2. Запускаем терминал и вводим команду sudo ifconfig, чтобы посмотреть имя интерфейса. wlan0. Запомнили.

Шаг 3. Вводим sudo airmon-ng check kill для отключения всех процессов, которые могут нам помешать.

Шаг 4. Далее пишем iw dev, чтобы посмотреть в каком режиме работает сетевушка. Она в управляемом (managed). А нам нужно перевести её в режим мониторинга.

Шаг 5. Пишем соответствующую партянку. Все команды я, как обычно, прикреплю в описании к видосику. Так что не переживайте.

Шаг 6. Проверим rfkill list. У меня всё разблочено. Но если вдруг у вас будет yesв одном из пунктов, то введите…

Шаг 7. rfkill unblock 0

Шаг 8. На всякий случай поднимаем интерфейс.

Шаг 9. И снова смотрим статус набрав iw dev. Теперь сетевушка в режиме моника. Можно работать.

Шаг 10. Запускаем airodump

Шаг 11. Bждём пока в списке появится нужная точка доступа. Аккуратно переписываем куда-нибудь её MAC-адрес и канал, на котором она сейчас раздаёт вафлю.

Шаг 12. Прерываем процесс сканирования комбинацией клавиш CTRL+C и вводим команду для сканирования всех устройств, подключённых уже непосредственно к нужной точке.

Шаг 13. У меня сейчас в сетке только ноут, поэтому выбор не велик. Запоминаем MAC.

Шаг 14. И не прерывая процесс открываем в соседней вкладке второе окно терминала. Раз MAC нам известен, будем вести целенаправленную атаку по нему. Пишем sudo aireplay-ng —deauth 0 -a адрес роутера -c адрес клиента, в моём случае ноута, и название интерфейса wlan0. Всё. Поехали рубить. Параметр 0 в команде означает, что пакеты будут передаваться пока мы не прервём операцию.

Шаг 15. Через некоторое время вафля на ноуте начинает тупить и попросту вылетает. Профит господа.

Аналогичным образом можно рубить не только ноутбуки, но также смартфона, планшеты и другие беспроводные устройства. В теории, можно отправить атаку прямо на роутер, и тогда все устройства должны отключиться. Но на практике это не работает. У меня отвалился только айфон, да и то подключился практически сразу.

Направленная атака работает в разы эффективнее. Так что для демонстрации я выбрал именно этот способ. Надеюсь, не прогадал. Друзья, если вы хотите научиться работать с Linux-системами не просто повторяя команды из роликов, а реально разбираясь в принципах работы всей этой кухни, то у меня для вас есть отличное предложение.

Прямо сейчас доступен по предзаказу мой обучающий курс Администрирование Linuxс нуля. Изучив его, вы научитесь не просто эксплуатировать десктопные оськи, но и администрировать серьёзные серверные решения. Пока есть время на карантине – неплохо бы изучить что-то новенькое и интересное. Ссылку с подробностями оставлю в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Также напоминаю, что мы с компанией Acronis проводим совместный конкурс в честь Всемирного дня бэкапа. У вас есть возможность абсолютно бесплатно получить годовую лицензию, Power Bank, термокружку и другие призы просто написав забавный стишок под конкурсным видео. Подробности также ищите под этим видео.

На этом всё. Удачи, успехов. Берегите себя и свои сети. Защищайте их от злоумышленников. Не работайте на частоте 2,4. Она наиболее часто подвергается атакам. Устанавливайте сложные пароли. А о том, как можно ломануть простые, я обязательно расскажу вам в следующем видосе, если, конечно, соберёте 50 лойсов. До новых встреч. Всем пока!

Источник