- Отключение PCT 1.0, SSL 2.0, SSL 3.0 и TLS 1.0 в службах IIS в Windows

- Защита Windows от уязвимости в SSL v3

- Отключаем SSLv3 в Windows на уровне системы

- Отключаем SSLv2 (Windows 2008 / Server и ниже)

- Включаем TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и выше

- Утилита для управления системными криптографическими протоколами в Windows Server

- Как отключить SSL 3.0 в браузере

- Отключение SSL 3.0 в Windows.

- Комментарии (2)

Отключение PCT 1.0, SSL 2.0, SSL 3.0 и TLS 1.0 в службах IIS в Windows

Набор серверов и сетевых служб IIS (Internet Information Services) от Microsoft, как известно, использует для защиты соединения между сервером и клиентом различные криптографические протоколы, такие как SSL, TLS и PCT. Самым актуальным из них является TLS. В этой статье разберём, как отключить ненужные нам протоколы в IIS.

Как должно быть понятно из названия, смысл криптографических протоколов в повышении защиты передаваемой информации от перехвата. В криптографических протоколах время от времени находят уязвимости, это приводит к разработке новых стандартов этих самых протоколов. К сожалению, моментально перейти на новый протокол нельзя из-за соображений обратной совместимости. Тем не менее, разработчики ПО постепенно внедряют в свои творения поддержку новых протоколов. Таким образом, иногда целесообразно отключать старые протоколы, если они уже не используются.

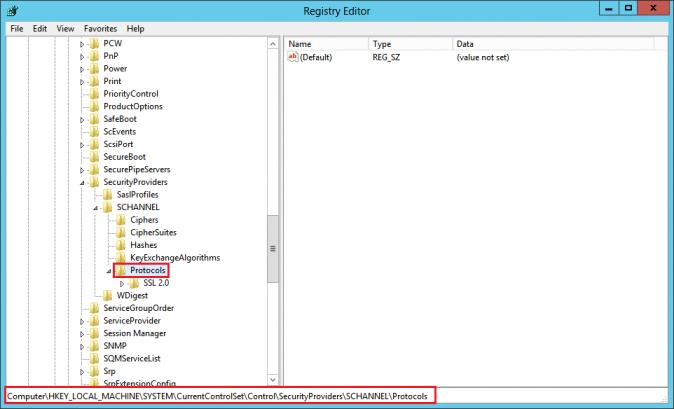

В операционных системах семейства Windows управление поддержкой протоколов PCT/SSL/TLS осуществляется на уровне реестра. Нас интересует ветка HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols. В ней вы можете увидеть следующие подразделы:

Наличие или отсутствие подразделов зависит от версии операционной системы. Отсутствующие подразделы и параметры в них можно добавить.

Подразделы с именами протоколов, в свою очередь, содержат подразделы Client и Server с настройками, как ни странно, клиента и сервера.

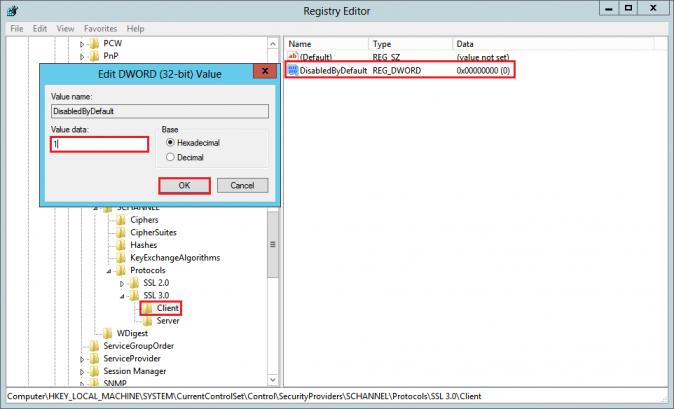

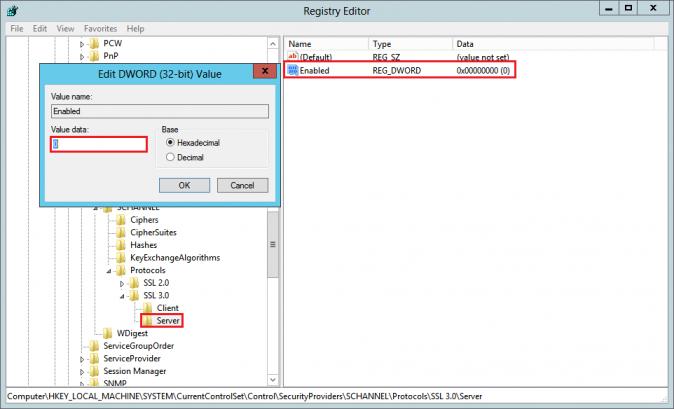

В настройках клиента и сервера можно прописать параметры DisabledByDefault (выключен по умолчанию) и Enable (включен), которые и отвечают за использование криптографических протоколов. Тип параметров DWORD (32 бита), значения, которые они могут принимать: 0 и 1.

Немного о значениях:

| Параметр | Значение | Описание |

| DisabledByDefault | 0 | Включен по умолчанию |

| 1 | Выключен по умолчанию | |

| Enable | 0 | Выключен |

| 1 | Включен |

Может показаться, что параметры дублируют друг друга, но в них есть различия. Если говорить в двух словах, параметр DisabledByDefault это более мягкий вариант отключения, который допускает исключения для приложений. А вот Enable — более жесткий параметр. Enable имеет приоритет над DisabledByDefault, т.е. Enable = 0 отключит протокол, несмотря на DisabledByDefault = 0.

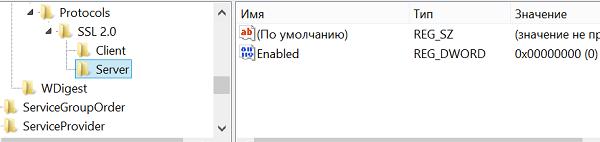

Таким образом вы можете включить или выключить любой из перечисленных протоколов. Например, если мы хотим отключить протоколы SSL 2.0 и SSL 3.0, то нужно создать в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols подразделы SSL 2.0 и SSL 3.0 (при отсутствии), в них подразделы Client и Server (также при отсутствии), а там создать или отредактировать параметры DisabledByDefault (в значении 1 для отключения) и Enable (в значении 0 для отключения) в зависимости от того, насколько «жёстко» мы хотим запретить протоколы.

Похожим образом можно включить поддержку более новых криптографических протоколов. Например, в Windows 7 и Windows Server 2008 R2, которые всё ещё весьма распространены, по умолчанию отключены протоколы TLS 1.1 и TLS 1.2. Для их включения нужно создать одноимённые подразделы в реестре с соответствующими настройками.

Для применения параметров нужно перезагрузить систему.

Напоследок отметим, что выставленные параметры применяются только для ПО, которое использует системные API. Если программа имеет собственные средства криптографии, то её нужно настраивать отдельно.

Защита Windows от уязвимости в SSL v3

В октябре инженеры Google опубликовали информацию о критической уязвимости в SSL версии 3.0, получившей забавное название POODLE (Padding Oracle On Downgraded Legacy Encryption или пудель 🙂 ). Уязвимость позволяет злоумышленнику получить доступ к информации, зашифрованной протоколом SSLv3 с помощью атаки «man in the middle». Уязвимости подвержены как серверы, так и клиенты, которые могут соединяться по протоколу SSLv3.

В общем-то ситуация не удивительная, т.к. протоколу SSL 3.0, впервые представленного еще в 1996 году, уже исполнилось 18 лет и морально он уже устарел. В большинстве практических задач его уже заменил криптографический протокол TLS (версий 1.0, 1.1 и 1.2).

Для защиты от уязвимости POODLE рекомендуется полностью отключить поддержку SSLv3 как на стороне клиента, так и на стороне сервера и в дальнейшем использовать только TLS. Для пользователей устаревшего ПО (например, использующих IIS 6 на Windows XP) это означает, что они более не смогут просматривать HTTPS страницы и использовать другие SSL-сервисы . В том случае, если поддержка SSLv3 не отключена полностью, а по умолчанию предлагается используется более сильное шифрование, уязвимость POODLE все равно будет иметь место. Связано это с особенностями выбора и согласования протокола шифрования между клиентом и сервером, т.к. при обнаружении неисправностей в использовании TLS, происходит автоматический переход на SSL.

Рекомендуем проверить все свои сервисы, которые могут использовать SSL/TLS в любом виде и отключить поддержку SSLv3. Проверить свой веб-сервер на наличие уязвимости можно с помощью онлайн теста, например, тут: http://poodlebleed.com/ .

Отключаем SSLv3 в Windows на уровне системы

В ОС Windows управление поддержкой протоколов SSL/TLS осуществляется через реестр.

В этом примере мы покажем, как полностью на уровне системы (как на уровне клиента, так и сервера) отключить SSLv3 в Windows Server 2012 R2:

- Откройте редактор реестра (regedit.exe) с правами администратора

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\

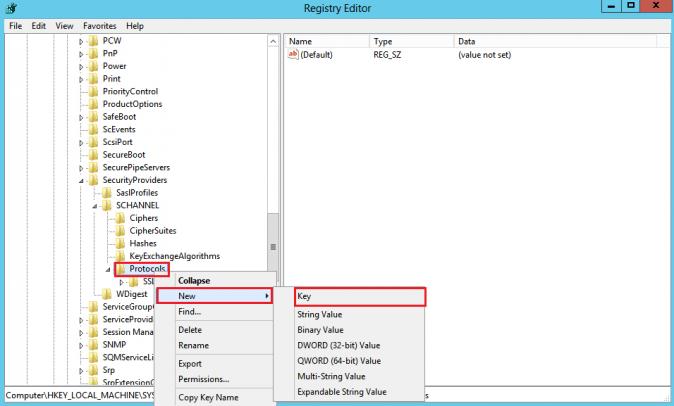

- Создайте новый раздел с именем SSL3.0 (New->Key)

- В созданном разделе SSL3.0 создайте еще два подраздела с именами Client и Server.

- Затем в разделе Client создайте новый параметр типа DWORD (32-bit) с именем DisabledByDefault

- В качестве значения ключа DisabledByDefault укажем 1.

- Затем в ветке Server создайте новый параметр типа DWORD (32-bit) с именем Enabled и значением 0.

- Для вступления изменений в силу необходимо перезагрузить сервер

Отключаем SSLv2 (Windows 2008 / Server и ниже)

В ОС, предшествующих Windows 7 / Windows Server 2008 R2 по-умолчанию используется еще менее безопасный и устаревший протокол SSL v2, который также следует отключить из соображений безопасности (в более свежих версиях Windows, SSLv2 на уровне клиента отключен по умолчанию и используется только SSLv3 и TLS1.0). Для отключения SSLv2 нужно повторить описанную выше процедуру, только для раздела реестра SSL 2.0.

В Windows 2008 / 2012 SSLv2 на уровне клиента отключен по умолчанию.

Включаем TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и выше

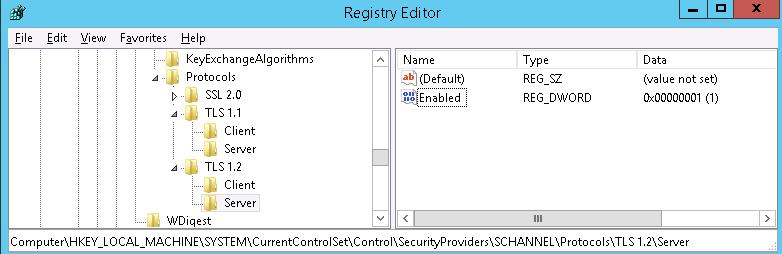

Windows Server 2008 R2 / Windows 7 и выше поддерживают алгоритмы шифрования TLS 1.1 и TLS 1.2, но по-умолчанию эти протоколы отключены. Включить поддержку TLS 1.1 и TLS 1.2 в этих версиях Windows можно по схожему сценарию

- В редакторе реестра откройте ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols

- Создайте два раздела TLS 1.1 и TLS 1.2

- Внутри каждого раздела создайте по подразделу с именами Client и Server

- В каждом из разделов Client и Server создайте по ключу типа DWORD:

- DisabledByDefault со значением 0

- Enabled со значением 1

- После внесенных изменений сервер следует перезагрузить.

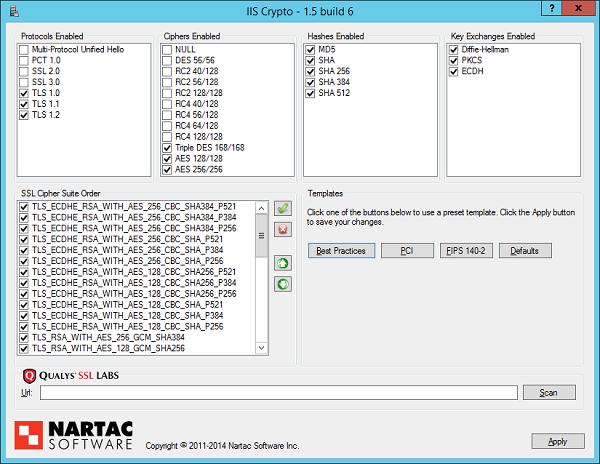

Утилита для управления системными криптографическими протоколами в Windows Server

Существует бесплатная утилита IIS Crypto, позволяющая удобно управлять параметрами криптографических протоколов в Windows Server 2003, 2008 и 2012. С помощью данной утилиты включить или отключить любой из протоколов шифрования можно всего в два клика.

В программе уже есть несколько шаблонов, позволяющие быстро применить предустановки для различных вариантов настроек безопасности.

Как отключить SSL 3.0 в браузере

Технический уровень : Средний

Найдена уязвимость в протоколе SSL 3.0.

Рекомендуется отключить поддержку протокола SSL 3.0 во всех браузерах.

14 октября 2014 г. инженеры Google опубликовали описание уязвимости в протоколе SSL 3.0, который используется для соединения с сервером. Уязвимость получила название «Poodle» и обозначение CVE-2014-3566.

Microsoft рекомендует отключить поддержку SSL 3.0

Microsoft выпустила автоматическое средство Fix it 51024 для отключения поддержки SSL 3.0 в Internet Explorer.

Microsoft объявляет о том, что поддержка SSL 3.0 будет выключена в настройках по-умолчанию браузера Internet Explorer, а так же во всех on-line сервисах Microsoft, в ближайшее время.

Вы можете выполнить отключение SSL 3.0 в браузере Internet Explorer самостоятельно.

Для отключения откройте меню «Сервис» (можно нажать шестерёнку справа вверху), затем «Свойства браузера» или откройте апплет «Свойства браузера» в «Панели управления» на рабочем столе.

В окне свойств перейдите на вкладку «Дополнительно».

В секции «Безопасность» отключите поддержку SSL и включите поддержку TLS 1.0, TLS 1.1 и TLS 1.2.

UPDATE : В настоящее время рекомендуется отключить поддержку всех устаревших протоколов и включить только TLS 1.2

Нажмите применить и ОК.

Следует иметь ввиду, что некоторые сайты не будут работать правильно с отключенной поддержкой SSL.

Пользователям других браузеров также стоит отключить поддержку SSL 3.0 во всех браузерах по инструкциям к соответствующим программам.

Если на компьютере установлена JAVA, то следует также отключить поддержку SSL 3.0 в JAVA

Откройте JAVA Control Panel и отключите SSL 3.0

Необходимо перезапустить браузер с новыми настройками, чтобы они начали действовать.

Статья KB3013210 описывает, как включить предупреждение о небезопасном переключении из Internet Explorer из TLS 1.0 в SSL 3.0 или более ранние версии. Предупреждение позволит предупредить атаку злоумышленника вида «человек посередине». По умолчанию такая возможность выключена. Однако, Вы можете включить опцию самостоятельно одним из следующих способов:

- Примените Fixit 51028 http://go.microsoft.com/?linkid=9874768

- Включите предупреждение, используя опцию Allow fallback to SSL 3.0 (Internet Explorer) в редакторе групповых политик.

- Включить предупреждения с помощью редактирования реестра

Изменения, описанные в статье KB3013210, включены в December cumulative security update for Internet Explorer (MS14-080)

Установите накопительное обновление безопасности KB3008923 для Internet Explorer через «Центр обновления Windows».

Чтобы внести изменения самостоятельно с помощью редактора реестра, выполните следующие шаги:

Предупреждение : выполняйте действия с максимальной осторожностью. При неправильных изменениях в реестре система может быть повреждена.

Запустите редактор реестра.

Найдите и выберите подраздел

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

В меню нажмите «Правка», а затем «Создать —> «Параметр DWORD».

Напечатайте EnableSSL3Fallback, а затем нажмите клавишу «Ввод».

Щёлкните в окне справа параметр EnableSSL3Fallback правой кнопкой мыши, нажмите «Изменить».

Установите необходимое значение параметра EnableSSL3Fallback и нажмите «ОК».

Если Вы хотите заблокировать небезопасное переключение для всех сайтов, установите значение 0 (наиболее безопасно).

Если Вы хотите заблокировать небезопасное переключение для сайтов, открываемых в защищённом режиме, установите значение 1.

Если Вы не хотите блокировать небезопасное переключение, установите значение 3 (минимальная безопасность).

Отключение SSL 3.0 в Windows.

Технический уровень : Средний

Найдена уязвимость в протоколе SSL 3.0, получившая название «Poodle».

Протокол SSL 3.0 больше нельзя использовать.

14 октября 2014 г. было опубликовано описание уязвимости в протоколе SSL 3.0, которую назвали «Poodle».

Уязвимость получила обозначение CVE-2014-3566.

Исследователи пришли к заключению, что протокол SSL 3.0 не может больше использоваться без риска раскрытия данных.

Microsoft рекомендует отключить поддержку SSL 3.0 в Windows и в браузере Internet Explorer.

Microsoft также объявила о том, что в ближайшее время будет выключена поддержка SSL 3.0 во всех on-line сервисах Microsoft.

Для отключения SSL 3.0 в Windows выполните следующие действия:

Для серверного ПО

- Нажмите «Пуск», «Выполнить», напечатайте «regedit«, нажмите «ОК».

- В редакторе реестра найдите ключ

Если такого ключа не существует, то нужно создать новый типа REG_DWORD (32 бита).

Измените его значение на 0.

После изменения значения в реестре перезагрузите компьютер.

Это временное решение отключит SSL 3.0 во всём серверном ПО, установленном в системе, включая IIS.

После отключения клиенты, полагающиеся только на SSL 3.0, не смогут больше подключаться к серверу.

Для клиентского ПО

Нажмите «Пуск», «Выполнить», напечатайте «regedit«, нажмите «ОК».

В редакторе реестра найдите ключ

Если такого ключа не существует, то нужно создать новый типа REG_DWORD (32 бита).

Измените его значение на 0.

После изменения значения в реестре перезагрузите компьютер.

Это временное решение отключит SSL 3.0 во всём клиентском ПО, установленном в системе.

После отключения клиентские приложения не смогут больше подключаться к другим серверам, полагающимся только на SSL 3.0

Для выполнения изменений в реестре нужно иметь права администратора.

См. также:

Была ли эта статья полезной?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько вы удовлетворены этой статьей?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько вы удовлетворены этой статьей?

Благодарим за отзыв.

Комментарии (2)

Был ли этот комментарий полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько вы удовлетворены этим комментарием?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько вы удовлетворены этим комментарием?

Благодарим за отзыв.

Oб отключении SSL 3.0 в браузере см. Как отключить SSL 3.0 в браузере

Для большинства домашних пользователей будет достаточно

Вместо SSL 3.0 Вы должны включить поддержку TLS — более совершенной версии протокола защищённого соединения.

Статья https://technet.microsoft.com/library/security/3009008 более подробна, но она на только на английском пока.

SSL 3.0 и SSL 2.0 устарели и применяются только для совместимости, когда использование TLS даёт ошибку. Большинство вендоров и так готовились к его упразднению. События немного опередили ожидаемое.

TLS 1.0, однако, тоже устарел и не отвечает необходимым требованиям.

Уязвимость протокола TLS 1.0 была продемонстрирована ещё на конференции Ekoparty в сентябре 2011 г.

В настоящее время для безопасного соединения нужно использовать TLS 1.2 или TLS 1.1

Не все сайты удовлетворяют этому требованию.

Например, чтобы зайти на Answers (с авторизацией), Вы должны включить TLS 1.0. Если отключить TLS 1.0, тогда надо включить SSL 3.0. Иначе – никак.

«Poodle» — такая штука, которая заставит переделать весь Интернет ( ну, или почти весь :-))