- Как открыть брандмауэр windows server 2016

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

- Предварительные требования Prerequisites

- Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

- Открытие порта 80 To open port 80

- Дальнейшие действия Next steps

Как открыть брандмауэр windows server 2016

Для создания правила, открывающего порт UDP 43010, проделайте следующие шаги:

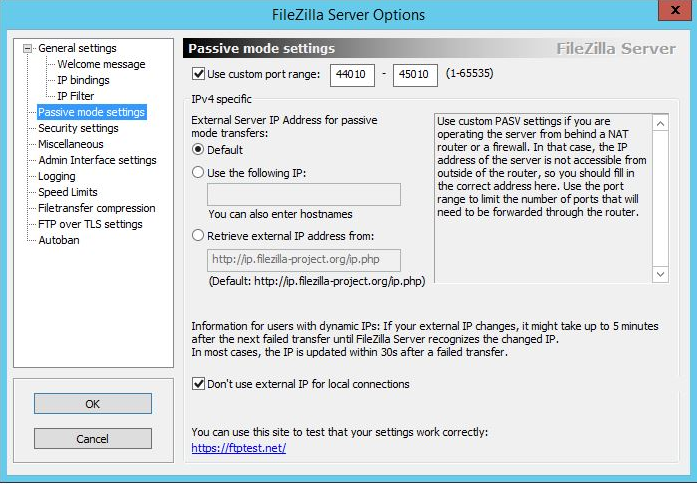

Шаг 1: Для доступа к настройкам FileZilla выберите Старт – Все программы – FileZilla Server — FileZilla Server Interface . В окне FileZilla Server Interface выберите меню Edit – Settings . В открывшемся окне FileZilla Server Options перейдите на вкладку Passive mode settings и отметьте флажком пункт Use custom port range , где пропишите диапазон портов 44010-45010 (Рисунок 325). Нажмите кнопку ОК.

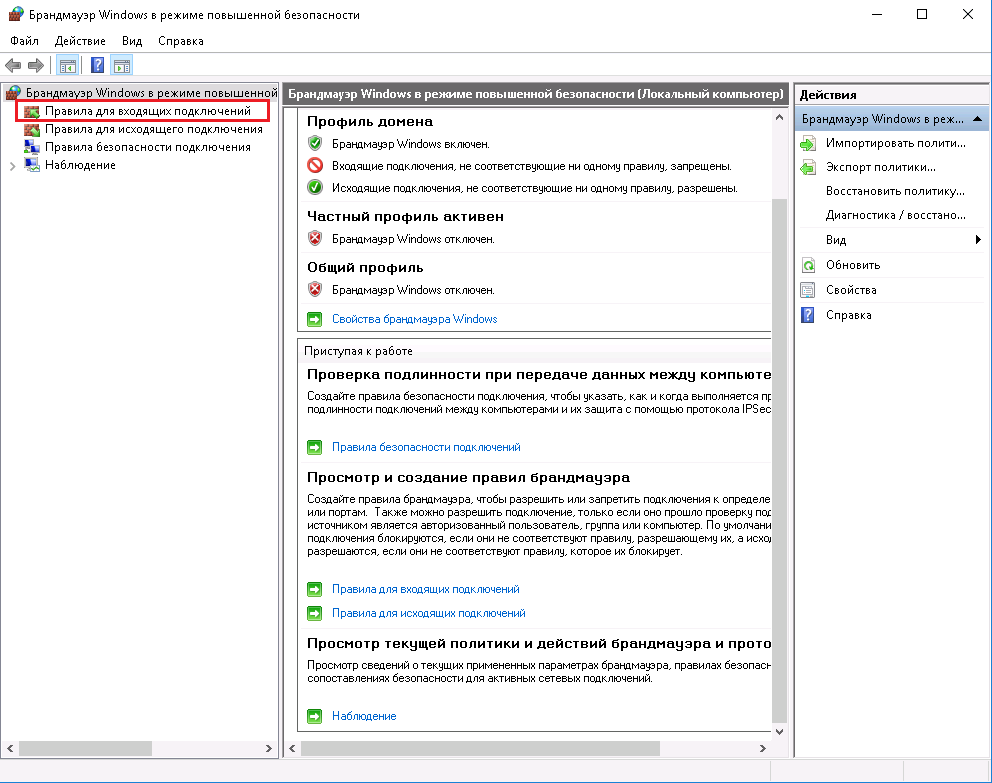

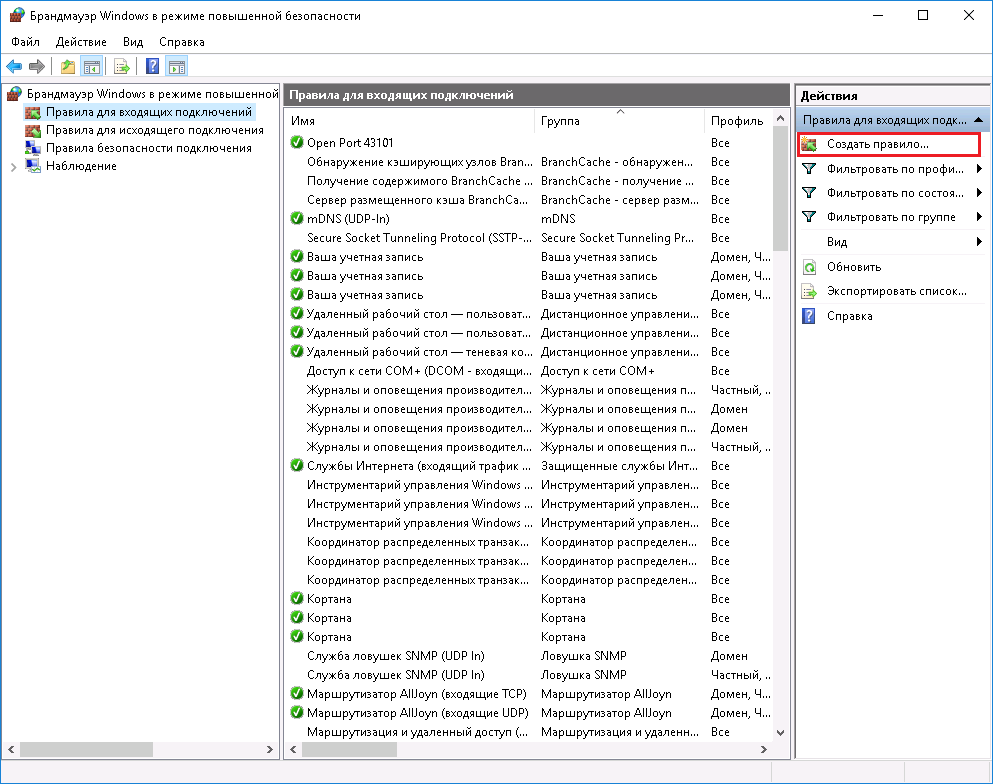

Шаг 2: Для доступа к настройкам Брандмауэра Windows выберите Старт – Панель управления – Система и безопасность – Брандмауэр Windows – Дополнительные параметры . В окне Брандмауэра Windows в области слева выберите Правила для входящих подключений (Рисунок 326).

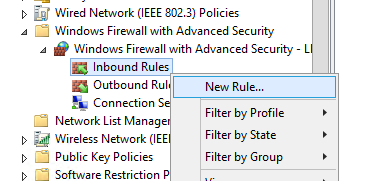

Шаг 3: В области Действия (справа) выберите Создать правило (Рисунок 327).

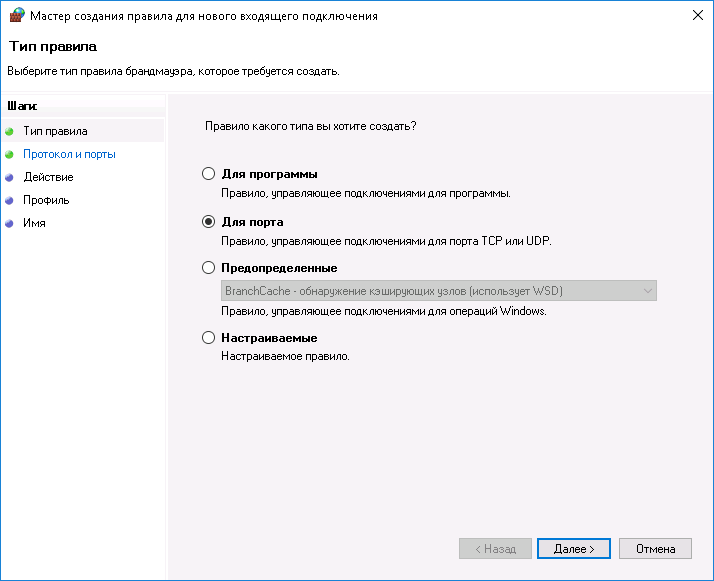

Шаг 4: В первом окне Мастера создания правил выберите тип правила – Для порта (Рисунок 328). Нажмите кнопку Далее .

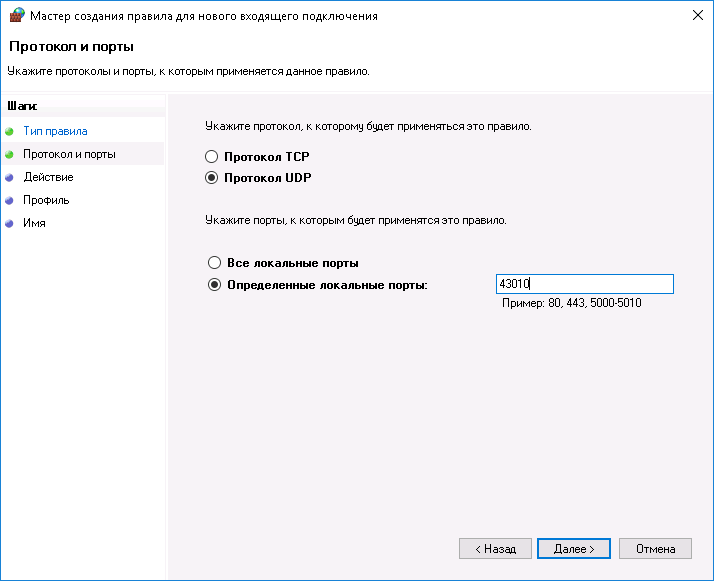

Шаг 5: В следующем окне поставьте переключатель в положение Протокол UDP и ниже пропишите номер порта, к которому будет применяться созданное правило (43010) (Рисунок 329). Нажмите кнопку Далее .

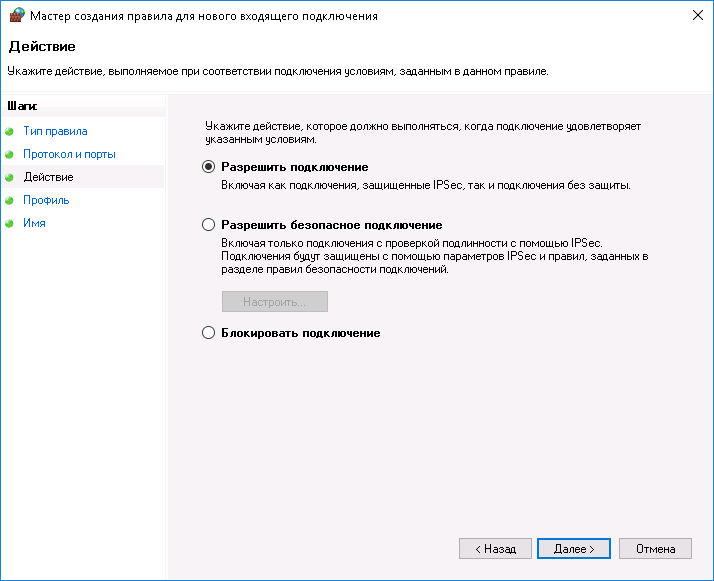

Шаг 6: В окне Действие разрешите подключение по указанным ранее параметрам поставив переключатель в положение Разрешить подключение (Рисунок 330). Нажмите кнопку Далее .

Шаг 7: В окне Профиль оставьте значения по умолчанию без изменений (Рисунок 331). Нажмите кнопку Далее .

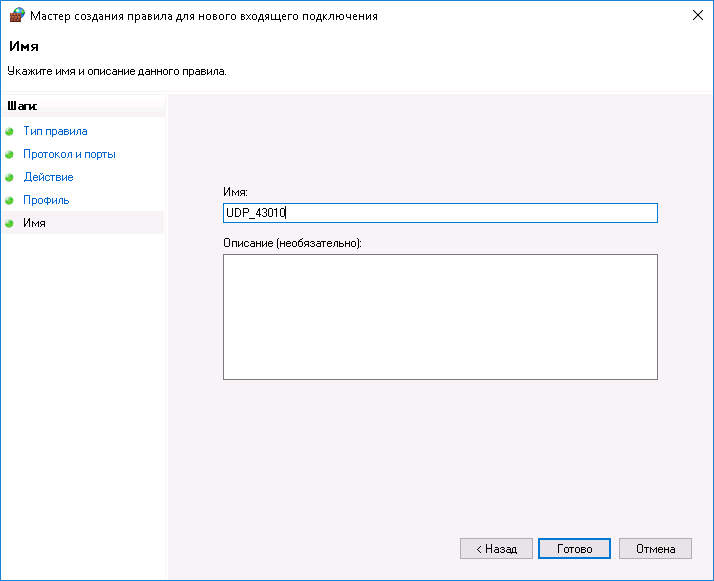

Шаг 8: В последнем окне мастера укажите имя создаваемого правила (например, UDP_43010) и нажмите кнопку Готово (Рисунок 332).

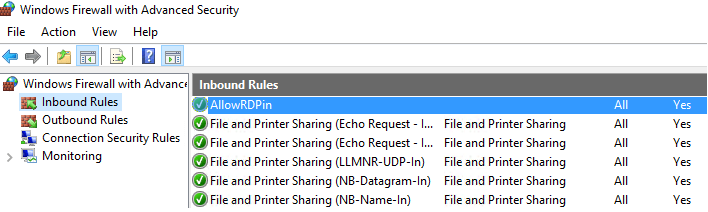

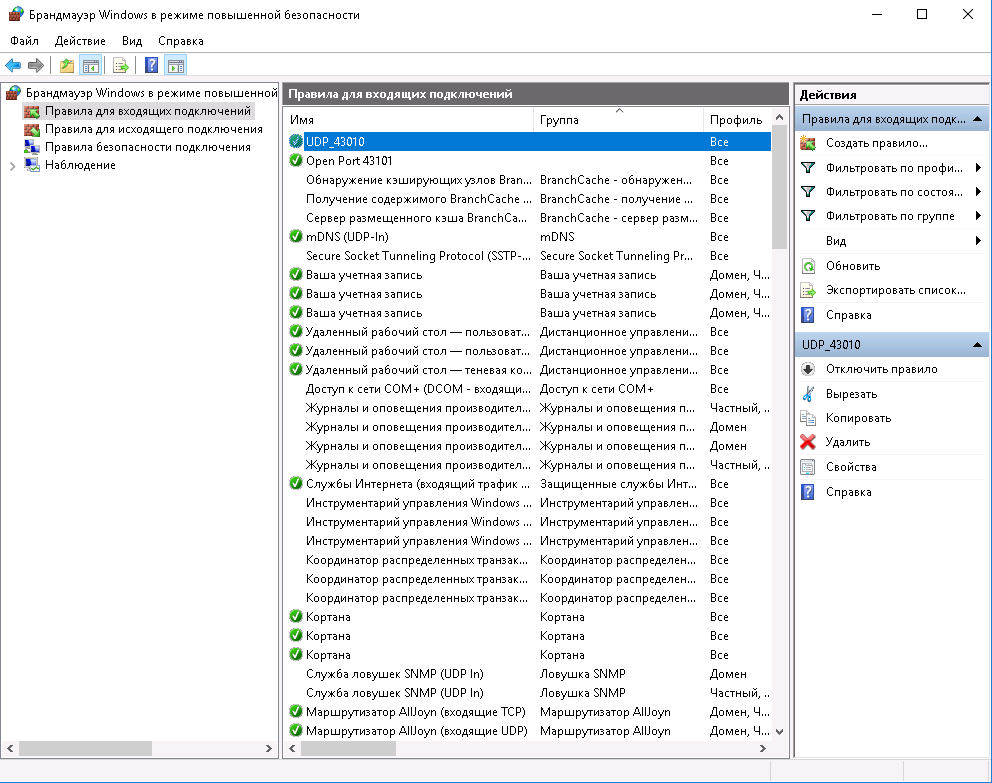

Шаг 9: Созданное правило появится в таблице Правила для входящих подключений (Рисунок 333). Двойной щелчок левой кнопкой мыши на правиле открывает окно Свойства для задания дополнительных параметров (Рисунок 334).

Шаг 10: Для задания номера удалённого порта в окне Свойства перейдите на вкладку Протоколы и порты и в области Удаленный порт пропишите его номер (43011) (Рисунок 334). Нажмите кнопку Применить .

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

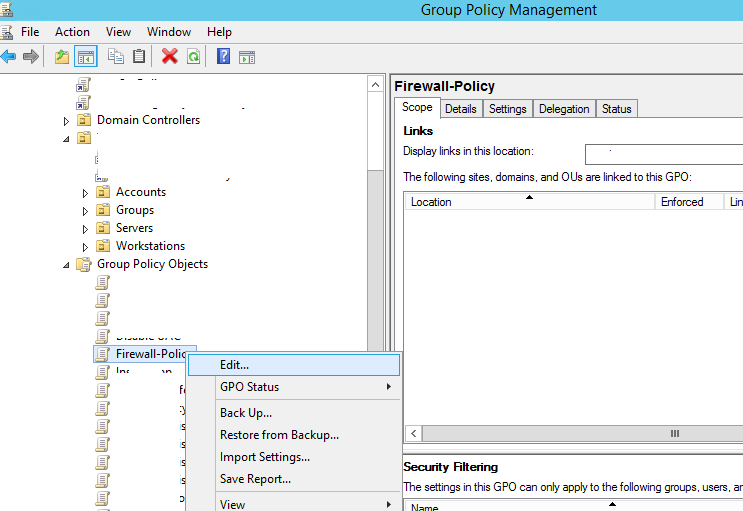

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

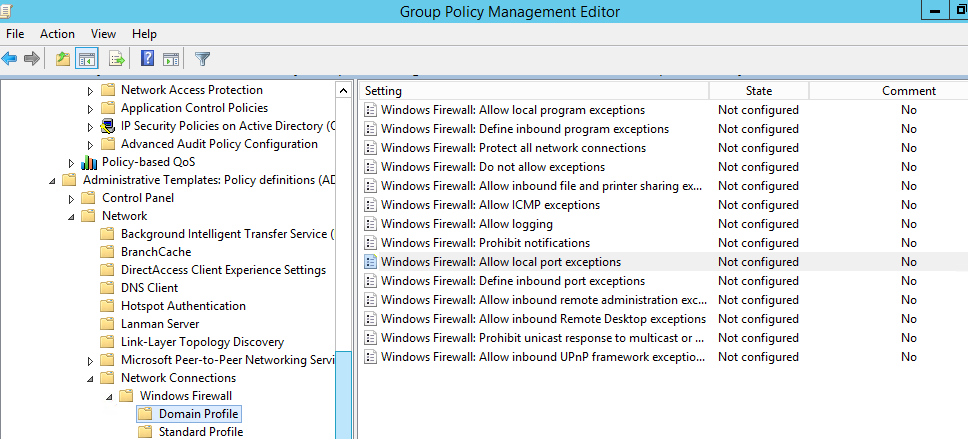

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Configure a Firewall for Report Server Access Configure a Firewall for Report Server Access

Службы Reporting Services Reporting Services и опубликованным отчетам производится по URL-адресам, которые состоят из IP-адреса, номера порта и имени виртуального каталога. Report server applications and published reports are accessed through URLs that specify an IP address, port, and virtual directory. Если включен брандмауэр Windows, то порт, на который настроен сервер отчетов, скорее всего, закрыт. If Windows Firewall is turned on, the port that the report server is configured to use is most likely closed. Обычно это выражается в том, что при обращении с удаленного клиентского компьютера к веб-порталу отображается пустая страница либо при запросе отчета открывается пустая веб-страница. Indications that a port might be closed are receiving a blank page when you attempt to open the web portal from a remote client computer, or a blank Web page after requesting a report.

Открыть порт можно при помощи брандмауэра Windows на компьютере сервера отчетов. To open a port, you must use the Windows Firewall utility on the report server computer. Службы Reporting Services не открывают порты автоматически, этот шаг необходимо выполнить вручную. Reporting Services will not open ports for you; you must perform this step manually.

По умолчанию сервер отчетов слушает HTTP-запросы для порта 80. By default, the report server listens for HTTP requests on port 80. Следующие пошаговые инструкции позволяют настроить порт. As such, the following instructions include steps that specify that port. Если URL-адреса сервера отчетов настроены на другой порт, при выполнении описанных ниже инструкций необходимо указывать его номер. If you configured the report server URLs to use a different port, you must specify that port number when following the instructions below.

При обращении к реляционным базам данных SQL Server SQL Server на внешних компьютерах или в случае, если база данных сервера отчетов находится на внешнем экземпляре SQL Server SQL Server , необходимо открыть порт 1433 и 1434 на внешнем компьютере. If you are accessing SQL Server SQL Server relational databases on external computers, or if the report server database is on an external SQL Server SQL Server instance, you must open port 1433 and 1434 on the external computer. Дополнительные сведения о брандмауэре Windows см. в статье Настройка брандмауэра Windows для доступа к компоненту Database Engine. For more information, see Configure a Windows Firewall for Database Engine Access. Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компоненты Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services и Службы Integration Services Integration Services , см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server. For more information about the default Windows firewall settings, and a description of the TCP ports that affect the Компонент Database Engine Database Engine , Службы Analysis Services Analysis Services , Службы Reporting Services Reporting Services , and Службы Integration Services Integration Services , see Configure the Windows Firewall to Allow SQL Server Access.

Предварительные требования Prerequisites

Выполнение следующих инструкций предполагает, что создана база данных сервера отчетов, настроена учетная запись службы и URL-адреса веб-портала и веб-службы сервера отчетов. These instructions assume that you already configured the service account, created the report server database, and configured URLs for the Report Server Web service and the web portal. Дополнительные сведения см. в разделе Управление сервером отчетов служб Reporting Services в собственном режиме. For more information, see Manage a Reporting Services Native Mode Report Server.

Кроме этого, необходимо проверить доступность экземпляра сервера отчетов из веб-браузера через локальное соединение. You should also have verified that the report server is accessible over a local Web browser connection to the local report server instance. Этот шаг необходим для проверки работоспособности установки. This step establishes that you have a working installation. Прежде чем приступать к открытию портов, необходимо проверить правильность настройки установки. You should verify that the installation is configured correctly before you begin opening ports. Чтобы выполнить этот шаг в Windows Server, потребуется также добавить сервер отчетов к доверенным сайтам. To complete this step on Windows Server, you must have also added the report server site to Trusted Sites. Дополнительные сведения см. в разделе Настройка сервера отчетов, работающего в основном режиме, для локального администрирования (службы SSRS). For more information, see Configure a Native Mode Report Server for Local Administration (SSRS).

Открытие портов в брандмауэре Windows Opening Ports in Windows Firewall

Открытие порта 80 To open port 80

В меню Пуск выберите Панель управления, Система и безопасностьи Брандмауэр Windows. From the Start menu, click Control Panel, click System and Security, and then click Windows Firewall. Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows. Control Panel is not configured for ‘Category’ view, you only need to select Windows Firewall.

Нажмите кнопку Дополнительные параметры. Click Advanced Settings.

Выберите Правила для входящих подключений. Click Inbound Rules.

Выберите Создать правило в окне Действия. Click New Rule in the Actions window.

Выберите Тип правила в разделе Порт. Click Rule Type of Port.

Щелкните Далее. Click Next.

На странице Протокол и порты выберите TCP. On the Protocol and Ports page click TCP.

Выберите Указанные локальные порты и введите значение 80. Select Specific Local Ports and type a value of 80.

Щелкните Далее. Click Next.

На странице Действие выберите Разрешить соединение. On the Action page click Allow the connection.

Щелкните Далее. Click Next.

На странице Профиль выберите необходимые параметры для среды. On the Profile page click the appropriate options for your environment.

Щелкните Далее. Click Next.

На странице Имя введите имяReportServer (TCP через порт 80) . On the Name page enter a name ofReportServer (TCP on port 80)

Нажмите кнопку Готово. Click Finish.

Перезагрузите компьютер. Restart the computer.

Дальнейшие действия Next steps

После открытия порта, прежде чем удаленные пользователи смогут производить доступ к серверу отчетов, им необходимо предоставить доступ к корневой папке и на уровне сайта. After you open the port and before you confirm whether remote users can access the report server on the port that you open, you must grant user access to the report server through role assignments on Home and at the site level. Даже если порт правильно открыт, пользователи не смогут соединяться с сервером отчетов, если им не предоставлены необходимые разрешения. You can open a port correctly and still have report server connections fail if users do not have sufficient permissions. Дополнительные сведения см. в статье Предоставление пользователям доступа к серверу отчетов. For more information, see Grant user access to a report server.

Правильность открытия порта можно также проверить, открыв веб-портал с другого компьютера. You can also verify that the port is opened correctly by starting the web portal on a different computer. См. подробнее о веб-портале сервера отчетов. For more information, see The web portal of a report server.

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>

Network -> Network Connections -> Windows Firewall » width=»609″ height=»276″ srcset=»https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px»/>