- Как стать владельцем раздела реестра и получить права полного доступа

- Возвращение исходных прав и восстановление владельца

- Как настроить права на доступ пользователей к реестру в Windows

- Описание

- Настраиваем права доступа к реестру

- Четыре способа получить роль администратора в Windows 10

- Используем командную строку

- Используем Local Users and Groups

- Используем редактирование групповой политики

- Расширение прав админа через реестр

- Как в Windows поменять права на ветку или ключ реестра?

- Получаем права на ветку или ключ реестра с помощью блокнота и командной строки

- Использование утилиты SubInACL для получения прав на ветку реестра

- Меняем права на ключ реестра программой SetACL

Как стать владельцем раздела реестра и получить права полного доступа

В этой статье показаны действия, с помощью которых можно стать владельцем раздела реестра и получить права полного доступа, а также как вернуть исходные права и восстановить исходного владельца.

Некоторые разделы системного реестра Windows не доступны для редактирования, даже если ваша учётная запись относится к группе «Администраторы». Это обычно происходит из-за того что у группы «Администраторы» нет соответствующих разрешений (прав) на запись в этот раздел реестра.

Есть несколько причин, почему вы не можете редактировать раздел реестра:

- Группа «Администраторы» является владельцем раздела, но не имеет полных прав на него. В этом случае достаточно просто выдать группе «Администраторы» полные права.

- Владельцем раздела является системная служба TrustedInstaller . В этом случае нужно сначала стать владельцем раздела, а затем выдать своей группе полные права, как раз в этой статье и будет рассмотрен такой пример.

- Владельцем раздела является системная учетная запись «Система». В этом случае действия будут такими же, как и с TrustedInstaller .

Далее в статье будет описано, как внести изменения в реестр при отсутствии соответствующих разрешений, а также как восстановить исходные разрешения, и для чего это нужно делать. Перед тем как редактировать системный реестр, рекомендуется создать точку восстановления системы

При изменении какого-либо параметра в реестре, если у вас недостаточно прав, то вы получите сообщение об ошибке.

► Рассмотрим первый пример, когда группа «Администраторы» является владельцем раздела, но не имеет полных прав на него.

Щелкните правой кнопкой мыши на разделе реестра и выберите из меню пункт Разрешения..

Выделите группу «Администраторы»:

Если доступен флажок Полный доступ, установите его и нажмите кнопку ОК . Этого может оказаться достаточно, если группа является владельцем раздела.

Если флажок недоступен или вы видите сообщение об ошибке как на скриншоте ниже, то переходим к второму примеру.

► Второй пример, когда владельцем раздела является системная служба TrustedInstaller .

В окне Разрешения для группы нажмите кнопку Дополнительно .

В следующем окне Дополнительные параметры безопасности нажмите ссылку Изменить вверху окна, и в появившемся диалоговом окне Выбор: «Пользователь» или «Группа» введите имя локальной учетной записи или адрес электронной почты учетной записи Microsoft, проверьте имя и нажмите кнопку ОК .

Установите флажок Заменить владельца подконтейнеров и объектов вверху окна и нажмите кнопку ОК .

Выделите группу «Администраторы», установите флажок Полный доступ, нажмите кнопку OK .

Теперь у вас есть полный доступ к разделу реестра и можно редактировать все его параметры.

► Третий пример, когда владельцем раздела является системная учетная запись «Система». В этом случае действия будут такими же, как и с TrustedInstaller .

Возвращение исходных прав и восстановление владельца

В целях безопасности системы, после редактирования необходимых параметров раздела реестра, нужно возвратить исходные права доступа и восстановить в качестве владельца раздела системную учётную запись TrustedInstaller .

Щелкните правой кнопкой мыши на разделе реестра и выберите из меню пункт Разрешения. В окне Разрешения для группы нажмите кнопку Дополнительно .

В следующем окне Дополнительные параметры безопасности нажмите ссылку Изменить вверху окна, и в появившемся диалоговом окне Выбор: «Пользователь» или «Группа» введите имя учетной записи:

Нажмите кнопку OK .

Далее установите флажок Заменить владельца подконтейнеров и объектов вверху окна и нажмите кнопку ОК .

В окне Разрешения для группы выделите группу «Администраторы», снимите флажок Полный доступ, нажмите кнопку OK .

Исходные права и владелец раздела реестра восстановлены.

Если владельцем раздела являлась учетная запись Система (в английской варианте System ), то вместо NT Service\\TrustedInstaller введите Система (в английской варианте System ).

Данная инструкция применима для операционных систем Windows 8, Windows 8.1, Windows 10.

Как настроить права на доступ пользователей к реестру в Windows

Как настроить права на доступ пользователей к реестру в Windows

Описание

В некоторых ситуациях может быть очень полезно задать различные разрешения на доступ к отдельным разделам реестра (и всем подразделам) для различных пользователей, например, чтобы запретить определенному пользователю доступ к определенному разделу. Делается это через стандартный редактор реестра — regedit.

Настраиваем права доступа к реестру

Для примера мы возьмем стандартный раздел HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run , именно сюда можно вносить программы, которые будут запускаться при входе текущего пользователя в ОС Windows. Предположим, что мы хотим запретить текущему пользователю вносить новые записи в данный раздел.

Запускаем редактор реестра regedit и открываем в нем указанный раздел.

После этого нажимаем на пункт «Правка» и «Разрешения. »

Откроется окно с текущими группами и пользователями, имеющими доступ к данному разделу и с настройками ограничений для данного раздела, выглядит оно как на скриншоте ниже:

В данном примере мы вошли в систему под пользователем Admin, поэтому именно для него мы и будем ограничивать доступ к данному разделу. Для этого, мы выделяем мышкой нашего пользователя Admin и нажимаем на кнопку «Дополнительно«.

После чего откроется меню с текущими разрешениями для пользователей и возможностью их изменения. Там мы выделяем нашего пользователя «Admin» и нажимаем на кнопку «Изменить. «

И выставляем галочку в колонке «Запретить» у пункта «Задание значения«, после чего жмем на кнопку «ОК«.

Теперь, мы видим что в дополнительных параметрах безопасности для раздела Run появилось новое значение запретить для пользователя Admin. Чтобы новые настройки доступа применились, необходимо нажать на кнопку «ОК«

Будет выведено информационное сообщение, объясняющее, что у элемента разрешений «Запретить» приоритет выше, чем у других, жмем на кнопку «Да«.

После этого наш пользователь Admin больше не имеет прав на задание значений для данного раздела (и всех его подразделов).

Теперь проверяем, что все работает как должно. Для этого попытаемся задать новый параметр через regedit:

Четыре способа получить роль администратора в Windows 10

Здравствуйте, уважаемые читатели! В процесс установки Windows 10 система предлагает создать пользовательский аккаунт, который обладает не всеми привилегиями. Многие возможности остаются недоступны. Хотите узнать, как на Виндовс 10 включить права администратора («режим Бога»)? На самом деле подобная учётная запись создается в скрытом режиме, и по умолчанию недоступна (отключена). Делается это для обеспечения безопасности, чтобы никто не мог вносить изменения в системные настройки. Предлагаю разобраться в этой теме.

Сразу же подчеркну, что выполнять разблокировку полного доступа следует лишь в исключительных случаях, когда по-другому решить проблему не получается. После осуществления необходимых действий рекомендуется отключать данный режим, чтобы предотвратить вмешательство в систему (хакеры, вирусы).

Мне известно четыре способа, как активировать полный доступ. Если знаете больше, поделитесь опытом в комментариях.

Используем командную строку

Это самый простой и быстрый метод воспользоваться возможностями учётной записи администратора.

- Выполняем команду cmd в консоли Win + R

- Вводим следующую строку и подтверждаем нажатием Enter:

net user administrator /active:yes

- Возможно появление сообщения, типа «имя не найдено». Это значит, что аккаунт админа переименован. Чтобы узнать точное название, воспользуемся командой:

- Будет выведен полный список пользователей, в котором следует найти скрытого администратора.

- Теперь еще раз вводим код, указанный во втором шаге, только вместо «administrator» указываем найденное значение. Вот пример:

- Стоит отметить, что эта запись не имеет пароля. Но его лучше установить, используя команду:

- Вам будет предложено дважды указать пароль. Советую выбирать значение посложнее, и сохранить его в надежном месте.

Рассмотренный способ универсален, и позволяет получить полные админ права в любой версии «десятки», в отличие от изложенных ниже методов. Они работают только в редакциях «Про» и «Корпоративная».

Используем Local Users and Groups

- Чтобы запустить указанную оснастку, в консоли (Win + R) вводим: msc.

- Нас интересует список Users (Пользователи), расположенный слева.

- После его выделения в правой части окна появится перечень всех пользователей системы.

- Выбираем админа и открываем его свойства (двойным щелчком или через контекстное меню).

- В настройках нужно снять галочку возле опции «Отключить аккаунт» (Account is disabled) и больше ничего не менять.

- Сохраняем настройки и перезагружаем ПК.

Используем редактирование групповой политики

Делается это с помощью утилиты gpedit, которая неоднократно рассматривалась мною в предыдущих публикациях. Очень удобный инструмент, изучению которого стоит уделить время.

- Открываем редактор через Win + R и указание команды gpedit.msc.

- Переходим к разделу «Конфигурация ПК», затем открываем вложенную директорию «Настройки Windows». Идем в «Локальные политики» и подпапку «Опции безопасности».

- В правой части окна нужно зайти в свойства «Состояния учетной записи Администратор» и переключить значение в состояние «Вкл.».

- Перезапуск системы и Happy End!

Расширение прав админа через реестр

Заходим в раздел редактирования реестра, так же как и описывал выше через Win+R и команды regedit. Ищем следующий путь:

Затем проверям вот эти параметры, если такие есть смотрим их знаечение и меняем на то что будет у меня. Если такого параметра не находите, то создайте его.

На работе я пользуюсь именно этим методом. Остались вопросы, пишите в комментариях.

Довольно простая тема, согласитесь. Но её полезность просто зашкаливает. Особенно для случаев, когда Вы пытаетесь внести изменения в системные настройки, но Ваш уровень доступа не позволяет этого сделать.

Как в Windows поменять права на ветку или ключ реестра?

Часто, чтобы внести изменения в раздел реестра или отредактировать параметр, нужно иметь права администратора. Однако в некоторых случаях изменить ключ реестра не может даже администратор, так как доступ ограничивается ACL и права записи для группы администраторов или владельцев системы просто отсутствуют или владельцами веток реестра назначены System, TrustedInstaller. В таком случае быстро и без вреда системе можно заполучить права на ключ или ветку реестра через командную строку и с помощью специальных программ. Описанные способы подходят для всех версий ОС Windows.

Получаем права на ветку или ключ реестра с помощью блокнота и командной строки

Способ с Блокнотом достаточно прост при условии, если вы правильно указали путь к нужному ключу или ветке реестра. Рассмотрим пример.

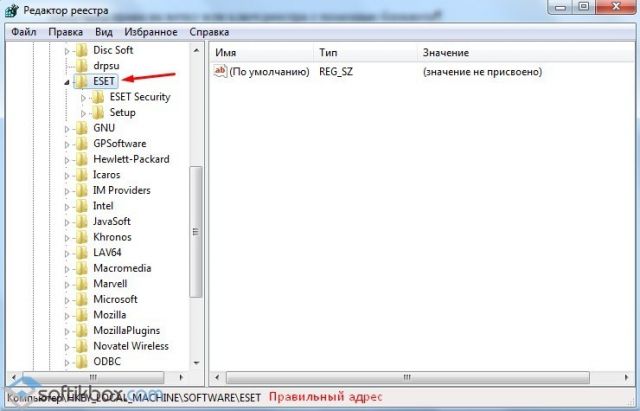

- Открываем реестр и смотрим путь к ветке или параметру, права на которые нужно получить. К примеру, нам нужно получить права на ветку антивируса.

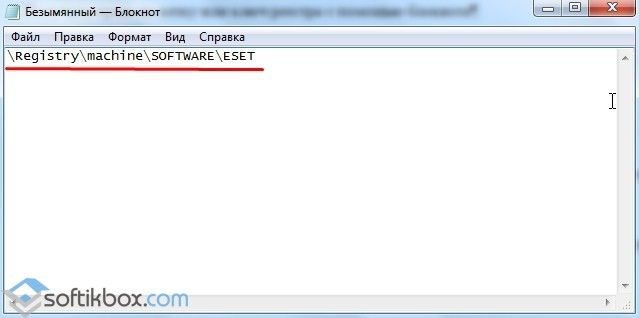

- Открываем блокнот и вставляем следующую команду: \Registry\machine\SOFTWARE\ESET.

- Рекомендуем запомнить правильные адреса разделов, а именно:

- \Registry\machine\software\classes – адрес для ключей раздела HKEY_CLASSES_ROOT;

- \Registry\machine — адрес для ключей раздела HKEY_LOCAL_MACHINE;

- \Registry\user\user_sid – адрес для ключей раздела HKEY_CURRENT_USER (user_sid нужно заменить на корректный Security ID вашего пользователя);

- \Registry\user – адрес для ключей раздела HKEY_USERS.

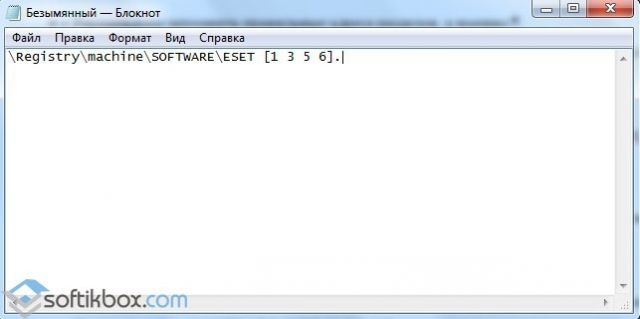

- После этого в блокноте открываем квадратные скобки и вставляем номера определённого доступа, которые смотрим в таблице.

| 1 | (to provide Administrators Full Access) | Дать Администраторам полный доступ |

| 2 | (to provide Administrators Read Access) | Дать Администраторам доступ только на чтение |

| 3 | (to provide Administrators Read and Write Access ) | Дать Администраторам право на изменение |

| 4 | (to provide Administrators Read, Write and Delete Access) | Дать Администраторам право на изменение и удаление |

| 5 | (to provide Creator/Owner Full Access) | Дать Создателю/Владельцу полный доступ |

| 6 | (to provide Creator/Owner Read and Write Access) | Дать Создателю/Владельцу доступ на изменение |

| 7 | (to provide Everyone Full Access) | Дать Всем полный доступ |

| 8 | (to provide Everyone Read Access) | Дать Всем доступ только на чтение |

| 9 | (to provide Everyone Read and Write Access) | Дать Всем право на изменение |

| 10 | (to provide Everyone Read, Write and Delete Access) | Дать Всем право на изменение и удаление |

| 17 | (to provide System Full Access) | Дать Системе полный доступ |

| 18 | (to provide System Read and Write Access) | Дать Системе право на изменение |

| 19 | (to provide System Read Access) | Дать Системе доступ только на чтение |

- В блокноте окончательная команда будет выглядеть следующим образом: \Registry\machine\SOFTWARE\ESET [1 3 5 6].

- Сохраняем блокнот под названием ACL.txt

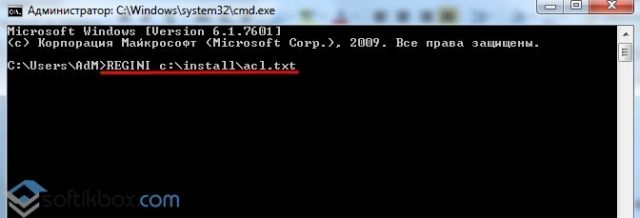

- Запускаем командную строку с правами администратора и вводим команду «REGINI full_path_of_script_file». В нашем примере она будет выглядеть так: «REGINI c:\install\acl.txt».

- Все права будут примерены к нужной ветке реестра.

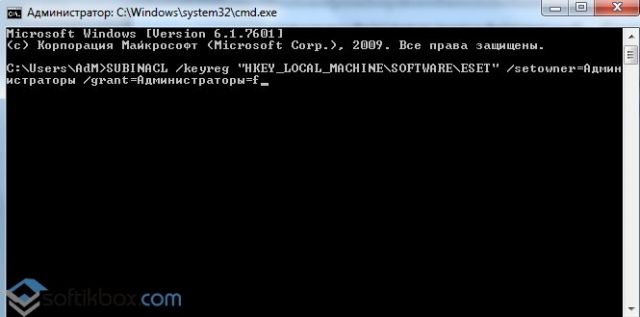

Использование утилиты SubInACL для получения прав на ветку реестра

Эту утилиту специально для таких целей, как получение прав на ветку или ключ реестра, выпустила компания Microsoft. Её можно скачать на сайте разработчика бесплатно.

Далее, чтобы изменить права, стоит выполнить следующие действия:

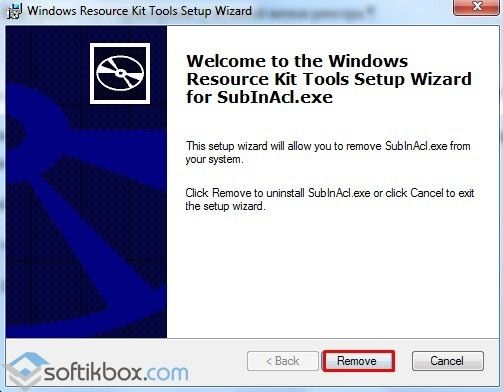

- Выполняем установку программы.

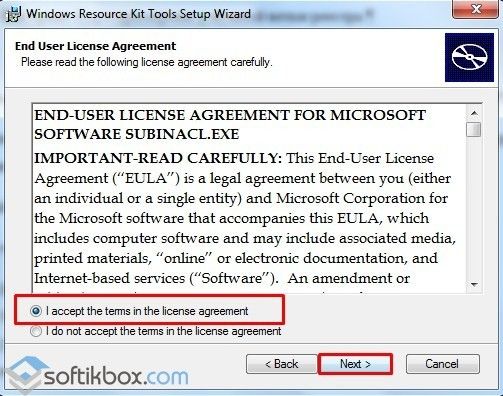

- Принимаем условия лицензионного соглашения.

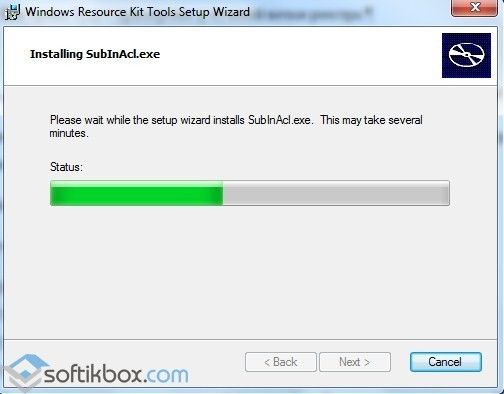

- Выбираем диск для распаковки файлов софта. Запустится инсталляция.

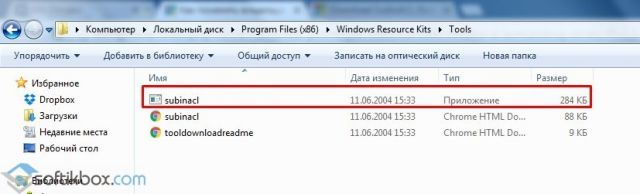

- Далее переходим в ту папку, в которую вы распаковали файлы программы и запускаем «exe».

- Теперь, чтобы управлять утилитой, нужно в командной строке с правами администратора ввести следующую команду: «SubInACL /type name /action», где «SubInACL» – запуск утилиты, «type name» – тип объекта, права которого нужно получить и «action» – действие.

- Только в командную строку вместо этих команд вводим следующее. Вместо «type» указывает тип объекта. Если нужно получить права на папку или файл, то прописываем «file». Если необходимо поменять владельца одного ключа реестра, то используем «keyreg». Если же нужно изменить всю ветку реестра с подчинёнными ключами, то используем «subkeyreg». Вместо команды «name» вводим название файла, папки или ключа реестра. Команда «action» отвечает за действие, которое будет произведено над объектом.

- Поскольку нам нужно поменять владельца реестра, то вводим в командной строке «/setowner=administrators/grant=administrators=f». Стоит отметить, что если у вас русскоязычная система, то слово «Администратор» вводим русскими.

- На примере готовая команда будет выглядеть следующим образом: «SUBINACL /keyreg «HKEY_LOCAL_MACHINE\SOFTWARE\ESET» /setowner=Администраторы /grant=Администраторы=f».

- Данной командой мы меняем владельца одного ключа и передаём его права администратору.

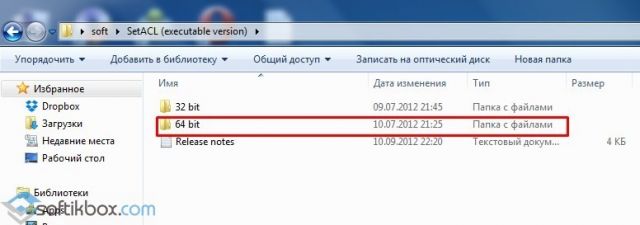

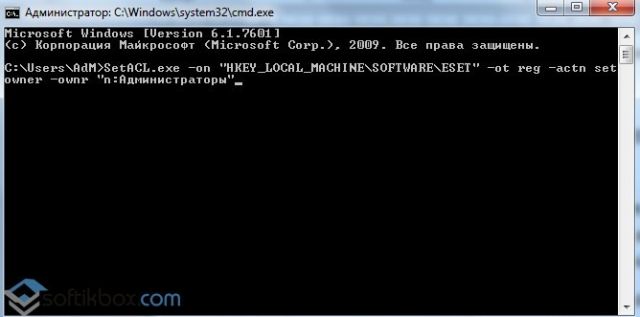

Меняем права на ключ реестра программой SetACL

Программа SetACL является бесплатной и позволяет менять права владельцев папок, файлов, ключей реестра.

Скачать SetACL Executable versio для Windows (7/8/10)

- Скачиваем и распаковываем архив.

- Выбираем установочный файл в соответствии с разрядностью системы.

- Копируем этот файл на диск С и помещаем в папку «System32».

- Открываем командную строку и вводим «SetACL -on name -ot type -actn action», где SetACL – запуск программы; «on» — остаётся неизменным. Вместо «name» указываем путь к ветке или ключу реестра. Часть команды «ot» оставляем неизменной. Вместо «type» указываем файл, папку, реестр, заменяя на «file» или «reg». Команду «actn» оставляем нетронутой. Вместо «action» используем только две команды «setowner» или «ace».

- На примере команды будут выглядеть следующим образом:

SetACL.exe -on «HKEY_LOCAL_MACHINE\SOFTWARE\ESET» -ot reg -actn setowner -ownr «n:Администраторы»

SetACL.exe -on «HKEY_LOCAL_MACHINE\SOFTWARE\ESET» -ot reg -actn ace -ace «n:Администраторы;p:full»

- На примере показано, как первой командой группа локальных администраторов получила права владельца ключа, а второй командой был предоставлен полный доступ к ключу.

О том, как ещё сменить права на ветку реестра смотрите в видео:

Как настроить права на доступ пользователей к реестру в Windows

Как настроить права на доступ пользователей к реестру в Windows