- Добываем Wi-Fi соседа стандартными средствами MacOS

- Принципы добычи паролей соседского Wi-Fi

- Добываем пароли. Соседи вешайтесь 😉

- Обход блокировок и ограничений операторов на раздачу Wi-Fi — Mac OS

- Изменение значения TTL

- Отключение ipv6

- Подмена user agent

- Используем чужой интернет или «Скажи мне свой пароль от Wi-Fi»

- Сторонний софт

- Подручные средства

- Заключение

Добываем Wi-Fi соседа стандартными средствами MacOS

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплойты для самых защищённых ОС, а сам умел только скрипткиддить (термин из нулевых). Однако мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на Хабре и остаётся топ1 постом за всю историю Хабра, несмотря на то, что был написан 9(!) лет назад.

И сегодня я хотел бы на пальцах показать и рассказать про такую штуку, как вардрайвинг. А точнее, как стандартными средствами MacOS можно добыть пароли от Wi-Fi соседей. Нелёгкая забросила меня на очередную квартиру. Как-то исторически сложилось, что я ленивый. Пару лет назад я уже писал, что моя лень, новая квартира и провод Beeline (бывшая Corbina) помогли мне найти багу у Билайна и иметь бесплатно интернет в их сети. «Сегодня» происходит «подобное», я на новой квартире, нет даже провода, но есть много сетей у соседей.

Заколебавшись расходовать мобильный трафик, я решил, что «соседям надо помогать», и под «соседями» я имел введу себя…

Когда-то давно я увлекался вардрайвингом, как раз именно до того момента, пока не обнаружил в старой квартире провод Билайна ) Там тоже было много сетей рядом и первое, что пришло в голову — мне нужен wi-fi. С тех пор прошло много лет. Обновляя свои данные про вардрайвинг, я нашёл в сети упоминание, что 90% работы спец.утилит «сегодня» можно сделать стандартными сервисами MacOS. Забегая вперёд, я хотел бы отметить, что не являюсь автором данного метода, я сам нашёл его в забугорном инете, просто, скажем, это вольный перевод и подробное, художественное описание способа добыть wi-fi пароли стандартными методами макоси, не более.

Принципы добычи паролей соседского Wi-Fi

Надо понимать, что имея Wi-Fi-приёмник, который есть сегодня в любом ноутбуке, ты можешь «снифать» весь беспроводной трафик около себя. Раньше, когда сети были открыты, достаточно было прийти в макдак и за вечер можно было получить 100-200 акков к одноклассникам. Открытая сеть + отсутсвие https делали своё дело.

Сейчас всё интереснее, все переходят на https (пользуясь случаем, хочу передать привет Lets Encypt. Любимый Lets Encypt, я в телевизоре и передаю вам привет, спасибо, что вы есть) и даже про WEP уже все забыли, все роутеры юзают WPA2. Но, как известно, меч был придуман раньше щита, и никакой WPA2 не помеха человеку, голодного до интернета и видящего около себя кучу Wi-Fi.

Продолжим. Имея Wi-Fi карту, т.е. любой современный ноутбук, мы можем снифать трафик возле себя. Но он бесполезен, ибо зашифрован. Единственное, что можно разобрать из него — метаданные, типа название сетей итп и «рукопожатия», handshake, т.е. авторизации пользователей в сети. Они происходят каждый раз, когда пользователь подключается к wi-fi-сети. Например, когда сосед приходит домой и его смартфон в кармане цепляется к домашнему wi-fi.

Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая: Key = PBKDF2(HMAC−SHA1, passphrase, ssid, 4096, 256)

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

И да, я солгал в своём первом абзаце про «дешифрацию», это техническая ошибка и подмена понятий. Конечно, дешифровать хэш невозможно. Это как говорить «лицензия такси», зная, что деятельность такси в РФ не лицензируется. Но просто так удобней )

Так вот. Всё, что нам надо — это найти среди траффика радиосети вокруг себя рукопожатия и «дешифровать» их. И раньше была куча софта для всего это. Кто-то умел грамотно сканировать радиоканал, кто-то отлично его сниффал в дампы, кто-то находил хэши в дампах, кто-то умел их ломать. Сейчас всё стало проще, благодаря Тиму Куку. 90% работы за стороннее ПО делает стандартное приложение «Беспроводная диагностика». Многие его видели — когда проблемы с Wi-Fi, мак предлагает проверить сеть. Бесполезная утилита, которая даёт советы типа «перезагрузите роутер». Ну, т.е. мне так казалось )

Добываем пароли. Соседи вешайтесь 😉

Итак, погнали. Зажимаем Alt и кликаем по логотипу Wi-Fi в верхней панели. Вообще Alt и клик всегда открывает дополнительные опции в MacOS, но это тема отдельного топика.

Помимо прочей доп.инфы, которая порой очень полезная, мы можем запустить программу «Беспроводная диагностика». Думаю, все кто пользуются маком, помнят это окно.

Но нас интересует другое. Кликаем по пункту меню «Окно» и видим набор дополнительных утилит.

И тут прям есть всё, что надо, даже больше ) Конкретно нас интересуют 2 пункта. Сканирование и Анализатор. Первый покажет нам все сети вокруг с доп.инфой, типа на каком канале и на какой частоте работает сеть. Второй пункт позволит сниффать трафик на конкретном канале и частоте.

Нажимая на кнопку «Начать» в Анализаторе, Wi-Fi-карточка переключится в режим приёма и начнёт сканировать радиочастоту вокруг себя, дамп будет писаться в /var/tmp.

Файлы *.wcap это наши дампы, которые содержат бесполезный для нас траффик и нужные нам рукопожатия.

Надо понимать, что нам необходимо поймать именно рукопожатия. Т.е. нам надо поймать и сниффать траффик, когда сосед приходит домой вечером. Либо, если у вас есть ещё одно устройство на макоси, либо любой другой оси, вам помогут нюкеры. Программки, рассылающие поддельные команды деаунтефикации. Например, JamWiFi. Но это если прям совсем не терпится ) На моём опыте, достаточно просто запустить Анализатор в 6 вечера на часок.

«Стоп» скажите вы, «ты же обещал взлом сетей соседа стандартными методами?» ) Ха! И вы мне поверили?! На самом деле мы стандартными методами сделали 90% работы через GUI. У нас уже есть хэши, всё что нам надо — разбить их. Уверен, можно всё сделать и стандартными утилитами, но проще юзать hashcat. Собираем софт через brew или из сорцов. Первым делом нам надо конвертировать наш дамп, оставив в нём только наши хэши. Этим занимается бинарник cap2hccapx из пакета.

…

Мы видим, что успели перехватить 2 рукопожатия, попробуем «сломать их». Для этого нам нужен naive-hashcat:

Кошка пошла работать. В среднем у меня на маке я имею скорость в 2000 хешей в секунду, на скрине 7к, но это только старт. Судя по этому документу, на 1080gtx можно получить скорость в 400к хешей в секунду. Однако у меня всего 2 рукопожатия и не такой уж и большой словарь, поэтому пробежаться по нему не составило проблем. Смотрим файл home-wifi.txt, вуаля:

Вот и всё. К сожалению, эта сеть через несколько квартир от меня и на другом этаже, пинг 7 секунд ) Надо ловить соседа снизу или брать внешнюю wi-fi-карту с нормальной антенной. Но принцип, думаю, понятен.

Удачных сканирований вам, юные подованы вардрайверы. И большое спасибо разработчикам Kali Linux MacOS за такие подарки.

Источник

Обход блокировок и ограничений операторов на раздачу Wi-Fi — Mac OS

Несколько способов позволяющих раздавать WiFi с телефона минуя ограничения и блокировки, которыми нас обложили операторы.

Изменение значения TTL

TTL время жизни пакета данных, оно может отличаться у разных ОС и устройств.

- iOS и Android default TTL = 64

- ПК с ОС Windows TTL = 128

- Компьютеры с Mac OS TTL = 64

Проверить TTL устройства можно в терминале или сетевой утилите, используя ping локального адреса 127.0.0.1

Оператор видит эти отличия и вводит блокировку или ограничивает раздачу подключенным устройствам. Остается только изменить TTL с 64 до 65 для Macboock или iMac чтобы оператор получал постоянные 64 TTL.

Команда для терминала меняющая TTL на 65:

sudo sysctl -w net.inet.ip.ttl=65

TTL измениться, но до перезагрузки Mac. Для постоянного изменения TTL понадобиться создать файл «sysctl.conf» с единственно строкой:

net.inet.ip.ttl=65

Сделать это можно с помощью «текстового редактора» или скачайте готовый файл «sysctl.conf»

- Открываем Finder

- Заходим в меню «переход/к папке» добавляем значение /etc/

- Копируем файл «sysctl.conf» в папку /etc/ (понадобиться пароль администратора)

После перезагрузки Mac проверяем TTL, все должно работать.

Отключение ipv6

Операторы стали анализировать hop limit протокола ipv6. В моем случае его проще отключить.

В настройках системы «Сеть» >»Wi-Fi» > «дополнительно» > вкладка TCP/IP, в «Конфигурация IPv6» выбираю «Выключить».

- Если пункта «выключить» для Wi-Fi нет, используем команду терминала:

networksetup -setv6off Wi-Fi - Для раздающих по USB, команда:

sudo networksetup -setv6off «iPhone USB»

Включить ipv6 можно не используя терминал. В окне настроек интерфейса нужно просто выбрать значение «автоматически»

Подмена user agent

user agent – это то что видят сайты, сервера и т.д. когда мы перемещаемся по сети интернет. Видят они версию ОС, каким браузером мы пользуемся, наш ip адрес. Зайдя на сайт 2ip вы сами увидите как много о нас знают 🙂 Оператор тоже может увидеть что обращение не с iphone и мобильного браузера сафари, а с mac os и десктопного браузера.

user agent можно изменить используя специальные плагины для браузеров:

У способа есть минус, вы скорее всего будете видеть мобильную версию страниц.

Можно кардинально скрыть свои данные от операторов и в сети, используя VPN, но это уже тема другой заметки 🙂

Источник

Используем чужой интернет или «Скажи мне свой пароль от Wi-Fi»

Сложно не взять то, что “плохо лежит”. Если хочется пользоваться чужим интернетом, почему бы не умыкнуть пароль от Wi-Fi соседа?

Узнать пароль от Wi-Fi в современном мире давно не является проблемой при прямых руках и умении пользоваться Гуглом. Но в этот раз пойдет речь о Яблочной ОС и ее возможностях, которые могут помочь в задуманном.

Лет десять назад можно было совершенно безнаказанно и очень быстро заполучить пароли не только от роутеров, но и от учетных записей почты, социальной сети и, не дай бог, учетной записи в банке. Запускаем любой сниффер на пару часов в общественном месте и вы “в дамках”. Однако сейчас даже у фуд-блогера Васи есть https, что накладывает свои ограничения. А шифрование (wep, wpa2 и т. д.), которое “защищает” от злодеев, не так уж и защищает.

Переходим к рассмотрению способов получить пароль от Wi-Fi.

Сторонний софт

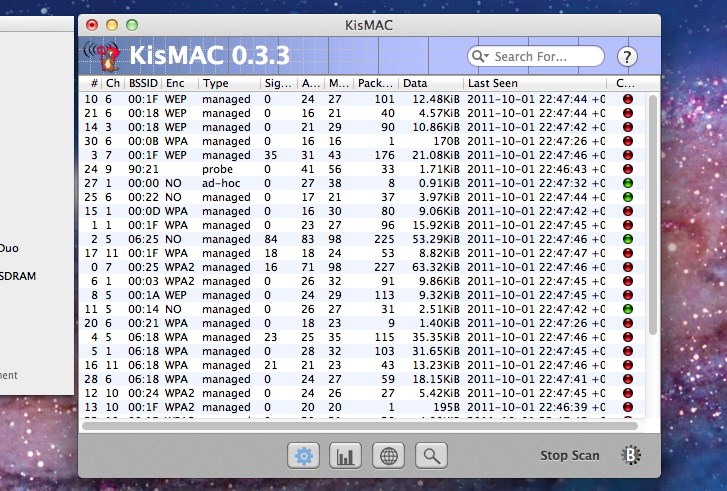

Не позабыт не позаброшен KisMAC – очень полезное и мощное приложение, собравшее в себе все необходимое для взлома. Драйверы Wi-Fi карт уже в программе, так что одной головной болью меньше. Из одного графического интерфейса выполняется как сканирование, так и сбор + анализ трафика (хотя это не так интересно для тру кодеров, но все же 🙂 ).

Программа выполняет функции сканера и сниффера, с модулем GPS обозначает найденное на карте, записывает дамп. Это не полный перечень ее возможностей, но одни из наиболее важных.

Другой маст хэв палочкой-выручалочкой является Aircrack-NG. Но вот с ним придется повозиться чуть дольше, чем с KisMAC.

По сути, это не одна программа, а целый набор, который обнаруживает, анализирует, перехватывает и взламывает Wi-Fi. С его помощью можно быть не только бэд боем, но и просто искать уязвимости в беспроводных сетях, что поможет обезопасить свой интернет от таких же хацкеров. 🙂

Программа кроссплатформенная, так что подойдет для Mac OS, Linux и Windows. Aircrack-NG есть в двух вариантах:

Но даже второй, казалось бы, упрощенный благодаря GUI вариант потребует от вас усидчивости. Перед началом работы нужно понять специфику алгоритмов шифрования, изучить вспомогательные программы (например, CommView), etc. Так что перехватить «налегке» не получится. В сети есть уйма статей по работе с Aircrack-NG, посему останавливаться на данной программе не будем и перейдем к более интересному способу.

Подручные средства

При любой активности клиент-серверной тематики, при обращении клиента происходит рукопожатие, будь то криптография, ключ-карта или подключение к роутеру. Это рукопожатие зашифровано каким-нибудь md5. Если начать “вынюхивать” что-то, то получим только хэш с набором символов, из которого ничего полезного не вытащить. Но есть специальное ПО, которое поможет превратить этот самый хэш в полезности.

В Mac OS утилита “Беспроводная диагностика” творит чудеса. Если кликнуть по значку Wi-Fi зажав клавишу Alt, то в контекстном меню можно выбрать эту программку.

В этой менюшке много полезной информации об установленном радиомодуле, MAC-адресе и имени интерфейса.

В следующем меню есть масса полезных утилит, но нам нужны только сканирование (будет показывать все сети с дополнительными параметрами в радиусе доступности) и анализатор (Mac-овская реализация сниффера по какой-нибудь частоте или каналу).

Интерфейс очень простой и интуитивно понятный (плюсик в копилку Apple), так что мучиться с пошаговыми инструкциями и поисками видео-туториалов в интернете не придется. Все предельно просто.

Если выбрать интересующую частоту, ширину канала и нажать на кнопку “Начать” в анализаторе, наш Wi-Fi модуль начнет принимать все доступные сети и дампить полученную информацию в файлик /var/tmp/*.wcap.

Эти файлики содержат timestamp, кучу трафика и искомые рукопожатия. Для выполнения поставленной задачи нужно обрабатывать только рукопожатия, а это происходит в момент подключения устройства к роутеру. Можно сидеть и снифферить часами, а можно использовать утилиту JamWiFi, которая может заставить отключиться всех подключенных клиентов для реаутентификации. В этот момент, вступаем мы с товарищем “нюхачом” и получаем наше рукопожатие.

После этого на наше Яблоко ставим naive-hashcat и hashcat-utils.

Используем бинарник cap2hccapx для конвертации дампа, чтобы остались только хэши. Дальше все разбивается на 3 своеобразных блока.

В дампе находим два рукопожатия (работаем по методу handshake’s) и используем данный инструмент:

Чем производительнее железо, тем выше скорость обработки хэшей. Все взломанное добро складируется в файлик home-wifi.txt, в котором нас уже ждет сюрприз.

Заключение

Очень хорошо, что есть такие операционные системы, которые позволяют развлечься с пользой для дела. Используйте с умом Mac OS и Kali – это ваши лучшие друзья, если соберетесь еще кого-то поломать.

Источник