Глушилка Bluetooth колонок

В мире есть не так много вещей, которые могут бесить практически всех без исключения. Это слякоть весной и осенью, отключение горячей воды летом и подростки с портативными Bluetooth-колонками. И если с первым и вторым случаем сделать практически ничего нельзя, то с третьим вполне можно бороться, причем почти без криминала. В этой статье речь пойдет о глушилках Bluetooth. Я покажу как отключить и заглушить Bluetooth колонку без навыков хакера и не покупая специальные устройства.

Если современные WiFi-роутеры способны фильтровать нежелательные пакеты, то большинство адаптеров Bluetooth, мягко говоря, туповаты. Им по большому счету безразлично, какой пакет и какого объема, а уж тем более сколько этих пакетов вы пришлете. Поэтому нам не составляет абсолютно никакого труда увеличить в Linux информационный объем пакета ping до огромного значения, а потом отослать этих пакетов на девайс с Bluetooth, скажем, 1000 штук.

Теперь по порядку. Для начала нам нужно найти подходящие устройства в зоне досягаемости. Для этого используем команду

В результате этой нехитрой манипуляции вы получите список доступных устройств с Bluetooth с их MAC-адреса. Если ваша система не видит адаптер Bluetooth, то я рекомендую поставить один из менеджеров Bluetooth для Linux. В Kali Linux лично мне подошел gnome-bluetooth, который можно установить следующей командой:

Еще можно воспользоваться утилитой blueman:

Получив список потенциальных жертв, можно расправиться с их синезубыми девайсами несколькими способами. Рассмотрим каждый по отдельности.

Глушилка Bluetooth l2ping

Введите следущую команду:

Она сгенерирует пакеты указанного тобой в параметре

объема и будет отсылать эти пакеты на MAC-адрес, записанный в качестве параметра . В конце концов вы увидите такую картину: в терминале время отклика будет постепенно увеличиваться, а на атакуемом устройстве, скорее всего, просто отключится Bluetooth. Через какое-то время он все равно включится, но музыка прервется, и некоторое удовлетворение будет получено.

Глушилка Bluetooth Websploit

Существует более элегантный и удобный способ заглушить колонку, из которой доносятся жизнерадостные звуки рэпа. Запускаем утилиту Websploit:

Набираем в консоли команду

Она продемонстрирует нам все модули, которые работают с этой утилитой. Там есть множество компонентов, работающих с WiFi, но нас интересует конкретно модуль bluetooth/bluetooth_pod:

Теперь нужно настроить все параметры и указать сведения об атакуемом устройстве:

Чтобы точно и наверняка вырубить Bluetooth, мы изменим размер отсылаемого пакета:

Все подготовительные действия завершены, можем запускать нашу «машину для убийств»:

На выходе мы увидим абсолютно похожую картину: пинги становятся дольше, а музыка прерывается. Красота!

Эти два способа будут работать практически с любыми блютусными колонками, гарнитурами и прочими похожими устройствами. Просто потому, что производители не выпускают для них новые прошивки, способные фильтровать входящие пакеты. Так что, если у вас есть ноутбук с «Линуксом» на борту, вы точно можете назвать себя грозой портативных колонок.

Если колонка справляется с атакой, можно попробовать отправить пакеты на сам телефон, к которому она подключена. Лично я тестировал этот метод на довольно мощной портативной колонке (JBL Xtreme), и она более-менее справлялась с нагрузкой. Но дешевые китайские поделки такая атака вырубает на раз.

Готовые глушилки Bluetooth

В интернете продаются любопытные товары, среди которых можно найти и глушилки частот. Стоят они обычно приличных денег и предоставляют разные возможности. Одни могут валить практически все сигналы мобильной сети, WiFi и Bluetooth разом, а другие не справятся и с H+.

Если вы считаете, что вам действительно необходим подобный товар, то перед его приобретением настоятельно рекомендую ознакомиться с действующим законодательством. В России покупать и продавать глушилки не запрещено, однако если вы решите воспользоваться ей, то необходима регистрация устройства в ГКРЧ. Если вас поймают на использовании незарегистрированного девайса, то, скорее всего, оштрафуют по статье 13.4 КоАП РФ. Штраф для физических лиц на сегодняшний день составляет 500 рублей, для юридических — до 10 тысяч.

Подключение к Bluetooth

Как мы уже знаем, примитивные колонки и гарнитуры почти никогда не фильтруют пакеты, которые мы им отправляем. Но что будет, если отослать такому девайсу не просто пакет с данными для проверки связи (ping), а пакет с запросом на подключение к устройству? И не один.

Не все производители подобных гарнитур позаботились о защите от переполнения буфера. Если все пакеты становятся в очередь, то что произойдет, когда складировать запросы уже будет некуда? Колонка попытается выполнить команду и при этом очистить буфер.

Поэтому мы используем стандартный протокол обмена данными по Вluetooth — rfcomm. Но так как сама утилита, контролирующая протокол, не позволит нам отправить тысячу таких запросов, мы напишем небольшой скрипт на Python, который автоматизирует процесс.

Перед запуском скрипта нам нужно узнать MAC-адрес устройства. Для этого используем уже знакомую команду hcitool scan, а полученный адрес вставляем в скрипт вместо . Теперь сохраняем скрипт и запускаем его:

Сработает скрипт или нет, зависит от модели атакуемого девайса, вернее, от скорости заполнения буфера. Если буфер успеет забиться до его очистки, то команда будет выполнена, и тогда мы подключимся к колонке одновременно с основным пользователем. Если же буфер очистится, то ничего не получится и придется перезапустить скрипт.

Если наш сценарий успешно выполнен, мы можем устроить свою дискотеку или вырубить устройство. Мои личные эксперименты с колонкой JBL Xtreme привели к ее отключению, а вот JBL Flip 2 когда-то удавалось и перехватывать (сейчас ее под рукой нет).

Думаю, всем читателям будет крайне интересно узнать о результатах ваших опытов с разными девайсами. Обязательно поделись ими в комментариях!

Источник

/dev/null

При помощи Kali Linux проще простого реализовать DoS-атаку на закрытую Wi-Fi точку. Есть множество утилит для этого. В нашем случае мы будем использовать утилиту Websploit.

В первую очередь необходимо убедиться, что наш Wi-Fi адаптер распознает система. Для этого введем команду iwconfig . В моём случае адаптер называется wlan0.

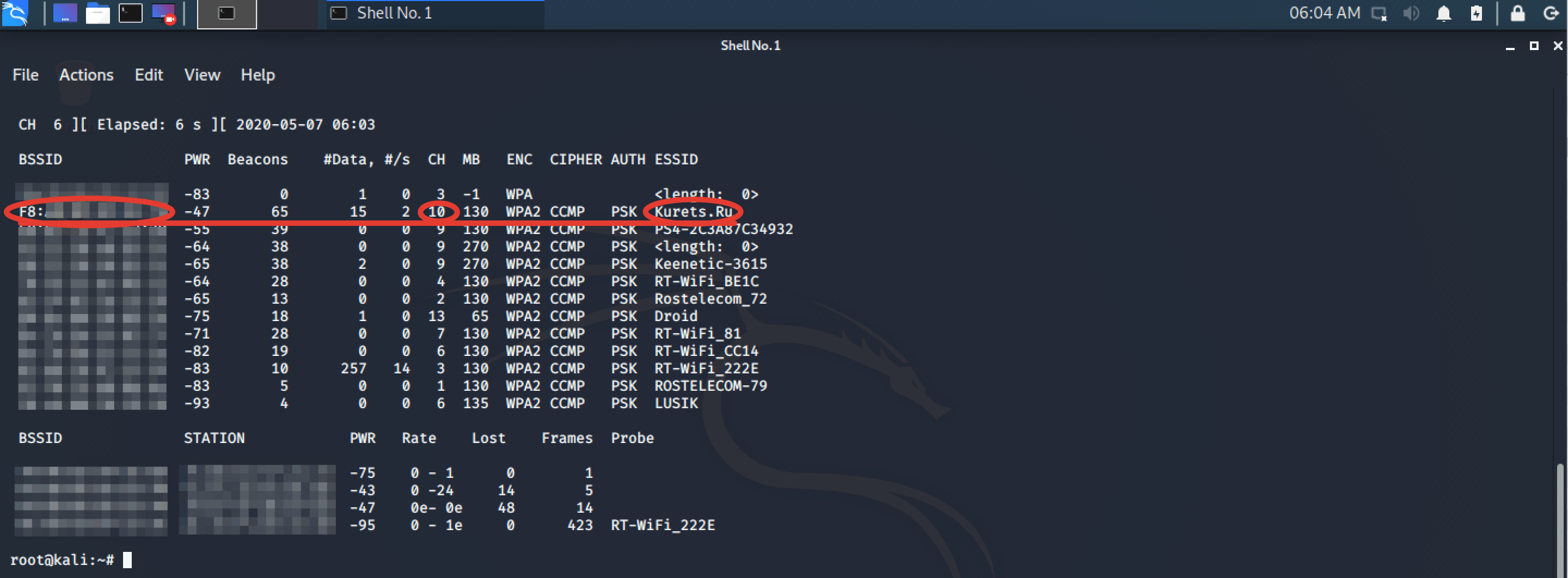

Переведем интерфейс в режим монитора для дальнейшей работы с ним — airmon-ng start wlan0 . После, выберем жертву — посмотрим какие точки доступа есть поблизости ( airodum-ng wlan0mon )

В качестве жертвы возьмем ТД «Backdoor». Оставьте окно терминала отрытым или сделайте скриншот — в дальнейшем нам понадобятся данные bssid, essid и channel.

Установим утилиту для взлома — apt-get install websploit . Запустим программу командой websploit.

У данной утилиты множество модулей. Для того, чтобы посмотреть перечень модулей введите show modules . Нас интересует раздел «Wireless / Bluetooth Modules» с модулем wifi_jammer.

Запустим этот модуль командой use wifi/wifi_jammer .

Для реализации DoS-атаки нам понадобятся такие данные о WiFi-точке как: essid(название ТД), bssid (MAC-адрес ТД), channel (канал). Всё это мы уже узнали в самом начале статьи при помощи airodump-ng. Осталось только ввести эти данные.

После команды run началась Dos-атака. Суть атаки заключается в непрерывной отправке пакетов деаутентификации.

Для того, чтобы 100%-но убедиться, что DoS-атака работает введите команду a irodump-ng wlan0mon .

Нас интересует значение PWR, которое равно нулю. Это значит, что DoS-атака работает и клиенты, которые используют заддосенную WiFi-точку никак не смогут подключиться к ней. Для остановки атаки введите stop .

Источник

WiFi Jammer в Kali Linux 2020. Глушилка для DoS атак без ESP8266

И да, вроде как шуметь в дневное время никто не запрещал. Тем более у всех, кто работает за зряплату сейчас карантин, все дела. Но, согласитесь, бесит, когда вы элементарно не можете отдохнуть в своей уютной квартире? В такой ситуации у вас есть 2 варианта. Первый, это пойти и по-мужски разобраться. А второй, немножечко включить голову и временно перекрыть кислород негодяям используя навыки начинающего пентестера.

Нынче мы рассмотрим несколько способов DoS-атаки на Wi-Fiроутеры находящиеся в зоне видимости беспроводного адаптера с помощью популярного скрипта MDK4. Он прекрасно работает, как с десктопной ОСью — KaliLinux, так и с мобильной версией NetHunter. Главное, чтобы ваш адаптер поддерживал режим монитора и возможность беспроводной инъекции.

Кстати, если интересно, какие WiFi адаптеры лучше всего подходят для проведения подобных атак, дайте знать об этом в комментах и я подготовлю отдельный выпуск. Ну а мы начинаем.

Шаг 1. Первым делом, как обычно, обновляем список пакетов, введя в терминале «apt update».

Шаг 2. Убиваем процессы, которые могут нам помешать включить Airdump.

Шаг 3. Переводим карточку в режим монитора.

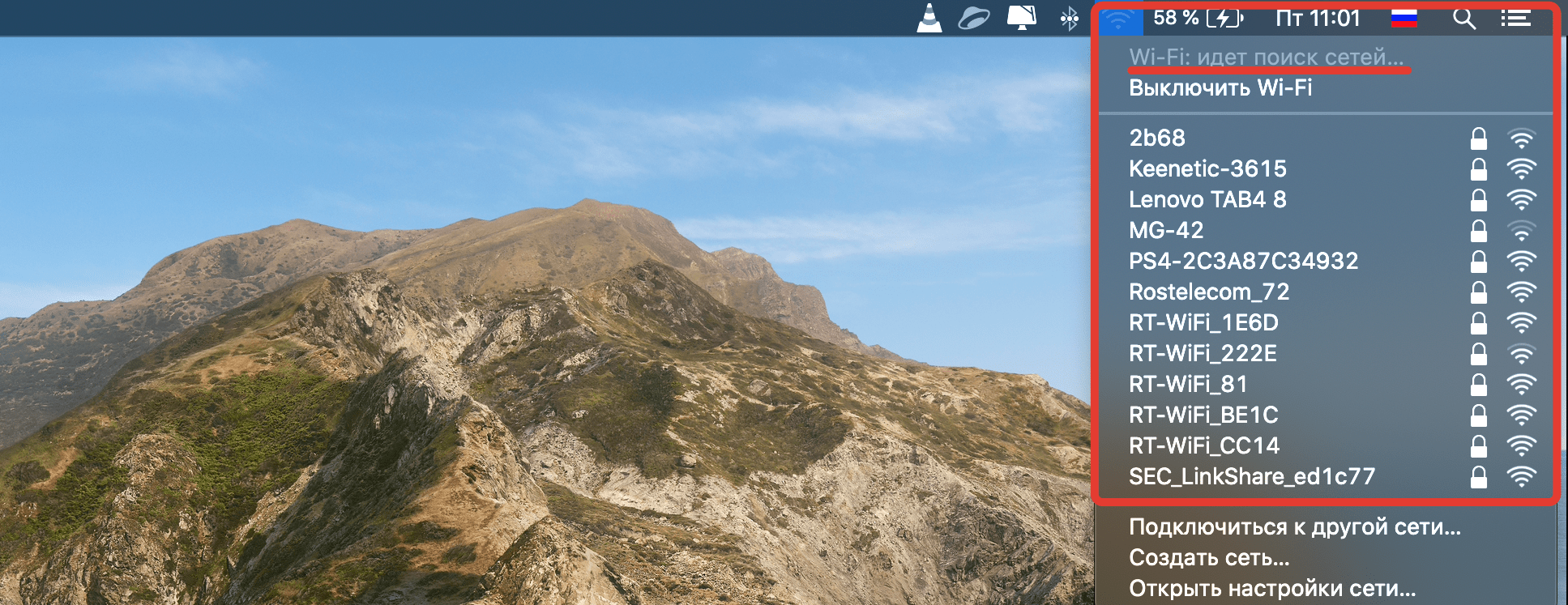

Шаг 4. И запускаем сканер ближайших сетей. Такс. Больше он вряд ли найдёт.

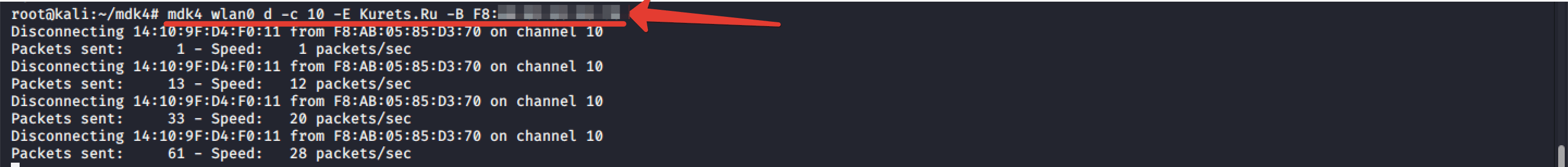

Тормозим, нажав CTRL + C . И фиксируем где-нибудь. Канал, MAC -адрес и имя вафли, если нам точно известен владелец злополучной точки. Я, естественно в обучающих целях буду показывать всё на своей.

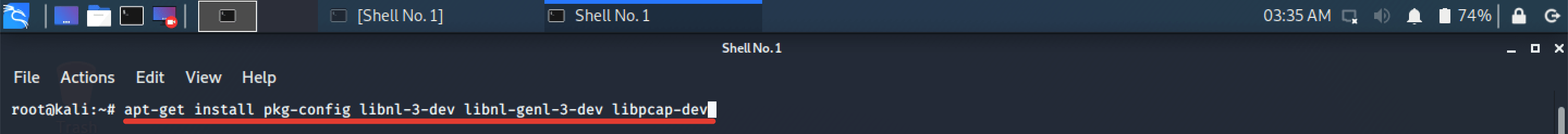

Шаг 5. Открываем новое окно терминала и вводим команду, устанавливающую все доп. пакеты необходимые для корректной работы MDK. Не переживайте. Все команды я обязательно продублирую в описании к ролику, дабы вам не пришлось перенабирать их вручную.

Шаг 6. Копируем с гитхаба сам скрипт.

Шаг 7. И переходим в папку с его содержимым для дальнейшей работы.

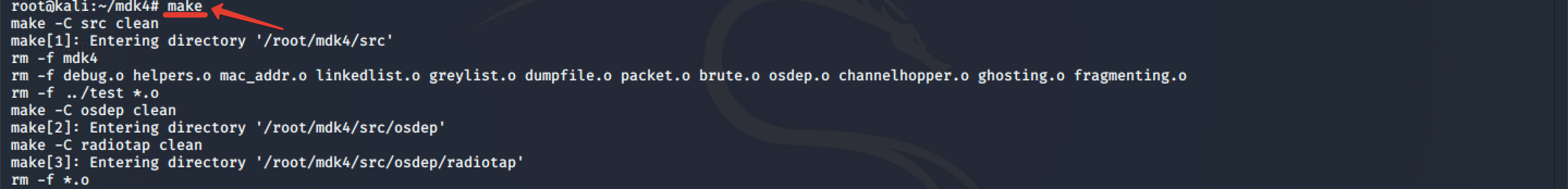

Шаг 8. Вводим «make» для запуска процедуры компиляции приложухи из исходного кода.

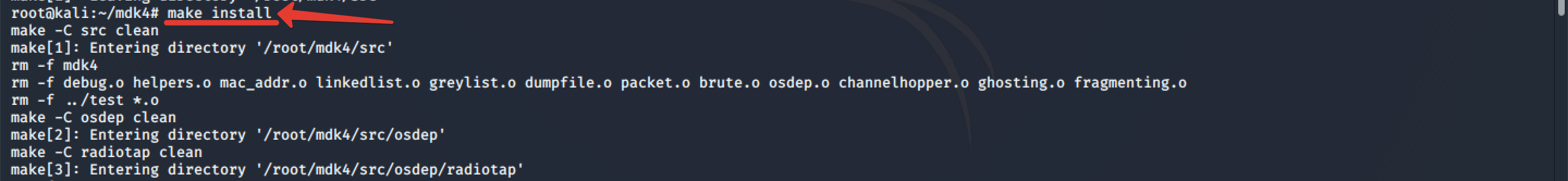

Шаг 9. И дождавшись завершения процесса инсталлим сам скрипт в систему.

Шаг 10. Окей. Теперь можно запускать. Сейчас я покажу вам 3 действующих варианта DOS-атаки. Изначально их было 5, но в финальной версии я решил оставить только самые эффективные. Запускаем скрипт с ключом a и указываем ему конкретный MAC-адрес точки доступа. Без этого данный модуль, отвечающий согласно документации за отказ в обслуживании аутентификации, работает скверно. Да и с ним признаться тоже не наносит особого вреда.

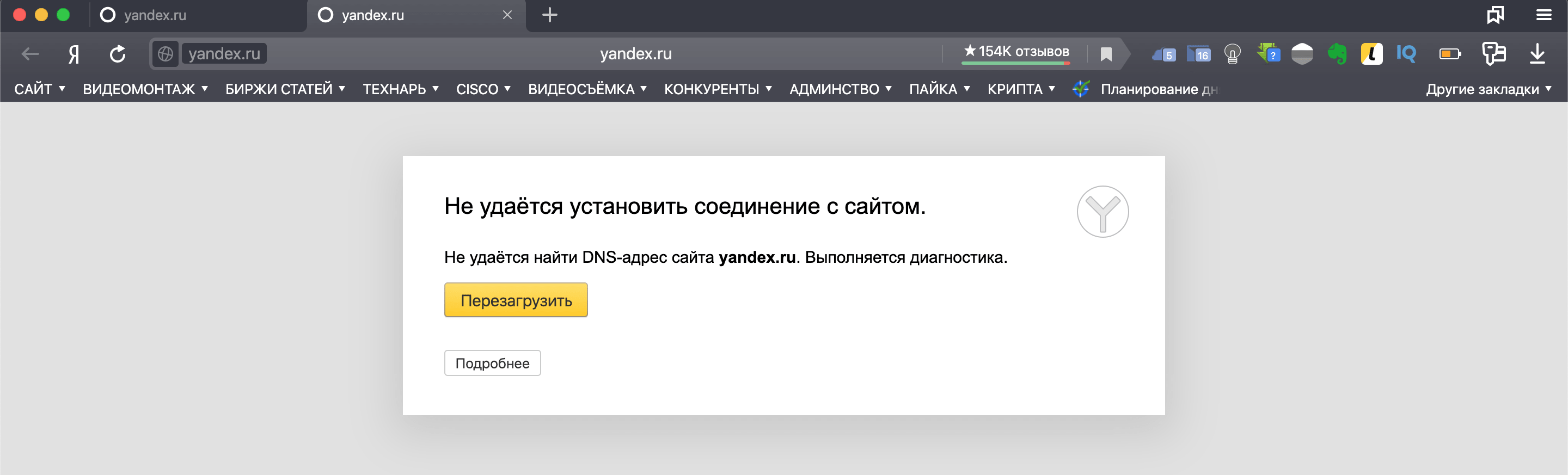

Шаг 11. Во-первых, атака длится очень долго, а во-вторых, её результатом становится только возрастание ping’а на всех устройствах, и как итог, дикий затуп при загрузке страниц.

Шаг 12. Можно использовать, но малоэффективно. Гораздо лучше себя показывает атака типа D. Она раскидывает пакеты деаутентификации и деассоциации на все устройства, подключенные к точке. В результате через некоторое время, девайсы в прямом смысле отваливаются от точки и не могут к ней подключиться.

Шаг 13. Мда. Всё это конечно круто, но увы, не всегда знаешь, какой именно соседушка-мудозвон тебя достаёт. А вздремнуть часок-другой хочется. Да и жильцам будет весьма полезно для здоровья малясь отдохнуть от телека и других зомби-гаджетов. Для массовых беспорядков в данный стрипт встроен пакетный фаззер. Я не буду сейчас грузить вас теорией, повествующей о том, что же такое фаззинг и как он работает. Если кратко – то это дикий спам устройств рандомными пакетами с различными косяками. Неполными, оборванными на половине, широковещательными в обе стороны и т.д. В MDK можно настроить множество модификаторов под это дело. Мой вариант команды вы видите на экране.

Шаг 14. Я тестил его дважды. На разных устройствах. И могу заверить, он срабатывает практически моментально. WiFi ложится буквально на глазах.

И как защититься от последнего варианта, я даже не знаю. Если от первых двух спасает скрытие SSID, включение фильтрации по MAC-адресам и активация защиты от DoS-атак в самом роутере, то тут это петрушка никак не работает. Точка ложится на раз. Так что если вы давно искали способ, чтобы спокойно выспаться и при этом избежать предварительных разборок с местными обитателями хрущёвки, то MDK вам в помощь. Учитывая, что даже телики сейчас фурычат от приставок тянущих инет с роутера, способ более чем актуальный.

Главное не наглейте и не глушите своих милых соседей напрочь. А то ведь знаете, некоторые люди весьма мнительны. Могут и провайдеру позвонить. И соответствующие органы в гости позвать, если перебои будут продолжаться на постоянной основе. Общем вы поняли. Часик-другой для того, чтоб выспаться днём или угомонить наглеца глубокой ночью – это пожалуйста, но без перегибов. Всё-таки мы тут топим за этичных хакинг, а не поощряем инфопреступность.

Друзья, если вы хотите узнать ещё больше полезных вещей по части работы с Линукс-системами и в итоге стать настоящим специалистом своего дела, то рекомендую вам ознакомиться с мои обучающим курсом «Администрирование Linux с нуля». Я не буду в очередной раз распинаться, рассказывая какой он классный и весь из себя полезный. Об этом вы и сами можете прочитать, перейдя по ссылке в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Просто напомню, что ролики по хакерским темам ютуб не монетизирует и, следовательно, никаких денег я за их съёмку не получаю. Поэтому если вы хотите и дальше регулярно, не меньше 3 раз в неделю видеть в своей ленте годнейшие видосики по взломам, то поддержите канал. Либо покупкой курса, либо переведя пару сотен на донэйшн алерт. Мне будет приятна любая помощь с вашей стороны. Даже лишний репост на стену в VK сделает своё дело и поможет в развитии данного проекта.

Как-то так, братцы. В любом случае, спасибо за ваши просмотры. Вы самая лучшая аудитория, которую можно желать. Поэтому, я традиционно желаю вам удачи, успехов и самое главное, отличного настроения.

Не тупейте, не болейте, хорошо высыпайтесь. Используйте полученные знания только во благо, и никогда не пренебрегайте своей собственной безопасностью. До новых встреч, камрады. Всем пока.

Источник