- Генерация и использование SSL-сертификатов в Linux

- Как SSL-сертификат помогает защитить данные?

- Общий порядок создания SSL-сертификата, ключи и подпись

- Подписание SSL-сертификатов

- Использование SSL-сертификатов для домена

- Заключение

- Как создать самоподписанные сертификаты SSL в Ubuntu 20.04 | 18.04

- Как создать самоподписанные сертификаты SSL в Ubuntu 20.04 | 18.04

- Создание SSL сертификата в Linux.

- Создаём самоподписанный ssl сертификат с помощью OpenSSL.

- Создаём самоподписанный ssl сертификат с помощью OpenSSL.

- Убираем пароль с секретного ключа.

Генерация и использование SSL-сертификатов в Linux

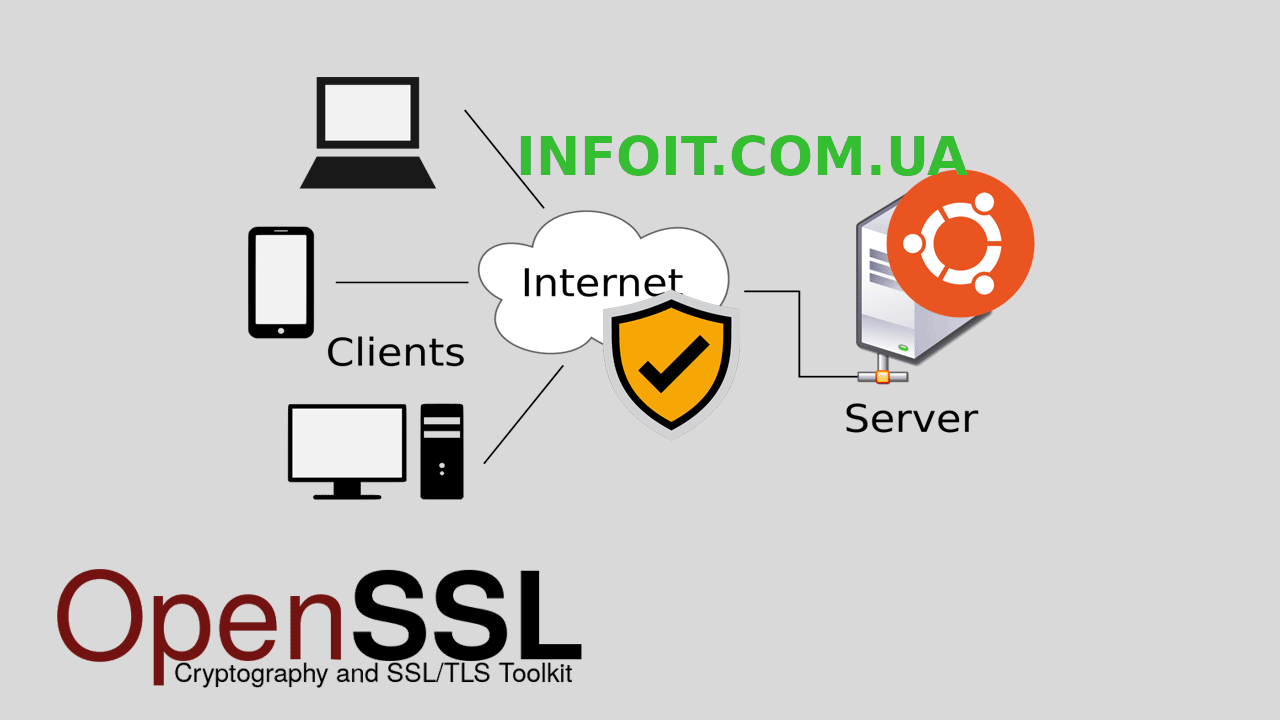

В целях безопасности, в частности во избежание перехвата конфиденциальных, персональных или важных данных. Многие владельцы сайтов в сети защищают трафик с помощью SSL-сертификатов. Естественно, защите подлежит только тот трафик, который связан непосредственно с запросами и передачей данных с определённым адресом — адресом сайта. Системные администраторы, сотрудники техподдержки должны ориентироваться в вопросах, касающихся создания и внедрения SSL-сертификатов для хостов. Поскольку предоставляют соответствующие услуги. Для этих целей в системах Linux существует утилита openssl. Она является свободной реализацией методов защиты, протокола SSL, а также генерации сертификатов.

Как SSL-сертификат помогает защитить данные?

На самом деле схема защиты трафика основана на его шифровании открытым ключом и его расшифровке закрытым ключом. Понятие SSL-сертификата применимо в контексте подтверждения того факта, что открытый ключ действительно принадлежит именно тому домену, с которым происходит соединение. Таким образом, в данной схеме присутствуют две составляющие:

- Пара ключей (открытый и закрытый) — для шифрования/расшифровки трафика;

- Подпись открытого ключа. Гарантирующая, что он подлинный и обслуживает именно тот домен, для которого и был создан.

Обе эти составляющие и представляют собой то, что принято обозначать понятием SSL-сертификат. Подпись является гарантией, поскольку выдаётся авторитетным центрами сертификации. Это доступные всем онлайн-сервисы (достаточно воспользоваться любой поисковой системой), которым можно отправить свой ключ, заполнив соответствующую анкету. Далее сервис (центр сертификации) обрабатывает данные из анкеты и сам ключ и высылает уже подписанный ключ обратно его владельцу. Среди самых популярных на сегодняшний день центров сертификации являются такие как Comodo.

Важно заметить, что зашифрованный открытым ключом трафик возможно расшифровать только соответствующим ему закрытым ключом. В свою очередь подпись для открытого ключа от авторитетного цента говорит, что зашифрованный трафик пришёл от «своего» или подлинного узла и его можно принять в обработку, т. е. расшифровать закрытым ключом.

Общий порядок создания SSL-сертификата, ключи и подпись

Во время создания SSL-сертификата происходит последовательная обработка следующих видов ключей:

- *.key – это сами ключи шифрования, открытий и/или закрытый;

- *.csr – ключ, содержащий сформированный запрос для получения подписи сертификата от центра сертификации, а сам запрос — это открытый ключ и информация о домене и организации, связанной с ним;

- *.crt, *.cer, *.pem – это, собственно, сам сертификат, подписанный центром сертификации по запросу из файла *.csr.

Для начала нужно создать закрытый ключ:

Здесь команда genrsa генерирует RSA-ключ, опция -des3 указывает алгоритм шифрования ключа. А опция -out указывает, что ключ должен быть получен в виде файла server.key. Число 2048 — это сложность шифрования. При выполнении этой команды пользователю будет предложено ввести пароль для шифрования. Поскольку указан его алгоритм опцией -des3. Если это личный ключ и его планируется использовать на сервере, который можно настроить в собственных целях, то естественно шифрование обязательно. Однако, многие серверы требуют закрытые ключи без шифрования (например хостинг-площадки, поскольку предоставляют универсальную услугу по заказу SSL-сертификатов). Поэтому перед генерацией закрытого ключа нужно определиться, как он будет использоваться.

Теперь нужно создать запрос на подпись — CSR-файл, который будет включать только что сгенерированный ключ server.key:

При выполнении этой команды пользователю необходимо ввести информацию о домене и организации. Причём наименование домена следует вводить точно, например, если идентификатор URL сайта https://mycompany.com, то ввести нужно mycompany.com. Для URL-идентификатора www.mycompany.com уже необходим отдельный сертификат.

Теперь файл server.csr со сформированным запросом на подпись можно отправить в выбранный центр сертификации.

Подписание SSL-сертификатов

Получить подписанный сертификат, когда имеется закрытый ключ и запрос на подпись можно несколькими способами: воспользоваться услугой авторитетных центров сертификации, отправив им запрос (CSR-файл) и получив в ответ готовый сертификат *.crt. Либо можно сделать сертификат самоподписанным. Т. е. подписать его тем же ключом, который использовался при создании файла CSR. Для этого следует выполнить команду:

Здесь опция -days указывает количество дней, в течение которых выпускаемый сертификат server.crt будет действителен. В данном случае на протяжении одного года.

Также можно создать самоподписанный сертификат из имеющегося закрытого ключа без использования CSR-файла. Но в этом случае нужно вводить информацию CSR-запроса:

Параметр -x509 задаёт формат генерируемого сертификата. Он является самым распространённым и используется в большинстве случаев. Опция -new позволяет запрашивать информацию для запроса у пользователя.

Важно отметить, что сертификаты, подписанные авторитетными центрами сертификации известны веб-браузерам. Самоподписанные сертификаты необходимо импортировать в хранилище доверенных сертификатов веб-браузера вручную. Поскольку соединения с доменами, обслуживаемыми такими сертификатами по-умолчанию блокируются.

Использование SSL-сертификатов для домена

Для использования сертификата доменом, для которого он был создан, необходимо соответствующим образом настроить виртуальный хост этого домена. Для начала нужно сохранить файлы *.crt и *.key где-нибудь, где доступ к ним может получить только их владелец. Например в

/ssl/certs/ нужно поместить файл server.crt, в

/ssl/private/ — файл server.key. Далее, в конфигурационном файле виртуального хоста нужно определить следующие директивы:

Важно заметить, что для SSL-соединений домена должен быть отдельный конфигурационный файл (или просто отдельная конфигурация в одном файле) виртуального хоста для него. Это необходимо, поскольку обычные HTTP-соединения обрабатываются по порту 80, а HTTPS (SSL) — по 443. Это отдельные конфигурации одного виртуального хоста (хотя это не совсем верное определение). Также для Apache должен быть включен модуль SSL. Типичная конфигурация может выглядеть следующим образом:

Как подключить ssl сертификата в nginx читайте в этой статье.

Заключение

В заключение следует заметить, что генерация и подключение SSL-сертификатов к домену — далеко не самая сложная задача. Однако она требует очень внимательного выполнения отдельных её этапов, поскольку от ошибки зависит безопасность для домена.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Как создать самоподписанные сертификаты SSL в Ubuntu 20.04 | 18.04

Как создать самоподписанные сертификаты SSL в Ubuntu 20.04 | 18.04

Это краткое руководство показывает студентам и новым пользователям, как настроить самозаверяющие сертификаты SSL в Ubuntu 20.04 | 18.04.

Самозаверяющие сертификаты в основном используются внутри лабораторий или бизнес-сред, где сертификаты создаются человеком или компанией, а не доверенной третьей стороной.

Эти сертификаты, хотя и не созданы доверенным сторонним центром сертификации (ЦС), имеют тот же уровень шифрования, что и доверенные сертификаты.

Самозаверяющие сертификаты, используемые для защиты ресурса, будут отображать предупреждение во всех веб-браузерах о том, что этому сертификату нельзя доверять.

Инструментарий openssl требуется для создания самозаверяющего сертификата.

Убедитесь, что установлен openssl toolkit. Чтобы проверить это, выполните следующие команды:

Это должно отобразить вывод, аналогичный приведенному ниже:

Если пакет не установлен, просто выполните приведенные ниже команды, чтобы установить его.

Чтобы создать самозаверяющие сертификаты, выполните следующие команды:

Подробная информация о командах выше:

- -newkey rsa:4096 – создать новый запрос сертификата с RSA 4096 бит. По умолчанию 2048

- -x509 – создает сертификат X.509.

- -sha256 – использовать 265-битный SHA (алгоритм безопасного хеширования)

- -days 365 – количество дней, в течение которых должен быть заверен сертификат. 365 — это 1 год.

- -nodes – создает ключ без ключевой фразы.

- -out example.crt – указывает имя файла сертификата

- -keyout example.key – указывает имя файла ключа сертификата

Как только вы нажмете Enter, должен начаться процесс создания сертификата.

После этого должны быть созданы файл сертификата и ключ.

При появлении запроса введите информацию о сертификате.

Файл сертификата и ключ созданы и готовы к использованию.

Если вы хотите сделать то же самое, но без запроса на ввод данных сертификата, просто выполните следующие команды:

Источник

Создание SSL сертификата в Linux.

В продолжение линейки статей про SSL, хотелось бы описать шаги появления сертификатов. Я не буду повторяться в терминологии. Теоретическая часть изложена в статье Что такое SSL и с чем его кушать Дальнейшие действия справедливы в среде Linux c использованием функционала пакета Openssl. Итак для начала генерируем ключ безопасности. Очень важно скопировать этот файл в укромное место, поскольку без него не будет работать сертификат.

Дальше генерируем файл на запрос сертификата:

В процессе генерации запроса вам зададут следующие вопросы. Естественно, большинство из них могут остаться без ответа. Важным является только Common Name — имя Вашего сайта. Если в нем допустить ошибку, то сертификат работать не будет:

К сожалению Common Name принимает только одно значение, то есть Вы можете сгенерировать сертификат только для домена с www или только для домена без www. Как быть? Очень просто. Для начала нужно быть готовым к тому, что сертификат на 2 домена будет стоить дороже, чем на 1. То есть если на вашем сайте используются ссылки с www и без www, тогда придется раскошеливаться, либо переписывать код.

Вторым примером может стать экономия денег. То есть один сертификат на 3 домена, как правило, стоит дешевле, чем 3 отдельных сертификата. Как Вы догадались дальше речь пойдет о генерации сертификатов для нескольких доменов или о мультидоменных сертификатах. Для того что бы сгенерировать запрос сертификата для нескольких доменов нужно отредактировать файл /etc/ssl/openssl.cnf : Раскомментировать строку:

Дальше нужно найти секцию [ v3_req ] . Она будет содержать вот такие строки:

Сразу под ними нужно прописать следующую конструкцию

Массив alt_names будет содержать альтернативные имена доменов, которые будут включены в сертификат. Не нужное можно убрать, нужное — добавить. После этой операции нужно вернуться на 3 шага назад, сгенерировать server.key и CSR. К сожалению подобной функции нету в IIS, поэтому мультидоменные сертификаты генерируются исключительно в среде Linux. На выходе Вы получите CSR файл (запрос сертификата), который будет содержать все нужные Вам домены. Прочитать содержимое CSR файла можно следующей командой:

Удостоверившись в том, что наш запрос содержит все нужные Вам данные можно смело отправляться на поиски центров сертификации (для тех, кто не читал статью по ссылке в начале, это такие организации которые сделают ваш сертификат валидным с помощью своей цифровой подписи за Ваши деньги) Рекомендую еще раз удостовериться, что файл server.key надежно сохранен в нескольких местах. Без него сертификат работать не будет. В случае потери файла server.key придется повторять все шаги и покупать новый сертификат.

После заполнение нужных формочек и оплаты вам предоставят несколько способов верификации Вашего сайта. Как правило это либо создание текстового файла в корне сайта, либо добавление txt записи в DNS зону. Первый вариант более удобен, поскольку занимает меньше всего времени. Вся процедура не должна занять больше часа. На выходе Вы получаете текстовую абракадабру — сертификат. Теперь Вам осталось добавить его на сервер.

И в конце концов, создать самоподписаный сертификат можно вот так:

Источник

Создаём самоподписанный ssl сертификат с помощью OpenSSL.

Создаём самоподписанный ssl сертификат с помощью OpenSSL.

Для начала нам необходима ОС Linux, в принципе данная утилита есть и пот Windows, но так как есть linux пользуюсь им. В ОС необходимо установить пакет OpenSSL. Устанавливаем его следующей командой (если под админом можно без “sudo”):

После установки OpenSSL, создаём папки, в которых будут лежать наши сертификаты и ключи, например так:

Приступаем к созданию самоподписанного ssl сертификата. Выполняем команду:

- req – это генерация запросов на подпись сертификата, но если мы задаём ключ “-x509”, это означает, что мы генерируем самоподписанный сертификат.

- -newkey rsa:2048 – если у нас ещё нет ключа, мы добавляем данный параметр, что бы ключ был создан автоматически. Указываем параметры ключа.

- -days 365 – указываем количество дней, в течении которых будет действовать данный сертификат.

- -keyout /home/devuser/cert/mykey.key – параметр нужен, так как мы указали newkey и генерируем новый ключ. Указываем в какой фал положим ключ.

- -out /home/devuser/cert/cert.crt – сюда положим наш сертификат.

OpenSSL создаём сертификат

Дальше нас попросят ввести пароль к ключу. Вводим пароль, не меньше 4 символов, и повторяем ввод пароля. Затем нас попросят ввести данные о сертификате (информацию о серверной стороне). Если какие-то данные Вам не нужны можете просто ставить точку (“.”).

Давайте рассмотрим по порядку, что нам предлагают ввести:

- Country Name (2 letter code) [AU]: 77 – страна/регион

- State or Province Name (full name) [Some-State]:. – штат (у нас их нет, поэтому пропускаем)

- Locality Name (eg, city) []:Moscow – город

- Organization Name (eg, company) [Internet Widgits Pty Ltd]:Pechenek.NET – имя организации

- Organizational Unit Name (eg, section) []:. – подразделение организации, пропускаем.

- Common Name (e.g. server FQDN or YOUR name) []:Pechenek.net – Обязательное поле, это имя по которому к серверу будут обращаться.

- Email Address []:[email protected] – адрес электронной почты, тоже можно пропустить.

В итоге мы получили два файла, ключ и сертификат. Ключ-это секретный ключ, публичный ключ находиться в теле самого сертификата. Сам сертификат выглядит так:

OpenSSL самоподписанный сертификат

Убираем пароль с секретного ключа.

Ещё можно немного модифицировать наш скрипт, например убрать пароль с секретного ключа, это в большинстве случаев не удобно, если сервис стартует в автоматическом режиме, в тот момент когда ему необходимо будет получить доступ к секретному ключу, нужно будет вручную ввести пароль.

Добавляем параметр “-nodes”, в результате секретный ключ не будет зашифрован паролем.

Источник