- Настройка аудита файловых серверов: подробная инструкция и шпаргалка (.pdf)

- Аудит событий входа в систему Audit account logon events

- Настройка этого параметра аудита Configure this audit setting

- Аудит системных событий Audit system events

- Настройка этого параметра аудита Configure this audit setting

- Аудит изменений реестра в Windows средствами системы

Настройка аудита файловых серверов: подробная инструкция и шпаргалка (.pdf)

Продолжаем публиковать шпаргалки по настройке аудита различных систем, в прошлый раз мы говорили об AD habrahabr.ru/company/netwrix/blog/140569, сегодня обсудим файловые серверы. Надо сказать, что чаще всего мы выполняем именно настройки аудита файловых серверов – в ходе пилотных инсталляций у заказчиков. Ничего сложного в этой задаче нет, всего лишь три простых шага:

- Настроить аудит на файловых ресурсах (file shares)

- Настроить и применить общую и детальную политики аудита

- Изменить настройки журналов событий

Если у вас большое количество файловых шар, доступ к которым часто требуется сотрудникам – рекомендуем контролировать только изменения объектов аудита. Отслеживание всех событий может привести к тому, что в журналы будет попадать большой объем избыточных данных, которые не представляют особой важности.

Настройка аудита на файловых ресурсах

- Откройте свойства шары, выберите вкладку «Security» и нажмите кнопку «Advanced»

- На вкладке «Auditing», выберите группу пользователей «Everyone» и нажмите кнопку «Edit»

- Включите следующие флажки в колонках «Successfull» и «Failed»:

List Folder / Read Data;

Create Files / Write Data;

Create Folders / Append Data;

Write Attributes;

Write Extended Attributes;

Delete Subfolders and File;

Delete;

Change Permissions;

Take Ownership.

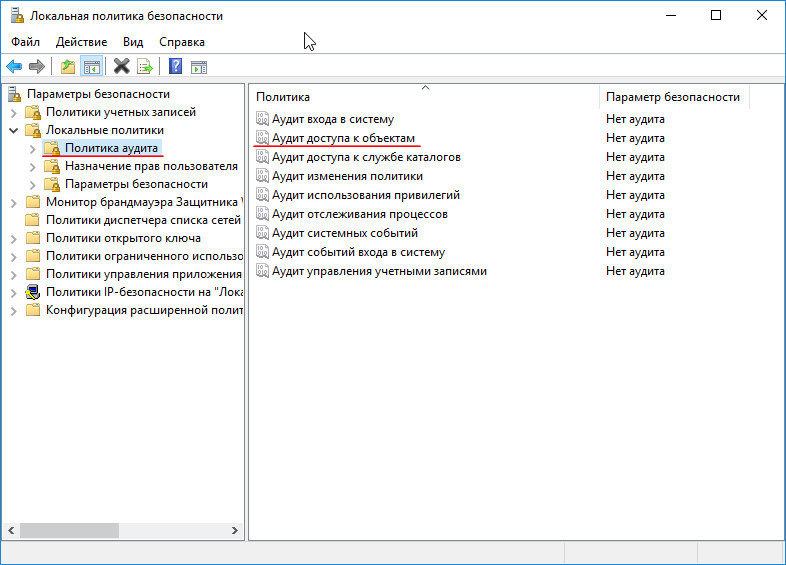

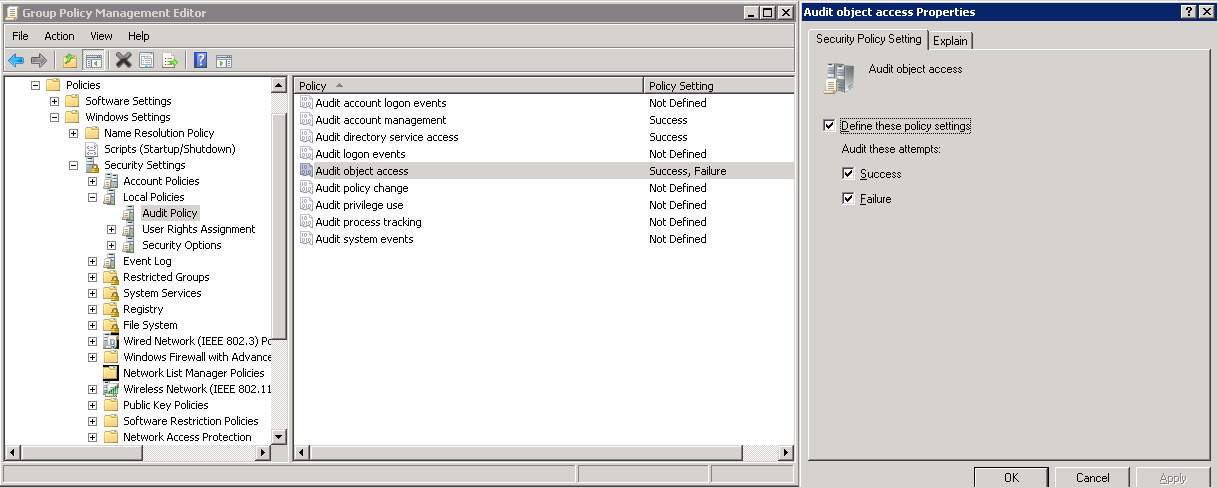

Настройка общей политики аудита

Для того, чтобы контролировать изменения на файловом сервере, вам необходимо настроить политику аудита. Перед настройкой политики убедитесь, что ваша учетная запись входит в группу Администраторов или у вас есть права на управление аудитом и журналами событий в оснастке Групповых политик.

- Откройте оснастку Групповые политики с помощью команды gpedit.msc или через меню

Start > Programs > Administrative Tools > Group Policy Management. - Раскройте узел «Domains», щелкните правой кнопкой мыши по имени вашего домена и выберите пункт меню «Create a GPO in this domain and Link it here».

- Впишите название новой политики в поле «Name» и нажмите ОК.

- Щелкните правой кнопкой мыши по новой политике, в меню выберите пункт «Edit», откроется редактор групповых политик.

- Раскройте узел «Computer Configuration», затем раскройте «Policies» > «Windows Settings» > «Security Settings» > «Local Policies» > «Audit Policy».

- В правой части окна два раза щелкните левой кнопкой мыши по категории «Audit object access».

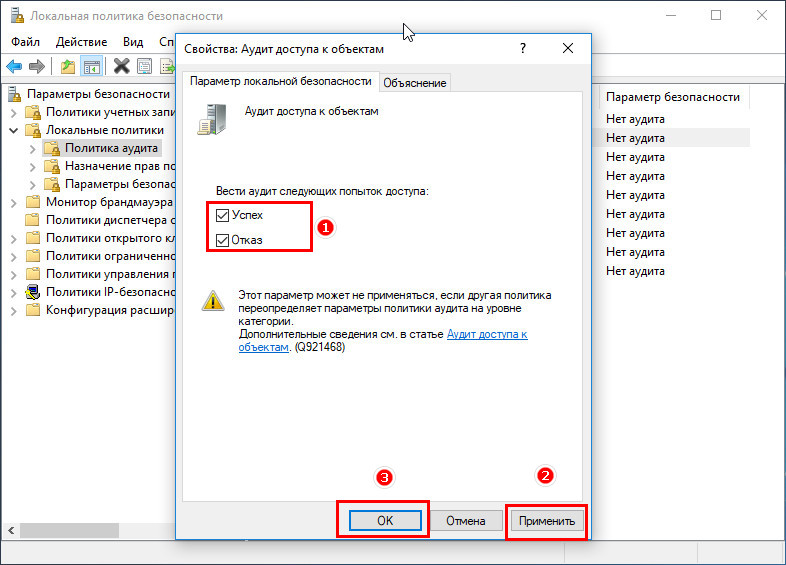

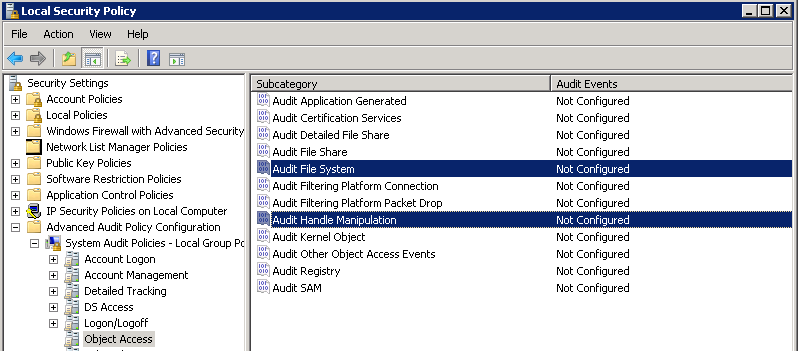

Настройка детальной политики аудита

- На контролируемом файловом сервере откройте оснастку Локальные политики безопасности с помощью команды secpol.msc

- Раскройте узел «Security Settings» > «Local Policies» > «Security Options» и найдите в правой части окна категорию «Audit: Force audit policy subcategory settings (Windows Vista or later) policy»

Настройка журналов событий

Для того, чтобы эффективно контролировать изменения, необходимо выполнить настройку журналов событий, а именно — установить максимальный размер журналов. Если размер окажется недостаточным, то события могут перезаписываться перед тем, как попадут в базу данных, которую использует ваше приложение, контролирующее изменения.

- Откройте просмотр событий: «Start» > «Programs» > «Administrative Tools» > «Event Viewer»

- Разверните узел «Windows Logs»

- Правой клавишей мыши щелкните по журналу «Security», выберите пункт меню «Properties»

- Убедитесь, что флажок «Enable logging» включен.

- Установите значения в поле «Maximum log size»: для Windows 2003 – 300MB, для Windows 2008 – 1GB.

Напоследок, хотели бы предложить вам скрипт, который мы сами используем при настройке аудита на файловых серверах. Скрипт выполняет настройку аудита на всех шарах у каждого из компьютеров в заданном OU. Таким образом, не требуется включать настройки на каждом файловом ресурсе вручную.

Перед запуском скрипта нужно отредактировать строчку 19 — вписать вместо «your_ou_name» и «your_domain» необходимые значения. Скрипт необходимо выполнять от имени учетной записи, имеющей права администратора домена.

Получить скрипт можно в нашей базе знаний или сохранить в файл .ps1 следующий текст:

Скачать шпаргалку(.pdf) по настройке аудита файловых серверов

Аудит событий входа в систему Audit account logon events

Область применения Applies to

Определяет, следует ли проверять каждый экземпляр пользователя, войдя в систему или выйдя из него с другого устройства, на котором это устройство используется для проверки учетной записи. Determines whether to audit each instance of a user logging on to or logging off from another device in which this device is used to validate the account.

Этот параметр безопасности определяет, следует ли проверять каждый экземпляр пользователя, войдя в систему или выйдя из него с другого компьютера, на котором этот компьютер используется для проверки учетной записи. This security setting determines whether to audit each instance of a user logging on to or logging off from another computer in which this computer is used to validate the account. События для регистрации учетной записи создаются при проверке подлинности учетной записи пользователя домена на контроллере домена. Account logon events are generated when a domain user account is authenticated on a domain controller. Событие регистрируется в журнале безопасности контроллера домена. The event is logged in the domain controller’s security log. События для локалки создаются при проверке подлинности локального пользователя на локальном компьютере. Logon events are generated when a local user is authenticated on a local computer. Событие регистрируется в локальном журнале безопасности. The event is logged in the local security log. События выйдите из учетной записи не создаются. Account logoff events are not generated.

Если вы определяете этот параметр политики, вы можете указать, следует ли проверять успехи, сбои аудита или вообще не проверять тип события. If you define this policy setting, you can specify whether to audit successes, audit failures, or not audit the event type at all. Аудит успешности создает запись аудита при успешной попытке входа в учетную запись. Success audits generate an audit entry when an account logon attempt succeeds. Аудит сбоев создает запись аудита при неудачной попытке входа в учетную запись. Failure audits generate an audit entry when an account logon attempt fails. Чтобы установить для этого параметра значение «Нетаудита», в **** диалоговом окне «Свойства» **** для этого параметра политики установите флажок «Определить эти параметры политики» и установите флажки «Успешно» и «Сбой». **** To set this value to No auditing, in the Properties dialog box for this policy setting, select the Define these policy settings check box and clear the Success and Failure check boxes.

По умолчанию: успех Default: Success

Настройка этого параметра аудита Configure this audit setting

Этот параметр безопасности можно настроить, открыв соответствующую политику в области «Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политика аудита». You can configure this security setting by opening the appropriate policy under Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy.

Аудит системных событий Audit system events

Область применения Applies to

Определяет, следует ли проводить аудит, когда пользователь перезапускает или выключает компьютер, или когда происходит событие, которое влияет либо на безопасность системы, либо на журнал безопасности. Determines whether to audit when a user restarts or shuts down the computer or when an event occurs that affects either the system security or the security log.

Если вы определяете этот параметр политики, вы можете указать, следует ли проверять успехи, сбои аудита или вообще не проверять тип события. If you define this policy setting, you can specify whether to audit successes, audit failures, or not audit the event type at all. Аудит успешности создает запись аудита при успешной попытке входа. Success audits generate an audit entry when a logon attempt succeeds. Аудит сбоев создает запись аудита при неудачной попытке входа. Failure audits generate an audit entry when a logon attempt fails.

Чтобы установить для этого параметра значение «Нетаудита», в **** диалоговом окне «Свойства» **** для этого параметра политики установите флажок «Определить эти параметры политики» и установите флажки «Успешно» и «Сбой». **** To set this value to No auditing, in the Properties dialog box for this policy setting, select the Define these policy settings check box and clear the Success and Failure check boxes.

По умолчанию: Default:

- Успех на контроллерах домена. Success on domain controllers.

- Аудит на серверах-членах не проводится. No auditing on member servers.

Настройка этого параметра аудита Configure this audit setting

Этот параметр безопасности можно настроить, открыв соответствующую политику в области «Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политика аудита». You can configure this security setting by opening the appropriate policy under Computer Configuration\Windows Settings\Security Settings\Local Policies\Audit Policy.

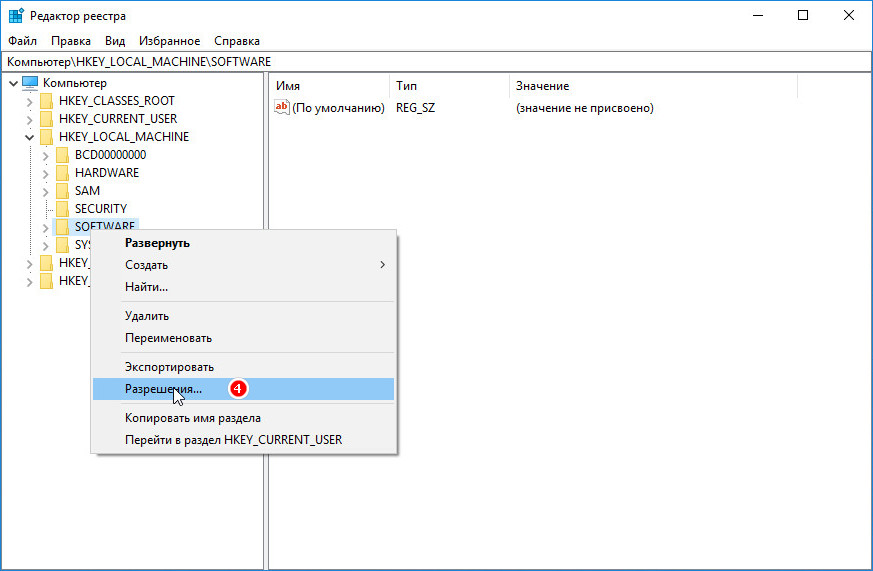

Аудит изменений реестра в Windows средствами системы

Изменение большинства настроек Windows практически всегда подразумевает создание или изменение записей в системном реестре. Устанавливаете ли вы программу, включаете или отключайте в параметрах ту или иную функцию, соответствующие изменения тут же заносятся в ключи реестра. Но подобные изменения не всегда имеют положительный результат, замена или удаление параметров пользователем или сторонней программой может привести к неполадкам вплоть до полной неработоспособности системы.

Поэтому было бы неплохо, если бы администратор мог отслеживать производимые в реестре действия, ведь так можно узнать, кто или что изменило реестр. Использовать для этих целей специальные утилиты вроде Process Monitor? Можно, впрочем, Windows располагает и собственными средствами мониторинга, причем столь же эффективными, как и специализированные сторонние утилиты. Этим полезным делом в Windows занимаются особые службы Object Access Audit Policy и Audit Security . Первая отвечает за аудит изменений в реестре, в задачи второй входит наблюдение за конкретными ключами.

Давайте же посмотрим, как задействовать эти инструменты.

Откройте командой с secpol.msc оснастку управления локальными политиками безопасности и перейдите по цепочке Локальные политики -> Политики аудита -> Аудит доступа к объектам.

Кликните по нему два раза, в открывшемся окошке установите галочки в пунктах «Успех» и «Отказ».

Теперь нужно определиться с ключом реестра, который собираетесь отслеживать.

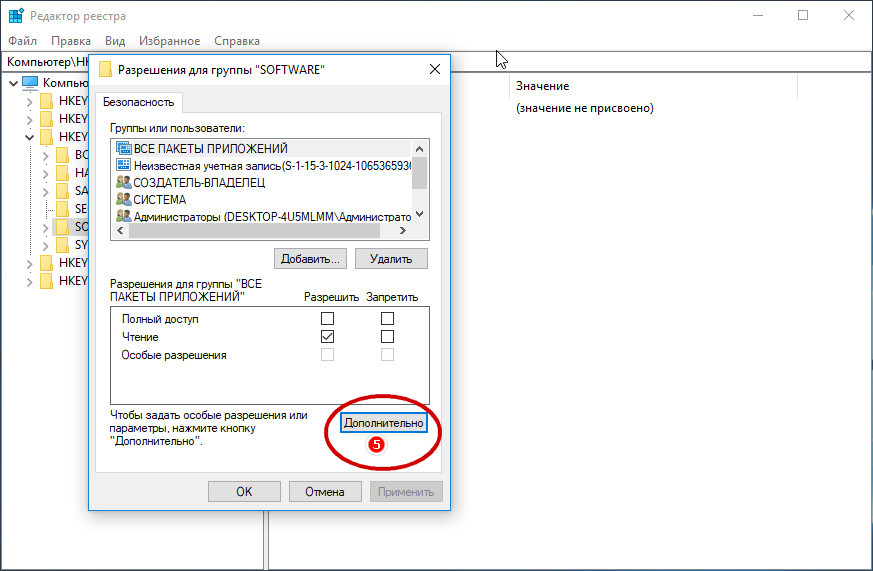

Откройте командой regedit редактор реестра, отыщите нужный вам подраздел, кликните по нему ПКМ и выберите в меню опцию «Разрешения».

Для примера мы выбрали подраздел SOFTWARE , именно в него заносят записи большинство устанавливаемых приложений.

В открывшемся окошке жмем «Дополнительно».

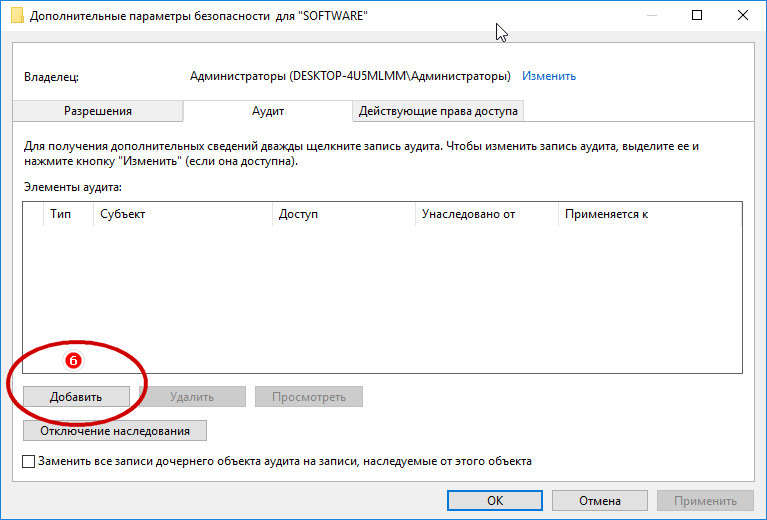

И переключаемся уже в новом окне настроек на вкладку «Аудит», нажимаем кнопку «Добавить».

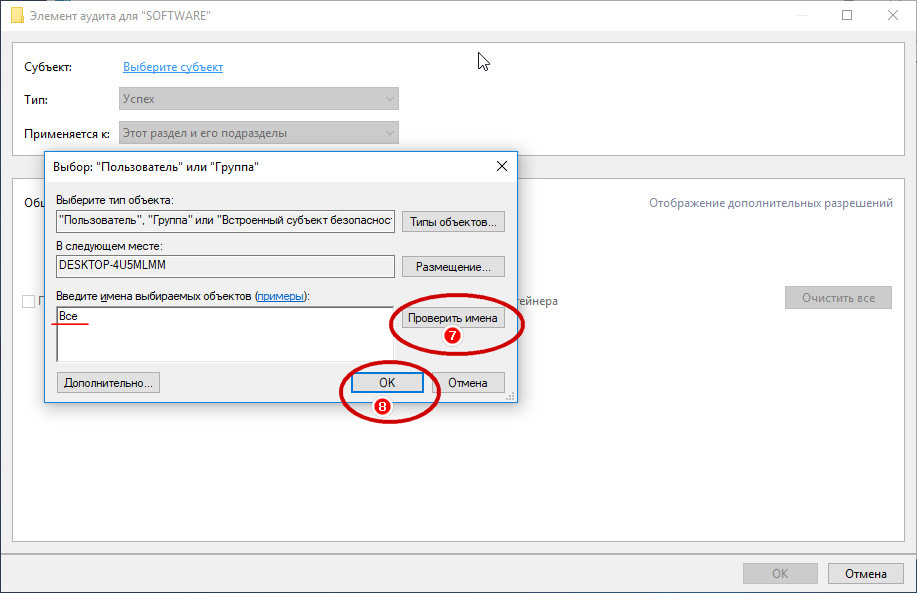

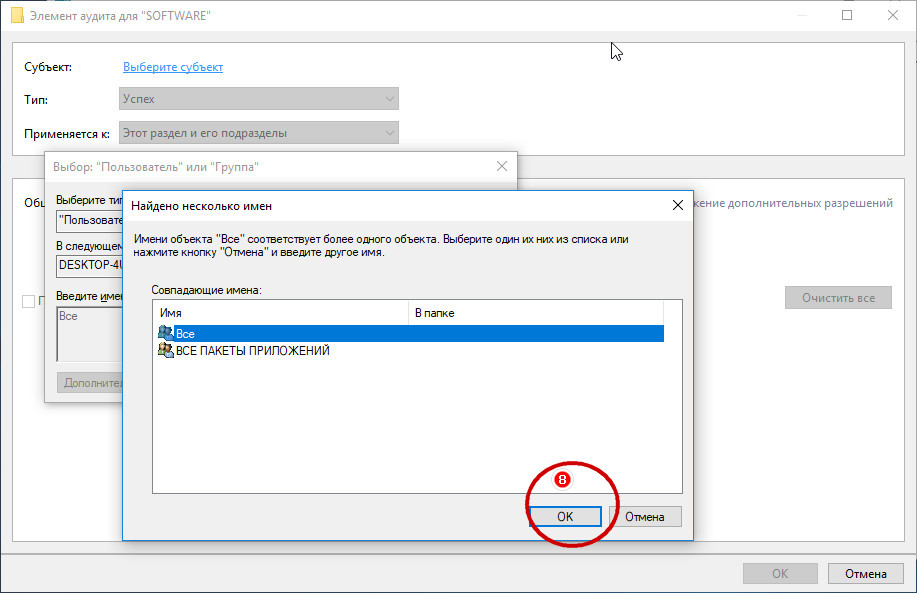

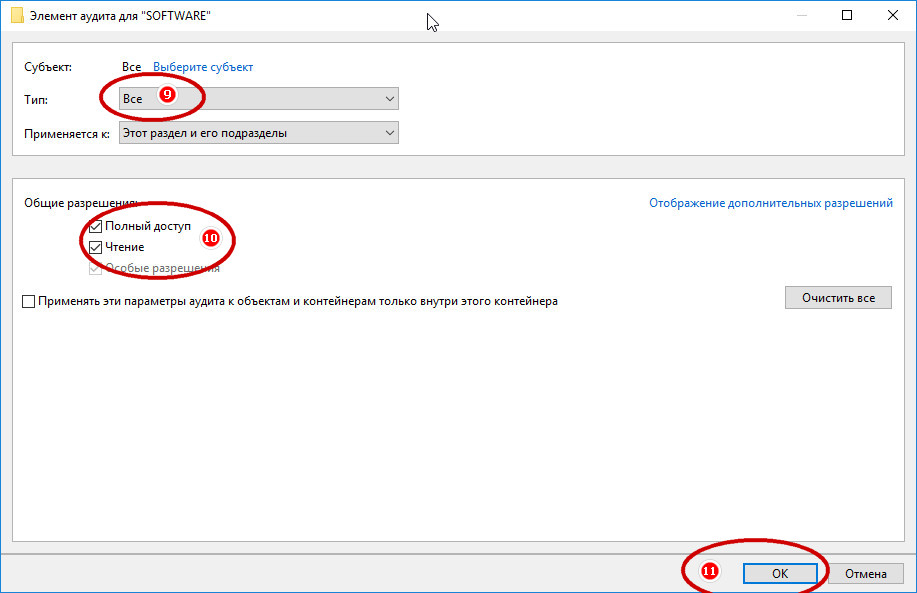

В окне элемента аудита щелкаем по ссылке «Выберите субъект» и вводим в поле добавления имен «Все». Жмем «Проверить имена», затем подтверждаем настройки нажатием «OK».

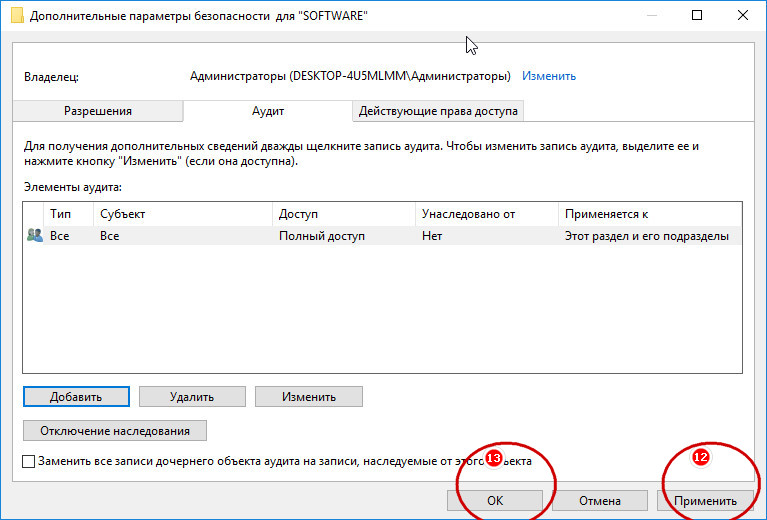

И еще раз «OK».

Далее в окне элемента аудита тип выставляем «Все» (на успех и отказ) , общие разрешения — полный доступ и последовательно сохраняем все настройки.

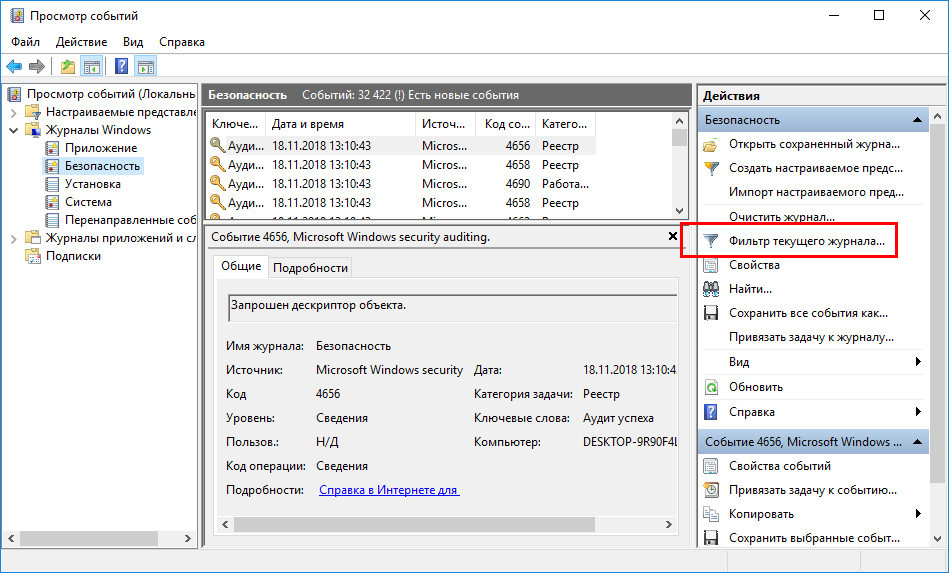

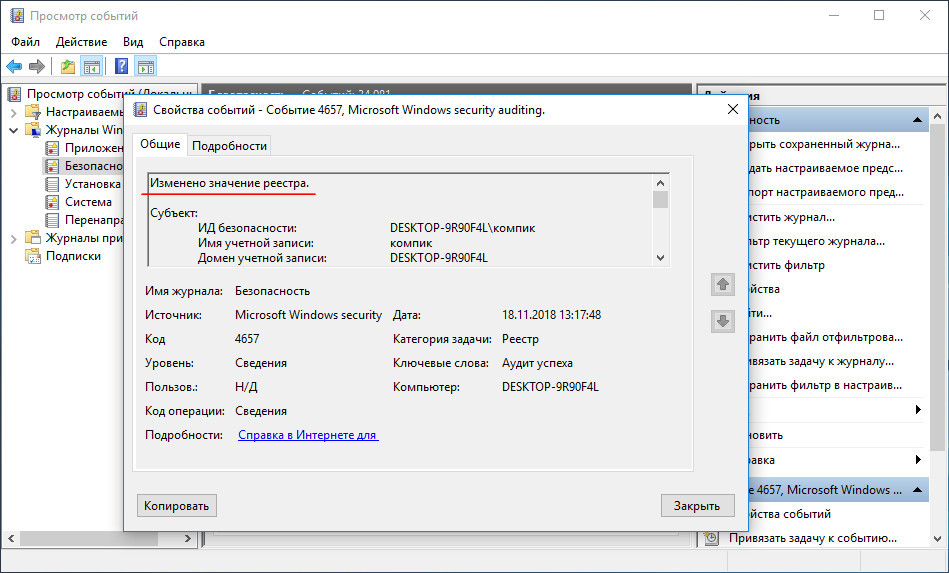

Отныне любые действия, вносимые в реестр программами или пользователями, станут записываться в журнал событий, а вы сможете их просматривать, используя в качестве параметров сортировки следующие идентификаторы:

• 4656 — код указывает на попытку пользователя получить доступ к ключу реестра.

• 4657 — этот код указывает на изменение какого-либо параметра в реестре.

• 4660 — запись с этим кодом события будет сделана при удалении параметра.

• 4663 — код события, определяющий совершенное действие — создание нового параметра, просмотр, изменение либо удаление уже существующего.

Рассмотрим всё на конкретном примере.

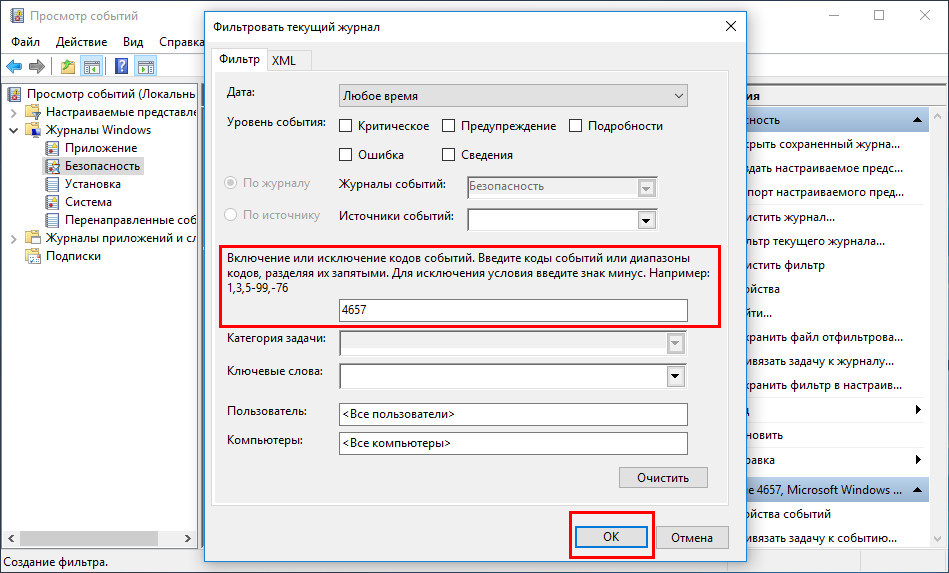

Открываем журнал событий Windows, заходим в раздел «Безопасность», в правой колонке жмем «Фильтр текущего журнала».

Вводим код интересующего нас события в поле фильтра.

Сортируем записи и смотрим, кто, как и когда изменил параметры реестра.

Вот так просто отслеживать вносимые в реестр приложениями или пользователями изменения.

Если вы собираетесь пользоваться аудитом на постоянной основе, то следите за заполнением журнала и периодически очищайте его.