- VPS на Linux с графическим интерфейсом: запускаем сервер VNC на Ubuntu 18.04

- Оглавление:

- Выбор сервера VNC

- Установка и настройка

- Запуск службы через systemd

- Подключение к рабочему столу

- Первоначальная настройка VPS сервера с Ubuntu 20.04

- Пользователь с привилегиями администратора

- Брандмауэр

- Аутентификация с использованием SSH-ключей

- Настройка VDS на Ubuntu 14.04. Часть 1. Введение

- Общая информация

- Подключение к серверу

- Создание RSA-ключей

VPS на Linux с графическим интерфейсом: запускаем сервер VNC на Ubuntu 18.04

Некоторые пользователи арендуют относительно недорогие VPS с Windows для запуска сервиса удаленных рабочих столов. То же самое можно сделать и на Linux без размещения в датацентре собственного железа или аренды выделенного сервера. Кому-то нужна привычная графическая среда для тестов и разработки или удаленный десктоп с широким каналом для работы с мобильных устройств. Есть масса вариантов применения основанной на протоколе Remote FrameBuffer (RFB) системы Virtual Network Computing (VNC). В небольшой статье мы расскажем, как настроить ее на виртуальной машине с любым гипервизором..

Оглавление:

Выбор сервера VNC

Сервис VNC может быть встроен в систему виртуализации, при этом гипервизор свяжет его с эмулируемыми устройствами и никакой дополнительной настройки не потребуется. Этот вариант предполагает значительные накладные расходы и поддерживается далеко не всеми провайдерами — даже в менее ресурсоемкой реализации, когда вместо эмуляции реального графического устройства виртуальной машине передается упрощенная абстракция (фреймбуфер). Иногда VNC-сервер привязывается к работающему X-серверу, но этот способ больше подходит для доступа к физической машине, а на виртуальной он создает ряд технических сложностей. Проще всего установить VNC-сервер со встроенным X-сервером. Он не требует наличия физических устройств (видеоадаптера, клавиатуры и мыши) или их эмуляции с помощью гипервизора, а потому подходит для VPS любого типа.

Установка и настройка

Нам потребуется виртуальная машина с Ubuntu Server 18.04 LTS в конфигурации по умолчанию. В стандартных репозиториях этого дистрибутива есть несколько серверов VNC: TightVNC, TigerVNC, x11vnc и прочие. Мы остановились на TigerVNC — актуальном форке не поддерживаемого разработчиком TightVNC. Настройка других серверов выполняется сходным образом. Также нужно выбрать окружение рабочего стола: оптимальным, на наш взгляд, вариантом будет XFCE из-за относительно невысоких требований к вычислительным ресурсам. Желающие могут установить другой DE или WM: тут все зависит от личных предпочтений, однако выбор ПО напрямую влияет на потребность в оперативной памяти и вычислительных ядрах.

Установка окружения рабочего стола со всеми зависимостями выполняется следующей командой:

Дальше необходимо инсталлировать сервер VNC:

Запускать его с правами суперпользователя — плохая идея. Создаем пользователя и группу:

Добавим пользователя в группу sudo, чтобы он мог решать связанные с администрированием задачи. Если такой потребности нет, этот шаг можно пропустить:

На следующем шаге нужно запустить сервер VNC с привилегиями пользователя vnc, чтобы создать безопасный пароль и конфигурационные файлы в каталоге

/.vnc/. Длина пароля может быть от 6 до 8 символов (лишние обрезаются). При необходимости также задается пароль только для просмотра, т.е. без доступа к клавиатуре и мыши. Следующие команды выполняются от имени пользователя vnc:

По умолчанию протокол RFB использует диапазон TCP-портов от 5900 до 5906 — это т.н. порты дисплея, каждый из которых соответствует экрану X-сервера. При этом порты ассоциированы с экранами от :0 по :6. Запущенный нами экземпляр сервера VNC слушает порт 5901 (экран :1). Прочие экземпляры могут работать на других портах с экранами :2, :3 и т. д. Перед дальнейшей настройкой нужно остановить сервер:

Команда должна вывести примерно такое сообщение: «Killing Xtigervnc process ID 18105… success!».

При запуске TigerVNC выполняет сценарий

/.vnc/xstartup для настройки параметров конфигурации. Создадим собственный скрипт, предварительно сохранив резервную копию имеющегося, если он существует:

Сеанс окружения рабочего стола XFCE запускается следующим скриптом xstartup:

Команда xrdb необходима, чтобы система VNC прочитала файл .Xresources в домашнем каталоге. Там пользователь может определить различные параметры графического рабочего стола: рендеринг шрифтов, цвета терминала, темы курсора и т.д. Сценарий необходимо сделать исполняемым:

На этом настройка сервера VNC завершена. Если запустить его командой vncserver -localhost no (от имени пользователя vnc), можно будет подключиться с заданным ранее паролем и увидеть такую картину:

Запуск службы через systemd

Ручной запуск сервера VNC плохо подходит для боевого применения, поэтому мы настроим системную службу. Команды выполняются от имени root (используем sudo). Для начала создаем новый юнит-файл для нашего сервера:

Символ @ в имени позволяет передавать аргумент для настройки службы. В нашем случае он задает порт дисплея VNC. Юнит-файл состоит из нескольких разделов:

Затем нужно уведомить systemd о появлении нового файла и активировать его:

Цифра 1 в имени задает номер экрана.

Останавливаем сервер VNC, запускаем его как службу и проверяем статус:

Если служба работает, мы должны получить примерно такой результат.

Подключение к рабочему столу

Наша конфигурация не использует шифрование, поэтому сетевые пакеты могут быть перехвачены злоумышленниками. К тому же в VNC-серверах достаточно часто находят уязвимости, так что открывать их для доступа из интернета не стоит. Для безопасного подключения на локальном компьютере нужно упаковать трафик в туннель SSH, а затем настроить клиент VNC. Под Windows можно использовать графический клиент SSH (например, PuTTY). Для безопасности TigerVNC на сервере слушает только localhost и недоступен напрямую из сетей общего пользования:

В Linux, FreeBSD, OS X и прочих UNIX-подобных ОС туннель с клиентского компьютера делается с помощью утилиты ssh (на сервере VNC должен быть запущен sshd):

Опция -L привязывает порт 5901 удаленного подключения к порту 5901 на localhost. Опция -C включает сжатие, а -N указывает утилите ssh на отсутствие необходимости выполнять удаленную команду. Опция -l задает login для удаленного входа в систему.

После настройки туннеля на локальном компьютере необходимо запустить клиент VNC и установить соединение с хостом 127.0.0.1:5901 (localhost:5901), использовав для доступа к серверу VNC заданный ранее пароль. Теперь мы можем безопасно взаимодействовать через шифрованный туннель с графическим окружением рабочего стола XFCE на VPS. На скриншоте в эмуляторе терминала запущена утилита top, чтобы показать незначительное потребление виртуальной машиной вычислительных ресурсов. Дальше все будет зависеть от пользовательских приложений.

Источник

Первоначальная настройка VPS сервера с Ubuntu 20.04

1591 просмотров 4 2021-02-16

Вы установили на VPS чистую операционную систему, и теперь важно выполнить несколько действий по запуску вашего сервера. Ниже, о том как производиться первоначальная настройка VPS сервера с Ubuntu 20.04. Эти настройки помогут сделать вашу работу с сервером более комфортной, а защиту ваших данных более надёжной.

Пользователь с привилегиями администратора

При установке операционной системы вы получаете доступ к ней при помощи учётной записи, имеющей права суперпользователя. Имя этого пользователя – root, и он в вашей системе, что называется, “может всё”. Регулярно производить запуск инструкций, зарегистрировавшись в системе учётной записью root, весьма неосмотрительно с точки зрения безопасности. Именно поэтому, необходимо создать учётную запись с ограниченными правами для её использования в повседневной работе.

Для создания нового пользователя введите команду:

В данном случае, newuser – имя нового пользователя, вместо которого вы, конечно же можете использовать какое-то своё.

Далее, необходимо созданного пользователя добавить в группу sudo , члены которой могут запускать инструкции с привилегиями администратора при помощи утилиты sudo :

Теперь, подключившись к системе данной учётной записью, вы сможете запускать команды на исполнение, и они будут исполняться с правами администратора:

Ну, а если вы имеете возможность выполнять команды без использования root’а, то логично было бы закрыть доступ по SSH пользователю root. Для этого откройте для редактирования конфигурационный файл SSH, например, с помощью редактора nano :

Снимите комментарий перед строкой PermitRootLogin , установите в этой строке значение no , сохраните изменения и закройте файл (если вы используете nano , нажмите Ctrl+X , Y и Enter ).

Для вступления изменений в силу может потребоваться перезапуск сервиса SSH:

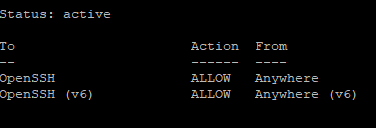

Брандмауэр

Для управления межсетевым экраном в операционных системах семейства Linux часто используется утилита iptables. Упрощённым её интерфейсом для настройки брандмауэра является Uncomplicated Firewall или UFW.

Для открытия доступа к серверу со стороны какого-либо приложения, необходимо выдать разрешение этому приложению на доступ, зарегистрировав его в UFW. Список приложений знакомых утилите UFW можно посмотреть набрав команду:

Чтобы разрешить подключение к системе какому-нибудь приложению или протоколу, например, SSH , используйте инструкцию:

Если брандмауэр отключен, его нужно включить:

И проверить его статус:

Теперь вы можете настроить данный межсетевой экран так, чтобы он ограничивал доступ к вашему VPS в соответствии с вашими требованиями. Например, вы можете разрешить доступ к нему с одного определённого IP-адреса:

Или из определённой подсети:

Так же есть возможность ограничить подключения к серверу определённым IP-адресом, при этом разрешив подключение только к определённому порту. Так например, чтобы открыть доступ только к порту 22, то есть только подключение по SSH, используйте команду:

Если же вы не хотите ограничиваться подключениями только с определённых IP-адресов, вы можете защитить вашу систему установив запрет на соединения с IP-адресова, с которых происходит больше пяти попыток подключиться за последние полминуты. Запустить такую схему защиты можно командой:

Аутентификация с использованием SSH-ключей

Авторизация пользователей при помощи SSH-ключей может значительно повысить уровень безопасности вашего VPS. Если вы планируете использовать такой вариант аутентификации, придётся выполнить несколько несложных действий.

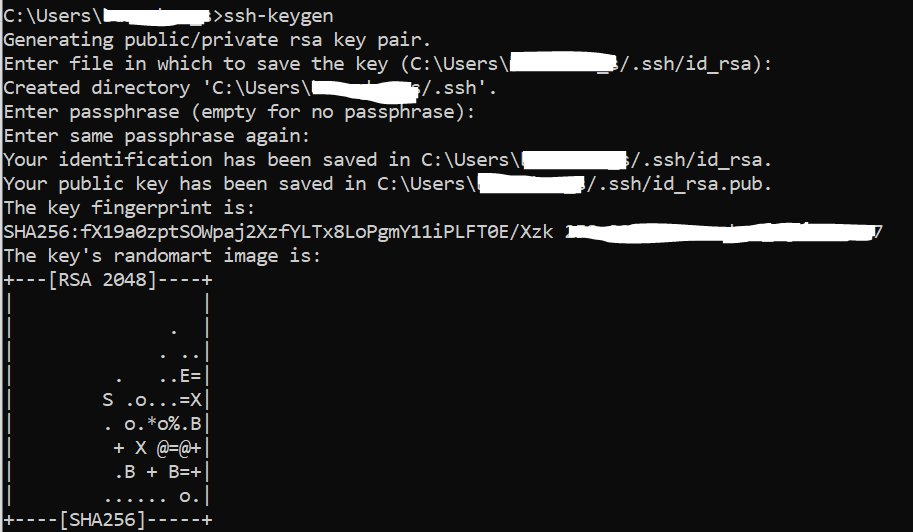

Сначала необходимо сгенерировать этот SSH-ключ. Для чего на локальной рабочей станции (не на сервере) в командной строке нужно набрать:

В процессе генерации ключа вы можете изменить имя файла ключа и его каталог, а также его пароль passphrase , а можете оставить эти настройки по умолчанию:

Далее, созданный ключ необходимо скопировать на сервер. Для чего нужно:

Подключиться к вашему VPS по SSH:

Убедиться, что вы находитесь в вашей домашней директории:

Или перейти в вашу домашнюю директорию, если вы не в ней:

Теперь создайте каталог .ssh :

Убедитесь, что каталог создан:

И установите для него соответствующие права:

Перейдите в созданный каталог:

И там создайте файл с именем authorized_keys и с правами 600 :

Теперь необходимо открыть его для редактирования. Для использовании редактора nano введите:

Теперь на своей локальной машине найдите файл, в который вы сохранили SSH-ключ (имя этого файла – id_rsa.pub ), откройте его удобным для вас текстовым редактором и скопируйте всё его содержимое (не копируйте при этом пробелы, стоящие после последнего символа).

Скопированный текст нужно вставить в открытый на сервере файл authorized_keys , после чего сохранить изменения в файле и закрыть его (если вы используете nano , нажмите Ctrl+X , Y и Enter ).

Чтобы убедиться, что изменения в файле сохранились, наберите команду:

На этом настройка аутентификации с использованием SSH-ключа завершена. Теперь авторизация на сервере по SSH будет осуществляться без пароля.

Но и это не всё. Вы можете вообще закрыть доступ к VPS через пароль. Для этого откройте для редактирования конфигурационный файл SSH:

Найдите и раскомментируйте строку PasswordAuthentication , установите её значение в no . После чего, не забудьте сохранить изменения в файле, перед тем как его закрыть (если вы используете nano , нажмите Ctrl+X , Y и Enter ).

Для вступления изменений в силу перезапустите службу SSH:

Теперь вы знаете, как производится первоначальная настройка VPS сервера с Ubuntu 20.04.

Источник

Настройка VDS на Ubuntu 14.04. Часть 1. Введение

Возможно, Вы уже задумывались о том, чтобы начать использование виртуального выделенного сервера? Вас привлекают преимущества данного решения, но Вы не уверены, что обладаете достаточными навыками для администрирования VDS?

Мы подготовили этот цикл статей для Вас — в нем мы подробно расскажем о том, как настроить VDS с операционной системой Ubuntu 14.04 и развернуть свой проект на надежной и стабильной платформе.

В статьях мы поэтапно рассмотрим весь процесс от начальной настройки сервера до развертывания Вашего сайта на нем, уделяя внимание различным вариантам настройки для разных схем. Это позволит Вам собрать конфигурацию, максимально подходящую именно для Вашего сайта.

Дополнительную информацию по каждому программному продукту Вы сможете найти на сайтах разработчиков; для Вашего удобства в части статей будут предоставлены ссылки на сторонние ресурсы для получения дополнительных сведений.

В первую очередь предлагаем Вам ознакомиться с общей информацией об услуге VDS, изучить процесс подключения к серверу по SSH из разных операционных систем, а также выполнить необходимые действия для создания RSA-ключа, который в дальнейшем позволит безопасно соединяться с сервером.

Общая информация

VDS (Virtual Dedicated Server) — это услуга размещения данных, позволяющая получить полный доступ к виртуальному серверу и его настройкам в случаях, когда не требуются мощности физического сервера. В отличие от виртуального хостинга, другие пользователи никак не повлияют на производительность сервера — все ресурсы VDS зарезервированы только для Вас.

Одной из основных особенностей VDS является простота масштабирования — при необходимости Вы легко можете как увеличивать мощность уже созданного сервера (“вертикальное” масштабирование), так и добавлять новые VDS (“горизонтальное” масштабирование). Эти действия осуществляются в режиме реального времени, и Вам не требуется ждать установки необходимого оборудования.

Услуга VDS идеально подойдет для проектов, требующих независимости в плане нагрузки, либо имеющих специфические требования продукта, которые невозможно удовлетворить на виртуальном хостинге — Вы можете устанавливать на сервер любое ПО, необходимое для корректной работы сайтов.

Если Вы решили заказать VDS для своего проекта, Вам потребуется зарегистрировать новую учетную запись на нашем сайте: http://timeweb.com/ru/services/vds/

Процесс заказа и создания сервера подробно описан в нашем Справочном центре, поэтому сейчас мы не будем дополнительно останавливаться на этом вопросе и перейдем к моменту, когда сервер уже создан.

Подключение к серверу

Итак, Вы создали свой сервер в панели управления или переустановили операционную систему на Ubuntu 14.04.

В Ваш почтовый ящик придет письмо с указанием IP-адреса Вашего VDS, логина и пароля для доступа.

Соединение с сервером осуществляется по протоколу SSH. Для работы с ним необходимо использовать специальное программное обеспечение, оно может отличаться в различных операционных системах.

Для подключения по SSH пользователи Linux и MacOS могут использовать встроенную в их систему утилиту — терминал.

Для установки соединения запустите терминал и введите команду:

указав вместо server-host IP-адрес Вашего сервера из полученного на email письма.

При первом подключении Вы увидите уведомление для подтверждения соединения. Вам необходимо ввести yes и нажать Enter.

Далее появится запрос пароля. Введите его (будьте внимательны, так как символы не будут отражены на экране. Можно скопировать пароль из полученного письма и вставить его щелчком правой кнопки мыши) и нажмите Enter.

Если все данные указаны правильно, соединение будет установлено.

Пользователям Windows для подключения по SSH потребуется дополнительная программа — SSH-клиент.

Пожалуй, самым популярным клиентом на сегодняшний день является PuTTY. Программа проста и удобна в использовании и распространятеся бесплатно. Ее англоязычную версию можно скачать с официального сайта: http://www.chiark.greenend.org.uk/

После установки PuTTY ее необходимо запустить и указать необходимые настройки для соединения с сервером:

Host Name — введите IP-адрес сервера;

порт — 22 (по умолчанию).

Вы также можете сохранить параметры данной сессии, задав любое удобное имя (например, vds1) в поле Saved Sessions и нажав Save.

После нажмите на кнопку Open.

При первом подключении Вы увидите дополнительное окно для подтверждения соединения. Просто нажмите Yes.

Далее откроется консоль, где Вам будет необходимо ввести логин и пароль:

login as — указываем root;

password — вводим пароль (будьте внимательны, так как символы пароля не будут отражены на экране. Можно скопировать пароль из полученного на email письма и вставить его щелчком правой кнопки мыши).

После нажмите Enter. Если все данные указаны правильно, соединение будет установлено. Далее все команды для сервера Вы будете вводить в окне консоли.

На этом настройка подключения по SSH для Windows завершена.

Создание RSA-ключей

Для безопасности, а также удобства использования системы рекомендуется использовать аутентификацию по SSH-ключу (ключу RSA). Это снизит вероятность взлома учетной записи и позволит не вводить пароль каждый раз, когда Вы будете соединяться с сервером.

Рассмотрим создание ключей в различных операционных системах.

Создание RSA-ключей в Linux и MacOS

Запустите терминал на Вашем компьютере и выполните команду:

Вы увидите следующее сообщение:

Нажмите Enter — ключ будет сохранен в указанную директорию по умолчанию.

Далее Вам будет предложено задать пароль (кодовую фразу) для ключа. Вы можете задать ее или оставить пустой, просто нажав Enter.

Обратите внимание, что если Вы зададите кодовую фразу, ее потребуется вводить при каждой авторизации по ключу.

На данном этапе процедура создания ключей завершена. Если Вы не вносили изменений в путь сохранения, ключи сохранены в директории

/.ssh/ в файлах id_rsa и id_rsa.pub.

Создание RSA-ключей в Windows

Скачайте с сайта PuTTY дистрибутив puttygen.exe, установите и запустите его.

В открывшемся окне программы выберите “Type of key” — SSH-2 RSA и нажмите “Generate”.

Пока создается ключ, водите мышью в хаотичном порядке в пространстве под строкой загрузки для генерации случайных значений.

После того, как ключ будет создан, в окне программы Вы сможете задать “Key passphrase” (кодовую фразу) для ключа. Это необязательно, Вы можете оставить строку пустой. Если Вы решите задать passphrase, обратите внимание, что ее потребуется вводить при каждой авторизации по ключу.

Далее сохраните созданные ключи, нажав на кнопки “Save public key” и “Save private key”, например, под именами id_rsa.pub и mykey.ppk. Также скопируйте и сохраните в любом текстовом файле содержимое окна “Public key for pasting…” — оно потребуется нам немного позднее, при копировании созданного ключа на сервер.

Готово, процедура создания ключей завершена.

Итак, первые шаги, необходимые для начала работы с виртуальным сервером, пройдены.

Вы создали VDS с операционной системой Ubuntu 14.04., ознакомились с базовой информацией о способах подключения по SSH и установили удаленное соединение c сервером.

Теперь Вы сможете легко подключаться к своему VDS, когда это необходимо. При этом процесс подключения и авторизации будет не только простым, но и безопасным, так как Вы сможете использовать созданные сегодня RSA-ключи. Их еще необходимо добавить на сервер — мы расскажем, как это сделать, в нашей следующей статье.

В ней мы перейдем уже к непосредственному администрированию VDS: Вам предстоит изучить и начать выполнять основные действия, необходимые для первоначальной настройки системы и защиты сервера от возможных атак.

Мы всегда рады помочь, если у Вас возникнут какие-либо вопросы.

Источник