- Создание зашифрованной флешки Kali Linux Encrypted Persistence

- 1. Создание загрузочной флешки

- 2. Создание зашифрованного раздела и установка его параметров

- 3. Проверка работоспособности

- Как создать загрузочную флешку Кали Линукс?

- Что будем использовать?

- Как создать загрузочную флешку Кали Линукс с помощью Rufus?

- Как установить на флешку Kali Linux 2021 с возможностью сохранения?

- Как загрузить образ Kali Linux 2021.1?

- Как создать загрузочную флешку с Kali 2021 в Windows?

- Загрузка Kali 2021 с Live USB

- Монтирование раздела Persistence

Создание зашифрованной флешки Kali Linux Encrypted Persistence

В данной статье описывается метод создания загрузочной флешки с системой Kali Linux, функционал которой позволяет создать зашифрованный раздел, где будут храниться все её параметры, установленные программы и данные. Шифрование производится посредством алгоритма aes c ключом 256 бит (настроить шифрование вы можете на свой вкус, изучив команду cryptsetup).

1. Создание загрузочной флешки

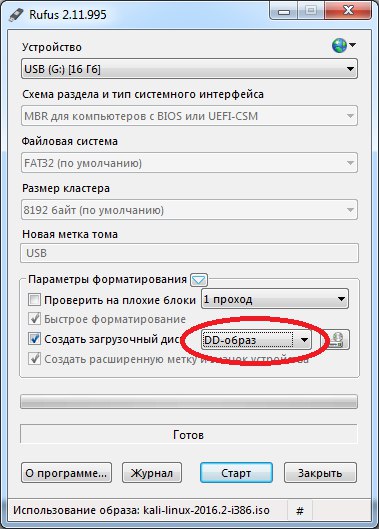

Для записи образа используйте программу Rufus. Выберите устройство, на которое будет распакован образ, далее выберите iso-образ системы и из выпадающего списка выберите DD-образ.

После развертывания образа структура разделов флешки примет следующий вид:

Структура разделов:

— 2.80 ГБ – образ системы Kali Linux;

— 102 Мб – загрузчик;

— 11,42 Гб – нераспределённая область, которая будет использоваться для шифрования.

2. Создание зашифрованного раздела и установка его параметров

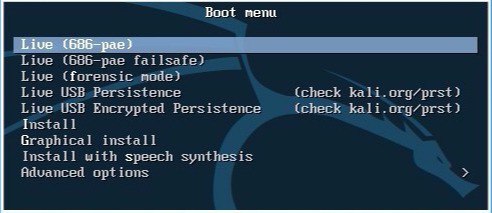

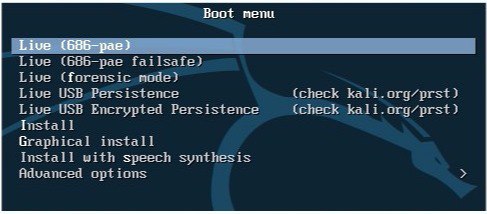

Выполните загрузку с флешки и выберите пункт меню Live(686-pae).

Запустите терминал и выполните команду gparted для запуска редактора разделов.

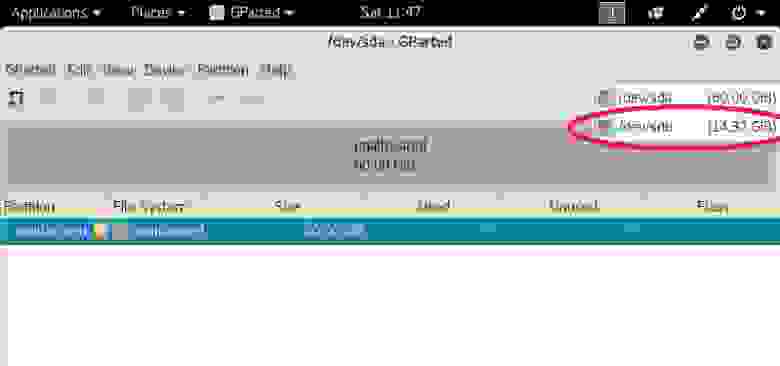

В открывшемся окне из выпадающего списка выберите флешку, с которой вы загрузились.

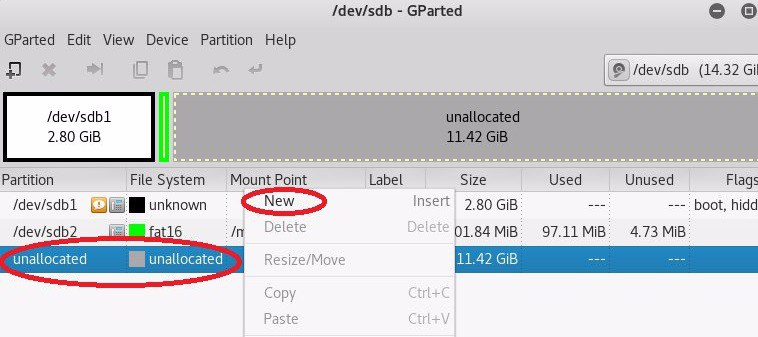

Далее выберите нераспределённое место на диске и создайте новый раздел(ext4).

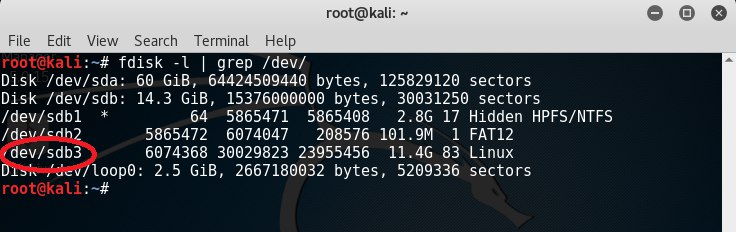

После создания раздела откройте терминал и выполните команду fdisk –l | grep /dev/ для отображения доступных устройств. Нас интересует устройство /dev/sdb3.

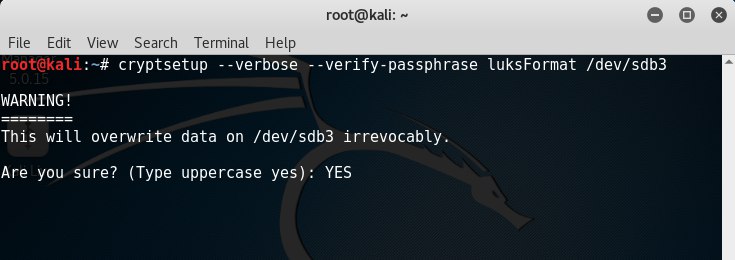

Для шифрования раздела введите команду cryptsetup —verbose —verify-passphrase luksFormat /dev/sdb3, далее введите YES.

После этого программа потребует ввести пароль, под которым осуществится шифрование раздела и предложит его подтвердить.

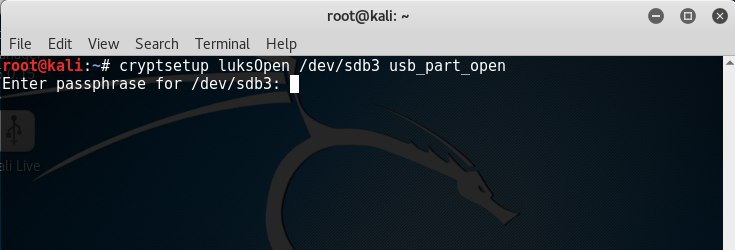

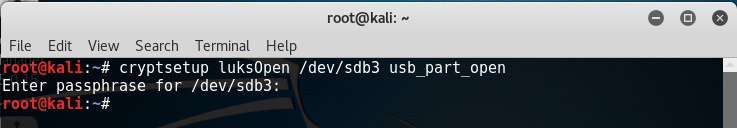

Подключите зашифрованный раздел командой cryptsetup luksOpen /dev/sdb3 usb_part_open, введите пароль. Раздел инициализируется, как устройство с именем usb_part_open.

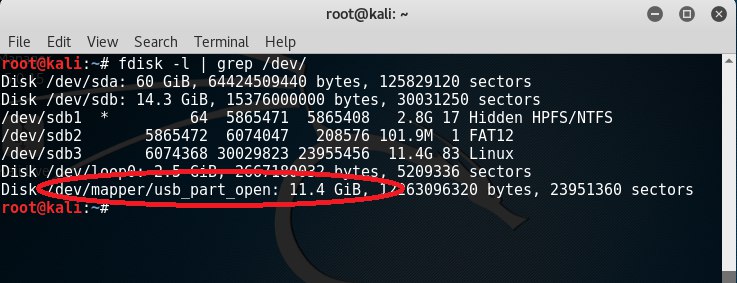

Выполните команду fdisk –l | grep /dev/ и убедитесь, что устройство /dev/mapper/usb_part_open подключено.

Заполните устройство случайными, псевдослучайными числами либо нулями выполнив одну из команд на ваше усмотрение:

— dd if=/dev/random of=/dev/mapper/usb_part_open — данная команда заполнит устройство случайными числами. Операция будет выполняться продолжительное время(считать в днях);

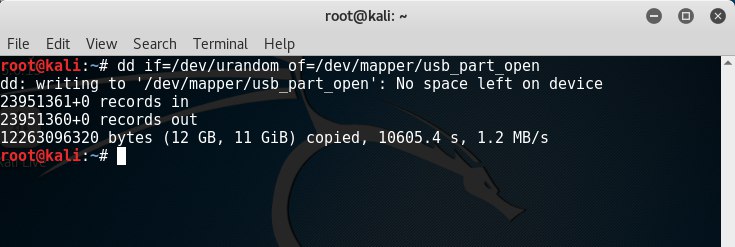

— dd if=/dev/urandom of=/dev/mapper/usb_part_open — данная команда заполнит устройство псевдослучайными числами. Операция будет выполняться продолжительное время(считать в часах);

— dd if=/dev/zero of=/dev/mapper/usb_part_open — заполнение нулями.

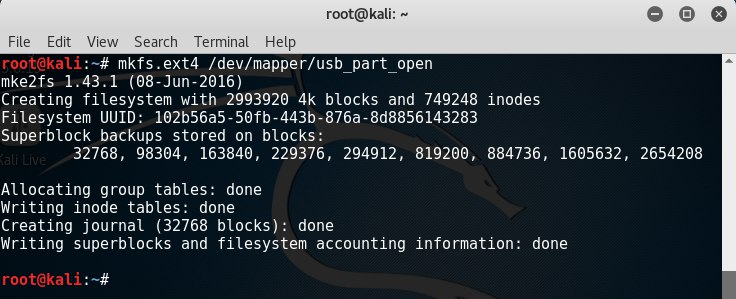

Выполните форматирование заполненного случайными числами раздела командой mkfs.ext4 /dev/mapper/usb_part_open.

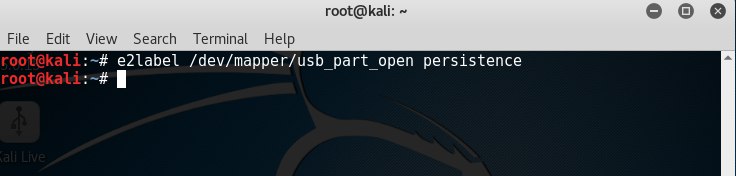

Присвойте разделу название “persistence” командой e2label /dev/mapper/usb_part_open persistence.

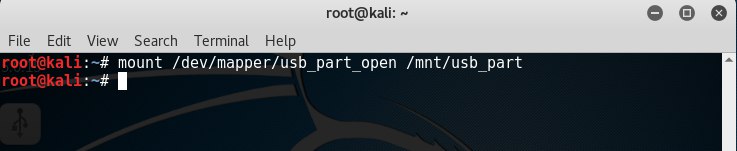

Монтируйте данный раздел к заранее созданной папке, к примеру, /mnt/usb_part командой mount /dev/mapper/usb_part_open /mnt/usb_part (обычно в новых версиях системы данная команда не требуется, раздел автоматически подключается после форматирования и определяется в проводнике).

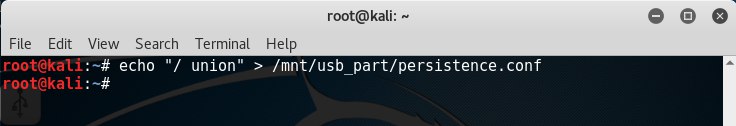

Создайте конфигурационный файл в корне зашифрованного раздела командой echo “/ union” > /mnt/usb_part/persistence.conf.

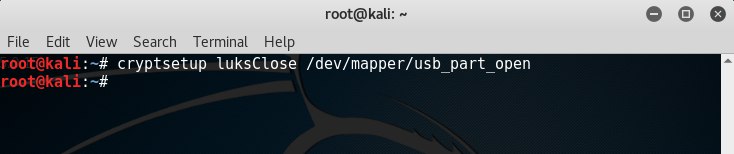

Закройте зашифрованный раздел командой cryptsetup luksClose /dev/mapper/usb_part_open.

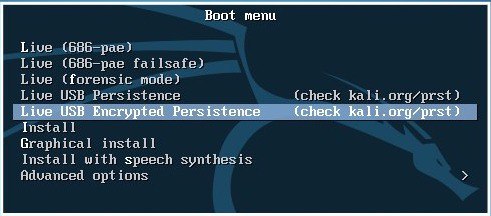

Перезагрузите систему и выполните вход под Live USB Encrypted Persistence.

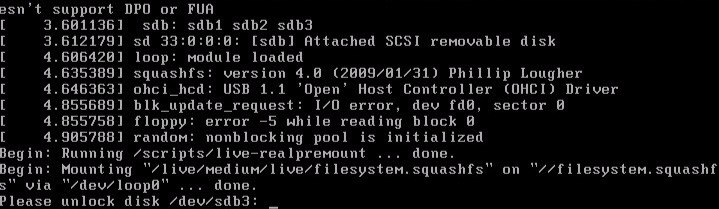

При загрузке потребуется ввести пароль от зашифрованного раздела (при вводе пароля символы не отображаются).

Создание зашифрованной системы завершено.

3. Проверка работоспособности

При первой загрузке ОС в режиме Encrypted Persistence на зашифрованном разделе создаются системные файлы и папки, для их просмотра выполните следующие действия:

— Перезагрузите систему в незашифрованном режиме Live(686-pae).

— подключите зашифрованный раздел как устройство командой cryptsetup luksOpen /dev/sdb3 usb_part_open.

— Откройте проводник и выберите подключенное устройство persistence. Вы увидите созданный ранее конфигурационный файл persistence.conf и системные папки. В папке rw находится наша зашифрованная система, под которой мы загружаемся. Следовательно, в папке rw сохраняются все изменения произведённые в системе загруженной в зашифрованном режиме.

Если вы загружаетесь в обычном(незашифрованном) режиме, то после перезагрузки все изменения и файлы удаляются.

Источник

Как создать загрузочную флешку Кали Линукс?

Как быстро создать загрузочную флешку Кали Линукс?

В статье я покажу как быстро записать на флешку Кали Линукс, сделав её при этом загрузочной. Работать будем, несмотря на формат блога, именно из Windows. Версия Windows значения не имеет, но именно она является подавляющим вариантом ОС на компьютерах пользователей. При этом, как и в случае с другими современными утилитами, записать загрузочную флешку Кали Линукс у нас с вами получится всего в несколько щелчков мышью. Специальных требований нет — от вас лишь потребуются права даминистратора в учётной записи Windows.

Что будем использовать?

- Бесплатную программу PowerISO для записи образа.

- Столь же бесплатную Rufus

- Флешка подходящего объёма (у меня 32 Гб и этого, кстати, может не хватить для последующих обновлений в режиме persistent).

- Скачанный из сети образ последней версии Кали Линукс.

Разобьём процесс в несколько этапов.

Сначала приобретаем образ. Советую воспользоваться самым быстрым и надёжным — официальный сайт. Туда вас и направляю:

По ссылке вы увидите несколько версий, начиная с самой полноценной для установки на прямую на диск. Там же версия, выпуск, размер, способ скачивания и разрядность процессора. Выбирайте под стать своей машине и ожидайте окончания загрузки.

Пока качается Кали, можно отправиться за PowerISO. Отправляю по ближайшей рабочей ссылке рунета:

Когда обе закачки на борту, устанавливайте вторую. У меня после запуска PowerISO вылезает 5-ти секундное окно с призывом приобрести ключ. Если у вас также — игнорируем его. Далее отправляемся по настройкам программы:

Выбираем панель Инструменты — > Создать загрузочный USB привод. Далее указываем на местонахождение только что скачанного образа Кали Линукс:

Теперь выставляем Прямую запись и не забудем указать на флешку:

Жмём Старт. О том, что данные на флешке затрутся, напоминать, думаю, не стоит?

Вобщем, статью писал дольше, чем записывал флешку. Запись шла менее пяти минут. Об успешном окончании записи сообщит следующее окно:

Из PowerISO выходим. Проверяем записанное. Для этого я перезагружу компьютер и после POST проверки из меню быстрого запуска (у меня на Lenovo это клавиша F12 сразу после включения) выберу загрузку с флешки. В меню Кали выберу Live amd64:

Всё работает, даже автоматически смонтированы все тома. Можете устанавливать на компьютер или использовать в таком виде.

Как создать загрузочную флешку Кали Линукс с помощью Rufus?

Очередная и почти всесильная утилита, которая также может помочь в записи Кали на флеш-носитель. Основные настройки программы можно выразить в следующем окне:

Важным этапом в настройке программы ползунок Постоянного размера раздела сдвинуть поближе к конечному объёму флешки. Пусть размер займёт чуть больше его половины: теперь ваша флешка будет комфортно работать в режиме persistence из меню, т.е. сохранять изменения после перезагрузки. Это значит, что можно обновлять систему, файлы, устанавливать скрипты. Ну, на ISO образ укажете сами, схема раздела — конечно, MBR. Если год выпуска машинки далеко не свежий — обратите внимание на пункт Добавить исправление для старых BIOS . Если программа попросит что-то доустановить, не мешайте:

В какой-то момент форматирование остановится на 100% — не торопитесь закрывать окно:

Следует учесть, что обновление такой флешки через apt-get идёт нестерпимо долго: на моём двухъядерном с 8 Гб RAM это заняло почти сутки. Так что не торопитесь расстраиваться из-за «остановившегося» в какой-то момент терминала при распаковке очередного пакета обновлений. Скорости через USB порты очень низкие.

Источник

Как установить на флешку Kali Linux 2021 с возможностью сохранения?

Сами посудите. Отныне, не нужно было использовать для учёбы и практики неподъёмную стопку винтов, можно было просто записать с десяток дистрибутивов на разные диски и извращаться сколько душе угодно.

Именно данная технология помогла совершить мне один из самых серьёзных рывков в развитии на начальном этапе становления, как ITшника и периодически, с переменным успехом пригождается на работе и по сей день.

Но, Денчик, скажете вы, всё это, как говорится, дела давно уже минувших дней. Лучше ответь, каким образом вся эта петрушка с лайвами, может сегодня пригодиться мамкиным хаЦкерам?

Друзья мои, бьюсь об заклад, что большинство из вас помешены на таком понятии, как анонимность. И именно в вопросе анонимности, лайвы, они же операционные системы не требующие установки, оказываются неоценимым подспорьем.

Помните, как в популярном сериале Mr. Robot, Элиот сжигал плашки оперативки в микроволновке и просверливал жёсткие диски, дабы избавиться от улик?

Так вот, последнего можно было бы избежать, если бы наш герой использовал для своих ушлых дел специальную LiveUSB-флешку. Запускаясь с неё, вы по дефолту добавляете минимум 100500 очков к скрытию своей личности.

За счёт того, что подобная флешка отлично работает на абсолютно любом компе, у вас пропадает привязка к конкретной аппаратной начинке. Следовательно, запуститься с неё можно практически с любого десктопа.

Ну а в случае возникновения непредвиденной ситуации, её можно быстро и очень легко уничтожить. Вместе с ней, к слову, уйдут в небытие все имеющиеся внутри опасные скрипты, словари и прочие компрометирующие вещи.

Крутяк, да? Надеюсь, вы осознаёте всю прелесть такого полезного инструмента в ваших шаловливых руках? Если да, тогда приготовьтесь, сегодня я расскажу вам, как быстро и безопасно записать загрузочную Live USB флешку с небезызвестной операционной системой Kali Linux 2021. Погнали.

Как загрузить образ Kali Linux 2021.1?

Шаг 1. Первым делом заходим на официальный сайт разработчиков kali.org и раскрываем раздел Downloads. Ищем в нём ссылку на образы Kali Linux.

Шаг 2. В открывшемся окне ищем 64-разрядный образ cприпиской Live. 32-битный варик скачивать в 2021 году смысла нет. Таких процессоров на компах нынче днём с огнём уж не сыщешь, даже в деревенских шарагах.

Шаг 3. Пока вся эта история скачивается, загрузим параллельно прогу для записи. В данном выпуске, я буду демонстрировать варианты записи дистрибутива с Kali, как из-под Виндовс, так и посредством юзания штатных утилек линуксовых ОСей. А напоследок даже затронем темку по Макам.

Но давайте обо всём по порядку. Для записи из-под внутрей мелкомягкой разработчики рекомендуют использовать утилиту Win32DiskImager. Не будем спорить с создателями и загрузим данную прогу с портала sourceforge.

Шаг 4. Эта софтина требует установки, но никаких проблем с этим делом возникнуть априори не может. Тупо жмёте Далее-Далее во всех окнах и по итогу запускаете DiskImager через ярлык.

Как создать загрузочную флешку с Kali 2021 в Windows?

Шаг 5. В окне программы указываем путь к Live-образу Kali’шки, который предварительно нужно распаковать. И выбираем из списка флешку предназначенную для записи. Рекомендую предварительно скинуть с неё всю нужную информацию, ибо в процессе подготовки к действу все данные с неё будут удалены.

Шаг 6. Если всё гуд – жмём кнопку Write и подтвердив намерение о записи, удаляемся на заслуженный перекур.

Шаг 7. Как только на экране появится надпись, информирующая нас об успехе, можем смело переходить к этапу настройки разделов.

Шаг 8. Без этого шага, все собранные хендшейки, созданные скрипты и любые надстройки вашей системы будут слетать сразу после перезагрузки. Для того, чтобы этого избежать, необходимо грамотно настроить разделы для работы с режимом Persistance.

Проще всего это сделать с помощью крошечного менеджера разделов Partition Wizard. Загружаем его с официального сайта

Шаг 9. И после установки, которая не вызовет затруднений, в основном окне проги кликаем правой кнопкой по свободному месту на флешке. Выбираем Create, т.е. создать новый раздел.

Шаг 10. В открывшемся окне указываем лейбл раздела. Пусть будет persistence. Файловую систему указываем Ext4, дабы всё считывалось и записывалось по красоте. Наконец жмём ОКей.

Шаг 11. Остаётся лишь применить выбранную конфигурацию кликнув Apply.

Шаг 12. Ждём, когда в визард завершит операцию. И отправляем компьютер в ребут.

Загрузка Kali 2021 с Live USB

Шаг 13. Для тестирования флешки нам понадобится загрузиться с неё. Сделать это можно 2 способами. Первый – выставить в BIOS приоритет на загрузку с флеш-накопителя и второй – выбрать её из списка в BOOT-меню. Второй способ гораздо быстрее, им и воспользуемся.

Шаг 14. Через некоторое время перед нами появляется окно с выбором. Нам нужен пункт содержащий persistence.

Шаг 15. Кали загрузится непосредственно на рабочий стол. Если вдруг появится окно с просьбой ввести логин/пароль используйте вариант Kali/Kali. У меня же вход осуществился автоматически, а значит мы можем сразу переходить к донастройке ОСи. Запускаем терминал и вводим sudo, затем команду fdisk с атрибутом L для просмотра дисковых устройств и разделов.

Монтирование раздела Persistence

Шаг 16. Система покажет записи для разделов и устройств в виде списка. Находим среди этой истории нашу флеху. И на ней непосдерственно раздел Persistence. В столбце Type он воспринимается системой, как Linux. Запоминаем его метку. Например, sdb3. И создаём новую точку монтирования с названием my_usb.

Шаг 17. Хорошо. Точка создана. Далее нам необходимо смонтировать раздел на флешке для сохранения файлов my_usb. Главное не тупаните и укажите нужный раздел, а то хлопот потом не оберётесь.

Шаг 18. Далее создаём новый конфигурационный файл через nano.

Шаг 19. И прописываем в нём одну единственную строчку / union.

Шаг 20. Сохраняем внесённые изменения нажав комбинацию клавиш CTRL+X. И подтверждаем, введя Y. Всё, Enter.

Шаг 21. Осталось размонтировать раздел введя umount.

Шаг 22. И можно смело отправлять компьютер в ребут.

Шаг 23. После перезагрузки создадим новую папку на рабочем столе, чтобы затестить, что сохранение точно работает. Снова ребут.

Шаг 24. Вуаля. Папка на месте, а значит все действия увенчались успехом.

Дальше, я бы настоятельно рекомендовал вам сразу обновить текущий список пакетов и настроить Root-права. По данной теме у меня есть отдельный ролик. Ссылочка на него всплывет в уголочке и будет указана в финальной заставке.

Помимо этого, было бы кстати установить нормальный редактор кода, аля Atom. Терминал Tilix, браузер TOR и до кучи донастроить по мелочи саму Оську.

Если вам интересно то, как настраивают Kali’шку люди занимающиеся пентестингом на постоянной основе, дайте знать об этом в комментах. Я соберу фидбэк от самых известных гуру своего дела, и мы сделаем крутейший ролик по первоначальной настройке для начинающих от А до Я.

Тем, кто желает поддержать канал малой копеечкой, напоминаю, что помимо основного контента у меня есть ряд обучающих курсов по теме сетевого и системного администрирования и безопасности информационных систем.

Так что, если хотите научиться строить собственные сети, разворачивать полигоны, администрировать сервера на Windowsи Linux, обязательно обратите на них свой пристальный взор.

Изучив их, вы поднимите уровень своих навыков на новую планку, ну и попутно, поддержите данный проект инвестировав небольшую, но очень важную частичку в его развитие.

На этом сегодня всё. Если впервые забрели на канал, то не стремейтесь, смело бейте в колокол и в вашей ленте будут регулярно появляться бодрейшие ролики на тему админства, пентестинга и информационной безопасности.

С олдов, как обычно по лайку. В заключении по традиции желаю всем вам удачи, успеха и самое главное, продуктивного развития в избранной области. Берегите себя и свои сети. Заботьтесь об анонимности.

И если уж чудите с Kaliшкой и её инструментами – не оставляйте лишних следов. Ну а флешка с LiveUSB поможет вам с этим делом, как нельзя лучше. До новых встреч, многоуважаемые камрады. Увидимся в комментариях. Всем пока.

Источник