Необязательно: создание сертификата подписи кода для Защитник Windows application Control Optional: Create a code signing cert for Windows Defender Application Control

Относится к: Applies to:

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

При развертывании Защитник Windows управления приложениями (WDAC) может потребоваться подписать файлы каталога или политики WDAC внутри организации. As you deploy Windows Defender Application Control (WDAC), you might need to sign catalog files or WDAC policies internally. Для этого вам потребуется выданный сертификат подписи кода или внутренний центр сертификации. To do this, you will either need a publicly issued code signing certificate or an internal CA. Если вы приобрели сертификат подписи кода, вы можете пропустить этот раздел и перейти к другим разделам, указанным в руководстве по развертыванию Защитник Windows управления приложениями. If you have purchased a code signing certificate, you can skip this topic and instead follow other topics listed in the Windows Defender Application Control Deployment Guide.

Если у вас есть внутренний центр сертификации, выполните следующие действия, чтобы создать сертификат подписи кода. If you have an internal CA, complete these steps to create a code signing certificate. Для сертификата подписи кода поддерживается только алгоритм RSA, а подписи должны быть заполнены по стандарту 1.5 PKCS. Only RSA algorithm is supported for the code signing certificate, and signatures must be PKCS 1.5 padded. Алгоритм ECDSA не поддерживается. ECDSA is not supported.

Откройте оснастку консоли управления MMC ЦС и выберите ваш центр сертификации, выдающий сертификаты подписи. Open the Certification Authority Microsoft Management Console (MMC) snap-in, and then select your issuing CA.

Выполнив подключение, щелкните правой кнопкой мыши Шаблоны сертификатови выберите Управление, чтобы открыть консоль шаблонов сертификации. When connected, right-click Certificate Templates, and then click Manage to open the Certification Templates Console.

Рис. 1. Figure 1. Управление шаблонами сертификатов Manage the certificate templates

В области навигации щелкните правой кнопкой мыши «Сертификат подписи кода» и выберите Скопировать шаблон. In the navigation pane, right-click the Code Signing certificate, and then click Duplicate Template.

На вкладке Совместимость снимите флажок Показать последующие изменения . On the Compatibility tab, clear the Show resulting changes check box. Выберите Windows Server 2012 в списке Центр сертификации , а затем выберите Windows 8 / Windows Server 2012 в списке Получатель сертификата . Select Windows Server 2012 from the Certification Authority list, and then select Windows 8 / Windows Server 2012 from the Certificate recipient list.

На вкладке Общие укажите Отображаемое имя шаблона и Имя шаблона. On the General tab, specify the Template display name and Template name. В этом примере используется имя Сертификат подписи каталога WDAC. This example uses the name WDAC Catalog Signing Certificate.

На вкладке Обработка запроса установите флажок Разрешить экспортировать закрытый ключ. On the Request Handling tab, select the Allow private key to be exported check box.

На вкладке Расширения установите флажок Основные ограничения и щелкните Изменить. On the Extensions tab, select the Basic Constraints check box, and then click Edit.

В диалоговом окне Расширение «Изменение основных ограничений» установите флажок Включить это расширение, как показано на рисунке 2. In the Edit Basic Constraints Extension dialog box, select Enable this extension, as shown in Figure 2.

Рис. 2. Figure 2. Выберите ограничения для нового шаблона Select constraints on the new template

Если для утверждения выданных сертификатов требуется диспетчер сертификатов, установите флажок Одобрения диспетчера сертификатов ЦС на вкладке Требования выдачи. If a certificate manager is required to approve any issued certificates, on the Issuance Requirements tab, select CA certificate manager approval.

На вкладке Имя субъекта выберите Предоставляется в запросе. On the Subject Name tab, select Supply in the request.

На вкладке Безопасность убедитесь, что все учетные записи, которые будут использоваться для запроса сертификата, имеют право на регистрацию сертификата. On the Security tab, verify that whatever account will be used to request the certificate has the right to enroll the certificate.

Щелкните в ОК , чтобы создать шаблон, и закройте консоль шаблонов сертификатов. Click OK to create the template, and then close the Certificate Template Console.

После создания шаблона сертификата необходимо опубликовать его в хранилище опубликованных шаблонов центра сертификации. When this certificate template has been created, you must publish it to the CA published template store. Для этого необходимо выполнить описанные ниже действия. To do so, complete the following steps:

В оснастке MMC центра сертификации щелкните правой кнопкой мыши Шаблоны сертификации, наведите указатель на пункт Создать, а затем нажмите Выдаваемый шаблон сертификата, как показано на рисунке 3. In the Certification Authority MMC snap-in, right-click Certification Templates, point to New, and then click Certificate Template to Issue, as shown in Figure 3.

Рис. 3. Figure 3. Выбор нового выдаваемого шаблона сертификата Select the new certificate template to issue

Появится список доступных выдаваемых шаблонов, включая только что созданный шаблон. A list of available templates to issue appears, including the template you just created.

Выберите сертификат подписи каталога WDAC и нажмите кнопку ОК. Select the WDAC Catalog signing certificate, and then click OK.

Как только шаблон станет доступным для выдачи, вам необходимо запросить его с компьютера под управлением Windows 10, на котором следует создать и подписать файлы каталога. Now that the template is available to be issued, you must request one from the computer running Windows 10 on which you create and sign catalog files. Откройте консоль MMC и выполните описанные ниже действия. To begin, open the MMC, and then complete the following steps:

На консоли управления (MMC) в меню Файл щелкните Добавить или удалить оснастку. In MMC, from the File menu, click Add/Remove Snap-in. Дважды щелкните Сертификатыи выберите Моя учетная запись пользователя. Double-click Certificates, and then select My user account.

В оснастке сертификатов щелкните правой кнопкой мыши папку «Личное хранилище», наведите указатель на пункт Все задачии выберите Запросить новый сертификат. In the Certificates snap-in, right-click the Personal store folder, point to All Tasks, and then click Request New Certificate.

Дважды щелкните Далее , чтобы открыть список выбора сертификата. Click Next twice to get to the certificate selection list.

В списке Запросить сертификат выберите только что созданный сертификат подписи, а затем щелкните голубую надпись, предлагающую ознакомиться с дополнительными сведениями (см. рис. 4). In the Request Certificate list, select your newly created code signing certificate, and then select the blue text that requests additional information, as shown in Figure 4.

Рис. 4. Figure 4. Получение дополнительных сведений о сертификате подписи кода Get more information for your code signing certificate

В диалоговом окне Свойства сертификата для параметра Типвыберите значение Общее имя. In the Certificate Properties dialog box, for Type, select Common name. Для параметра Значениеукажите ContosoDGSigningCert, а затем щелкните Добавить. For Value, select ContosoDGSigningCert, and then click Add. Добавив элемент, нажмите кнопку ОК When added, click OK.

В завершение выполните регистрацию. Enroll and finish.

Если для утверждения выданных сертификатов требуется диспетчер сертификатов и вы выбрали утверждение управления шаблоном, запрос должен быть утвержден в ЦС, прежде чем он будет выдан клиенту. If a certificate manager is required to approve any issued certificates and you selected to require management approval on the template, the request will need to be approved in the CA before it will be issued to the client.

Этот сертификат должен быть установлен в личном хранилище пользователя на компьютере, который будет подписывать файлы каталога и политики целостности кода. This certificate must be installed in the user’s personal store on the computer that will be signing the catalog files and code integrity policies. Если подписание будет выполняться на компьютере, с которого вы только что запросили сертификат, экспорт сертификата в PFX-файл не потребуется, поскольку такой файл уже существует в вашем личном хранилище. If the signing is going to be taking place on the computer on which you just requested the certificate, exporting the certificate to a .pfx file will not be required because it already exists in your personal store. Если вы выполняете подписывание на другом компьютере, вам необходимо будет экспортировать сертификат PFX с необходимыми ключами и свойствами. If you are signing on another computer, you will need to export the .pfx certificate with the necessary keys and properties. Для этого необходимо выполнить описанные ниже действия. To do so, complete the following steps:

Щелкните правой кнопкой мыши сертификат, наведите указатель на пункт Все задачии выберите Экспорт. Right-click the certificate, point to All Tasks, and then click Export.

Щелкните Далее, а затем выберите Да, экспортировать закрытый ключ. Click Next, and then select Yes, export the private key.

Выберите параметры по умолчанию, а затем выберите Экспортировать все расширенные свойства. Choose the default settings, and then select Export all extended properties.

Задайте пароль, выберите путь для экспорта, а затем укажите в качестве имени файла WDACCatSigningCert.pfx . Set a password, select an export path, and then select WDACCatSigningCert.pfx as the file name.

Если сертификат был экспортирован, импортируйте его в личное хранилище для пользователя, который будет подписывать файлы каталога или политики целостности кода, на конкретном компьютере, который их будет подписывать. When the certificate has been exported, import it into the personal store for the user who will be signing the catalog files or code integrity policies on the specific computer that will be signing them.

Как создать запрос сертификата windows

Генерация запроса на сертификат на IIS 8

Всем привет сегодняшней темой будет генерация запроса на сертификат на IIS 8, к вашему локальному центру сертификации CA. Генерация необходима для получения сертификата шифрования для сервера, так сказать безопасность превыше всего, да и трафик должен быть защищен, особенно в сфере последних рекомендаций со стороны поисковых систем Google и Яндекс.

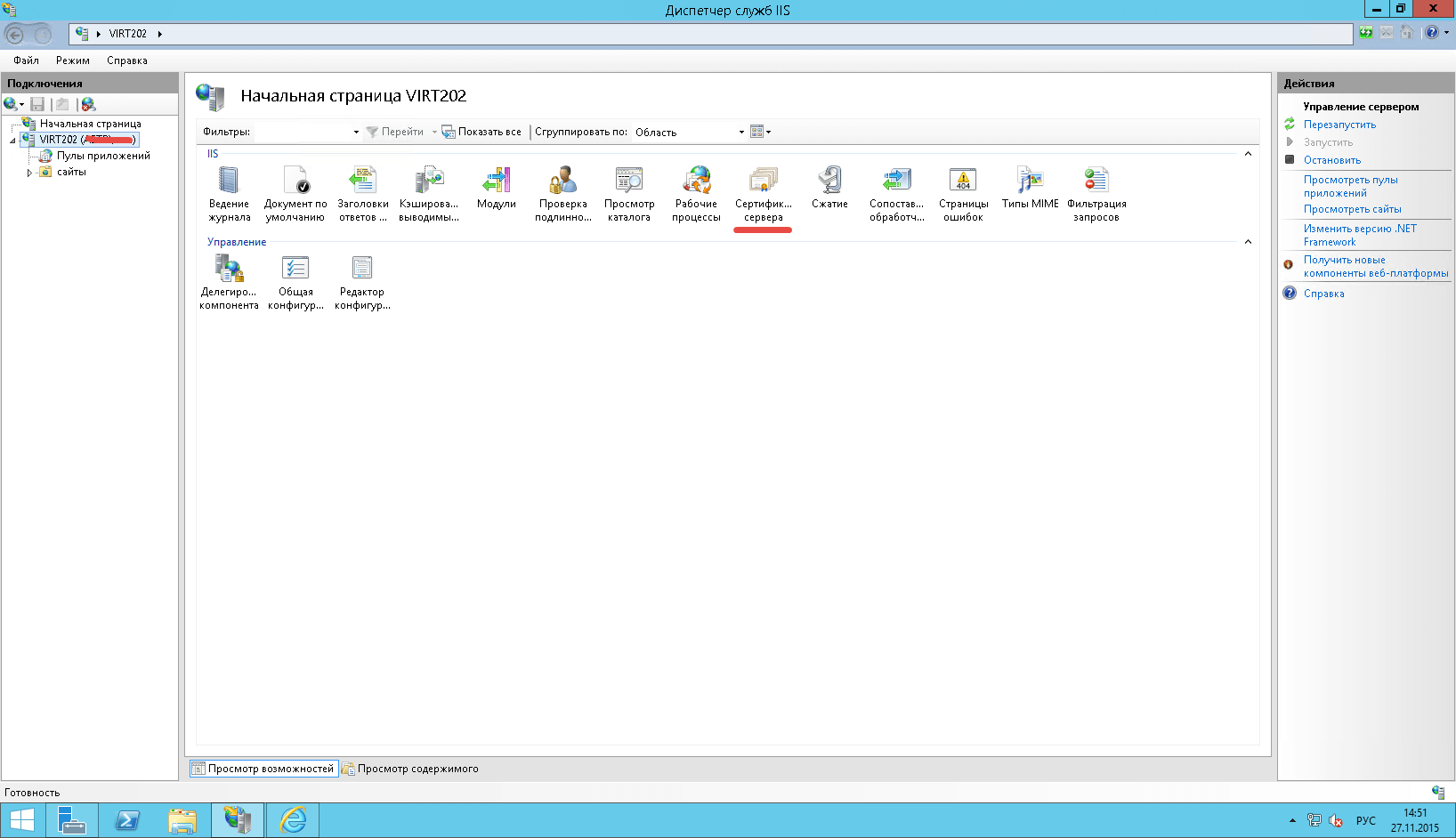

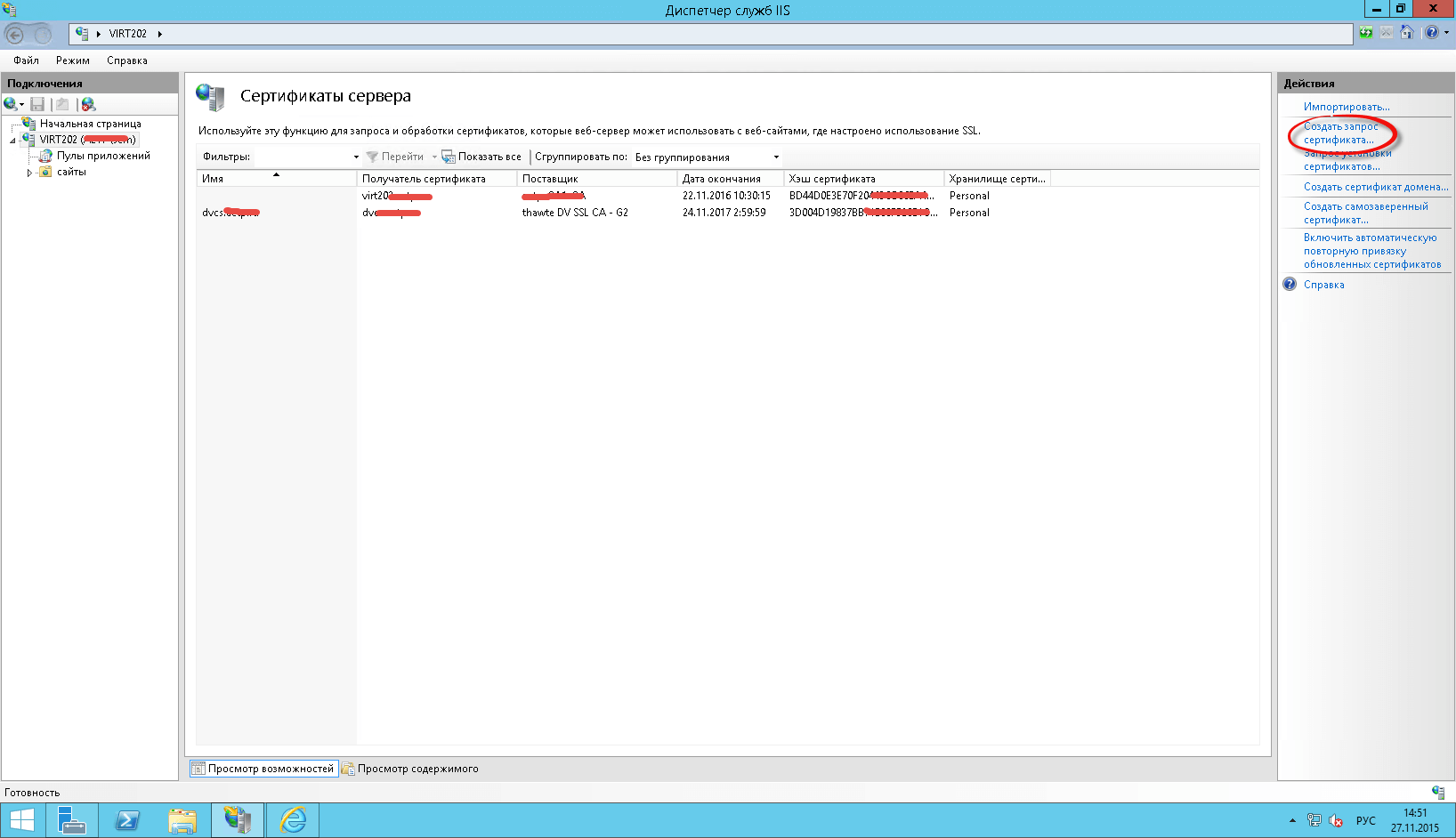

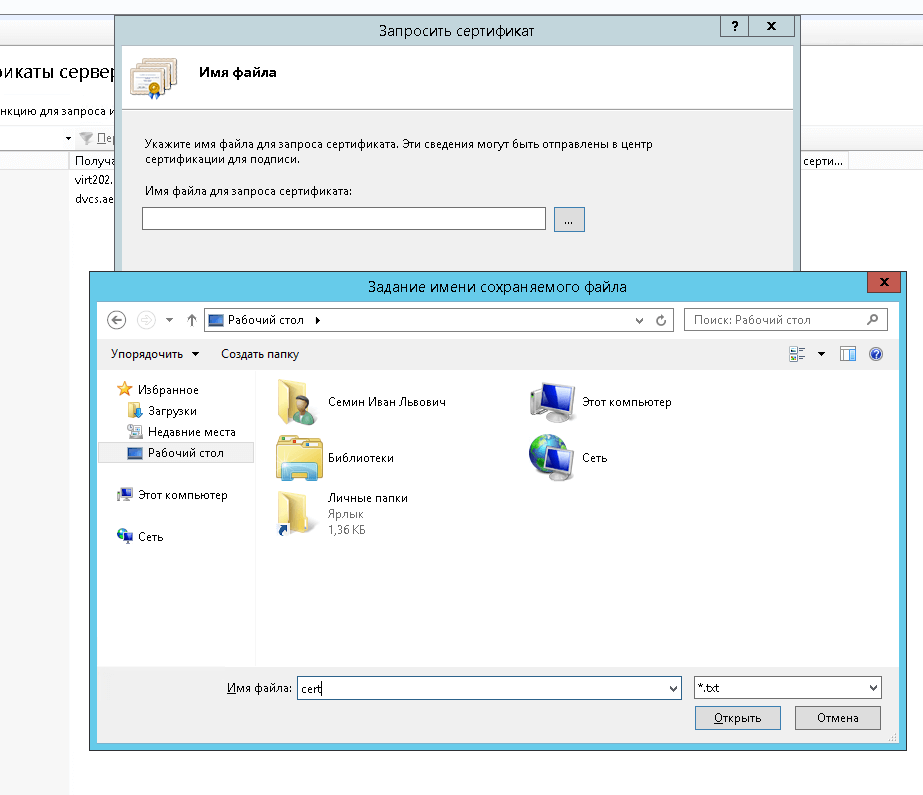

Естественно у вас должен быть установлен центр сертификации и дана возможность подавать запрос на шаблон Webserver или основанный на него. Открываем оснастку на сервере диспетчер iis 8. Выбираем корень и видим пункт Сертификаты сервера, именно тут мы с вами будет делать CSR запрос.

Далее вам необходимо справа в пункте действия нажать создать запрос сертификата

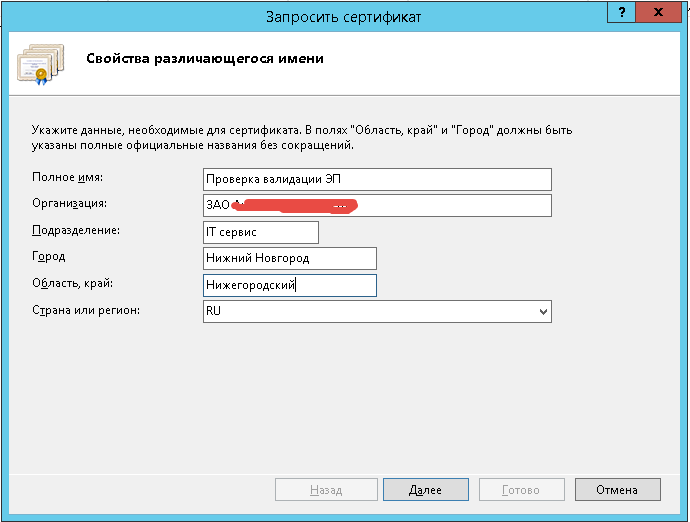

Начнется генерация запроса на сертификат, вам необходимо заполнить определенные поля

- Полное имя — пишите что хотите

- Организация — название фирмы

- Подразделение — отдел или служба

- Город

- Область

- Страна — RU

Выбираете поставщика служб шифрования, я выбрал RSA , и длину ключа я в тестовой среде выбрал 2048, больше 4096 не ставьте, может получиться так что не все приложения с ним корректно работают.

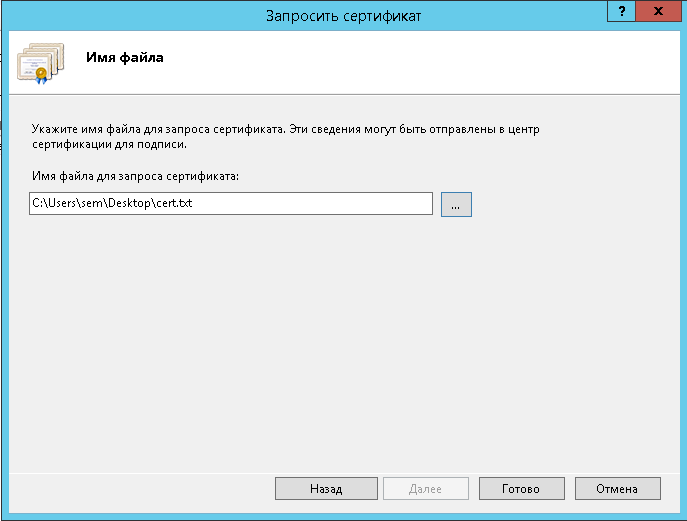

Указываете имя файла сохранения и куда его сохраните

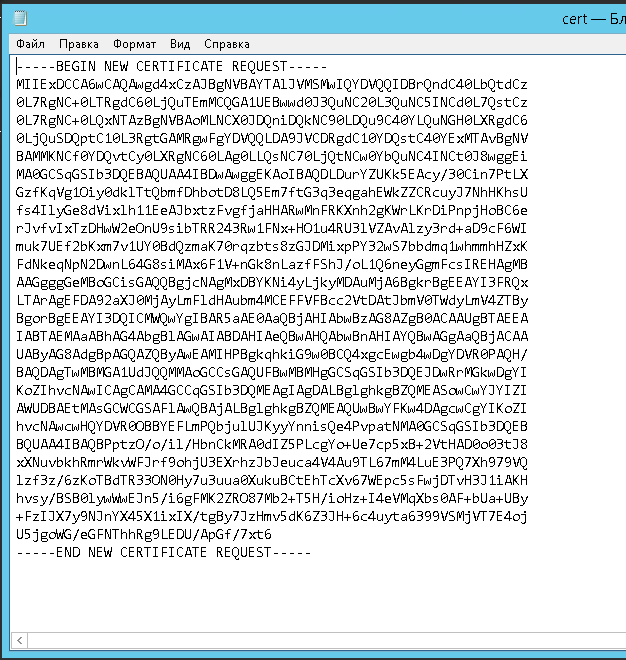

И так наша генерация запроса на сертификат завершена, будут сохранена в текстовый файл

В итоге вы получите файл с таким содержанием

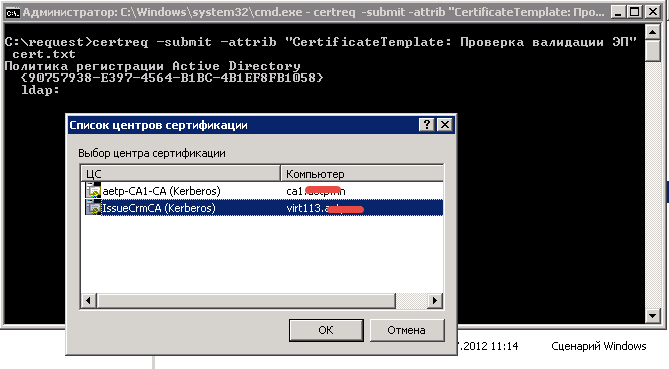

Затем идете на ваш центр сертификации и создаете папку в которую копируете ваш файл txt с запросом, зажимаете shift и щелкаете по это папке правым кликом, выбираете открыть командную строку. В командной строке набираете команду

Выскочит маленькое окно где нужно выбрать необходимый CA.

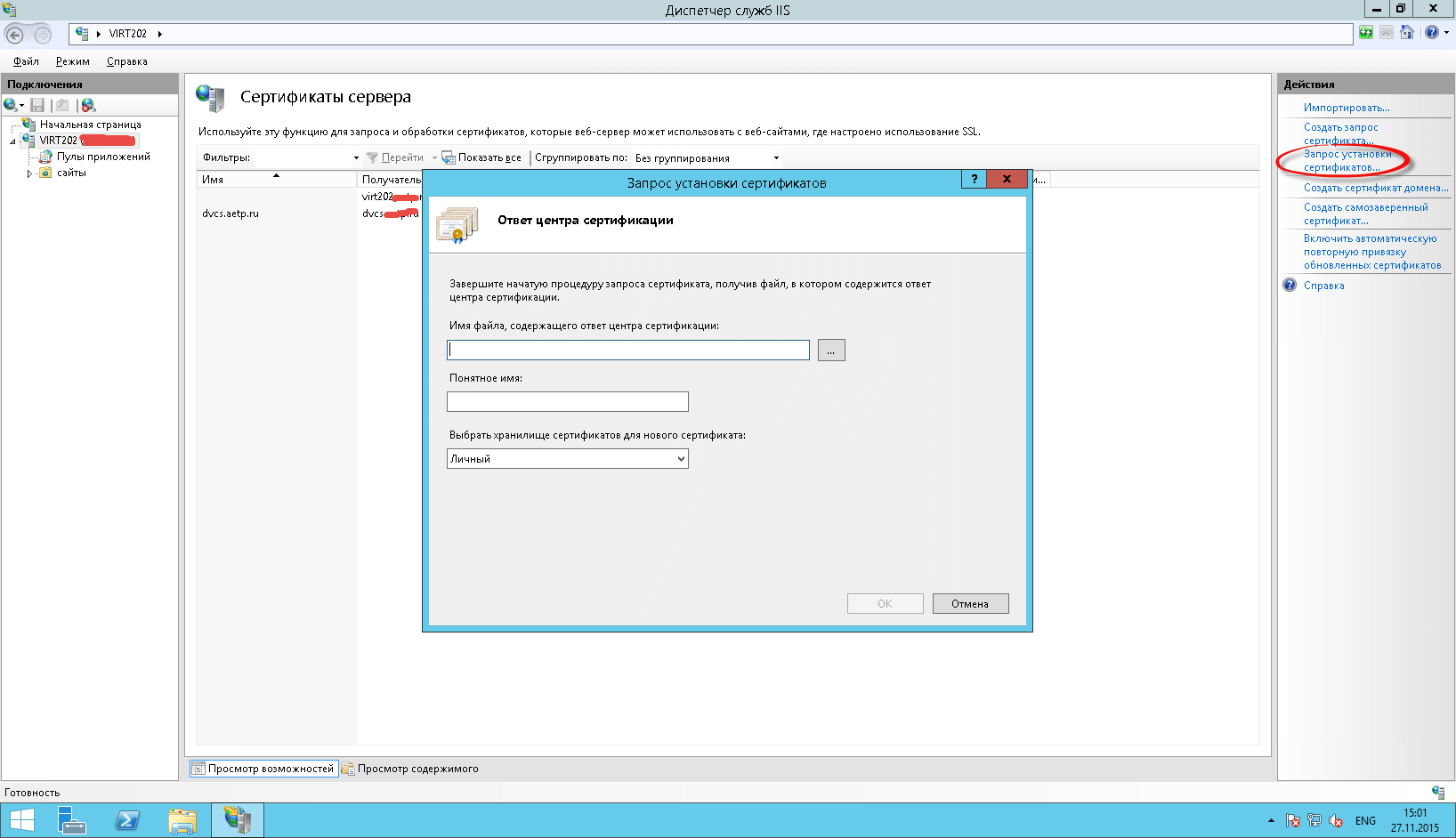

В итоге вы получите файл сертификат. Копируете его на ваш сервер с IIS 8. Нажимаете Запрос установки сертификата. Указываете путь до него понятное имя

А так же тип размещения веб-службы. Жмем ок.

Далее ваш сертификат появится в списке сертификатов сервера. Уверен, что вы теперь надежно защитите ваш IIS.