- Как отключить пароль для входа в Linux

- Отключение входа с паролем ssh:

- Включение аутентификации по ключу ssh:

- Передача или копирование открытого ключа на сервер:

- Удаление службы ssh:

- Вывод:

- Как отключить связку ключей Ubuntu

- Как отключить связку ключей Ubuntu

- Выводы

- Как настроить аутентификацию по ключу SSH в Linux

- Как сделать ваши соединения Secure Shell еще более безопасными

- Что такое аутентификация по ключу?

- Генерация пары ключей SSH

- Скопируйте ваш открытый ключ на удаленный компьютер

- Тестирование соединения

- Отключение аутентификации по паролю

- Как настроить SSH-вход без пароля

- Настройка SSH входа без пароля

- Отключение аутентификации по паролю SSH

- Выводы

Как отключить пароль для входа в Linux

Главное меню » Linux » Как отключить пароль для входа в Linux

Прочитав эту статью, вы узнаете, как отключить вход по паролю ssh, включив вместо этого аутентификацию по ключу , что повысит безопасность вашей системы.

Отключение входа с паролем ssh:

Раздел этого руководства о ssh посвящен конфигурационному файлу /etc/ssh/sshd_config, который, как и любой другой системный файл конфигурации, должен редактироваться с правами суперпользователя.

Откройте файл /etc/ssh/sshd_config с правами root. Приведенную ниже команду можно использовать для открытия sshd_config с помощью текстового редактора nano.

Прокрутите файл вниз и найдите строку, содержащую «PasswordAuthentication yes», показанную на снимке экрана ниже. Вы можете использовать комбинацию клавиш nano CTRL + W (где) для поиска строки, содержащей «PasswordAuthentication».

Отредактируйте строку, оставив ее, как показано на скриншоте ниже, заменив да на нет.

Теперь ваш логин с паролем ssh настроен на отключение после сохранения файла и перезапуска службы ssh. Вы можете выйти из настройки сохранения файла издание, нажав сочетание клавиш CTRL + X.

Чтобы перезапустить службу ssh и применить изменения, выполните следующую команду.

Теперь аутентификация по паролю отключена для входящих ssh-соединений.

Включение аутентификации по ключу ssh:

Ключ аутентификации отличается от метода аутентификации по паролю. В зависимости от среды он имеет преимущества и недостатки по сравнению с методом входа по паролю по умолчанию.

При использовании аутентификации с помощью ключа мы говорим о методе, включающем два разных ключа: открытый ключ и закрытый ключ. В этом случае открытый ключ хранится на сервере, принимающем вход в систему; этот открытый ключ можно расшифровать только с помощью закрытого ключа, хранящегося на устройствах, которым разрешено подключаться через ssh (клиенты).

И открытый, и закрытый ключи генерируются одновременно одним и тем же устройством. В этой статье как открытый, так и закрытый ключи генерируются клиентом, а открытый ключ используется совместно с сервером. Прежде чем начать с раздела этого руководства, давайте подсчитаем преимущества аутентификации с помощью ключа по сравнению с входом в систему с паролем по умолчанию.

Ключевые преимущества аутентификации:

- Надежный сгенерированный ключ по умолчанию, более надежный, чем большинство используемых паролей, созданных человеком

- Закрытый ключ остается в клиенте; в отличие от паролей, его нельзя обнюхать

- Подключаться могут только устройства, хранящие закрытый ключ (это тоже можно считать недостатком)

Преимущества пароля перед аутентификацией по ключу:

- Вы можете подключиться с любого устройства без приватного ключа

- Если к устройству осуществляется локальный доступ, пароль не сохраняется для взлома.

- Легче распространять при разрешении доступа к нескольким учетным записям

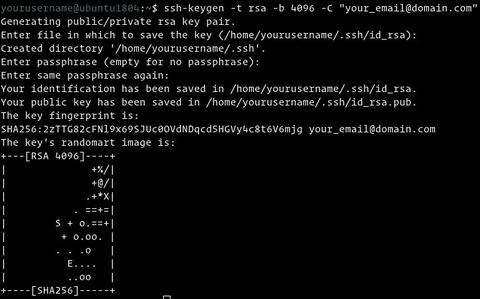

Чтобы сгенерировать открытый и закрытый ключи, войдите в систему как пользователь, которому вы хотите предоставить доступ по ssh, и сгенерируйте ключи, выполнив команду ниже.

После запуска ssh-keygen вам будет предложено ввести парольную фразу для шифрования вашего закрытого ключа. Большинство устройств, доступных по ssh, не имеют кодовой фразы; вы можете оставить его пустым или ввести парольную фразу, зашифровывающую ваш закрытый ключ, если он просочился.

Как видно на скриншоте выше, закрытый ключ по умолчанию сохраняется в файле

/.ssh/id_rsa, который находится в домашнем каталоге пользователя при создании ключей. Открытый ключ хранится в файле

/.ssh/id_rsa.pub, расположенном в том же каталоге пользователя.

Передача или копирование открытого ключа на сервер:

Теперь у вас есть как открытый, так и закрытый ключи на вашем клиентском устройстве, и вам необходимо передать открытый ключ на сервер, к которому вы хотите подключиться, с помощью аутентификации ключа.

Вы можете скопировать файл любым удобным для вас способом; в этой статье показано, как использовать команду ssh-copy-id для этого.

После создания ключей выполните команду ниже, заменив andreyex своим именем пользователя и 192.168.1.103 IP-адресом вашего сервера, это скопирует сгенерированный открытый ключ в каталог пользователя сервера

/.ssh. Вам будет предложено ввести пароль пользователя для сохранения открытого ключа, введите его и нажмите ENTER.

После копирования открытого ключа вы можете подключиться к своему серверу без пароля, выполнив следующую команду (замените имя пользователя и пароль на свои).

Удаление службы ssh:

Возможно, вы хотите вообще удалить ssh; в таком случае удаление службы было бы вариантом.

Чтобы удалить службу ssh, вы можете выполнить следующую команду:

Если вы хотите удалить службу ssh, включая файлы конфигурации, запустите:

Вы можете переустановить службу ssh, запустив:

Теперь ваш ssh-сервис вернулся. Другие методы защиты доступа к ssh могут включать изменение порта ssh по умолчанию, реализацию правил брандмауэра для фильтрации порта ssh и использование оболочек TCP для фильтрации клиентов.

Вывод:

В зависимости от вашей физической среды и других факторов, таких как ваша политика безопасности, метод аутентификации с использованием ключа ssh может быть рекомендован вместо входа в систему с паролем. Поскольку пароль не отправляется на сервер для аутентификации, этот метод более безопасен перед атаками Man in the Middle или сниффинг-атаками; это также отличный способ предотвратить атаки методом перебора ssh . Основная проблема аутентификации ключа заключается в том, что устройство должно хранить закрытый ключ; это может быть неудобно, если вам нужно войти в систему с новых устройств. С другой стороны, это можно рассматривать как преимущество в безопасности.

Кроме того, администраторы могут использовать TCP-оболочки, iptables или правила UFW для определения разрешенных или запрещенных клиентов и изменения порта ssh по умолчанию.

Некоторые системные администраторы по-прежнему предпочитают аутентификацию по паролю, потому что ее быстрее создавать и распределять между несколькими пользователями.

Пользователи, которые никогда не получают доступ к системе через ssh, могут удалить эту и все неиспользуемые службы.

Мы надеемся, что эта статья, показывающее, как отключить вход по паролю в Linux, было полезным. Следуйте подсказкам Linux, чтобы получить больше советов и руководств по Linux.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Как отключить связку ключей Ubuntu

В Ubuntu существует специальное защищенное хранилище, куда приложения могут сохранять конфиденциальные данные, например, пароли, личные данные и другую информацию. Это хранилище по умолчанию зашифровано и открывается с помощью пароля пользователя при входе в систему.

Однако если вы включили автоматический вход, то либо после загрузки компьютера, либо при запуске приложения, которому необходим доступ к хранилищу, система попросит ввести пароль чтобы разблокировать связку ключей. Я думаю вы не для того включали автоматический вход в систему. чтобы каждый раз, при входе вводить пароль. Но есть решение. В этой статье мы рассмотрим как отключить связку ключей Ubuntu.

Как отключить связку ключей Ubuntu

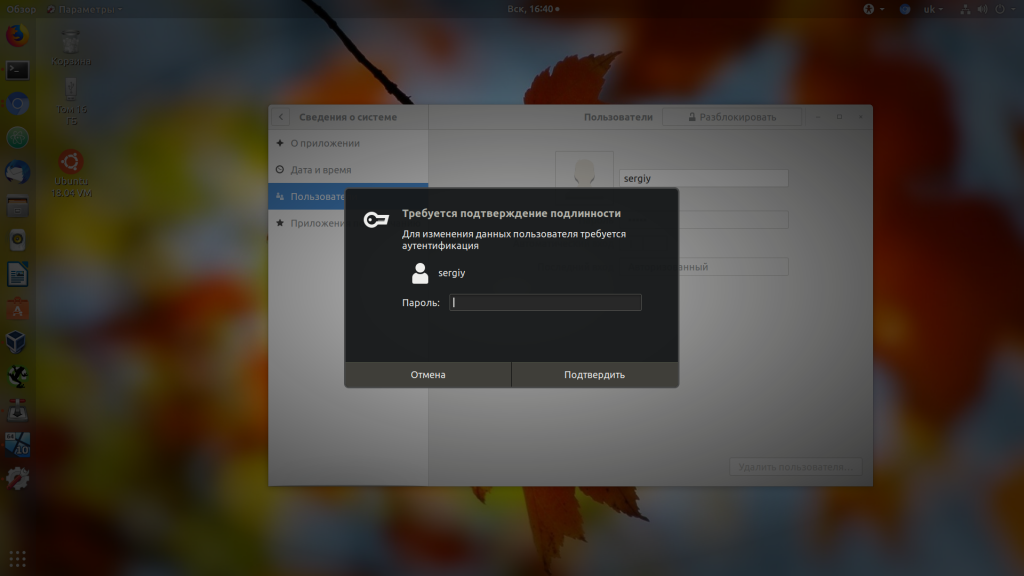

Первое и самое простое решение — отключить автоматический вход в систему. Тогда связка ключей будет разблокироваться тем паролем, который вы будете вводить для авторизации пользователя. Для этого откройте утилиту Параметры, затем перейдите в раздел Сведения о системе, а затем — Пользователи:

Здесь нажмите кнопку Разблокировать и введите пароль вашего пользователя.

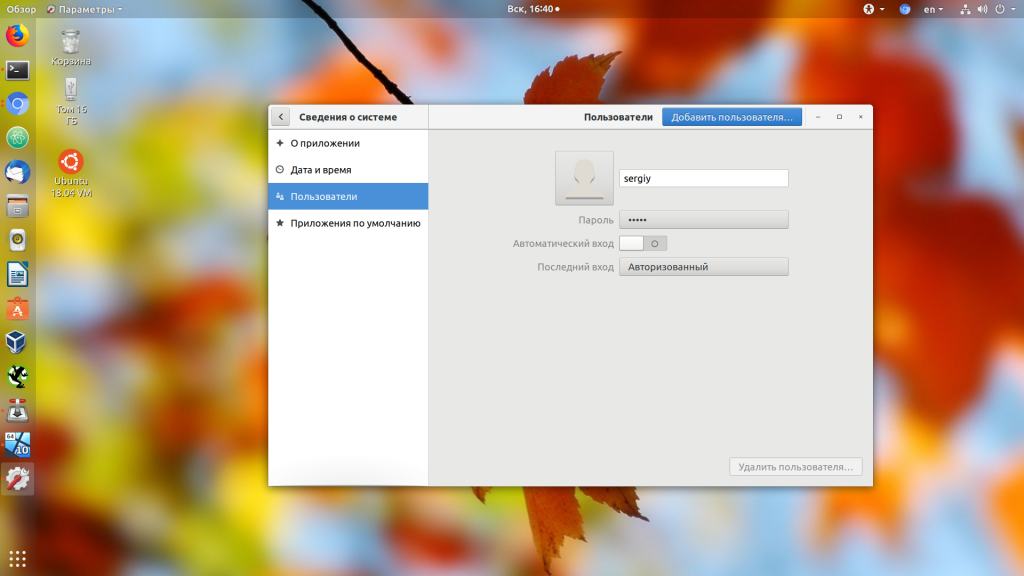

Затем переключите выключатель Автоматический вход в положение выключено. Теперь связка ключей Ubuntu будет разблокироваться при входе в систему.

Но я думаю, это не то решение, которое вы искали. Также можно задать пустой пароль чтобы разблокировать связку ключей Ubuntu. Тогда она будет всегда разблокирована, это снижает безопасность хранимых там данных, но делает использование системы более удобным.

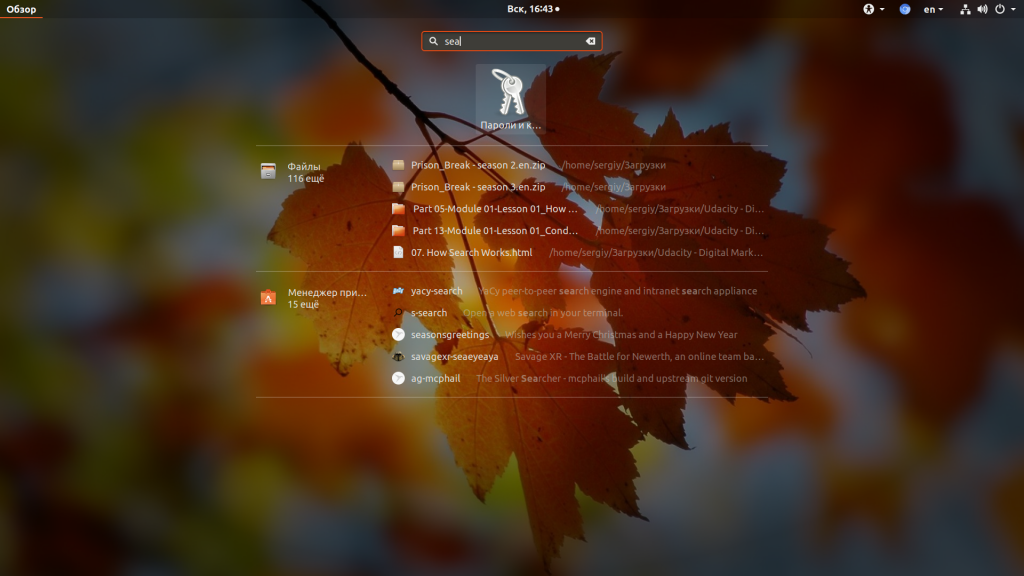

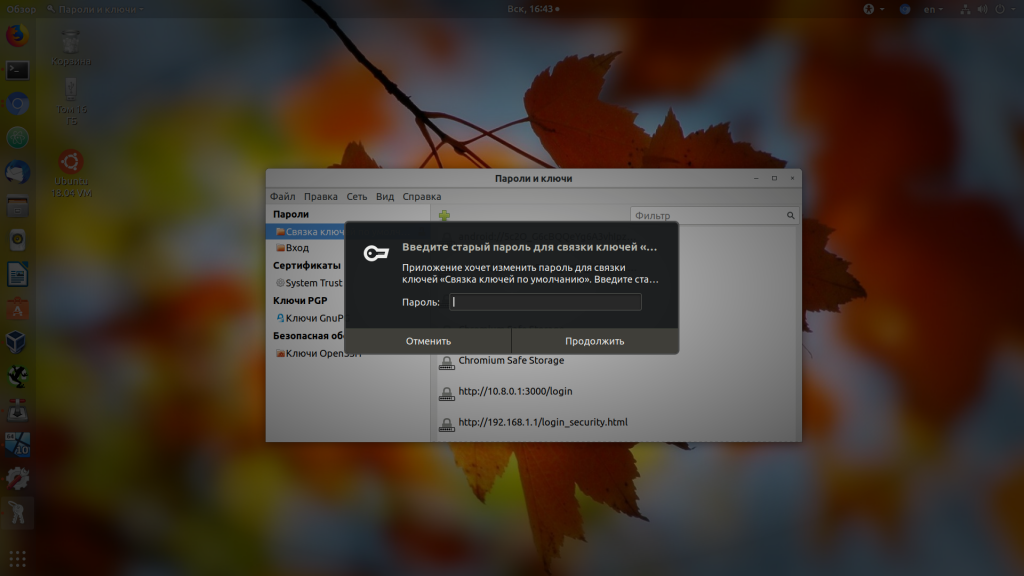

Откройте главное меню Ubuntu и наберите в поиске Seahorse. В списке приложений выберите Пароли и ключи:

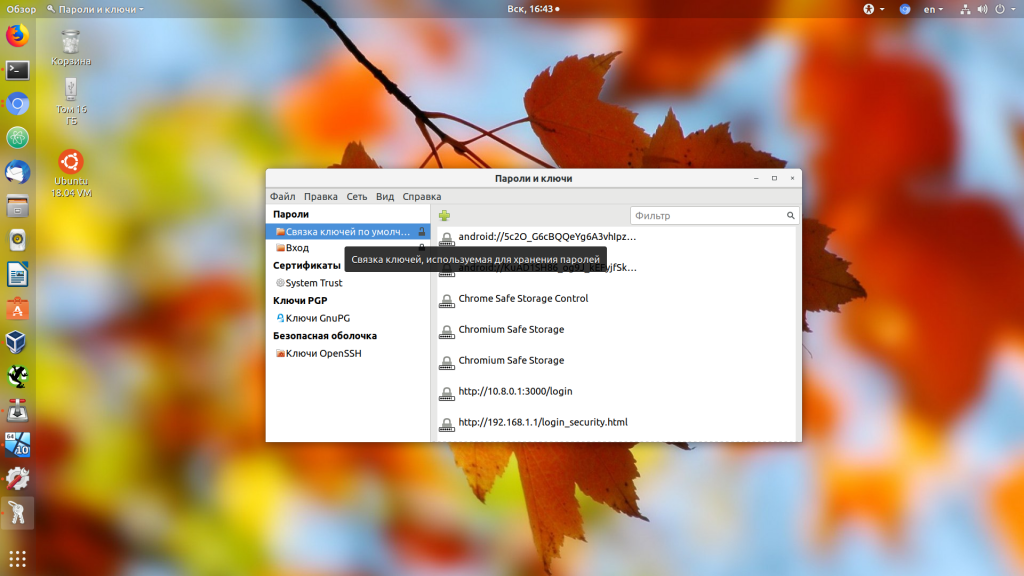

Кликните правой кнопкой по пункту связка ключей по умолчанию в левой части окна, и в открывшемся контекстном меню выберите Изменить пароль:

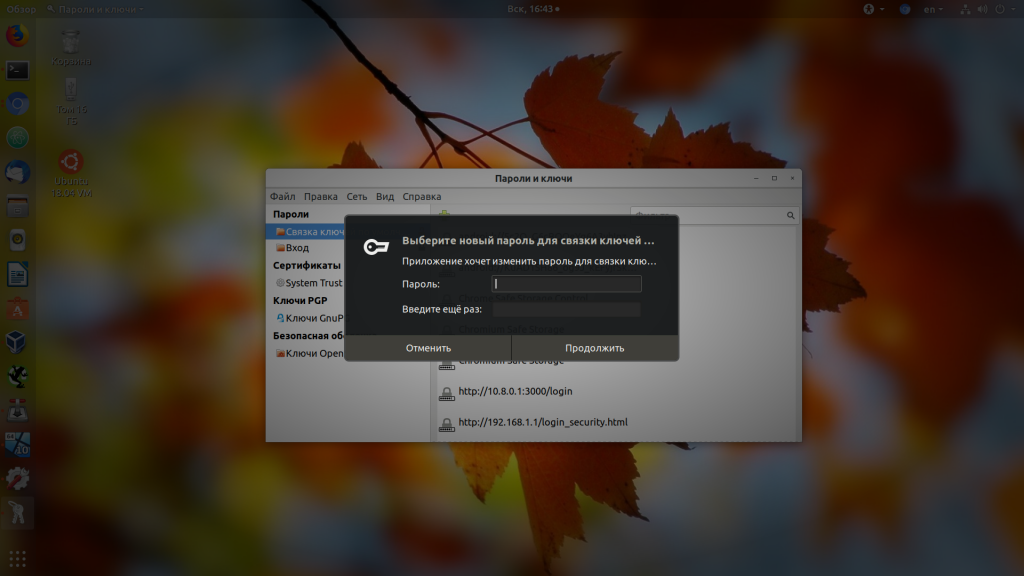

Введите текущий пароль, а когда программа спросит новый, оставьте его пустым:

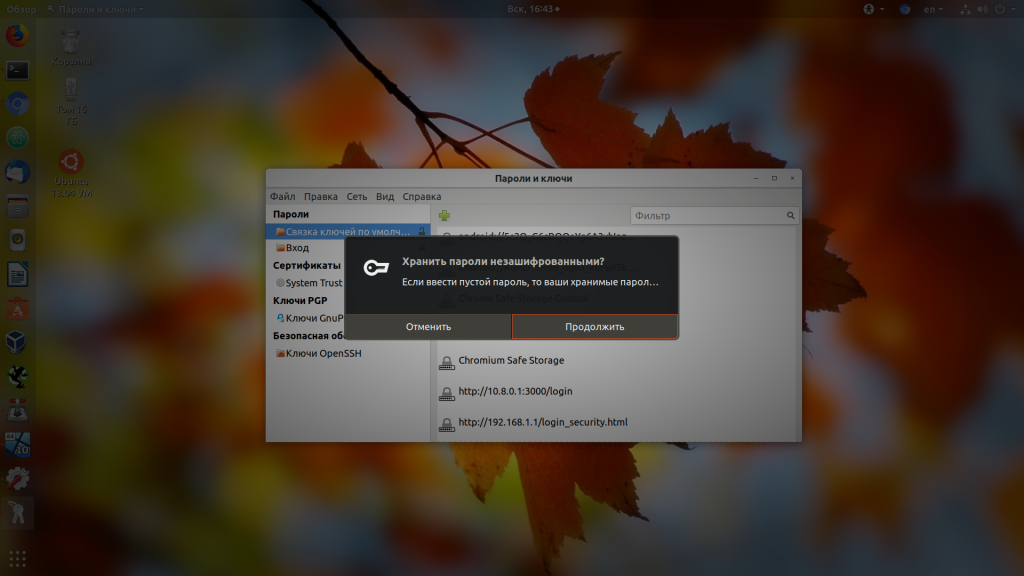

Затем подтвердите, что вы хотите создать пустой пароль:

Все, теперь запрос пароля для разблокировки связки ключей больше вас не побеспокоит.

Выводы

В этой статье мы разобрали как отключить связку ключей Ubuntu, как видите, это очень просто.

Источник

Как настроить аутентификацию по ключу SSH в Linux

Как сделать ваши соединения Secure Shell еще более безопасными

Secure Shell является наиболее широко используемым средством входа на удаленный сервер Linux (или компьютер). Используя этот инструмент, вы получаете доступ к командной строке на удаленном компьютере через безопасный туннель. Из коробки вам будет предложено ввести пароль удаленного пользователя. Хотя это все еще более безопасно, чем использование более старых методов (таких как telnet), его можно сделать еще более безопасным с помощью SSH Key Authentication.

Что такое аутентификация по ключу?

Понимание аутентификации ключей на самом деле довольно просто. Представьте, что у вас есть замок, и единственный способ открыть его – использовать определенный ключ, который, как вам известно, принадлежит вам. Как замок узнает, что ключ принадлежит вам? Потому что ключ содержит уникальную для вас подпись. Внутри замка есть соответствующая подпись, которую ключ использует для сравнения. Если подписи совпадают, они откроются. Если ключ подходит, но подписи не совпадают, замок не открывается.

Это основа для аутентификации по ключу SSH. В реальной жизни это работает так, что вы создаете пару ключей (которая содержит закрытый и открытый ключи) и копируете открытый ключ на сервер, на который хотите войти. Если вы попытаетесь войти с аутентификацией по ключу, а у сервера нет открытого ключа, соответствующего вашему личному ключу, он не разрешит вам доступ.

Давайте заставим это работать.

Генерация пары ключей SSH

Первое, что нужно сделать, это создать пару ключей SSH. Для этого выполните следующие действия:

Откройте окно терминала на рабочем столе.

Присвойте ключу имя и местоположение (используйте настройки по умолчанию, используя Enter/Return на клавиатуре).

Введите и подтвердите ключевую фразу для ключа (убедитесь, что она является надежной и уникальной)

Теперь у вас есть пара ключей SSH. Эти два файла будут найдены в

/.ssh и будут называться:

- id_rsa – закрытый ключ

- id_rsa.pub – открытый ключ.

Скопируйте ваш открытый ключ на удаленный компьютер

Затем вы должны скопировать файл открытого ключа на удаленный компьютер, на который хотите войти. Это можно сделать с помощью команды:

Где USER – это имя пользователя на удаленном компьютере, а REMOTE_IP – это IP-адрес удаленного компьютера.

Если вы впервые зашли в безопасное место на удаленном компьютере, вам будет предложено ввести да , чтобы продолжить подключение, в противном случае вам будет предложено ввести пароль пользователя на удаленном компьютере. машина. После успешного ввода удаленного пароля ключ будет скопирован, и вы будете готовы проверить соединение.

Тестирование соединения

Проверьте соединение, введя команду:

Где USER – это имя пользователя на удаленном компьютере, а REMOTE_IP – это IP-адрес удаленного компьютера. Вместо запроса пароля пользователя вам будет предложено ввести ключевую фразу пары ключей SSH. После того, как вы ввели правильную ключевую фразу, вам будет разрешен доступ к удаленному компьютеру. Поздравляем, SSH Key Authentication запущена и работает.

Отключение аутентификации по паролю

Вы можете сделать этот шаг дальше, отключив аутентификацию по паролю. С этой конфигурацией единственный способ получить доступ к удаленному компьютеру – с компьютера, содержащего закрытый ключ из соответствующей пары. Другими словами, нет пары ключей, нет доступа.

Чтобы отключить аутентификацию по паролю, войдите на удаленный компьютер и введите команду:

В этом файле найдите строку:

Измените эту строку на:

Сохраните и закройте файл. Перезапустите SSH с помощью команды:

Теперь, если вы попытаетесь войти на эту удаленную машину с любого рабочего стола (или сервера), который не содержит закрытый ключ, доступ будет запрещен.

Поздравляем, вы успешно сделали вход в удаленную систему Linux более безопасным с помощью SSH.

Источник

Как настроить SSH-вход без пароля

Secure Shell (SSH) — это криптографический сетевой протокол, используемый для безопасного соединения между клиентом и сервером и поддерживающий различные механизмы аутентификации. Двумя наиболее популярными механизмами являются аутентификация на основе паролей и аутентификация на основе открытого ключа.

В этом руководстве мы покажем вам, как настроить аутентификацию на основе ключа SSH, а также как подключиться к вашему серверу Linux без ввода пароля.

Настройка SSH входа без пароля

Чтобы настроить SSH-вход без пароля в Linux, все, что вам нужно сделать, это сгенерировать открытый ключ аутентификации и добавить его в файл

/.ssh/authorized_keys удаленных хостов.

Следующие шаги описывают процесс настройки входа по SSH без пароля:

Проверьте существующую пару ключей SSH.

Перед созданием новой пары ключей SSH сначала проверьте, есть ли у вас уже ключ SSH на вашем клиентском компьютере, потому что вы не хотите перезаписывать существующие ключи.

Выполните следующую команду ls, чтобы проверить наличие существующих ключей SSH:

Если есть существующие ключи, вы можете использовать их и пропустить следующий шаг или создать резервную копию старых ключей и сгенерировать новый.

Если вы видите No such file or directory или no matches found это означает, что у вас нет ключа SSH, и вы можете перейти к следующему шагу и сгенерировать новый.

Создайте новую пару ключей SSH.

Следующая команда сгенерирует новую пару ключей SSH 4096 бит с вашим адресом электронной почты в качестве комментария:

Нажмите Enter чтобы принять расположение и имя файла по умолчанию:

Затем инструмент ssh-keygen попросит вас ввести безопасную парольную фразу. Независимо от того, хотите ли вы использовать кодовую фразу, решать вам, если вы решите использовать кодовую фразу, вы получите дополнительный уровень безопасности. В большинстве случаев разработчики и системные администраторы используют SSH без парольной фразы, поскольку они полезны для полностью автоматизированных процессов. Если вы не хотите использовать кодовую фразу, просто нажмите Enter .

В целом взаимодействие выглядит так:

Чтобы убедиться, что ключи SSH сгенерированы, вы можете указать свои новые закрытые и открытые ключи с помощью:

Скопируйте открытый ключ

Теперь, когда вы сгенерировали пару ключей SSH, чтобы иметь возможность войти на свой сервер без пароля, вам необходимо скопировать открытый ключ на сервер, которым вы хотите управлять.

Самый простой способ скопировать ваш открытый ключ на сервер — использовать команду ssh-copy-id . На вашем локальном машинном терминале введите:

Вам будет предложено ввести пароль remote_username :

После аутентификации пользователя открытый ключ будет добавлен в файл authorized_keys удаленного пользователя, и соединение будет закрыто.

Если по какой-либо причине ssh-copy-id недоступна на вашем локальном компьютере, вы можете использовать следующую команду для копирования открытого ключа:

Войдите на свой сервер с помощью ключей SSH

После выполнения описанных выше действий вы сможете войти на удаленный сервер без запроса пароля.

Чтобы проверить это, просто попробуйте войти на свой сервер через SSH:

Если все прошло успешно, вы сразу же войдете в систему.

Отключение аутентификации по паролю SSH

Чтобы добавить дополнительный уровень безопасности к вашему серверу, вы можете отключить аутентификацию по паролю для SSH.

Перед отключением парольной аутентификации SSH убедитесь, что вы можете войти на свой сервер без пароля, а пользователь, с которым вы входите, имеет права sudo.

В следующих руководствах описывается, как настроить доступ sudo:

Войдите на удаленный сервер с помощью ключей SSH, либо как пользователь с привилегиями sudo, либо как пользователь root:

Откройте файл конфигурации SSH /etc/ssh/sshd_config , найдите следующие директивы и измените их следующим образом:

Как только вы закончите, сохраните файл и перезапустите службу SSH.

На серверах Ubuntu или Debian выполните следующую команду:

На серверах CentOS или Fedora выполните следующую команду:

Выводы

В этом руководстве вы узнали, как настроить аутентификацию на основе ключей SSH, позволяющую входить на удаленный сервер без ввода пароля пользователя. Вы можете добавить один и тот же ключ к нескольким удаленным серверам.

Мы также показали вам, как отключить аутентификацию по паролю SSH и добавить дополнительный уровень безопасности на ваш сервер.

Если у вас есть какие-либо вопросы или отзывы, не стесняйтесь оставлять комментарии.

Источник