- Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

- Изменение политики паролей в Windows Server 2012 R2

- Смотрите также:

- Ограничение пользователей в терминальной сессии Windows Server 2012 R2

- Права доступа на терминальный сервер и к RemoteApp

- Штатного решения найти не удалось, но есть обходные пути.

- Последовательность действий

- Как убрать ограничение windows server 2012

- Вопрос

- Как убрать ограничение windows server 2012

- Вопрос

- Ответы

- Все ответы

Как отключить сложность пароля: на конроллере домена — Windows Server 2012 R2

1) Открыть Server Manager, меню Tools, в раскрывшемся меню выбрать Group Policy Management.

2) Раскройте Forrest >> Domains >> Ваш контролер домена.

Правой кнопкой мыши кликнуть на Default Domain Policy и в контекстном меню выбрать Edit .

3) Раскройте Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Account Policies -> Password Policy

Двойной клик мышкой на Passwords Must Meet Complexity Requirements.

4) Выбрать Disabled в пункте Define this policy setting:. Кликнуть

OK и закрыть все окна.

5) Чтобы применить политики без перезагрузки выполните в командной строке (CMD) команду «gpupdate /force«.

Изменение политики паролей в Windows Server 2012 R2

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2. По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

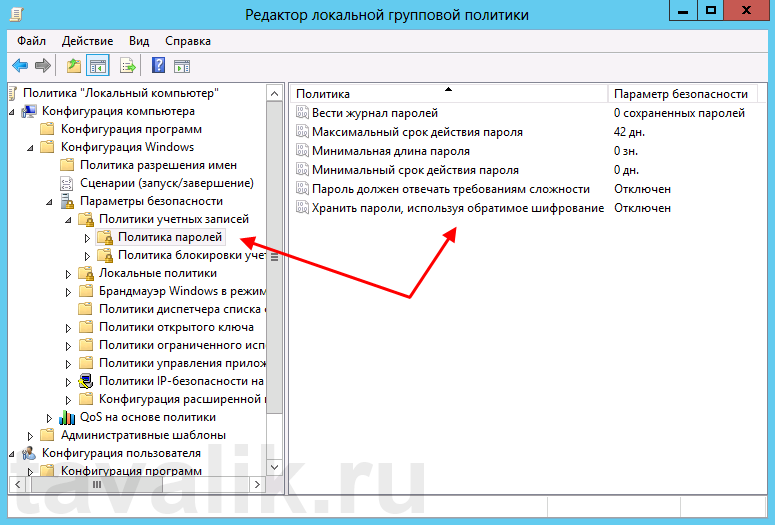

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

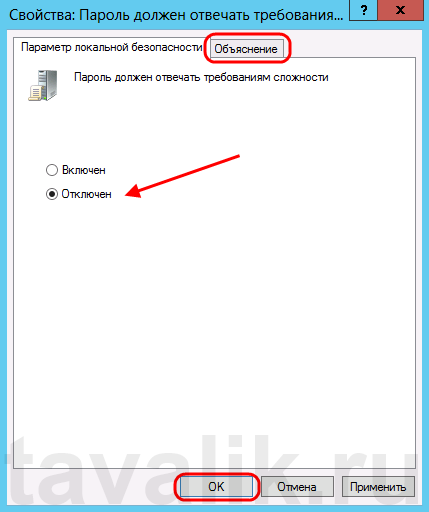

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие…

Ниже будет подробно рассказано как установить Microsoft .NET Framework 3.5 на локальный сервер под управлением Windows Server 2012, так как в этой ОС не получится установить Microsoft .NET Framework 3.5 через обычный инсталлятор, как на…

Ограничение пользователей в терминальной сессии Windows Server 2012 R2

Микрософт с большим отставанием от разработчиков реализовал на терминальном сервере публикацию отдельных приложений. Технологию назвали RemoteApp. Пока речь идет о доступе к опубликованным приложениям через web-интерфейс, все выглядит красиво, но пользователям не удобно заходить в браузер (а браузер – это значит медленно), да и сам подход непривычен, а непривычное, как правило, воспринимается большинством пользователей негативно. Микрософт решил этот вопрос раздачей юзерам на рабочий стол готовых значков, настроенных на запуск конкретного приложения. Но тут все начинают понимать, что web-интерфейс – это оболочка, а под ней все тот же старый добрый DOS , пардон, RDP. И сразу хочется понять, а что там с правами доступа. Жмем Win+R, mstsc, Enter. Оп-па-на! Мы сделали для конкретного пользователя возможность запускать только одну единственную программу, а он спокойно погуливает по серверу, как у себя дома…

Права доступа на терминальный сервер и к RemoteApp

Опубликованные приложения группируются в коллекции. Для доступа к приложению у пользователя должны быть права и на запуск этого приложения и на доступ к коллекции, в которую оно входит, иначе он программу не запустит.

Назначение прав предусмотрено через права к коллекции. При этом автоматически тот же набор прав передается в привычную группу безопасности терминального сервера Пользователи удаленного рабочего стола. Если впоследствии изменить набор прав в этой группе, то действовать будут именно они, а не те, что были заданы в правах на коллекцию. И права на коллекцию будут просто игнорироваться, пока не будут заданы именно для коллекции, т.е. через интерфейс управления коллекцией (при этом обновится список доступа в группе Пользователи удаленного рабочего стола).

Таким образом, если у определенного пользователя есть право на запуск какой-то одной опубликованной программы, то он может беспрепятственно логиниться на рабочий стол этого терминального сервера традиционным способом.

Для кого-то это не имеет никакого значения, но это в любом случае ненормально, а в большинстве организаций – неприемлемо.

Штатного решения найти не удалось, но есть обходные пути.

А. Можно в AD в свойствах учетной записи на вкладке «Среда» задать запуск нужной программы при входе. Но тогда пользователь сможет работать только с одной программой на ТС.

Б. Можно там же на вкладке «Среда» задать запуск logoff.exe , а программы раздавать через настроенные значки. Тогда при входе через mstsc сеанс такого пользователя будет сразу же автоматически завершаться.

Надо понимать, что настройка из пунктов (А) и (Б) будет касаться входа на любой терминальный сервер, а их в общем случае может быть несколько, на каждом свои программы, где-то просто нужен доступ к рабочему столу сервера.

Чувствуется, что это надо разруливать через GPO, но параметры пользователя применяются только к пользователям, а не к серверам, а нам надо, чтобы параметры, заданные для пользователя (например, напуск при входе logoff.exe) применялись к конкретным пользователям на конкретных серверах. Тут на помощь приходит волшебный параметр Computer Configuration ⇒ Policies ⇒ Administrative Templates ⇒ System ⇒ Group Policy ⇒ User Group Policy loopback processing mode.

Последовательность действий

1. Создаем в AD группу безопасности, назовем её «TS1_Restrict_Obj».

2. Добавляем в группу «TS1_Restrict_Obj» пользователей, для которых нужно сделать ограничения. (Возможно, для конкретных задач потребуются более мягкие ограничения, а не logoff.exe. Или наоборот, нужно сделать что-то хорошее, скажем, отключить на терминальном сервере пароль на хранитель экрана, чтобы юзерам не приходилось вводить пароль дважды: на своей рабочей станции и на терминале.)

3. Добавляем в группу «TS1_Restrict_Obj» терминальный сервер, на котором нужно применить наши ограничения для заданных пользователей. Если нужно применить эти правила для разных серверов и одних и тех же пользователей, то добавляем сюда же и все эти терминальные серверы.

4. В групповых политиках создаем новый GPO (например, «TS1_Restrict») и связываем его с контейнером, в котором находится наш терминальный сервер(ы). Можно сделать отдельный контейнер (OU), в который вынести этот сервер(ы).

5. В SecurityFilteringдля вновь созданного GPO«TS1_Restrict» Удаляем записи, которые там создаются по умолчанию и добавляем нашу группу «TS1_Restrict_Obj».

6. Открываем на редактирование GPO «TS1_Restrict»

Computer Configuration ⇒ Policies ⇒ Administrative Templates ⇒ System ⇒ Group Policy ⇒ User Group Policy loopback processing mode = Merge (или Replace)

User Configuration ⇒ Policies ⇒ Administrative Templates ⇒ Windows Components ⇒ Remote Desktop Services ⇒ Remote Desktop Session Host ⇒ Remote Session Environment ⇒ Program path and file name = logoff.exe

Или делаем здесь другие ограничения, в зависимости от решаемой задачи.

7. Вы, наверное, будете смеяться, но для применения этой конструкции необходимо перезагрузить сервер, к которому применяется политика. Причем, отключение политики выполняется сразу, достаточно удалить сервер из группы безопасности «TS1_Restrict_Obj», а для подключения – требуется перезагрузка.

Теперь при попытке пользователей, входящих в группу «TS1_Restrict_Obj», войти на данный терминальный сервер сразу же после входа будет происходить завершение сеанса. При этом опубликованные для этих пользователей приложения RemoteApp будут работать как через web-интерфейс, так и через файлы .RDP.

Не обязательно включать параметры пользователей и параметр User Group Policy loopback processing mode в один и тот же GPO. Просто если «замыкание» (loopback) включено для какого-то сервера, то политики пользователя будут применяться к этому серверу.

Как убрать ограничение windows server 2012

Вопрос

Windows server 2012 std 2 CPU/VM (P73-05337), Windows Server 2012 CAL 5 Device (R18-03692), Windows RDS Device CAL на 5 устройств.

Сервер в рабочей группе без домена.

Роли сервера: сервер приложений, службы печати, службы удаленных рабочих столов, файловые службы и службы хранилища.

Сервер лицензирования RDS поднят и активирован, лицензии установлены, средство диагностики лицензирования удаленных рабочих столов не выявило никаких проблем.

Проблема заключается в следующем — сервер не дает возможности одновременной работы больше чем 2 пользователям, причем не важно, как заходит пользователь — через терминал или с консоли, т.е. могут быть одновременно активны или 2 терминальных пользователя, или 1 терминальный и 1 консольный. При попытке входа 3 пользователя выдается сообщение: «В систему вошло слишком много пользователей», далее список активных пользователей и запрос «Выберите, какого пользователя отключить, чтобы вы могли выполнить вход». Выбранная для отключения сессия продолжает работать в фоне.

Подобные случаи описаны, но они относятся или к серверу Essentials, или к контроллеру домена.

Каким образом можно решить эту проблему?

И еще одна проблема, сервер лицензирования удаленных рабочих столов не отдает лицензии, постоянно доступны все 5 и нет ни одной выданной.

Возможно, что эти обе проблемы как-то связаны между собой

Как убрать ограничение windows server 2012

Вопрос

Итак, прокопавшись часик в настройках и в интернете, решился задать вопрос прямо здесь.

Все вопросы относятся к Server 2012.

Вопрос 1. Где находится настройка «Ограничить пользователя единственным сеансом», которая так или иначе присутствовала в 2003 и 2008?

Вопрос 2. При попытке подключиться к нему из Windows XP получаем сообщение «Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. . «. Где это исправить? Подозреваю, что эта «галочка» где-то рядом с первым вопросом.

Ответы

1. Вам необходимо настроить политику, её надо отключить.

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения — Ограничить пользователей служб удаленных рабочих столов одним сеансом служб удаленных рабочих столов

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections — Restrict Remote Desktop Services users to a single remote session

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 17 февраля 2014 г. 8:25

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 17 февраля 2014 г. 8:25

Все ответы

1. Вам необходимо настроить политику, её надо отключить.

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения — Ограничить пользователей служб удаленных рабочих столов одним сеансом служб удаленных рабочих столов

Computer Configuration\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Connections — Restrict Remote Desktop Services users to a single remote session

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 17 февраля 2014 г. 8:25

1. Безоговорочное — да!

2. Я так понимаю, что в http://support.microsoft.com/kb/969084/ru предлагается править реестр на самих WS. Но я поменял настройку Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность «Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети», поставив её в «Отключено». Да, безопасность явно пострадает, но для организации, где много XP-шек и 2003-шек может пригодится.

А что? Вполне интуитивно понятный интерфейс.

2. Если безопасность интересует в меньшей степени, можно было в свойствах «Мой компьютер», вкладка «Удаленный доступ» убрать галку, когда в рабочей группе сервер. Если в домене, то в Диспетчере сервера — Службы Удаленных рабочих столов. Самые простые способы.

2. Ага! Согласен! В «Мой компьютер»-> «Дополнительные параметры системы»-> вкладка «Удаленный доступ» действительно есть галка «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети».

А Вот в Диспетчере сервера так и не нашел, как и писал в первом посте. Можно поподробнее? У меня как раз домен и есть.

- Помечено в качестве ответа Иван Проданов Microsoft contingent staff, Moderator 17 февраля 2014 г. 8:25

1. Вам необходимо настроить политику, её надо отключить.

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения — Ограничить пользователей служб удаленных рабочих столов одним сеансом служб удаленных рабочих столов

Возобновлю вопрос. А как это сделать для одного пользователя?

Есть необходимость, что бы только один пользователь мог создавать несколько сеансов, в все остальные только один. Это нужно для того, что бы при обрыве связи пользователь вваливался в свою сессию, кроме одного.

1. Вам необходимо настроить политику, её надо отключить.

Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Подключения — Ограничить пользователей служб удаленных рабочих столов одним сеансом служб удаленных рабочих столов

Возобновлю вопрос. А как это сделать для одного пользователя?

Есть необходимость, что бы только один пользователь мог создавать несколько сеансов, в все остальные только один. Это нужно для того, что бы при обрыве связи пользователь вваливался в свою сессию, кроме одного.

теме через пару месяцев 6 лет, в ней 2 других вопроса на которые даны ответы, как минимум один из продуктов в первоначальном вопросе более не поддерживается, и можно предположить что ваш вопрос относится к дугой ветке продуктов.

учитывая вышеприведенное, создайте пожалуйста новый вопрос, укажите в нем детали вашей конфигурации. опишите чем особенный тот 1 пользователь. так как прямых решений вашей задачи насколько я знаю нет, а решить можно через костыли, которые публиковать без аргументации не хочется (вы сделаете, смените компанию, и ваш приемник спустя год будет разгребать настроенные грабли)

The opinion expressed by me is not an official position of Microsoft