- Режим киоска терминала Windows 10 — ограниченный доступ к компьютеру kiosk mode

- 5)На примере браузера интернет обозревателя Microsoft Edge есть выбор Как будет использоваться этот терминал ?

- 9)Установим пароль на bios uefi , и отключи загрузку с внешних устройств usb/cd/dvd/fdd

- 11)Браузер Google Chrome режим информационного киоска:

- 12)Если компьютер в домене то используя GPO Управление групповой политикой (команда gpedit.msc)

- 13)Дополнительно на сетевом оборудовании Cisco можно привязать MAC МАК адрес компьютера

- Подготовка устройства для настройки терминала Prepare a device for kiosk configuration

- Рекомендации по конфигурации Configuration recommendations

- Включить ведение журнала Enable logging

- Автоматический логотип Automatic logon

- Взаимодействие и взаимодействие Interactions and interoperability

- Тестирование киоска на виртуальной машине (VM) Testing your kiosk in a virtual machine (VM)

Режим киоска терминала Windows 10 — ограниченный доступ к компьютеру kiosk mode

Осеннее накопительное обновление October 2018 Update для Windows 10 Версия 1809 пополнило штат системы новыми возможностями, в числе которых — появившийся в параметрах учётных записей режим киоска.

Видео video How to Make a Windows 10 PC into Kiosk Mode With Assigned Access https://www.youtube.com/watch?v=B-AEZUJx9Bg

https://technet.microsoft.com/ru-ru/library/mt219051(v=vs.85).aspx

https://blogs.technet.microsoft.com/askpfeplat/2013/10/27/how-to-setup-assigned-access-in-windows-8-1-kiosk-mode/

Режим киоска – это ранее существовавшая в системе настройка ограниченного доступа для отдельных *ЛОКАЛЬНЫХ учётных записей в виде возможности запуска всего лишь одного приложения из числа UWP. Универсальная платформа Windows (англ. Universal Windows Platform)

Идея существования пользовательской учётной записи, ограниченной запуском только одного приложения. Публичный компьютер

Пользователю должно быть доступно только одно приложение в полноэкранном режиме и ничего иного кроме этого.

Единственная оговорка — режим киоска Windows 10 работает только с плиточными приложениями приложения из магазина. С традиционными настольными приложениями он работать не умеет!

Режим киоска, как и ранняя его реализация в виде настройки ограниченного доступа для отдельных учётных записей, недоступна в Windows 10 Home Домашняя. Доступна только в редакциях, начиная с Pro редакций профессиональная, корпоративная и для образовательных учреждений..

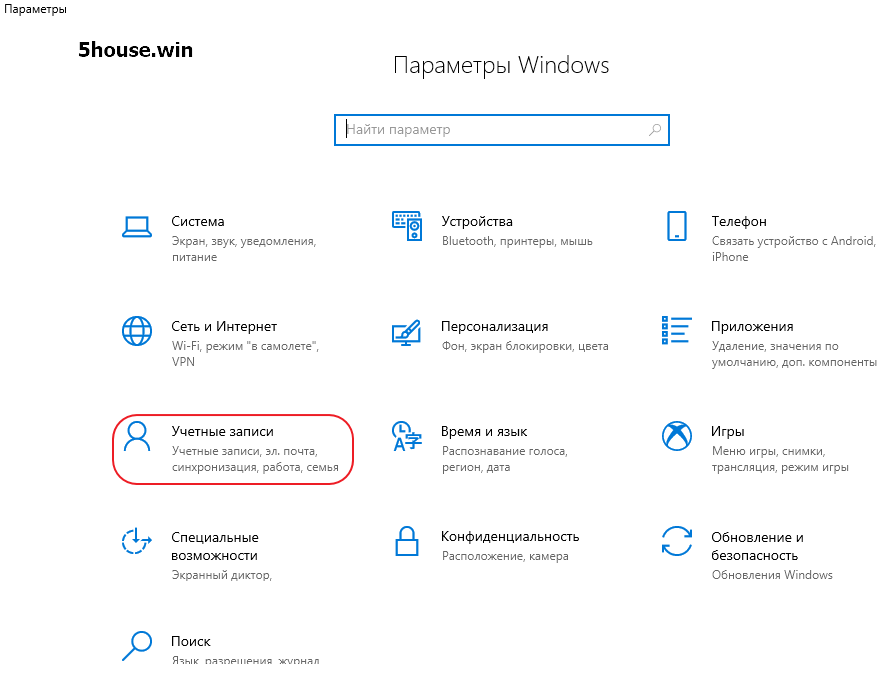

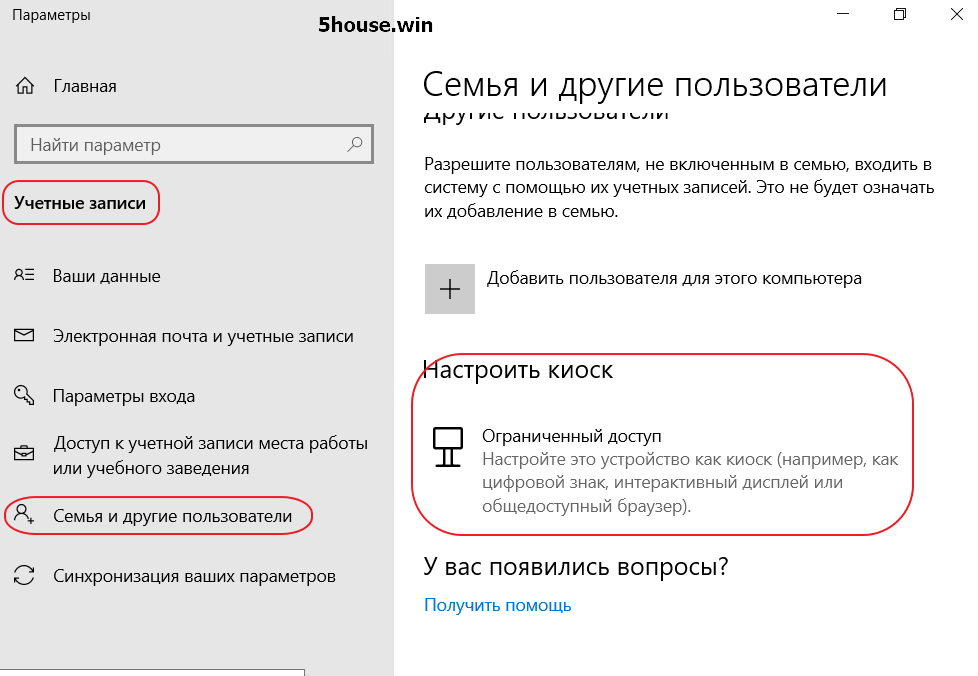

1)Настраивается киоск в Параметры Windows (клавиши Win+I) \ параметрах учётных записей семьи и других пользователей. Здесь добавился новый пункт «Настроить киоск». Кликаем этот пункт. (В открывшемся окне Вам будет предложено ввести адрес электронной почты пользователя, имеющего учётную запись Майкрософт или его телефон. Мы же кликаем на ссылку «У меня нет данных для входа этого человека». Нажимаем на кнопку «Далее».)

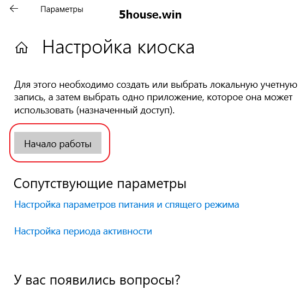

2)И для создания киоска жмём «Начало работы»

3)Вводим имя, это может быть имя пользователя, который будет работать в рамках ограниченной учётной записи. Жмём «Далее».

(В следующем окне кликаем на ссылку «Добавить пользователя без учетной записи Майкрософт».)

4)Теперь выбираем приложение из числа UWP, включая Microsoft Edge . Приложения можно скачать в Microsoft Store Магазин

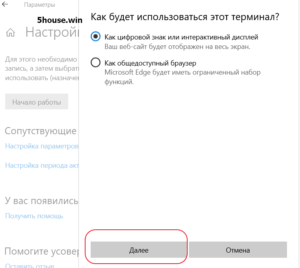

5)На примере браузера интернет обозревателя Microsoft Edge есть выбор Как будет использоваться этот терминал ?

5.1)Как цифровой знак или интерактивный дисплей — только одни URL адрес к примеру http://5house.win и его отображение по типу веб-приложения на весь экран F11 полноэкранный режим;

5.2)Как общедоступный браузер

Microsoft Edge будет иметь ограниченный набор функций можно вводить любой URL адрес сайта

6)Готово выход из режима киоска осуществляется клавишами Ctrl+Alt+Del.

7)Для удаления киоска в его настройках кликаем имя пользователя и жмём «Удалить киоск».

8)Если вы хотите установить эти настройки на нескольких компьютерах или просто любите Windows Powershell, эту конфигурацию также можно выполнить с помощью

If you want to set this up on multiple machines or simply love Windows Powershell, this configuration can also be scripted using Set-AssignedAccess

A typical command would be

ps

9)Установим пароль на bios uefi , и отключи загрузку с внешних устройств usb/cd/dvd/fdd

10)gpedit.msc Отключите съемные носители.

Перейдите в меню Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Установка устройств\Ограничения на установку устройств. Проверьте параметры политики, отображаемые в разделе Ограничения на установку устройств, чтобы найти параметры, подходящие для вашей ситуации.

11)Браузер Google Chrome режим информационного киоска:

1. Создаем ярлык на браузер (у меня по умолчанию установлен тут: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe») и указываем после кавычек ключ и ссылку на наш сайт в виде —kiosk .

В полном варианте я получаю: «C:\Program Files (x86)\Google\Chrome\Application\chrome.exe» —kiosk http://5house.win

2. Добавляем созданный ярлык в автозагрузку. https://support.google.com/chrome/a/answer/6137028?hl=ru

12)Если компьютер в домене то используя GPO Управление групповой политикой (команда gpedit.msc)

настройка «интерактивный вход в систему» разрешим вход только пользователям входящих в доменную глобал группу (Ограничение входа на рабочую станцию в домене)

12.1)Доменная политика назначается на конкретный OU или используя фильтр по имени компьютера

Конфигурация компьютера \ Политики \ Конфигурация Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя.

Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\User Rights Assignment.

Локальный вход в систему

Разрешение на вход в систему через службу удаленных рабочих столов

Добавляем доменную группу AllowInteractiveLogon с Администратором и пользователями или доменного пользователя User1 , другие группы удаляем.

12.2)Локальная gpedit.msc политика на самом компьютере в домене позволяет использовать доменные и локальные учетные записи и группы.

обновляем политику cmd

gupdate /force /boot /boot

13)Дополнительно на сетевом оборудовании Cisco можно привязать MAC МАК адрес компьютера

Cisco Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Пример распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

На выше приведенном конфиге видно, что 10 влан настроен для компьютеров, 2 влан используется для IP телефонии. Далее, по фукнциям Port Security:

— «switchport port-security» означает, что мы включили Port Security на данном интерфейсе;

— «switchport port-security maximum 2» говорит о том, что только 2 MAC адреса, могут «светиться» на интерфейсе одновременно (MAC адрес телефона и компьютера);

— «switchport port-security violation restrict» указывает режим реагирование на нарушение. Таким образом, если на данном интерфейсе одновременно «засветится» третий (неизвестный) MAC адрес, то все пакеты с этого адреса будут отбрасываться, при этом отправляется оповещение – syslog, SNMP trap, увеличивается счетчик нарушений (violetion counter).

Немного расскажу о режимах реагирования на нарушение безопасности. Существует три способа реагирование на нарушение безопасности:

Команду «switchport port-security violation restrict» я описал выше.

Вторая команда — «switchport port-security violation shutdown» при выявлении нарушений переводит интерфейс в состояние error-disabled и выключает его. При этом отправляется оповещение SNMP trap, сообщение syslog и увеличивается счетчик нарушений (violation counter). Кстати, если интерфейс находится в состоянии error-disabled, то самым легким путем разблокировать его, является выключить и включить интерфейс (ввести в настройках интерфейса команду — «shutdown», а потом — «no shundown»).

Если же на интерфейсе введена команда — «switchport port-security violation protect», то при нарушениях, от неизвестного MAC адреса пакеты отбрасываются, но при этом никаких сообщений об ошибках не генерируется.

Какой именно способ выбрать дело каждого, но как мне кажется, «switchport port-security violation restrict» является оптимальной для большинства случаев.

Идем дальше. Если необходимо, то можно статически ввести MAC адреса, тогда конфиг будет иметь вид:

Подготовка устройства для настройки терминала Prepare a device for kiosk configuration

Относится к: Applies to

- Windows 10 Pro, Корпоративная и для образовательных учреждений Windows 10 Pro, Enterprise, and Education

Для киосков в общедоступных средах с включенной автоматической регистрацией следует использовать учетную запись пользователя с наименьшими привилегиями, такими как локальная стандартная учетная запись пользователя. For kiosks in public-facing environments with auto sign-in enabled, you should use a user account with the least privileges, such as a local standard user account.

Назначенный доступ можно настроить с помощью инструментов управления Windows (WMI) или поставщика служб конфигурации (CSP), чтобы запускать свои приложения под учетной записью пользователя домена или службы, а не локальной учетной записью. Assigned access can be configured via Windows Management Instrumentation (WMI) or configuration service provider (CSP) to run its applications under a domain user or service account, rather than a local account. Однако использование учетных записей пользователя домена или службы представляет риски, которые могут позволить злоумышленнику, подрывающему назначенное приложение доступа, получить доступ к конфиденциальным ресурсам домена, которые были случайно оставлены доступными для любой учетной записи домена. However, use of domain user or service accounts introduces risks that might allow an attacker subverting the assigned access application to gain access to sensitive domain resources that have been inadvertently left accessible to any domain account. Рекомендуется соблюдать осторожность при использовании учетных записей пользователей домена с ограниченным доступом и изучить доменные ресурсы, потенциально подвергаемые риску. We recommend that customers proceed with caution when using domain accounts with assigned access, and consider the domain resources potentially exposed by the decision to do so.

Чтобы включить режим киоска, необходимо включить управление учетной записью пользователя (UAC). User account control (UAC) must be turned on to enable kiosk mode.

Режим киоска не поддерживается при удаленном подключении к рабочему столу. Kiosk mode is not supported over a remote desktop connection. Пользователи киоска должны войти на физическое устройство, настроенное как киоск. Your kiosk users must sign in on the physical device that is set up as a kiosk.

Рекомендации по конфигурации Configuration recommendations

Чтобы повысить безопасность взаимодействия с терминалом, рекомендуется внести следующие изменения в конфигурацию устройства перед его настройкой в качестве терминала. For a more secure kiosk experience, we recommend that you make the following configuration changes to the device before you configure it as a kiosk:

| Рекомендация Recommendation | Инструкции How to |

|---|---|

| Скрыть уведомления об обновлении Hide update notifications (Новый в Windows 10, версия 1809) (New in Windows 10, version 1809) | Перейдите к параметрам администрирования конфигурации конфигурации компьютера редактора групповой > **** > политики\\компоненты Windows\Windows Update\Display для уведомлений об обновлении Go to Group Policy Editor > Computer Configuration > Administrative Templates\Windows Components\Windows Update\Display options for update notifications -или- -or- Используйте параметр MDM Update/UpdateNotificationLevel от поставщика службы конфигурации политики и обновления Use the MDM setting Update/UpdateNotificationLevel from the Policy/Update configuration service provider -или- -or- Добавьте следующие клавиши реестра в виде типа DWORD (32-bit) на пути HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: Add the following registry keys as type DWORD (32-bit) in the path of HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate: \SetUpdateNotificationLevel со значением 1 и \UpdateNotificationLevel со значением скрыть все уведомления, кроме предупреждений о перезапуске, или значение скрыть все уведомления, включая предупреждения о перезапуске. 1 2 \SetUpdateNotificationLevel with a value of 1 , and \UpdateNotificationLevel with a value of 1 to hide all notifications except restart warnings, or value of 2 to hide all notifications, including restart warnings. |

| Включить и запланировать автоматические обновления Enable and schedule automatic updates | Перейдите к редактору групповой политики Административные шаблоны конфигурации > **** > компьютера\\компоненты Windows\Windows Update\\Configure Automatic Updatesи выберите Go to Group Policy Editor > Computer Configuration > Administrative Templates\Windows Components\Windows Update\Configure Automatic Updates, and select option 4 (Auto download and schedule the install) -или- -or- Используйте параметр MDM Update/AllowAutoUpdate от поставщика службы конфигурации политики и обновления и выберите Use the MDM setting Update/AllowAutoUpdate from the Policy/Update configuration service provider, and select option 3 (Auto install and restart at a specified time) Примечание: Установка может занять от 30 минут до 2 часов в зависимости от устройства, поэтому необходимо запланировать обновления, которые будут происходить при наличии блока в 3-4 часа. Note: Installations can take from between 30 minutes and 2 hours, depending on the device, so you should schedule updates to occur when a block of 3-4 hours is available. Чтобы запланировать автоматическое обновление, настройте деньустановки расписания, **** расписание установки и неделю установки. To schedule the automatic update, configure Schedule Install Day, Schedule Install Time, and Schedule Install Week. |

| Включить автоматическую перезагрузку в запланированное время Enable automatic restart at the scheduled time | Перейдите к административному шаблону конфигурации конфигурации компьютера редактора групповой > **** > политики\\компоненты Windows\Обновление Windows\Всегда автоматически перезапуска в запланированное время Go to Group Policy Editor > Computer Configuration > Administrative Templates\Windows Components\Windows Update\Always automatically restart at the scheduled time |

| Заменить «синий экран» пустым экраном для ошибок ОС Replace «blue screen» with blank screen for OS errors | Добавьте следующий раздел реестра типа DWORD (32-разрядное значение) со значением 1 : Add the following registry key as DWORD (32-bit) type with a value of 1 : HKLM\SYSTEM\CurrentControlSet\Control\CrashControl\DisplayDisabled HKLM\SYSTEM\CurrentControlSet\Control\CrashControl\DisplayDisabled |

| Переведите устройство в режим планшета. Put device in Tablet mode. | Если вы хотите, чтобы пользователи могли работать с сенсорной (экранной) клавиатурой, перейдите в раздел Параметры > Система > Режим планшета и выберите значение Вкл. If you want users to be able to use the touch (on screen) keyboard, go to Settings > System > Tablet mode and choose On. Не включайте этот параметр, если пользователи не будут работать с терминалом, например для цифровой вывески. Do not turn on this setting if users will not interact with the kiosk, such as for a digital sign. |

| Скрыть простоту доступа на экране входного знака. Hide Ease of access feature on the sign-in screen. | Узнайте, как отключить кнопку Простота доступа в реестре. See how to disable the Ease of Access button in the registry. |

| Отключите аппаратную кнопку питания. Disable the hardware power button. | Перейдите в раздел Электропитание > Действие кнопки питания, измените значение на Действие не требуется и выберите Сохранить изменения. Go to Power Options > Choose what the power button does, change the setting to Do nothing, and then Save changes. |

| Удаление кнопки питания с экрана входа. Remove the power button from the sign-in screen. | Перейдите в раздел Конфигурация компьютера > Параметры Windows > Параметры безопасности > Локальные политики > Параметры безопасности > Завершение работы: разрешить завершение работы системы без выполнения входа в систему и выберите значение Отключено. Go to Computer Configuration > Windows Settings > Security Settings > Local Policies >Security Options > Shutdown: Allow system to be shut down without having to log on and select Disabled. |

| Отключите камеру. Disable the camera. | Перейдите в раздел Параметры > Конфиденциальность > Камера и отключите параметр Разрешить приложениям использовать камеру. Go to Settings > Privacy > Camera, and turn off Let apps use my camera. |

| Отключите отображение уведомлений приложений на экране блокировки. Turn off app notifications on the lock screen. | Перейдите в раздел Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Вход в систему\Отключить уведомления приложений на экране блокировки. Go to Group Policy Editor > Computer Configuration > Administrative Templates\System\Logon\Turn off app notifications on the lock screen. |

| Отключите съемные носители. Disable removable media. | Перейдите в меню Редактор групповой политики > Конфигурация компьютера > Административные шаблоны\Система\Установка устройств\Ограничения на установку устройств. Go to Group Policy Editor > Computer Configuration > Administrative Templates\System\Device Installation\Device Installation Restrictions. Проверьте параметры политики, отображаемые в разделе Ограничения на установку устройств, чтобы найти параметры, подходящие для вашей ситуации. Review the policy settings available in Device Installation Restrictions for the settings applicable to your situation. Примечание. Чтобы эта политика не влияла на участников группы «Администраторы», в разделе Ограничения на установку устройств установите флажок Разрешить администраторам заменять политики ограничения установки устройств. NOTE: To prevent this policy from affecting a member of the Administrators group, in Device Installation Restrictions, enable Allow administrators to override Device Installation Restriction policies. |

Включить ведение журнала Enable logging

Журналы помогут устранить проблемы с киосками. Logs can help you troubleshoot issues kiosk issues. Журналы о проблемах конфигурации и времени работы можно получить, включив журналы приложений и служб\Microsoft\Windows\AssignedAccess\Operational, отключенные по умолчанию. Logs about configuration and runtime issues can be obtained by enabling the Applications and Services Logs\Microsoft\Windows\AssignedAccess\Operational channel, which is disabled by default.

Автоматический логотип Automatic logon

Помимо параметров в таблице, может потребоваться настроить автоматический вход для вашего терминала. In addition to the settings in the table, you may want to set up automatic logon for your kiosk device. При перезапуске устройства киоска, будь то из-за обновления или отключения питания, вы можете войти в назначенную учетную запись доступа вручную или настроить устройство, чтобы войти в назначенную учетную запись доступа автоматически. When your kiosk device restarts, whether from an update or power outage, you can sign in the assigned access account manually or you can configure the device to sign in to the assigned access account automatically. Убедитесь, что параметры групповой политики, применяемые к устройству, не препятствуют автоматическому входу. Make sure that Group Policy settings applied to the device do not prevent automatic sign in.

Если вы используете ограничение CSP для Windows 10 и более поздних устройств для набора «Предпочтительного домена клиента Azure AD», это разобьет функцию автоматического входа в «Тип пользовательского логоса» профиля Киоск. If you are using a Windows 10 and later device restriction CSP to set «Preferred Azure AD tenant domain», this will break the «User logon type» auto-login feature of the Kiosk profile.

Если для настройки киоска используется мастер киоска в Конструкторе конфигурации Windows или XML в пакете предварительной настройки, вы можете настроить учетную запись, которая будет автоматически вписываться в мастер или XML. If you use the kiosk wizard in Windows Configuration Designer or XML in a provisioning package to configure your kiosk, you can set an account to sign in automatically in the wizard or XML.

Автоматическое изменение реестра для автоматического включаемой учетной записи How to edit the registry to have an account sign in automatically

Откройте редактор реестра (regedit.exe). Open Registry Editor (regedit.exe).

Если вы не знакомы с редактором реестра, узнайте о том, как изменить реестр Windows. If you are not familiar with Registry Editor, learn how to modify the Windows registry.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Задайте значения следующих разделов. Set the values for the following keys.

AutoAdminLogon: задайте значение 1. AutoAdminLogon: set value as 1.

DefaultUserName: set value as the account that you want signed in. DefaultUserName: set value as the account that you want signed in.

DefaultPassword: задайте пароль для учетной записи. DefaultPassword: set value as the password for the account.

Если DefaultUserName и DefaultPassword отсутствуют, добавьте их, выбрав Создать > Строковое значение. If DefaultUserName and DefaultPassword aren’t there, add them as New > String Value.

DefaultDomainName: задайте домен, только для учетных записей домена. DefaultDomainName: set value for domain, only for domain accounts. Для локальных учетных записей не добавляйте этот раздел. For local accounts, do not add this key.

Закройте редактор реестра. Close Registry Editor. При следующем перезапуске компьютера учетная запись будет автоматически вписываться. The next time the computer restarts, the account will sign in automatically.

Вы также можете настроить автоматическую регистрацию с помощью средства Autologon из Sysinternals. You can also configure automatic sign-in using the Autologon tool from Sysinternals.

Если вы также используете настраиваемый логотип с включенной поддержкой HideAutoLogonUI, после истечения срока действия пароля может возникнуть черный экран. If you are also using Custom Logon with HideAutoLogonUI enabled, you might experience a black screen after a password expires. Рекомендуется установить, чтобы пароль никогда не истек. We recommend that you consider setting the password to never expire.

Взаимодействие и взаимодействие Interactions and interoperability

В следующей таблице описаны некоторые функции, которые имеют проблемы с интероперабельностью, которые рекомендуется учитывать при запуске назначенного доступа. The following table describes some features that have interoperability issues we recommend that you consider when running assigned access.

Если это применимо, в таблице заметок, какие функции необязательны, которые можно настроить для назначенного доступа. Where applicable, the table notes which features are optional that you can configure for assigned access.

| Функция Feature | Описание Description | ||

|---|---|---|---|

| Сочетание ключей Key combination | Заблокированное поведение Blocked behavior |

|---|---|

| Сочетание ключей Key combination | Заблокированное поведение для назначенных пользователей доступа Blocked behavior for assigned access users |

|---|---|