- Aircrack-ng

- User Tools

- Site Tools

- Table of Contents

- Installing Aircrack-ng from Source

- Requirements

- Linux

- Windows (Cygwin)

- FreeBSD, OpenBSD, NetBSD, Solaris

- Optional stuff

- Compiling and installing

- Current version

- Compiling with AirPcap support (cygwin only)

- Compiling on *BSD

- Compiling on OS X

- Latest Git (development) Sources

- ./configure flags

- Troubleshooting Tips

- error while loading shared libraries: libaircrack-ng.so.0

- «command not found» error message

- Installing pre-compiled binaries

- Linux/BSD/OSX

- Windows

- Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

- 1. Aircrack-ng: Скачать и Установить

- 2. Airmon-ng: Режим Мониторинга

- 3. Airodump-ng: Перехват Рукопожатия

- 4. Aireplay-ng: Деаутентификации Клиента

- 5. Aircrack-ng: Взлом WiFi Пароля

- Как пользоваться Aircrack-NG

- Что это за программа

- Знакомимся с интерфейсом программы

- Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

- Видео инструкция использования программы

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (набор программ)

- Описание aircrack-ng

- Набор программ в пакете Aircrack-ng

- Установка пакета aircrack-ng

- Установка в Windows

Aircrack-ng

User Tools

Site Tools

Table of Contents

Installing Aircrack-ng from Source

Legacy information can be found here.

Requirements

Linux

Windows (Cygwin)

Install the following via Homebrew (brew):

FreeBSD, OpenBSD, NetBSD, Solaris

Install the following via pkg:

Optional stuff

Compiling and installing

Current version

Compiling with AirPcap support (cygwin only)

Compiling on *BSD

Commands are exactly the same as Linux but instead of make, use gmake (with CC=gcc5 CXX=g++5 or any more recent gcc version installed).

Compiling on OS X

Commands are exactly the same as Linux

Latest Git (development) Sources

Note: Compilation parameters can also be used with the sources from our git repository.

./configure flags

When configuring, the following flags can be used and combined to adjust the suite to your choosing:

Troubleshooting Tips

error while loading shared libraries: libaircrack-ng.so.0

Run ldconfig as root or with “sudo” to solve the issue.

«command not found» error message

After you do “make install” then try to use any of the Aircrack-ng suite commands, you get the error message “command not found” or similar. Your system will look for the Aircrack-ng commands in the directories defined by the PATH command.

Normally, the Aircrack-ng suite programs and man pages are placed in:

On your system, to determine which directories have the Aircrack-ng programs enter the following. If using “locate” be sure to first run “updatedb”.

Once you know the directories (exclude the source directories) then determine which directories are in your PATH. To see which directories are included in PATH on your particular system enter:

It should show something like:

At this point compare the actual locations with the directories in your PATH. If the directories are missing from your PATH then you have a few options:

Installing pre-compiled binaries

Linux/BSD/OSX

We offer packages for a number of Linux distributions in 64 bit thanks to PackageCloud.io so you can use your distro’s package manager to install and keep Aircrack-ng up to date:

While most folks want to use our “release” packages, “git” packages are available too for those who decide to use bleeding edge.

More details about them can be found in our blog post.

On OSX, install it is via Macports or brew. Simply do “brew install aircrack-ng” or “sudo ports install aircrack-ng”

Windows

The Windows version of the Aircrack-ng suite does not have an install program. You must manually install (unzipping archive) the software.

Here are the steps to follow for Windows:

Prior to using the software, make sure to install the drivers for your particular wireless card. See this link for the instructions. We currently only support Airpcap; other adapters may be supported but require development of your own DLL so the different tools can interact with it.

To now use the Aircrack-ng suite, start Windows Explorer and double click on Aircrack-ng GUI .exe inside “bin” subdirectory. The GUI requires .NET version 4.6.1 to run.

Как Пользоваться AirCrack-NG — Взлом WiFi — Инструкция

Если вы хотите узнать, как взломать WiFi роутер — просто прочтите эту пошаговую инструкцию по использованию aircrack-ng , выполните ряд проверенных команд и с легкостью взломайте пароль от WiFi.

С помощью этих команд вы сможете взломать WiFi роутер с WPA/WPA2-PSK (pre-shared key) шифрованием.

Основа этого способа взлома WiFi заключается в перехвате WPA/WPA2 рукопожатия во время аутентификации и взломе PSK с помощью aircrack-ng .

Как взломать WiFi — основные шаги:

- Установите последнюю версии aircrack-ng

- Переведите беспроводной сетевой интерфейс в режим мониторинга с помощью airmon-ng

- Запустите airodump-ng для перехвата рукопожатия на канале точки доступа с фильтрацией по BSSID

- [Опционально] Используйте aireplay-ng для де-аутентификации клиента

- Запустите aircrack-ng для взлома WPA/WPA2-PSK с помощью перехваченного рукопожатия

1. Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

Убедитесь что установлена именно последняя версия aircrack-ng :

2. Airmon-ng: Режим Мониторинга

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

Запустите беспроводной интерфейс в режиме мониторинга:

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

3. Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng :

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

| Опция | Описание |

|---|---|

| -c | Канал беспроводной сети |

| —bssid | MAC адрес точки доступа |

| -w | Префикс файла в который будет записано рукопожатие |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

4. Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

| Опция | Описание |

|---|---|

| —deauth 100 | Сколько deauth сообщений отправить (0 — без ограничений) |

| -a | MAC адрес точки доступа |

| -c | MAC адрес клиента |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

5. Aircrack-ng: Взлом WiFi Пароля

Для взлома WiFi необходим словарь с паролями для перебора.

Главное помните, что этот способ взлома настолько хорош, насколько хорош ваш словарь с паролями.

Некоторые словари можно скачать отсюда.

Выполните следующую команду, чтобы взломать WPA/WPA2-PSK:

| Опция | Описание |

|---|---|

| -w | Путь к словарю с паролями |

| -b | MAC адрес точки доступа |

| WPAcrack.cap | Файл, содержащий перехваченное рукопожатие |

Дельный Совет: Взлом пароля часто занимает много времени. Объедините aircrack-ng с «John The Ripper», чтобы иметь возможность ставить перебор на паузу без потери текущего прогресса! Читать далее →

Как пользоваться Aircrack-NG

Интернет уже давно стал привычным атрибутом нашей жизни. Через интернет мы общаемся, узнаём новости, смотрим фильмы и слушаем музыку, учимся, зарабатываем деньги и многое другое. При этом далеко не всегда Интернет может оказаться под рукой и в свободном доступе, и довольно часто при поиске свободной Wi-Fi сети нас встречают десятки закрытых и запароленных альтернатив. Ничего страшного! Существуют программы, которые при должном умении (а главное – терпении) позволяют вскрыть пароль к чужой точке доступа и наслаждаться интернетом с неё абсолютно бесплатно. В этой статье я расскажу об одной такой программе – Aircrack-NG, опишу её функционал и возможности, а также поведаю, как её использовать.

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

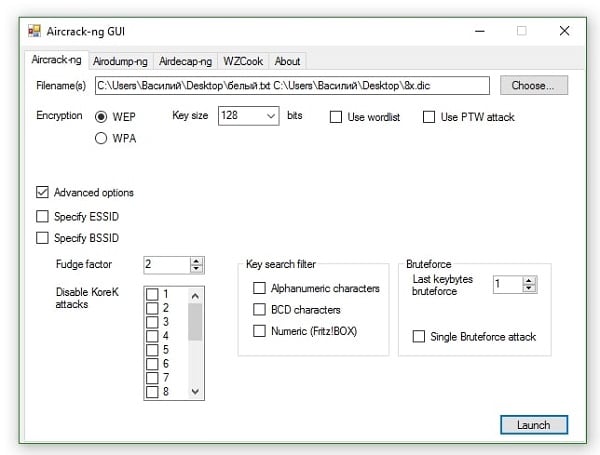

Знакомимся с интерфейсом программы

Чтобы установить программу скачайте её с официального ресурса http://download.aircrack-ng.org/aircrack-ng-1.2-rc4-win.zip, сохраните архив на жёсткий диск, распакуйте его. Для запуска 32-битной версии архива (под 32-битную ОС) перейдите в распакованный архив по адресу Папка архива\bin\32-bit\ и запустите там файл Aircrack-ng GUI.exe.

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Как получить cab файл:

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (набор программ)

Описание aircrack-ng

Aircrack-ng — это набор инструментов для аудита беспроводных сетей.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Набор программ в пакете Aircrack-ng

- airbase-ng – Настраивает фальшивую точку доступа

- aircrack-ng – Взломщик беспроводных паролей

- airdecap-ng – Расшифровывает захваченные файлы WEP/WPA/WPA2

- airdecloak-ng – Удаляет wep маскировку из файла pcap

airdriver-ng– Обеспечивает информацию о состоянии беспроводных драйверов в вашей системе. Удалена в 1.2 rc 1- airdrop-ng – эта программа используется для целенаправленной, основанной на правилах деаутентификации пользователей. Она может выбирать цель основываясь на MAC адресе, типе железа, (используя запросы OUI, IE, “APPLE” устройства) или полностью деаутентифицировать ВСЕХ пользователей. В передаче пакетов деаутентификации используются lorcon и pylorcon.

- aireplay-ng – Главная функция — это генерация трафика для последующего использования в aircrack-ng

- airgraph-ng – Утилита визуализации 802.11

- airmon-ng – Этот скрипт может использоваться для включения режима монитора на беспроводных интерфейсах

airmon-zc– Скрипт использовался для включения режима монитора на беспроводных интерфейсах, в настоящее время переименован в airmon-ng- airodump-ng – Используется для захвата пакетов сырых 802.11 фреймов

- airodump-ng-oui-update – Загружает и парсит список IEEE OUI

- airoscript-ng – Является полным пользовательским интерфейсом для взаимодействия с Aicrack-ng и позволяет с лёгкостью использовать сетевые атаки WEP и WPA. Он даёт вам почти полную функциональность Aircrack-ng, позволяя сохранить время на написание команды. Airoscript-ng также обеспечивает комплексный способ создания отчётов безопасности, которые способны понимать не специалисты, может записывать их (с помощью плагина wkhtml2pdf) в формат pdf.

- airolib-ng – Создан для хранения и управления списками essid и паролей

- airserv-ng – Сервер беспроводной карты

- airtun-ng – Создатель интерфейса виртуального туннеля

- besside-ng – Автоматически взламывает WEP и WPA сети

- besside-ng-crawler – Фильтрует EAPOL фреймы из директории захваченных файлов

- buddy-ng – Инструмент для работы с easside-ng

- easside-ng – Инструмент с автоматической магией, который позволяет вам общаться через точку доступа с WEP-шифрованием

- ivstools – Этот инструмент работает с файлами .ivs. Вы можете объединять или конвертировать их

- kstats – Показывает статистические голоса FMS алгоритма для ivs дампа и конкретного WEP ключа

- makeivs-ng – Генерирует векторы инициализации

- packetforge-ng – Создаёт зашифрованные пакеты, которые могут быть впоследствии использованы для инъекции

- tkiptun-ng – Этот инструмент способен делать инжект нескольких фреймов в WPA TKIP сеть с QoS

- versuck-ng – Генератор дефолтных wep ключей для роутеров Actiontec

- wesside-ng – Инструмент с автоматической магией, который включает несколько техник для легкого получения WEP ключа

- wpaclean – Удаляет избыточные данные из pcap файла

Установка пакета aircrack-ng

Для большинства систем существуют предварительно скомпилированные исполнимые файлы, возможно также установка из исходных кодов.

Установка в Debian, Ubuntu, Mint из стандартного репозитория

Как правило, в стандартном репозитории неспециализированных дистрибутивов имеется довольно старая версия Aircrack-ng, поэтому, рекомендуется установка из исходников:

Установка в Windows

Для установки в Windows достаточно скачать бинарные файлы с официального сайта.