- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- arpspoof

- Описание arpspoof

- Справка по arpspoof

- Руководство по arpspoof

- Примеры запуска arpspoof

- Борьба с arpspoof

- Установка arpspoof

- Скриншоты arpspoof

- Инструкции по arpspoof

- Как установить arpspoof kali linux

- Коротко о работе протокола

- ARP-poison

- Реализация атаки в Kali Linux

- Что потом?

- КОММЕНТАРИИ

- Оставить комментарий Отменить ответ

- Как ломать банкоматы: ARP spoofing, CVE, обход киоска

- Bankomat1.ova (сложность medium)

- Комбинации клавиш и обход АppLocker

- Повышение привилегий

- Bankomat2.ova (сложность hard)

- Bankomat3.ova (сложность low)

- Выводы

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

arpspoof

Описание arpspoof

arpspoof перехватывает пакеты в локальной сети с коммутацией. arpspoof перенаправляет пакеты от целевого хоста (или всех хостов) локальной сети, предназначенные для другого хоста в локальной сети, путём подмены ARP ответов. Это очень эффективный способ сниффинга трафика на коммутаторе.

IP форвардинг ядром (или программой пользовательского окружения, которая выполняет то же самое, например fragrouter) должны быть включены заранее.

Справка по arpspoof

Руководство по arpspoof

Примеры запуска arpspoof

Чтобы сказать хосту жертвы, что теперь мы (наш MAC адрес) является одним из принадлежащих IP шлюза, введите следующую команду:

В отдельном шеле мы запустим соответствующую команду чтобы одурачить шлюз, и чтобы он поверил, что мы — это жертва

Не забудьте включить IP форвардинг на вашем хосте, чтобы трафик уходил с вашего хоста. В противном случае жертва потеряет соединение.

Теперь для просмотра всего трафика между хостом жертвы и внешней сетью, проходящий через вашу машину

Борьба с arpspoof

Используйте инструменты вроде arpwatch для мониторинга изменений таблиц MAC / IP адресов.

Установка arpspoof

Программа предустановлена в Kali Linux.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты arpspoof

Это утилита командной строки.

Инструкции по arpspoof

Ссылки на инструкции будут добавлены позже.

Источник

Как установить arpspoof kali linux

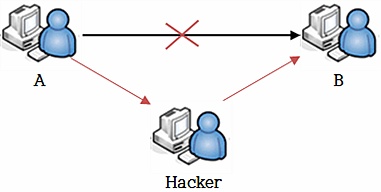

ARP—spoofing (ARP — poisoning) — разновидность сетевой атаки типа MITM (англ. Man in the middle), применяемая в сетях с использованием протокола ARP.

ARP или Address Resolution Protocol — протокол канального уровня, используемый для определения MAC-адреса по заданному IP-адресу в семействе протоколов IPv4. В семействе протоколов IPv6 ARP не существует, его функции возложены на ICMPv6. Однако мы все еще имеем огромное количество сетей, работающих с IPv4. И сегодня мы поговорим об известной атаке arp-spoofing и утилитах Kali Linux , позволяющих ее реализовать.

Коротко о работе протокола

Рассмотрим ситуацию, когда компьютеры A и B находятся в разных локальных сетях и связаны друг с другом через Интернет. Для передачи данных, компьютер A использует IP-адрес компьютера B в качестве адреса назначения и отправляет пакет в Интернет. Пройдя через серию маршрутизаторов, он попадает на шлюз сети, которой принадлежит компьютер B.

В локальной сети компьютера B для адресации используются 6-ти байтные MAC-адреса и, когда пакет достигает шлюза, дальнейшая доставка данных по локальной сети возможна, только если известен MAC-адрес компьютера B. Если шлюзу MAC-адрес не известен, он отправляет в сети широковещательный ARP-запрос, суть которого состоит в следующем «Компьютер с IP-адресом компьютера B, сообщите мне (шлюзу) свой MAC-адрес». Т.к. запрос широковещательный, он достигает компьютера B и в ответ он посылает ARP-ответ со своим MAC-адресом. Остальные компьютеры сети не посылают никаких пакетов на ARP-запрос шлюза, т.к. имеют IP-адреса, отличные от IP-адреса компьютера B. Шлюз, получив MAC-адрес компьютера B, заносит в свою ARP-таблицу (кэш) соответствие IP-адрес и MAC-адрес компьютера B и, затем, отправляет на него данные, полученные через Интернет от компьютера A. В то же время компьютер B заносит в свою ARP-таблицу соответствие IP и MAC адресов шлюза, чтобы иметь возможность посылать данные компьютеру A.

На первый взгляд все должно работать просто и надежно, если бы не одна особенность — ARP не проверяет подлинность ARP-запросов и ARP-ответов и позволяет отправлять ARP-ответы узлам сети произвольно, т.е. даже если узел не отправлял в сети никаких ARP-запросов. Самопроизвольные ответы нужны, например для выявления конфликтов IP-адресов в локальной сети. Подробнее можно прочитать здесь Gratuitous_ARP

ARP-poison

Предположим, что нам нужно прослушивать данные, передаваемые между компьютерами A и B. Наш компьютер находится в одной локальной сети с компьютером B. У нас есть свой MAC-адрес, мы знаем MAC-адрес компьютера B и MAC-адрес шлюза нашей локальной сети.

Компьютеры в современных локальных сетях соединены друг с другом через коммутаторы. Коммутатор «помнит» к какому порту подключен хост с каким MAC-адресом. Т.е. получив пакет от компьютера B шлюзу, мы этот пакет не получим, т.к. он не будет отправлен на все порты коммутатора, а лишь на тот, к которому, по мнению коммутатора, сейчас подключен шлюз. Во времена, когда использовались хабы вместо коммутаторов, мы могли бы слушать трафик без каких-либо проблем.

Атаку ARP-spoofing часто называют так же ARP-cache poisoning и это название весьма говорящее.

Т.к. нам позволено отправлять ARP-ответы любому узлу сети когда нам захочется, мы отправим ARP-ответ шлюзу такого содержания «Я узел сети с IP-адресом компьютера B, и вот мой MAC-адрес [MAC-адрес нашего хоста]» а компьютеру B отправим ARP-ответ такого содержания «Я шлюз и мой MAC-адрес [снова MAC-адрес нашего хоста]». Получив такие пакеты, шлюз и компьютер B обновят свой ARP-кэш.

Теперь, если компьютер B захочет отправить данные через Интернет компьютеру A, он пошлет свои данные, как он считает в соответствии со своей ARP-таблицей, на MAC-адрес шлюза, тогда как в действительности данные будут отправлены на наш MAC-адрес, а мы, в свою очередь, отправим их дальше на настоящий MAC-адрес шлюза. Ответ от компьютера А снова пройдет через нашу машину.

Реализация атаки в Kali Linux

Увидеть содержание ARP-таблицы хоста можно следующим образом.

В системах Windows:

arp -a

В системах Linux:

arp

Для проведения атаки arp-spoofing в Kali Linux должны быть разрешены транзитные пакеты.

Разрешить IPv4 форвардинг можно отредактировав файл /etc/sysctl.conf

Нужно раскомментировать строку

net.ipv4.ip_forward = 1

После чего выполнить команду

sysctl -p /etc/sysctl.conf

Если же вы не хотите разрешать это на постоянно основе, можно разрешить форвардинг так

echo 1 > /proc/sys/net/ipv4/ip_forward

Так же стоит убедиться, что транзитный трафик не блокируется правилами iptables.

В Kali Linux Rolling 2016.2 предустановлены следующие инструменты для проведения атаки ARP-spoofing:

arpspoof

Пример использования:

arpspoof -i eth0 -t [ip жертвы] [ip шлюза жертвы]

arpspoof -i eth0 -t [ip шлюза жертвы] [ip жертвы]

-i — указывает интерфейс, подключенный к локальной сети жертвы

-t — указывает IP-адрес хоста, arp-кэш которого требуется «отравить». Если ключ не указан, атака будет проведена по всех хостам в сети, т.е. все участники сети, при попытке отправить пакет шлюзу, будут отправлять его нам.

или одной командой

arpspoof -i eth0 -t [ip шлюза жертвы] -r [ip жертвы]

ключ -r указывает arpspoof «отравлять» arp-кэш обеих хостов.

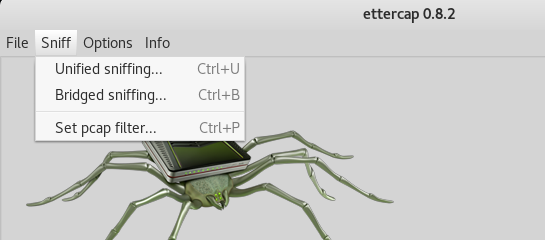

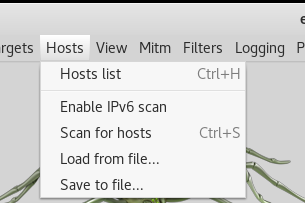

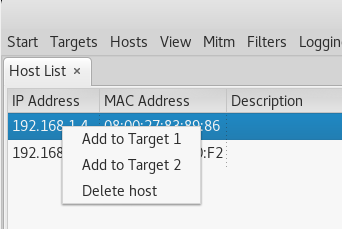

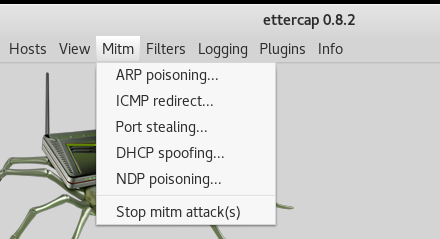

ettercap

Выбрать Unified sniffing и интерфейс

Добавить жертву и шлюз в разные группы целей

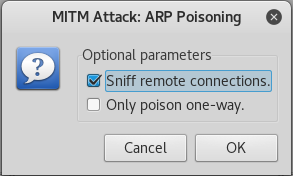

Выбрать Mitm -> ARP poisoning

Отметить sniff remote connections и запустить

Фреймворк метасплойт

Можно ипользовать акзилари модуль метасплойта auxiliary/spoof/arp/arp_poisoning

msfconsole

use auxiliary/spoof/arp/arp_poisoning

set BIDIRECTIONAL true

set INTERFACE eth0

set DHOST [ip-адрес шлюза]

set SHOST [ip-адрес жертвы]

set LOCALSIP [ip-адрес нашего хоста]

exploit

Помимо предустановленных инструментов, можно установить и использовать следующие:

Также стоит добавить, что после проведения атаки следует корректно ее завершать, восстановив валидные записи в arp-таблицах атакованных хостов.

Что потом?

После проведения атаки ARP-spoofing мы можем запускать сниффер и слушать трафик участников сети.

В сети могут присутствовать средства обнаружения данной атаки и при проведении пентеста нужно это учитывать. В конце концов arp-poisoning — лишь один из способов оказаться на пути трафика между двумя хостами и целесообразность его применения зависит от условий, в которых проводится тестирование.

КОММЕНТАРИИ

Благодарю автора, замечательная познавательная статья. Было бы здорово почитать по SSLStrip(+).

Оставить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

Как ломать банкоматы: ARP spoofing, CVE, обход киоска

На прошедшем 20 и 21 мая 2021 г. Positive Hack Days в зоне Payment Village был конкурс, участники которого могли посоревноваться в хакерском мастерстве, в частности во взломе банкоматов. Организаторы подготовили три виртуальных машины банкоматов с разным уровнем сложности заданий. На протяжении двух дней участники пытались взломать банкоматы, но всего несколько человек смогли приблизиться к заложенным нами сценариям.

Виртуальные машины банкоматов можно и сейчас скачать по ссылкам ниже:

Мы решили сделать разбор кейсов в этой статье, с помощью которой вы пошагово сможете прокачать свои скилы.

Bankomat1.ova (сложность medium)

Задача: запустить .vbs-скрипт в обход существующих ограничений AppLocker и каким-то образом повысить привилегии в системе до администратора.

Сразу после загрузки виртуальной машины перед участником появлялась надпись-призыв «Я банкомат и жду, пока меня кто-то сломает». Кроме того, в этом задании было много различных отвлекающих внимание секретов.

Например, внезапно могло появиться окно «Доступны обновления», в котором не нажималась кнопка, что давало ложные надежды найти выход из режима киоска. Или такое: комбинация клавиш Ctrl+Alt+Del работала, но открыть диспетчер задач не получалось из-за ограничений в реестре.

Комбинации клавиш и обход АppLocker

Для взлома банкомата участникам необходимо было каким-то образом подключить к нему клавиатуру, чтобы попытаться выйти из режима киоска с помощью комбинаций клавиш. Так как для запуска виртуальной машины используется VMware, у участников был доступ к клавиатуре, следовательно провести такую атаку они могли. Пробегаясь по кнопкам, участники могли заметить, что многие из них не работают: не нажимается аппаратная кнопка калькулятора (у вас есть такая на клавиатуре?), не работает клавиша Win, не работают комбинации Alt+Tab и даже Alt+F4.

Но вдруг после многочасовых попыток поиска нужной комбинации клавиш участникам удалось заметить, что после нажатия Alt+F4 несколько раз киоск все-таки закрывается. На эту идею их должен был натолкнуть запуск блокнота при старте виртуальной машины. Буквально на секунду блокнот проскакивает, и его даже видно, а потом поверх запускается киоск. Секрет заключается в том, что параллельно запускаются два киоска, которые нужно закрыть поочередно. Чтобы сделать это, нужно нажать Alt+F4 и левую клавишу мыши. После загрузки виртуальной машины сначала запускается notepad.exe, потом kiosk.exe, потом еще раз kiosk.exe, но закрываются они в случайном порядке, если не использовать левую клавишу мыши. Итого: мы научились закрывать киоск.

Далее по сценарию участникам необходимо было через блокнот открыть консоль. Следует отметить, консоль нужна для того, чтобы поэксплуатировать известную уязвимость в Windows, которая позволяет запускать .vbs-скрипты в обход AppLocker.

Невозможно запустить скрипт напрямую, но при использовании следующей команды можно выполнить первую часть задания: mshta «vbscript:window.close(msgbox(«test»))

Повышение привилегий

Для повышения привилегий необходимо было найти в файле C:\\Windows\Panther\unattend.xml пароль администратора, зашифрованный в Base64.

С этой задачей участники благополучно справились.

Bankomat2.ova (сложность hard)

Задача: обойти режим киоска и каким-то образом повысить привилегии в системе до администратора.

Этот банкомат работает по следующему принципу: каждый раз при запуске стартует приложение client.exe, которое обращается к удаленному серверу, проверяет сертификат сервера и, если он валидный, шлет команду getcommand, и на нее сервер в свою очередь отвечает командой, которую должен выполнить клиент.

Client.py

Server.py

Итого: участникам необходимо было поднять свой сервер, каким-то образом редиректнуть на него трафик с банкомата и подстроить ответ, чтобы выполнить свою команду. Кроме этого, нужно было понять, как генерировать сертификат для проверки.

Итак, для взлома этого банкомата можно использовать ARP spoofing.

Далее участники могли скачать Kali Linux, ввести команду sudo apt install dsniff и установить пакет, содержащий инструмент arpspoof, который позволяет провести эту атаку.

После нужно было написать sudo arpspoof -t 192.168.11.130 -r 192.168.11.2, чтобы перенаправить трафик с банкомата через атакующую машину на шлюз (192.168.11.130 — IP-адрес банкомата, 192.168.11.2 — IP-адрес шлюза).

С помощью следующей команды участники могли редиректнуть трафик с порта 7776 на порт 8080:

sudo iptables -t nat -A PREROUTING -i eth0 -p tcp —dport 7776 -j REDIRECT —to-port 8080

Далее черед генерации сертификата и запуска сервера на порте 8080. Можно использовать код, который я привел выше, запускать на банкомате будем explorer.exe. Сертификат генерируется с помощью следующей команды:

openssl req -new -x509 -days 365 -nodes -out cert.pem -keyout cert.pem

При генерации сертификата важно указать в Common Name сертификата поддомен ab.ab.ru, иначе клиенту не понравится ваш сертификат.

После генерации сертификат cert.pem следует поместить в папку рядом со скриптом server.py.

Итак, наконец участники увидели долгожданный проводник, через который им надо открыть Internet Explorer, чудом не запрещенный.

Далее участникам нужно было скачать эксплойт CVE-2017-0213_x64.exe (github.com/eonrickity/CVE-2017-0213), перенести его в папку kiosk, запустить и повысить права до администратора. Видео с демонстрацией работы этого эксплойта.

Это задание оказалось для участников сложным, никто не смог его решить.

Bankomat3.ova (сложность low)

Задача: обойти режим киоска и каким-то образом повысить привилегии в системе до администратора.

В этом банкомате большинство клавиш просто запрещены, следовательно, для выполнения задания нужно использовать другие методы. Для взлома этой виртуальной машины необходимо выйти в безопасный режим (клавиша 4 на следующем скриншоте).

Перезагрузка банкомата во время перезагрузки для выхода в безопасный режим.

Перезагрузка в параметры загрузки.

В виртуальной машине есть несколько аккаунтов: bankomat и администратор. При входе в аккаунт администратора атакующий не сможет ничего выполнить, так как перед ним будет черный экран.

Далее следует повышение привилегий. Повысить привилегии можно несколькими способами. Самый легкий из них: администратор не указал пароль для своего аккаунта, и UAC можно обойти, просто оставив пустым поле для пароля.

С этой задачей участники почти справились, им не хватило чуть-чуть: у них получилось удалить приложение киоска с помощью безопасного режима, но не удалось повысить привилегии в системе.

Выводы

Победителями конкурса по взлому банкоматов стали truebar и Soapboiler. Свои призы они уже получили. Еще раз спасибо участникам и победителям!

В статье были продемонстрированы крутые кейсы и техники, с помощью которых можно прокачать себя в пентесте банкоматов. Рабочих и наглядных сценариев для ARP spoofing сейчас действительно мало, поэтому мы и решили написать эту статью.

И конечно, завершим этот материал конструктивом для defensive: если вы защищаете банкомат, не забывайте про комбинации клавиш, прячьте свой пароль и обдумывайте логику проверки сертификатов. И еще обновляйте свой софт, чтобы старые CVE не работали.

Источник