- Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

- Что такое Low Orbit Ion Cannon (LOIC)

- Установка Low Orbit Ion Cannon (LOIC) на Windows

- Установка Low Orbit Ion Cannon (LOIC) на Linux

- Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

- 11 thoughts to “Стресс-тест сети с Low Orbit Ion Cannon (LOIC)”

- How-To: Use (LOIC) Low Orbit Ion Cannon On Linux

- Share this:

- Compiling and Using Low Orbit Ion Cannon on Linux

- Well, now what?

- Work with Me

- Leave some Feedback

- Longren.io is proudly hosted by DigitalOcean

- Share this:

- Like this:

- Related

- Published by Tyler Longren

- 25 thoughts on “ How-To: Use (LOIC) Low Orbit Ion Cannon On Linux ”

- Обзор Kali Linux 2021.2

- Установка

- ▍ Обычное железо и Live boot

- ▍ Виртуальные машины

- ▍ Мобильные средства

- ▍ Контейнеры

- ▍ Облако

- Особенности и характеристики Kali 2021.2

- ▍Kaboxer

- ▍ Kali-Tweaks v1.0

- ▍ Bleeding-Edge

- ▍ Привилегированные порты

- ▍ Kali NetHunter

- ▍ Новые приложения

- ▍ Графика и рабочий экран

- ▍ Raspberry Pi

- ▍ Разное

Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

Что такое Low Orbit Ion Cannon (LOIC)

Low Orbit Ion Cannon (LOIC) — это инструмент стресс-теста сети, это значит, что он создан для проверки, как много трафика цель может обработать. Чтобы основываясь на этих данных сделать оценку запаса мощности ресурсов. Эта программа вдохновила создание других подобных программ, у неё существует множество клонов, некоторые из которых позволяют проводить стресс-тест прямо из браузера.

Эта программа с успехом использовалась группой Anonymous, для облегчения их DDoS атак против нескольких веб-сайтов, в том числе некоторых очень известных общественных организаций. Противники запрета этой программы указывают, что то, что она делает, аналогично заходу на веб-сайт несколько тысяч раз; тем не менее, некоторые американские правоохранительные группы расценивают использование LOIC как нарушение компьютерной безопасности и мошенническое действие.

Установка Low Orbit Ion Cannon (LOIC) на Windows

Для пользователей Windows всё совсем просто — зайдите на сайт и скачайте архив. Распакуйте из архива один единственный файл и запустите его. Всё готово!

Установка Low Orbit Ion Cannon (LOIC) на Linux

Установить LOIC можно на любой Linux, ниже, в качестве примера, выбрана установка на Kali Linux.

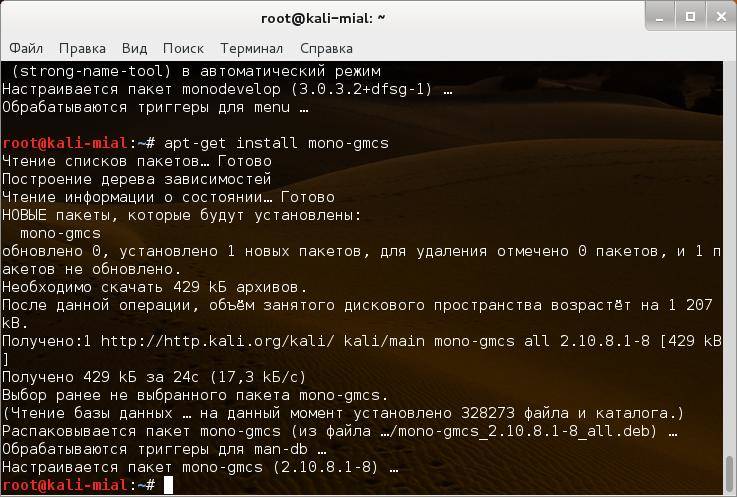

Для установки LOIC откройте окно терминала и наберите там:

Если вы, как и я, устанавливаете на Kali Linux, то следующий шаг пропускаете. Если же у вас Ubuntu, Linux Mint (возможно нужно и для Debian), то выполните следующую команду:

Когда всё завершилось, идём в каталог рабочего стола, используя

и создаём там папку с названием loic, используя следующую команду:

Переходим туда, используя

и печатаем там следующую команду:

Далее дадим разрешения файлу скрипта на исполнение:

Ну и последним шагом запустим скрипт следующей командой:

Если вы не видите от скрипта каких-либо сообщений об ошибках, значит вы уже готовы обновить loic. Чтобы сделать это, выполните следующую команду:

Ну и совсем уже последнее, запускаем LOIC. Вы можете это сделать следующей командой:

Кстати, помните, что на Windows мы быстрее получили программу (просто скачали файл)? А зато на Linux версия программы новее!

Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

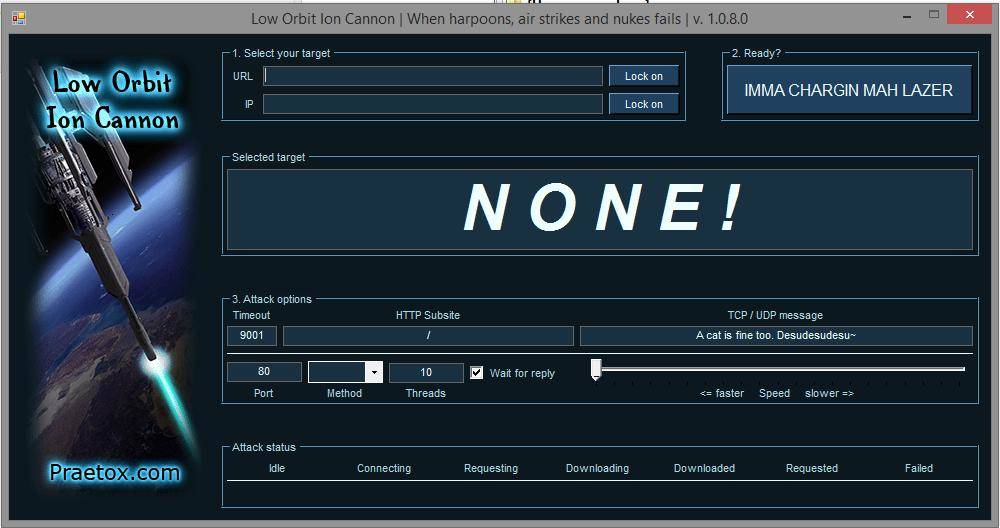

Использование LOIC простое как пробка. Вы можете выбрать ручной или IRC режим. Для следующего примера мы выберем ручной режим. Введите URL или IP адрес. Мы введём адрес сайта. Нажмите Lock on. Нужно выбрать метод атаки: TCP, UDP или HTTP. Мы выберем HTTP. Остальные настройки можно не менять. Когда всё готово, запустите атаку кнопкой IMMA CHARGIN MAH LAZER. LOIC покажет процесс атаки. Нажмите на кнопку Stop Flooding для остановки атаки:

п.с. я изучил логи сервера, заметна значительная разница между версиями для Windows и Linux. Надо думать, что там не только добавили свистоперделки вроде IRC режима, но и изменили алгоритмы самих атак. Также интересна новая опция по подстановки случайных значений в качестве поддерикторий.

11 thoughts to “Стресс-тест сети с Low Orbit Ion Cannon (LOIC)”

По содержанию видно, что это вроде мануала для новичков. Ну тогда и вопросы соответствующие:

Как я понимаю, глушить жертву через прокси нельзя, т.к. проксе и достанется если не всё, то всё-равно что-то?

Ну а тогда как работать без прокси? Ведь пропалят IP и…

Сколько времени нужно, чтобы завалить жертву ( если не намертво, то временно) и за кокое время можно пыхнуть с этим делом?

Спасибо за разъяснение. Извините, если что набуровил тут.

Я в Linux новичек, пробую пока. Вот даже по вашей инструкции с 2 раз не смог установить LOIC. Первый раз снёс. заново. И всё вроде так делал, но в в самом конце стали ошибки и предупреждения выскакивать. В итоге так и не запустилась программа. Гуглил по ошибкам — ничего толком не понял..

Кто не спрашивает, тот ничему и не научится. Я и сам в процессе обучения.

Что касается проблемы с установкой, то да, эта ошибка есть. В том числе она появляется и на Mint. Проблема решается выполнением команды

Там много каких пакетов поустанавливается, но LOIC после этого работает — только что проверил. Завтра подправлю статью. Спасибо, что обратили внимание на эту проблему!

Источник

How-To: Use (LOIC) Low Orbit Ion Cannon On Linux

Share this:

Compiling and Using Low Orbit Ion Cannon on Linux

This will help you get Low Orbit Ion Cannon (LOIC) running on Linux. A lot of the how-to’s out there for this are outdated and aren’t entirely relevant any longer.

I know for a fact it works with Xubuntu 13.04, so it should work with other Ubuntu variants as well, probably even Debian.

First, you’ll need to install mono-gmcs, mono-mcs, monodevelop, and liblog4net-cil-dev. You can install them like so:

Running that will install all the packages you need to compile LOIC with Mono. Those 4 packages have other dependencies, so you’ll actually end up installing many more packages, but it’ll be done automatically.

After you’ve got that installed, download the Low Orbit Ion Cannon from Github. You can download it in .zip or .tar.gz format, whichever you’re most comfortable with.

Make a new folder on your desktop and extract the files from the .zip or .tar.gz to that new folder. Open a terminal and move into that folder (ie: cd /home/tyler/Desktop/loic/) .

Once you’re in the folder, type the following in your terminal:

That will compile LOIC, the executable will be in the debug folder that you extracted from the zip or tar.gz file you downloaded. After compiling is done, launch LOIC like so:

That’s it, have fun! And don’t get in trouble.

Well, now what?

Work with Me

I’m available for hire and always taking new clients, big and small. Got a project or an idea you’d like to discuss? Startup plan but no developer to make it happen? Just get in touch, I’d love to see if I can help you out!

Leave some Feedback

Got a question or some updated information releavant to this post? Please, leave a comment! The comments are a great way to get help, I read them all and reply to nearly every comment. Let’s talk. 😀

Longren.io is proudly hosted by DigitalOcean

Share this:

Like this:

Related

Published by Tyler Longren

Hi! I’m Tyler Longren, a freelance web developer. I’m a father to two beautiful daughters and a car stereo enthusiast. I like PHP, JavaScript, WordPress, Git, HTML5 & CSS3, and other neat things. I really love the open source community, too. You can find me on twitter or Google+, and Github. This is my personal blog and that’s it! View all posts by Tyler Longren

25 thoughts on “ How-To: Use (LOIC) Low Orbit Ion Cannon On Linux ”

Hello I have tried this running Linux mint 12 and I have encountered a couple of problems, the first is that there is no Dubug folder in the bin and while compiling there were two error messages that said it couldnt find mono or a C# compiler. I would appreciate any help you could give me because I am a total noob at Linux. Thanks for your time.

Miller, try this:

After I ran that, I was able to get “mdtool build” to run without any errors. I think there was one warning, but it was something that could be ignored.

Let me know if this helps any.

Thank you tyler for that and I was able to get no error messages during the mdtool build, but I still do not know where it puts the finished product. As I said I am a total noob so sorry if I am missing something obvious.

OK, finished executable should be in NewEraCracker-LOIC-c847036/bin/Debug/.

Open a terminal and go into the NewEraCracker-LOIC-c847036 folder and type the following:

If everything worked, running that should launch LOIC.

Okay thank you for all your help

Let me know if that worked for you or not. If it didn’t work, it’s possible there’s something else missing that I already had installed, that you may need to install as well. And if that’s the case I’ll need to update this how-to.

It worked and it will probably work for others, I am just very new to Linux.

Ok so i tried DOSing a website on my local network. I used LOIC on both linux and windows and the site wasnt even affected. The numbers on the bottom bar seemed correct. WTF?!

ive confirmed that traffic is leaving the attacking machine and also confirmed that the packets are hitting the webserver.

Yah you probably wouldn’t see much affect doing it over your local network. About the only way to confirm it’s working is to monitor traffic on your network with a tool like WireShark.

How did you end up verifying that packets were actually being sent?

Wireshark 🙂 Also checked the logs of the webserver and verified that the packets are being received.

i got this error mssge

btw OS linux Slackware

Rep: Reputation: Disabled

Unhappy loic on linux slackware

i’ve install loic and mono using sbopkg

but loic can run and i got this mssge

Источник

Обзор Kali Linux 2021.2

В начале июня состоялся релиз дистрибутива для цифровой криминалистики и тестирования систем безопасности Kali Linux 2021.2. Эта операционная система является клоном Debian, используя репозиторий Testing с наиболее свежими пакетами. Новые iso образы становятся доступными для загрузки каждые три месяца, предыдущим релизом был 2021.1, а следующим будет 2021.3. Собственные наработки, созданные в рамках проекта, выложены на Гитлабе.

Kali Linux вобрал в себя солидный опыт разработки операционных систем для проверки возможностей несанкционированного доступа к ресурсам ИТ. Начало было положено в августе 2004-го с выходом WhiteHat Knoppix. Затем было несколько выпусков WHAX и BackTrack, под капотом SlackWare Live CD. С марта 2013 г․ под руководством Мати Ахарони и Девона Кернса из Offensive Security выходит Kali Linux v1.0, уже на базе Debian.

Установка

Kali Linux предоставляет множество вариантов для установки, начиная простой рабочей станцией и заканчивая мобильными и встроенными устройствами. Рабочим столом по-умолчанию является Xfce, однако можно выбрать и другие DE:

▍ Обычное железо и Live boot

Имеются iso образы и торренты для платформ:

- AMD64 ;

- Intel 386 ;

- ARM64 iso образ для чипов Apple M1 .

Все образы доступны в трех вариантах:

- weekly, самые свежие и в то же время нестабильные пакеты;

- installer, стандартный оффлайновый набор ПО;

- netinstaller, все пакеты скачиваются во время установки. Не доступен для установки с Live USB;

▍ Виртуальные машины

Можно скачать 64-битные образы и торренты для VMWare и Virtualbox . Для беглого ознакомления с возможностями Kali Linux это пожалуй самый оптимальный вариант. Образ для VMWare имеет размер в 2.6 GiB, для Virtualbox — чуть побольше, 3.8 GiB. Кроме того доступны образы VM для Vagrant.

На данный момент имеются образы для следующих устройств на чипах ARM:

- 1 (Original);

- 2, 3, 4 и 400 (32-бит);

- 2 (v1.2), 3, 4 и 400 (64-бит);

- Zero;

- Zero W.

❒ Pine64

▍ Мобильные средства

Проект Kali NetHunter — это первая платформа тестирование на проникновение с открытым исходным кодом для устройств под управлением ОС Android. В наборе имеется множество уникальных функций, недоступных на других аппаратных платформах. Специфика NetHunter состоит в том, что с его помощью можно осуществлять проверки безопасности и попытки проникновения на мобильных устройствах. Примеры использования могут включать в себя следующие сценарии:

- Точка доступа Mana Evil в один клик.

- BadUSB атака типа MITM через эмуляцию работы USB устройства. Подключив NetHunter к компьютеру жертвы, тот перенаправляет сетевой трафик через себя.

- Взлом Bluetooth;

Рис. 1 Kali NetHunter.

Кали NetHunter может быть установлен на эти мобильные устройства:

❒ Gemini PDA (Nougat 5.x)

❒ Nexus, все модели начиная с 5-й модели и заканчивая 10-й (Lollipop)

- OnePlus One (11);

- OnePlus 2 (Nougat 5.x);

- OnePlus 2 (Pie 9.0);

- OnePlus (AnyKernel Pie 9.0);

- OnePlus (AnyKernel 10);

- OnePlus (OxygenOS 10);

- OnePlus 7;

- OnePlus 7 Pro (OxygenOS 10);

- OnePlus Nord (11).

❒ Samsung

- Galaxy Tab S4 (LTE)(Oreo 8.0);

- Galaxy Tab S4 (WiFi)(Oreo 8.0).

❒ Sony XPeria Z1

- Davinci Miui (10);

- Xiaomi Mi A3 (LineageOS 18.1).

❒ ZTE

▍ Контейнеры

Есть сборки для Docker и LXC/LXD, установка производится штатными средствами контейнерного ПО.

Kali-docker образы доступны для платформ arm64 , armhf и amd64 .

▍ Облако

Образы Kali Cloud можно по-быстрому развернуть в инфраструктуре различных облачных провайдеров:

Особенности и характеристики Kali 2021.2

Главная особенность Kali Linux — наличие полноценной подборки специальных приложений для проверки взлома и проникновения. Их общее количество превышает 600 и они разнесены по следующим категориям:

- Сбор информации: nmap и его разновидности, goofile, p0f и пр․;

- Анализ уязвимости: cisco-torch, BED, DotDotPwn и пр․;

- Атаки на беспроводное соединение: Aircrack-ng, Kismet, Pyrit и пр․;

- Веб-приложения: Blind Elephant, hURL, Nikto, Paros, и пр․;

- Инструментарий эксплуатации: commix, routersploit, Social-Engineer Toolkit и пр․;

- Стресс-тесты: DHCPig, t50, Reaver и пр․;

- Аналитический инструментарий: ddrescue, pdf-parser, iPhone-Backup-Analyzer и пр․;

- Охота на пароль: Hashcat, THC-Hydra, John the Ripper, wordlists и пр․;

- Прослушивание и подделка: _hexinject, mitmproxy, Wireshark и пр․;

- Обратная разработка: apktool, javasnoop, Valgrind и пр․;

- Поддержание доступа: dns2tcp, HTTPTunnel, pwnat и пр․;

- Аппаратный взлом: Arduino, dex2jar, smali и пр․;

- Средства для отчетности: cherrytree, dos2unix, Metagoofil и пр.

Одно из новых впечатлений, еще на этапе установки ОС, это замена супер-пользователя root с паролем tor на kali / kali. Объективности ради надо заметить, что изменение произошло в предыдущем релизе Kali. Это не так просто, как кажется, так как многие серверные приложения крепко привязаны к привилегиям root-а. Некоторые операционные системы давно уже отказались от root, в частности Ubuntu Linux обесточила супер пользователя с незапамятных времен.

▍Kaboxer

Представлен Kaboxer 1.0, (от Kali Application Boxeri), с помощью которого громоздкие приложения можно упаковать в контейнер и далее интегрировать с ОС и штатным менеджером пакетов. Вся прелесть в том, что для пользователя всё прозрачно, программа скомпонованная таким образом устанавливается точно так же из aptitude install package-name . На данный момент с помощью Kaboxer распространяются лишь эти приложения:

- Covenant — клиент-серверная сетевая служба;

- Firefox Developer Edition — тяжелое графическое приложение для веб-разработчиков;

- Zenmap — приложение использует Python 2.

▍ Kali-Tweaks v1.0

Анонсирована утилита Kali-Tweaks в помощь пользователям дистрибутива для легкой и корректной настройки операционной системы под свои нужды. Это вполне согласуется с философией Kali Linux — полностью отдавать себе отчет в своих действиях. С помощью Kali-Tweaks можно задать конфигурацию для компонент:

Рис 2. Kali-Tweaks.

- мета-пакеты;

- сетевые репозитории, это позволяет добавить, или удалить установку новейших и экспериментальных пакетов из древа;

- командная строка и консоль, например выбрать между Bash и Zsh;

- виртуализация.

▍ Bleeding-Edge

Ветка репозитория Bleeding Edge существует с марта 2013 г. В дословном переводе это означает кровоточащий край, смысл термина в обозначении самого острого края (острие науки передовой край), отдаленной границы, там где опасно. Соответственно, пакеты из этой ветки никак нельзя назвать стабильными. В текущем выпуске Kali Linux полностью переработан бэкенд репозитория.

Рис. 3 В kali-tweaks можно подключить репозиторий bleeding-edge.

▍ Привилегированные порты

В Unix/Linux системах по умолчанию только root имеет доступ на открытие TCP/IP портов в интервале 1-1024, их еще называют привилегированными. Можно по-разному обходить это ограничение, например перенаправлять привилегированный порт на обычный.

Но этот способ плохо масштабируем и может привести к путанице. Благо, теперь не надо перебрасывать порты, так как обычный пользователь может запускать приложения, которые открывают сокет на привилегированных TCP/IP портах. Это стало возможным благодаря специальному патчу на ядро Linux, без него функционал не будет доступен.

▍ Kali NetHunter

В новой версии были такие обновления:

- поддержка Android 11;

- улучшение в работе Magisk root;

- повышена совместимость благодаря динамическим партициям;

- улучшения в модуле Bluetooth;

- включены патчи rtl88xxau для более старых версий ядра.

▍ Новые приложения

Вот список новинок текущего релиза:

- CloudBrute — Разузнать об инфраструктуре компании, найти файлы и приложения в облачной среде.

- Dirsearch — Обнаружить файлы и директории на веб-серверах.

- Feroxbuster — Простое, быстрое, рекурсивное обнаружение содержимого интернет ресурса.

- Ghidra — Платформа обратной разработки.

- Pacu — Платформа для эксплойтов AWS.

- Peirates — Проникновение в среду Kubernetes.

- Quark-Engine — Рейтинговая система оценки вредоносных программ для Android.

- VSCode a.k.a. Visual Studio Code Open Source, редактор кода с открытыми исходниками.

▍ Графика и рабочий экран

В терминале появилось возможность быстрого переключения по горячей клавише Ctrl+p между однострочным и двустрочным приглашением PS1.

Рис 4. Переключение режимов PS1 терминала Xfce.

Переработана панель быстрого запуска Xfce, из нее убрали экранный рекордер kazam, добавив текстовый редактор и веб-браузер. Появились новые обои рабочего стола и экрана входа в DE. Для приложений терминала Xfce и файлового менеджера Thunar появилась опция запуска с правами root.

Рис 5. Root терминал Xfce.

▍ Raspberry Pi

- kalipi-config — своего рода raspi-config на стероидах для облегчения начальной настройки Kali Linux на Raspberry Pi.

- kalipi-tft-config — для облегчения начальной настройки TFT дисплеев на Rapberry Pi.

- Заявлено повышение производительности на 1500%.

- Ядро Linux обновилось до версии 5.4.83.

- На Raspberry Pi 4 и Raspberry Pi 400 полноценно заработал Bluetooth.

- Время первой загрузки сократилось с 20 до 15 с.

▍ Разное

Помимо этого были и другие изменения и исправления в разных местах. Устранены дефекты в приложении терминала и pkexec. Помимо этого:

- Wireshark теперь могут запускать и непривилегированные пользователи;

- новый Win-Kex v2.10 теперь поддерживает многоэкранный режим;

- пакет Parallels Tools вышел из Technical Preview для устройств на чипах Apple M1.

Источник