- Установка и настройка системы обнаружения вторжения (IDS) с пакетами Snort, ACIDBASE, MySQL и Apache2 в Ubuntu 9.04 с помощью менеджера пакетов Synaptic.

- 1. Подготовка системы и установка программного обеспечения.

- 1.1 Установка.

- 1.2 Системные и сетевые настройки

- 1.3 Установка программного обеспечения.

- 2. Получите права суперпользователя

- 3. Настройка Snort

- 4. Установка баз данных Snort и Archive в MySQL

- 4.1 Установка MySQL

- 4.2 Создание базы данных Snort

- 4.3 Создание базы данных Archive

- 4.4 Создание таблиц в базах данных Snort и Archive

- 4.5 Подтверждение создания баз данных и вновь созданных таблиц.

- 4.6 Тестирование Snort

- 5. Настройка Apache2

- 6. Конфигурирование папок

- 7. Установка ACIDBASE для баз данных Snort и Archive

- 7.1 Установка базы данных Snort через веб-браузер

- Шаг 1 из 5:

- Шаг 2 из 5:

- Шаг 3 из 5:

- Шаг 4 из 5:

- Шаг 5 из 5:

- 7.2 Создайте папку для базы данных Archive ACIDBASE

- 7.3 Установка базы данных Archive через веб-браузер.

- Шаг 1 из 5:

- Шаг 2 из 5:

- Шаг 3 из 5:

- Шаг 4 из 5:

- Шаг 5 из 5:

- 8. Запуск Snort и проверка статуса сервисов.

- Snort: Часть 2. Установка Snort

- Установка и первичная настройка Snort для ОС Debian

- Установка необходимых пререквизитов для Snort

- Сборка DAQ и Snort из исходного кода

- Устранение возможных ошибок

- Конфигурация сетевого интерфейса, рекомендуемая для Snort

- Установка Snort для для других ОС

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Установка и настройка утилиты для обнаружения вторжений в сети – Snort

- Пошаговая инструкция для Windows

- Установка вспомогательных утилит

- Краткое содержание данной инструкции:

- Установка Snort на Linux дистрибутивах

- Мониторинг с помощью Snort

- Сниффер пакетов

- Сниффер с записью

- Режим обнаружения вторжения

Установка и настройка системы обнаружения вторжения (IDS) с пакетами Snort, ACIDBASE, MySQL и Apache2 в Ubuntu 9.04 с помощью менеджера пакетов Synaptic.

Данное руководство описывает, как установить и настроить систему обнаружения вторжения (IDS) с пакетами Snort, ACIDBASE (основной модуль анализа и обеспечения безопасности), MySQL и Apache2 в Ubuntu 9.04 с помощью менеджера пакетов Synaptic Ubuntu. Snort поможет вам в мониторинге вашей сети и предупредит о возможных угрозах. При этом Snort сформирует файлы протоколов для базы данных MySQL, а ACIDBASE позволит отобразить их в графическом интерфейсе в веб-браузере.

1. Подготовка системы и установка программного обеспечения.

1.1 Установка.

Загрузите 32-битную или 64-битную версию Desktop Ubuntu 9.04 отсюда: http://www.ubuntu.com/getubuntu/download

1.2 Системные и сетевые настройки

Подключите ваш компьютер к сети. Хотя система может работать с самыми разными настройками, предпочтительна следующая конфигурация:

- Размещение в демилитаризованной зоне (DMZ).

- Статический IP-адрес, скрытый с помощью NAT за файерволом.

- Подключение к порту мониторинга на сетевом коммутаторе (SWITCH).

Создайте нового администратора с именем и паролем .

1.3 Установка программного обеспечения.

Первое, что необходимо сделать после завершения установки, — установить все рекомендованные Ubuntu обновления. Для доступа к обновлениям перейдите в меню: System > Administration > Update Manager (Система > Администрирование > Менеджер обновлений ). Введите свой пароль и выберите Check (Проверить) . Выберите Install Updates (Установить обновления) .

С рабочего стола перейдите в System > Administration > Synaptic Package Manager (Система > Администрирование > Менеджер пакетов Synaptic) . Введите свой пароль и выберите Search (Поиск) .

Найдите и установите следующие пакеты:

- Acidbase со всеми зависимыми пакетами

- Snort-MySQL со всеми зависимыми пакетами

- MySql-server-5.0 со всеми зависимыми пакетами

- Libpcap0.8-dev

- libmysqlclient15-dev

- MySql-client-5.0

- Bison

- Flex

- Apache2

- Libapache2-mod-php5

- Php5-gd

- Php5-mysql

- Libphp-adodb

- Php-pear

- SSH

2. Получите права суперпользователя

С рабочего стола перейдите в меню: Applications > Accessories > Terminal (Приложения > Дополнения > Терминал) и введите команду:

$ sudo -i

$ введите пароль

3. Настройка Snort

Для того, чтобы установить индивидуальные настройки, необходимо изменить файл настроек snort.conf .

С помощью текcтового редактора (nano, vi, vim или другого) откройте файл /etc/snort/snort.conf .

Измените переменную var HOME_NET any на var HOME_NET 192.168.1.0/24 (адрес вашей домашней сети может отличаться от адреса 192.168.1.0 ). Если вы ведете мониторинг нескольких сетей, необходимо указать все эти сети следующим образом: var HOME_NET [192.168.1.0/24,10.10.1.0/24] . Измените var EXTERNAL_NET any на var EXTERNAL_NET !$HOME_NET (устанавливаются все переменные, кроме внешней переменной HOME_NET ).

Измените var RULE_PATH ../rules на var RULE_PATH /etc/snort/rules . Прокрутите список до того места, где указана строка # output database: log, mysql, user= , удалите знак # из начала строки.

Пример: output database: log, mysql, user= password= dbname=snort host=localhost

(смотрите выше, когда создавался новый пользователь).

Запишите имя пользователя, пароль и название базы данных (dbname). При установке базы данных MySQL вам потребуются эти данные. Сохраните изменения и выйдите.

4. Установка баз данных Snort и Archive в MySQL

4.1 Установка MySQL

Войдите на сервер MySQL.

Иногда бывает так, что пароль не установлен, так что просто нажмите ‘Enter’.

Если вход не выполняется, попробуйте еще раз набрать указанную выше команду и введите ВАШ_ПАРОЛЬ .

Если пароль отсутствует, вам необходимо установить пароль для учетной записи суперпользователя.

Примечание: Когда вы на сервере MySQL, в приглашении вместо символа ‘#’ отображается группа символов ‘mysql>’

mysql> create user @localhost;

mysql> SET PASSWORD FOR r@localhost=PASSWORD( );

mysql> SET PASSWORD FOR root@localhost=PASSWORD( );

4.2 Создание базы данных Snort

4.3 Создание базы данных Archive

4.4 Создание таблиц в базах данных Snort и Archive

Мы будем использовать схему Snort для компоновки баз данных Snort и Archive.

4.5 Подтверждение создания баз данных и вновь созданных таблиц.

Войдите на сервер MySQL и проверьте базы данных, которые мы только что создали, и таблицы, размещенные в этих базах данных. Если все было успешно создано, вы увидите четыре (4) базы данных (mysql, test, snort и archive) в базах данных mysql и приблизительно по 16 таблиц в каждой базе данных.

4.6 Тестирование Snort

Если все прошло успешно, вы должны увидеть ответ в кодах ascii.

Для завершения теста нажмите ctrl + c

5. Настройка Apache2

На компьютере должен быть уже установлен пакет Apache2.

С помощью вашего любимого текстового редактора создайте файл с именем test.php в папке /var/www/ .

Сохраните изменения и закройте этот файл.

Отредактируйте файлt /etc/php5/apache2/php.ini

Под строкой «Dynamic Extensions» добавьте следующее:

Получите IP-адрес вашего рабочего компьютера.

Откройте веб-браузер и перейдите по адресу http://ВАШ_IP_АДРЕС/test.php .

Если все прошло успешно, отобразится информация по РНР.

6. Конфигурирование папок

Переместите ADOdb в папку /var/www .

Создайте папку с именем web в www и переместите в нее ACIDBASE.

Временно разрешите запись в папку базы acidbase для ее установки.

Переименуйте существующий файл base_conf.php в base_conf.old .

Для работы в ACIDBASE выполните команду:

7. Установка ACIDBASE для баз данных Snort и Archive

7.1 Установка базы данных Snort через веб-браузер

Откройте веб-браузер и перейдите по ссылке http://ВАШ_IP_АДРЕС/web/acidbase/setup . На первой странице щелкните мышкой «Продолжить».

Шаг 1 из 5:

Введите путь к ADODB. Это /var/www/adodb .

Шаг 2 из 5:

Main Database type = MySQL (Тип основной базы данных),

Database name = snort (База данных Snort),

Database Host = localhost (Локальное расположение базы данных Snort),

Database username = (Имя пользователя базой данных Snort),

Database Password = (Пароль для базы данных Snort)

Archive Database type = MySQL (Тип базы данных Archive),

Database name = archive (База данных Archive),

Database Host = localhost (Локальное расположение базы данных Archive),

Database username = (Имя пользователя базой данных Archive),

Database Password = (Пароль для базы данных Archive)

Шаг 3 из 5:

Если вы хотите использовать аутентификацию, введите имя пользователя и пароль (user: , password: ).

Шаг 4 из 5:

Щелкните мышкой Create BASE AG (Создать BASE AG).

Шаг 5 из 5:

Когда шаг 4 выполнен, в нижней части щелкните: Now continue to step 5 (Теперь переходите к шагу 5) .

Добавьте эту страницу в закладки.

7.2 Создайте папку для базы данных Archive ACIDBASE

Чтобы архивная база данных корректно работала, в папке ACIDBASE должна быть создана папка archive .

Переименуйте существующий файл base_conf.php в base_conf.old .

7.3 Установка базы данных Archive через веб-браузер.

Откройте веб-браузер и перейдите по адресу http://ВАШ_IP_АДРЕС/web/acidbase/archive/setup .

На первой странице щелкните «Продолжить».

Шаг 1 из 5:

Введите путь к ADODB. Это /var/www/adodb. >

Шаг 2 из 5:

Archive Database type = MySQL (Тип базы данных),

Database name = archive (База данных Archive),

Database Host = localhost (Локальное расположение базы данных Archive),

Database username = (Имя пользователя базой данных Archive),

Database Password = (Пароль для базы данных Archive)

Шаг 3 из 5:

Если вы хотите использовать аутентификацию, введите имя пользователя и пароль(user: , password: ).

Шаг 4 из 5:

Щелкните на Create BASE AG (Создать BASE AG) .

Шаг 5 из 5:

Когда шаг 4 пройден, внизу щелкните: Now continue to step 5 (Теперь переходите к шагу 5).

8. Запуск Snort и проверка статуса сервисов.

Чтобы запустить Snort наберите в режиме терминала:

Эта команда запускает snort с использованием интерфейса eth0 в демо-режиме.

Вы можете убедиться, что сервис запущен, с помощью следующей команды:

Если сервис работает, вы увидите что-то, похожее на следующее snort -c /etc/snort/snort.conf -i eth0 -D .

Убедитесь, что все необходимые сервисы работают путем выполнения следующих команд:

Если сервисы работают, вы увидите ответное сообщение .

Источник

Snort: Часть 2. Установка Snort

6 мин на чтение

В данной статье рассмотрим пример установки и первичной настройки Snort для ОС Debian. А также рассмотрим конфигурацию сетевого интерфейса, рекомендуой для Snort.

Установка и первичная настройка Snort для ОС Debian

Установка необходимых пререквизитов для Snort

В данной статье разберём подробно установку из исходных кодов и первичную настройку Snort в ОС Debian.

Для начала устанавливаем обновления для ОС:

- apt-get update — обновление индекса пакетов

- apt-get upgrade — обновление пакетов

Устанавливаем обязательные пререквизиты для Snort:

- build-essential — предоставляет инструменты, необходимых для сборки пакетов Debian;

- libpcap-dev — библиотека для захвата сетевого трафика, необходима для Snort;

- libpcre3-dev — библиотека функций для поддержки регулярных выражений, необходима для Snort;

- libdumbnet-dev — библиотека, ещё известная как libdnet-dev, предоставляющая упрощённый, портативный интерфейс для различных низкоуровневых (interface to several low-level networking routines);

- zlib1g-dev — библиотека, реализующая метод сжатия deflate, необходима для Snort.

Устанавливаем необходимые для DAQ парсеры:

- bison — генератор анализаторов синтаксиса (parser) выражений;

- flex — инструмент для генерации программ, распознающих заданные образцы в тексте.

Устанавливаем дополнительные (рекомендуемые) программы:

Для сборки документации (не является обязательным) понадобиться установить следующие пакеты:

Для поддержки HTTP/2 траффика необходимо установить библиотеку Nghttp2: HTTP/2 C библиотека, которая реализует алгоритм сжатия заголовков HPAC.

Устанавливаем её из исходного кода:

Сборка DAQ и Snort из исходного кода

Создадим каталог snort_src, куда сохраним загружаемые архивы с программами: mkdir

/snort_src Snort использует библиотеку Data Acquisition library (DAQ), которую можно скачать с официального сайта Snort. Скачиваем архив с исходным кодом, создаём бинарный пакет с помощью checkinstall и устанавливаем его:

Обновляем пути для разделяемых библиотек:

Далее устанавливаем Snort из исходного кода:

В случае каких-либо ошибок во время сборки необходимо их устранить прежде чем двигаться дальше.

И создаём символьную ссылку

Следует проверить, правильно ли установился Snort. Для этого достаточно запустить команду snort -V . Если вывод команды будет примерно следующий (номер версии может отличаться), то это будет означать, что Snort успешно установлен:

Также с помощью команды snort —daq-list можно посмотреть список доступным DAQ-модулей.

Устранение возможных ошибок

Во время выполнения команды checkinstall могут возникнуть ошибки вида:

ranlib: could not create temporary file whilst writing archive: No more archived files

, которые можно исправить, одним из следующих способов:

Установкой и удалением программы при помощи make:

Добавлением вручную каталогов, необходимых для сборки и установки пакета, которые не может создать checkinstall самостоятельно:

После чего вновь собираем и устанавливаем Snort:

Конфигурация сетевого интерфейса, рекомендуемая для Snort

Согласно рекомендациям из руководства Snort следует убедиться, что сетевая карта не обрезает слишком большие пакеты (в сетях Ethernet длина которых превышает 1518 байт). Для этого произведём оптимизацию сетевых интерфейсов с помощью утилиты ethtool. Если нужно, устанавливаем ethtool ( sudo apt-get -y install ethtool ) и для настройки параметров выполняет в терминале следующие команды:

- ethtool -K eth0 rx off — освобождение ОС от расчёт контрольных суммы TCP/IP (rx-checksumming) для входящих пакетов;

- ethtool -K eth0 tx off — освобождение ОС от расчёт контрольных суммы TCP/IP (tx-checksumming) для исходящих пакетов;

- ethtool -K eth0 gso off — отключение функции (generic-segmentation-offload) фрагментации пакетов без участия CPU;

- ethtool -K eth0 gro off — отключение функции (generic-receive-offload) сборки пакетов сетевым интерфейсом без участия CPU;

- ethtool -K eth0 lro off — отключение функции (large-receive-offload) сборки пакетов сетевым интерфейсом без участия CPU.

Но в данном случае настройки будут оставаться в силе только до перезагрузки ОС, поэтому лучшим вариантом будет добавить команды настройки сетевого интерфейса одним из следующих способов:

Открываем файл /etc/network/interfaces ( sudo gedit /etc/network/interfaces ) с настройками конфигурации сети Ethernet и добавляем в конец файла следующие команды для сетевого интерфейса eth0, который Snort будет слушать:

Либо открываем файл /etc/rc.local ( sudo gedit /etc/rc.local ) с автозагрузками и добавляем следующие строчки до “exit 0”:

Текущие значения параметров можно посмотреть с помощью команды ethtool -k eth0 . Если параметр обозначен как [fixed], то это означает, что значение параметра нельзя изменить с помощью ethtool. Часто многие параметры обозначены [fixed], когда ОС запушена в виртуальной машине (например, VMWare или VirtualBox) и гостевая ОС не в состоянии изменить параметры хостовой ОС.

Конфигурация ниже не рабочая:

Установка Snort для для других ОС

На ОС Raspbian (Raspberry Pi 3) Snort устанавливается с помощью такой же последовательности команд.

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Установка и настройка утилиты для обнаружения вторжений в сети – Snort

Хрюн в поисках вторжений

10 минут чтения

Snort — утилита для обнаружения вторжений в сети (IDS — Intrusion Detection System). Она совместима с ОС Windows и Linux. Все выявленные угрозы (список параметров подачи тревоги имеет тонкие настройки), записываются в лог-файл. Snort работает по принципу анализа пакетов транспортного уровня, поэтому для его использования, требуется перевод сетевой карты в специальный мониторный режим. Разработчики учитывали проблему потребления системных ресурсов системами класса IDS, поэтому Snort нетребовательна к железу и работает в фоновом режиме.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Snort не имеет графической оболочки (GUI), в связи с чем любая работа с программой возможна только посредством командной строки. Ничего сложного здесь нет, и в этой статье мы подробно рассмотрим процесс установки и настройки Snort на Windows и на Linux. На различных дистрибутивах она устанавливается примерно одинаково за небольшой разницей в указании путей папок в командах и других мелочах.

Пошаговая инструкция для Windows

Первым делом переходим на официальный сайт разработчика Snort.org. Поскольку программа является полностью бесплатной, то никаких проблем с лицензией, пробной версией не появляется

Нажимаем Get Started.

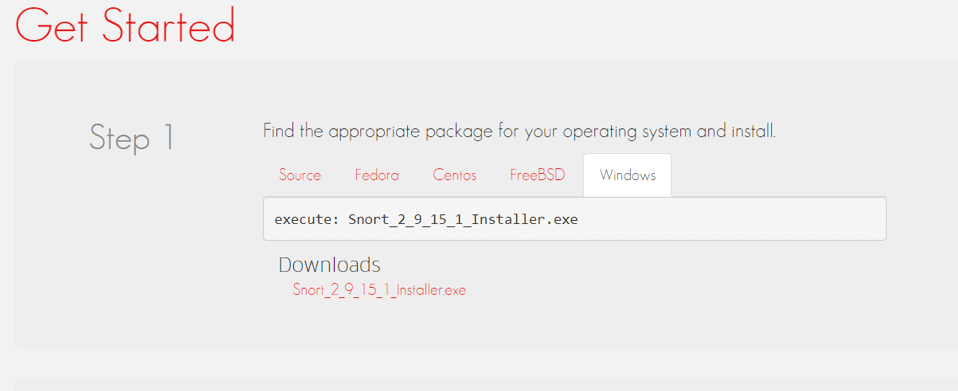

Открывается окно с текстовыми командами, там выбираем в верхних вкладках нашу операционную систему (в данном случае Windows) и загружаем файл загрузчика (Installer.exe).

Устанавливаем его в режиме «прощелкивания», то есть, ни снимая никакие флажки, поставленные разработчиком по умолчанию.

Установка вспомогательных утилит

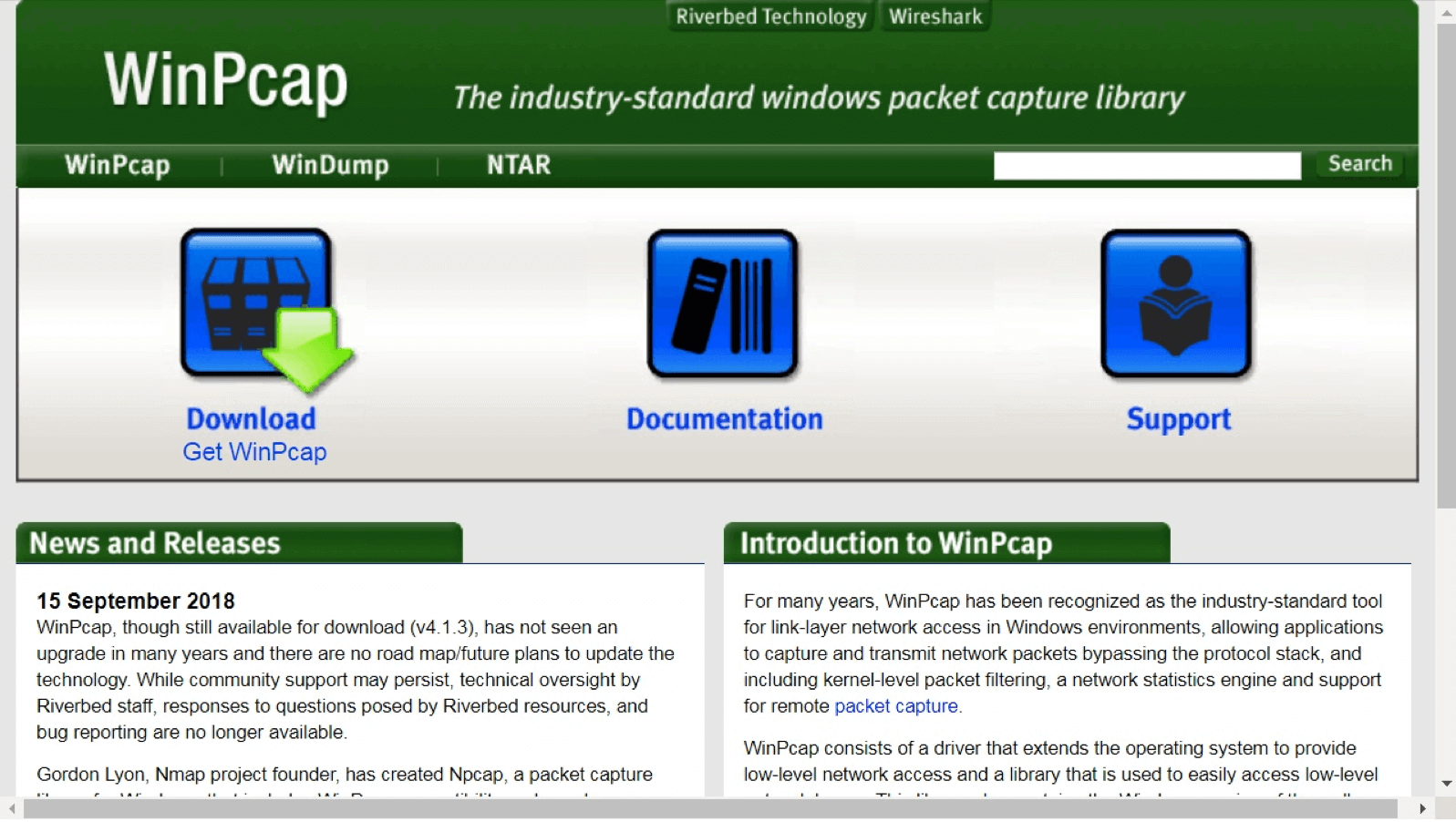

После установки Snort никаких изменений на компьютере не произошло и работать с программой нет возможности, потому что не установлены специальные утилиты и драйвера, которые обеспечат запуск приложения.

В завершающем окне Snort для Windows попросит вас установить хорошо известную сетевым администраторам утилиту Winpcap. Это драйвер, который позволит вашей сетевой карте перейти в мониторный режим, то есть передавать и получать пакеты, обходя стеки протоколов. Данная утилита тоже бесплатная, поэтому ее скачиваем с сайта разработчика www.winpcap.org и также устанавливаем в режиме «прощелкивания».

Вторая вспомогательная утилита — специальный архиватор с высокой степенью сжатия, который нужен, чтобы распаковать файлы. Скачиваем и устанавливаем архиватор 7-Zip с официального сайта 7-zip.org.

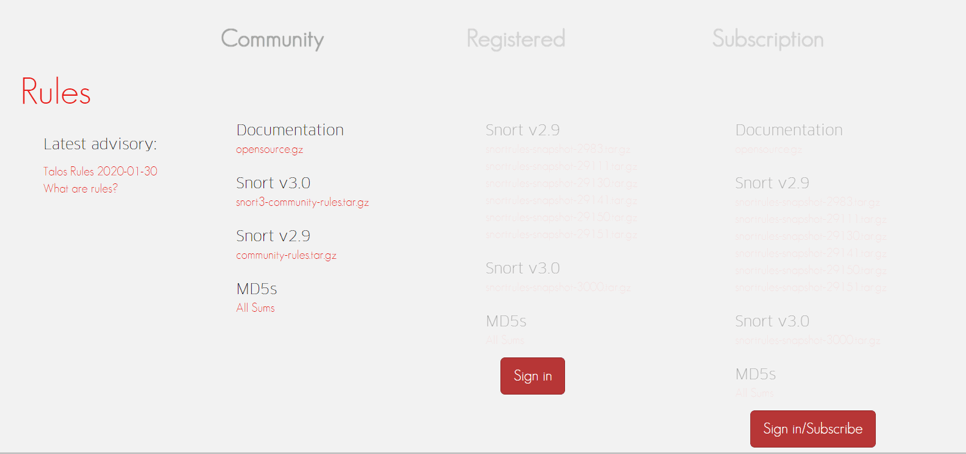

Итак, установщик загружен и установлен, вспомогательные утилиты тоже поставлены. Но поскольку, графической оболочки нет, нам надо загрузить специальные правила, по которым Snort будет работать. Возвращаемся на официальный сайт Snort.org и нажимаем на кнопку «Rules» (правила). Из открывшегося списка берем файл, список правил (rules), соответствующий нашей версии (они рассортированы по версиям Snort, а не по операционным системам). На начало 2020 г. для Windows актуальна версия 2.9.15.1, которую мы инсталлируем и настроим в качестве примера.

Для Linux есть и более новая версия Snort 3.0.

Скачанный файл правил (называется community-rules.tar.gz) находим в папке и открываем с помощью только что установленного архиватора 7-zip. Интерфейс этого архиватора очень похож на WinRar или WinZip.

Все файлы разархивируем, копируем и переносим в папку Snort, которую создал наш установщик. В дальнейшем, это значительно упростит указание путей.

Теперь находим и открываем файл snort.conf (параметры конфигурации для запуска приложения) в NotePad++ или другом текстовом редакторе.

Где-то на 103 строчке (она может немного отличаться по мере того, как разработчик вносит изменения в обновления) находим, установленную разработчиком по умолчанию строчку, указатель пути: c:\snort\rules. Она совпадает с расположением файла на нашей машине. Если у вас путь другой, то припишите именно его. Там, где надо редактировать пути, разработчик ставит две точки.

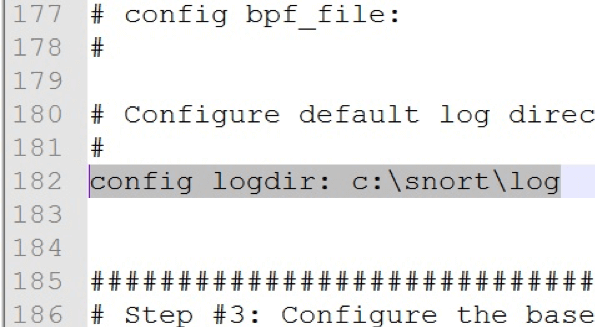

Теперь нам надо указать путь для папки Log-файлов, куда наш Snort будет записывать все логи, доступные для просмотра и изучения. Редактируем пути к лог-файлам.

В папке C:/snort уже есть папка log, для этого предназначенная, поэтому мы прописываем путь C:\snort\log.

На строчке 182 прописываем в config logdir: c:\snort\log, причем первая часть config logdir уже есть и строку можно найти по ней. Незабываем удалить символ «#», который выбрасывает строки из исполняемого файла, превращая их в комментарий. Результат:

Дальнейшее редактирование файла конфигурации проводим по списку по ссылке. Ищем по первой части строк и прописываем правильные пути. Я просто заменил строки 242-249 на этот блок.

Продолжаем редактирование. Теперь комментируем, добавляя знаки комментария «#» к строкам 259-265. В отредактированном варианте это выглядит так:

1.Редактирум пути к правилам правил Snort

# such as: c:\snort\rules

var RULE_PATH c:\Snort\rules

var SO_RULE_PATH c:\Snort\so_rules

var PREPROC_RULE_PATH c:\Snort\preproc_rules

# If you are using reputation preprocessor set these

var WHITE_LIST_PATH c:\Snort\rules

var BLACK_LIST_PATH c:\Snort\rules

2.Прописываем путь к папке лог

config logdir: c:\Snort\log

3. Редактируем пути для libraries

5. Иправляем пути правил

6.Определяем сетевую карту snort -W

7. Тестируем конфиг snort -T -c c:\snort\etc\snort.conf -l c:\snort\log -i 2

- ключ -T указывает, что нужно протестировать текущую конфигурацию Snort

- ключ -с означает, что включен режим IDS

- далее следует путь к конфигурационному файлу snort.conf

- ключ -l включает режим записи на жесткий диск с указанием пути к файлу

- ключ -A показывает что все предупрежления(alerts) будут дублтроваться выводом на консоль

- ключ -i указывает на порядковый номер(index) интересующего нас интерфейса

7. Чтобы узнать поддерживаемые интерфейсы необходимо выполнить команду:

8. Добавляем нужные вам правила

9. Запускаем Режим IDS: snort -A console -c c:\snort\etc\snort.conf -l c:\snort\log -i 2

Краткое содержание данной инструкции:

- исправление ошибок в файле конфигурации (в новых версиях почти не требуется, см инструкцию на сайте разработчика);

- указание пути правил (rules);

- указание нужных правил из каталога;

- добавление корректных данных сетевой карты;

- указание Log-папки на жестком диске;

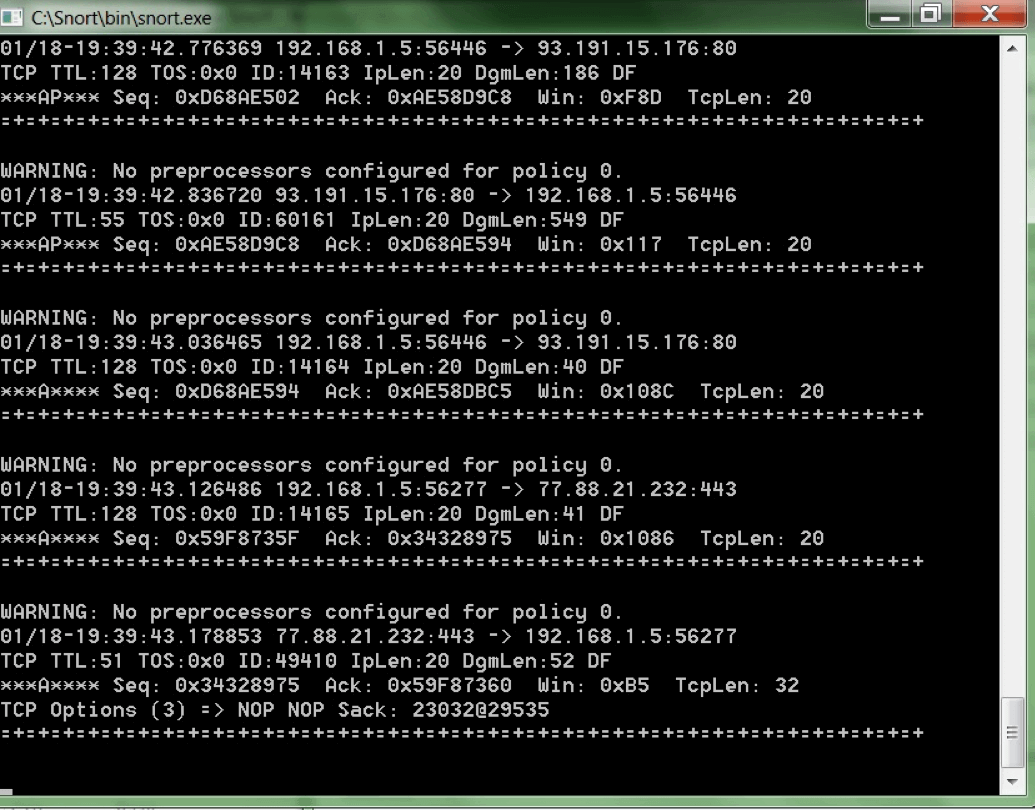

Указание правил идет на собственном простом языке. Выучивать его не нужно, так как правила берутся из списка правил. Завершающий этап настройки — определение сетевой карты из командной строки. После этого Snort запустится (из папки Bin файл с расширением .exe). Пример запуска (выдается ошибка — не задан препроцессор):

- Внимание, данная часть руководства не является обязательной для повторения. Разработчик уже выпустил несколько вариантов новых правил Snort, где исправлены многие ошибки. В этом случае редактирование файла конфигурации исключает этап самостоятельного их исправления.

Нормально установленный и запущенный Snort (IDS консоль) на Windows выглядит вот так (открыт с помощью Internet Explorer, но для примера указана очень старая версия 2004 года):

Установка Snort на Linux дистрибутивах

Поскольку, Snort изначально разрабатывался на Linux его установка там значительно проще, так как он изначально предназначен для этого семейства ОС. Открываем терминал, и набираем первую команду, которая начнет загрузку файлов Snort с официального сервера:

Поскольку файлы скачиваются в заархивированном виде, то используем команду «tar», чтобы запустить встроенный архиватор и разархивировать только что скаченные файлы с его помощью.

На этом этапе все необходимые файлы скачаны, теперь можно приступить к настройке программы. Snort имеет тонкие настройки, позволяющие осуществлять мониторинг с минимальным потреблением сетевых ресурсов. На практике это означает значительную экономию энергии и стоимости железа при круглосуточной работе.

Проверяем, где установился Snort командой:

Для управления Snort используются нетипичные символы в командах, но не стоит этого пугаться, так как самих команд немного. Сам Snort состоит из трех основных программных модулей.

- Дешифратор сетевых пакетов: после перевода сетевой карты в мониторный режим из общего трафика, который имеет весьма значительный объем, необходимо выкачать «транспортные» данные, то есть сведения об адресах. Именно за счет этих данных легко обнаруживаются вторжения.

- Система обнаружения вторжения: на основе дешифрованных пакетов в соответствии с rules (правилами).

- Logger/Alerter: конвертирует информацию с дешифрованных транспортных пакетов в удобный вид, для него указывается папка для хранения фалов регистрации :/var/log/Snort (логи сервера).

Мониторинг с помощью Snort

Итак, на Windows или на Linux сначала открываем окно (через терминал, или exe файл из папки GUI). Введем первую команду, чтобы получить справку, отобразить список всех основных команд (имя компьютера, Someone, замените на ваше):

На экране отобразится список:

С помощью команд из этого списка программу можно перевести в один из трех режимов работы, рассмотренных ниже.

Сниффер пакетов

Функция аналогичная многим известным снифферам, например WireShark. Пакеты дешифруются и выводятся на экран (заголовки пакетов). Режим очень удобно использовать для проверки правильности указания IP-адресов и всех настроек программы. Для запуска сниффера введите:

Сниффер с записью

На экране отображаются не только заголовки пакетов, но и происходит запись содержимого на диск. Для сетей со значительным трафиком такой режим использовать невозможно ввиду огромного объема данных. Пакеты сохраняются на диске в ASCII формате. Путь папки для записи прописывается в команде.

Режим обнаружения вторжения

Основной режим работы Snort. Он не потребляет много ресурсов, и запускается на машине в фоновом режиме для постоянного мониторинга. Для того чтобы Snort понял, что нужно регистрировать, ему предварительно указывают допустимые и недопустимые адреса. Дополнительная информация (на английском языке) представлена на официальном сайте www.snort.org.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Источник