- Как узнать пароль от компьютера?

- Возможно ли сбросить ключ пользователя?

- Как удалить пользовательский пароль?

- Как взломать пароль администратора windows 7?

- Сброс пароля на Windows 8 и 10

- Как еще можно сбросить пароль?

- Изменить пароль пользователя в Windows через командную строку

- Как изменить пароль пользователя в Windows с помощью CMD

- Как УЗНАТЬ пароль Windows?

- Сначала отступление

- Узнаём пароль Windows с помощью Kali Linux

- Теория: где Windows хранит свои пароли?

- Монтирование Windows

Как узнать пароль от компьютера?

В повседневной жизни часто происходят такие случаи, когда вам нужно срочно воспользоваться устройством, на котором стоит ключ, но вы его не знаете. Всем известно, что взламывать чужие компьютеры нельзя, но возможны и такие ситуации, когда вы забыли ключ от своего собственного компьютера. Прочитайте, где безопасно хранить пароли. Например, при неиспользовании его длительное время. Не стоит огорчаться, так как, в большинстве случаев с этой проблемой можно справиться. При чём не обязательно для этого быть профессионалом в компьютерных технологиях.

Прежде всего, нужно понимать, что же представляет собой ключ от компьютера. Говоря простым языком, пароль — это набор символов (букв, знаков, цифр), нужный для входа в систему под определённым пользователем. Как правило, владелец устройства придумывает его самостоятельно. Но если компьютер, за которым вы работаете, является корпоративным, то пароль, чаще всего вам выдаст администратор.

Возможно ли сбросить ключ пользователя?

Это возможно только тогда, когда вы находитесь в учетной записи администратора и не успели покинуть систему. Тогда можно просто сменить ключ, не зная при этом старый. Для этого заходим в меню «Настройки» через кнопку «Пуск», выбираем «Учётные записи пользователей», потом нажимаем «Сбросить пароль». В открывшейся строке записываем новый.

Где хранится ключ от компьютера?

Реестр операционной системы выполняет роль хранилища всех данных устройства. Когда вы включаете компьютер, она проверяет соответствие введённых и хранившимся в реестре символов. Если же они не совпали, то будет предложено ввести их ещё раз.

Как удалить пользовательский пароль?

Если вы являетесь обычным пользователем (не администратором) и случайно забыли код. Для этого нужно просто зайти в ПО в безопасном режимы путём нажатия клавиши F8. Как зайти в безопасный режим в новых версиях Windows писалось в данной статье. После этого войдите в систему в качестве Администратора, введя его имя и пароль. Открываем, находим «Учётные записи» через «Панель управления». Среди множества найдите нужную учётную запись и редактируйте ( через пункты «Снять» или «Удалить пароль»). Данный способ будет актуальным, если вы будете знать данные Администратора, если у вас их нет, то читайте ниже.

Как взломать пароль администратора windows 7?

Ссылка на тематическое видео из youtube (еще один способ сброса пароля).

Для Windows 7. При включении компьютера нажмите на F8, чтобы открыть такое окно:

Выберите с поддержкой командной строки.

После открытие окна команд вводим:

Тем самым копируем файл sethc, где хранится пароль администратора, чтобы не потерять его, т.к он заменится.

copy c:\windows\System32\cmd.exe c:\windows\System32\sethc.exe

Этой командой мы заменили файл с паролем на командную строку.

Загружаем компьютер в обычном режиме.

После загрузки 5 раз нажимаем Shift. Откроется cmd. Вводим:

Увидим имя главного админа. Если учетная запись администратора выключена, то его можно включить:

Если имя состоит из двух или более раздельных слов, то их необходимо заключить в кавычки.

Ставим новый ключ для администратора:

net user имя админа password

После этого перезагружаем компьютер и вводим новый ключ.

После успешной процедуры необходимо вернуть файл залипания клавиш на место:

copy с:\temp\sethc.exe с:\windows\system32\sethc.exe

Сброс пароля на Windows 8 и 10

Для Windows 8, Windows 10. В этих версиях клавиша F8 не работает. Необходимо создать загрузочную флешку с вашей версией Windows. Об этом писалось тут, создание загрузочной флешки. Затем загрузиться через него, как описано тут.

После загрузки выбираете раскладку клавиатуры и следуйте по пути «Диагностика» — «Дополнительные параметры» — «Командная строка».

Затем проделать все шаги, как в случае с windows 7, который описан чуть выше. Единственное отличие, вместо sethc надо писать utilman.

Как еще можно сбросить пароль?

Существует еще вариант сброса с использованием специального диска Microsoft miniPE. Если такого нет под рукой, то можно скачать данную утилиту в интернете. Записать его на диск или на флешку и произвести запуск с него. Об процедуре запуска с внешних носителей писалось тут, загрузка с флешки или с диска.

Итак, можно сделать вывод, что сбросить пароль можно различными способами в зависимости от имеющегося у вас доступа к устройству. Если вы являетесь его Администратором, то сделать это будет гораздо проще, чем простому пользователю.

Таким образом, получить ключ практически невозможно, можно лишь его сбросить и заменить новым. Однако, в настоящее время доступно почти все. Для этого существуют специальные шпионские программы. Но использовать их рискованно, так как они могут навредить вашему компьютеру: уничтожить некоторые файлы, внедрить вредоносное шпионское ПО.

Во избежание всех вышеперечисленных проблем, достаточно просто создавать сложные и одновременно запоминающиеся пароли.

Изменить пароль пользователя в Windows через командную строку

Смена пароля проста в Windows. Вы можете проделать путь через несколько меню параметров, чтобы изменить пароль для своей учетной записи. А что делать, если Вы являетесь сисадмином в какой-нибудь компании и вам нужно изменить пароль на 10-и учетных записях пользователей? Или же у вас большая семья, которая пользуется одним компьютером и вам нужно изменить у всех пароли? Для этого мы и разберем, как изменить пароль пользователя в Windows с помощью Командной строки (CMD).

Как изменить пароль пользователя в Windows с помощью CMD

- Сначала откройте командную строку администратора (при условии, что у вас есть права администратора). Для этого введите cmd в меню поиска «Пуск». Щелкните правой кнопкой мыши запись «Командная строка» и выберите «Запуск от имени администратора».

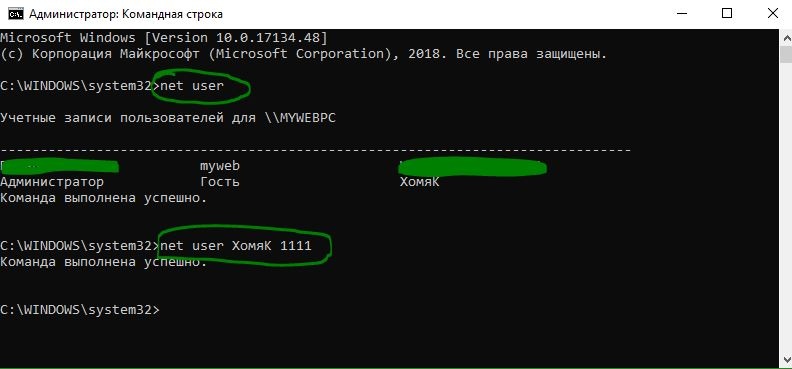

- Введите команду следующую и нажмите «Enter«, чтобы отобразить список всех пользователей в вашей системе:

net user

net user USERNAME NEWPASS

net user «USER NAME» NEWPASS

Для дополнительной безопасности вы можете использовать немного другую команду, чтобы предотвратить появление нового пароля на экране. Введите net user USERNAME * и Windows попросит вас ввести новый пароль дважды. Однако он не появляется, когда вы печатаете, чтобы никто не увидел его поблизости. Если вы видите сообщение «Отказано в доступе», убедитесь, что вы запустили Командную строку в качестве администратора. Стандартные пользователи не могут изменить пароль для других пользователей.

Как УЗНАТЬ пароль Windows?

The Codeby — одна из сильнейших Red Team в RU сегменте. Команда профессионалов, специализирующаяся на аудите информационных систем и тестировании на проникновение.

Мы предлагаем: Аудит веб-сайта компании, Аудит внешнего периметра, Аудит веб-приложения, Аудит внутренней корпоративной сети, Проверка ИБ-грамотности сотрудников, Анализ кода ПО, Аудит Wi-Fi и СКУД, Выявление уязвимостей ПО серверов и рабочих станций, Пентест инфраструктуры методом черного ящика. Подробнее .

В этой статье будет описано как узнать пароль от Windows (любых версий), НЕ сбросить, НЕ изменить, а именно УЗНАТЬ.

Сначала отступление

Сбросить пароль или изменить его в системе Windows легко — школьники уже наснимали свои стопятьсот видео как это сделать.

Продвинутые школьники используют ПРО версию программы ElcomSoft System Recovery, которая «за пол минуты взламывает пароль» (на самом деле, ищет по словарю наиболее популярные пароли, сравнивает их с ранее рассчитанными хэшами и, если школьник задал пароль что-нибудь вроде «1», «1111», «123», «admin» , «password», то программа его отображает).

Продвинутые пользователи снимают видео как сбросить пароль с помощью Kali Linux. Причём, Kali Linux используется для 1) монтирования диска с ОС Windows, 2) переименование одного файла для запуска командной строки… Я думаю, в свободное время эти люди колют орехи айфонами.

На самом деле, я шучу. В 99.99% случаев именно это и нужно — сбросить пароль школьника или бухгалтера, которые зачем-то его поставили и благополучно забыли.

Если вам именно это и нужно, то загрузитесь с любого Live-диска (это может быть и Linux – что угодно). В каталоге C:WindowsSystem32 переименуйте файл cmd.exe в sethc.exe или в osk.exe. Понятно, что нужно сделать бэкап файла sethc.exe (или osk.exe), а файл cmd.exe копировать с присвоением нового имени.

Если вы переименовали файл в sethc.exe, то при следующей загрузке Windows, когда у вас спросят пароль, нажмите пять раз кнопку SHIFT, а если в osk.exe, то вызовите экранную клавиатуру. И в том и в другом случае у вас откроется командная строка (cmd.exe) в которой нужно набрать:

Т.е. если имя пользователя admin, то нужно набрать:

А теперь я буду снимать своё видео.

Узнаём пароль Windows с помощью Kali Linux

Теория: где Windows хранит свои пароли?

Windows размещает пароли в файле реестра SAM (System Account Management) (система управления аккаунтами). За исключением тех случаев, когда используется Active Directoryis. Active Directoryis — это отдельная система аутентификации, которая размещает пароли в базе данных LDAP. Файл SAM лежит в C: System32config ( C: sys32config ).

Файл SAM хранит пароли в виде хэшей, используя хэши LM и NTLM, чтобы добавить безопасности защищаемому файлу.

Отсюда важное замечание: получение пароля носит вероятностный характре. Если удасться расшифровать хэш — то пароль наш, а если нет — то нет…

Файл SAM не может быть перемещён или скопирован когда Windows запущена. Файл SAM может быть сдамплен (получен дамп), полученные из него хэши паролей могут быть подвержены брут-форсингу для взлома оффлайн. Хакер также может получить файл SAM загрузившись с другой ОС и смонтировав C: . Загрузиться можно с дистрибутива Linux, например Kali, или загрузиться с Live-диска.

Одно общее место для поиска файла SAM это C: repair . По умолчанию создаётся бэкап файла SAM и обычно он не удаляется системным администратором. Бэкап этого файла не защищён, но сжат, это означает, что вам нужно его разархивировать, чтобы получить файл с хэшами. Для этого можно использовать утилиту expand. Команда имеет вид Expand [FILE] [DESTINATION] . Здесь пример раскрытия файла SAM в файл с именем uncompressedSAM.

Чтобы улучшить защиту от оффлайн хакинга, Microsoft Windows 2000 и более поздние версии включают утилиту SYSKEY. Утилита SYSKEY зашифровывает хэшированные пароли в файле SAM используя 128-битный ключ шифрования, который разный для каждой установленной Windows.

Атакующий с физическим доступом к системе Windows может получить SYSKEY (также называймый загрузочный ключ) используя следующие шаги:

- Загрузиться с другой ОС (например, с Kali).

- Украсть SAM и хайвы SYSTEM ( C: System32config ( C: sys32config )).

- Восстановить загрузочный ключ из хайвов SYSTEM используя bkreg или bkhive.

- Сделать дамп хэшей паролей.

- Взломать их оффлан используя инструмент, например такой как John the Ripper.

Ещё одно важное замечание. При каждом доступе к файлам в Windows изменяется MAC (модификация, доступ и изменение), который залогирует ваше присутствие. Чтобы избежать оставления криминалистических доказательств, рекомендуется скопировать целевую систему (сделать образ диска) до запуска атак.

Монтирование Windows

Есть доступные инструменты для захвата Windows-файлов SAM и файла ключей SYSKEY. Один из методов захвата этих файлов — это монтирование целевой Windows системы так, чтобы другие инструменты имели доступ к этим файлам в то время, пока Microsoft Windows не запущена.

Первый шаг — это использование команды fdisk -l для идентификации ваших разделов. Вы должны идентифицировать Windows и тип раздела. Вывод fdisk показывает NTFS раздел, например так:

Device Boot Start End Blocks Id System

/dev/hdb1* 1 2432 19535008+ 86 NTFS

/dev/hdb2 2433 2554 979965 82 Linux swap/Solaris

/dev/hdb3 2555 6202 29302560 83 Linux

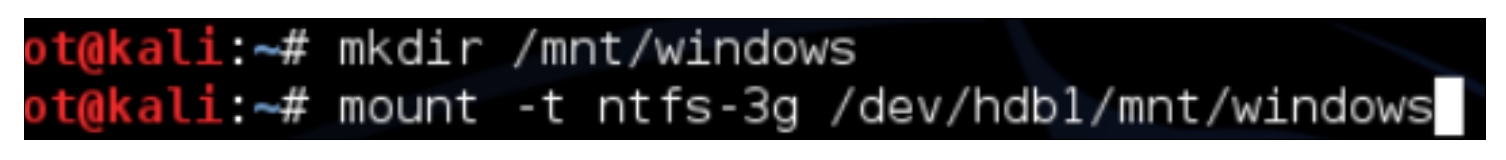

Создаёте точку монтирования используя следующую команду mkdir /mnt/windows .

Монтируете системный раздел Windows используя команду как показано в следующем примере:

Теперь, когда целевая система Windows смонтирована, вы можете скопировать файлы SAM и SYSTEM в вашу директорию для атаки следующей командой:

cp SAM SYSTEM /pentest/passwords/AttackDirectory

Доступны инструменты для дампа файла SAM. PwDumpand Cain, Abel и samdump — это только немногие примеры.

Обратите внимание, вам нужно восстановить оба файла — загрузочного ключа и SAM. Файл загрузочного ключа используется для доступа к файлу SAM. Инструменты, используемые для доступа к файлу SAM будут требовать файл загрузочного ключа.

bkreg и bkhiveare — популярные инструменты, которые помогут получить файл загрузчика ключа, как показано на следующем скриншоте: