- проверить статус root

- Как узнать есть ли root-эккаунт в Debian

- Как узнать, являюсь ли я администратором моего Ubuntu?

- 3 ответа

- Как узнать, есть ли у пользователя права на sudo

- Как проверить, есть ли у пользователя права sudo или нет

- Способ 1. Проверьте, является ли пользователь sudoer с помощью команды sudo

- Способ 2. Проверьте, является ли пользователь частью группы sudo

- Бонусный совет: как найти всех пользователей sudo в вашей системе

- Права суперпользователя root в Linux: полный обзор

- Предназначение root-прав в Linux

- Безопасность использования прав суперпользователя

- Команда sudo и примеры ее использования

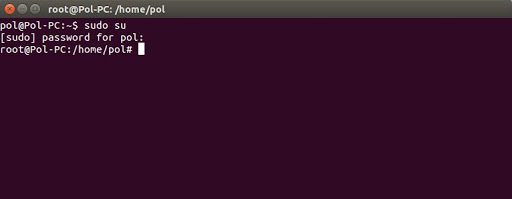

- Переключение на суперпользователя

- Предоставление и отзыв прав суперпользователя

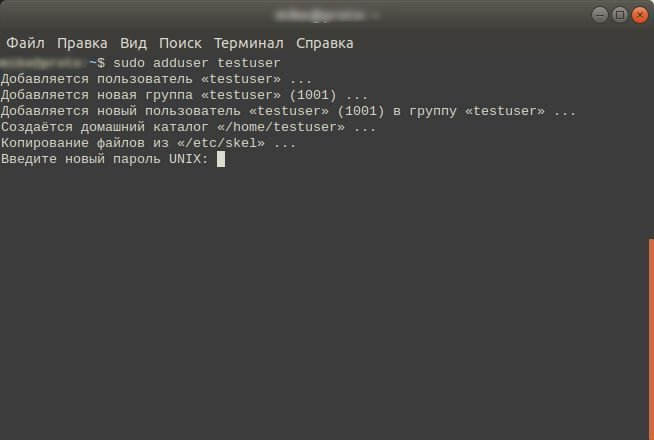

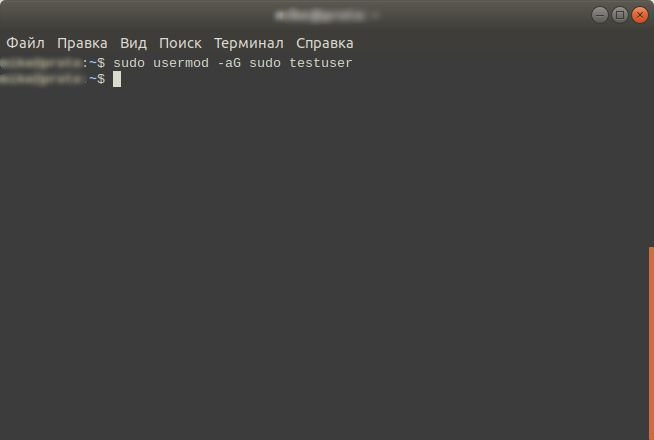

- Создание нового пользователя с root

- Для существующей учетной записи

- Откат прав суперпользователя

проверить статус root

как узнать включен рут на сервере или нет?

если ввожу su то просит пароль

При такой постановке вопроса — спросить у администратора.

я и есть админ, у меня учетка с привелегиями sudo

Что ты понимаешь под «включен»? Что конкретно ты хочешь узнать?

Кому так «повезло».

хочу узнать есть возможность войти под учеткой рута или она отключена

Есть, даже если отключена.

хочу узнать есть возможность войти под учеткой рута или она отключена

Всегда можно сделать sudo -i. Это считается за такую возможность? Рут как бы не отключается. У него может быть не выставлен пароль, и соответственно, ни один не будет правильным при использовании su или на экране логина. Но сам по себе он есть, и при наличии нужных прав, можно им стать, выполнив sudo -i .

Если под «войти» подразумевается «залогиниться используя логин root и некоторый пароль» то можно например проверить содержимое файла /etc/shadow (о формате этого файла написано даже в русской википедии)

ну первая же ссылка в гугле на запрос ‘linux usermod lock status’

я не думаю, что вопрос в Lock password аккаунта. Просто ТС пересидел на убунте где отключен нет пароля у рута и su — не работает. Поэтому думает, что везде так. Но про sudo -i или sudo su — он не знает ничего. Вот и блещет 🙂

Ну я так понял, что именно запрет входа по паролю ему и нужен был. А вот с механизмом «блокировки» он не совсем знаком, в убунте, емнип, просто пароль заведомо сломан и достаточно его через судо просто поменять.

я и есть админ, у меня учетка с привелегиями sudo

Are you sure? Мои соболезнования вашему работадателю.

я знал что в убунте рут отключен, но не думал что выключен методом битого пароля

счас разобрался

не думал что выключен методом битого пароля

Нет, блокировкой. Есть разница между пустым паролем и отключённым.

Посмотри в /etc/shadow

убунте, емнип, просто пароль заведомо сломан

почти так. Просто выпилен хеш пароля, а с пустым паролем не разрешено политиками. И да, просто поменять и всё работает. Но открывается шанс на кучу експлойтов, которые было лень фиксить, поэтому просто «выпилили рута»

Выпилен или ! или * на месте хеша? А то это две большие разницы.

вы заставили меня скачать исошку. в лайве *

вы заставили меня скачать исошку. в лайве *

Ну уж простите, мне это было делать лень, поэтому и спросил. Вы вроде авторитетно про бубунту писали. подумал что в курсе. А получается заблокирован а не «пустой пароль».

я и сам был в этом уверен.

Но и не заблокирован

Ну неверно сформулировал или неверно был понят. Если быть точным * можно назвать «поломанным паролем» тоже самое как если набрать в поле хэша рандомом символы, т.е. войти по паролю нельзя, подчеркиваю только по паролю.

В случае первого символа ! (может и единственного) заблокирован пароль, но не пользователь, т.е. юзер не может войти по паролю но войдя другим способом не может и поменять пароль.

Источник

Как узнать есть ли root-эккаунт в Debian

Всем привет.

Нубовский вопрос.

Вывод users не показывает наличие юзера root.

Банальная su -c ‘nano’ говорит об ошибке авторизации.

sudo visudo говорит, что нет прав на редактирование.

Так есть рут или нет?

Ну я имею ввиду активен или нет?

Вывод users не показывает наличие юзера root.

Банальная su -c ‘nano’ говорит об ошибке авторизации.

Здесь нужно вводить пароль root.

sudo visudo говорит, что нет прав на редактирование.

Здесь нужно вводить пароль вашей учётной записи. Если вы в состоите в sudoers, то в начале можете сделать так:

Что ты подразумеваешь под активностью? Давай, я попробую клещами вытащить из тебя информацию:

Что за система? Кто ставил? Что ты пытаешься сделать и в чем конкретно заключается проблема?

Ну так сделай ему пароль.

sudo su

passwd

exit

su —

И напиши свой пароль.

Спасибо, kostik87 ответил на мои вопросы.

Я думал, что who это who, а users это нечто иное. А в итоге они похожи. Значит, изначально не правильно сделал выводы.

Там пароль уже, оказывается, есть.

Я думал, что who это who, а users это нечто иное.

В начале читаем:

Там пароль уже, оказывается, есть.

kir64, хочу, для начала добавить юзера в sudoers.

Нету времени пока на это.

# sudo getent shadow root

Ну так есть, но никто не знает какой.

Поменяй и будет все нормально.

Так как я это сделаю, если не я ставил систему и пользователь ни в wheels, ни в sudo.

Никто не заставляет читать страницу руководства целиком, вам в начале достаточно: что бы не пытаться интерпретировать команды как вам вздумается.

Значит не трогайте ничего. Раз систему ставили не вы.

А так можете сходить в google и позадавать ему вопросы на тему того, как сбросить / сменить пароль учётной записи root в Linux.

Так как я это сделаю, если не я ставил систему и пользователь ни в wheels, ни в sudo.

Ну загрузись в первом ините и поменяй. Доступ то к консоли есть.

root (UID==0) есть всегда. Возможно у него нет пароля(как в ubuntu). Если это так, то нужно входить в root через sudo -i , с аккаунта, входящего в нужную группу, ввода(если спросят) пароль этого аккаунта.

PS: обратись к администратору, откуда я знаю, что у вас там накрутили?!

Источник

Как узнать, являюсь ли я администратором моего Ubuntu?

Есть ли способ узнать, являюсь ли я администратором моего Ubuntu 14.04? Если нет, как я могу стать администратором?

3 ответа

В графическом интерфейсе по умолчанию откройте Системные настройки и перейдите к инструменту «Учетные записи пользователей». Здесь отображается ваш «Тип учетной записи»: «Стандартный» или «Администратор».

В командной строке выполните команду id или же groups и посмотрите, находитесь ли вы в sudo группа. На Ubuntu, как правило, администраторы находятся в sudo группа.

У вас может быть административный доступ, если вы были непосредственно добавлены в список sudoers — это более вероятно, если администратор знаком с Linux или Unix в целом и не использовал метод Ubuntu по умолчанию. Попробуйте запустить sudo echo ok и введите свой пароль; если это печатает ok Вы администратор.

Просто наберите id в терминале. Он выводит идентификатор пользователя, идентификатор группы и членство в группах вашей учетной записи. В моем случае:

«27 (sudo)» означает, что я являюсь членом группы «sudo», и у меня есть возможность запускать команды с sudo другими словами: я администратор.

Для сравнения, вывод «нормального» пользователя:

Чтобы превратить «обычного» пользователя в администратора, добавьте его в группу sudo :

По умолчанию учетная запись root отключена в Ubuntu, учетная запись root имеет UID = 0, попробуйте:

id и посмотрите, что выводится, если он отличный от нуля, вы не корень.

Но вы можете проверить, можете ли вы использовать права root с помощью sudo:

Источник

Как узнать, есть ли у пользователя права на sudo

Главное меню » Операционная система Linux » Как узнать, есть ли у пользователя права на sudo

Хотите знать, есть ли у вас права sudo в вашей системе? Это легко проверить. Просто запустите любую команду с помощью sudo. Если у вас нет прав sudo, вы должны увидеть это в выводе:

Это круто! Но как насчет проверки, если какой-либо другой пользователь имеет права sudo? Вы можете это сделать. Позвольте нам показать вам, как.

Как проверить, есть ли у пользователя права sudo или нет

Есть несколько способов проверить, может ли пользователь Linux использовать sudo или нет. Вот пара из них.

Способ 1. Проверьте, является ли пользователь sudoer с помощью команды sudo

Сама команда sudo дает вам возможность проверить, может ли пользователь выполнять команды с помощью sudo или нет. Фактически, он говорит вам, какие команды может запускать определенный пользователь с помощью sudo.

Чтобы проверить доступ sudo для пользователя, выполните следующую команду:

Если пользователь может выполнить несколько или все команды с помощью sudo, вы должны увидеть вывод, подобный следующему:

Как видите, пользователь terminator может запускать все команды с доступом sudo. Если у пользователя нет прав sudo, вы должны увидеть вывод, подобный этому:

Если вы хотите проверить, есть ли у вас права sudoer и какие команды вы можете запускать с помощью sudo, вы можете использовать ту же команду, только не указывайте имя пользователя.

Вы знали?

Эта команда также показывает, какие команды запрещены для запуска с помощью sudo. Да это правильно. Вы можете настроить, какие команды можно запускать с помощью sudo, а какие нет. Это полезно в среде, где команде разработчиков необходимо запускать только определенные приложения с помощью sudo. Ограничение использования sudo только этими приложениями поможет системе избежать необоснованного неправомерного использования прав sudo со стороны разработчиков.

Способ 2. Проверьте, является ли пользователь частью группы sudo

Другой способ узнать, есть ли у пользователя доступ к sudo, – проверить, является ли указанный пользователь членом группы sudo.

Есть несколько способов проверить группы пользователей в Linux. Самый простой и мой любимый способ – использовать команду groups так:

Если вы видите группу ‘sudo’ в выходных данных, пользователь является членом группы sudo, и он должен иметь доступ sudo.

Бонусный совет: как найти всех пользователей sudo в вашей системе

Итак, вы научились проверять, есть ли у пользователя доступ к sudo или нет. Как насчет перечисления всех sudoers в ваших системах Linux?

Это просто, если вы уже следили за статьей. Все, что вам нужно сделать, это перечислить членов группы sudo.

В Linux существует несколько способов достижения одного и того же результата. Неудивительно, что у вас есть несколько способов составить список членов группы в Linux.

Чтобы составить список всех пользователей sudo вашей системы, перечислите членов группы sudo следующим образом:

список всех sudoers:

Вот и все. Мы надеемся, теперь вы знаете, как узнать, есть ли у вас права sudo или есть ли у других пользователей права sudoer.

Если у вас есть другие интересные советы по этой теме, пожалуйста, оставьте комментарий ниже.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Права суперпользователя root в Linux: полный обзор

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Давайте детально обсудим, что может суперпользователь в Linux, как настроить root и для чего нужна команда sudo .

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

- чтение, запись и изменение любых атрибутов пользовательской папки;

- то же самое и для каталога /tmp ;

- выполнение программ в любом месте, где нет ограничений;

- чтение файлов с соответствующим атрибутом для всех пользователей.

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

Если же вы желаете использовать сразу несколько команд, например, введя sudo cat file.txt | grep text > file.txt , появится ошибка, поскольку при выполнении второй команды права суперпользователя отсутствуют, а значит, запись в файл невозможна. Решается такая ситуация добавлением sudo перед каждым выражением.

В следующем разделе статьи речь пойдет о передаче прав суперпользователя, что тоже реализуемо при помощи sudo . Я рассмотрю два полезных аргумента. Советую ознакомиться с ними, если хотите упростить выполнение действий через Терминал.

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i . В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su , но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- — , -l , —login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6 . Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo . Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

- Откройте Терминал и введите команду sudo adduser user (user замените на нужное имя пользователя).

- В консоли появятся инструкции по созданию нового пользователя. Присвойте пароль и подтвердите действие, чтобы завершить создание.

- Добавьте новую учетную запись в группу sudo, введя sudo usermod -aG sudo user ( user здесь тоже понадобится заменить).

- Проверьте выполненные действия, переключившись на новую учетную запись через su testuser . Для подтверждения введите пароль (при вводе символы не отображаются на экране).

- Выполните любую команду с sudo и убедитесь, что все прошло успешно.

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

Используйте предыдущую инструкцию для проверки внесенных изменений.

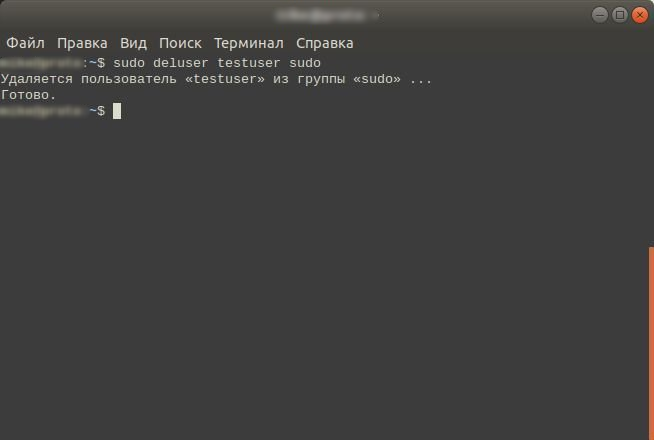

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.

Источник