- Установка и настройка zabbix агента в Ubuntu Linux

- Шаг 1: Включите репозиторий Zabbix на удаленном хосте

- Шаг 2: Установка Zabbix агента

- Шаг 3: Настройка Zabbix агента

- Шаг 4: Настройка брандмауэра

- Шаг 5: Добавление Хоста на Zabbix — Server Ubuntu Linux

- Заключение

- #Автоматизация #Технологии #Процессы #ИТ #Записки #Журнал #Блог #Форум

- Установка Zabbix Агента на LINUX

- Установка Zabbix Агента на LINUX

Установка и настройка zabbix агента в Ubuntu Linux

Zabbix agent устанавливается на удаленном хосте для мониторинга жесткого диска, процессора памяти и т. д. Агент собирает данные и отправляет их обратно на Zabbix — сервер.

Агенты Zabbix могут использовать пассивные или активные проверки для передачи информации. При пассивной проверке Zabbix-сервер (poller) запрашивает у агента определенную информацию, и агент отправляет обратно значение. В активной проверке агент обрабатывает все данные и отправляет их на Zabbix-сервер. Однако агент периодически подключает сервер для сбора метрики, которую необходимо отслеживать.

Эту инструкцию мы начнем с установки Zabbix агента на удаленный хост Ubuntu 20.04, а затем добавим Хост на панель мониторинга Zabbix server.

Рекомендую. к прочтению:

Шаг 1: Включите репозиторий Zabbix на удаленном хосте

Как всегда начните с обновления списков пакетов на удаленном хосте.

Затем загрузите Zabbix файл из репозитория Центра загрузки Zabbix. Делается это следующим образом.

Затем включите его с помощью команды dpkg следующим образом:

$ sudo dpkg -i zabbix-release_5.0-1+focal_all.deb

Далее обновите индекс пакетов Ubuntu, чтобы убедиться, что репозиторий синхронизирован

Шаг 2: Установка Zabbix агента

Как только репозиторий будет создан, установите Zabbix агент в Ubuntu Linux.

После завершения установки проверьте, работает ли демон Zabbix-agent следующим образом:

Zabbix — agent прослушивает порт 10050. Возможно, вы захотите проверить это. Сделать проверку можно с помощью команды netstat:

На изображении выше видно, что Служба Zabbix agent запущена и работает.

Шаг 3: Настройка Zabbix агента

Мы установили агент Zabbix и работает он как ожидалось. Но этого недостаточно. Нам нужно внести несколько изменений в конфигурационный файл. Сделайте изменения в файле /etc/zabbix/zabbix_agentd.conf, чтобы агент мог взаимодействовать с сервером Zabbix..

$ sudo vim /etc/zabbix/zabbix_agentd.conf

Здесь мы собираемся включить пассивные проверки агента. Сначала найдите переменные “server” и “Hostname” в файле zabbix_agentd.conf.

Например, мой IP адрес Zabbix-сервера — 10.128.0.16, а имя хоста (client system).

Сохраните изменения и выйдите из файла. Затем перезапустите службу Zabbix agent для внесения изменений.

$ sudo systemctl restart zabbix-agent

Примечание: Если вы настраиваете активную проверку, то ищите переменную “ServerActive” и используйте порт 10051.

Шаг 4: Настройка брандмауэра

Последним шагом в настройке хоста является разрешение порта, который Zabbix агент слушает через брандмауэр. Если у вас включен брандмауэр UFW, выполните следующие команды:

Затем перезагрузите брандмауэр

А так же убедитесь, что порт был открыт и разрешен на брандмауэре.

Идеально! Теперь zabbix — агент должен работать.

Шаг 5: Добавление Хоста на Zabbix — Server Ubuntu Linux

По умолчанию Zabbix отслеживает только тот сервер, на котором он установлен. В этом разделе мы добавим Zabbix-Host на Zabbix-Server через браузер.

Итак, войдите в свой экземпляр Zabbix-сервера используя браузер.

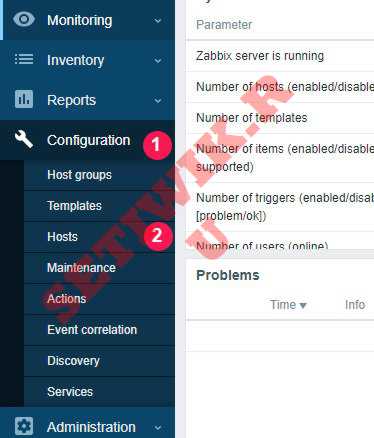

В левой навигационной панели выберите пункт Configuration > > Hosts

Перейдите в правый верхний угол и нажмите кнопку «Создать хост«. (Create host)

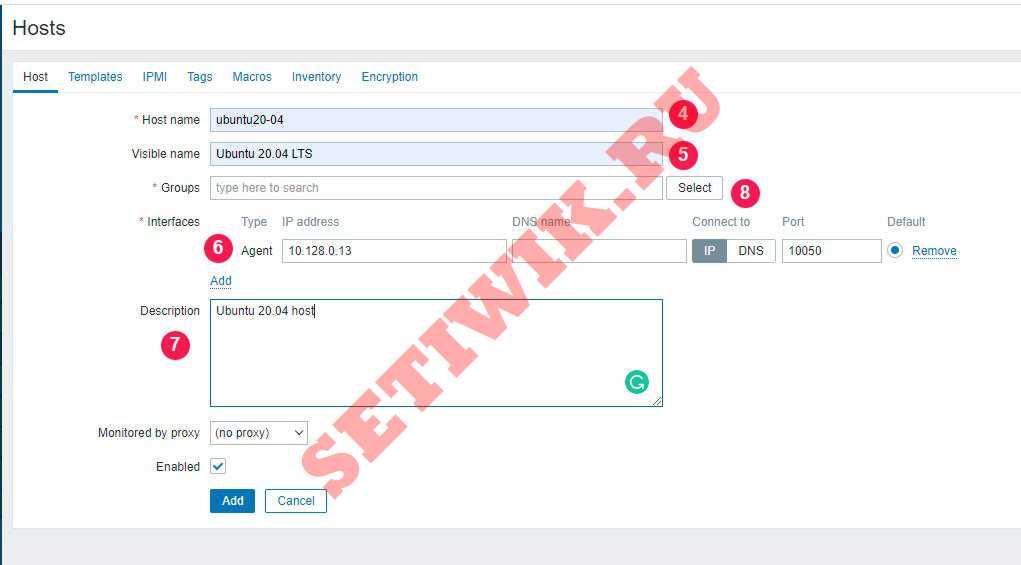

В появившемся окне заполните данные удаленного хоста, такие как имя хоста. видимое имя, IP-адрес, краткое описание и нажмите на кнопку «Выбрать» (Select) рядом с текстовым полем «Группы«.

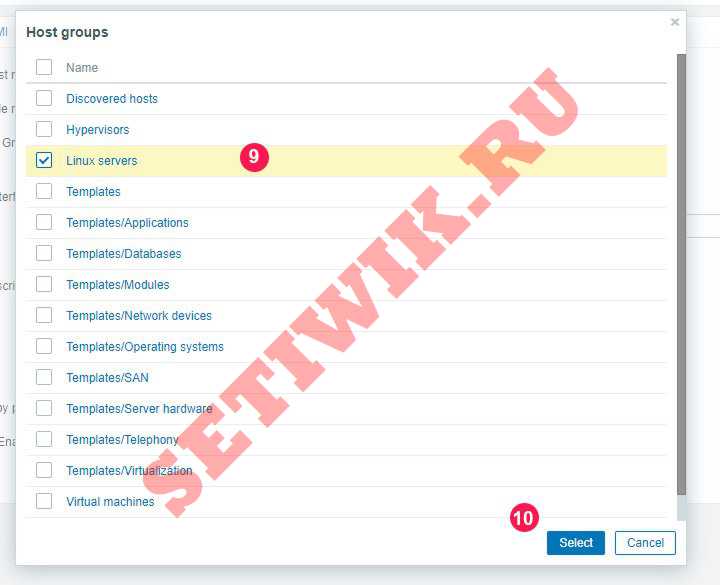

В появившемся списке выберите пункт «Серверы Linux‘ и нажмите кнопку «Выбрать«.

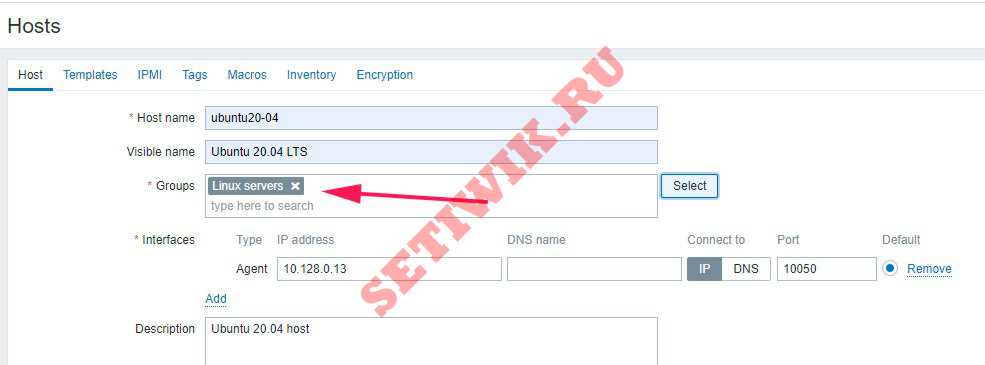

Это приведет вас обратно, и вы сможете просмотреть только что добавленную группу, как показано ниже.

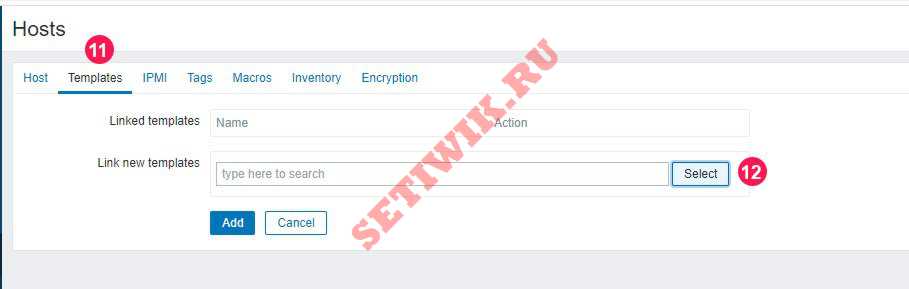

Затем перейдите на вкладку «шаблоны» (Templates) и нажмите кнопку «Выбрать» рядом с текстовым полем «Связать новые шаблоны» (Link new Templates).

Нажмите на кнопку «Выбрать«(Select) рядом с текстовым полем «Группа хостов«, как показано на рисунке.

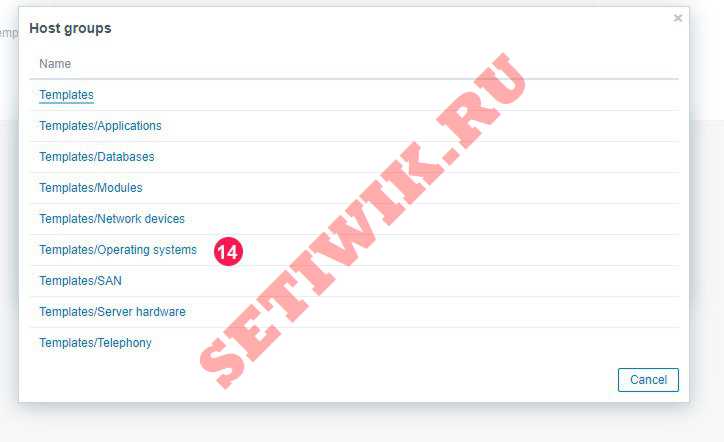

Нажмите на опцию «Шаблоны/операционные системы» (Templates/Operating systems), как показано на рисунке.

Затем выберите опцию «Template OS Linux by Zabbix agent’ и нажмите кнопку «Выбрать» (Select).

Затем нажмите на кнопку «Добавить» (Add).

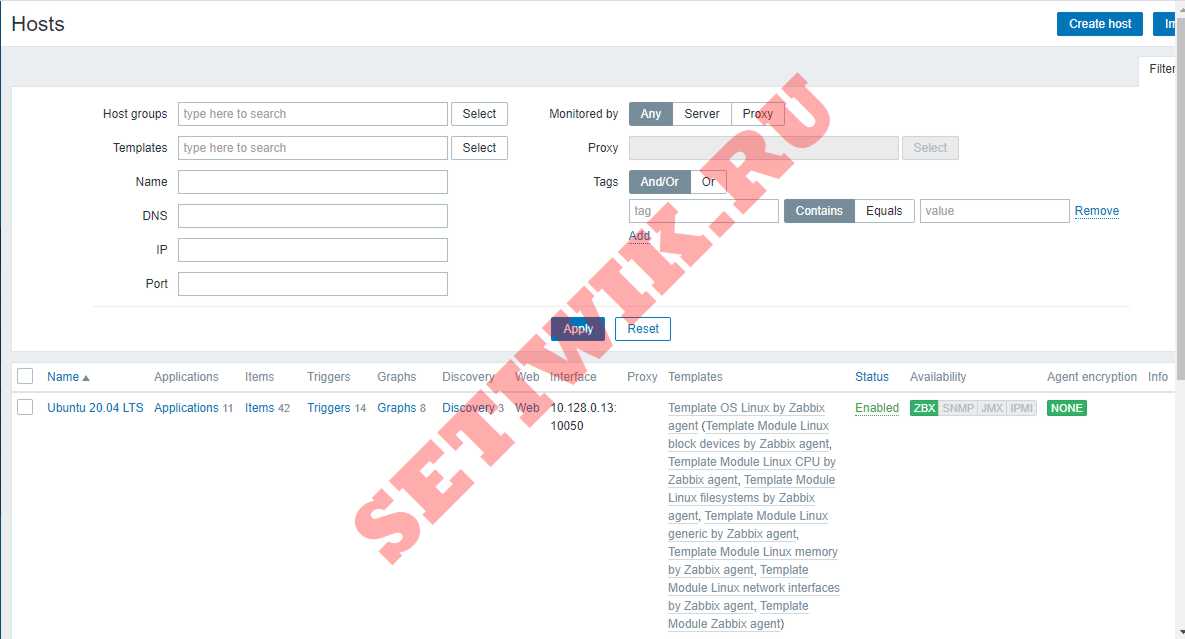

Теперь ваш хост будет указан на панели мониторинга, как показано на рисунке ниже.

Заключение

В этой инструкции мы подробно показали, как установить агент Zabbix в системе Ubuntu 20.04 Linux. А так же как настроить его для связи с сервером Zabbix. Это поможет вам активно отслеживать целевые локальные ресурсы и приложения.

Источник

#Автоматизация #Технологии #Процессы #ИТ #Записки #Журнал #Блог #Форум

Форум для различных тем в большей части ИТ

Установка Zabbix Агента на LINUX

Установка Zabbix Агента на LINUX

Сообщение Артём Мамзиков » Пн дек 16, 2019 10:02 #1

Так как без интернета у нас есть из-зарание скаченные пакеты

Загрузим их через утилиту MC

Выберем пункт Right — Shell link. —

sh://root@IP — адрес/root Воодим yes логи пароль

или

sftp://root@IP-адресс/root

Копируем папку с пакетами на Proxmox выходим из MC

Переходим в директорию в папку с пакетами cd inst_monitoring

Ставим пакеты

dpkg -i libssl1.0.0_1.0.1t-1+deb8u10_amd64.deb libcurl3_7.38.0-4+deb8u14_amd64.deb zabbix-agent_3.4.9-1+stretch_amd64.deb

dpkg -i binutils_2.28-5_amd64.deb libcc1-0_6.3.0-18+deb9u1_amd64.deb libgomp1_6.3.0-18+deb9u1_amd64.deb libitm1_6.3.0-18+deb9u1_amd64.deb liblsan0_6.3.0-18+deb9u1_amd64.deb libmpx2_6.3.0-18+deb9u1_amd64.deb libatomic1_6.3.0-18+deb9u1_amd64.deb libtsan0_6.3.0-18+deb9u1_amd64.deb libubsan0_6.3.0-18+deb9u1_amd64.deb libpcrecpp0v5_8.39-3_amd64.deb libasan3_6.3.0-18+deb9u1_amd64.deb libcilkrts5_6.3.0-18+deb9u1_amd64.deb libpcre32-3_8.39-3_amd64.deb libpcre16-3_8.39-3_amd64.deb libpcre3-dev_8.39-3_amd64.deb libgcc-6-dev_6.3.0-18+deb9u1_amd64.deb gcc-6_6.3.0-18+deb9u1_amd64.deb gcc_6.3.0-4_amd64.deb make_4.1-9.1_amd64.deb

nano /etc/init.d/zabbix-agent — запуск редактора агента

#!/bin/sh

### BEGIN INIT INFO

# Provides: zabbix-agent

# Required-Start: $local_fs $remote_fs

# Required-Stop: $local_fs $remote_fs

# Should-Start: $all

# Should-Stop: $all

# Default-Start: 2 3 4 5

# Default-Stop: 0 1 6

# Short-Description: Start/stop Zabbix-agent

# Description: Start/stop Zabbix-agent

### END INIT INFO

chmod 777 /etc/init.d/zabbix-agent

Прописываем в автозагрузку

update-rc.d zabbix-agent defaults

или

chmod 755 /lib/systemd/system/zabbix-agent.service

systemctl enable zabbix-agent.service

systemctl start zabbix-agent.service

cd /etc/init.d/

chkconfig —add zabbix-agentd

chkconfig zabbix-agentd on

пути на загрузку

nano /etc/init.d/zabbix-agent

/etc/default/zabbix-agent

chmod 755 /lib/systemd/system/zabbix-agent.service

/usr/sbin/zabbix_agentd

/run/zabbix/zabbix_agentd.pid

nano /etc/zabbix/zabbix_agentd.conf — настраиваем конфигурацию

PidFile=/var/run/zabbix/zabbix_agentd.pid

LogFile=/var/log/zabbix/zabbix_agentd.log

LogFileSize=0

EnableRemoteCommands=1

LogRemoteCommands=1

Server=192.168.175.111

ListenPort=10050

ServerActive=192.168.175.111:10051

Hostname=proxrayon01 — и тд по номеру района Это же имя указываем в имени узла сети!

Timeout=15

AllowRoot=1

Include=/etc/zabbix/zabbix_agentd.d/*.conf

UnsafeUserParameters=1

UserParameter=proxmox-vms-discovery,/etc/zabbix/scripts/proxmox-vms-discovery

UserParameter=proxmox-vms-backup-status[*],/etc/zabbix/scripts/proxmox-vms-backup-status $1 $2

Копируем содержимое файлов в

nano /etc/zabbix/scripts/proxmox-vms-discovery

nano /etc/zabbix/scripts/proxmox-vms-backup-status

или копируем скрипты из inst_monitoring

Даем привелегии

chmod 777 /etc/zabbix/scripts/proxmox-vms-discovery

chmod 777 /etc/zabbix/scripts/proxmox-vms-backup-status

Проверить пути к файлам

/etc/pve/vzdump.cron’

/etc/pve/storage.cfg’

/etc/pve/local/qemu-server

service zabbix-agent start — стартуем агента

root@prox:/# iptables -A INPUT -p tcp —dport 10050 -j ACCEPT

root@prox:/# iptables -I INPUT 1 -p tcp —dport 10050 -j ACCEPT

Зацепить шаблоны к узлу

Proxmox 5.x Мониторинг Сервисов

Proxmox Состояние Резервного Копирования Виртуальных Машин

Template OS Linux rus

Проверка HDD Дисков по SMART

С Сервера заббикса получил такой ответ на команду

root@Zabbix:

# zabbix_get -s 192.168.301.19 -p 10050 -k proxmox-vms-discovery

В ответе «<#BACKUP_STATUS>«:»1″>, 1 включенно 0 выключенно

установить Smartmontools — для жестких или проверить наличие установленной

smartctl -a /dev/sda — проверка

smartctl -s on /dev/sda — включение

smartctl —scan

nano /etc/default/smartmontools

start_smartd=yes

По температуре проца ставим LM-Sensor цепляем шаблон

если вылетают правила просе перезапуска

добавить правила в крон

crontab -e

@reboot iptables -A INPUT -p tcp —dport 10050 -j ACCEPT

@reboot iptables -A INPUT -p tcp —dport 10051 -j ACCEPT

@reboot iptables -I INPUT 1 -p tcp —dport 10050 -j ACCEPT

@reboot iptables -I INPUT 1 -p tcp —dport 10051 -j ACCEPT

ssh root@IP куда нам нужно подключится, если на прямую у нас доступа нет подключаемся с zabbix сервера

Обновимся

apt-get update

Поставим редактор nano как то больше привык

apt-get install nano

Ставим агента пакетом

apt-get install zabbix-agent

Скрипт автозапуска

nano /etc/init.d/zabbix_agentd

nano /etc/rc.d/init.d/zabbix_agentd

Прописать шапку

#!/bin/sh

### BEGIN INIT INFO

# Provides: zabbix-agentd

# Required-Start: $local_fs $remote_fs

# Required-Stop: $local_fs $remote_fs

# Should-Start: $all

# Should-Stop: $all

# Default-Start: 2 3 4 5

# Default-Stop: 0 1 6

# Short-Description: Start/stop Zabbix_agentd

# Description: Start/stop Zabbix_agentd

### END INIT INFO

Дать права доступа

chmod 777 /etc/init.d/zabbix_agentd

chmod 777 /etc/rc.d/init.d/zabbix_agentd

Добавить в автозапуск

chkconfig —add zabbix_agentd

chkconfig zabbix_agentd on

Настройка конфига

nano /etc/zabbix/zabbix_agentd.conf

service zabbix_agentd start

Версия агента 3.0.24

Проверки со стороны сервера

zabbix_get -s IP -k agent.version

zabbix_get -s 192.168.308.9 -p 10050 -k agent.ping проверка агента со стороны сервера

nano /etc/sysconfig/network и найдите там директиву HOSTNAME:

перезапуск службы systemctl restart systemd-hostnamed

проверка hostname

nano /etc/zabbix/scripts/bind

nslookup news.csv35.ru 127.0.0.1 | awk ‘/Name:/

chmod 755 /etc/zabbix/scripts/bind

nano /etc/zabbix/zabbix_agentd.conf

bind,/etc/zabbix/scripts/bind

Образец проверка DNS

[root@proxy

]# nslookup пишем сайт 127.0.0.1

Server: 127.0.0.1

Address: 127.0.0.1#53

Non-authoritative answer:

Name: Сайт который написали

Address: Должен вернуть IP

Выходим с проккси exit

Делаем на это дело триггер

В пассивном режиме агент выдает данные исключительно по запросу с сервера.

В активном режиме агент получает с сервера перечень собираемых елементов данных и затем с заданной периодичностью отсылает их на сервер.

В конфиге агента есть пара опций, отвечающих за то в каком режиме он будет работать.

На сервере при заведении нового элемента указывается тип проверки: активный/пассивный.

Основное функциональное отличие — это то что в активном режиме для всех действий (получение списка датчиков, отправка значений) агент сам осуществляет подключение к серверу.

Активный режим необходим для тех случаев когда сервер не может напрямую подключится к агенту, например — когда агент сидит за НАТ или имеет динамический адрес.

Во всем остальном принципиальной разницы нет

Общий IP-адрес (shared IP address)

В случае фейловера, IP-адрес переходит на сервер, который становится активным

Так как общий IP-адрес всегда используется активным Zabbix-сервером, то отсюда следует три преимущества:

Всегда легко найти какой сервер активен

Все соединения от Zabbix сервера всегда с одного и того же IP (После установки параметра SourceIP= в zabbix_server.conf)

Всем Zabbix-прокси и Zabbix-агентам в качестве сервера просто указывается общий IP

В пасивном режиме значек ZBX светится зеленым или красным , в активном данный значек серый никак не светится

Узнаем Версию Люникса команды cat /etc/*-release lsb_release -a cat /etc/issue cat /proc/version uname -mrs

Получаем ALT Linux 6.0.0 Spt (separator) Linux 2.6.32-el-smp-alt10.0.M55C.1 i686

В файле nano /etc/apt/sources.list надо закомментировать строчки, в которых поминается cdrom.

nano /usr/share/doc/apt-0.5.15lorg2/examples/sources.list

Обнавляемся

apt-get update

Ставим пакеты

apt-get install libpcre3 libpcre3-dev

apt-get install gcc \

make \

libmysqlclient-dev \

libiksemel-dev \

libcurl4-openssl-dev \

libsnmp-dev \

libopenipmi-dev \

libssh2-1-dev

или для 9

apt-get install gcc \

make \

libiksemel-dev \

libcurl4-openssl-dev \

libsnmp-dev \

libopenipmi-dev \

libssh2-1-dev\

libxml2-dev\

libevent-dev

Установка пакетом

apt-get install zabbix-agent

Настройки.

service zabbix-agent start

Что то не пошло.

Установка из исходников

качаем wget http://repo.zabbix.com/zabbix/4.2/debia . rig.tar.gz

извлекаем tar -xf zabbix_4.2.4.orig.tar.gz

rm -f zabbix_4.2.4.orig.tar.gz — удаляем архив

cd zabbix-4.2.4

./configure —enable-agent

make

make install

(apt-get install make — если нет установка apt-get install gcc)

(локальная apt install ./,make_4.0-8.1_amd64.deb или dpkg -i ./, или dpkg -i make_4.0-8.1_amd64.deb ; dpkg -i manpages-dev_3.74-1_all.deb)

Создание пользователя useradd -s /sbin/nologin zabbix

Для того, чтобы агент Zabbix стал системной службой,

запускающейся при запуске операционной системы,

следует перейти в папку с распакованными исходными текстами Zabbix,

скопировать файл misc/init.d/debian/zabbix-agent в папку /etc/rc.d/init.d

и разрешить его выполнение, а также добавить службу zabbix-agentd и включить ее автоматический запуск:

cp /root/zabbix-4.2.4/misc/init.d/debian/zabbix-agent /etc/init.d/

chmod 755 /etc/init.d/zabbix-agent

или

cp misc/init.d/debian/zabbix-agent /etc/rc.d/init.d

chmod 755 /etc/rc.d/init.d/zabbix-agentd

cd /etc/init.d/

chkconfig —add zabbix-agentd

chkconfig zabbix-agentd on

или

chkconfig —add zabbix_agentd

chkconfig zabbix_agentd on

Или Автоматический запуск ZABBIX через SysV

Скопируем скрипты автозапуска: ( /usr/sbin (где в/usr/bin в старых версиях)

nano /etc/init.d/zabbix-agent — запуск редактора агента

nano /etc/init.d/zabbix_agentd

или

nano /etc/rc.d/init.d/zabbix-agentd

#!/bin/sh

### BEGIN INIT INFO

# Provides: zabbix-agent

# Required-Start: $local_fs $remote_fs

# Required-Stop: $local_fs $remote_fs

# Should-Start: $all

# Should-Stop: $all

# Default-Start: 2 3 4 5

# Default-Stop: 0 1 6

# Short-Description: Start/stop Zabbix-agent

# Description: Start/stop Zabbix-agent

### END INIT INFO

Найдите следующую строку:

DAEMON=/home/zabbix/bin/$

и заменить её на:

DAEMON=/usr/local/sbin/$

Сохранить и выйти.

В более свежей версии проблема отсутствует просто проверяем строки.

chmod 755 /lib/systemd/system/zabbix-agent.service для 3.4.15

Редактируем права доступа и автозапуск приложений

chmod 755 /etc/init.d/zabbix-agent

chmod a=rwx

Прописываем в автозагрузку

update-rc.d zabbix-agent defaults

Должно быть возвращено что-то наподобии этого сообщения:

update-rc.d: using dependency based boot sequencing

Можно проверить перезагрузи систему

shutdown -r now перезагрузка

После перезагрузки сервера убедимся все ли запустилось:

ps -aux | grep zabbix

Для того, чтобы свежедобавленный скрипт инициализации службы zabbix_agentd работал корректно,

нужно внести в него два изменения: исправить значение переменной progdir на /usr/local/sbin/,

а также увеличить значение аргумента команды usleep в теле функции restart() в 2-3 раза.

cp /root/zabbix-3.4.7/conf/zabbix_agentd.conf /usr/local/etc/ — копируем конфигурацию

nano /usr/local/etc/zabbix_agentd.conf — настраиваем

(nano /usr/share/zabbix-agent/zabbix_agentd.conf)

(nano /etc/zabbix/zabbix_agentd.conf)

LogFile=/tmp/zabbix_agentd.log

EnableRemoteCommands=1

LogRemoteCommands=1

Server=192.168.175.111

ListenPort=10050

ServerActive=192.168.175.111:10051

Hostname=RAJONPROXY.localdomain

Timeout=15

UnsafeUserParameters=1

Подробное описание всех опций, которые можно задать в файле zabbix_agentd.conf,

имеется в разделе Zabbix агент (UNIX, Standalone демон) официальной документации.

На этапе начальной настройки необходимо и достаточно задать адрес сервера Zabbix и

имя компьютера, на который устанавливается агент Zabbix (во избежание возможных вопросов напоминаю,

что в данном случае под именем компьютера понимается не доменное имя, а произвольное уникальное имя,

под которым он будет добавлен в список наблюдаемых Узлов сети):

Server=

Hostname=server.company.com

На этом установка и начальная настройки агента Zabbix заканчиваются.

Остается запустить его командой service zabbix_agentd start, взглянуть на сообщения,

появившиеся в логе /tmp/zabbix_agentd.log, и приступить к добавлению узла сети,

воспользовавшись шаблоном Template_Linux.

Запускаем агента

service zabbix-agent start

service zabbix-agent restart

service zabbix-agent stop

service zabbix-agent status

Проверки

zabbix_get -s IP -k agent.version узнать версию агента со стороны сервера и работает ли агент

zabbix_get -s 192.168.175.6 -p 10050 -k agent.ping проверка агента со стороны сервера

nano /tmp/zabbix_agentd.log — лог

Если не хватает прав на лог

chmod 755 /tmp/zabbix_agentd.log

chmod a=rwx /tmp/zabbix_agentd.log

find / -name zabbix_agentd.conf — поиск конфигурации

/usr/local/etc/zabbix_agentd.conf

/root/zabbix-3.4.7/conf/zabbix_agentd.conf — установочник

По умолчанию конфигурация агента Zabbix хранится в файле /etc/zabbix/zabbix_agentd.conf или /usr/local/etc/zabbix_agentd.conf,

однако данный файл не создается в процессе установки.

Для устранения этого обстоятельства необходимо создать папку /etc/zabbix и скопировать

в нее файл misc/conf/zabbix_agentd.conf, который может быть найден в папке с распакованными

исходными текстами Zabbix:

mkdir /etc/zabbix

cp misc/conf/zabbix_agentd.conf /etc/zabbix

nano /etc/zabbix/zabbix_agentd.conf

service zabbix-agent stop

apt-get uninstall zabbix-agent — удаление

apt-get remove zabbix-agent

/var/cache/apt/archives/ архив установочников

Установка на Zabbix-агента 3 на CentOS 7 https://www.dmosk.ru/miniinstruktions.p . ent-centos

rpm -Uvh https://repo.zabbix.com/zabbix/3.4/rhel . noarch.rpm

yum update

yum install zabbix-agent

nano /etc/zabbix/zabbix_agentd.conf

firewall-cmd —permanent —new-service=zabbix

firewall-cmd —permanent —service=zabbix —add-port=10050/tcp

firewall-cmd —permanent —service=zabbix —set-short=»Zabbix Agent»

firewall-cmd —permanent —add-service=zabbix

firewall-cmd —reload

iptables -I INPUT 1 -p tcp —dport 10050 -j ACCEPT

systemctl enable zabbix-agent

systemctl start zabbix-agent

systemctl status zabbix-agent

Включение прокси тут еще какие то эксперименты были

включить export http_proxy=»http://192.168.175.5:3128″

отключить unset http_proxy

nano

/.wgetrc

header = Accept-Language: ru,en-US;q=0.8,en;q=0.6

header = Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

header = Connection: keep-alive

header = Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

header = Accept-Encoding: gzip, deflate, sdch

user_agent = Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/45.0.2454.99 Safari/537.36

referer = /

robots = off

wget -r -k -l0 -np -E -p -nc -m —referer=repo.zabbix.com/zabbix/3.4/debian/pool/main/z/zabbix/zabbix_3.4.7.orig.tar.gz/ http://repo.zabbix.com/zabbix/3.4/debia . rig.tar.gz

cd C:\pytty

pscp.exe zabbix_3.4.7.orig.tar.gz root@192.168.175.33:/root/

apt install zabbix-agent

service zabbix-agent start

root@prox:/# iptables -A INPUT -p tcp —dport 10050 -j ACCEPT

root@prox:/# iptables -I INPUT 1 -p tcp —dport 10050 -j ACCEPT

# Это файл конфигурации для демона агента Zabbix (Unix

# Чтобы получить дополнительную информацию о Zabbix, посетите http://www.zabbix.com

# Значения по умолчанию являются умолчаниями демона, но не значениями которые указаны в поставляемых файлах конфигурации.

# https://www.zabbix.com/documentation/4. . bix_agentd

### Опция: PID-Файл

# Имя файла PID.

#

# Обязательно: нет

# По умолчанию

# PidFile=/tmp/zabbix_agentd.pid

### Опция: Лог Тип

# Указывает, куда записываются сообщения журнала:

# системный system — syslog

# file — файл, указанный в параметре LogFile

# console — standard output консоль — стандартный вывод

#

# Обязательно: нет

# По умолчанию

# LogType=file

### Опция: LogFile Лог Файл

# Имя файла журнала для параметра ‘file’ LogType.

#

# Обязательно: да, если LogType установлен в файл, в противном случае нет

# По умолчанию

# LogFile=

### Опция: LogFileSize Размер файла Лог

# Максимальный размер файла журнала в МБ.

# 0 — отключить автоматическую ротацию журнала.

#

# Обязательно: нет

# Диапазон: 0-1024

# По умолчанию

# LogFileSize=1

### Опция: УровеньОтладки DebugLevel

# Задает уровень отладки:

# 0 — основная информация о запуске и остановке процессов Zabbix

# 1 — критическая информация

# 2 — сведения об ошибках

# 3 — Внимание

# 4 — для отладки (производит много информации)

# 5 — расширенная отладка (дает еще больше информации)

#

# Обязательно: нет

# Диапазон: 0-5

# По умолчанию

# DebugLevel=3

### Опция: ИсточникIP SourceIP

# Исходный IP-адрес для исходящих соединений.

#

# Обязательно: нет

# По умолчанию

# SourceIP=

### Опция: Включить Удаленные Команды

# Разрешены ли удаленные команды с Zabbix сервера.

# 0 — не разрешены

# 1 — разрешены

#

# Обязательно: нет

# По умолчанию

# EnableRemoteCommands=0

### Опция: Log Журнал удаленных команд

# Включить запись выполненных команд оболочки в качестве предупреждений.

# 0 — отключено

# 1 — включено

#

# Обязательно: нет

# По умолчанию

# LogRemoteCommands=0

##### Пассивные проверки, связанные

### Опция: Сервер

# Список разделенных запятыми IP-адресов, необязательно в нотации CIDR, или DNS-имен Zabbix серверов и Zabbix прокси.

# Входящие соединения будут приниматься только от хостов, перечисленных здесь.

# Если поддержка IPv6 включена, то ‘127.0.0.1’, ‘::127.0.0.1’, ‘::ffff:127.0.0.1’ относятся одинаково.

# а также ‘::/0’ разрешит любой адрес IPv4 или IPv6.

# ‘0.0.0.0/0’ может использоваться для разрешения любого IPv4-адреса.

# Пример: Server=127.0.0.1,192.168.1.0/24. 1,2001:db8::/32,zabbix.example.com

#

# Обязательно: да, если для опции StartAgents явно не установлено значение 0

# По умолчанию

# Server=

### Опция: Порт прослушивания ListenPort

# Агент будет прослушивать на этом порту соединения с сервера.

#

# Обязательно: нет

# Диапазон: 1024-32767

# По умолчанию

# ListenPort=10050

### Опция: СлушайIP ListenIP

# Список разделенных запятыми IP-адресов, которые агент должен прослушивать.

# Первый IP-адрес отправляется на Zabbix сервер при подключении к нему для получения списка активных проверок.

#

# Обязательно: нет

# По умолчанию

# ListenIP=0.0.0.0

### Опция: StartAgents

# Количество предварительно разветвленных экземпляров zabbix_agentd, которые обрабатывают пассивные проверки.

# При значении 0 отключает пассивные проверки, и агент не будет прослушивать TCP-порт.

#

# Обязательно: нет

# Диапазон: 0-100

# По умолчанию

# StartAgents=3

##### Активные проверки связаны

### Опция: ServerActive Сервер активные проверки

# Список пар IP с разделителями-запятыми: порт (или DNS-имя: порт) пар Zabbix серверов и Zabbix прокси для активных проверок.

# Если порт не указан, используется порт по умолчанию.

# Адреса IPv6 должны быть заключены в квадратные скобки, если указан порт для этого хоста.

# Если порт не указан, квадратные скобки для адресов IPv6 являются необязательными.

# Если этот параметр не указан, активные проверки отключены.

# Пример: ServerActive=127.0.0.1:20051,zabbix.domain,[::1]:30051. 1,[12fc::1]

#

# Обязательно: нет

# По умолчанию

# ServerActive=

### Опция: Hostname Имя Хоста

# Уникальное, чувствительное к регистру имя хоста.

# Требуется для активных проверок и должно соответствовать имени хоста, настроенному на сервере.

# Значение получается из ИмениХостаItem, если оно не определено.

#

# Обязательно: нет

# По умолчанию

# Hostname=

### Опция: HostnameItem Генерация имени хоста

# Элемент, используемый для генерации имени хоста, если оно не определено. Игнорируется, если определено имя хоста.

# Не поддерживает пользовательские параметры или псевдонимы.

#

# Обязательно: нет

# По умолчанию

# HostnameItem=system.hostname

### Опция: HostMetadata ХостМетаДанные

# Необязательный параметр, определяющий метаданные хоста.

# Метаданные хоста используются в процессе автоматической регистрации хоста.

# Агент выдаст ошибку и не запустится, если значение превышает ограничение в 255 символов.

# Если не определено, значение будет получено из HostMetadataItem.

#

# Обязательно: нет

# Диапазон: 0-255 символов

# По умолчанию

# HostMetadata=

### Опция: HostMetadataItem Генерация ХостМетаДанные

# Необязательный параметр, который определяет элемент, используемый для получения метаданных хоста.

# Метаданные хоста используются при автоматической регистрации хоста.

# Во время запроса на автоматическую регистрацию агент запишет предупреждающее сообщение, если

# значение, возвращаемое указанным элементом, превышает 255 символов.

# Эта опция используется только когда HostMetadata не определен.

#

# Обязательно: нет

# По умолчанию

# HostMetadataItem=

### Опция: Хост Интерфейс

# Необязательный параметр, который определяет интерфейс хоста.

# Интерфейс хоста используется при автоматической регистрации хоста.

# Агент выдаст ошибку и не запустится, если значение превышает ограничение в 255 символов.

# Если не определено, значение будет получено из ЭлементаИнтерфейсаХоста HostInterfaceItem.

#

# Обязательно: нет

# Диапазон: 0-255 символов

# По умолчанию

# HostInterface=

### Опция: HostInterfaceItem Генерация Хост Интерфейс

# Необязательный параметр, который определяет элемент, используемый для получения интерфейса хоста..

# Интерфейс хоста используется при автоматической регистрации хоста.

# Во время запроса на автоматическую регистрацию агент запишет предупреждающее сообщение, если

# значение, возвращаемое указанным элементом, превышает 255 символов.

# Эта опция используется только когда Хост Интерфейс HostInterface не определен.

#

# Обязательно: нет

# По умолчанию

# HostInterfaceItem=

### Опция: RefreshActiveChecks Обновить активные проверки

# Как часто обновляется список активных проверок, в секундах.

#

# Обязательно: нет

# Диапазон: 60-3600

# По умолчанию

# RefreshActiveChecks=120

### Опция: BufferSend Буфер Отправить

# Не хранить данные дольше чем N секунд в буфере.

#

# Обязательно: нет

# Диапазон: 1-3600

# По умолчанию

# BufferSend=5

### Опция: Размер буфера

# Максимальное количество значений в буфере памяти. Агент отправит

# все собранные данные на Zabbix Server или Proxy, если буфер заполнен.

#

# Обязательно: нет

# Диапазон: 2-65535

# По умолчанию

# BufferSize=100

### Опция: MaxLinesPerSecond Макс. Строк в секунду

# Максимальное количество новых строк, которые агент отправит в секунду на Zabbix Server

# или прокси обрабатывает активные проверки ‘log’ и ‘logrt’.

# Предоставленное значение будет переопределено параметром ‘maxlines’,

# предоставляется в ключах элемента ‘log’ или ‘logrt’.

#

# Обязательно: нет

# Диапазон: 1-1000

# По умолчанию

# MaxLinesPerSecond=20

### Опция: Alias Псевдоним

# Устанавливает псевдоним для ключа элемента. Его можно использовать для замены длинного и сложного ключа элемента на меньший и более простой.

# Может присутствовать несколько параметров псевдонимов. Несколько параметров с одним и тем же ключом Alias не допускаются.

# Различные ключи Alias могут ссылаться на один и тот же ключ элемента.

# Например, чтобы получить идентификатор пользователя ‘zabbix’:

# Alias=zabbix.userid:vfs.file.regexp[/etc/passwd,^zabbix:. 3+). \1]

# Теперь для получения данных можно использовать сокращенный ключ zabbix.userid.

# Псевдонимы могут использоваться в HostMetadataItem, но не в параметрах HostnameItem.

#

# Обязательно: нет

# Диапазон:

# По умолчанию

### Опция: Timeout Тайм-аут

# Потратьте не более секунд ожидания на обработку

#

# Обязательно: нет

# Диапазон: 1-30

# По умолчанию

# Timeout=3

### Опция: AllowRoot Разрешить рут

# Разрешить агенту запускаться с правами root. Если этот параметр отключен и агент запущен пользователем root, агент

# вместо этого попытается переключиться на пользователя, указанного в параметре конфигурации пользователя.

# Не имеет эффекта, если запущен под обычным пользователем.

# 0 — не позволять

# 1 — разрешить

#

# Обязательно: нет

# По умолчанию

# AllowRoot=0

### Опция: User Пользователь

# Отмена привилегий для конкретного существующего пользователя в системе.

# Действует только в том случае, если запуск от имени root и AllowRoot отключен.

#

# Обязательно: нет

# По умолчанию

# User=zabbix

### Опция: Include Включают

# Вы можете включить отдельные файлы или все файлы в каталог в файле конфигурации.

# Установка Zabbix создаст каталог include в /usr/local/etc, если он не был изменен во время компиляции.

#

# Обязательно: нет

# По умолчанию

# Include=

# Include=/usr/local/etc/zabbix_agentd.userparams.conf

# Include=/usr/local/etc/zabbix_agentd.conf.d/

# Include=/usr/local/etc/zabbix_agentd.conf.d/*.conf

####### Определяемые пользователем параметры мониторинга #######

### Опция: UnsafeUserParameters Небезопасные параметры пользователя

# Разрешить передачу всех символов в аргументах для пользовательских параметров.

# Следующие символы не допускаются:

# \ ‘ » ` * ? [ ]

$ ! & ; ( ) | # @

# Кроме того, символы новой строки не допускаются.

# 0 — не позволять

# 1 — разрешить

#

# Обязательно: нет

# Диапазон: 0-1

# По умолчанию

# UnsafeUserParameters=0

### Опция: UserParameter Пользовательский параметры

# Пользовательский параметр для мониторинга. Может быть несколько пользовательских параметров.

# Формат: UserParameter= ,

# Смотрите каталог ‘zabbix_agentd’ для примеров.

#

# Обязательно: нет

# По умолчанию

# UserParameter=

### Опция: LoadModulePath Путь к модулю загрузки

# Полный путь к расположению агентских модулей.

# По умолчанию зависит от параметров компиляции.

# Чтобы увидеть путь по умолчанию, выполните команду «zabbix_agentd —help».

#

# Обязательно: нет

# По умолчанию

# LoadModulePath=$

### Опция: LoadModule Модуль загрузки

# Модуль для загрузки при запуске агента. Модули используются для расширения функциональности агента.

# Формат:

# LoadModule=

# LoadModule=

# LoadModule=

# Либо модуль должен находиться в каталоге, указанном LoadModulePath в пути к модулю загрузки, либо путь должен предшествовать имени модуля.

# Если предыдущий путь является абсолютным (начинается с ‘/’), тогда LoadModulePath игнорируется.

# Разрешено включать несколько параметров LoadModule.

#

# Обязательно: нет

# По умолчанию

# LoadModule=

### Опция: TLSConnect TLSсоединять

# Как агент должен подключаться к серверу или прокси. Используется для активных проверок.

# Можно указать только одно значение:

# unencrypted — подключиться без шифрования

# psk — подключиться с помощью TLS и предварительно общего ключа

# cert — подключиться с помощью TLS и сертификата

#

# Обязательно: да, если определены сертификат TLS или параметры PSK (даже для незашифрованного соединения)

# По умолчанию

# TLSConnect=unencrypted

### Опция: TLSAccept TLS принимать

# Какие входящие соединения принимать.

# Можно указать несколько значений через запятую:

# unencrypted — принимать соединения без шифрования

# psk — принимать соединения, защищенные TLS и предварительным общим ключом

# cert — принимать соединения, защищенные TLS и сертификатом

#

# Обязательно: да, если определены сертификат TLS или параметры PSK (даже для незашифрованного соединения)

# По умолчанию

# TLSAccept=unencrypted

### Опция: TLSCAFile

# Полный путь к файлу, содержащему сертификаты CA высшего уровня для

# экспертную проверку сертификата verification.

#

# Обязательно: нет

# По умолчанию

# TLSCAFile=

### Опция: TLSCRLFile сертификат файл

# Полный путь к файлу, содержащему отозванные сертификаты.

#

# Обязательно: нет

# По умолчанию

# TLSCRLFile=

### Опция: TLSServerCertIssuer TLS Эмитент Сертификата Сервера

# Разрешенный издатель сертификата сервера.

#

# Обязательно: нет

# По умолчанию

# TLSServerCertIssuer=

### Опция: TLSServerCertSubject Сервер сертификата субъекта

# Разрешенный субъект сертификата сервера.

#

# Обязательно: нет

# По умолчанию

# TLSServerCertSubject=

### Опция: TLSCertFile Файл Сертификата

# Полный путь к файлу, содержащему сертификат агента или цепочку сертификатов.

#

# Обязательно: нет

# По умолчанию

# TLSCertFile=

### Опция: TLSKeyFile Ключ Файл

# Полный путь к файлу, содержащему закрытый ключ агента.

#

# Обязательно: нет

# По умолчанию

# TLSKeyFile=

### Опция: TLSPSKIdentity Индификация PSK

# Уникальная, чувствительная к регистру строка, используемая для идентификации предварительного общего ключа.

#

# Обязательно: нет

# По умолчанию

# TLSPSKIdentity=

### Опция: TLSPSKFile PSK Файл

# Полный путь к файлу, содержащему предварительный общий ключ.

#

# Обязательно: нет

# По умолчанию

# TLSPSKFile=

#

UserParameter=mysql.ping[*], mysqladmin -h»$1″ -P»$2″ ping

UserParameter=mysql.get_status_variables[*], mysql -h»$1″ -P»$2″ -sNX -e «show global status»

UserParameter=mysql.version[*], mysqladmin -s -h»$1″ -P»$2″ version

UserParameter=mysql.db.discovery[*], mysql -h»$1″ -P»$2″ -sN -e «show databases»

UserParameter=mysql.dbsize[*], mysql -h»$1″ -P»$2″ -sN -e «SELECT SUM(DATA_LENGTH + INDEX_LENGTH) FROM INFORMATION_SCHEMA.TABLES WHERE TABLE_SCHEMA=’$3′»

UserParameter=mysql.replication.discovery[*], mysql -h»$1″ -P»$2″ -sNX -e «show slave status»

UserParameter=mysql.slave_status[*], mysql -h»$1″ -P»$2″ -sNX -e «show slave status»

# Эмуляция встроенного параметра агента ‘system.users.num’

UserParameter=system.test,who | wc -l

# Получить размер каталога

# По умолчанию используется параметр /tmp

UserParameter=vfs.dir.size[*],dir=»$1″; du -s -B 1 «$

# Общая загрузка ЦП всеми процессами с заданным именем.

# Возвращает пустое значение, если такие процессы отсутствуют, числовые элементы станут неподдерживаемыми

# По умолчанию zabbix_agentd

UserParameter=proc.cpu[*],proc=»$1″; ps -o pcpu= -C «$

# Длина очереди почты от mailq

UserParameter=unix_mail.queue,mailq | grep -v «Mail queue is empty» | grep -c ‘^[0-9A-Z]’

# Обнаружение разделов в Linux

UserParameter=vfs.partitions.discovery.linux,for partition in $(awk ‘NR > 2

# Раздел Discovery на Солярис (через вывод iostat )

# На Solaris bash обычно не связан с /bin/sh, поэтому предлагается сценарий оболочки

UserParameter=vfs.partitions.discovery.solaris,/somewhere/solaris_partitions.sh

# Сценарий оболочки (solaris_partitions.sh) содержание:

##!/bin/bash

#for partition in $(iostat -x | tail +3 | awk ‘

# partitionlist=»$partitionlist,»‘<"<#PARTITION>«:»‘$partition'»>’

#done

#echo ‘<"data":['$

Обычно достаточно в конфигурации указать запуск от root

в конфиге nano /etc/zabbix/zabbix_agentd.conf включить рут

и указать опции AllowRoot=1 как и User=root

Но для служб работающих от Systemd этого может быть не достаточно

Для работы zabbix agent от root на altlinux

У меня на версии агента 3.0.24 уже был конфиг по следующему пути

nano /etc/systemd/system/multi-user.target.wants/zabbix_agentd.service

Debian nano /usr/lib/systemd/system/zabbix-agent.service

меняем строки на

[Service]

User=root

Group=root

Так же в файле конфигурации заббикс агента прописываем запуск агента от пользователя root

nano /etc/zabbix/zabbix_agentd.conf

Включаем параметр запуск от имени root

AllowRoot=1

ниже #User=zabbix должно быть закомментировано

так же позже я пробовал User=root

Выходим и Сохраняем Y

Перезапускаем

systemctl daemon-reload

systemctl restart zabbix_agentd

Если не помогло пробуем варианты ниже

Чтобы переопределить это новое поведение, создайте файл nano /etc/systemd/system/zabbix-agent.service.d/override.conf со следующим содержимым.

[Service]

User=root

Group=root

Перезагрузите демонов и перезапустите сервис zabbix-agent

systemctl daemon-reload

systemctl restart zabbix-agent

Еще

nano /etc/systemd/system/zabbix-agent.service

меняется здесь

[Unit]

Description=ZABBIX Monitor Agent

After=syslog.target network.target

[Service]

Type=forking

ExecStart=/usr/sbin/zabbix_agentd

User=root

PIDFile=/run/zabbix/zabbix_agentd.pid

правильно будет сделать правки не в в файле /usr/lib/systemd/system/zabbix-agent.service, а в /etc/systemd/system/zabbix-agent.service

Еще способ проба добавим пользователя в группу adm и systemd-journal

usermod -a -G adm zabbix

# id zabbix

uid=473(zabbix) gid=449(zabbix) группы=4(adm),19(proc),449(zabbix)

Просмотр прав пользователей и групп

nano /etc/group

Источник