- Как включить SSH в Kali Linux?

- 1) Установка сервера OpenSSH

- 2) Настраиваем SSH для постоянной работы. Другими словами, для сохранения после перезагрузки.

- 3) Меняем дефолтные SSH ключи

- 4) UPD: Дополнение для Kali 2.0

- Статья Включение SSH на Kali Linux

- Pirnazar

- The Codeby

- Настройка Kali Linux.

- Настройка сетевых соединений

- Настройка SSH — подключения

- Установка дополнений гостевой ОС

- Kali linux удаленный доступ

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- SSH в Kali Linux в ARM компьютерах

- SSH в Kali Linux на настольных компьютерах

- Как подключиться к Kali Linux по SSH

- Почему SSH не принимает пароль root

- Как настроить аутентификацию по ключу в Kali Linux (SSH без пароля)

- Как проходило тестирование

- RealVNC Viewer

- Remmina

- TeamViewer

- TigerVNC

- Vinagre

- NoMachine NX Client

- Окончательный вывод

- Удалённый доступ к компьютеру на Windows – Chaos.

- Получаем удалённый доступ с помощью Chaos – установка на Kali Linux

- Запуск Chaos и разбор команд

- Удаленный доступ с помощью Chaos – Разбор функционала

Как включить SSH в Kali Linux?

SSH — это предпочитаемый метод удалённого управления для большинства основанных на Linux систем. Соединение осуществляется, безопасным каналом в небезопасной сети, между сервером и клиентом, на которых запущен SSH сервер и SSH клиентская программа.

1) Установка сервера OpenSSH

Первый шаг — идём в окно терминала и устанавливаем сервер OpenSSH. Это делается выполнением следующей команды:

2) Настраиваем SSH для постоянной работы. Другими словами, для сохранения после перезагрузки.

a) Сначала нам нужно удалить уровень выполнения для SSH следующей командой:

b) Теперь нам нужно загрузить уровень выполнения SSH по умолчанию следующей командой:

3) Меняем дефолтные SSH ключи

Теперь нам нужно заменить дефолтные SSH ключи. Причина этого в том, что каждый Linux и Unix дистрибутив имеют схожие ключи. Потенциально, атакующие могут угадать и взломать ваши SSH ключи и эксплуатировать вашу систему используя техники человека-по-середине.

a) Бэкапим и удаляем дефолтные ключи Kali Linux:

b) Создаём новые ключи. Печатаем следующую команду в терминальном окне:

4) UPD: Дополнение для Kali 2.0

Начиная с Kali 2.0 появились чёрные и белые списки служб, которые допущены/не допущены к автозапуску. Посмотреть можно так:

Видим, что SSH входит в чёрный список. Поэтому открываете этот файл /usr/sbin/update-rc.d, удаляете строку ssh disabled и добавляете ssh enabled.

Сохраняете и закрываете файл. После этого вводите команду:

Теперь SSH будет работать на Kali 2.0 даже после перезагрузки.

Источник

Статья Включение SSH на Kali Linux

Kali Linux не поставляется с задействованным SSH. SSH — это предпочитаемый метод удалённого управления для большинства основанных на Linux систем. Безопасная оболочка (SSH) — это криптографический протокол сети для безопасного обмена данными, удалённого входа по командной строке, удалённого выполнения команд и других безопасных сетевых услуг между двумя соединёнными компьютерами. Соединение осуществляется, безопасным каналом в небезопасной сети, между сервером и клиентом, на которых запущен SSH сервер и SSH клиентская программа.

1) Установка сервера OpenSSH

Первый шаг — идём в окно терминала и устанавливаем сервер OpenSSH. Это делается выполнением следующей команды:

У меня выдало вот такое сообщение, в любом случае, продолжаем:

2) Настраиваем SSH для постоянной работы. Другими словами, для сохранения после перезагрузки.

a) Сначала нам нужно удалить уровень выполнения для SSH следующей командой:

3) Меняем дефолтные SSH ключи

Теперь нам нужно заменить дефолтные SSH ключи. Причина этого в том, что каждый Linux и Unix дистрибутив имеют схожие ключи. Потенциально, атакующие могут угадать и взломать ваши SSH ключи и эксплуатировать вашу систему используя техники человека-по-середине.

a) Бэкапим и удаляем дефолтные ключи Kali Linux

b) Создаём новые ключи

Печатаем следующую команду в терминальном окне:

4) MOTD – Message of the Day banner (приветственный баннер)

Вы можете создать приветственный баннер, также известный как Message of the Day (MOTD) на Kali Linux, который показывается когда пользователи входят.

Просто отредактируйте файл /etc/motd (перезапустите ssh после того, как вы завершили редактирование).

Отредактируйте этот файл и вставьте ваш текст.

для графического интерфейса редактирования файла используйте vim -g /etc/motd)

a) MOTD – Сообщение приветственного баннера

Лично мне нравятся делать приветствие из ASCII картинки. Идём сюда для создания вашей собственной картинки ASCII

Мы добавили следующий текст в приветственный баннер:

Видим, что SSH входит в чёрный список. Поэтому открываете этот файл /usr/sbin/update-rc.d

Pirnazar

The Codeby

ООО Кодебай

KREIZ

29.08.2015 в 04:23

не получилось. после установки sshd уже был в системе, только приходилось включать руками. после выполнения п.2 – перестал даже включаться. что делать теперь?

WEBWARE TEAM

29.08.2015 в 18:12

Дополнено для Kali 2.0.

J.D.

07.04.2016 в 14:15

На 2016.1 включается командой update-rc.d -f ssh remove && update-rc.d ssh enable . Для тех, у кого с этим трудности

ALEX1917

06.01.2017 в 03:44

Здравствуйте, помогите решить проблему следующего характера: Поставил Kali LXSD Работала нормально, но потом что-то случилось, и как выключю пк, чтобы снова сесть за компьютер ставлю её заново, т.к. после установки, обновления держу в аптайме по мере возможности, у меня один компьютер сгорел, еле набрал средств на новый, опасаюсь! Ранее включал и выключал и веб-браузеры не исчезали, а так же все приложения исчезают, соответственно терминала тоже нет, а в меню приложений остается 2 пункта. 1) Выйти; 2) Выполнить. Поставил старого гнома 2016(1) Дал команду обновится, но в конце выходит это, чтобы я не делал:

KREIZ

30.08.2015 в 12:02

спасибо, но не помогло. найдется альтернативный вариант – отпишусь.

MADDOG719

02.09.2015 в 12:36

Привет, помоги плиз, одна надежда на Вас)) вообщем не могу запустить ssh на Kali 2.0 все сделал как указано в статье, но не работает. Показывает следующую ошибку:

Очень надеюсь на Вашу помощь. В любом случае большое спасибо)

WEBWARE TEAM

02.09.2015 в 14:39

Ошибку вижу, а что вы делаете чтобы получить эту ошибку? Неужели на чистой системе просто ввели команды из этой статьи и всё сломалось?

Это у вас, наверное, вывод по systemctl status ssh. Выводит ли что-нибудь sshd -t?

Вносились ли изменения в файл /etc/ssh/sshd_config ? Добавляли ли сетевые интерфейсы? Работаете под рутом? Не прослушивает ли другая программа порт 22 или не меняли ли стандартный порт?

В файле /etc/ssh/sshd_config директива ListenAddress у вас закомментирована? Если нет, попробуйте закомментировать и запустить.

MADDOG719

02.09.2015 в 15:19

Огромное спасибо, закоментировал строчку, и врое как запустился.

EMIL

22.09.2015 в 13:27

не помогло. все отлично работает только при рестарте ssh не запускаеться автоматически

сделал ssh enable так как сказано. не помог

EMIL

22.09.2015 в 14:04

все решил. rcconf И там поставил галочку на ssh. дальше reboot и все работает.

ZEMLIA-ZEMLIA

05.12.2015 в 23:13

Не пускало после выполнения данных действий, посмотрел конфиг ssh (а настраиваю kali 2.0 )

там стоит по умолчанию PAM аутентитификация, и к ней включен параметр PermitRootLogin without-password

и закоментирован параметр PasswordAuthentication yes

Поэтому при попытке подключиться пишет пермишен денайт

надо соответствено PermitRootLogin without-password закоментировать

и PasswordAuthentication yes раскоментировать )

COBRA HACKING

01.06.2016 в 13:26

MAdDog719, эту у вас ssh ругается на то что включен без парольный вход под учеткой root

Источник

Настройка Kali Linux.

Продолжаем знакомство с операционной системой Kali Linux, установка которой была описана в предыдущей статье. В этой статье рассмотрим настройку сетевых соединений, SSH, а также установку дополнений гостевой ОС.

Настройка сетевых соединений

По умолчанию сетевыми подключениями управляет служба NetworkManager.

Проще настроить все соединения вручную, правкой файла /etc/network/interfaces. Но сначала нужно остановить, а потом удалить из автозагрузки NetworkManager.

Добавляем нужные настройки вручную.

Изначально содержимое файла имеет следующий вид.

Добавляем настройки в файл. Для разных режимов настройки будут разными, это касается первого адаптера работающего в режиме Сетевого моста или Nat.

Таким образом если первый адаптер работает в режиме сетевого моста, то содержание файла будет следующим, естественно с поправками на значения адресов вашей локальной сети.

Если первый адаптер работает в режиме Nat, то содержание файла будет следующим.

Пока NetworkManager отвечал за сетевые соединения, он подменял файл хранения dns-адресов /etc/resolv.conf, ссылкой на файл из своего каталога /var/run/NetworkManager/resolv.conf. Удаляем ссылку и создаем свой resolv.conf.

Добавляем адреса dns-серверов в файл /etc/resolv.conf.

В случае использования сетевого моста нужно указывать локальный адрес маршрутизатора, или предпочитаемые адреса dns-серверов, например публичные DNS Google — 8.8.8.8 и 8.8.4.4.

Адаптер работающий в режиме Nat самостоятельно прописывает доступные адреса в файл resolv.conf, при запуске системы, но ничего не мешает изменить их вручную.

Проверяем новые настройки.

Убедимся что соединение работает и видит dns.

Настройка SSH — подключения

Настроим подключение по SSH. Отредактируем файл sshd_config.

Изменяем следующие параметры.

В Kali служба ssh по умолчанию не добавлена в автозагрузку.

Запустим службу ssh и добавим ее в автозагрузку.

Теперь к виртуальной машине можно подключаться через любой SSH клиент. Для подключения нужно использовать адрес интерфейса eth2 (192.168.56.100) на 22 порт.

Установка дополнений гостевой ОС

Дополнения гостевой ОС расширяют возможности виртуальной машины, делая ее использование более удобным и комфортным. Появляется возможность использования виртуальной машины в полноэкранном режиме, использования общего с хост-системой буфера обмена данными, а также возможности подключения общих папок, позволяющих обмениваться файлами.

Проверяем файл репозиториев.

Здесь нас интересует наличие строки.

Можно удалить вообще все содержимое файла и оставить только эту строку, после чего сохранить изменения в файле.

Выполняем обновление системы, но не обычное apt-get update, а более углубленное, apt-get dist-upgrade, без него дополнения гостевой системы работать не будут.

Устанавливаем дополнения гостевой ОС.

Для запуска полноэкранного режима нажимаем сочетание клавиш Host+F (правый Ctrl+F).

После установки дополнений гостевой ОС появляется не только полноэкранный режим. Наличие дополнений позволяет включить общий буфер обмена текстом между хост-системой и виртуальной машиной, а также подключить общую папку для обмена файлами.

Выключите виртуальную машину и запустите Virtualbox-менеджер, откройте настройки виртуальной машины. Выберите раздел общих папок. Нажмите на иконку с плюсиком и добавьте папку для расшаривания. Отметьте галочкой Авто-подключение.

Запустите виртуальную машину, после загрузки на рабочем столе появится ярлык открывающий расшаренную папку. Также ярлычок появится в Наутилусе (аналог проводника Windows). По умолчанию общая папка всегда находится в каталоге media, Nautilus > Другие места > Компьютер > media.

Для включения общего буфера обмена выбираем Устройства > Общий буфер обмена > Двунаправленный, буфер будет работать в обе стороны.

Основная настройка системы завершена, дополнения гостевой ОС установлены. Настроены все сетевые соединения, также есть возможность подключения по SSH.

В следующей статье я расскажу о возможности анонимного использования Kali Linux с помощью сети Tor и Whonix-Gateway.

Источник

Kali linux удаленный доступ

Этичный хакинг и тестирование на проникновение, информационная безопасность

SSH позволяет подключиться к удалённому компьютеру и выполнить на нём команды, подключение и передача данных происходит по зашифрованному каналу, который защищён от различных атак перехвата и подмены данных.

SSH включает в себя две программы: сервер и клиент. Сервер устанавливается на удалённую машину, к которой нужно подключиться и выполнить на ней команды. Клиент предназначен для подключения к удалённой машине.

Сервер SSH работает как служба, которая по умолчанию прослушивает 22 порт. При подключении по умолчанию используется аутентификация по паролю — нужно ввести пароль пользователя на удалённой системе Linux. Также можно настроить аутентификацию с помощью ключей — данный вариант является более удобным (не требуется вводить пароль) и более надёжным (ключи менее подвержены брут-форсу).

Говоря о SSH в Kali Linux, нужно учитывать, что данный дистрибутив выпускается в различных вариантах (смотрите подробности «Где скачать Kali Linux. В чём различие версий Kali Linux»): для персональных компьютеров, для ARM компьютеров, для мобильных телефонов, для виртуальных машин. Рассмотрим особенности SSH в Kali Linux для ПК и для ARM.

SSH в Kali Linux в ARM компьютерах

Поскольку обычно ARM устройства представляют собой маломощные компьютеры без монитора, то управлять ими возможно только подключившись по SSH. По этой причине служба SSH на таких устройствах уже и установлена, и запущена по умолчанию.

В таких системах в качестве учётных данных для входа используйте пару:

- Пользователь: root

- Пароль: toor

В некоторых системах также настроен ещё один пользователь: kali / kali

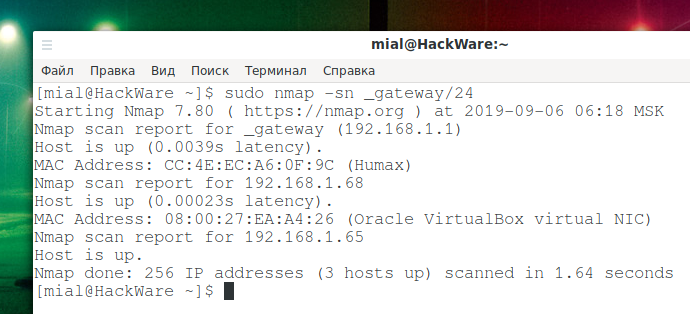

Проблема с ARM устройствами без экрана может заключаться в том, что неизвестен их IP адрес, который в большинстве локальных сетей присваивается автоматически протоколом DHCP. Обычно роутеры позволяют просмотреть список устройств и их IP адреса. Если у вас такой возможности нет, то их можно найти путём сканирования сети, например, командой:

Вместо _gateway операционная система Linux сама подставит IP адрес вашего роутера, в результате получтися _gateway/24, то есть будет просканирована ваша локальная сеть, например, 192.168.1.0/24. Либо явно укажите диапазон для сканирования.

SSH в Kali Linux на настольных компьютерах

В Kali Linux уже установлен пакет SSH, но автоматический его запуск отключён (как и всех других сетевых служб). Следовательно, для подключения к Kali Linux по SSH нужно запустить эту службу. При желании, её можно добавить в автозагрузку.

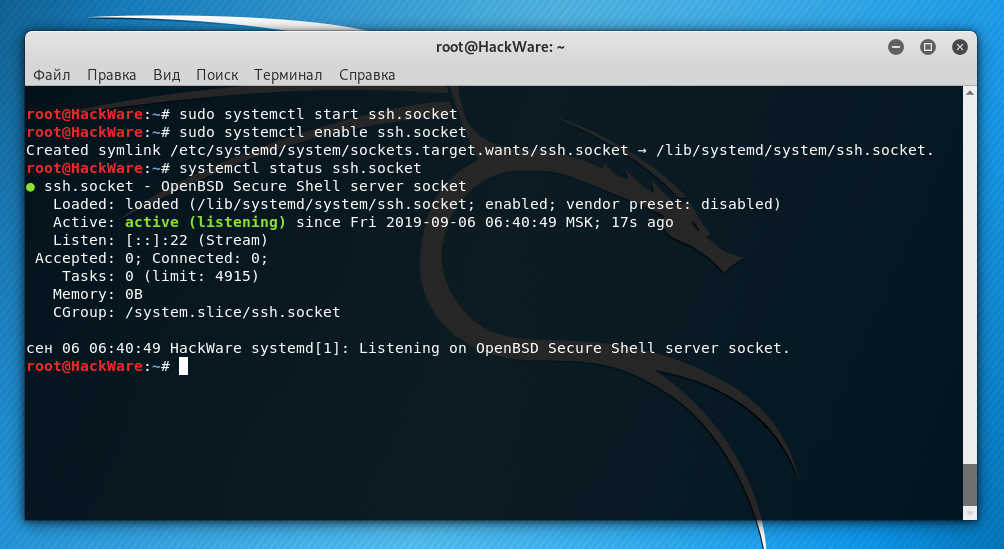

Есть два варианта запуска службы SSH:

- ssh.service — служба SSH всегда будет запущена

- ssh.socket — система откроет для прослушивания 22-й порт и будет ожидать подключение к нему. В случае подключения, система запустит службу SSH. Во всё остальное время (когда нет подключений по SSH), служба SSH будет отключена и не будет потреблять системные ресурсы.

Второй вариант является более предпочтительным. Подробности о первом и втором варианте смотрите в «Полном руководстве по SSH».

Для запуска службы SSH в Kali Linux:

Для добавления службы в автозагрузку:

Для проверки состояния службы:

Как подключиться к Kali Linux по SSH

О том, как подключиться по SSH из различных операционных систем смотрите «Полное руководство по SSH (ч.3) Как подключиться к SSH. Настройка клиента OpenSSH».

Команда для подключения имеет следующий вид:

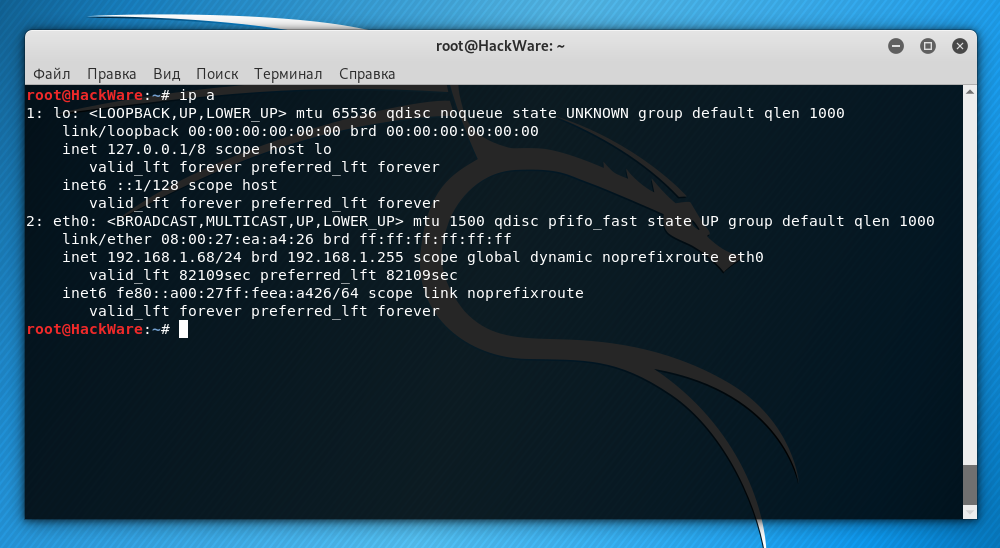

В качестве IP_АДРЕСа удалённой системы нужно указать её IP. Узнать IP адрес можно командой:

Кстати, чтобы Kali Linux после перезагрузки всегда имела одинаковый IP адрес, нужно настроить статический IP, как это сделать написано в статье «Как настроить Kali Linux на использование статичного IP адреса».

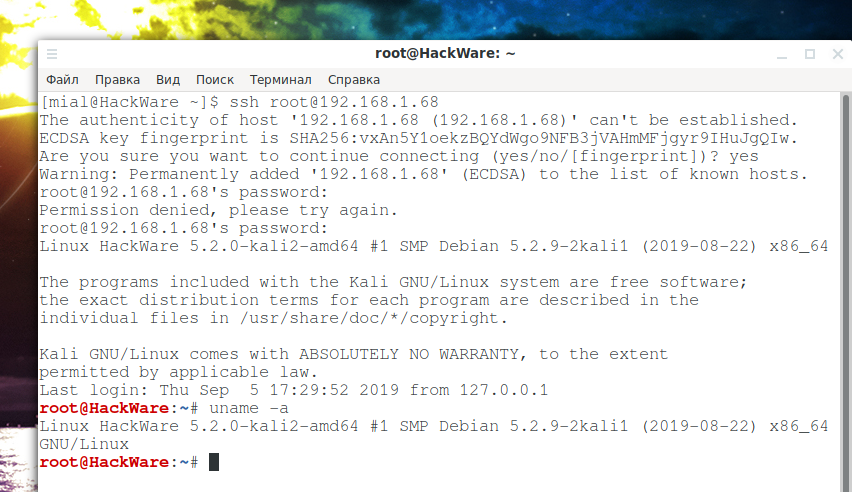

В данном случае IP адрес Kali Linux это 192.168.1.68. Пользователем по умолчанию является root. Тогда команда должна быть следующей:

Но проблема в том, что в SSH по умолчанию заблокирован вход пользователя root по паролю. Вариантов выхода два:

- разрешить вход root по паролю

- настроить аутентификацию с помощью ключей

Рассмотрим их оба, но я рекомендую именно второй вариант, как более безопасный и более удобный.

Почему SSH не принимает пароль root

Настройка службы SSH выполняется в конфигурационном файле /etc/ssh/sshd_config. Откроем его:

и замените её на:

Сохраните и закройте файл.

Перезапускать службу SSH НЕ нужно, поскольку при выборе варианта ssh.socket эта служба и так отключена и будет запущена только при следующей попытке подключения по SSH.

При самом первом подключении программа выведет сообщение:

В нём у нас спрашивается, действительно ли мы хотим подключиться, набираем: yes

Затем вводим пароль и мы оказываемся в Kali Linux:

О том, что мы в другой системе, говорит изменившееся приглашение командной строки — теперь там имя пользователя и имя хоста удалённой системы.

Как настроить аутентификацию по ключу в Kali Linux (SSH без пароля)

Отключаемся от удалённой машины. И на локальной машине (с которой заходим) выполняем команду:

Опять без предварительного подключения, выполняем команду на удалённой машине (IP и имя пользователя поменяйте на свои):

Теперь нам нужно скопировать содержимое файла id_rsa.pub на удалённую машину. Сделать это очень просто (не забываем менять данные на свои):

После этого подключаемся как обычно, но вход уже не будет требовать пароль:

Контроль над удаленным компьютером может рассматриваться как акт агрессии, но иногда он просто необходим.

Известны случаи, когда пользователи используют удаленные сессии для уже используемой машины (звучит необычно, но имеет место быть для организации работы с несколькими рабочими столами). Большинство пользователей не знают, когда именно им понадобится данная функциональность.

Опытные пользователи Unix-систем часто говорят о SSH и командной строке, как об инструментах получения доступа к графическому рабочему столу, но существуют отдельные приложения для данной цели.

Портал Techradar протестировал систему VNC и ее функции во многих клиентах. Тем не менее, существуют другие протоколы и виды доступа к удаленному рабочему столу. Растущая популярность подобных клиентов заключается в поддержке нескольких протоколов передачи, поэтому независимо от типа используемого сервера и целевой машины, Вы найдете подходящее решение.

Исследователи придерживались принципа справедливой оценки различных протоколов. Например, NoMachine NX поддерживает подключения VNC, но он проверялся в связке с собственным сервером NX, что вполне разумно.

Клиент TightVNC не тестировался, потому что он очень схож с реализацией TigerVNC. Оба продукта имеют одинаковую кодовую базу, но TigerVNC имеет несколько дополнительных функций.

Как проходило тестирование

Ключевым элементом эффективного клиента удаленного рабочего стола является быстрый отклик на выполняемые операции. Идеальный интерфейс не будет так хорош, если вам нужно ждать по две минуты из-за каждой регистрации нажатия клавиш.

При тестировании проверялась способность удаленно воспроизводить игру Armegatron. В этой нетребовательная игре на OpenGL на обновление экрана требуются доли секунд времени. Результаты могут быть несколько субъективны, но данный способ оказался очень действенным при демонстрации отзывчивости клиентов.

Клиенты были протестированы совместно с локальным компьютером с 4-х ядерным процессором и 16 гигабайтами памяти в гигабитной локальной сети под Ubuntu 14.04.3. В качестве серверов использовался сервер X11 VNC и официальный сервер NX для клиентов NX. Функциональность на базе протокола RDP поддерживается некоторыми продуктами, но на практике не была протестирована.

Сами клиенты работали на виртуальной машине с 2-х ядерным процессом Core i7, 4Гб ОЗУ и Fedora 23.

RealVNC Viewer

RealVNC – это автономная программа для подключения к компьютерам по протоколу VNC. После загрузки, пользователь должен открыть терминал, перейти в директорию с программой и задать права доступа chmod 700 для запуска приложения.

Это родительская программа для TigerVNC, но содержит меньшее количество опции. Тем не менее, приложение умеет автоматически определять VNC сервера, упрощая и ускоряя подключение. Выберите “Опции”, и Вы сможете изменять размер окна, адаптируя его под ваш монитор, работать в полноэкранном режиме и переопределять автоматические параметры сжатия для принудительного отображения более 256 цветов.

Подключение выполняется быстро и просто, но производительность отстает от других просмотрщиков VNC в данном тесте. Фиксировались существенные замедления при работе с рабочим столом и при запуске Armegatron, которые оценивались примерно в полсекунды.

Технологии матричного растрирования или дизеринга затрудняли работу, когда происходили глюки, во время тестирования это наблюдалось несколько раз. Аналогичные проблемы наблюдались и с копиями RealVNC, которые включают меньшее количество опций. TigerVNC является отдельной ветвью развития кодовой базы VNC, поэтому содержит участки кода из RealVNC и TightVNC, хотя процесс разработки последних продолжается.

Таким образом, RealVNC напоминает менее эффективную версию TigerVNC и сработал в тестах не лучшим образом. Возможно поддержка передачи аудио потока улучшила бы мнение о продукте. Как бы то ни было, в случае непредвиденных обстоятельств, портативный автономный клиент будет отличным вариантом.

Вывод: далеко не самый быстрый клиент, но подойдет для случаев экстренного доступа.

Remmina

Remmina не является официальным Gnome-клиентом, но определенно внешне очень напоминает рабочий стол Gnome со стилями GTK. Хорошо проработанные шаблоны работают отлично как на небольшом ноутбуке, так и на гигантском мониторе.

Минималистичный главный экран содержит панель инструментов и список доступных подключений. После подключения, открывается новое окно с отображением удаленного рабочего стола. Несколько подключений можно контролировать с помощью именованных вкладок.

Полезные элементы управления панели остаются видимыми на протяжении всего подключения, позволяя очень быстро масштабировать окно, чтобы заполнить доступное пространство монитора, перейти в полноэкранный режим просмотра или даже раздельно изменять горизонтальную или вертикальную шкалы окна.

В отличие от некоторых клиентов, Вы не получите слишком детальный контроль над параметрами протокола, например, над сжатием, но Вы все еще можете выбирать цветовые режимы и переключаться между четырьмя уровнями качества, что является разумным способом управления пропускной способностью сети и использованием ресурсов ЦПУ. Управление подключениями и добавления подключений в закладки осуществляются интуитивно, хотя функция автоматического обнаружения отсутствует.

С точки зрения отзывчивости, Remmina поразила высокой производительностью во время тестирования в игре Armegatron – сложно было отличить работу игры на удаленном компьютере от локальной машины.

В Remmina Вам не доступны чат или функция передачи файлов для основных VNC подключений, но данная функциональность имеется для RDP ссылок, которые также поддерживаются клиентом совместно с NX (NoMachine NX и Free NX), XDMCP и SSH, что делает Remmina универсальным клиентом с поддержкой широкого набора протоколов.

Обратите внимание, что вам придется загрузить и установить дополнительные протоколы, включая VNC с помощью плагинов.

Вывод: отличные функции, отличная производительность, неясно, что можно улучшить.

TeamViewer

TeamViewer является очень известным именем, и решение очень популярно среди корпоративных пользователей. Linux-версия приложения вышла из бета-стадии сравнительно недавно, на сайте предлагаются пакеты deb и rpm, но будьте осторожны – фактически это программа для Windows с оберткой в виде Wine.

Первым преимуществом, а может в некоторых случаях и недостатком является использование проприетраного протокола, который организует подключение к клиенту через управляющий центральный сервер.

Другое преимущество, связанное с большим количеством доступных клиентов, заключается в том, что пользователь может просматривать удаленную систему практически отовсюду, даже на заблокированных системах, в которых недоступно SSH подключение или даже на машинах с активными корпоративными фаерволами. Решение поддерживает Windows и Mac, а значит является простым способом управления машинами на различных ОС.

Команда TeamViewer серьезно поработала над улучшением производительности, а последняя версия обещает увеличить скорость работы в 15 раз по сравнению с предыдущими версиями. Armagetron работал также плавно, как и в случае с Remmina, радуя приличным качеством графики во время локального подключения.

Есть дополнительные преимущества использования проприетарного протокола. TeamViewer может работать с аудио-потоком, включает чат, функцию передачи данных и даже сервис IP-телефонии.

Соединения управляются раздачей PIN-кода на одной машине и ввода этого кода на другой машине, что не является безопасной мерой, но Вы всегда сможете создать аккаунт и настроить неконтролируемый доступ. Бесплатная версия доступна для некоммерческого использования, напоминание об этом появляется при завершении сеанса.

За последние несколько лет TeamViewer развился в привлекательную альтернативу традиционным подключениям VNC, особенно если Вам требуется кроссплатформенность.

Вывод: TeamViewer стал полноценным мощным продуктом, который является прекрасной альтернативой традиционным сервисам, несмотря на то, что программа не сильно приветствуется поклонниками открытого ПО.

TigerVNC

Как только Вы запустите TigerVNC, Вы получите хорошее представление о том, кто создал данный продукт и почему. Небольшой всплывающий запрос предлагает выбрать сервер, к которому нужно подключиться – нет никаких закладок или списков подключенных серверов, поэтому Вам нужно знать целевой IP-адрес.

Хотя, если Вы зайдете на вкладку параметры, то найдете большое количество настроек, связанных с подключениями и протоколами. Программа автоматически определит оптимальные параметры для вас, но можно самостоятельно настроить степень сжатия и цветовую передачу.

Высокая степень сжатия позволит сэкономить пропускную способность сети, необходимую для эффективного рабочего стола и драгоценные ресурсы процессора. При тестировании с Vino и стандартными серверами VNC TigerVNC, отработал достойно, хотя подключение было недоступно, если пароль первоначально не был задан.

Если сравнивать с другими клиентами VNC, то продукт работал быстрее, чем Vinagre и был практически наравне с Remmina. Долговременные проблемы обновления в новой версии похоже отсутствуют – никаких обрезанных окон или искаженных фоновых изображений во время испытания не было зафиксировано.

Что касается времени отклика, как курсор мыши, так и нажатия клавиатуры работали быстро и стабильно. Функция масштабирования отсутствует, за исключением полноэкранного режима, поэтому при использовании небольших мониторов на локальной машине могут отображаться полосы прокрутки.

Клиент достаточно полнофункционален и был изначально предназначен для системных администраторов, но даже в этом случае некоторые элементарные удобства были бы очень кстати. Согласитесь, даже опытный IT-инженер не всегда хочет вручную вводить IP-адрес для подключения.

Вывод: множество различных опций и высокое быстродействие с одной стороны и некоторые недоработки интерфейса, и отсутствие дружественных пользователю аспектов, с другой стороны.

Vinagre

Хотя название приложения больше вызывает вкусовые ассоциации, данный просмотрщик удаленного рабочего стола можно найти в стандартном меню Gnome, потому что утилита фактически является составной частью рабочего стола Gnome. При запуске инструмента открывается обычное окно.

Панель справа отображает доступные сервера и закладки. Основная часть окна предназначена для подключения клиента к серверу, отображение может осуществляться в полноэкранном режиме или с помощью прокручиваемых окон с полосами прокрутки.

Если Вы открываете несколько сеансов с различными серверами, удаленные экраны появятся в нескольких вкладках. Закладки работают стабильно, но могут привести к путанице, потому что их сложно отличить от обнаруженных серверов.

Как и другие протестированные клиенты VNC, производительность программы зависит от сервера и активированных функций.

Vinagre тестировался в паре с сервером X11VNC и с Vino. Vino обладает графической оболочкой и является VNC сервером, разработанным для простого обмена экранами между компьютерами. Никаких проблем при подключении к удаленному экрану и при использовании параметров сервера Vino, в частности сжатия и глубины цвета, не наблюдалось.

Одной из любопытных проблем стала задержка обновления курсора. Скорее всего, не стоит связывать эту проблему с подключением, потому что все меню и графические элементы отображались практически мгновенно. Тем не менее, это очень неудобная проблема, ведь часто нужно знать, где находится курсор в любой момент времени.

При тестировании не удалось добиться нормальной работы Armagetron из-за потери управления с клавиатуры после запуска игры, что сделало невозможным оценку его возможностей. Это очень серьезная неприятность, а интерфейс приложения является одним из самых дружественных.

Вывод: простой в использовании клиент, работает неплохо до тех пор, пока не потеряете из виду курсор.

Так как Vinagre тестировался в паре с сервером-компаньоном, при тестировании Krdc использовалось стандартное окружение KDE, как на клиентской, так на серверной стороне, а качестве сервера выступал Krfb сервер.

Несмотря на то, что в продукте реализованы аналогичные с остальными участниками тестирования протоколы VNC, данная комбинация оказалась худшей по отзывчивости после TeamViewer. Krdc работал гораздо лучше со стандартным VNC сервером и с X11VNC, чем с Krfb.

При отказе от Krfb, клиент Krdc работал совсем неплохо. При тестировании в Armegatron время отклика было на одном уровне с конкурентами. Отзывчивость и скорость передачи кадров были на высоте, даже в случаях, когда Krdc испытывал некоторые проблемы с искажением фоновых изображений.

Для изменения опций отображения доступна кнопка для переключения полноэкранного и масштабируемого режимов просмотра. Поддерживаются вкладки для одновременного отображения нескольких подключений, и имеется боковая панель справа, отображающая закладки, недавние подключения и обнаруженные в локальной сети сервера.

Сам клиент также включает большое количество настроек, но параметров настройки подключения не так много – пользователь может настроить высокую, среднюю или низкую скорости подключения, а программа сама подбирает оптимальные настройки для каждого режима. Это ограничивает возможности и может раздражать пользователей.

Тем не менее, работа с Krdc была лишена каких-либо затруднений. Клиент поддерживает протокол RDP, используемый для удаленного доступа к системам Windows. При добавлении плагина NX решение могло бы быть еще более полезным. Если Вы работаете в KDE, и вам нужен клиент VNC для редких случаев, нет убедительных причин для отказа от Krdc.

Вывод: в паре с Krfb фиксируется низкая производительность, но клиентская сторона при этом отличается высокой эффективностью.

NoMachine NX Client

NoMachine стремится вернуть былое величие, но серьезное нагромождение возможностей не учитывает самый главный аспект- взаимодействие сервера и клиента. Подход приложения отличается от других стандартных просмотрщиков VNC.

Протокол NX работает по SSH. Эта мера добавляет безопасность и другие преимущества, которые не свойственны протоколу VNC. Продукт использует интеллектуальные методы шифрования и сжатия данных, оптимизировано использует кеш для экономии пропускной способности сети. Если Вы хотите сохранить полосу пропускания, можно пойти на другие хитрости, например, использовать аудио-поток хост-машины для передачи.

Преимущество использования SSH заключается в том, что, если Вы используете учетную запись на целевой машине, можно просто авторизоваться и запустить новый сеанс. Захватить уже запущенный экран является трудной задачей, хотя NoMachine может справляться с ней с помощью стандартного подключения VNC путем запуска параллельного сеанса (так называемой Shadow сессии).

Сессии Shadow работают стабильно и, в зависимости от настроек, удаленная машина может автоматически подтвердить подключение. Как правило, в этом случае подключение работает медленнее, чем при разделении на потоки собственного сеанса.

Также, как и VNC, NoMachine также поддерживает RPC для машин Windows с аналогичным интерфейсом, что позволяет использовать программу в качестве основного инструмента удаленного доступа. Хотя клиентское ПО позволяет настраивать подключения и сохранять настройки, оно понравится не всем пользователям.

NoMachine не поддерживает просмотр в отдельных вкладках и несколькодругих удобных функций, и Вам придется настраивать сеансы в различных запускаемых во время сессий приложениях. Но все эти недостатки теряют силу, когда Вы видите программу в действии.

NX на протоколе NX дает наилучшую производительность, а полная кроссплатформенность с поддержкой Mac и Windows делает клиент отличным выбором, несмотря на некоторые ограничения бесплатной версии.

Вывод: подключения NX позволяют воспроизводить звук и позволяют быстро работать даже с требовательными приложениями

Окончательный вывод

Опустив реальные проблемы некоторых клиентов, заметим, что существует целое противоборство идеологий программ удаленного доступа для Linux. Надо признать, что NoMachine, несмотря на отказ от стандартных технологий VNC превосходно справляется со своей задачей.

При тестировании, игра на графической платформе OpenGL работала шустро, и в нее можно было комфортно играть. NoMachine может быть довольно сложен в настройке, зато в работе он проявил себя лучше большинства конкурентов. Протокол NX еще можно совершенствовать, но клиентское ПО обладает широкими возможностями.

Утилита Krdc из стандартного набора KDE отработала тоже хорошо, несмотря на катастрофические результаты при тестировании с сервером-компаньоном. Возможно, для многих пользователей Krdc это будет серьезной проблемой, ведь по умолчанию они могут использовать эту пару вместе, разочаровавшись в производительности. Если Вы работаете с рабочими столами KDE и нуждаетесь в простом клиенте VNC, вероятно вам стоит подыскать другой вариант.

TeamViewer был серьезно улучшен за последние годы. Он стал быстрым, отзывчивым и простым в использовании. Дополнительные возможности, а именно IP-телефония и чат делают программу отличным выбором для пользователей, которым важно коммуникативное взаимодействие с удаленными пользователями. Программа имеет закрытый исходный код и не поставляется с системой, что может разочаровать ряд пользователей.

Remmina показал образцовую производительность – только TigerVNC сработал быстрее, но это еще не все достоинства программы. Remmina продемонстрировал лучшие показатели отзывчивости среди всех клиентов. Таким образом, при использовании решения Вы сможете взаимодействовать с удаленной машиной как с компьютером в локальной сети.

Более того, клиент имеет лучший набор функциональных возможностей, а также продуманный и дружественный интерфейс. Хотя поддерживается разделение на несколько окон, элементы управления всегда остаются доступны.

Remmina поддерживает протокол NX, отлично справляется с обнаружением серверов и сохранением подключений и в конечном итоге становится лидером тестирования программ удаленного доступа для Linux.

Disclaimer

THIS POST IS FOR EDUCATIONAL PURPOSES ONLY AND I’M NOT RESPONSIBLE FOR YOUR ACTIONS!

Удалённый доступ к компьютеру на Windows – Chaos.

Chaos – программа для Kali Linux, которая была разработана только в образовательных целях, нахождения всевозможных уязвимостей ОС Windows. Разработчики программы, как и я не отвечаем за ваши действия и помните – не совершайте ничего противозаконного.

Chaos имеет в себе множество функций, которые дают возможность получить полный удалённый доступ к компьютеру жертвы.

В это число входят такие функции как:

Reverse Shell – “Обратная оболочка”

Download File – Скачать файл

Upload File – Загрузить файл

Persistence – Функция, позволяющая оставить BackDoor в компьютере жертвы (дословный перевод “Упорство”)

Open URL Remotely – Открыть URL-адресс удалённо

Get Operating System Name – Получить сведения об операционной системе

Run Fork Bomb – Запустить пробную бомбу

Давайте подробно разберемся с каждой из команд, для чего она и как ей пользоваться.

Получаем удалённый доступ с помощью Chaos – установка на Kali Linux

Кстати, обзор последней официальной версии Kali Linux 2017.3 уже был на моём блоге, обязательно прочитайте, если ещё не читали.

Для того, чтобы установить Chaos, нам потребуется вот эта ссылка, которая ведет на github. С помощью команды git clone качаем архив с программой на наш ПК.

Также для корректной работы программы нам потребуется скачать Golang и UPX package. Эти программы вы можете скачать с помощью команды apt install golang upx-ucl -y. Естественно, без . в конце.

Далее переходим в папку Chaos и запускаем его, с помощью команды: go run Chaos.go

Запуск Chaos и разбор команд

После того, как мы запустили Chaos, мы увидем экран приветствия, который даст возможность выбора следующего действия.

Мы видим 3 пунка меню:

Нажимем 1, чтобы сгенерировать файл, который нужно будет скопировать на ПК жертвы.

После этого программа попросит нас ввести LHOST.

С помощью команды ipconfig посмотрите IP адресс, и введите его в данное поле. На Windows та же команда в cmd так же покажешь IP и данные о подключении. Это для того, чтобы вы увидели IP адресс жертвы.

Далее вписываем порт, в появившемся окне. Нам нежен порт 8080.

Всё, файл успешно сгенерирован и мы должны перекинуть его на компьютер жертвы. Я думаю, это будет сделать не сложно. Просто воспользуйтесь СИ, а если вы не знаете, как начать говорить с предпологаем жертвой, то прочитайте статью на моем блоге. Ссылка на статью.

После того, как мы перекинули сгенерированый exe файл на компьютер жертвы, включаем функцию Listener и вводим тот же порт – 8080.

Всё, мы получили удалённый доступ к компьютеру.

Удаленный доступ с помощью Chaos – Разбор функционала

Reverse Shell позволяет нам перевернуть вид рабочего стола, поменять команды на компьютере местами, точно я сказать не могу, какие возможности она скрывает в себе, так как до конца в ней не разобрался. Как по мне, она здесь одна из самых бесполезных.

Download File – это уже другое дело. С помощью данной команды мы можем скачивать файлы с ПК жертвы к себе и она даже ничего не узнает. Там можно почистить какой-то офис на важные бумаги, бухгалтерию и всё что душе угодно. Но делать я этого не рекомендую, так как за это вас ждёт уголовное наказание. Если вы конечно попадётесь.

Upload File – не менее интересная утилита, чем Download File. С помощью данной команды вы легко можете заразить ПК, к которому подлючены, а если это офис и они используют сетевое подключение, то и весь офис вместе с ним. Загрузить вирусы, это конечно хорошо, но опять же, противозаконно, имейте это ввиду.

Open URL Remotely – то, что может принести вам много смеха. С помощью данной команды, вы можете открывать любой URL адресс на ПК нашей цели. Здесь тоже множество всяких вариантов, как можно навредить человеку. Однако, подумайте, перед тем как делать что-то. Возможно ваши действия приведут действительно к печальным последствиям, даже если вы хотели просто поиздеваться над другом.

Get Operating System Name – данная команда не столь функциональна, однако она даёт вам сведения о том, какую ОС использует ваша жертва и также отображает путь к системным файлам. Что даёт преимущество, если вы решитесь удалить ему системные файлы или закинуть туда свой троян. Так как у вас есть возможность загружать файлы на ПК жертвы, вы можете воспользоватся любым RAT-файлом, для того чтобы получить полный контроль.

После этого спасти жертву сможет только переустановка Windows. Однако если вы запустили свой файл в какой-то бизнес центр, а сами сидите у них в кафешке, то сможете нанести вреда на колосальную сумму денег.

Run Fork Bomb – даст вам повод посмеятся, ведь вы сможете напугать свою жертву так, как её ещё никто не пугал. Под угрозой окажутся все файлы и ОС. Однако, бомба у нас пробная!

На этом у меня сегодня всё. Я надеюсь статья была вам полезна. Оставляйте свои комментарии и делитесь статьей в своих социальных сетях. Подписывайтесь на обновление блога и узнавайте первыми о выходе новых статей.

Напоминаю, что я не отвечаю за ваши действия. Данная статья была написана только в образовательных целях. Вы сами отвечаете за свои поступки.

Если решились, не забывайте чистить логи

Источник