- Как отследить IP-адрес в Kali Linux

- Как определить местоположение в Kali Linux

- Загрузка и установка необходимых файлов

- Отслеживание IP-адреса с помощью Pygeoip

- Как узнать географическое расположение по IP адресу из командной строки

- Первый метод

- Второй метод

- Дополнение

- Как узнать местоположение человека без его согласия? Seeker Kali

Как отследить IP-адрес в Kali Linux

Всем привет! Сегодня я вам покажу, как в Kali Linux или в любой другой операционной системе Linux найти и отследить местоположение по IP-адресу. Мы начнем с краткого введения в эту тему, а затем перейдем к самой инструкции.

Каждый пользователь в Интернете имеет уникальный адрес, который не принадлежит никому другому. Этот адрес позволяет нам общаться и получать доступ к ресурсам в Интернете, таким как этот сайт!

Как определить местоположение в Kali Linux

Для определения местоположения по IP нам понадобятся два инструмента. Сервис MaxMind, который имеет базу данных о местоположении почти каждого известного IP-адреса. MaxMind — это платный сервис, но есть также и бесплатный вариант доступа к базе.

Также нам понадобиться Python модуль Pygeoip. Этот инструмент позволит нам запрашивать базу данных практически для любого IP-адреса. Имейте в виду! Результаты, которые мы получим с помощью сервиса MaxMind, не являются точными. Если вы хотите получить точный результат местоположения, тогда вам нужно будет заплатить. Так что используя бесплатной версию вам придется пожертвовать некоторой точностью.

Загрузка и установка необходимых файлов

Для начала нужно загрузить базу данных и установить модуль pygeoip. Мы начнем с установки pygeoip. Все, что нам нужно сделать, чтобы установить pygeoip, — это использовать пакетный диспетчер пакетов Python для простой и быстрой установки.

Если в вашем Linux-дистрибутив нет pip, тогда устанавливаем его с помощью команды:

apt-get install pip

Если этот метод не работает, вы можете вручную установить pip, загрузив и выполнив этот скрипт.

Установка pygeoip через pip:

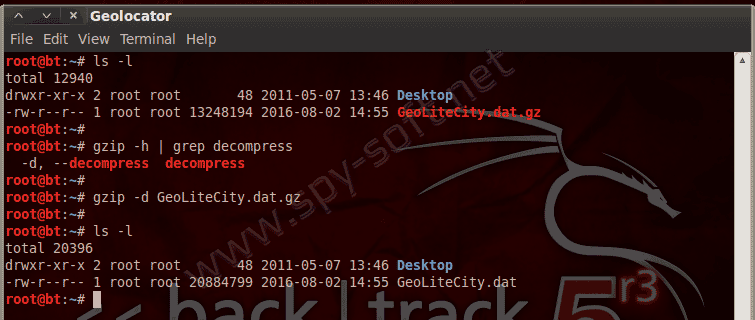

С установкой pygeoip разобрались. Теперь необходимо загрузить архив GeoLiteCity.dat.gz.

Распакуем архив GeoLiteCity.dat.gz с помощью gzip.

Теперь, когда у нас есть все необходимое, мы можем, наконец, перейти к отслеживанию IP.

Отслеживание IP-адреса с помощью Pygeoip

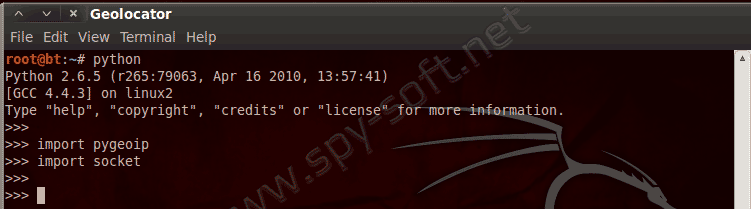

Теперь, когда у нас есть все, что нам нужно, мы можем использовать их для отслеживания IP. Мы будем использовать прямой интерпретатор Python для запроса базы данных через командную строку. Нам также потребуется импортировать два модуля, чтобы мы могли запросить базу данных. Мы собираемся импортировать pygeoip (который мы только что установили) и сокет (который поставляется предварительно с Python). Давайте продолжим и запустим наш интерпретатор и импортируем эти модули:

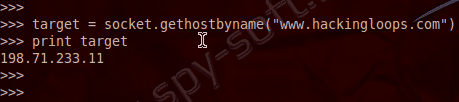

Теперь, когда у нас есть наши модули, давайте попробуем их использовать. Прежде всего, если мы собираемся отслеживать и IP-адрес, нам нужен IP-адрес для отслеживания. Мы можем использовать модуль сокета для поиска IP-адреса из имени домена.

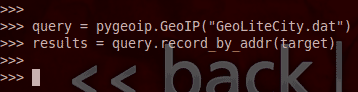

Теперь, когда у нас есть IP-адрес, который мы будем отслеживать, нам нужно запросить базу данных для него. Для этого мы используем модуль pygeoip. Эта часть очень проста, поэтому давайте посмотрим:

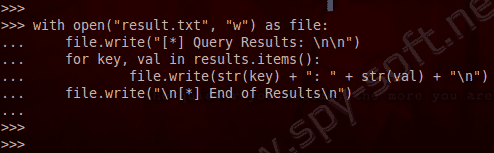

Здесь мы видим, что мы сделали запрос и сохранили его по результатам. Теперь эта часть немного сложнее; у нас есть результаты прямо сейчас, но мы собираемся записать их в текстовый файл, чтобы нам не приходилось запрашивать более одного раза. Давайте посмотрим на код, и тогда мы сломаем его:

То, что мы сделали здесь, все еще прост, но относительно сложный по сравнению с тем, что мы делали раньше. Мы открыли новый файл с именем results.txt под псевдонимом «файл». Затем мы просматриваем содержимое результатов и записываем их в файл вместе с некоторыми начальными и конечными текстами.

После этого мы должны иметь новый текстовый файл, в котором есть наши результаты. Давайте перейдем к использованию команды cat, чтобы прочитать наши результаты из этого нового файла:

Мы можем видеть по содержанию нашего файла результатов выше, что на объект размещен на серверах где-то рядом с Скоттсдейлом, штат Аризона.

Такое понимание того, как IP-геолокация может помочь нам избежать отслеживания. Это также может оказаться очень полезным инструментом в когда необходимо выследить злоумышленника по любой причине.

Источник

Как узнать географическое расположение по IP адресу из командной строки

Если вы хотите выяснить где физически на земле размещён определённый IP адрес (или веб-сайт), вы можете попробовать несколько онлайн поисковых служб GeoIP (например, geoiptool.com). Эти онлайн службы, в основном, работают на доступной бесплатно базе данных GeoIP, вроде такой как MaxMind. Кроме использования таких веб служб, есть другие способы сделать запрос к GeoIP базе данных, в особенности через командную строку Linux.

В этой инструкции я собираюсь описать, как найти расположение IP адреса из командной строки в Linux.

Первый метод

Первый метод — это использование инструмента geoiplookup, который является клиентом командной строки для GeoIP базы данных от MaxMind. geoiplookup позволяет посмотреть географическую или сетевую информации по IP адресу (или имени хоста). Вы можете установить этот инструмент (вместе с бесплатной базой данных GeoIP, использующей этот инструмент) как показано ниже.

Для установки geoiplookup в Debian, Ubuntu или Linux Mint:

Для установки geoiplookup в Fedora:

Для установки geoiplookup в CentOS, во-первых включите репозиторий EPEL, а затем используйте yum команду:

По умолчанию, с установкой geoiplookup устанавливается файл базы данных GeoIP.dat, который размещён в /usr/share/GeoIP. С этой базой данных вы можете узнать информацию только о стране.

Вы можете загрузить дополнительные базы данных GeoIP с MaxMind, которые дадут вам более детальную информацию об IP адресах, в дополнение к информации о стране. Вы также можете загрузить более свежий файл GeoIP.dat с этого сайта. Это рекомендуется, т. к. GeoIP.dat может быть уже устаревшим к моменту его установки вами из репозиториев Linux. База данных GeoIP, доступная на веб-сайте MaxMind, обновляется каждый месяц.

Для установки дополнительных баз данных GeoIP с MaxMind, сделайте следующее. Вы можете установить ежемесячное задание для cron, чтобы автоматизировать этот процесс.

Сейчас, если вы повторно запустите команду geoiplookup, вы увидите дополнительно информацию об AS номере IP адреса. Это, в общих чертах, говорит вам административную информацию, которая относится к домену, IP.

Когда запускаете без каких либо параметров, инструмент geoiplookup автоматически использует только GeoIP.dat и GeoIPASNum.dat, но не использует GeoLiteCity.dat. Последняя может дать вам информацию о городе.

Для получения информации о городе, явно скажите geoiplookup использовать базу данных GeoLiteCity.dat.

Вывод, обычно, включает государство, город, почтовый код, высоту и долготу. В моём конкретном случае многие данные оказались неопределёнными. У вас результат будет лучше. Точность предполагаемого расположения варьируется в разных странах и сетях. Например, результаты геолокации, как правило, более точны для широкополосных IP адресов, но менее точны для мобильных сетей.

Второй метод

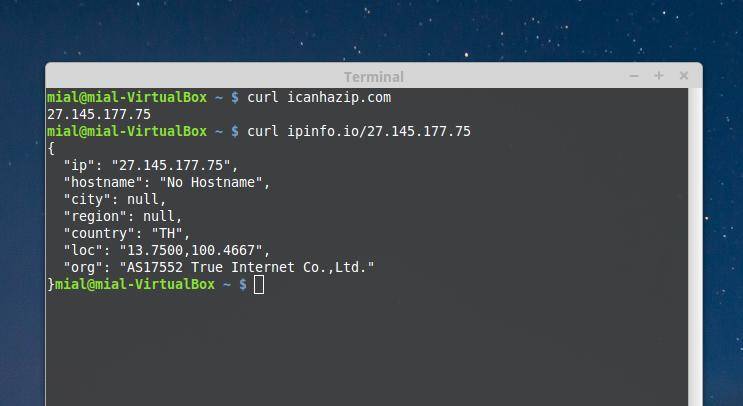

Если вы не хотите хлопот с установкой и обновлением баз данных GeoIP , вы можете попробовать онлайн сервис ipinfo.io. В отличие от других сервисов, ipinfo.io обеспечивает геолокационные API, основанные на JSON, поэтому вы можете с лёгкостью осуществить геолокацию из командной строки, используя инструмент вроде curl.

Обратите внимание, что доступ к их API ограничен 1,000 API запросами в день.

Дополнение

Читатели оригинального поста (на англоязычном ресурсе), напомнили о команде whois. Используется она, например, так (вместо IP адреса можно вводить название веб-сайта).

Если ещё не установлена, то выполните

И ещё один из читателей придумал графический интерфейс:

Источник

Как узнать местоположение человека без его согласия? Seeker Kali

Сегодня, я расскажу вам о скрипте Seeker. С его помощью можно определить точное месторасположение устройства, с которого производится сёрфинг, внешний IP-адрес, версию браузера, процессор, видюху и ещё массу полезных вещей.

Я изучил множество программ в этом сегменте. Популярный TrackUrl, малоизвестный Trape и в итоге пришёл к выводу, что самый эффективный, за счёт своей простоты и незаурядного подхода, всё-таки Seeker.

Напоминаю, что я крайне не рекомендую вам самостоятельно повторять аналогичные действия. Я это делаю исключительно в образовательных целях. Сугубо для того, чтобы повысить уровень осведомлённости моих дорогих подписчиков.

Друзья, если вам интересно узнать о том, как злоумышленники пробивают адреса наивных людей пренебрегающими базовыми правилами информационной безопасности, тогда устраивайтесь по удобнее и будем начинать.

Шаг 1. Запускаем нашу любимую Kali Linux. Ссылка на ролик, в котором я рассказываю о том, как установить такую на свой компьютер всплывёт в углу. Для тех, кто уже в теме, вводим привычную команду «apt-get update» для обновления списка пакетов.

Шаг 2. И следующим шагом копируем из репозитория гитхаба на машинку скрипт Seeker. Что в переводе на русский означает Искатель.

Шаг 3. После того, как искатель скопируется, переходим в каталог с содержимым.

Шаг 4. И чмодим install.

Шаг 5. Далее запускаем его и ждём, когда система проинсталлирует все зависимости необходимые для корректной работы.

Шаг 6. Как только это произойдёт, запускаем PY’шку на третьем питоне в мануальном режиме. К великому сожалению, в рашке заблочен сервис Serveo. Поэтому далее придётся нам тунелить внешнюю ссылку на нашу тачку.

Шаг 7. Но сначала давайте донастроим Seeker. Выбираем из списка вариант 1. Тот, что Google Drive. В этом случае программа эмитирует страничку загрузки файла с гугловского облака.

Шаг 8. Вводим ссылку на какой-нибудь реальный файлик с диска. Я кину ссылку на выдуманное расписание консультаций. Согласитесь, вполне реально представить ситуацию, когда одногруппник из ВУЗа скидывает тебе нечто подобное.

Шаг 9. Окей. Наш локальный сервер успешно стартанул. Теперь открываем браузер и загружаем установщик ngrok. С помощью этой утилиты мы сделаем наш локальный сервак с левой страничкой доступным для всех обитателей интернета.

Шаг 10. Дождавшись загрузки распаковываем содержимое архива. И затем перемещаем его на рабочий стол.

Шаг 11. Открываем новое окно терминала и вводим «cd Desktop/».

Шаг 12. Далее перемещаем файл в каталог bin.

Шаг 13. И наконец запускаем ngrok.

Шаг 14. Туннель прокинут. Копируем сгенерированную внешнюю ссылку HTTPS.

Шаг 15. И переходим на какой-нибудь сервис, предназначенный для сокращения ссылок. Жаль, конечно, что гугловский Short канул в лету, а то было б вообще шоколадно. Да чёрт с ним. Для демонстрации принципа вполне подойдёт и отечественный клик.ру

Шаг 16. Ну а далее всё просто, как дважды два. Злоумышленник скидывает эту ссылку жертве со словами, «хей братиш, глянь, нам там консультацию перенесли. Просто пздц. Ты точно успеешь?». Человек на панике открывает ссылку, видит предупреждение, мол что-то нужно разрешить. Но вроде ведь пишет знакомый человек. И никаких подозрений по поводу того, что страница могла быть взломана нет, поэтому наивный хомячок клацает «разрешить».

Шаг 17. И таки действительно получает доступ к расписанию консультаций. Всё, как говорится, по-честному. Мы русские, своих не обманываем.

Шаг 18. Ладненько. Давайте посмотрим, какие успехи нас ожидают за проделанный труд. Видим подробную информацию о железе жертве, программном обеспечении, через которое сёрфит, ip-адрес и самое главное, ссылку на точку с геолокацией с точностью до 100 метров. Пробуем перейти.

Шаг 19. Вуаля. Весь расклад, как на ладони. К слову, с мобилы работает ещё бодрее. Так что, если заставить перейти по такой ссылочке со смартфона, можно определить местоположение с точностью до подъезда.

Но такие вещи я уже демонстрировать не намерен. Всё-таки личная жизнь, должна оставаться личной. Даже у блогера. Так что пожалуйста, уважайте вышеупомянутый тезис и никогда не повторяйте подобных действий самостоятельно.

А чтобы защитить себя и своих близких от вмешательства подобного рода, достаточно всего лишь соблюдать одно из краеугольных правил информационной безопасности. Никогда не переходить по неизвестным ссылкам.

Благодаря этому ролику теперь вы точно знаете, чем это чревато и к каким последствиям может привести. Сразу после просмотра обязательно поделитесь им со своими близкими, чтобы защитить и их личное пространство от злоумышленников.

С вами был Денис Курец. Если понравилось видео, то не забудь поставить лайк, а тем, кто впервые заглянул на наш канал, советую тупить и скорее клацать на колокол. Нажмёшь на него и в твоей ленте будут регулярно появляться крутые ролики на тему взломов, информационной безопасности и пентестинга.

Олдам по традиции удачи, успехов, отличного настроения. Берегите себя и свои данные. Никогда не переходите по мутным ссылкам и главное. Всегда думайте, прежде чем разрешить браузеру или приложению что-то передавать. Ведь как говорил мудрый Винни Пух, это всё не спроста… До новых встреч, братцы. Всем пока.

Источник