Как сбросить пароль администратора домена

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

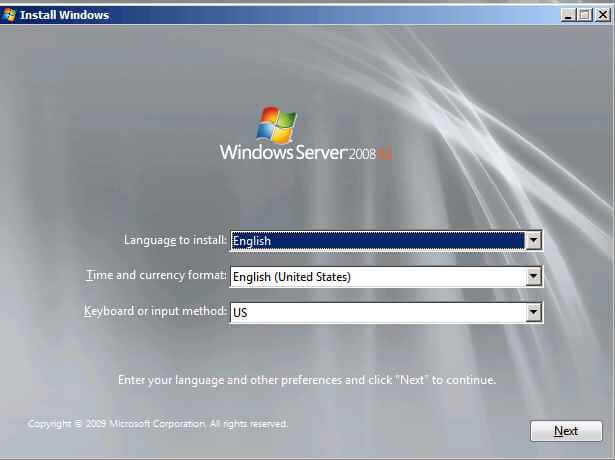

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

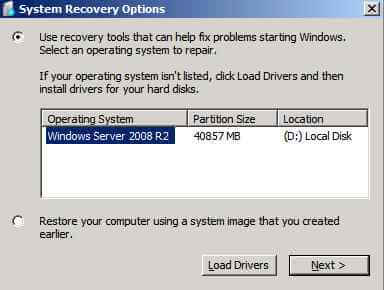

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

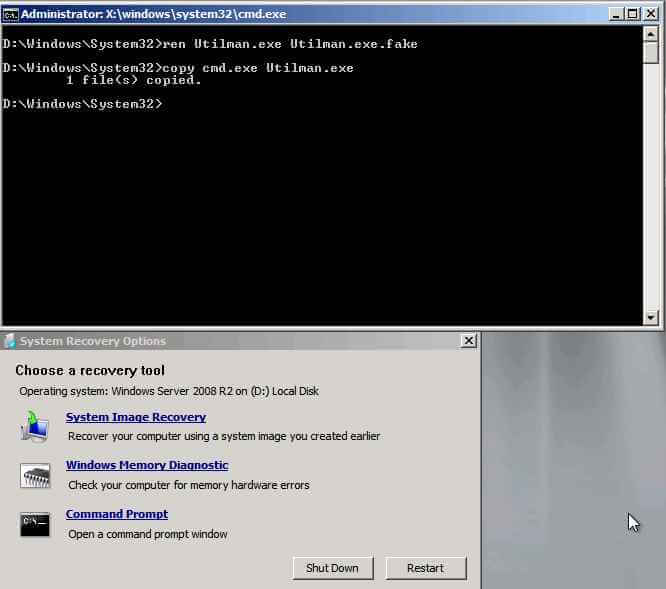

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

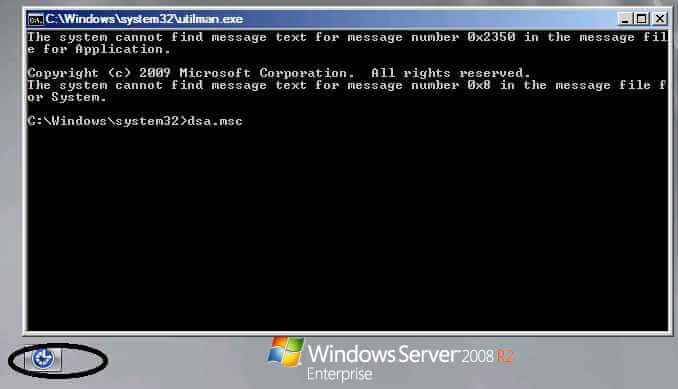

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Создаем подраздел с именем Parameters и добавляем в него два ключа реестра типа REG_SZ (строка): Application со значением с:\temp\cmd.exe и AppParameters со значением /k net user administrator P@$$w0rd .

Application указывает, что запускать, AppParameters — с какими параметрами. В нашем случае будет запущена командная строка, в которой будет выполнена команда net user, которая сменит пароль администратора на P@$$w0rd. Можно задать свой вариант, главное чтобы он соответствовал требованиям доменной политике безопасности.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Как сбросить пароль администратора в Windows Server 2019

Использование паролей является одной из наиболее часто используемых мер безопасности на протяжении многих лет, и благодаря этому, пока этот пароль сложен и безопасен, он будет предотвращать несанкционированный доступ к системе и, следовательно, избегать всех проблем, охватываемых Недоступен доступ, который влияет на файлы, роли и другие элементы, размещенные в системе.

Как системные администраторы, это нормально, что в какой-то момент мы забываем пароль пользователя-администратора, это пользователь, который устанавливается по умолчанию во время установки и является локальным, который имеет права на выполнение процессов в системе и ее службах, Причина, по которой мы можем забыть этот пароль, заключается в том, что иногда мы должны помнить пароли многих вещей (приложений, почты, большего количества пользователей и т. Д.), Поэтому мы забываем этот пароль, который жизненно важен для безопасности и доступности сервера. Если вы используете любую другую версию Windows Server, вот также как это сделать:

Solvetic объяснит, как мы можем сбросить пароль нашего сервера с Windows Server 2019.

Сброс и восстановление пароля с помощью CMD в Windows Server 2019

Шаг 1

Первый шаг, который необходимо предпринять, — это загрузить загрузочный DVD-диск или USB-диск с ISO-образом Windows Server 2019, вставить его в соответствующий привод и перейти к включению или перезагрузке операционной системы. Во время этого процесса мы должны нажать любую клавишу для доступа к следующему окну:

Шаг 2

Там мы оставляем установленные значения и нажимаем «Далее», где видим следующее:

Шаг 3

В этом разделе мы нажимаем на строку «Ремонт оборудования», чтобы получить доступ к расширенному режиму, где мы сначала увидим следующее окно:

Шаг 4

Там мы выбираем опцию «Устранение неполадок», и мы будем перенаправлены в следующее окно:

Шаг 5

Там мы нажимаем на опцию «Командная строка» и в развернутой консоли выполняем каждую из следующих команд:

Шаг 6

Там мы сделали следующее:

Доступ к ISO-образу Windows Server 2019

Доступ к каталогу System32

Создать резервную копию исполняемого файла Utilman

Скопируйте cmd, чтобы заменить функцию Utilman, которая охватывает рассказчик, увеличительное стекло и т. Д.

Шаг 7

После этого процесса мы перезапускаем сервер, выполнив следующее:

Шаг 8

Теперь, когда мы попадаем на экран входа в систему, у нас есть два варианта:

- Используйте следующую комбинацию клавиш:

- Нажмите на иконку, расположенную в правом нижнем углу

Шаг 9

Это приведет к отображению консоли командной строки, и там мы назначим новый пароль, выполнив следующее:

Шаг 10

После этого мы выполняем команду «exit» для выхода из командной строки и можем ввести новый пароль для пользователя «Администратор»:

Шаг 11

Теперь у нас будет обычный доступ к Windows Server 2019, чтобы мы могли выполнять все задачи:

Если в любое время мы хотим восстановить исходные значения, мы должны повторить этот процесс, но на этот раз выполните следующее:

Стоит помнить о важности назначения безопасного пароля и, если возможно, создания другого пользователя, у которого есть права администратора для доступа к другой учетной записи и возможности изменить пароль из пользовательского интерфейса. Как мы видим, это простой и эффективный процесс изменения пароля пользователя-администратора в случае, если мы его забыли.

Как windows server сбрось пароль администратора

Надеюсь, после прочтения этой статьи многие поймут, что контроллеры домена обязательно либо делать Read-Only, либо шифровать (например Bitlocker`oм).

Бывает, что в организации злые-пришлые администраторы перед уходом поменяли все пароли и перед вами стоит задача взлома пароля для администратора домена.

Имеем Windows 2008 R 2 SP 1 и простой установочной диск для той же системы.

Монтируем его и загружаемся с диска.

Нажимаем на Next

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-01

Выбираем “Repair Your Computer” (Восстановление системы)

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-02

Выбираем нашу систему и жмем на Next

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-03

Далее открываем “Command Prompt” (Командная строка)

Идем на диск, где у вас установлена система в папку System 32.

Трюк в том, что мы заменим файл Utilman .exe на cmd .exe и при старте на экране ввода пароля мы сможем запустить cmd .exe от имени System на домен контроллере, а это значит, что сможем сделать все, что угодно.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-04

Итак, теперь перезагружаем компьютер и меняем пароль администратору или создаем нового администратора.

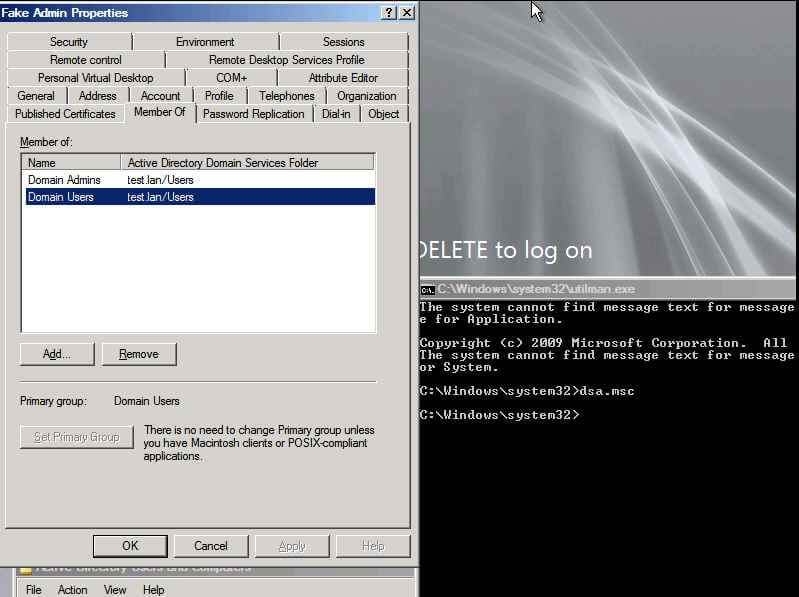

Набираем dsa .msc что бы попасть в консоль ADUC .

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-05

Я создам пользователя FAdmin @test .lan и включу его в группу “Domain Admin ”. Понятно, что из той же консоли можно было сбросить пароль любому пользователю, но я хочу показать, что как owner у созданного пользователя будет не учетной записью, что затруднит момент поиска проблемы, если вам это кто-то сделает специально во вред.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-06

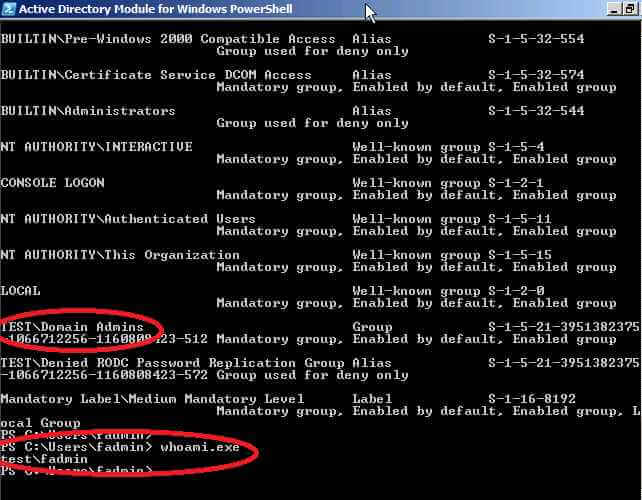

Команда Whoami .exe /user /groups покажет что пользователь fadmin входит в группу “domain admins ”

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-07

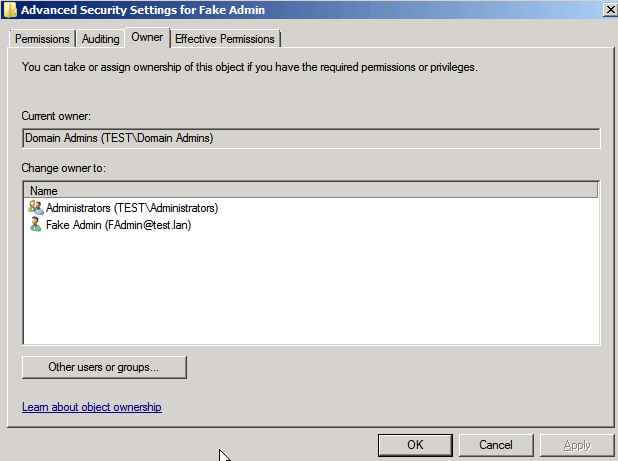

Теперь проверим: кто Owner для этой учетной записи.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-08