- Как отключить открытые порты в Windows XP

- Назначение портов

- Отключение открытых портов

- Tcp 139 как отключить – Как отключить открытые сетевые порты 135,137,138,139, 445 в Windows XP

- Как закрыть порты 445 (135 -139) в Windows?

- Как закрыть порты 135-139, 445 в Windows?

- Способ 1 — Windows Doors Cleaner

- Способ 2 — командная строка (скрипт)

- как закрыть порт 445, особенности и рекомендации

- За что отвечают порты 445 и 139 в ОС Windows

- Чем опасны открытые порты

- Выясняем, открыты ли порты

- Как закрыть порты в Windows 10/8/7

- Закрываем порты через брандмауэр

- Закрываем порты через командную строку

- Закрываем порты через реестр Windows

- Заключительные советы

- Закрыть порты

- IT-безопасность: Закрытие портов Windows

- Заходи протидії інвентаризації smb-служб Windows

- Работа компьютеров в домашней локальной сети за роутером

- Как защититься от вируса WannaCry windows

- 1. Как закрыть TCP-порты 1024–1035, 135 и 445

- 2. Как загрузить патч от Майкрософт, который закрывает уязвимость.

- 3. Как отключить протокол SMB v1

- 4. Как установить фаервол

Как отключить открытые порты в Windows XP

По умолчанию в операционной системе Windows имеется несколько открытых портов, которые используются для разных сетевых протоколов. В большинстве случаев эти протоколы и связанные с ними порты и службы Виндовс совершенно не нужны — для работы в сети Интернет достаточно одного стандартного протокола TCP/IP. Кроме того, некоторые открытые порты делают компьютер уязвимым для хакерских атак. В этой статье рассказывается о том, как отключить ненужные открытые порты в Windows XP.

Для того, что бы узнать, какие порты открыты, потребуется консольная программа FPORT , которую можно скачать здесь, или программа TCPView (её можно скачать здесь), либо программа CurrPorts (скачать здесь).

Распаковав программу FPORT , файл программы fport.exe следует поместить в директорию с операционной системой (например, C:\WINDOWS ), и теперь можно будет вызвать эту программу, создав ярлык с параметром cmd /k fport или введя эту последовательность команд cmd /k fport в окне запуска программ (Пуск —> Выполнить) . Здесь вызывается командный процессор ( cmd ) с праметром /k , этот параметр указывает командному процессору не закрывать своё окно после выполнения программы fport.exe .

Запустив утилиту fport.exe , можно увидеть список открытых портов:

Это типичные открытые порты в только что установленной операционной системе Windows XP SP3.

Так же эти открытые порты могут быть показаны программой TCPView :

И программой CurrPorts :

Назначение портов

- 123 — Network Time Protocol (NTP) — синхронизация часов компьютера.

- 135 — Удаленный вызов процедур (RPC).

- 137 — NetBIOS -Пртокол для работы с локальной сетью — (служба netbios-ns — служба имен NETBIOS).

- 138 — NetBIOS — Пртокол для работы с локальной сетью — (служба netbios-dgm — служба дейтаграмм NETBIOS).

- 139 — NetBIOS — Пртокол для работы с локальной сетью — (служба netbios-ss — служба сеансов NETBIOS).

- 445 — TCP/IP — MS Сетевой доступ (служба microsoft-ds).

- 500 — IPSec (VPN tunneling) — Internet Key Exchange (IKE).

- 1028 — порт динамически выделяемый операционной системой Windows, для этого используются порты с номерами больше 1024.

- 1900 — UPnP.

- 4500 — IPSec (VPN tunneling) — NAT traversal.

В данном примере для работы в сети интернет нужен только один порт — 1028 с протоколом TCP. Остальные порты можно отключить.

Отключение открытых портов

Для отключения портов 123, 135, 138, 139, 445, 500, 1900 и 4500 потребуется программа PORTS OFF , которую можно скачать здесь. Эта программа позволяет отключить как ненужные порты, так и ненужные службы — Удалённый реестр ( Remote Registry Service ) и Службу сообщений ( Messenger ).

Программа предназначена для операционной системы Windows XP/2000/2003.

Как пользоваться программой PORTS OFF .

Установив необходимые переключатели в положение OFF , следует нажать кнопку Apply , после чего потребуется произвести перезагрузку компьютера, что бы изменения вступили в силу. После первого использования программы настройки, связанные с портами 135, 137-139 и 445 будут сохранены и при необходимости их можно будет легко восстановить (для этого предназначены кнопки Restore Default ).

С отключёнными портами компьютер защищён от хакерских атак и и червей-вирусов. Следует отметить, что при отключении порта 123 системное время на компьютере необходимо будет корректировать вручную, так что этот порт можно в принципе оставить открытым или использовать для синхронизации времени какую-либо стороннюю программу, например, NIST , которую можно скачать здесь. Для синхронизации внутренних часов компьютера эту консольную программу следует запускать со следующими параметрами:

nist.exe ntp.okstate.edu -s

Здесь ntp.okstate.edu — имя сервера точного времени (можно использовать другой сервер, например, time.windows.com );

-s — параметр, указывающий программе произвести синхронизацию системных часов компьютера.

Что бы каждый раз не набирать эти команды, можно сделать ярлык для запуска утилиты NIST :

Tcp 139 как отключить – Как отключить открытые сетевые порты 135,137,138,139, 445 в Windows XP

Как закрыть порты 445 (135 -139) в Windows?

С последними событиями в мире, когда почти каждый месяц сотни компьютеров заражаются новыми вирусами, очередной раз стоит подумать как обезопасить свой Windows ПК.

Большинство вирусов задействуют только определенные порты в компьютерных сетях, через которые и происходит заражение компьютера, чтобы этого не произошло необходимо их закрыть, тем самым мы закрываем очередную лазейку для хакеров и поднимаем безопасность Windows на уровень выше.

Не стоит также забывать, что помимо закрытия опасных сетевых портов, необходимо позаботиться о том, что бы на вашем Windows ПК или ноутбуке устанавливались пакеты обновления, а также был установлена и постоянно обновлялась антивирусная программа.

Как закрыть порты 135-139, 445 в Windows?

Ниже мы предложим два самых простых способа закрыть сетевые порты в Windows от различных вирусов и уязвимостей.

Способ 1 — Windows Doors Cleaner

С помощью простой программы Windows Doors Cleaner, можно легко закрыть все необходимые порты. Далее мы расскажем как ей воспользоваться:

- Скачайте программу Windows Doors Cleaner

- Запустите программу от имени администратора

- Нажмите на кнопку «Close» или «Disable», чтобы закрыть порты

- Перезагрузите компьютер Windows, чтобы изменения вступили в силу

Способ 2 — командная строка (скрипт)

Если вы не хотите скачивать каких либо программ, тогда можно заблокировать все порты из командой строки:

- Запустите командую строку от имени администратора

- Вставьте данные команды

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block_TCP-137″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block_TCP-138″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″ - Перезагрузите компьютер Windows, чтобы изменения вступили в силу

Если не хотите писать вручную, то можете воспользоваться скриптом, запустив его от имени администратора.

Остались еще вопросы? Пишите их в комментариях, рассказывайте, что у вас получилось или наоборот!

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

как закрыть порт 445, особенности и рекомендации

Вирус WannaCry, он же WannaCrypt или Wanna Decryptor, поразил виртуальный мир в мае 2017 года. Вредоносная программа проникала в локальные сети, заражая один компьютер за другим, шифровала файлы на дисках и требовала от пользователя перевести вымогателям от $300 до $600 за их разблокировку. Аналогичным образом действовал вирус Petya, получивший едва ли не политическую известность летом 2017 года.

Оба сетевых вредителя проникали в операционную систему компьютера-жертвы через одну и ту же дверь — сетевые порты 445 или 139. Вслед за двумя крупными вирусами и более мелкие виды компьютерной заразы начали эксплуатировать эту уязвимость. Что же это за порты, которые сканируют все, кому не лень?

За что отвечают порты 445 и 139 в ОС Windows

Данные порты используются в системе Windows для совместной работы с файлами и принтерами. Первый порт отвечает за работу протокола Server Message Blocks (SMB), а через второй работает протокол Network Basic Input-Output System (NetBIOS). Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Начиная с Windows 2000, совместная работа с файлами и принтерами по сети осуществляется в основном через порт 445 по прикладному протоколу SMB. Протокол NetBIOS использовался в более ранних версиях системы, работая через порты 137, 138 и 139, и данная возможность сохранилась в более поздних версиях системы в качестве атавизма.

Чем опасны открытые порты

Открытые порты 445 и 139 представляет собой незаметную, но значимую уязвимость в Windows. Оставляя данные порты незащищенными, вы широко распахиваете дверь на свой жесткий диск для непрошеных гостей вроде вирусов, троянов, червей, а также для хакерских атак. А если ваш компьютер включен в локальную сеть, то риску заражения вредоносным программным обеспечением подвергаются все ее пользователи.

Фактически, вы открываете совместный доступ к своему жесткому диску любому, кто сумеет получить доступ к данным портам. При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

Таким образом, если вы заботитесь о безопасности своих данных, будет не лишним узнать, как закрыть порты 139 и 445 в Windows.

Выясняем, открыты ли порты

В большинстве случаев порт 445 в Windows открыт, так как возможности совместного доступа к принтерам и файлам автоматически включаются еще при установке Windows. Это можно легко проверить на своей машине. Нажмите сочетание клавиш Win + R, чтобы открыть окно быстрого запуска. В нем введите “ cmd” для запуска командной строки. В командной строке наберите “netstat –na” и нажмите Enter. Данная команда позволяет просканировать все активные сетевые порты и вывести данные об их статусе и текущих входящих подключениях.

Через несколько секунд появится таблица статистики по портам. В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING”, то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

Как закрыть порты в Windows 10/8/7

Существует три основных метода, позволяющих закрыть порт 445 в Windows 10, 7 или 8. Они не сильно отличаются друг от друга в зависимости от версии системы и достаточно просты. Можно попробовать любой из них на выбор. Этими же способами можно закрыть и порт 139.

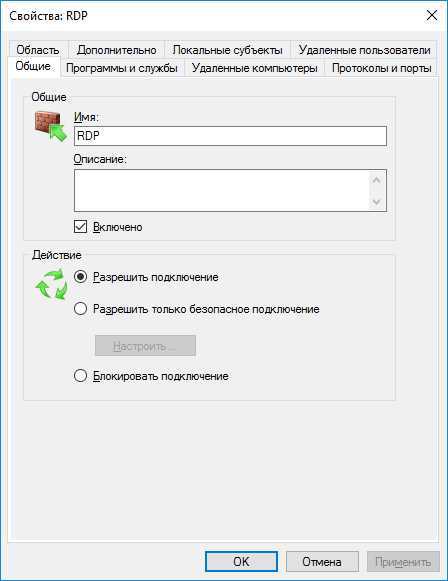

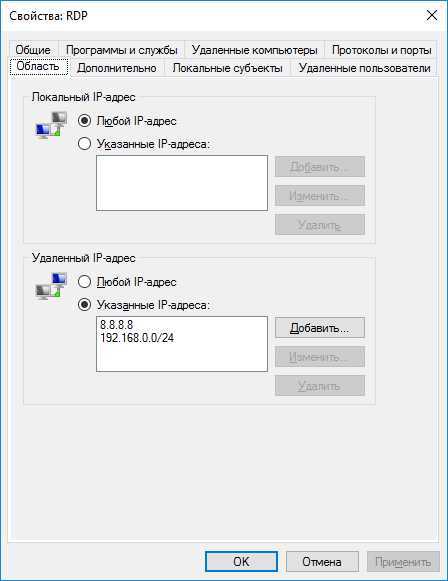

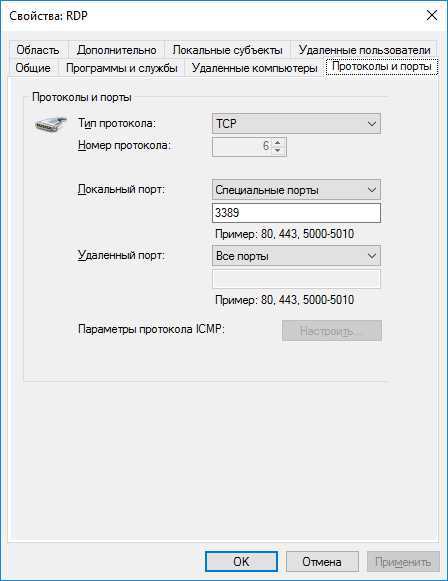

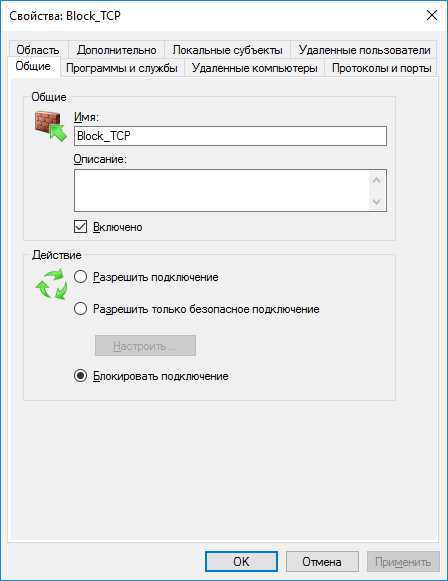

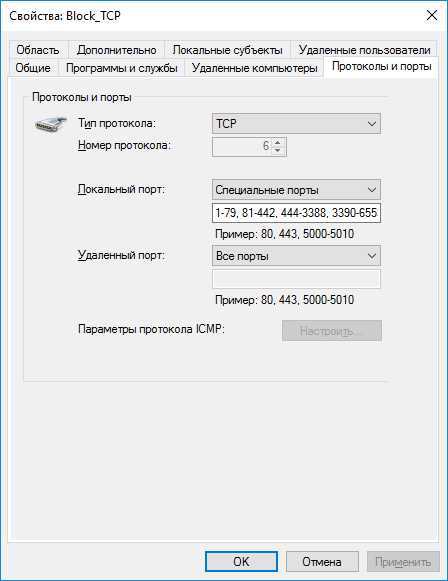

Закрываем порты через брандмауэр

Первый метод, позволяющий закрыть 445 порт в Windows, является наиболее простым и доступен практически любому пользователю.

Теперь возможность входящего соединения на порт 445 будет закрыта. Если необходимо, аналогичное правило можно создать и для порта 139.

Закрываем порты через командную строку

Второй метод включает в себя операции с командной строкой и больше подходит для продвинутых пользователей Windows.

- Нажмите Пуск и в строке поиска в нижней части меню наберите “cmd”. В отобразившемся списке кликните правой кнопкой мыши на cmd и выберите Запуск от имени администратора.

- В окно командной строки скопируйте команду netsh advfirewall set allprofile state on.

В результате выполнения процедуры так же будет создано правило брандмауэра Windows для закрытия порта 445. Некоторые пользователи, впрочем, сообщают, что данный метод не работает на их машинах: при проверке порт остается в статусе “LISTENING”. В этом случае следует попробовать третий способ, который также достаточно прост.

Закрываем порты через реестр Windows

Блокировать соединения на порт 445 можно также путем внесения изменений в системный реестр. Использовать данный метод следует с осторожностью: реестр Windows является основной базой данных всей системы, и случайно допущенная ошибка может привести к непредсказуемым последствиям. Перед работой с реестром рекомендуется сделать резервную копию, например, с помощью программы CCleaner.

- Нажмите Пуск и в строке поиска введите “regedit”. Нажмите Enter.

- В дереве реестра перейдите в следующий каталог: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters.

Этот способ является наиболее эффективным, если точно следовать приведенной выше инструкции. Следует отметить, что он относится только к порту 445.

Для того чтобы защита была эффективнее, после внесения изменений в реестр можно также отключить службу Windows Server. Для этого выполните следующее:

- Нажмите Пуск и в строке поиска введите «services.msc». Откроется список системных служб Windows.

- Найдите службу Server и дважды кликлите по ней. Как правило, она располагается где-то в середине списка.

- В отобразившемся окне в раскрывающемся списке Тип запуска выберите Отключена и нажмите ОК.

Заключительные советы

Приведенные выше методы (за исключением третьего) позволяют закрыть не только порт 445, но и порты 135, 137, 138, 139. Для этого при выполнении процедуры просто заменяйте номер порта на нужный.

Если вам впоследствии понадобится открыть порты, просто удалите созданное правило в брандмауэре Windows или измените значение созданного в реестре параметра с 0 на 1, а потом включите обратно службу Windows Server, выбрав в списке Тип запуска значение Автоматически вместо Отключена.

Важно! Необходимо помнить, что порт 445 в Windows отвечает за совместный доступ к файлам, папкам и принтерам. Таким образом, если вы закроете данный порт, вы больше не сможете «расшарить» общую папку для других пользователей или распечатать документ по сети.

Если ваш компьютер включен в локальную сеть и данные функции необходимы вам для работы, следует воспользоваться сторонними средствами защиты. К примеру, активируйте сетевой экран вашего антивируса, который возьмет под контроль все порты и будет осуществлять их мониторинг на предмет несанкционированного доступа.

Выполняя приведенные выше рекомендации, можно обезопасить себя от незаметной, но серьезной уязвимости в Windows и защитить свои данные от многочисленных видов зловредного программного обеспечения, которое способно проникнуть в систему через порты 139 и 445.

Закрыть порты

Итак начнем с порта 135.

Набираем в окне «Выполнить» каманду regedit. Запустился Редактор реестра.

Переходим в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole

Находим параметр EnableDCOM , клацаем на нем мышью два раза и меняем значение с Y на N.

Перегружаемся.

Теперь займемся 445 портом.

Открываем: «Панель управления» > «Система» > «Оборудование» > «Диспетчер устройств».

Здесь ,в меню «Вид» ,ставим галку напротив «Показывать скрытые устройства».

В списке устройств ,ищем пункт «Драйверы устройств не Plug and Play»и кликаем на нем.

Выбираем пункт «Net Bios через TCP|IP».

В открывшемся окне выбираем «Драйвер» >»Автозагрузка». В выпадающем списке «Тип» ставим «Отключено».

Отключим 5000 порт.

Заходим в «Пуск»> «Панель управления»> «Администрирование»> «Службы».

Находим «Службу обнаружения SSDP» клацаем на ней два раза. В открывшемся окне ищем «Тип автозапуска» и

ставим «Отключено». Жмем кнопку «Стоп» и «Ок».После отключения службы обнаружения SSDP , 5000 порт не должен прослушиваться — если это не так, возможно на вашем ПК Backdoor!

Вообще ,рекомендуется закрыть входящие соединения по 69, 135, 137, 138, 139, 1025, 4444 и 5000 портам.

Для тех кто не хочет ковыряться ручками ,есть замечательная софтинка WWDC т.е. Windows Worms Dors Cleaner . Качаем здесь.

Нажав пять кнопок ,Вы отключите наиболее уязвимые службы Windows и закроете порты, которые этими службами используются (135, 137, 138, 139, 445, 5000).Кроме этого софтинка показывает открытые локальные порты системы,

при запуске проверяет названия запущенных процессов (чтобы обнаружить наиболее известных червей), проверяет «потребление» памяти процессами svchost.

PS: Если кто хочет протестить свой ПК на уязвимость ,зайдите на http://www.pcflank.com

IT-безопасность: Закрытие портов Windows

Рассмотрим ситуацию, когда необходимо защитить компьютер, у которого для доступа в сеть используется только интернет и почта, а корпоративная сеть отсутствует (домашний ПК).

По умолчанию в Windows есть множество открытых портов. Как правило вирусы и хакеры используют эти порты и различные уязвимости Windows для удаленного проникновения в Вашу систему. Многие из этих портов не используются для работы пользователя, поэтому целесообразно определить такие порты и закрыть их.

Для начала можно поотключать несколько неиспользуемых служб Windows, это автоматически закроет некоторые порты. Заходим Пуск-Настройка-Панель Управления-Администрирование-Службы. Отключаем следующие службы: «Telnet», «Диспетчер сетевого DDE», «Запуск серверных процессов DCOM», «Модуль поддержки NetBios через tcp-ip», «Оповещатель», «Сервер папки обмена», «Служба сетевого DDE», «Служба сообщений», «Удаленный реестр», «Сервер».Далее заходим в «Мой компьютер» — «Свойства» — «Удаленные сеансы» и снимаем галочки «Разрешить отправку приглашения удаленному помощнику» и «разрешить удаленный доступ к этому компьютеру».Заходим в свойства сетевого подключения и в списке компонентов удаляем все, кроме «Протокол интернета tcp-ip». Далее в свойствах tcp-ip на вкладке WINS выбрать «Отключить NetBios через tcp-ip».Посмотреть открытые порты можно с помощью программы TcpView.Теперь необходимо закрыть важные порты 135, 445, 137-139, 5000. Удобно это сделать с помощью утилиты wwdc.exe. Нажимаем 4 кнопки, перегружаемся и готово. Ну и конечно не забываем включить фаервол Windows. Заходим в «свойства сетевого подключения», «дополнительно», «параметры», «включить». Теперь входящие подключения будут контролироваться фаерволом и он будет сообщать о попытках входящих соединений.В этом совете используются практически только штатные средства Windows и не требуется установки сложного и ресурсоемкого программного обеспечения, хотя все вышеописанное можно реализовать, например, при помощи какого-нибудь установленного мощного фаервола.

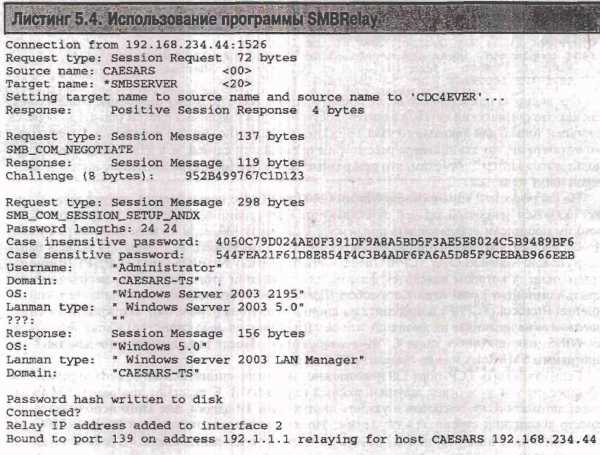

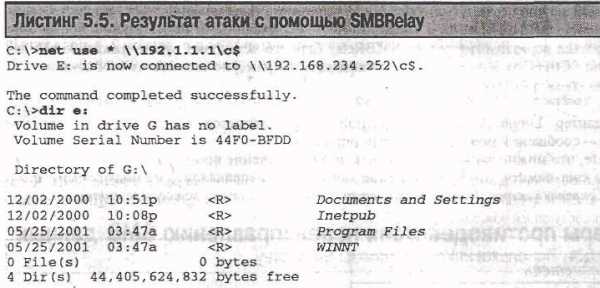

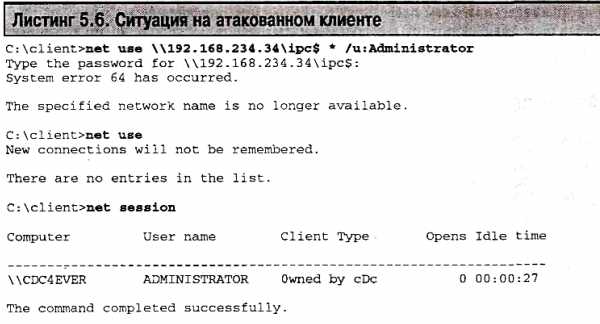

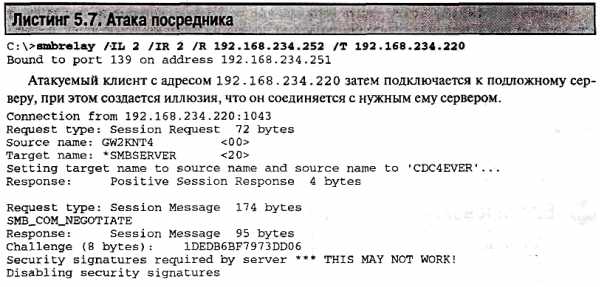

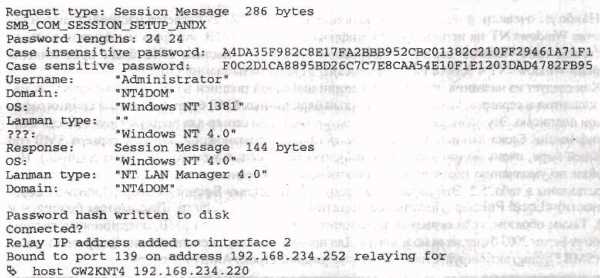

Заходи протидії інвентаризації smb-служб Windows

Теперь мы обсудим преимущества систем Windows XP и Windows Server 2003, благодаря которым можно больше не беспокоиться о значении параметра RestrictAnonymous.

Меры противодействия инвентаризации с помощью SMB

Инвентаризацию информации хоста под управлением Windows Server 2003 можно предотвратить несколькими способами:

заблокировать доступ к TCP-портам 139 и 445 на уровне сети или узла;

установить правильное значение параметра Network Access (Доступ по сети) в Security Policy.

Конечно, лучше всего ограничить доступ злоумышленника к этим службам с помощью сетевого брандмауэра. Для ограничения доступа к SMB (см., «Возможности и средства защиты в системах Windows») и создания дополнительной «линии обороны» стоит также подумать об использовании фильтров IPSec на отдельных узлах на случай взлома брандмауэра. Обсудим эти два способа более подробно.

В действительности, отключение службы SMB в системах Windows Server 2003 может оказаться непростой задачей. Откройте панель управления Network Connections (Сетевые соединения) выбрав Start (Пуск) > Control Panel (Панель у правления) > Network and Internet Connections (Сеть и Internet-соединения) > Network Connections (Сетевые соединения). Выберите Local Area Connection (Локальные соединения), затем найдите в списке Internet Protocol (TCP/IP) и щелкните на кнопке Properties (Свойства). В открывшемся диалоговом окне щелкните на кнопке Advanced (Дополнительные свойства) и откройте вкладку WINS. Здесь можно отключить NetBIOS поверх TCP/IP, выбрав параметр Disable NetBIOS over TCP/IP, как показано на рис. 3.

Рис. 3. Отключение NetBIOS поверх TCP/IP — в результате будет блокирован только порт TCP 139; система останется уязвимой дня инвентаризации при использовании TCP-порта 445

Большинство пользователей полагают, что, отключая работу NetBIOS поверх TCP/IP, они успешно отключают протокол SMB на машине. Это ошибка. Данная настройка отключает только службу NetBIOS Session Service, закрепленную за TCP-портом 139.

В отличие от систем Windows NT4, системы Windows Server 2003 ожидают подключения по протоколу SMB еще и через TCP-порт 445. Этот порт остается открытым даже при отключенном протоколе NetBIOS поверх TCP/IP. Версии клиентов SMB в системах старше NT4SP 6а автоматически используют ТСР-порт 445 при неудачном подключении к TCP-порту 139, поэтому с помощью современных клиентов можно устанавливать нулевой сеанс даже в случае заблокированного и отключенного TCP-порта 139. Чтобы заблокировать работу по SMB через TCP-порт 445, нужно открыть объект панели упраалсния Network Connections (Сетевые соединения), выбрать пункт меню Advanced (Дополнительно) > Advanced Settings (Дополнительные параметры) и снять флажок возможности совместного использования файлов и принтеров для сетей Microsoft (File and Printer Sharing for Microsoft Networks) для соответствующего сетевого адаптера, как показано на рис. 4.

Рис. 4. Отключение службы SMB для обоих TCP-портов 139 и 445

После отключения возможности совместного использования файлов и принтеров создание нулевых сеансов через порты 139 и 445 станет невозможным (естественно, станет невозможным и совместное использование файлов и принтеров). Для того чтобы эти изменения вступили в силу, перезагрузка не требуется. При сканировании портов TCP-порт 139 будет показан как открытый, но подключение к нему станет невозможным.

Еще один способ предотвращения несанкционированного доступа к SMB-службам заключается в отключении службы Server с помощью консоли Services (Службы) из набора средств администрирования (файл services.msc). Это позволяет отключить совместное использование файлов и принтеров (File and Print Sharing), предоставить доступ по сети к именованным каналам (Named Pipes) и отключить совместное использование ресурса межпроцессного взаимодействия (IPC$),

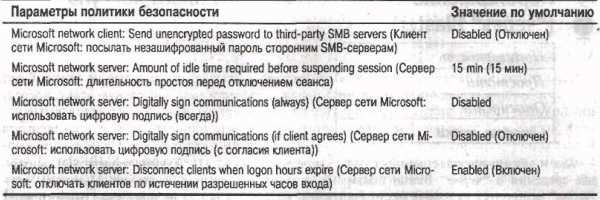

Настройка сетевого доступа с помощью оснастки Security Policy

Иногда необходимо сохранить доступ к SMB-службам (например, для контроллера домена). Компания Microsoft сначала пыталась решить проблему нулевых сеансов с помощью параметра RestrictAnonymous, который обладает некоторыми опциями, влияющими на функциональные возможности системы. Например, наиболее ограничивающее значение 2 этого параметра имеет негативный эффект для доступа клиентов и доверенных доменов (для устранения такого эффекта можно обновить клиенты Windows 95 с помощью утилиты dsclient, а более подробную информацию можно получить в статье базы знаний Microsoft Q246261). Для более надежного решения проблемы и более тонкого управления параметрами безопасности в системах Windows XP и Windows Server 2003 был изменен интерфейс управления анонимным доступом.

Наиболее очевидное изменение затронуло элемент Security Options (Параметры безопасности) оснастки Security Policy (Политика безопасности), а именно — отсутствует параметр «Additional Restrictions for Anonymous Connections» («Дополнительные ограничения для анонимных соединений»), в котором настраивалось значение RestrictAnonymous для систем Windows 2000. В системах Windows XP и Windows Server 2003 все параметры Security Options (Параметры безопасности) распределены по категориям. Параметры, касающиеся ограничения анонимного доступа, относятся к категории Network Access (Доступ по сети). В табл. 2 приведены новые параметры и рекомендуемые значения.

Таблица 2. Параметры безопасности для анонимного доступа в системах Windows XP и Windows Server 2003

Достаточно беглого взгляда на табл. 2, чтобы понять, что главным преимуществом новых систем Windows XP и Windows Server 2003 является более тонкое управление ресурсами, которые доступны при установленном нулевом сеансе. Добавление новых расширенных с одной стороны придало гибкость в настройках, а с другой – усложнило настройку параметров безопасности (в системах Windows 2000 запрещалась установка нулевых сеансов простой установкой RestrictAnonymous=2). В любом случае, используя средства, описанные выше, не удалось обойти ограничения, установленные с помощью параметров из табл. 2.

Параметры, описанные в табл. 2, могут применяться по отношению к организационной единице или на уровне домена, а значит, могут быть унаследованы всеми дочерними объектами Active Directory при использовании контроллера домена Windows Server 2003. Для этого необходимо воспользоваться оснасткой Group Policy (Групповая политика).

По умолчанию на доменах контроллеров под управлением Windows Server 2003 отключены некоторые из этих параметров, предотвращающих инвентаризацию с помощью SMB-служб.

Для обновления параметров Security Policy нужно щелкнуть правой кнопкой мыши на пункте Security Settings (Параметры безопасности) в окне консоли управления и выбрать в контекстном меню пункт Reload (Перезагрузка) или обновить Group Policy (Групповая политика) в домене.

1CIFS (англ. Common Internet File System — единая файловая система для Internet) основана на протоколе SMB. Преемник SMB; обеспечивает непосредственное считывание/запись файлов, хранящихся на удалённых Windows-компьютерах, не требуя копирования их на локальную машину, как это происходит при работе в Интернет с такими протоколами, как FTP.

Работа компьютеров в домашней локальной сети за роутером

Поскольку данная тема поднимается постоянно, попробуем описать ее решение:

- Предполагается, что Интернет на домашних компьютерах в локальной сети работает;

- DHCP-сервер на роутере включен и выдает IP-адреса устройствам в локальной сети,

- Либо IP-адреса компьютеров в локальной сети правильно прописаны вручную.

Для подключения и обмена информацией между компьютерами в домашней

локальной сети необходимо выполнить следующие настройки на компьютерах:

- Прописать на компьютерах одинаковую рабочую группу, например, «Home«;

- Отключить на компьютерах рабочей группы брандмауэр Windows;

- Отключить дополнительно установленные файерволы;

- Отключить файерволы в установленных антивирусах;

- Или настроить в файерволах правила исключения (порты

udp 135,137,138 и tcp 139, 445) для локальной подсети; - Открыть на доступ необходимые папки на компьютерах.

Следующие действия необходимо сделать, даже если Вы (как и я) не переносите IE и

пользуетесь другими браузерами типа Опера, Мурзилка, Файерфокс или каким-то еще:

Теперь в «Сетевом окружении» Вы увидите компьютеры в своей домашней

сети и те папки и принтеры, на которые Вы открыли доступ из домашней сети.

P.S. Выбор в качестве рабочего диапазона для локальной сети IP-адресов 169.254.0.0/16

гарантирует не пересечение этого диапазона с диапазонами пиринговых партнеров, но

несколько затрудняет диагностику и, из за ошибки в Windows Mobile, не позволяет

подключаться различным КПК и смартфонам на ее основе к такой сети. © Matrox

В компьютерах с Vista отключите UAC (в учетных записях пользователей)

- Для работы в своей сети попробуйте отключить UAC («Родительский контроль»):

- Зайдите в Start («Пуск») ->Control Panel («Панель управления»).

- Просматривая Control Panel («Панель управления») в «классическом» режиме,

выберите окно программы User Accounts («Учетные записи пользователей»). - Выберите опцию «Turn User Account Control on or off»

(«Включить или выключить контроль учетных записей пользователя»). - Обратите внимание, что за окном программы имеется небольшой дополнительный щиток —

он показывает, что сама по себе функция — защищена «контролем учетных записей пользователя». - Отмените выбор, следующий за Use User Account Control («Контроль учетных записей пользователя»):

To Help Protect Your Computer («Используйте UAC, чтобы помочь защитить ваш компьютер»). - Нажмите OK. Перезагрузите компьютер для активации изменений в настройках.

Затем введите в командной строке:

И будете везде и всюду заходить с правами администратора (только если компы не в домене)

- Заходить на компьютеры можно и под непривилегированными учетными записями, главное,

чтобы на всех компах в рабочей группе логин и пароль были одинаковыми и НЕПУСТЫМИ. - Соответственно, проверять надо настройки того сетевого подключения, по которому

идет доступ в сеть — у ноутбуков с WiFi — это «Беспроводное подключение«, у компов

с проводным соединением к роутеру — «Подключение по локальной сети«. - Необходимо проверить, чтобы имена компов в сети обязательно различались

(если ставили операционку с дисков каких-нибудь сборок, то могут совпадать). - Если подключено несколько ноутбуков по WiFi, то для их общения между собой

в роутере должно быть ВЫКЛЮЧЕНО: Wireless — Advanced — Set AP Isolated? — No.

З.Ы. Советы. Для правильной работы домашней локальной сети так же проверьте :

- В «Свойства» сетевого подключения — должен быть активен «Клиент для сетей Micro$oft«

и еще должна быть активна «Служба доступа к файлам и принтерам сетей Micro$oft«. - На компах в «Службах» — должны быть запущены службы «Сервер» и «Рабочая станция«.

- На основном компе должен быть запущен сервис «Обозреватель сети» (Computer browser).

- Протокол Netbios (порты udp 135,137,138 и tcp 139, 445) на компах должен быть включен.

- На компе в настройке «Протокол Интернета (TCP/IP) — в «Свойства» — «Дополнительно» —

выбираем пункт Wins и там ставим опцию «Включить NetBIOS через TCP/IP» — ОК. - Netbios использует порты : для службы имен 137, для службы датаграмм 138, а для сессий 139.

- 135/TCP,UDP Microsoft EPMAP, DCE/RPC Locator service, DHCP server, DNS server and WINS

- 137/TCP,UDP NetBIOS NetBIOS Name Service

- 138/TCP,UDP NetBIOS NetBIOS Datagram Service

- 139/TCP,UDP NetBIOS NetBIOS Session Service

- 445/TCP Microsoft-DS Active Directory, Windows shares

- 445/UDP Microsoft-DS SMB file sharing

- Если по каким-то причинам компа нет в сетевом окружении, на него всегда можно попасть,

указав в проводнике адрес вида : \\computername\sharename, например: «\\mypc\my share«. - Администраторам можно сделать доступными административные ресурсы всех дисков в компе

\\computername\c$, \\computername\d$, и т.п. если в реестре прописать : - Административный ресурс диска, подключенного после запуска службы Server

(например, usb) не появится автоматически, его можно получить либо командой :

NET SHARE iskname$=drive:\\ /UNLIMITED /CACHE:None, либо перезапуском службы.

В последнем случае оторвутся все существующие подключения к компу (т.е. если

был открыт файл по локальной сети, то возможна потеря данных при разрыве связи). - Наличие административного ресурса, к которому было подключение, препятствует

безопасному извлечению устройства. Чтобы безопасно отключить такой диск, надо

либо остановить службу «сервер», либо дать команду : NET SHARE diskname$ /delete. - Опять же, не будем забывать про открытые по сети файлы. Их можно посмотреть в

«Компьютер-Управление-Общие папки-Открытые файлы«.

Как защититься от вируса WannaCry windows

WannaCry (также известна как WannaCrypt, WCry, WanaCrypt0r 2.0 и Wanna Decryptor) — вредоносная программа, сетевой червь и программа-вымогатель денежных средств, поражающая только компьютеры под управлением операционной системы Microsoft Windows. Программа шифрует почти все хранящиеся на компьютере файлы и требует денежный выкуп за их расшифровку. Её массовое распространение началось 12 мая 2017 года — одними из первых были атакованы компьютеры в Испании, а затем и в других странах. Среди них по количеству заражений лидируют Россия, Украина и Индия. В общей сложности, от червя пострадало более 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 150 странах мира

Что надо сделать что бы защититься от вируса

1. Закрыть TCP-порты 1024–1035, 135 и 445.

2. Загрузить патч от Майкрософт, который закрывает уязвимость (через которую внедряется WannaCry)

3. Отключить протокол SMB v1 (по которому внедряется WannaCry)

4. Установить фаервол.

А теперь подробнее

1. Как закрыть TCP-порты 1024–1035, 135 и 445

Самый простой вариант — это завершить работу программ или служб, которые используют эти порты (можно сказать открывают). В первую очередь это порты 135-139, 445, Это можно сделать вручную, что требует определенных знаний и навыков. Чтобы немного упростить вам эту задачу мы рекомендуем использовать небольшую программку Windows Worms Doors Cleaner, объемом всего 50 kB. Скачав ее и запустив, вы увидите следующее окошко

Вам останется только нажать кнопки с надписью Disable и Close, после чего перезагрузить компьютер. В итоге все индикаторы должны быть зеленого цвета. Это будет означать, что порты 135-139, 445 и 5000 закрыты.

2. Как загрузить патч от Майкрософт, который закрывает уязвимость.

Ссылка на патч https://technet.microsoft.com/en-us/library/security/MS17-010

3. Как отключить протокол SMB v1

Способ первый

1. Вызвать командную строку. (Win + R)

2. Прописать команду «regedit» (появится окно с разделами слева).

3. Открыть следующий раздел: «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters».

4. В окне справа нажать правую кнопку мыши, выбрать: «Создать» -> «Параметр DWORD (32 бита)».

5. Созданный файл переименовать в «SBM1».

6. Открыть этот файл, значения должны быть следующими: «Значение: 0», «Система исчисления: Шестнадцатеричная».

7. Нажать «ОК».

8. Перезагрузить компьютер. Способ второй

2. В поиске прописать «powershell».

3. Запустить от имени админа.

4. Прописать в консоли следующую команду:

5. Нажать Enter.

6. Перезагрузить компьютер.

4. Как установить фаервол

Лучшее решение, которое я нашел — это Comodo.

Скачать можно здесь — https://www.comodo.com/home/internet-security/free-internet-security.php

Инструкция по установке здесь — https://www.comss.ru/page.php?id=1658

Видео, как Comodo борется с WannaCry: