- Не разрешать хранение паролей или учетных данных — меняем через реестр

- Не сохраняются пароли для RDP подключений

- Настройки сохранения пароля для RDP подключения

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Как запретить Windows хранить в базах данных Active Directory и локальных базах данных SAM hash-менеджера LAN-администратора.

- Аннотация

- Дополнительные сведения

- Метод 1. Реализация политики NoLMHash с помощью групповой политики

- Метод 2. Реализация политики NoLMHash путем редактирования реестра

- Windows 2000 SP2 и более поздние версии

- Windows XP и Windows Server 2003

- Метод 3. Используйте пароль длиной не менее 15 символов

Не разрешать хранение паролей или учетных данных — меняем через реестр

Среди локальных групповых политик параметр находится по адресу Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Параметры безопасности.

Параметр имеет всего два положения — включен или отключен.

Включен — сохранение паролей и учетных данных диспетчером учетных данных на данном компьютере не производится;

Отключен — диспетчер учетных данных сохраняет пароли и учетные данные на этом компьютере для дальнейшего использования при проверке подлинности доменом.

По умолчанию параметр отключен. Если параметр не задан, он также считается отключенным.

Данный параметр имеет связанный с ним ключ в реестре операционной системы: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\disabledomaincreds.

Параметр disabledomaincreds может принимать два значения: 1 (включен) и 0 (отключен). Тип параметра — REG_DWORD.

Для отключения сохранения паролей и учетных данных через командную строку можно воспользоваться командой

Если сохранение логинов и паролей нужно снова включить, воспользуйтесь командой

Изменения вступят в силу после перезагрузки компьютера.

Не сохраняются пароли для RDP подключений

Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя, который использовался для подключения. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как настроить возможность сохранения учетных данных для RDP подключения в Windows 10 / Windows Server 2012 R2/2016 и что делать, если несмотря на все настройки, у пользователей не сохранятся пароли для RDP подключения (пароль запрашивается каждый раз)

Настройки сохранения пароля для RDP подключения

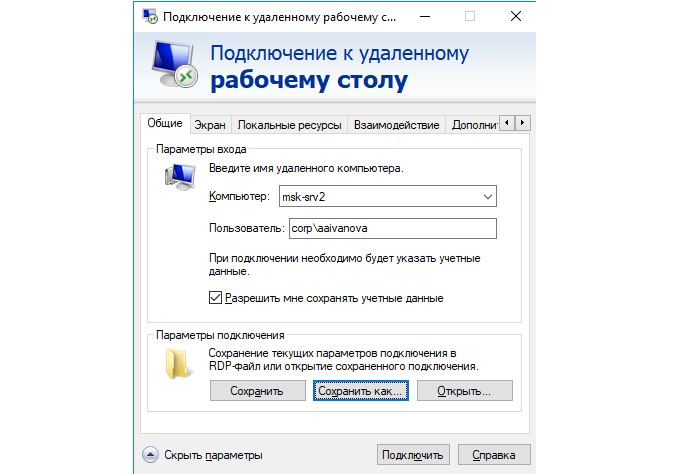

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента RDP (mstsc) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

В результате при следующем подключении к удаленному RDP серверу под этим же пользователь, пароль автоматически берется из Credential Manager и используется для RDP-авторизации.

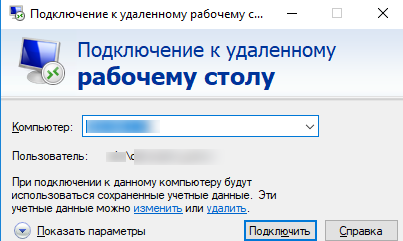

Как вы видите, если для данного компьютера имеется сохраненный пароль, в окне RDP клиента указано:

Если вы подключаетесь с компьютера, включенного в домен, к компьютеру/серверу, который находится в другом домене или рабочей группе, по-умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, система не позволяет его использовать, каждый раз требуя от пользователя вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

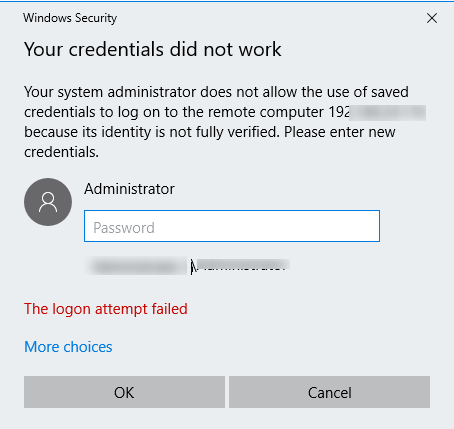

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

-

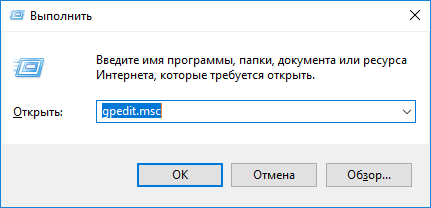

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

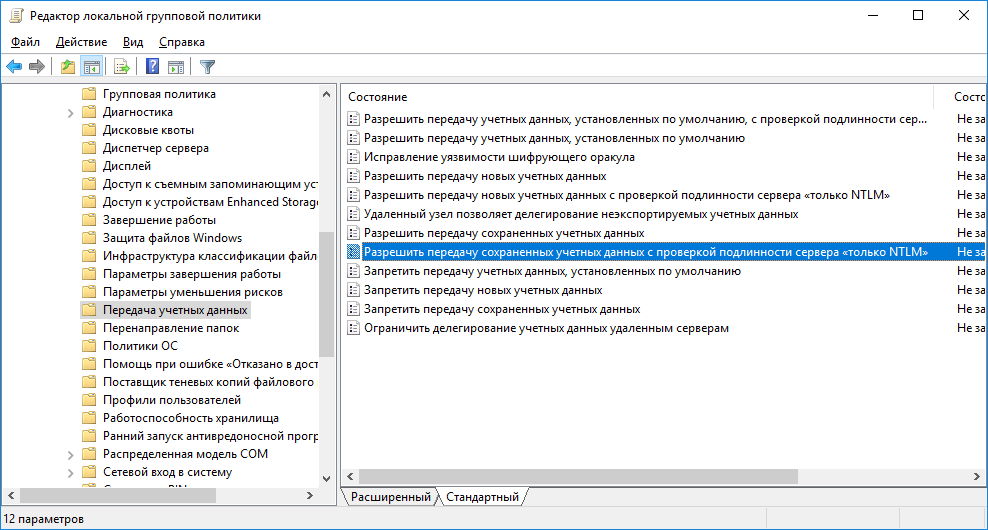

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера только NTLM);

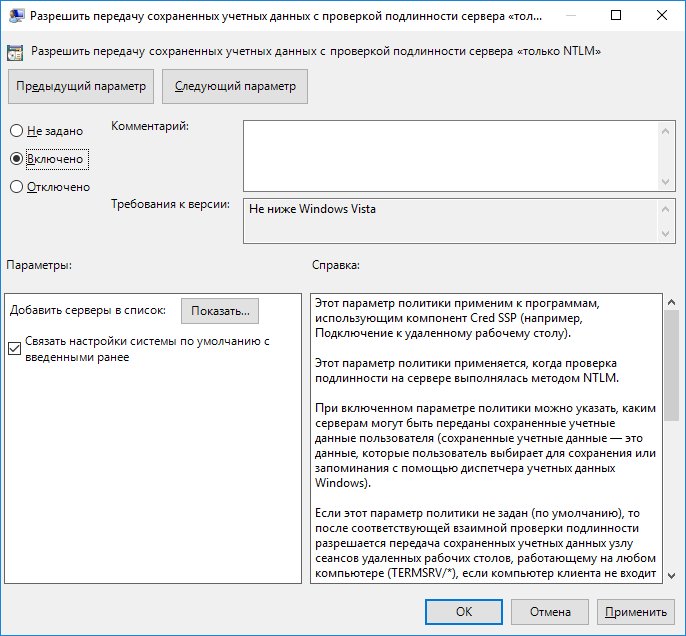

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

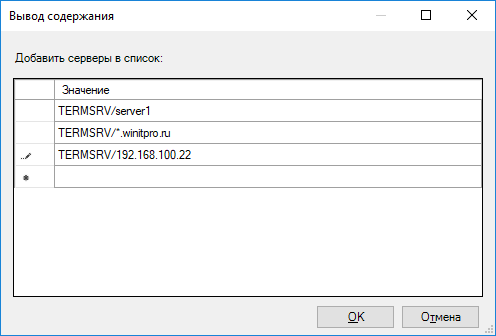

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения.Список удаленных компьютеров нужно указать в следующих форматах:

- TERMSRV/server1 — разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу;

- TERMSRV/*.winitpro.ru — разрешить RDP подключение ко всем компьютерам в домене winitpro.ru;

- TERMSRV/* — разрешить использование сохранённого пароля для подключения к любым компьютерам.

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. В том случае, если вы хотите, чтобы эта политика разрешения использования сохраенных паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

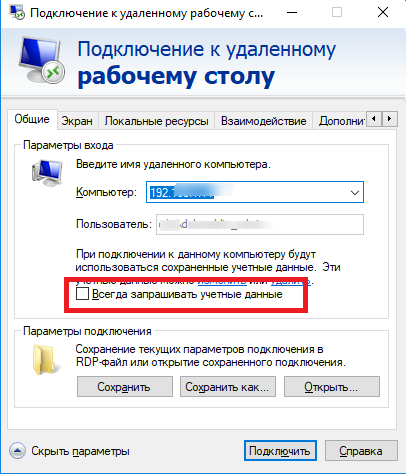

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

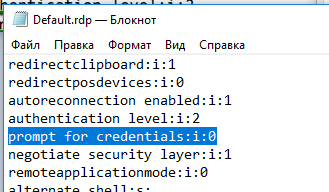

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 ( prompt for credentials:i:0 );

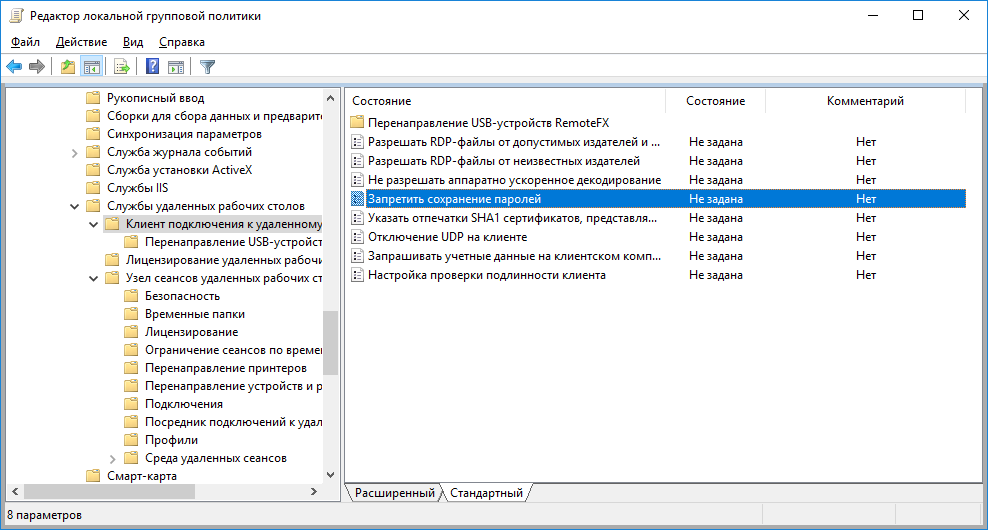

- Откройте редактор GPO gpedit.msc, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметр “Запретить сохранение паролей” (Do not allow passwords to be saved) должен быть не задан или отключен. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult);

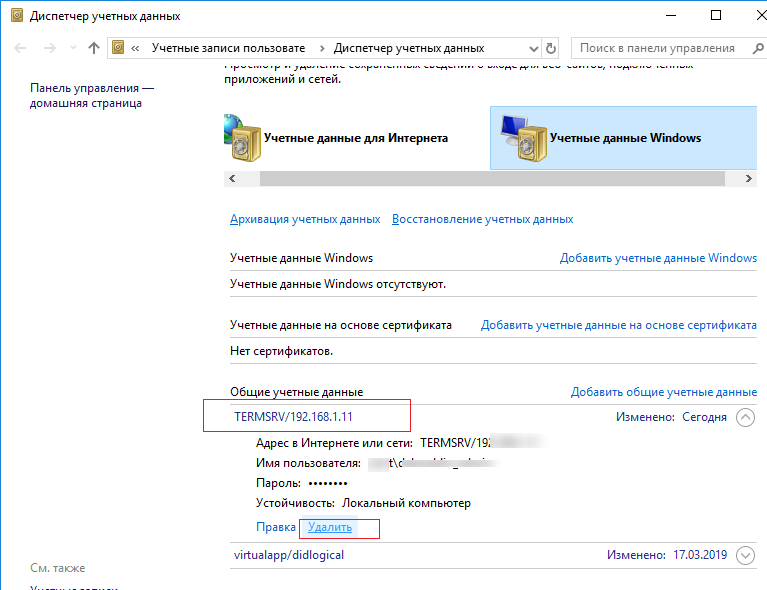

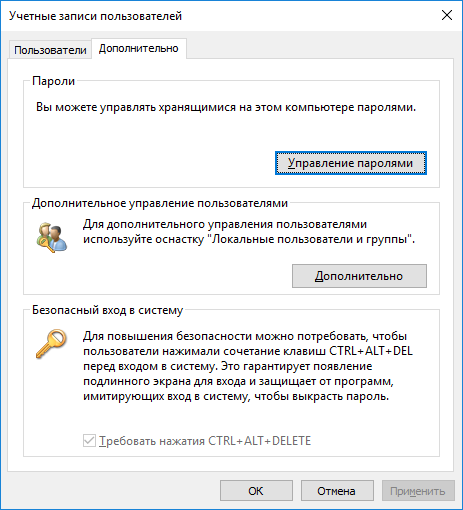

- Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите control userpasswords2 и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

- Откройте редактор локальной GPO, нажав Win + R ->gpedit.msc ;

Как запретить Windows хранить в базах данных Active Directory и локальных базах данных SAM hash-менеджера LAN-администратора.

В этой статье содержится три метода, чтобы предотвратить хранение в базах данных Active Directory и локальных учетных записей безопасности (SAM) hash-hash lan Manager (LM) для Windows.

Оригинальная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 299656

Аннотация

Windows не хранит пароль учетной записи пользователя в чистом тексте. Вместо этого он создает и сохраняет пароли учетных записей пользователей с помощью двух различных представлений паролей, известных как хеши. При наборе или изменении пароля учетной записи пользователя на пароль, содержащий менее 15 символов, Windows создает как LM-hash, так и Windows NT (NT-хаш) пароля. Эти хеши хранятся в локальной базе данных SAM или Active Directory.

Хаш LM относительно слаб по сравнению с хашом NT, и он склонен к быстрой атаке грубой силы. Поэтому может потребоваться запретить Windows хранить LM-хаш пароля. В этой статье описывается, как заставить Windows хранить только более надежный NT-хаш пароля.

Дополнительные сведения

Серверы Windows 2000 и Windows Server 2003 могут проверить подлинность пользователей, которые подключаются с компьютеров с более ранними версиями Windows. Однако версии Windows раньше Windows 2000 не используют Kerberos для проверки подлинности. Для обратной совместимости поддержка Windows 2000 и Windows Server 2003:

- Проверка подлинности LM

- Windows NT проверки подлинности (NTLM)

- Проверка подлинности NTLM версии 2 (NTLMv2)

NTLM, NTLMv2 и Kerberos используют хаш NT, также известный как hash Unicode. Протокол проверки подлинности LM использует хаш LM.

Если он не нужен для обратной совместимости, следует запретить хранение hash LM. Если в вашей сети есть клиенты Windows 95, Windows 98 или Macintosh, при предотвращении хранения хеши LM для домена могут возникнуть следующие проблемы:

- Пользователи без hash LM не могут подключиться к компьютеру Windows 95 или Windows 98, который действует как сервер. Эта проблема не возникает, если клиент служб Directory для Windows 95 и Windows 98 установлен на сервере.

- Пользователи на компьютерах с Windows 95 или Windows 98 не могут проверить подлинность на серверах с помощью учетной записи домена. Эта проблема не возникает, если на компьютерах пользователей установлен клиент служб Directory.

- Пользователи на компьютерах с Windows 95 или Windows 98 не могут проверить подлинность с помощью локальной учетной записи на сервере с отключенными хешеми LM. Эта проблема не возникает, если на компьютерах пользователей установлен клиент служб Directory.

- Пользователи не могут изменить свои пароли домена с компьютера Windows 95 или Windows 98. Кроме того, пользователи могут испытывать проблемы с блокировкой учетных записей при попытке изменить пароли от этих более ранних клиентов.

- Пользователи клиентов Macintosh Outlook 2001 не могут получить доступ к своим почтовым ящикам на серверах Microsoft Exchange. Пользователи могут видеть следующую ошибку в Outlook:

Предоставленные учетные данные с логотипом некорректны. Убедитесь, что имя пользователя и домен являются правильными, а затем введите пароль еще раз.

Чтобы запретить Windows хранить LM-хаш пароля, используйте любой из следующих методов.

Метод 1. Реализация политики NoLMHash с помощью групповой политики

Чтобы отключить хранение LM-хешов паролей пользователя в базе данных sam локального компьютера в Windows XP или Windows Server 2003, используйте местную групповую политику. Чтобы отключить хранение хешов паролей пользователя в среде Active Directory Windows Server 2003, используйте групповую политику в Active Directory. Выполните следующие действия.

- В групповой политике развязать параметры безопасности параметров безопасности Windows для компьютеров, а затем > > > выберите параметры безопасности.

- В списке доступных политик дважды щелкните службу сетевой безопасности: не храните значение hash manager lan при следующем изменении пароля.

- Выберите >включенную ОК.

Метод 2. Реализация политики NoLMHash путем редактирования реестра

В Windows 2000 Пакет обновления 2 (SP2) и более поздней версии используйте одну из следующих процедур, чтобы запретить Windows хранить значение hash LM при следующем изменении пароля.

Windows 2000 SP2 и более поздние версии

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

322756 Создание резервной копии и восстановление реестра Windows

Ключ реестра NoLMHash и его функциональные возможности не были проверены или документированы и должны считаться небезопасными для использования в производственных средах перед Windows 2000 SP2.

Чтобы добавить этот ключ с помощью редактора реестра, выполните следующие действия:

Запустите редактор реестра (Regedt32.exe).

Найдите и выберите следующий ключ:

В меню Изменить нажмите кнопку Добавить клавишу, введите, NoLMHash а затем нажмите ввод.

Закройте редактор реестра.

Перезапустите компьютер, а затем измените пароль, чтобы сделать параметр активным.

- Это изменение ключа реестра должно быть сделано на всех контроллерах домена Windows 2000, чтобы отключить хранение хеши LM паролей пользователей в среде Active Directory Windows 2000.

- Этот ключ реестра не позволяет создавать новые хеши LM на компьютерах Windows 2000. Но это не очищает историю предыдущих хеши LM, которые хранятся. Существующие хеши LM, которые хранятся, будут удалены при изменении паролей.

Windows XP и Windows Server 2003

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения о том, как создать и восстановить реестр, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

322756 Создание резервной копии и восстановление реестра Windows

Чтобы добавить это значение DWORD с помощью редактора реестра, выполните следующие действия:

Выберите запуск > запуска, введите regedit, а затем нажмите кнопку ОК.

Найдите и выберите следующий ключ в реестре:

В меню Правка выберите пункт Создать, а затем Параметр DWORD.

Введите NoLMHash и нажмите кнопку ENTER.

В меню Изменить выберите Изменение.

Тип 1, а затем выберите ОК.

Перезапустите компьютер и измените пароль.

- Это изменение реестра должно быть сделано на всех контроллерах домена Windows Server 2003, чтобы отключить хранение хеши LM паролей пользователей в среде Active Directory Windows 2003. Если вы администратор домена, вы можете использовать active Directory Users and Computers Microsoft Management Console (MMC) для развертывания этой политики на всех контроллерах домена или на всех компьютерах домена, как описано в методе 1 (реализация политики NoLMHash с помощью групповой политики).

- Это значение DWORD не позволяет создавать новые хеши LM на компьютерах с Windows XP и Windows Server 2003. История всех предыдущих хешов LM очищается после выполнения этих действий.

Если вы создаете настраиваемый шаблон политики, который может использоваться как для Windows 2000, так и для Windows XP или Windows Server 2003, можно создать ключ и значение. Значение находится в том же месте, что и ключ, и значение 1 отключает создание hash LM. Ключ обновляется после обновления системы Windows 2000 до Windows Server 2003. Тем не менее, это нормально, если оба параметра находятся в реестре.

Метод 3. Используйте пароль длиной не менее 15 символов

Самый простой способ — использовать пароль длиной не менее 15 символов. В этом случае в Windows хранится значение hash LM, которое нельзя использовать для проверки подлинности пользователя.

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).