- OS Remediation System Service

- Replies (19)

- sedsvc.exe — что это за процесс? (обновление KB4023057)

- Файлы обновления

- Важная информация

- Может ли sedsvc.exe быть вирусом?

- Дополнительно удалось узнать

- Как предоставить обычным пользователям права на запуск/остановку служб Windows?

- Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

- Предоставление прав на перезапуск службы с помощью SubInACL

- Process Explorer: Установка разрешений на службу

- Назначаем разрешения на службу с помощью PowerShell

- Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

- Управление правами служб через групповые политики

OS Remediation System Service

I noticed that there is a service called OS Remediation System Service. It occasionally creates folders in temp with a random number as their names. They contain two files, osrss.dll and osrssupdate.exe (from what I remember, since i deleted these folders from temp). I wonder what this service is used for and if it is genuine or malware. It was created on February 1, 2018, which is the day I installed KB4056254. I do not know if another type of temp folder with reach.exe in it is relevant to this.

Specs:

Windows 10 Home 64 bit (1703 build 15063.877)

AMD Radeon R9 270X

AMD FX-9370

SanDisk SD7SB6S128G1122, 120 GB

Toshiba DT01ACA200, 2TB

GA-990FXA-UD3

16 GB ram, model unknown

Replies (19)

* Please try a lower page number.

* Please enter only numbers.

* Please try a lower page number.

* Please enter only numbers.

The issue could have occurred due to some corruption of the system files. Therefore, I would advice that you do a scan using Windows Defender for Virus and Malware.

Once done, you may proceed to performing an Autoruns for Windows. Click here.

Do get back to us with the results.

2 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

I did a scan with Emsisoft Anti-Malware, since I do not use Windows Defender, with no results. I found the osrss.dll file by searching for it. I eventually came up with osrss.dll in C:\WINDOWS\System32\osrss.dll and turns out it is digitally signed by Microsoft. I guess it is an official Microsoft Service.

I forgot to mention the description of the «OS Remediation System Service» via services: «A lightweight service for understanding and remediating OS update issues.»

Here’s the signature details of the file of osrss.dll:

Name: Microsoft Windows Publisher

Signing Date: Thursday, January 18, 2018 4:05:47 AM

Digest Algorithm: sha256

Digital Encyption Algorithm: RSA

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

Since you mentioned that you did a scan with the third-party anti-malware software and found the osrss.dll file, I would like to know if you need further assistance on this matter.

Looking forward for your response.

2 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

I don’t know if the original poster still needs any help, but since I have the exact same service running, I would also like to know what that is? Is osrss (OS Remediation System Service) a legit/genuine service from Microsoft that’s maybe only installed on older Windows 10 builds like 1703 (which I have) and below?

I scanned my System with Avast, Malwarebytes and Emsisoft’s Emergency Kit, none of them found anything related to osrss, but since I can’t find any proper info on that service, I’m still worried. It’s also the only (ostensible) Microsoft service that has an English description, since my PC is in German, all the other services have German descriptions.

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

Is it to much to ask what osrss is?

There are other people apart from the topic starter that encounter this issue.

If a little explanation is given here we don’t need to start a new topic.

21 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

OS Remediation System Service is a legit service from Microsoft included in KB4056254 update. We are still looking for additional documentation that shows the full description of the service. In the meantime, you can check this link about the update where osrss is included.

21 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

2 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

I see this on a laptop I haven’t used in months, still using 1607.

Best guess, based on the service description, was that MS was trying to determine the cause of some failed updates, or update issues in general on some devices.

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

14 people found this reply helpful

Was this reply helpful?

Sorry this didn’t help.

Great! Thanks for your feedback.

How satisfied are you with this reply?

Thanks for your feedback, it helps us improve the site.

How satisfied are you with this reply?

Thanks for your feedback.

sedsvc.exe and sedlauncher.exe are causing problems on my laptop preventing it from sleeping Win10 V. 1703 (OS Build 15063.1266). This began after installation of KB4023057 on 9/6/18. This installed «C:\Program Files\rempl» which is the «Windows Remediation Service». This service cause powercfg /requests to report:

EXECUTION:

[PROCESS] \Device\HarddiskVolume2\Program Files\rempl\sedlauncher.exe

PowerWatcherConditionsMet

PERFBOOST:

[PROCESS] \Device\HarddiskVolume2\Program Files\rempl\sedlauncher.exe

PowerWatcherConditionsMet

Which apparently prevent the laptop from sleeping with the powercfg sleep timer. (it has gone for days without sleeping, where before it always slept right on the 30 min. timer) Further, it causes CPU power to continually run at 2.3GHz instead of its normal idle of 0.78-0.89GHZ.

Can I disable the service without adverse effect to my system so it will sleep again and get rid of the excessive power use?

sedsvc.exe — что это за процесс? (обновление KB4023057)

KB4023057 исправляет глюки в работе механизма обновления Windows, чтобы в будущем, критически важные обновления устанавливались нормально. Без ошибок. Можно сделать уже первый вывод — обновление KB4023057 важно, значит и файл sedsvc.exe важен.

Обновление вроде как нужно для билдов 1507, 1511, 1607, 1703, 1709 и 1803. Возможно и для будущих.

Файлы обновления

После установки обновления появятся и другие файлы — Luadgmgt.dll, Sedlauncher.exe, Sedplugins.dll.

Очень советую посмотреть информацию на офф сайте Майкрософт — описывается обновление (правда там нет упоминания именно об KB4023057, но упоминаются файлы):

Там все на английском — попробуйте нажать правой кнопкой и перевести на русский:

На странице в самом низу упоминаются файлы:

Странные названия из-за перевода.

Еще важно — внизу страницы указана дата обновления информации:

Вывод — информация на странице может обновляться. Что интересно — есть и русская версия:

Однако там дата последнего обновления — в прошлом году.

Вроде бы процесс sedsvc.exe идет от службы Windows Remediation Service. Как оказалось — правда:

Важная информация

На одном зарубежном блоге нашел информацию, о которой вам стоит знать:

- Обновление KB4023057 может попытаться сбросить параметры сети при обнаружении проблем. Также, если в реестре будут проблемы, которые препятствуют установке — они могут быть исправлены. Каким образом — неизвестно. Как может обновление что либо исправить, когда оно еще не установлено? Скорее всего имеется ввиду исправление перед установкой.

- Обновление способно восстанавливать отключенные/поврежденные компоненты Windows.

- Если на диске мало места для установки — обновление может попробовать очистить диск, то есть удалить устаревшие обновления, или некоторые их файлы. Второй вариант — сжать файлы, в итоге будут занимать меньше места.

- Обновление может сбросить базу данных центра обновлений для устранения проблем. Как результат — журнал может быть очищен.

Может ли sedsvc.exe быть вирусом?

Обычно — нет. Однако вирус может маскироваться под sedsvc.exe, частая практика. При подозрениях на вирус файл sedsvc.exe стоит проверить антивирусными движками. Сделать можно очень просто — зайти на сайт ВирусТотал:

Далее нажать кнопку загрузки файла:

Появится окно — выберите файл, нажмите Открыть:

Запустится проверка. По окончании не составит труда понять — опасный файл либо нет. Если больше шести антивирусов оценили файл как опасный — стоит проверить ПК специальными утилитами. Например Dr.Web CureIt!, HitmanPro, AdwCleaner.

Дополнительно удалось узнать

Возможно ошибаюсь, но sedsvc.exe является частью rempl v2 — видимо вторая версия какого-то обновления. Задача rempl v2 — принудительное обновление Windows до билда 1803.

Можно переименовать папку:

Тогда процесса sedsvc.exe в диспетчере быть не должно. Для переименования системной папки используйте утилиту Unlocker. Перед действиями обязательно создайте точку восстановления — неизвестно как переименование повлияет на центр обновления.

Кстати в папке rempl могут быть такие файлы:

На заметку — программа WUMT Wrapper Script позволяет контролировать загрузку обновлений. Среди функций — ручная проверка обновлений, выбор обновлений для установки, отключение автопроверки. Вывод — весьма полезная программа.

Как предоставить обычным пользователям права на запуск/остановку служб Windows?

По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы разберем несколько способов управления правами на службы Windows. В частности, мы покажем, как предоставить обычному пользователю, без прав администратора Windows, права на запуск, остановку и перезапуск определенной службы.

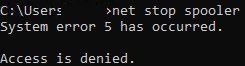

Предположим, нам нужно предоставить доменной учетной записи contoso\tuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка: System error 5 has occurred. Access is denied.

Простого и удобного встроенного инструмента для управления разрешениями на службы в Windows нет. Мы рассмотрим несколько способ предоставления пользователю прав на службу:

Какой из них проще и удобнее – решать Вам.

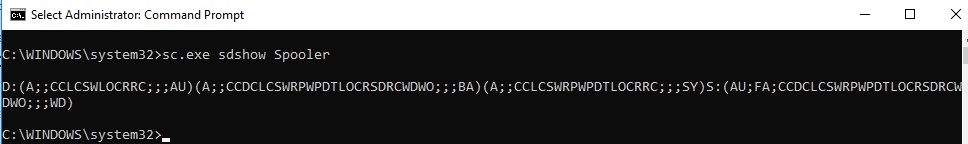

Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование консольной утилиты sc.exe (Service Controller).

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

Что значат все эти символы?

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity ‘iipeshkov’ | select SID

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

sc sdset Spooler «D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)(A;;RPWPCR;;;S-1-5-21-2133228432-2794320136-1823075350-1000)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)»

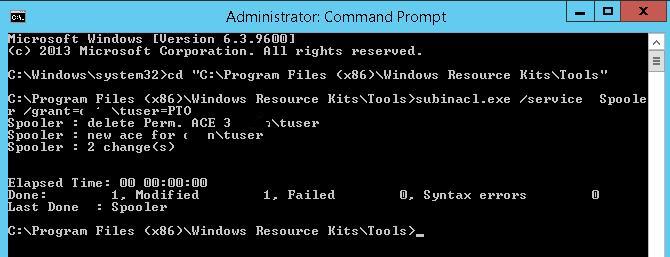

Предоставление прав на перезапуск службы с помощью SubInACL

Для управления правами служб Windows гораздо проще воспользоваться консольной утилитой SubInACL из комплекта Sysinternals от Марка Руссиновича (права на которую вместе с автором теперь принадлежат Microsoft). Синтаксис этой утилиты гораздо проще и удобнее для восприятия. Рассмотрим, как предоставить права перезапуск службы с помощью SubInACL:

- Скачайте subibacl,msi со страницы (https://www.microsoft.com/en-us/download/details.aspx?id=23510) и установите ее на целевой системе;

- В командной строке с правами администратора перейдите в каталог с утилитой: cd “C:\Program Files (x86)\Windows Resource Kits\Tools\ ”

- Выполните команду: subinacl.exe /service Spooler /grant=contoso\tuser=PTO

Если вы все сделали верно, служба должна перезапуститься.

subinacl.exe /service Spooler /revoke=contoso\tuser

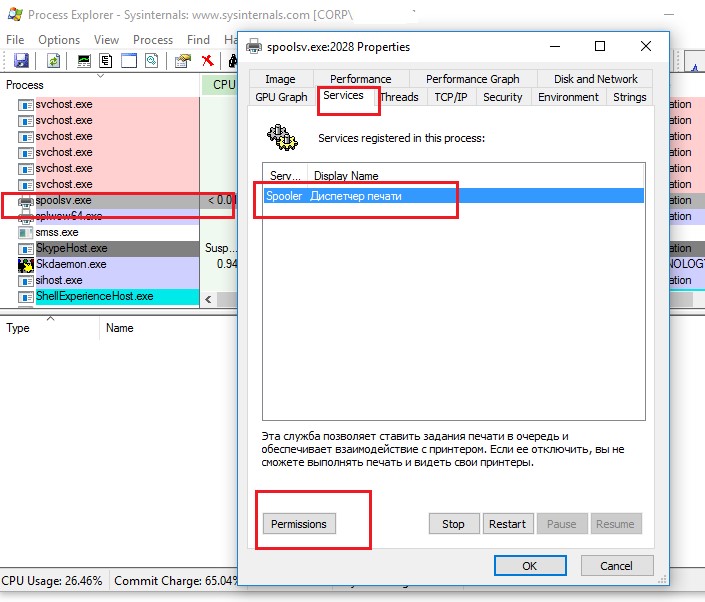

Process Explorer: Установка разрешений на службу

Достаточно просто изменить разрешения на службу с помощью еще одной утилиты Sysinternals — Process Explorer. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:\Windows\System32\spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

Нажмите на кнопку Permissions и в открывшемся окне добавьте пользователя или группу, которой нужно предоставить права на сервис и выберите уровень полномочий (Full Control/Write/Read).

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет управлять правами на службы. Импортируйте модуль в свою PS сессию:

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corp\tuser

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corp\tuser

Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

Более наглядный (но и требующий большего количества действий) графический способ управления правами на службы – с помощью шаблонов безопасности. Для реализации, откройте консоль mmc.exe и добавьте оснастку Security Templates.

Установите тип запуска (Automatic) и нажмите кнопку Edit Security.

С помощью кнопки Add добавьте учетную запись пользователя или группы, которым нужно предоставить права. В нашем случае, нам достаточно права Start, Stop and pause.

Если открыть этот файл, можно увидеть, что данные о правах доступа сохраняются в уже упомянутом ранее SDDL формате. Полученная таким образом строка может быть использована в качестве аргументы команды sc.exe.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

Управление правами служб через групповые политики

Если нужно раздать пользователям права запуска/остановки сервиса сразу на множестве северов или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

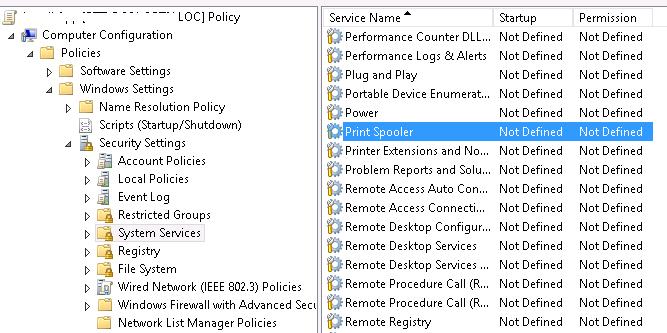

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services;

- Найдите службу Spooler и аналогично методике с шаблонами безопасности, рассмотренной ранее, предоставьте права пользователю. Сохраните изменения;

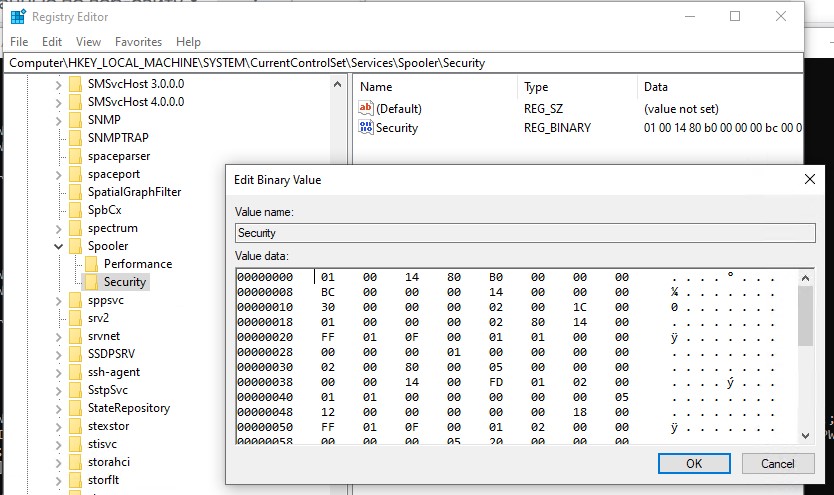

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLM\System\CurrentControlSet\Services\ \Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.