- Простое шифрование содержимого флеш-накопителя в Linux

- Установка необходимых инструментов

- Шифрование содержимого существующего раздела

- Шифрование содержимого нового раздела

- Пришло время зашифровать ваши данные

- Как зашифровать USB-флешку в Linux с помощью VeraCrypt

- Как зашифровать USB-флешку в Linux с помощью VeraCrypt

- Использование VeraCrypt для шифрования USB-накопителя

- Установка зашифрованного USB-накопителя

- Создание зашифрованной USB флешки с OC Linux

- Команды для шифрования данных

- Изменение пароля

Простое шифрование содержимого флеш-накопителя в Linux

Оригинал: Easily Encrypt your Flash Drives with Linux

Автор: Jack Wallen

Дата публикации: 22 июля 2016 г.

Перевод: А.Панин

Дата перевода: 16 декабря 2016 г.

Учитесь шифровать содержимое своих флеш-накопителей с помощью двух простых инструментов под руководством Jack Wallen.

Если вы работаете с важными данными в путешествиях, вы наверняка знаете о рисках, связанных с потерей или кражей информации. В зависимости от типа ваших данных, подобные инциденты могут иметь весьма печальные последствия. По этой причине вы можете рассмотреть возможность шифрования содержимого своих накопителей данных. После окончания процесса шифрования для доступа к данным придется вводить пароль. Если пароль неизвестен, то и данные будут недоступны.

Вам может показаться, что данная операция является достаточно сложной или требует обязательного использования интерфейса командной строки системы. К счастью (для людей, предпочитающих использовать приложения с графическим интерфейсом), существуют два инструмента, которые максимально упрощают данный процесс. Я постараюсь описать эти инструменты для того, чтобы вы могли самостоятельно шифровать содержимое своих флеш-накопителей.

Описанная ниже процедура может выполняться по отношению к накопителям данных любых типов. Вы можете даже рассмотреть вариант шифрования содержимого всех внешних накопителей, используемых для хранения резервных копий данных, для того, чтобы защитить свои данные от похищения. После подключения внешних накопителей с зашифрованным содержимым современные дистрибутивы Linux будут автоматически запрашивать пароль для их монтирования. Это обстоятельство позволяет комфортно работать с накопителями с зашифрованным содержимым.

Теперь давайте перейдем непосредственно к процессу шифрования. Я буду использовать Ubuntu 16.04 для демонстрации процесса шифрования содержимого существующего и нового раздела.

Установка необходимых инструментов

Операцией, которую следует выполнить в первую очередь, является установка двух необходимых инструментов. Первый инструмент может быть уже установлен в вашей системе. Это утилита gnome-disk-utility . Она является графическим интерфейсом, который мы будем использовать для создания и шифрования разделов на нашем флеш-накопителе. Вторым инструментом является утилита cryptsetup . Эта утилита предназначена для создания зашифрованных файловых систем при содействии компонентов системы Device Mapper и dm-crypt .

Оба упомянутых инструмента доступны из стандартных репозиториев программного обеспечения дистрибутива, поэтому их установка может осуществляться с помощью единственной команды. Исходя из этого, для установки gnome-disk-utility и cryptsetup следует открыть окно терминала и выполнить с помощью него следующую команду:

Вам придется передать утилите sudo свой пароль и нажать клавишу Enter . Установка должна завершиться без каких-либо проблем. Теперь, когда все необходимые инструменты установлены в систему, мы можем приступить непосредственно к шифрованию файловой системы.

Шифрование содержимого существующего раздела

В первую очередь займемся рассмотрением вопроса шифрования содержимого существующего раздела. Мы будем использовать для этого утилиту gnome-disks . Перед началом процесса шифрования необходимо создать резервную копию данных, хранящихся на внешнем накопителе. Не выполняйте описанные ниже операции до окончания процесса создания резервной копии данных (ведь в этом случае вы рискуете потерять их).

После того, как резервная копия данных была создана, следует отмонтировать внешний накопитель, но оставить его подключенным к порту компьютера.

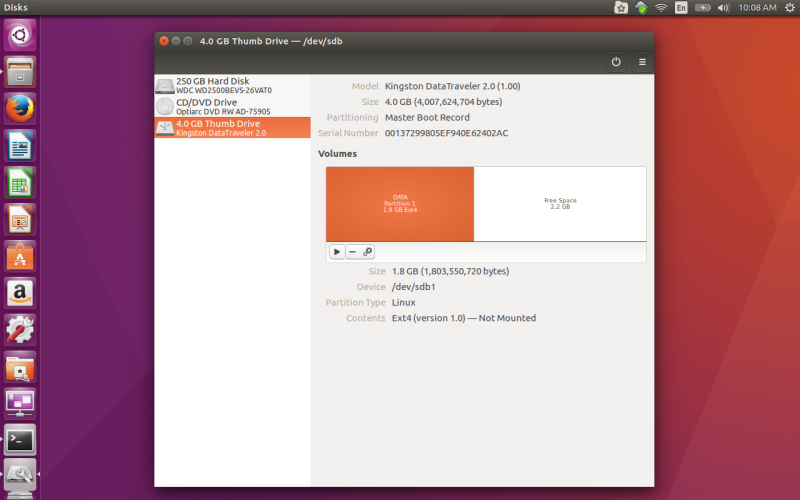

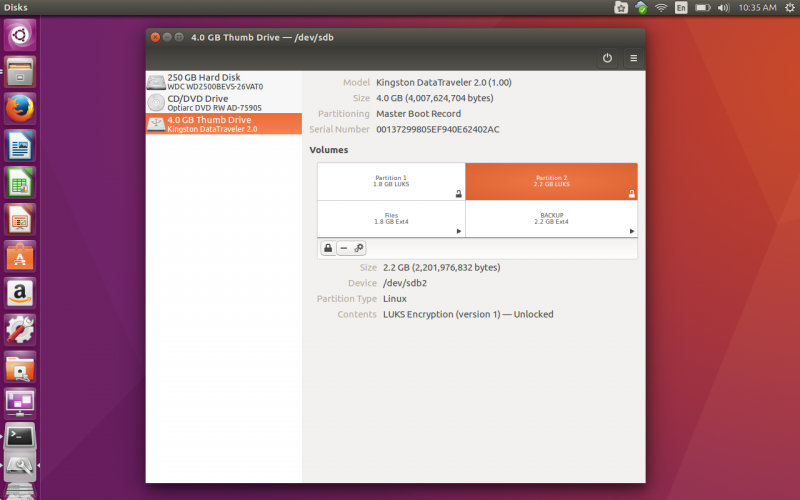

Теперь следует воспользоваться функцией поиска окружения рабочего стола, введя в строку запроса «Disks» , после чего запустить предложенное приложение «Диски». Также вы можете выполнить команду gnome-disks с помощью окна терминала. После запуска утилиты вы без труда сможете обнаружить свой флеш-накопитель в списке устройств в левой части окна (Рисунок 1).

Рисунок 1. Утилита GNOME Disks готова зашифровать ваши данные.

После того, как вы выберете внешний накопитель (в нашем случае флеш-накопитель), вы сможете выбрать раздел, который должен быть зашифрован. После выбора раздела следует нажать на кнопку с изображением шестеренок и выбрать пункт меню «Форматировать раздел. » . В открывшемся окне следует выбрать следующие параметры:

- Не перезаписывать существующие данные

- Зашифровано, совместимо с Linux-системами

Наверняка вы и сами уже обнаружили одно ограничение данного подхода. Если это не так, вам стоит узнать о нем: создаваемая зашифрованная файловая система будет читаться лишь Linux-системами. Если вам нужно создать зашифрованную файловую систему, которая будет читаться Windows-системами, вам не повезло. Еще одним ограничением данного подхода является необходимость установки утилиты cryptsetup на каждой машине, на которой вы планируете работать с созданной файловой системой (в противном случае система просто не сможет смонтировать ее).

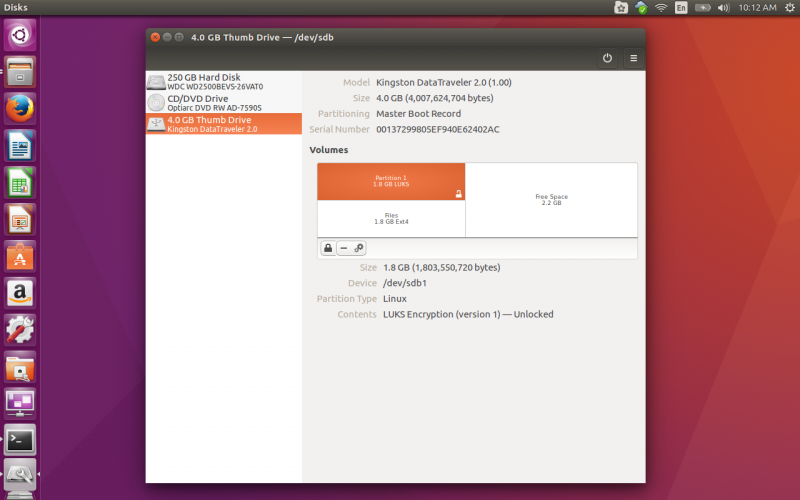

Задайте имя зашифрованного раздела, введите (и подтвердите) пароль шифрования. Убедитесь в том, что вы ввели сложный пароль и нажмите на кнопку «Форматировать. » . После этого вам будет предложено подтвердить свои намерения, поэтому следует нажать кнопку «Форматировать. » второй раз. В зависимости от размера накопителя (и сохраненных на нем данных) эта операция может занять некоторое время. После завершения процесса шифрования соответствующий раздел файловой системы будут обозначен с помощью иконки замка в нижнем правом углу (Рисунок 2).

Рисунок 2: Обозначение зашифрованного раздела накопителя в утилите Disks.

Помните о том, что я советовал создать резервную копию данных, хранившихся на вашем накопителе? Сейчас вы наверняка будете рады тому, что прислушались к этому совету. Я протестировал рассматриваемую утилиту несколько раз и убедился в том, что даже при выборе варианта форматирования «Не перезаписывать существующие данные» , содержимое раздела накопителя все равно будет перезаписано. Из-за этой особенности вам придется самостоятельно скопировать данные из резервной копии назад на накопитель с зашифрованным разделом.

Шифрование содержимого нового раздела

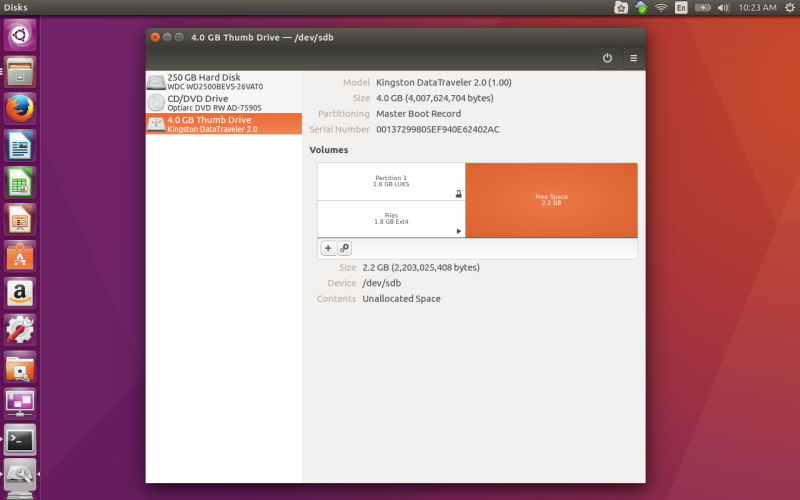

Давайте вернемся к утилите GNOME Disks и создадим новую зашифрованную файловую систему на нашем флеш-накопителе. Для этого следует вставить флеш-накопитель в порт компьютера и запустить утилииту Disks. Далее следует выбрать дисковый накопитель из меню в левой части окна, после чего выделить его неразмеченную область. Теперь следует нажать на кнопку с символом «+» и в открывшемся окне (Рисунок 3) установить следующие параметры операции форматирования:

- Размер раздела: Любой желаемый размер нового раздела, доступный для установки

- Очистить: Не перезаписывать существующие данные

- Тип: Зашифровано, совместимо с Linux-системами

- Название: Любое название нового раздела

- Пароль: Любой пароль шифрования данных

Рисунок 3: Создание нового зашифрованного раздела.

Осталось лишь нажать на кнопку «Создать» , после чего на накопителе будет создан новый зашифрованный раздел.

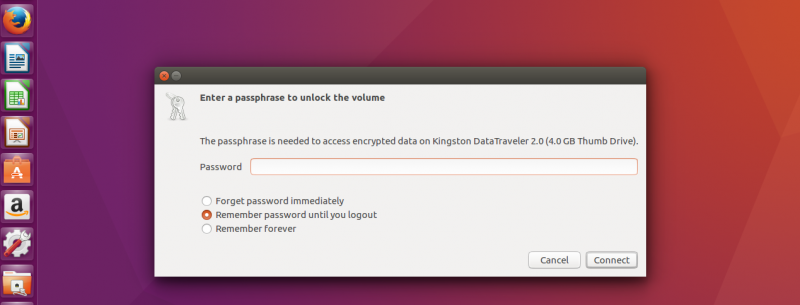

Поздравляю, содержимое вашего флеш-накопителя (или внешнего накопителя) теперь является зашифрованным. Вы сможете получить доступ к хранящимся на нем данным на любом компьютере, работающем под управлением Linux с установленной утилитой cryptsetup. Помните о том, что сразу же после подключения данного накопителя к компьютеру вам будет предложено ввести пароль шифрования, а также указать, как долго система должна помнить его (Рисунок 4). Я настоятельно рекомендую выбирать вариант «Забыть пароль немедленно» . В случае его выбора пароль не будет сохраняться в связке ключей после отмонтирования внешнего накопителя. В противном же случае вы сохраните пароль в системе, позволив тем самым кому-либо подключить внешний накопитель к вашему компьютеру и прочитать все хранящиеся на нем данные.

Рисунок 4: Выбирайте срок хранения пароля шифрования данных с умом.

Пришло время зашифровать ваши данные

Хотя описанный метод шифрования данных и не лишен недостатков (доступ к данным возможен лишь в случае использования Linux-системы с утилитой cryptsetup), он максимально упрощает процедуру защиты данных на внешних накопителях.

Помните о необходимости создания резервной копии данных с внешнего накопителя перед выполнением описанных операций; в противном случае вы можете потерять эти данные. Теперь и вы можете защитить свои данные с помощью дополнительного слоя шифрования.

Источник

Как зашифровать USB-флешку в Linux с помощью VeraCrypt

В этом уроке мы научим вас шифровать USB-накопитель с помощью программы VeraCrypt. Предполагается, что VeraCrypt уже установлен на вашем компьютере. Шифруя внешний диск, ваши конфиденциальные данные защищены, если произойдет какое-либо непредвиденное событие, например, его потеря или кража. Мы также увидим, как подключить зашифрованный USB-накопитель к файловой системе Linux.

Как зашифровать USB-флешку в Linux с помощью VeraCrypt

Убедитесь, что ваши данные на внешнем диске на резервном копировании и проверьте лучше все, прежде чем следовать инструкциям ниже.

Использование VeraCrypt для шифрования USB-накопителя

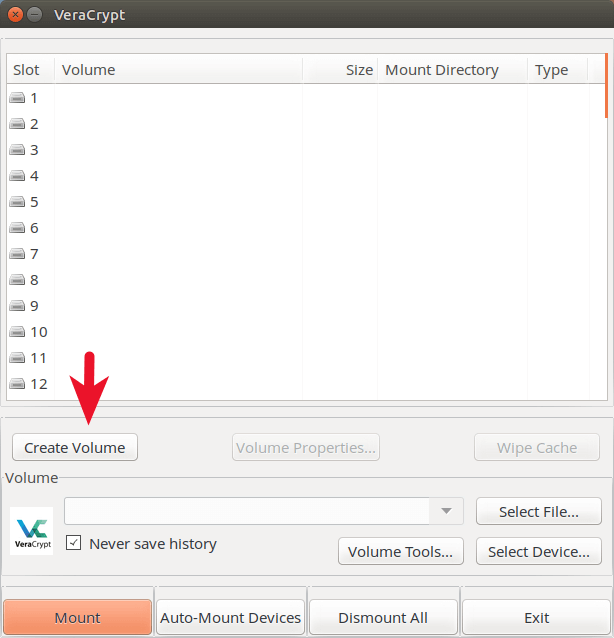

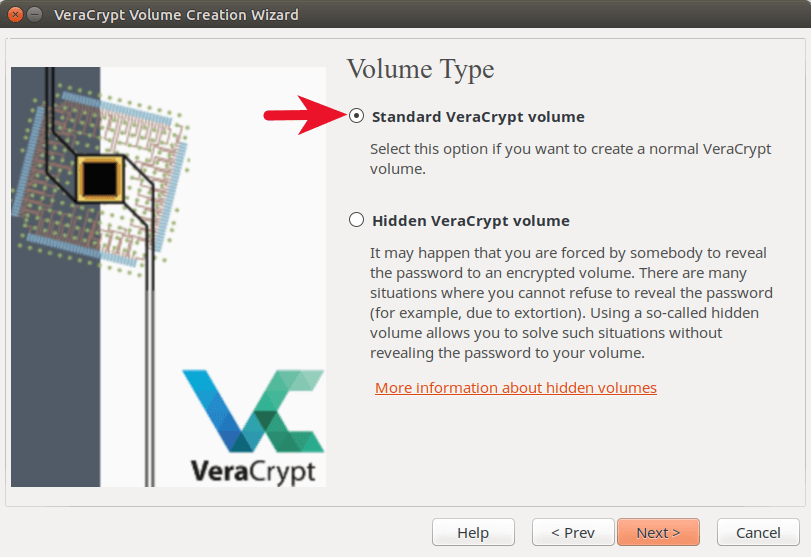

Запустите программу VeraCrypt. Затем нажмите кнопку создания тома для создания нового тома.

В следующем окне выберите второй вариант: создайте том с разделом / диском.

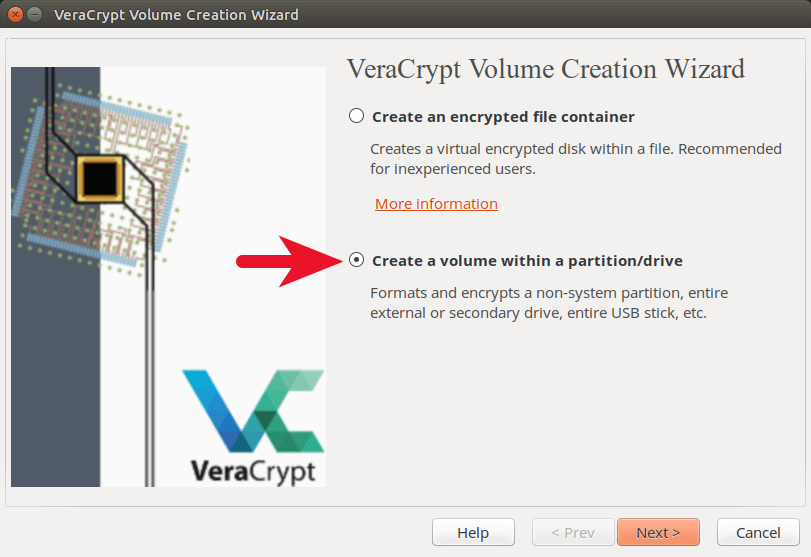

Теперь вы можете создать стандартный том VeraCrypt или скрытый том VeraCrypt. В этом учебнике будет создан том VeraCrypt.

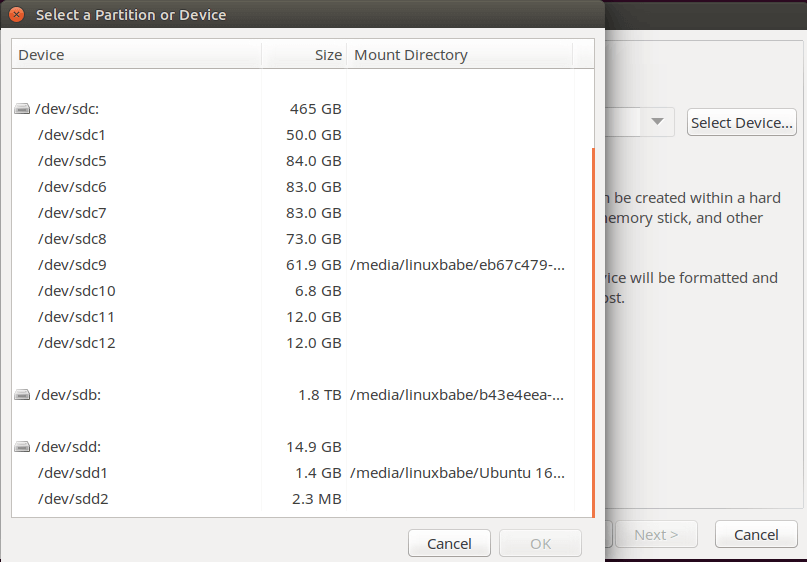

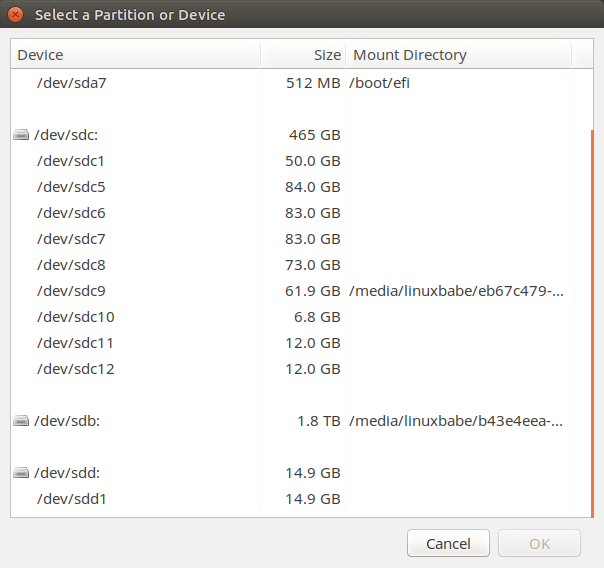

В следующем окне нажмите кнопку «Выбрать устройство» и выберите внешний диск. Убедитесь, что вы выбрали правильный, потому что он будет отформатирован, и все данные на этом диске будут потеряны.

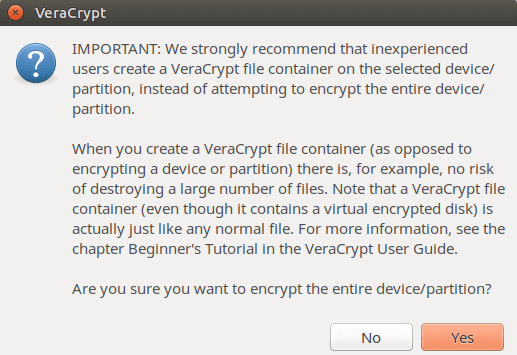

Затем выберите «Да» для шифрования всего устройства.

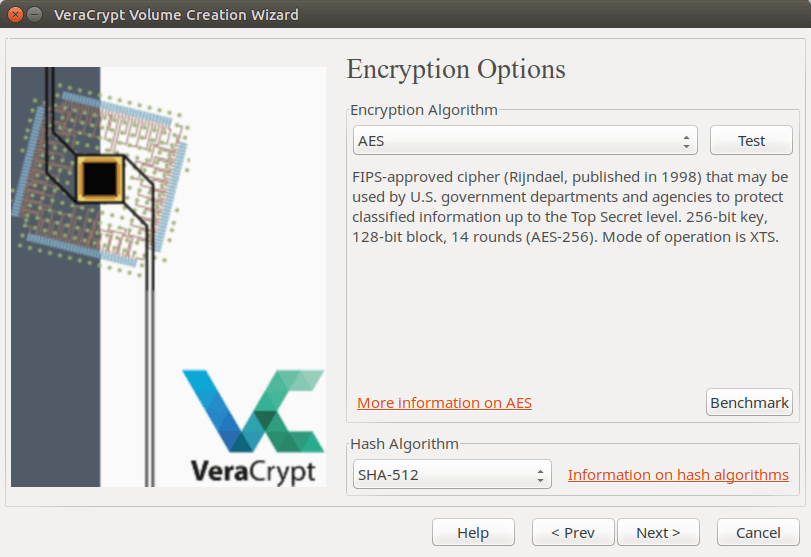

Теперь вам доступны параметры шифрования. Вы можете спросить «какой алгоритм шифрования я должен использовать»? Вы можете выбрать любой из этих алгоритмов шифрования, поскольку они все очень безопасны, но AES работает намного быстрее других и широко используется. Если вы не знаете, что выбрать здесь, вы можете использовать настройки по умолчанию.

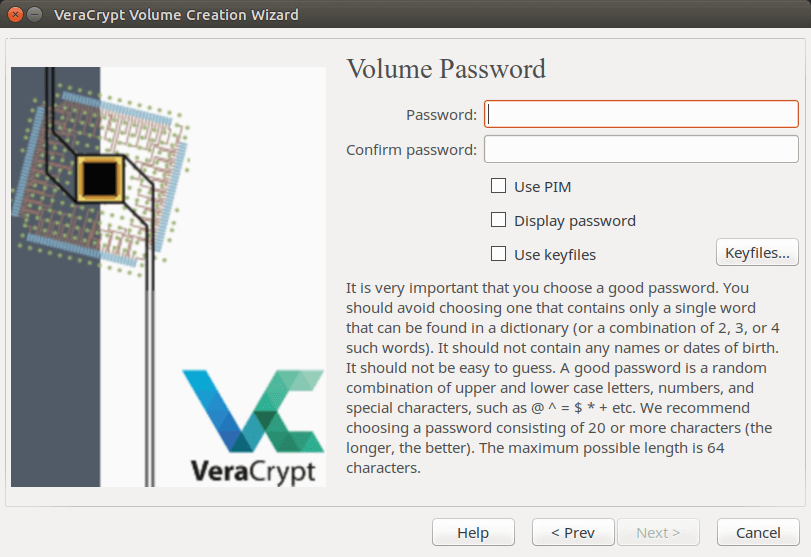

Затем выберите хороший пароль для тома.

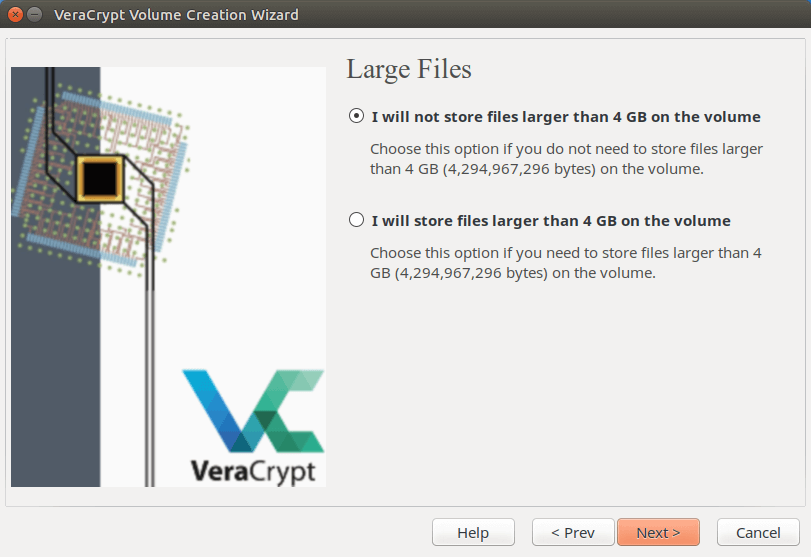

После этого вы можете выбрать, хранить ли файлы более 4 ГБ на жестком диске.

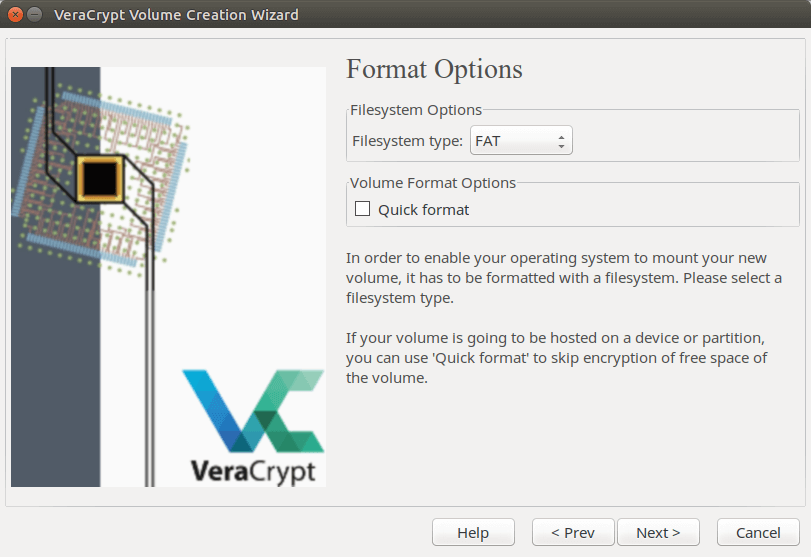

Затем выберите формат файловой системы.

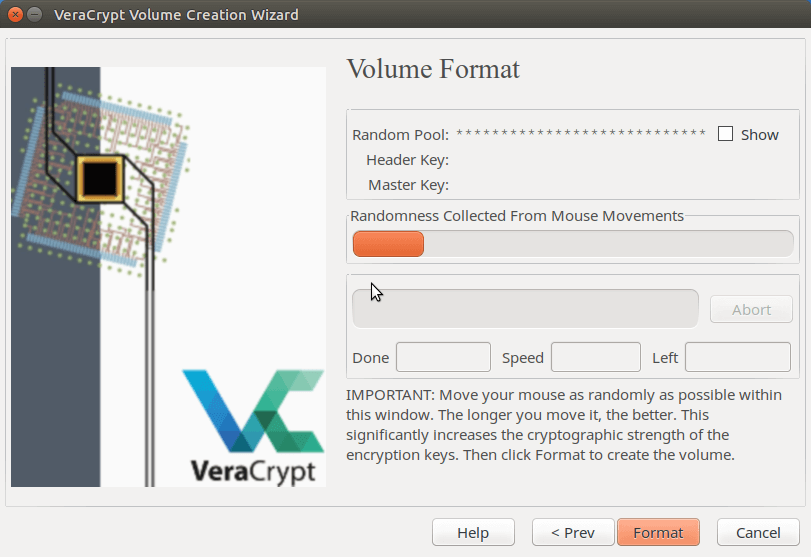

И теперь VeraCrypt будет собирать движения с вашего действия на мыши. Перемещайте мышь как можно более случайно в этом окне. Когда штрих специально подберет рандомные символы и достигнет конца, щелкните на Format/формат.

Дождитесь создания зашифрованного тома.

Установка зашифрованного USB-накопителя

Вы не можете подключить USB-накопитель обычным способом. Если вы хотите увидеть содержимое внутри зашифрованного USB-накопителя, вам необходимо подключить его через VeraCrypt.

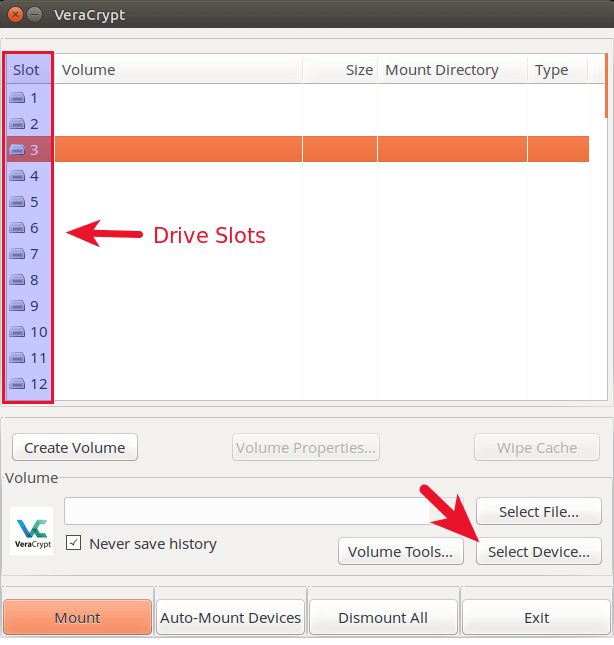

Сначала выберите слот для диска в верхней части главного окна VeraCrypt.

Затем нажмите кнопку «Выбрать устройство», чтобы выбрать USB-накопитель.

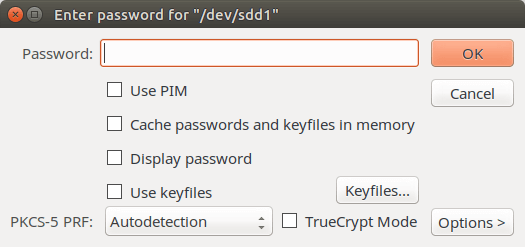

Затем нажмите кнопку «Подключить» в нижнем левом углу главного окна VeraCrypt. Вам нужно будет ввести пароль, который вы установили ранее. Вам также может потребоваться ввести ваш пароль «sudo».

После монтирования вы можете получить доступ к нему через файловый менеджер. VeraCrypt также сообщает вам точку монтирования.

Чтобы отключить USB-накопитель, нажмите кнопку «размонтировать/dismount» в главном окне VeraCrypt.

Надеюсь, этот урок помог вам зашифровать ваш USB-накопитель в Linux. Как всегда, если вы нашли этот пост полезным, подпишитесь на нашу бесплатную рассылку или следите за нами в Google+, Twitter, ВК или, например, на нашей странице в Facebook.

Если у вас остались какие-то вопросы по теме «Как зашифровать USB-флешку в Linux с помощью VeraCrypt» то пишите их нам в форму комментариев на нашем сайте.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Создание зашифрованной USB флешки с OC Linux

Кажется, многие статьи заостряют своё внимание на использовании различных утилит, таких как Unetbootin или Universal USB Installer для установки ОС Linux, но ни одна из них не считает необходимым установку Ubuntu на USB жёсткие диски или флеш-память с шифрованием данных, учитывая возможность потери вашей портативной ОС, содержащей личные данные.

Это руководство поможет создать зашифрованную портативную ОС, позволяющую вам иметь безопасное устройство, на котором можно обновлять и хранить файлы.

Всё что есть в этом документе предполагает, что вы производите новую установку Ubuntu 10.04.2 (11.10 была также протестирована в работе) и повторяете каждый шаг так, как он приводится здесь. Легко будет следовать

данному руководству, если вы отключите все накопительные устройства, за исключением устройств для работы с CD/DVD (если накопительные устройства всё же не отключены, удостоверьтесь что устанавливаете Grub на нужный диск).

Перед тем, как мы приступим к установке, хочется сказать, что Xubuntu будет быстрее работать на флеш-накопителях и сможет запуститься на компьютерах с меньшими требованиями к памяти, чем Ubuntu.

Шифрование поможет обезопасить наши данные в случае, если вы потеряете свою флешку или она будет украдена.

Ubuntu по умолчанию имеет встроенную поддержку для двух типов шифрования. Alternate Install CD включает полное шифрование диска и шифрование profile/home. Вы можете также добавить дополнительное шифрование с помощью TrueCrypt.

USB флешка порой может быть медленной (иногда даже очень медленной), USB или ESATA жёсткие диски будут выполнять эти функции намного лучше.

Linux, в отличие от Windows, может быть легко перенесён с компьютера на компьютер и тоже позволяет загрузиться с вашего портативного устройства.

Постарайтесь держаться подальше от ограниченных функций, таких как поддержка 3D-видео во время установки.

Грузимся с Alternate Install CD Ubuntu или Xubuntu и выбираем установка в меню. Если вам нужно изменить настройки просто выберите по умолчанию ваш язык, местоположение, раскладку клавиатуры, имя сервера и временную зону.

Настройка разделов очень важна, и вероятно достаточно сложно сделать сразу это правильно. Хотелось бы узнать, какая файловая система предпочтительнее? EXT3 и EXT4 слишком медленные, а наличие разделов подкачки будут также вызывать проблемы со скоростью. Я обнаружил, что FAT32 лучше использовать как раздел для обмена данными между компьютерами Windows, а для установки Ubuntu отлично подходит EXT2. Выберите ручной режим из меню работы с разделами. Далее, выберите свой USB накопитель (а не существующие на нём разделы). Вас спросят, хотите ли вы создать пустую таблицу раздела, отвечайте — да. Ваш диск теперь должен быть обозначен как свободное пространство. Выберите его и создайте новый раздел. Этот новый раздел будет в FAT32 для хранения и обмена данными с компьютерами под Windows. У меня была флешка на 16 GB и я выбрал 3 GB для этого раздела. Сделайте его первичным разделом (Primary partition) в начале диска. Точку монтирования указывать не нужно. Создайте этот раздел.

Сейчас создайте загрузочный раздел (Boot partition), выберите свободное пространство снова, 256 MB — самое оно. Убедитесь что вы переключили GB на MB, иначе вам просто не хватит места. Сделайте его Primary, файловая система — EXT2, точка монтирования /boot и выберите флаг bootable.

Из оставшегося свободного места создайте ещё один Primary раздел как шифрованный физический том. Задайте пароль. Теперь вернитесь обратно в меню разметки, и вы увидите новый зашифрованный диск в списке, выберите его раздел (он будет иметь файловую систему EXT4), и нажмите клавишу Enter.

Измените файловую систему на EXT2, точку монтирования на — /. Закончите разметку и подтвердите изменения. Предупреждение об отсутствии точки монтирования для FAT32 и об отсутствии раздела подкачки пропустите.

Продолжайте установку, не выбирая шифрование домашней директории. После установки загрузите все обновления и перезагрузитесь.

Всё готово.

Команды для шифрования данных

Вы можете изменять и добавлять пароли для вашего диска. Шифрование разрешает 8 паролей, если они пронумерованы от 0-7.

Чтобы узнать какие ключи используются, выполните следующую команду:

Изменение пароля

Чтобы изменить свой пароль, для начала необходимо удалить свой старый пароль, а затем добавить новый.

Источник