- Типы VPN-подключений VPN connection types

- Встроенный клиент VPN Built-in VPN client

- Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

- Настройка типа подключения Configure connection type

- Протоколы VPN — какой из них самый быстрый и безопасный?

- Что такое VPN протокол?

- Ведущие протоколы VPN туннелирования

- OpenVPN

- IPSec/IKEv2

- Wireguard

- Устаревшие протоколы VPN

- L2TP/IPSec

Типы VPN-подключений VPN connection types

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

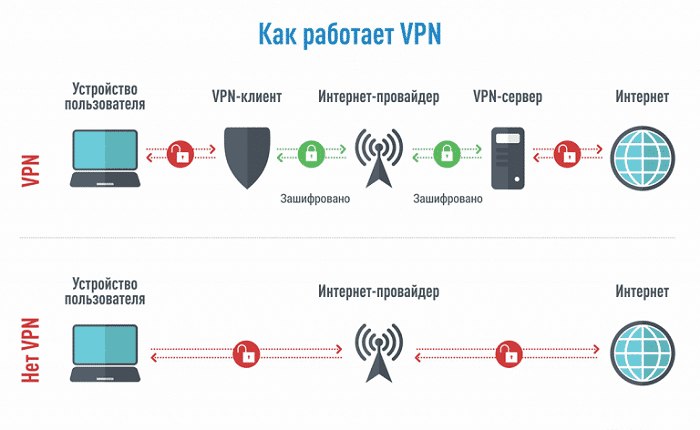

Виртуальные частные сети (VPN) — это соединения точка-точка в частной или общедоступной сети, например в Интернете. Virtual private networks (VPNs) are point-to-point connections across a private or public network, such as the Internet. VPN-клиент использует специальные протоколы на основе TCP/IP или UDP, которые называют протоколами тунеллирования, для виртуального вызова виртуального порта VPN-сервера. A VPN client uses special TCP/IP or UDP-based protocols, called tunneling protocols, to make a virtual call to a virtual port on a VPN server. В стандартом развертывании VPN клиент инициирует виртуальное соединение точка-точка с сервером удаленного доступа через Интернет. In a typical VPN deployment, a client initiates a virtual point-to-point connection to a remote access server over the Internet. Сервер удаленного доступа отвечает на вызов, проверяет подлинность вызывающей стороны и передает данные между VPN-клиентом и частной сетью организации. The remote access server answers the call, authenticates the caller, and transfers data between the VPN client and the organization’s private network.

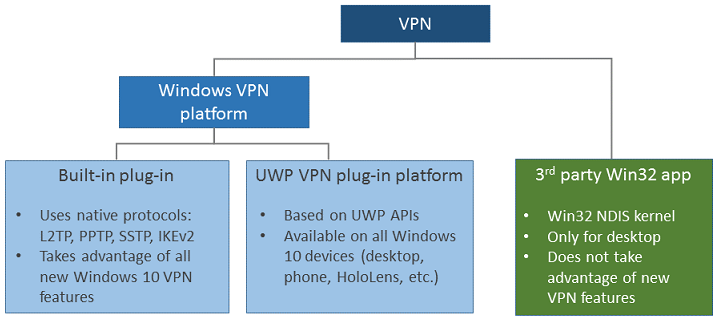

Существует множество вариантов VPN-клиентов. There are many options for VPN clients. В Windows 10 встроенный подключаемый модуль и платформа подключаемых модулей VPN универсальной платформы Windows (UWP) основаны на VPN-платформе Windows. In Windows 10, the built-in plug-in and the Universal Windows Platform (UWP) VPN plug-in platform are built on top of the Windows VPN platform. В этом руководстве рассматриваются клиенты VPN-платформы Windows и возможности, которые можно настроить. This guide focuses on the Windows VPN platform clients and the features that can be configured.

Встроенный клиент VPN Built-in VPN client

Протоколы тунеллирования Tunneling protocols

Настройте свойства шифрования туннеля IPsec/IKE с помощью параметр Пакет средств криптографической защиты в разделе Поставщик службы конфигурации (CSP) VPNv2. Configure the IPsec/IKE tunnel cryptographic properties using the Cryptography Suite setting in the VPNv2 Configuration Service Provider (CSP).

L2TP с проверкой подлинности с общим ключом (PSK) можно настроить с помощью параметра L2tpPsk в разделе VPNv2 CSP. L2TP with pre-shared key (PSK) authentication can be configured using the L2tpPsk setting in the VPNv2 CSP.

SSTP поддерживается только в выпусках Windows для настольных компьютеров. SSTP is supported for Windows desktop editions only. SSTP невозможно настроить с помощью решения управления мобильными устройствами (MDM), но это один из протоколов, который система пытается использовать, если выбран параметр Автоматически. SSTP cannot be configured using mobile device management (MDM), but it is one of the protocols attempted in the Automatic option.

Когда используется VPN-плагин, адаптер будет указан как адаптер SSTP, несмотря на то, что протокол VPN, используемый, является протоколом подключаемого подключения. When a VPN plug-in is used, the adapter will be listed as an SSTP adapter, even though the VPN protocol used is the plug-in’s protocol.

Параметр Автоматически означает, что устройство будет пытаться использовать каждый из встроенных протоколов тунеллирования до успешного подключения. The Automatic option means that the device will try each of the built-in tunneling protocols until one succeeds. Перебор идет от наиболее безопасного до наименее безопасного. It will attempt from most secure to least secure.

Выберите значение Автоматически для параметра NativeProtocolType в разделе VPNv2 CSP. Configure Automatic for the NativeProtocolType setting in the VPNv2 CSP.

Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

Подключаемые модули VPN универсальной платформы Windows (UWP) были представлены в Windows 10, хотя первоначально отдельные версии были доступны для платформ Windows 8.1 Mobile и Windows 8.1. The Universal Windows Platform (UWP) VPN plug-ins were introduced in Windows 10, although there were originally separate versions available for the Windows 8.1 Mobile and Windows 8.1 PC platforms. При использовании платформы UWP сторонние поставщики VPN могут создавать подключаемые модули, размещаемые в контейнере приложений, с помощью API-интерфейсов WinRT, что упрощает процесс и устраняет проблемы, связанные с написанием драйверов системного уровня. Using the UWP platform, third-party VPN providers can create app-containerized plug-ins using WinRT APIs, eliminating the complexity and problems often associated with writing to system-level drivers.

Существует ряд VPN-приложений универсальной платформы Windows, такие как Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect и Check Point Capsule. There are a number of Universal Windows Platform VPN applications, such as Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect, and Check Point Capsule. Если вы хотите использовать подключаемый модуль VPN платформы UWP, обратитесь к поставщику за сведения о настройке вашего решения VPN. If you want to use a UWP VPN plug-in, work with your vendor for any custom settings needed to configure your VPN solution.

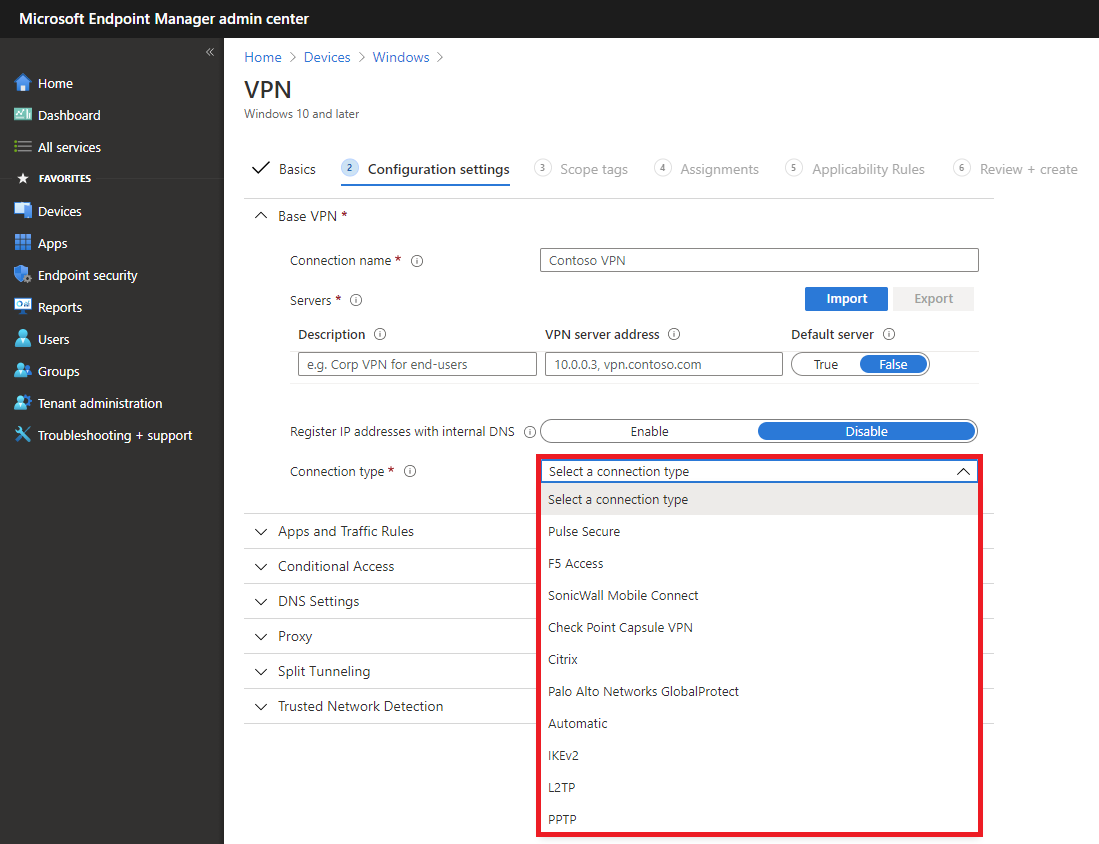

Настройка типа подключения Configure connection type

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

На следующем изображении показаны параметры подключения в политике конфигурации профилей VPN с помощью Microsoft Intune: The following image shows connection options in a VPN Profile configuration policy using Microsoft Intune:

В Intune можно также включить настраиваемый XML для сторонних профилей подключаемого подключения: In Intune, you can also include custom XML for third-party plug-in profiles:

Протоколы VPN — какой из них самый быстрый и безопасный?

Не все VPN одинаковые. В зависимости от протокола, VPN может иметь различные скорости, возможности или даже уязвимости безопасности и конфиденциальности.

Что такое VPN протокол?

Виртуальные частные сети (VPN) и протоколы VPN — это не одно и то же. VPN передает ваш трафик через зашифрованные туннели на VPN-серверы, которые назначают вашему устройству новый IP-адрес. Протоколы VPN — это наборы программ и процессов, которые определяют, как фактически формируется этот туннель. Каждый из них представляет собой отдельное решение проблемы безопасного, частного и анонимного общения в интернете.

Ни один протокол VPN не идеален. Каждый из них может иметь потенциальные уязвимости, задокументированные или еще не обнаруженные, которые могут или не могут угрожать вашей безопасности.

Ведущие протоколы VPN туннелирования

OpenVPN

Это очень популярный и безопасный протокол, используемый многими VPN провайдерами. Он работает либо по TCP, либо по UDP интернет-протоколу. Первые гарантируют, что ваши данные будут доставлены в полном объеме и в правильном порядке, а вторые будут сосредоточены на более высоких скоростях. Многие VPN позволят выбрать между ними.

- Открытый исходный код, это значит, что он прозрачный. Любой желающий может проверить код на наличие скрытых бэкдоров или уязвимостей, которые могут поставить под угрозу безопасность вашего VPN.

- Универсальность. Он может использоваться с массивом различных протоколов шифрования и трафика, настроенных для различных целей, или быть настолько безопасным или легким, как вам это нужно.

- Безопасность. Он может запускать практически любой протокол шифрования, что делает его очень безопасным.

- Обходит большинство брандмауэров. Совместимость брандмауэра не является проблемой при использовании VPN, но может возникнуть, если вы когда-либо настроите свой собственный VPN. К счастью, с OpenVPN вы сможете легко обойти брандмауэр.

Сложная настройка. Его универсальность означает, что большинство пользователей могут зайти в тупик с выбором и сложностью, если попытаются создать свою собственную OpenVPN.

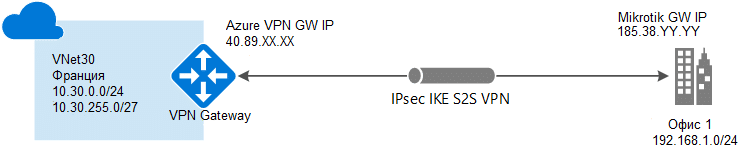

IPSec/IKEv2

Этот протокол закладывает основу для безопасного VPN соединения, устанавливая зашифрованное соединение. Он был разработан Microsoft и Cisco, чтобы быть быстрым, стабильным и безопасным. Протокол преуспевает на всех этих фронтах, но там, где он действительно блистает — это его стабильность.

- Стабильность. IKEv2 обычно использует инструмент IPSec, называемый протоколом Mobility and Multi-homing, который обеспечивает VPN-соединение при перемещении между подключениями к интернету. Эта возможность делает IKEv2 очень надежным и стабильным протоколом для мобильных устройств.

- Безопасность. Являясь частью пакета IPSec, IKEv2 работает с большинством ведущих алгоритмов шифрования, что делает его одним из самых безопасных VPN.

- Скорость. Он занимает небольшую полосу пропускания, когда активен, и его обход NAT делает подключение и обмен данными более быстрыми. Это также помогает ему обойти брандмауэры.

Ограниченная совместимость. IKEv2 не совместим со многими системами. Это не будет проблемой для пользователей Windows, так как Microsoft помогла создать этот протокол, но некоторые другие операционные системы будут нуждаться в адаптированных версиях.

Wireguard

Это новейший и самый быстрый протокол туннелирования, о котором говорит вся индустрия VPN. Он использует современную криптографию, которая затмевает нынешних лидеров-OpenVPN и IPSec/IKEv2. Тем не менее, он все еще считается экспериментальным, поэтому провайдерам VPN приходится искать новые решения для преодоления уязвимостей Wireguard.

- Бесплатный и с открытым исходным кодом. Любой пользователь может заглянуть в его код, что упрощает развертывание, аудит и отладку.

- Современный и очень быстрый. Он состоит всего из 4000 строк кодов, что делает его «самым компактным» протоколом из всех существующих. Для сравнения, код OpenVPN содержит в 100 раз больше строк.

Незавершенный. Wireguard обещает стать «большим событием», но его реализация все еще находится на ранней стадии и требует многих улучшений. В настоящее время он не может обеспечить пользователям полную анонимность, поэтому провайдерам VPN необходимо найти пользовательские решения для обеспечения необходимой безопасности без потери скорости.

Протокол Secure Socket Tunneling Protocol — это достаточно безопасный VPN протокол, созданный Microsoft. У него есть свои плюсы и минусы, а это означает, что каждый пользователь должен для себя решить, стоит ли использовать этот протокол. Несмотря на то, что SSTP в основном является продуктом Microsoft, он также доступен и на других системах, помимо Windows.

- Принадлежит компании Microsoft. Имея львиную долю рынка, вы можете быть уверены, что ваша ОС Windows будет поддерживать SSTP. Это также означает, что если вы попытаетесь настроить его самостоятельно, то это будет легко сделать, и вы можете рассчитывать на поддержку Microsoft.

- Безопасный. Как и другие ведущие VPN, SSTP поддерживает протокол шифрования AES-256.

- Обходит брандмауэры. SSTP может пройти через большинство брандмауэров, не прерывая вашу связь.

Принадлежит компании Microsoft, что означает, что код недоступен для тестирования в области безопасности. Некоторые пользователи подозревают, что система может иметь бэкдоры, поэтому многие VPN провайдеры избегают этого протокола.

Устаревшие протоколы VPN

L2TP/IPSec

Протокол туннелирования второго уровня, он на самом деле не обеспечивает шифрования — это просто протокол VPN, который создает соединение между каким либо устройством и VPN сервером. Он полагается на другие инструменты в пакете IPSec для шифрования вашего трафика и обеспечения его конфиденциальности и безопасности. Этот протокол имеет несколько удобных функций, но также и некоторые проблемы с безопасностью. Поэтому многие VPN его уже не поддерживают.

- Безопасность. L2TP может принимать множество различных протоколов шифрования, что делает его настолько безопасным или легким, насколько вам это требуется.

- Широко доступный. L2TP доступен практически на всех современных системах, это означает, что администраторам не составит труда найти поддержку и запустить ее.

- Медленный. Протокол инкапсулирует данные дважды, что может быть полезно для некоторых приложений, но делает это медленнее по сравнению с другими протоколами, которые инкапсулируют данные только один раз.

- Имеет проблемы с брандмауэрами. В отличие от других VPN протоколов, L2TP не имеет никаких умных способов обойти брандмауэры. Системные администраторы используют брандмауэры для блокировки VPN, и люди, которые сами настраивают L2TP, являются легкой мишенью.

Протокол Point to Point Tunneling был создан в 1999 году и стал первым широко доступным VPN протоколом. Он был разработан для первого туннельного трафика и считается одним из самых слабых протоколов шифрования из всех VPN протоколов, а также обладает большим количеством уязвимостей безопасности.

- Быстрый. Он очень устарел, поэтому современные машины работают с PPTP очень эффективно. Он быстр, но обеспечивает минимальную безопасность, поэтому он популярен среди людей, которые хотят настроить домашние VPN строго для доступа к гео-заблокированному контенту.

- Высокая совместимость. За многие годы, прошедшие с момента его создания, PPTP по существу стал самым минимальным стандартом для туннелирования и шифрования. Его поддерживает практически каждая современная система и устройство.

- Небезопасный. Для PPTP были выявлены многочисленные уязвимости и эксплойты. Некоторые (не все) были исправлены, и даже Microsoft призвала пользователей переключиться на L2TP или SSTP.

- Блокируется брандмауэрами. Как старую, устаревшую и голую систему, PPTP-соединения легче блокировать через брандмауэр.

На видео: ТОП 7 лучших бесплатных VPN!