- Как в Kali Linux запускать терминал с правами root? Как запустить программу с графическим интерфейсом с правами root

- 1. Переключение на пользователя root

- 2. Открыть сессию root

- 3. Использование sudo, в том числе с внутренними командами Bash

- 4. Использование sudo без пароля

- Как зайти под root в Kali Linux 2020.1?

- Как мне получить root-права в Kali Linux?

- Способ 1:

- Способ 2

- Заключение

- Как быстро установить Kali Linux 2021.1 и получить root права?

Как в Kali Linux запускать терминал с правами root? Как запустить программу с графическим интерфейсом с правами root

Что нужно сделать чтобы терминал запускался с правами root?

Рассмотрим несколько вариантов

1. Переключение на пользователя root

В последних версиях Kali Linux пользователь по умолчанию изменился: раньше им был root, а теперь обычный пользователь.

Если вы хотите вернуться к прежнему варианту, то есть сделать пользователя root основным пользователем, то это возможно.

Для начала установите пароль пользователя root:

Теперь при включении компьютера вы можете войти как root:

В результате все открываемые терминалы будут иметь повышенные привилегии.

2. Открыть сессию root

Запустите терминал с обычными правами и выполните в нём:

Будет открыта сессия пользователя root, все команды будут выполняться с повышенными привилегиями.

Ещё один вариант запустить сессию с повышенными привилегиями, выполнить такую команду:

Чтобы завершить сессию root, нажмите Ctrl+d

3. Использование sudo, в том числе с внутренними командами Bash

На самом деле, немногие команды требуют прав суперпользователя. А для тех, которые требуют прав root, достаточно запускать их с sudo :

Но что если нам нужно дописать строку в файл требующих повышенных привилегий примерно следующей командой:

Команда должна выполняться с повышенными привилегиями, что должно дать права на запись в файл. Но в этом случае ни > , ни >> не получится использовать, в том числе как root. И будет выведена ошибка вида:

Эту проблему можно обойти открыв сессию суперпользователя:

Либо с помощью команды tee. Используйте её с опциями —append или -a — это важно, без этих опций файл будет полностью перезаписан. Пример:

Приведённая команда допишет новую строку в существующий файл.

Но особенность команды tee в том, что она не только допишет файл, но ещё и выведет добавленную строку в консоль. Если вы не хотите, чтобы данные вновь возвращались в консоль, то сделайте редирект вывода на /dev/null.

Это будет работать аналогичным образом, но на экран не будет выведена ‘новая строка’.

Ещё один вариант использования echo для записи или добавления в файл от имени администратора:

В команде используются и одинарные и двойные кавычки, это означает, что если в строке, которую вы добавляете в файл, также есть кавычки, то они должны быть экранированы обратными слэшами.

4. Использование sudo без пароля

Если для вас не проблема добавлять sudo перед командами, но вам не нравится каждый раз вводить пароль, то следующая команда позволит запускать команды с sudo и при этом не будет запрашиваться пароль:

Используйте это только если вы понимаете риски для безопасности!

Источник

Как зайти под root в Kali Linux 2020.1?

Однако, если вы запускаете её изредка, используете исключительно в образовательных целях и изолируете от основной сети, максимально минимизируя уязвимость системы, вам будет гораздо удобнее сразу работать под root’ом.

Как минимум, это избавит вас от бесячих проблем забывания ввести «sudo» перед очередной командой, а как максимум, поможет не заморачиваться с отсутствием нужных прав при инсталляции того или иного пакета.

Сегодня, я покажу вам несколько вариантов, изучив которые, вы сможете повысить свою эффективность работы с системой Kali Linux и получить вожделенные рут-права. Устраивайтесь по удобнее и погнали чудить.

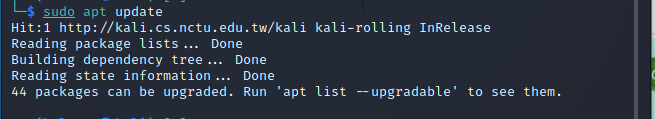

Шаг 1. Если не поняли из предисловия о чём идёт речь, покажу на практике. Вводим знакомую всем линуксоидам команду для обновления списка пакетов apt-getupdate и видим ошибку «permission denied», означающую отсутствие соответствующих прав.

Шаг 2. А теперь повторяем команду введя перед телом «sudo». Апдейт сразу завёлся. Всё потому, что приставка sudo позволяет выполнять нам любую команду с неограниченными правами супер-пользователя.

Шаг 3. А наш текущий, таковым, к сожалению, не является. В этом можно убедиться, введя id. Видите, юайди – тысяча. Это говорит нам о том, что перед нами самый обычный пользюк.

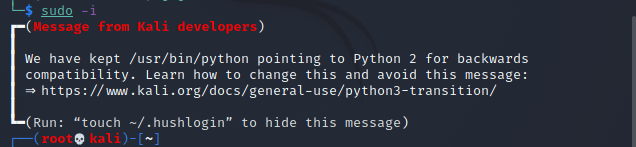

Шаг 4. Для того, чтобы работать в окне терминала с правами рута, достаточно ввести простенькую команду «sudo su».

Шаг 5. Давайте теперь проверим юайди. Он упал до нуля, а следовательно мы сто пудово работаем с неограниченными правами. Имя пользователя, как видите, тоже изменилось.

Шаг 6. Однако согласитесь, что в плане безопасности этот способ переключения на рута, совсем уж топорный. Давайте хотя бы, для приличия, пароль установим. Sudo passwd. И дважды вводим сложный пассворд. Окей. Теперь давайте закроем окно терминала.

Шаг 7. И открыв новое введём su. Система запрашиваем пароль, который мы только что задали для root-пользователя. Вводим его.

Шаг 8. Давайте попробуем теперь обновить список пакетов, не вводя предварительно sudo. Так. Всё работает. В принципе, работа в таком режиме является наиболее безопасной для тех, кто использует Кали в качестве основной оси. Но если вы пользуетесь ей редко и заинтересованы в экономии времени, можете сразу ломиться под рутом. Давайте попробуем это сделать. Выходим из системы.

Шаг 9. И вводим логин суперпользователя и пароль, установленный ранее. «Log In».

Шаг 10. После входа вызываем окно терминала и убеждаемся в своей крутости.

Таким образом, вы теперь сможете реально экономить своё драгоценное время, вводя все команды без обременительной приставки sudo. Работать сразу с полными правами гораздо приятней.

И практически, и просто морально. Вообще до 2020 года в Kali всегда изначально создавался Root-пользователь, а вышеописанные танцы с бубном — это прямо-таки ноу-хау от разработчиков.

Ну да ладно. Главное, что вопрос при желании, более чем решаемый. Друзья, если вы хотите более подробно узнать обо всех нюансах работы с пользовательскими учетными записями и группами, то я настоятельно рекомендую вам ознакомиться с моим обучающим курсом «Администрирование Linux с нуля».

В нём я подробнейшим образом разбираю вопросы администрирования самой популярной серверной операционной системы семейства Linux. К слову, в данный момент на курс действует 50% скидка. Ссылку со всеми подробностями оставлю в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом у меня всё. Сегодня урок не столько долгий, сколько полезный. Мне просто нужно затестить звук напрямую с рекордера. Жена сказала, что он гораздо лучше раскрывает мой голос, нежели петличка.

Так что, олды, напишите пожалуйста в комменты, богаче ли стало звучание, или всё-таки стоить вернуть петлю. Мне действительно важно знать ваше мнение. И не забываем про лайки, если видос оказался полезен.

На а те, кто впервые забрёл на канал, не тупите. Обязательно клацайте колокольчик. Нажмёте, и в вашей ленте будут регулярно появляться ролики на тему kali linux’а, практических взломов и пентестинга.

Традиционно желаю удачи, успехов, отличного настроения. Изучайте Linux, заботьтесь о безопасности и никогда не забывайте пароль от Root’а. Это самое стрёмное, что может случиться. Уж поверьте. До новых встреч, ребятки. Всем пока.

Источник

Как мне получить root-права в Kali Linux?

Главное меню » Kali Linux » Как мне получить root-права в Kali Linux?

Способ 1:

Если к системе подключено много пользователей, некоторые из них могут пожелать служить администраторами и управлять системой в целом. Чтобы не оказывать прямого влияния на работу системы и облегчить совместное использование пользователями, подходящим пользователям могут быть предоставлены права администратора и другим пользователям без полномочий root. Злоумышленнику будет сложно взломать систему, если есть пользователь root. Использование sudo и отключение учетной записи root может ввести злоумышленников в заблуждение, поскольку они не будут знать, какая учетная запись имеет права администратора. Политики Sudo могут быть созданы и развернуты в корпоративной сети, а также в дистрибутивах Kali Linux. Наличие пароля root улучшает возможности мониторинга, поскольку позволяет вам видеть, что другие пользователи делали в системе, и происходят ли какие-либо вторжения.

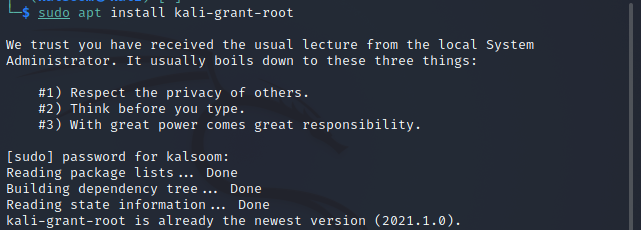

Шаг 1. Для начала загрузите пакет kali-root-login с помощью диспетчера пакетов apt.

Шаг 2: Затем используйте следующую команду из списка для настройки только что загруженной программы.

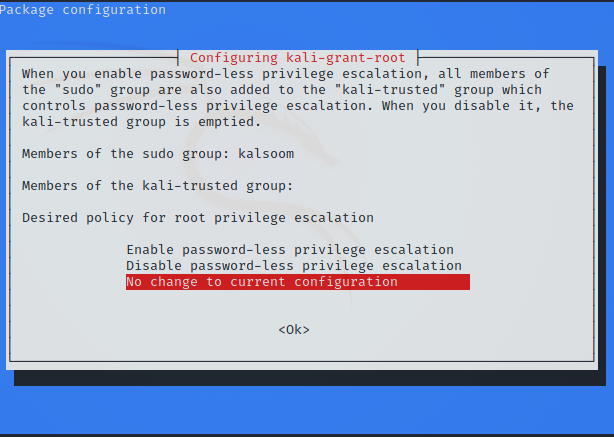

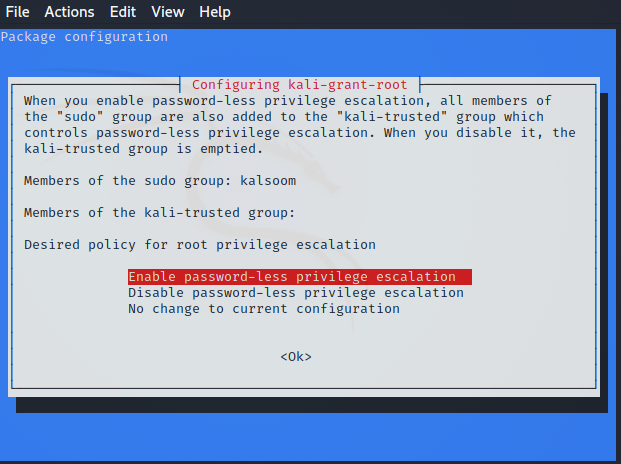

Шаг 3: После выполнения вышеуказанной команды появится следующий экран.

Шаг 4. Убедитесь, что выбрано “enable password-less privilege escalation”, прежде чем нажимать клавишу «ENTER» для продолжения.

Шаг 5: После раздела пользователь будет добавлен в группу “kali-trusted”, как вы можете убедиться на прилагаемом снимке экрана.

Шаг 6: Это так просто. Вы даже можете использовать команду Sudo для выполнения всех последующих команд от имени пользователя root, но вам никогда не потребуется пароль. Попробуйте выйти, а затем войти, затем выполните команду, для которой обычно требуется root-доступ, чтобы проверить, работает ли она.

Способ 2

Мы подключаемся как пользователи без полномочий root по умолчанию в Kali Linux 2021, и мы должны сами установить пароль root. Мы даже не знаем пароль root в первом сеансе, поэтому мы не можем войти в систему косвенно. Вместо этого мы должны войти в систему как не пользователь, что устанавливается при установке Kali Linux.

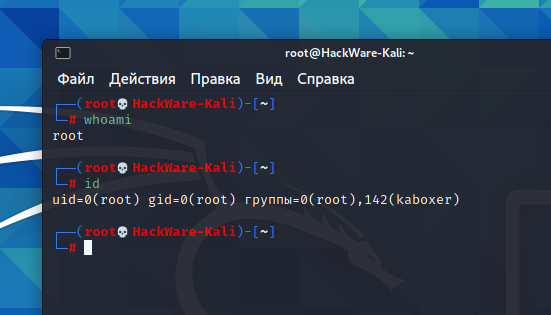

Шаг 1. Для начала вы должны сначала открыть терминал, а затем использовать эту команду, чтобы определить текущего пользователя, вошедшего в систему.

Вы можете проверить, что имя пользователя также является kalsoom в нашей системе.

Шаг 2: Чтобы изменить стандартную учетную запись пользователя на учетную запись root, выполните следующую команду в терминале.

Шаг 3: Теперь вы можете проверить, что вы находитесь в корне, используя добавленную команду.

На выходе отображается имя пользователя как «root».

Заключение

В этой статье мы узнали, как предоставить root-права обычному пользователю в Kali Linux. Вы можете использовать инструкции в этом руководстве, чтобы добавить к любой команде префикс sudo и никогда больше не вводить пароль. Когда разработчики Kali ограничили вход в систему с правами root в последних выпусках, они, должно быть, ожидали, что некоторые пользователи будут раздражены; поэтому они предоставили множество вариантов восстановления работоспособности. Одно слово мудрым при использовании пароля root: держите его в безопасности под вашим контролем; в противном случае система может быть скомпрометирована. Надеюсь, статья будет для вас полезной при работе над Kali Linux. Вы можете использовать любой из этих двух методов для получения доступа к root-правам в вашей системе.

Источник

Как быстро установить Kali Linux 2021.1 и получить root права?

Так, что если, если вы совсем недавно заинтересовались тематикой информационной безопасности, анонимными операционками, пентестами, вирусологией и прочими дико опасными терминами, данный урок – это как раз то, что доктор прописал.

Для его освоения достаточно иметь в распоряжении среднестатистический компьютер или ноутбук с доступом в Интернет, немного свободного времени и хоть сколько-нибудь прямые руки, чтобы суметь клацать ими по мышке и клавиатуре повторяя за мной действия на экране.

Справитесь, и получите в свои руки мощнейший инструмент, с помощью которого сможете в дальнейшем производить серьёзные атаки на Wi-Fi сети, писать лютейшие вирусы и при необходимости даже взламывать странички недругов со двора.

В данном видео я не только подробно покажу, как загрузить весь софт для быстрого разворачивания виртуального полигона, но и поведаю, как можно настроить пользователю Root-права, необходимые для безграничного доступа к изначально закрытым компонентам системы.

Если интересно, тогда приготовьте свои шальные ручонки, плотненько обхватите ими мышу, устройте по удобней свой зад в видавшем лучшие годы кресле и внимательно повторяйте за батенькой Whit’ом. Погнали.

Шаг 1. В прошлогоднем видосе по теме установки виртуальной машины с Kali’шкой, мы поднимали ОС на бесплатном гипервизоре VirtualBox. Причём делали это далеко не самым скоростным способом.

Т.е. подробно рассматривали каждый шаг установки разворачивая систему с нуля. В этот раз, я предлагаю вам воспользоваться более быстрым и гораздо менее геморойным способом, подразумевающим загрузку уже готовой машины и с её последующим подключением в визор от VMware.

На сайте разработчиков offensive-security переходим на вкладку Kali и жмём по окну Virtual Machines.

Шаг 2. На открытой странице скачиваем сразу архив с образом виртуальной машины, либо используем торрент-файл для загрузки, если соединение с интернетом у вас не стабильное. Обращаю ваше внимание, что для доступа к системе в дальнейшем мы будем использовать логин и пароль kali предоставленный разрабами по дефолту.

Шаг 3. С этим разобрались. Пока идёт загрузка не будем терять времени даром и скачаем с сайта VMware их специальный бесплатный плеер, подходящий для развёртывания параллельно второй операционной системы на нашем компьютере. Так мы сможем и Виндовс оставить в качестве основной ОСьки и с Линкусом познакомиться по мере необходимости.

Ну а если вы смотрите данное видео не просто ради забавы, а действительно планируете в будущем стать специалистом по кибербезопасности, рекомендую вам присмотреться к обучающему курсу по данному направлению в онлайн университете SkillBox.В рамках обучения, авторы, в числе которых преподаватели, из таких крупных международных компаниях, как Alibaba Cloud, Инфосистемс Джет и других не менее популярных конгламератов, научат искать уязвимости, предотвращать угрозы и обеспечивать комплексную безопасность IT-систем. При этом, опыт практического программирования, как это водится на начальном этапе вообще не является обязательным. Как в принципе и навык системного администрирования. Всё это уже включено в программу курса вместе с приёмами анализа трафика, базовыми принципами взлома сетей и прочими прелестями.

Нескучные онлайн-лекции, воркшопы, домашки, куча практических лаб, ну и конечно же, помощь с трудоустройством в случае успешного освоения материалов курса, для этого в компании есть специальный карьерный центр, задача которого — устроить выпускника на работу.

В общем, если хотите присоединиться к этой движухе и реально повысить свою профессиональную квалификацию переняв опыт у именитых международных экспертов, а не мамкиных безопасников вроде меня. Welcome. Ссылка на курс по кибербезопасности от SkillBox будет в описании. Первые 3 месяца бесплатно. А если ещё и заюзаете мой промокод, получите 50% скидку. Так что, не протупите. Бегом учиться!

Шаг 4. А мы продолжаем скачивать плеер для развёртывания виртуалки. Кликаем Go to downloads.

Шаг 5. Выбираем версию для Винды.

Шаг 6. И после завершения загрузки переходим уже непосредственно к установке софта.

Шаг 7. Пропускаем окно с вводом ключа. Мы ведь не планируем далее использовать VMware для коммерческих целей. Всё исключительно в рамках самообразования.

Шаг 8. Извлекаем файлы машины с Kali из первого скачанного архива.

Шаг 9. В главном окне Вари жмём Open Machine и указываем путь до рабочего файла нашей системы.

Шаг 10. Всё. Можно включать.

Шаг 11. В открывшемся меню выбираем пункт Kali GNU и ждём, пока появится форма входа.

Шаг 12. Вводим в нём kali/kali.

Шаг 13. И попадаем в нашу заранее настроенную разрабами систему. Никаких дополнительных действий для работы в качестве пользователя в принципе на этом этапе уже не требуется.

Однако, если вы собираетесь действительно серьёзно работать с линухой, вам наверняка понадобится возможность логиниться сразу под суперпользователем рут обладающим неограниченными правами и способным вносить изменения в систему без лишних промежуточных действий.

Что это значит на практике? Давайте для примера запустим терминал и попробуем, будучи залогиненными под пользователем kaliобновить информацию о пакетах введя apt update. Система выдаёт ошибочку доступа означающую, что прав недостаточно.

Шаг 14. Для обхода этого трабла достаточно ввести в консоли перед телом команды заклинание Sudo и далее дважды пароль kali. Будьте внимательны. Все новички дико тупят на этом моменте.

В целях безопасности пассворд не отображается на экране монитора. Ни в открытом в виде, не в виде символов, вообще никак. Но при этом успешно вводится. Так что набираем вслепую. Жмём Enter. И радуемся жизни. Теперь пакетики обновятся.

Шаг 15. Почему же так происходит. Дело в том, что наш пользователь по умолчанию не обладает соответствующими правами, позволяющими вносить сколь бы то ни было значимые изменения.

Убедиться в этом можно введя в терминале команду ID. Видим, что юайди юзера kali– 1000. Тогда как для рута он должен равняться нулю.

Шаг 16. Чтобы начать использовать преимущества админской учётки, в окне терминала можно набрать команду Sudo su. После этого все команды выполняемые в данном окне будут исходить от имени суперпользователя с uid 0. Видите, даже имя изменилось на root.

Шаг 17. По правде говоря, такой способ тоже вряд ли можно назвать удобным, если речь касается повседневной работы пентестера, главным аспектом которой является скорость. Гораздо сподручнее работать напрямую из-под рута. Но для этого требуется, как минимум поставить на учётку сложный пароль. Придумываем пассворд, вводим Sudopasswdи дважды вводим пароль, который разумеется, как и в случае с Kali не будет отображён на экране.

Шаг 18. Хорошо. Давайте попробуем перезайти в систему. Для этого нам потребуется кликнуть по кнопке Log Out.

Шаг 19. И ввести учётные данные пользователя Root.

Шаг 20. Вход произведён. Давайте протестируем возможности и наличие прав у данного пользователя обновив пакеты системы до наиболее актуальных версий. Для этого переходим в окно терминала и вводим сдвоенную команду apt update и upgrade с ключом Yes.

Update отвечает за выведение списка пакетов которым требуется обновление. А Upgrade уже непосредственно ставит их на вашу систему. Ключ Yes в конце нужен для того, чтобы в процессе накатки не возникало дополнительных диалогов, требующих нашего подтверждения.

Лихо жмём Enter, и убедившись, что дело пошло удаляемся на перекур.

Теперь вы всегда сможете логиниться на данной виртуальной машине под пользователей имеющим неограниченные права. А значит, никаких проблем по работе у вас априори возникнуть не может.

Разве что руки могут быть изначально кривые. Но это опять же при желании поправимо. Из распространённых трудностей, с которыми вы можете столкнуть во время развёртывания по данному мануалу могу отметить включение технологии виртуализации в BIOS.

На старых компьютерах эта функция выключена по умолчанию, и чтобы виртуальные машины в принципе могли корректно функционировать, нужно перейти в подсистему BIOSна этапе включения компьютера и принудительно её активировать.

Также в некоторых сборках Windows можно встретить включённый по дефолту мелкософтовский инструмент Hyper-V. Он также может быть причиной неправильной работы стороннего гипервизора вроде того, что мы сегодня использовали.

В любом случае, не стесняйтесь сообщать о своих проблемах с установкой в комментах. У нас достаточно ламповое комъюнити и всегда найдутся люди, готовые искренне помочь решить практически любой возникший вопрос.

Что ж, друзья. На этом по основной теме всё. Если впервые оказались на этом канале – не забываем влепить мне лайк и оформить подписон с колокольчиком. Тут у нас регулярно выходит контент на тему этичных взломов, пентестингу и информационной безопасности.

Ну и периодически я разбавляю это дело системным администрированием и даркнетом, чтобы не было так уныло. Общем подписывайтесь. Не пожалеете. С олдов по традиции жду жирные имперские лайки и комментарии с предложениями хайповых тем для видосов.

В ближайшее время снова пройдёмся по базе. Запишем Kali на флешку. А то виртуалку хоть и можно развернуть в пару кликов, в плане адаптивности с оборудованием и мобильности этот способ всё ещё уступает старому доброму Лайву.

Поэтому будем рассматривать все варианты, завещанные нам разработчиками самой хаЦкерской ОСи всех времён и народов. Ну а с вами, как обычно, был Денчик.

В заключении, по традиции, хочу пожелать вам удачи, успеха и самое главное, комфортной работы с качественной Unix-подобной системой. Берегите себя и свои сети, не забывайте постоянно прокачиваться и учиться новым скиллам.

И помните, всегда полезнее проделать что-то своими руками на практике и навсегда усвоить урок, чем посмотреть сотни обучающих видео и так и остаться простым теоретиком.

Не будьте такими, друзья. Практикуйте, учитесь и используйте все имеющиеся возможности для развития. Увидимся в комментах, камрады. Всем пока.

Источник