- Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

- Тестирование

- Рекомендации для снижения возможности компрометации беспроводной сети

- Как к вайфаю то подключится на kali?

- Настройка Kali 2021. Как подключиться к WiFi, включить звук и получить root?

- Как зайти под root в Kali Linux?

- Как включить wifi в KaliLinux?

- Как обновить KaliLinux?

- Исправляем ситуацию, когда нет звука в Kali

- Часовой пояс в Kali Linux

- Git в Kali Linux

- Терминальный мультиплексор Tilix

- Редактор кода Atom

- Браузер TOR

Невидимый гость: вскрываем беспроводную сеть компании с Kali Linux и Raspberry Pi

Сегодня рассмотрим, как относительно незаметно протестировать безопасность беспроводной сети компании. В качестве основы будет использоваться Raspberry Pi, который поддерживает установку Kali Linux. Установка дистрибутива довольно проста:

- Загрузить официальный образ с сайта kali.org;

- Записать его на SD-диск с помощью Win32image для Windows и Gparted для Linux;

- Запустить Raspberry Pi с установленной в него SD-картой.

После установки, по желанию, можно обновить пакеты, если они будут доступны. Но для полноценной работы больше не требуется никаких действий. Требуемый размер карты памяти — 8Гб и выше. Чтобы система нормально функционировала, желательно использовать больший объем.

Статья носит информационный характер. Не нарушайте законодательство.

Теперь, когда система готова к работе, осталось только настроить запуск программ при старте системы, т.к. предполагается, что Raspberry Pi будет установлена непосредственно в радиусе действия нужной точки доступа для автономного сбора данных авторизации Wi-Fi. Для работы с WPA2-Personal есть множество инструментов с различной степенью интерактивности, но нестареющей классикой все же является набор aircrack-ng. В его состав входят различные вспомогательные модули, которые позволяют полноценно провести тестирование беспроводных сетей от переключения интерфейса в режим монитора до перебора пароля. В нашем случае необходимо только перехватить хендшейки Wi-Fi и сохранить их для последующего анализа.

Сделать это можно с помощью планировщика заданий crontab. Соответствующие строчки нужно добавить для запуска скриптов wifi.sh и eaphammer.sh:

Wifi.sh будет переводить беспроводной интерфейс в режим монитора и запускать инструмент airodump-ng с сохранением найденных хендшейков WPA2-Personal в файл для дальнейшего анализа.

В команде запуска airodump-ng необходимо обязательно указать параметры беспроводного интерфейса и файл, в который будут сохраняться полученные рукопожатия (данные, которые передаются во время подключения пользователя к точке доступа), используя ключ -w. Дополнительно рекомендуется указывать BSSID (MAC-адрес точки доступа) с помощью ключа —bssid и канал, на котором она работает, используя -с. Это не обязательно, но если указать, то перехватываться будут только нужные данные.

Второй скрипт будет запускать инструмент eaphammer, предназначенный для перехвата учетных данных при использовании протокола WPA2-Enterprise.

Инструмент работает по принципу «злого двойника», поэтому в параметрах запуска инструмента обязательно указывать:

- -i — название сетевого интерфейса. Если одновременно запускается несколько инструментов, использующих беспроводную сеть, то необходимо добавить дополнительные интерфейсы;

- —essid — имя точки доступа;

- —channel — канал, на котором работает точка доступа;

- —auth — метод аутентификации;

- —creds — сбор учетных записей.

Также для проведения атаки необходимо сгенерировать сертификат, выполнив команду ./eaphammer —cert-wizard. В интерактивном меню можно указать абсолютно любую информацию, это не будет влиять на качество атаки.

Сохраняем настройки, и в дальнейшем скрипты будут запускаться вместе со стартом системы.

Тестирование

Для проведения тестирования необходимо любым удобным способом расположить Raspberry Pi в радиусе действия точки доступа так, чтобы его никто не заметил, пока будут собираться данные. Установке для работы необходимо обеспечить 5V и 2-2.5A питания. Исключив возможность использовать адаптер для подключения к розетке, необходимо подумать об аккумуляторе типа powerbank’а для обеспечения бесперебойной работы на весь срок тестирования.

В завершение остается только забрать установку и проанализировать полученные данные. При использовании eaphammer данные будут в виде хендшейка записываться в папку loot, которая находится там же, где и сам инструмент, но лучше перестраховаться и добавить в скрипте запуска инструмента перенаправление вывода для записи в какой-нибудь файл. Тогда анализ будет заключаться только в поиске учетных данных в выходном файле.

Если удалось перехватить данные для подключения к WPA2-Personal, то останется только попытаться подобрать пароль по словарю. Выполнить перебор можно разными инструментами:

- с помощью Aircrack-ng;

- инструментом Pyrit, который позволяет использовать при переборе мощности видеокарты;

- CowPatty — предоставляет перебор с помощью радужных таблиц.

А также с помощью довольно популярных инструментов для перебора:

- John The Ripperи Hashсat — они также имеют поддержку перебора по радужным таблицам и использование мощностей не только CPU, но и GPU.

Радужные таблицы — это специально рассчитанные хеши, которые используются для очень быстрого восстановления паролей. Они представляют собой базы данных, в которых паролю соответствует заранее вычисленный хеш. Если говорить про Wi-Fi, то вычисление радужных таблиц занимает столько же времени, сколько и обычный перебор пароля, но вот поиск пароля по уже созданной радужной таблице будет составлять считанные секунды. Поэтому, если необходимо проверить только одно рукопожатие для точки доступа, то разницы между перебором паролей и составлением радужных таблиц не будет. Использование радужных таблиц имеет смысл только при проверке двух и более рукопожатий, поскольку проверка нескольких рукопожатий по радужным таблицам занимает по времени столько же, сколько и проверка одного. Также стоит отметить и существенный минус радужных таблиц — они занимают много места, намного больше, чем обычный словарь с паролями.

Если же сравнивать производительность инструментов, позволяющих использовать мощности CPU и GPU при переборе, то разница между, например, Aircrack-ng и Hashсat будет довольно существенна. Даже если сравнивать режимы перебора с использованием мощностей CPU и GPU по отдельности при переборе через Hashсat, то в первом случае, используя, например, CPU Xeon E5450 скорость будет

3500 PMK/s, а при использовании GPU, например, GTX 1050Ti скорость возрастет до

Исходя из того, что перехвачено всего одно рукопожатие, то целесообразнее будет перебирать пароль с помощью Aircrack-ng. Так как изначально указывался только номер канала, для которого захватывались рукопожатия, то и при чтении дампа будет указан работающий на этом канале список точек доступа, а также информация о том, был ли для какой-то из них получен хендшейк.

Выбираем интересующую сеть «PTT», и начинается процесс перебора. В Интернете есть множество различных ресурсов, где можно подобрать интересующий словарь, например, тут или тут.

Помимо открытых ресурсов, есть и специализированные инструменты для генерации собственных словарей. Одним из таких является Crunch, который в использовании довольно прост:

- 89 — минимальная и максимальная длина паролей в словаре;

- 1234567890 — используемые символы. Допускается использовать как цифры, так и буквы, и специальные символы;

- -o — файл, в который будут записаны все варианты.

В результате пароль оказался «password».

Рекомендации для снижения возможности компрометации беспроводной сети

- при использовании WPA2-Personal рекомендуемая длина пароля должна быть больше, чем минимально требуемые 8 символов, к тому же использование словарных паролей значительно сокращает время их подбора. По данным на 2020 год, одними из самых популярных 8-символьных паролей все еще являются «12345678» и «password»;

- в компаниях с небольшим количеством пользователей можно дополнительно организовать фильтрацию на основе MAC-адреса устройства. Но данный метод может быть лишь одним из дополнительных элементов защиты, поскольку злоумышленник, начав процесс мониторинга беспроводной сети, в любом случае увидит MAC-адреса пользователей, которые подключены к точке доступа. Дальнейшее изменение собственного MAC-адреса при подключении останется лишь делом техники. К тому же, с увеличением количества клиентов «белый список» также будет увеличиваться, что не всегда бывает удобно для администратора;

- разделение сети на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей;

- изолирование пользователей беспроводной сети друг от друга с целью предотвращения злоумышленником взаимодействия с другими клиентами точки доступа;

- если есть возможность использовать WPA2-Enterprise, то рекомендуется использовать его, дополнительно обеспечив подключение с помощью сертификатов безопасности;

- использование средств обнаружения вторжений в беспроводные сети (WIPS). Они предназначены для мониторинга беспроводной активности и определения/предотвращения попыток внутренних и внешних сетевых вторжений. Основывая свой анализ на канальном и физическом уровнях сетевой модели OSI, WIPS позволяет организациям успешно идентифицировать и защищать свои сети от несанкционированных точек доступа, атак на беспроводные сети и атак типа “отказ в обслуживании”.

- использование протоколов IEEE с повышенной безопасностью (например, 802.11w-2009), позволяющих блокировать попытки диссоциации/деаунтефикации и т.д.

Источник

Как к вайфаю то подключится на kali?

В общем скачал я все нужные драйвера установил, прописал ifconfig wlan0 up, но теперь он не видит ни одну сеть, хотя они точно вокруг есть. Как быть?

Очередной калокакир хочет взломать соседский вайфай

Ну типо нет, хочу к вай фаю своему подключится. Было бы круто если бы тут кто нибудь помог |_|

Так взломай же свой wi-fi.

live ubuntu пробовал?

Да боже нет, я уже решил ту проблему, у меня все работает, видит wlan0 и даже wlan1, но iwlist ни с тем ни с тем не работает. Они просто не видят сети вайфай. Мне именно кали нужен

Оно в принципе ничего не видит, как я взломаю свою же сеть если он ее не видит, даже если переводить wlan0 в режим мониторинга и мониторить сеть командой airdump-ng wlan0mon

а он вообще есть этот wlan0?

Да, ifconfig его показывает

Спасибо, но все равно ничего не выходит

скачал я все нужные драйвера установил

Подробнее. Какие еще драйвера ты в линуксе установил?

Кстати, Wicd посмотри.

Ок. Изначально когда радость от загрузки кали прошла, я начал копать насчет темы подключить к домашней тд. Понял что это можно сделать через граф. интерфейс и терминал. Не понял как это делать через граф. интерфейс, решил через терминал. Как в схеме, прописал ifconfig, было только eth0 и lo, wlan0 не было. Еще немного покопался, понял что не хватает драйвера, установил, файл называется compat-wireless-2010-10-10.tar.bz2,распаковал. Все заработало, wlan0 и wlan1 появилось. Но теперь команда iwlist wlan0 выдает нулевой результат сканирования. Мониторинг wlan0mon с помощью airdump-ng так же не принес результата.

Ничего это что конкретно? Всю статью прочитал? Все попробовал?

Что показывает lspci -knns $(lspci | awk ‘/Network/

Кал’и предлагает тебе почитать документацию. Удачи.

90% of wireless issues reported to us are due to people not reading the Aircrack-ng documentation. You need to run airmon-ng check kill before putting your card in monitor mode.

Как к вайфаю то подключится на kali?

Источник

Настройка Kali 2021. Как подключиться к WiFi, включить звук и получить root?

Именно поэтому, в данном выпуске мы пошагово разберём, как сделать себе Root-учётку на только что установленной или запущенной с флехи Kali’шке. Установим терминальный мультиплексор Tilix, редактор Atomи другие весьма полезные для начинающего пентестера утилиты.

В общем, если хотите узнать, как даже будучи полным нубом можно грамотно настроить Linuxобеспечив себе высокий уровень анонимности, бегом на кухню за свеженькой порцией чая, устраивайтесь по удобней и будем начинать.

Как зайти под root в Kali Linux?

Шаг 1. Перво-наперво настроим себе доступ под правами суперпользователя root, дабы не вводить постоянно приставку sudo. И да, сам я прекрасно осознаю, насколько это рисково работать напрямую из-под учётки имеющей прямой доступ к ядру, но раз уж запрос на это в ютубе чуть-ли не самый хайповый по этой теме – давайте включим рута.

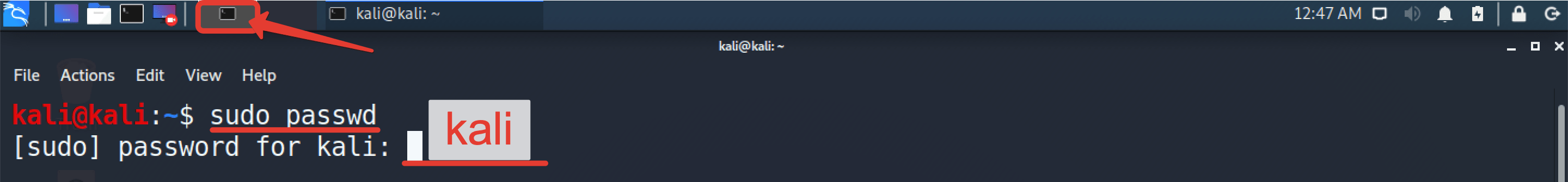

Вводим в консоли sudo passwd и в окне с просьбой ввести пасс пишем kali. Это дефолтный пароль, как для LiveCD, так и для виртуалки от offensive security.

Шаг 2. Далее задаём непосредственно пароль для рут-пользователя. Подтверждаем его.

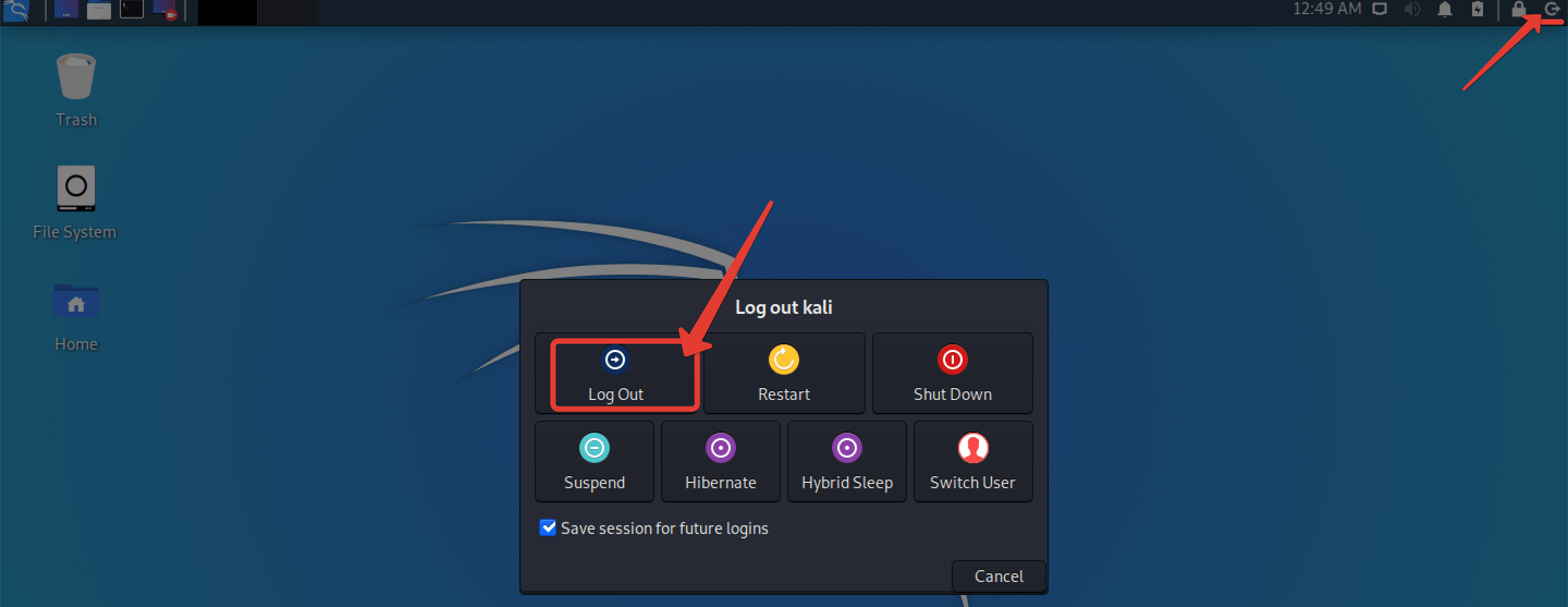

Шаг 3. И пробуем перелогиниться в нашей системе.

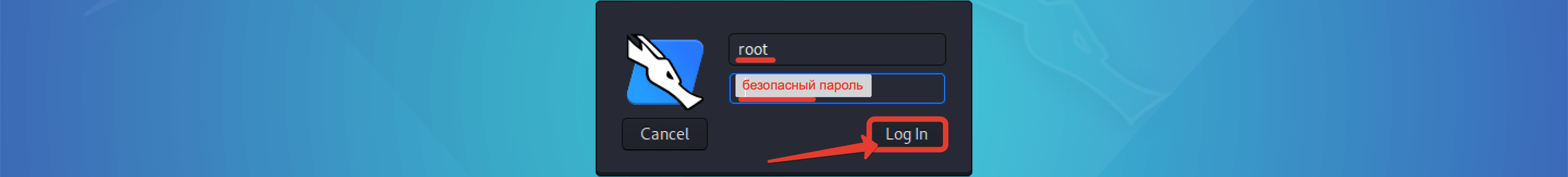

Шаг 4. Заходим под рутом.

Как включить wifi в KaliLinux?

Шаг 5. Всё гуд. Теперь вы имеете полный доступ к настройкам вашей ОСи. Далее было бы неплохо обновить пакеты, но, чтобы сделать это, нужно предварительно настроить соединение с интернетом.

Проще всего это сделать при помощи кабеля. Однако бывает и так, что вход RJ45 банально отсутствует и поэтому приходится сразу пользоваться вафлёй.

Забегая вперёд, скажу, что далеко не все беспроводные сетевые адаптеры в линуксе видятся по дефолту и вам придётся потратить энной количество времени на поиски стабильного драйвера.

Как обновить KaliLinux?

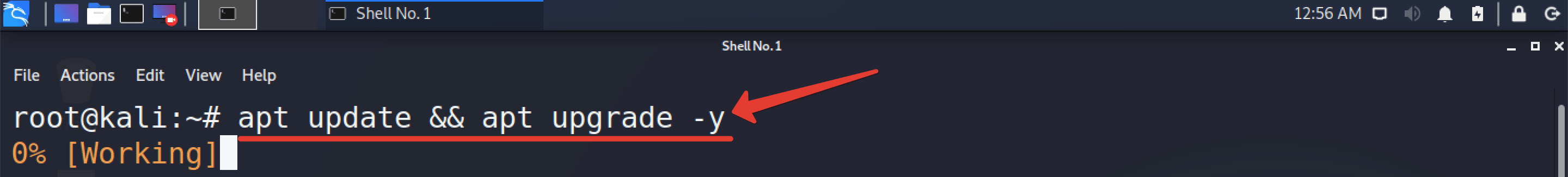

Шаг 6. В итоге у самых пряморуких всё зафурычит, а те, кому, что называется, не дано, сольются уже на этом этапе. Если вы всё же справились и смогли настроить доступ к глобальной сети, то для вас в компьютерном мире не всё потеряно и в принципе можно смело приступать к обновлению нашей ОСи. Вводим в терминале aptupdateс апгрейдом и ключом Yes, дабы автоматически соглашаться со всеми диалоговыми вопросами возникающими в момент установки.

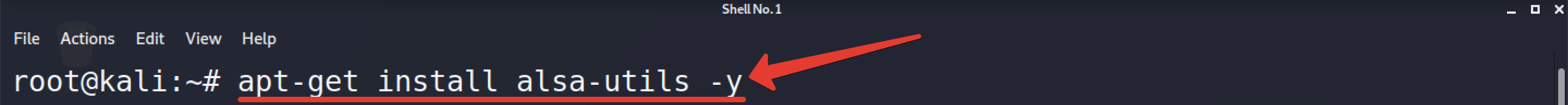

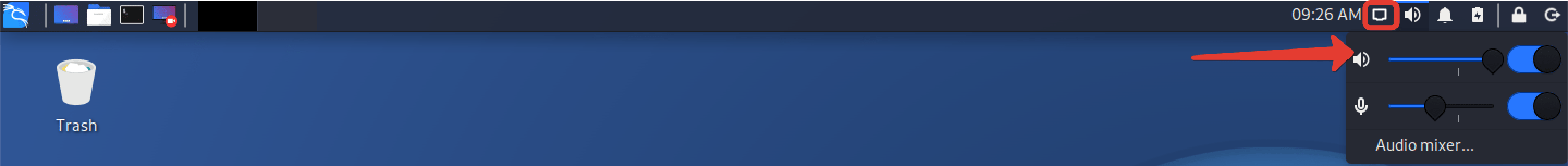

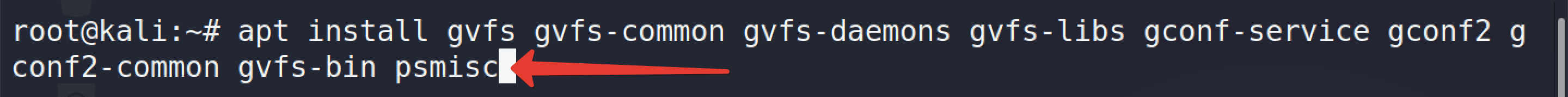

Исправляем ситуацию, когда нет звука в Kali

Шаг 7. Дождавшись завершения процедуры переходим непосредственно к настройке. Сразу после апдейта, я обычно разбираюсь со звуком. Для его активации нужно проинсталлировать соответствующий пакет.

Шаг 8. Ползунок с уровнем появился.

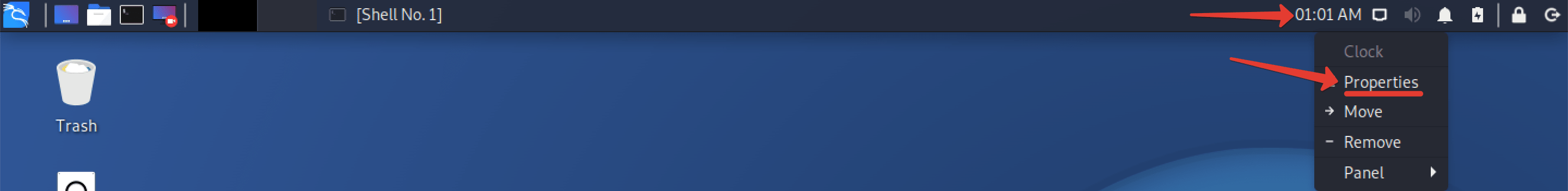

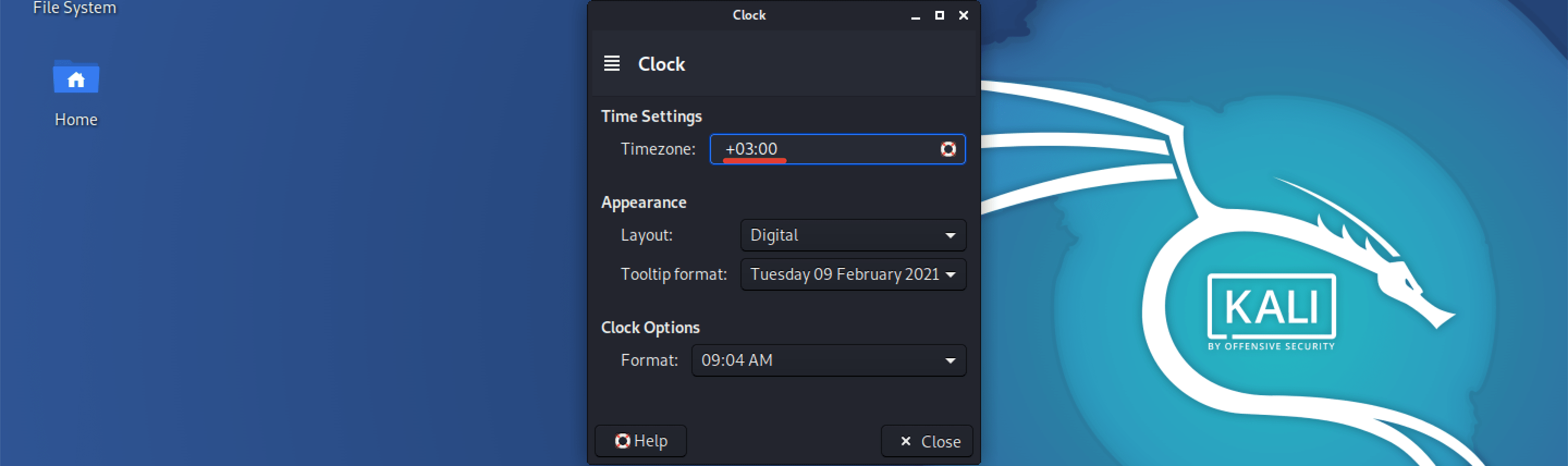

Часовой пояс в Kali Linux

Шаг 9. Топаем дальше. Для того, чтобы избежать проблемы доступа к различным веб-сайтам, нужно настроить на машинке корректное время. У меня оно изначально поставилось верное, а вот часовой пояс, к сожалению, определился не тот. Заходим в Properties.

Шаг 10. И выбираем таймзону соответствующую нашему региону.

Git в Kali Linux

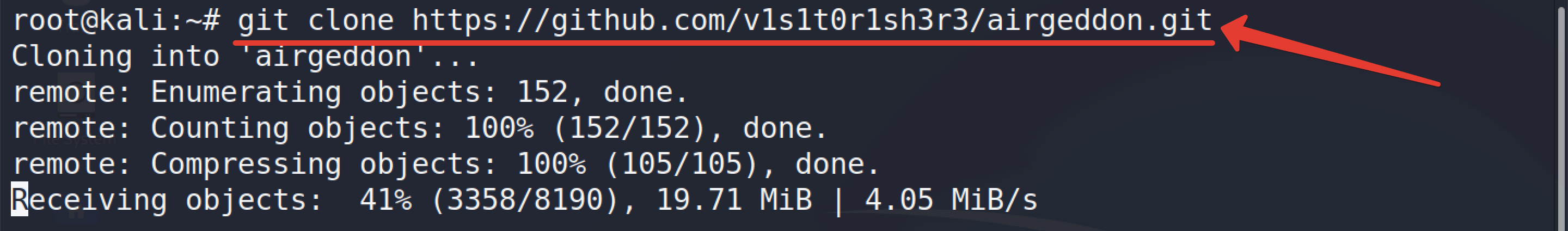

Шаг 11. Если вы собираетесь плотно работать со сторонними инструментами. А рано или поздно вы так или иначе придёте к такому этапу в своей деятельности. Вам понадобится система управления версиями, отслеживающая изменения в исходниках. Самой популярной системой среди опытных Линуксоидов – является Git. Давайте установим её, набрав в консоли aptinstallgitс ключом yes.

Шаг 12. Отлично. Теперь можно использовать такую команду, как gitcloneдля установки такого популярного инструмента для пентеста вафли, как airgeddon.

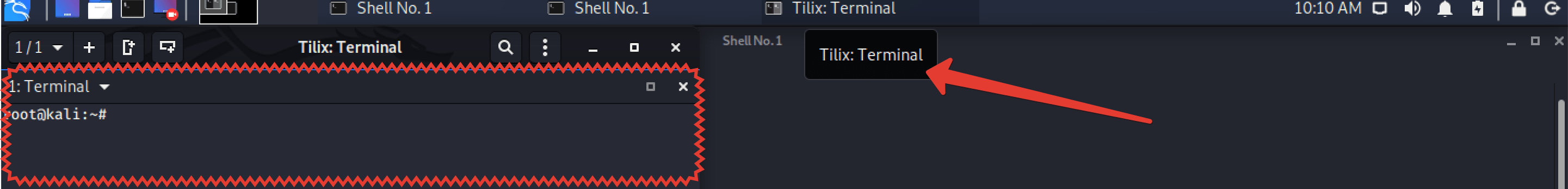

Терминальный мультиплексор Tilix

Шаг 13. Помимо этого, нам понадобится адекватный терминал. Мне уже много лет люб мультиплексор Tilix. Он позволяет делать вертикальные и горизонтальные макеты, а также отлично справляется с репликацией между окнами. Ставим его, набрав в консоли apt install.

Шаг 14. Вводим tilix. И видим результат.

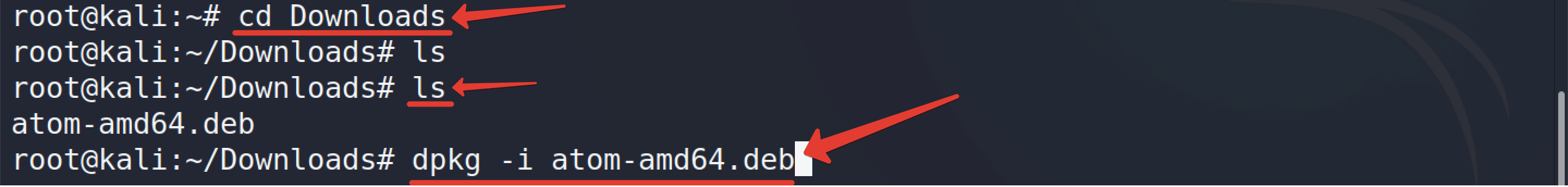

Редактор кода Atom

Шаг 15. Также, на продвинутых этапах становления вашей тушки в качестве специалиста в области безопасности, вам понадобится путный текстовый редактор для изменения кода. К примеру, такой как Atom. Ставим зависимости.

Шаг 16. И скачиваем саму дебку с гитхаба. После загрузки переходим в папку Downloads и распаковываем эту историю.

Шаг 17. Atomсразу же появляется в списке программ.

Браузер TOR

Шаг 18. Ну и конечно же, наша первоначальная настройка Kali Linux 2021 была бы неполноценной без такого инструмента для анонимного посещения просторов нижней сети, как Tor-браузер. Загружаем с официального сайта версию для ОС Linux.

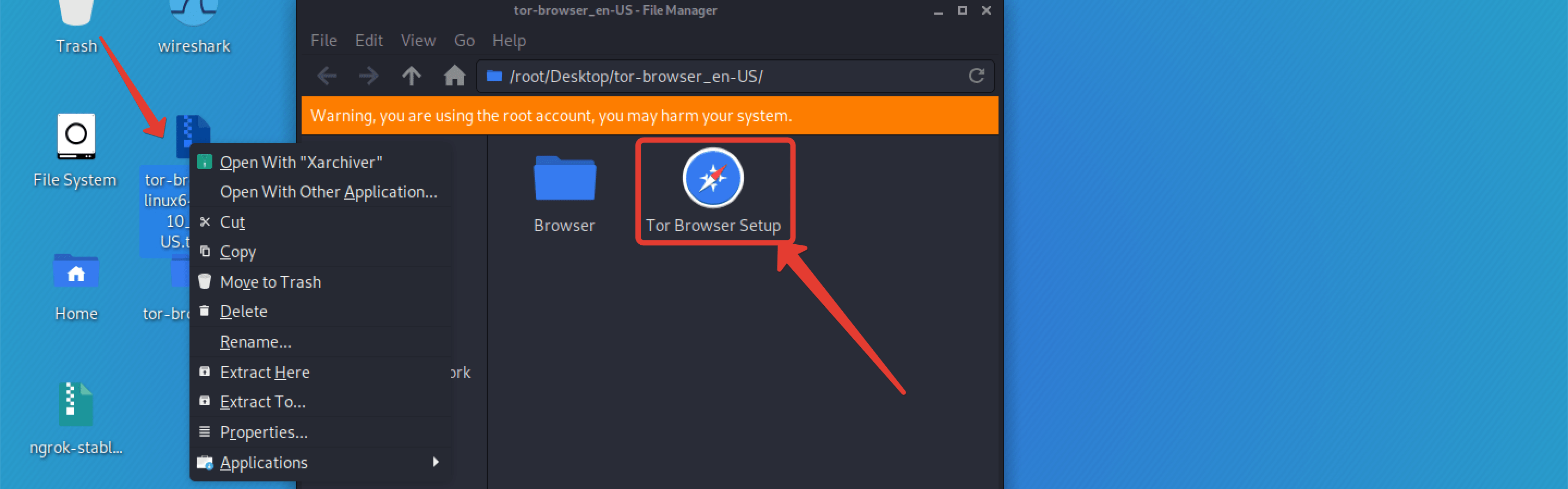

Шаг 19. И распаковав архив на рабочем столе запускаем Setup.

Шаг 20. Вуаля. Перед нами открывается главное окно самого популярного браузера для серфинга по даркнету. Пользуясь им вы сможете получить доступ к абсолютно любому онлайн-ресурсу и при этом остаться инкогнито для его разработчиков.

А в нашем деле, как известно, анонимность не повредит. Тем более в свете последних событий. Ведь времена, когда людей будут в буквальном смысле сажать за пару репостов в сети – поверьте, не за горами.

Что же касается дальнейшей настройки, то я, как правило, сразу после всех вышеперечисленных действий накатываю ещё различные сканеры уязвимости и, если это малинка, настраиваю на ней доступ по SSH.

Ролик по этой теме, есть у меня на канале. К слову, если вы хотите не только смотреть видео, но и скачивать файлы прилагающиеся к ним – подпишитесь на наш канал в телеграме.

Там помимо основного контента, выложены те ролики, за которые ютубчик забанил мой предыдущий проект на 50 касиков сабов. За что ему, разумеется, честь, хвала, и вялого под язык.

Ладно. Я в курсе, что шутки у меня малясь злые, но такой уж я парень. Вечно несу какую-то чушь. Не будьте такими, друзья. В заключении, по традиции, хотелось бы пожелать всем досмотревшим сей опус удачи, успеха и самое главное, стремления развиваться в выбранном направлении.

Берегите себя и свои сети. Прокачивайте ветку Линухи не только по взаимодействию с рабочими станциями, но и по серверам. Ссылку на мой авторский курс для новичков в этой теме – прикреплю в описании.

Ну а с вами, как обычно, был White. Увидимся к комментах, камрады. Всем пока..

Источник