- Взлом Bluetooth. Часть 3 (разведка)

- Важность разведки

- Использование Bluez для Bluetooth-разведки

- Шаг 1. Запустите Kali

- Шаг 2. Используйте Hciconfig для включения Bluetooth-адаптера

- Шаг 3. Найдите Bluetooth-устройства с помощью Hcitool

- Шаг 4. Обнаружение сервисов с помощью Sdptool

- Шаг 5. Проверьте их доступность с помощью L2ping

- Шаг 6. Просканируйте Bluetooth-устройства с помощью BTScanner

- Шаг 7. Bluetooth-сниффинг с помощью BlueMaho

- Гостевая статья Как отследить и подключиться к устройствам Bluetooth с помощью Kali Linux

Взлом Bluetooth. Часть 3 (разведка)

Красота взлома Bluetooth заключается в том, что этим мы открываем окно в мир цели. Сейчас практически у каждого устройства есть встроенный Bluetooth-модуль, а люди хранят большие объемы личной информации на своих телефонах и планшетах. Если мы сможем взломать их Bluetooth-соединение, то получим доступ ко всей той информации, которая хранится на их устройствах.

Разумеется, для того чтобы попытаться взломать чей-то Bluetooth, мы должны находиться в непосредственной близости от нашей цели. Как уже упоминалось в нашем руководстве по терминам, технологиям и безопасности, данные по протоколу Bluetooth передаются на расстояние до 10 м. При использовании специальных адаптеров это расстояние можно увеличить до 100 м. Этого должно быть достаточно, чтобы иметь возможность дотянуться до цели, находясь в кафе, школьном классе, офисе или доме вашего соседа.

Важность разведки

Для любой атаки, будь то компьютерные или военные полевые операции, разведка имеет решающее значение. Без хорошо проведенной разведки ваши шансы на успех сильно уменьшаются, а в некоторых случаях равны нулю. Во всех случаях шансы на успех увеличиваются экспоненциально. Чем больше вы знаете о своей цели — тем лучше. Поэтому в этой статье мы покажем несколько способов собрать нужную информацию о потенциальной цели.

Прежде чем продолжить, настоятельно рекомендуем ознакомиться с терминологией, технологиями и безопасностью Bluetooth, а также с MultiBlue Dongle, специализированным инструментом для взлома Bluetooth. И хотя для работы с MultiBlue вам необходим физический доступ к целевому устройству, тем не менее, он наглядно демонстрирует, что можно сделать, когда у вас достаточно информации и инструментов.

Использование Bluez для Bluetooth-разведки

BlueZ является дефолтным стеком протоколов Bluetooth почти в каждой версии Linux, включая наш Kali Linux, который основан на Debian. BlueZ до недавнего времени также был основным стеком Bluetooth в Mac OS X и Android.

Эта реализация протокола Bluetooth имеет множество встроенных инструментов, которыми мы можем воспользоваться для проведения разведки, а поскольку он находится практически во всех дистрибутивах Linux, то его может использовать практически кто угодно. (Кроме того, мы также будем использовать некоторые специализированные инструменты Bluetooth-разведки, имеющиеся в Kali).

Шаг 1. Запустите Kali

Начнем с запуска Кали и открытия командной строки. Для проработки этой статьи вам понадобится Linux-совместимый Bluetooth адаптер.

Шаг 2. Используйте Hciconfig для включения Bluetooth-адаптера

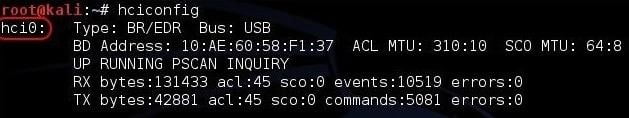

Первым делом нужно проверить, распознается ли наш Bluetooth-адаптер и что он включен. Сделать это можно с помощью встроенного в BlueZ инструмента под названием hciconfig:

Как вы можете видеть на этом скриншоте, у нас есть Bluetooth-адаптер с MAC-адресом 10:AE:60:58:F1:37. Стек Bluetooth назвал его «hci0». Теперь давайте определим, что все запущено и включено:

Хорошо, hci0 запущен и готов к работе!

Шаг 3. Найдите Bluetooth-устройства с помощью Hcitool

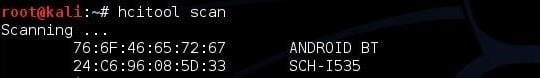

У BlueZ есть отличные инструменты командной строки (cli), которые позволяют сканировать окружающее пространство в поисках Bluetooth-устройств. Они расположены в hcitool. Давайте воспользуемся сканирующими утилитами и найдем окружающие нас Bluetooth-устройства, которые отправляют в пространство специальные сигналы обнаружения. В консоли введите:

На скриншоте выше можете увидеть, что найдено два устройства: ANDROID BT и SCH-I535. Теперь для получения дополнительной информации об этих устройствах попробуем выполнить запрос (inq) в hcitool:

Обратите внимание, что этот запрос также отображает clock offset и class. Класс указывает на то, каким типом Bluetooth-устройства он является, и мы можем найти его (устройства) код, если перейдем на страницу Service Discovery на сайте Bluetooth SIG . Там мы сможем узнать, какое устройство используется. Или, как мы увидим позже, некоторые инструменты сделают это для нас автоматом.

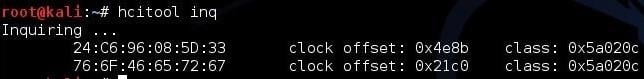

Hcitool — это мощный инструмент с интерфейсом командной строки для Bluetooth-стека, который может делать много чего интересного. На скриншоте ниже видно некоторые команды, которые он может выполнять. Многие инструменты для Bluetooth-взлома, которые мы будем использовать в будущих статьях, применяют эти команды в своих скриптах. Вы можете легко создать свой собственный инструмент, используя эти команды в вашем скрипте.

Шаг 4. Обнаружение сервисов с помощью Sdptool

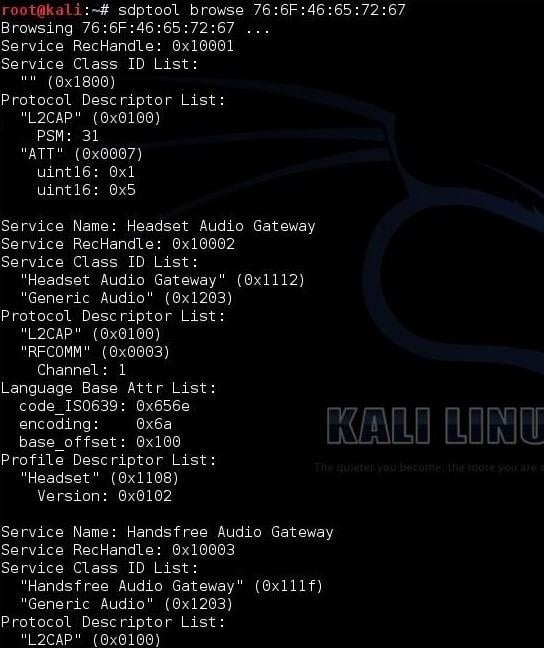

Протокол обнаружения сервисов (SDP) — это Bluetooth-протокол для поиска сервисов. У BlueZ есть встроенный инструмент с названием sdptool, который умеет просматривать устройство в поисках тех сервисов, которые оно предоставляет. Мы можем использовать его, набрав в консоли:

Здесь мы видим, что этот инструмент вытянул всю информацию обо всех сервисах, которые данное устройство может использовать.

Шаг 5. Проверьте их доступность с помощью L2ping

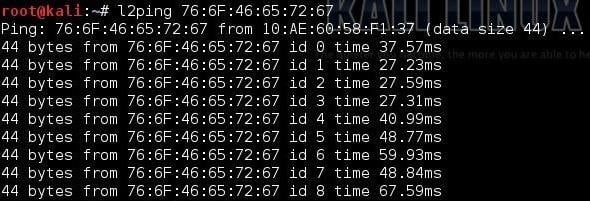

Теперь, когда у нас есть MAC-адреса всех близлежащих устройств, можно их пропинговать для проверки досягаемости для нас, независимо от того, находятся ли эти устройства в режиме обнаружения или нет.

Это означает, что устройство с MAC-адресом 76:6F:46:65:72:67 находится в пределах нашего диапазона покрытия и доступно для нас.

Шаг 6. Просканируйте Bluetooth-устройства с помощью BTScanner

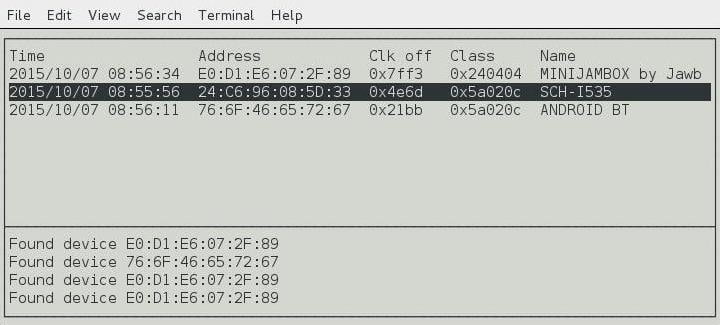

Для тех из вас, кому привычнее работать в программах с графическим интерфейсом сообщаем, что у Kali есть BTScanner. Просто введите в консоли:

Когда вы введете BTScanner, сразу откроется «старый» GUI-интерфейс с нужными командами внизу. Чтобы выполнить сканирующие запросы, просто нажмите на клавиатуре клавишу «i». В нашем случае BTScanner нашел те же самые два устройства, которые мы нашли с помощью hcitool, а также еще один, MINIJAMBOX.

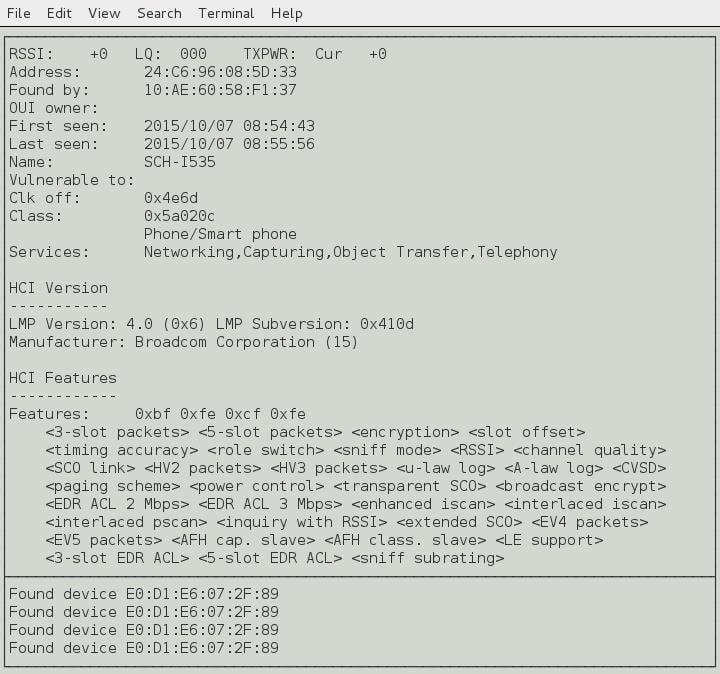

Чтобы собрать дополнительную информацию об этом устройстве, поместите курсор на это устройство и нажмите Enter. После этого он отобразит всю информацию, которую ему удалось собрать, по аналогии с sdptool.

В данном случае это информация об устройстве SCH-I535. Обратите внимание на нижнюю треть экрана, под классом. Он идентифицирует его по номеру класса как «Телефон/смартфон».

Шаг 7. Bluetooth-сниффинг с помощью BlueMaho

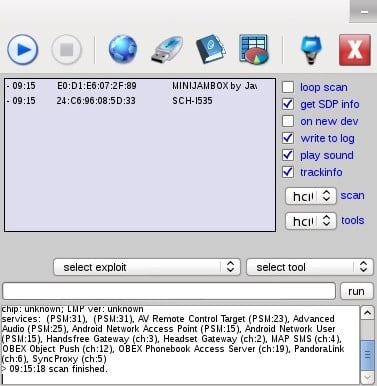

У нас в Kali есть еще один инструмент, который мы можем использовать для сканирования Bluetooth-устройств, называемый BlueMaho — интегрированный инструмент сканирования/взлома Bluetooth. Здесь мы будем использовать его для сканирования. Вы можете запустить его, набрав в консоли:

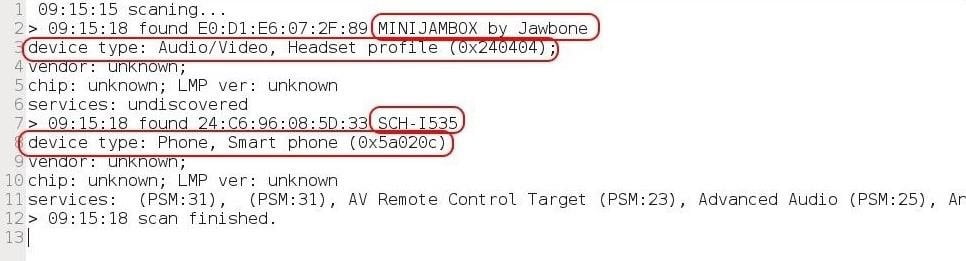

Когда вы это сделаете, то откроется графический интерфейс, как показано на скриншоте ниже. Здесь мы кликнем на чекбокс «get SDP info» и на кнопку воспроизведения (синий треугольник) слева. BlueMaho начинает сканировать обнаруженные устройства и, как и другие инструменты, находит два Bluetooth-устройства.

В нижнем окне BlueMaho отображает больше информации о просканированных устройствах. Мы копировали эту информацию и вставили ее в текстовый файл, чтобы вам было легче читать:

Обратите внимание, что он отображает имя первого устройства «MINIJAMBOX», а затем описывает его тип как «Audio/Video, Headset profile» (Аудио/видео, гарнитуры). Второе устройство идентифицируется как «SCH-I535», и он нам говорит, что его тип — это «Телефон, смартфон».

Теперь, когда вы знаете, как собирать информацию о Bluetooth-устройствах в пределах диапазона вашего Bluetooth, вы можете начать их взлом, используя собранную информацию. Об этом мы поговорим в следующих статьях, поэтому обязательно возвращайтесь!

Источник

Гостевая статья Как отследить и подключиться к устройствам Bluetooth с помощью Kali Linux

Хотя многие люди могут использовать Bluetooth каждый день, большинство не знают, как он работает или что его можно взломать. Взлом Bluetooth дает четкое окно в мир цели. Почти каждое устройство имеет возможности Bluetooth, и люди хранят большое количество личной информации на своих телефонах и планшетах. Взломайте их Bluetooth-соединение, и вы сможете получить доступ ко всей этой информации.

Хотя Bluetooth имеет ту же частоту 2,4 ГГц , что и Wi-Fi, его свойства отличаются, так как протоколы не совсем одинаковые. Существует повышенная безопасность, так что популярные инструменты взлома Wi-Fi не будут работать на Bluetooth.

Во-первых, они постоянно перепрыгивают частоты, поэтому если у вас есть два устройства, взаимодействующих по Bluetooth, они оба используют алгоритм, который смещает частоту много раз в секунду. Это означает, что мы не можем просто сидеть на одной частоте и слушать, потому что они будут прыгать повсюду. Это затрудняет атакующему прослушивание разговора в первую очередь.

Другим свойством является то, что Bluetooth не договаривается о ключах каждый раз, как Wi-Fi делает, где это легко для всех, чтобы присоединиться и покинуть Wi-Fi сети. Вместо этого, Bluetooth договаривается о ключе один раз в начале, хранит секретный ключ, а затем ссылается на него каждый раз, когда видит одно и то же устройство. Это означает, что невозможно сидеть там и нюхать ключ, потому что вам нужно быть там в первый раз, когда эти устройства взаимодействуют. В противном случае вы не получите ничего полезного, и невозможно прыгнуть в разговор так, как это возможно с Wi-Fi.

Тем не менее, мы все равно можем отследить ближайшие Bluetooth-устройства, прочитать с них и даже записать специфические характеристики. Поэтому полезно провести рекогносцировку на случай, если мы сможем либо взять устройство под свой контроль, выявить уязвимость, либо позже найти уязвимость, совпадающую с той, что находится поблизости.

Что вам понадобится для Bluetooth-разведки?

Для начала Bluetooth-наблюдения Вам понадобится полностью обновленная версия Kali Linux, потому что мы будем использовать встроенные инструменты Bluetooth. Чтобы сохранить супер-основные вещи, мы не устанавливаем ничего лишнего, и мы можем просто работать с Bluetooth инструментами, которые Kali Linux имеет по умолчанию.

Встроенные инструменты, которые мы рассмотрим ниже, включают hciconfig , hcitool , sdptool , l2ping и btscanner . Многие из этих инструментов включены в BlueZ , стек протоколов Bluetooth по умолчанию почти в каждой версии Linux, включая Kali. (Мы также будем использовать некоторые специализированные инструменты для Bluetooth-разведки в Kali Linux).

Конечно, мы должны быть достаточно близко к тому, чтобы взломать Bluetooth. С помощью отличного Bluetooth-адаптера, который нужен, вы должны быть в состоянии добраться до Bluetooth-устройств в кафе, школьном классе, офисе, а может быть, даже в соседнем доме.

В моем примере мы видим интерфейс Bluetooth. Это то, что мы будем использовать с Bluetooth. Его текущее состояние не работает, и первое, что нам нужно сделать для работы с Bluetooth, это включить наш интерфейс.

Если у нас есть Wi-Fi интерфейс, который подключен, но еще не готов, мы можем ввести ifconfig , затем имя интерфейса, а затем вверх. Так как hciconfig в основном то же самое, что ifconfig , мы можем использовать множество тех же команд, которые вы можете увидеть на странице руководства.

На странице руководства мы видим, что это используется для настройки устройств Bluetooth, поэтому, если у вас есть это внешнее устройство Bluetooth или что-то подключенное, вы также можете использовать это, чтобы увидеть подключенные устройства и настроить их соответствующим образом.

Теперь, когда мы знаем немного больше о hciconfig, давайте продолжим и нажмите Q , чтобы выйти. Нам нужно взять обнаруженное нами устройство Bluetooth и запустить его. Просто введите hciconfig , затем имя устройства, которое мы нашли, и вверх .

Hcitool используется для настройки и выполнения различных задач, таких как сканирование, запросы и извлечение имен. Это действительно полезно, чтобы узнать об устройстве, но некоторые из этих команд требуют MAC-адрес для их использования.

Давайте посмотрим на некоторые из этих команд. Сначала мы сделаем сканирование. Он будет использовать интерфейс Bluetooth для сканирования ближайших устройств Bluetooth и представления их MAC-адресов, чтобы мы могли выполнить дополнительное сканирование, запрос или попытаться получить имя устройства.

Обратите внимание, что он также отображает смещение часов и класс. Класс указывает, какой это тип устройства Bluetooth, и мы можем посмотреть код, перейдя на сайт Bluetooth . Или, как мы увидим позже, некоторые инструменты сделают это за нас.

Шаг 3 — Сканирование служб с помощью sdptool

Чтобы узнать больше об услугах, мы можем использовать инструмент под названием sdptool, чтобы узнать больше о том, что доступно на устройстве, и узнать о свойствах — возможно, что мы можем и не можем сделать. Нам нужно будет снова использовать MAC-адрес, но сначала давайте проверим его справочную страницу:

Это позволяет нам настраивать, контролировать и опрашивать серверы SDP (протокол обнаружения служб). Так что это то, что позволяет нам делать запросы на устройствах Bluetooth и точно выяснять, что происходит с разрешениями и что мы, вероятно, можем начать делать с этими службами.

Выйдите из man-страницы, наберите sdptool , затем просмотрите , а затем MAC-адрес, который мы захватили.

Здесь мы можем увидеть немного больше информации об обмене данными, протоколах и, возможно, мы могли бы даже начать обнаруживать, есть ли уязвимость в устройстве или мы можем связаться с ним напрямую. Мы можем даже узнать, использует ли он рандомизацию MAC-адреса или что-то в этом роде.

Шаг 4 — Пинг устройств Bluetooth с помощью l2ping

Теперь, когда у нас есть MAC-адреса всех соседних устройств, мы можем проверить их с помощью инструмента под названием l2ping , независимо от того, находятся они в режиме обнаружения или нет, чтобы узнать, доступны ли они. Для меня это всего лишь одно устройство. Прежде чем сделать это, давайте запустим человек страницу для инструмента просто увидеть все , что доступно.

Это указывает на то, что устройство находится в пределах досягаемости и доступно.

Шаг 5 — Сканирование Bluetooth-устройств с помощью btscanner

Теперь пришло время перейти к последнему инструменту, который мы собираемся охватить, — это полноценный графический пользовательский интерфейс, используемый для обнаружения устройств Bluetooth. Он называется btscanner , и как только мы его запустим, мы можем набрать btscanner . Но перед этим, так как мы просмотрели справочные страницы по остальным инструментам, давайте кратко рассмотрим и здесь:

Здесь мы можем увидеть название устройства, когда оно впервые увидено, владельца, который интересен, а затем еще немного информации о различных рекламируемых функциях.

Чтобы вернуться в главное окно, нажмите Q , и по мере обнаружения других устройств, или когда они находятся в пределах досягаемости, мы можем найти их здесь и начать узнавать больше о том, что делают эти устройства, с чем они общаются, что иначе они способны и больше.

Если у вас нет Bluetooth на вашем компьютере, вы всегда можете подключить адаптер Bluetooth, но вы можете проверить его совместимость, прежде чем идти дальше и решать проблемы. Я не уверен, что каждый адаптер Bluetooth будет работать с любой программой Linux.

Выше видно, что мы нашли второе устройство, так что давайте продолжим и нажмем на него.

Мы видим, что это смартфон — устройство Samsung, и у него гораздо больше возможностей и вещей, которые мы могли бы с ним сделать, чем у нашего первого устройства. Уже сейчас мы можем протянуть руку и начать смотреть на различные устройства. Мы можем начать узнавать о них, может быть, о программном обеспечении, которое стоит за ними, и, конечно, видеть сервисы, которые они рекламируют, чтобы понять, представляет ли оно хорошую поверхность для атаки или нет.

Все вышесказанное сделано с помощью полностью обновленной версии Kali Linux, и нам не пришлось ничего устанавливать. Так что, если вы начинаете с Kali Linux заново, то это отличный способ использовать некоторые из встроенных инструментов, чтобы связаться и прикоснуться к Bluetooth-устройствам вокруг вас, и начать узнавать больше о том, на что способен каждый из этих универсальных и мощных инструментов.

То, что мы узнали в статье.

Сегодня мы изучили разведку Bluetooth, и есть несколько более сложных вещей, которые мы можем сделать с этой информацией. Многие устройства Bluetooth не пытаются рандомизировать свой MAC-адрес, а это означает, что он будет одинаковым все время. Это может быть использовано для отслеживания человека с места на место.

Например, трекеры Bluetooth Tile , где вы можете найти потерянный предмет у любого, у кого запущено приложение. Это означает, что человек отслеживается, и его невозможно отключить. Если вы хотите отказаться от такого рода отслеживания, обязательно отключите Bluetooth на таких устройствах, как сотовый телефон. Но для устройств, которые, естественно, включают его, таких как трекер, нет другого выбора, кроме как оставить его дома.

Источник