- Статья Руководство по хакингу с помощью Kali Linux

- Лучший хакерский курс с Kali Linux на русском языке

- Установка и обновление Kali Linux

- Удаленный взлом компьютера через интернет (часть 1)

- Удаленный взлом компьютера через интернет (часть 2)

- Что такое cookies в браузере

- Взлом Wi-Fi пароля WPA2

- Еще одно видео по взлому Wi-Fi

- Взлом WEB-сайтов: SQL-инъекции (часть 1)

- Взлом WEB-сайтов: SQL-инъекции (часть 2)

- Взлом пароля пользователя

- Kali linux что может взламывать

- Hydra

- Johnny

- Rainbowcrack

- SQLdict

- Hash-identifier

Статья Руководство по хакингу с помощью Kali Linux

Хакинг с Kali Linux

Почему Kali Linux?

С Kali Linux хакинг становится гораздо проще, поскольку у вас есть все инструмент (более 300 предустановленных утилит) которые только могут для этого понадобиться. Кроме этого, вы с лёгкостью можете скачать дополнительные программы. Это руководство поможет вам освоиться, и вы сами не заметите, как начнёте заниматься взломом.

Проблема с новичками

Я уже долгое время общаюсь с новичками. Обычно им нужна магия. Простой инструмент, работающий под Windows, который можно скачать, поискав в Google и нажав на первую ссылку, и который всё будет делать автоматически, а пользователю надо только нажать на кнопку. К сожалению, подобных инструментов не существует. Хакинг — это искусство, и на его освоение необходимы многие годы практики. С чего же начать? Не иметь никакого представления о хакинге — это нормально, но вы не можете быть совершенным профаном, у которого просто есть компьютер. Под новичком я понимаю пользователя, не знакомого с программированием и методологиями хакинга, а не человека, которому нужно целое руководство только чтобы скачать инструмент. Если вы хотите быть хакером, то должны усердно трудиться. Итак, как же ступить на этот путь? Если вы уже установили Kali Linux, нажмите сюда, чтобы пропустить параграфы об установке и перейти непосредственно к разделу о хакинге.

Я не собираюсь утомлять вас теорией (как будто это всё не было теорией). Моя цель — как можно скорее довести вас до точки, откуда вы сможете приступить к хакингу с помощью Kali Linux. Так что я просто расскажу, что нужно делать. Процесс довольно прост:

- Если вам неизвестно, что такое Kali Linux, перейдите по этой ссылке и получите начальное представление об этой системе.

- Если вы ещё этого не сделали, откройте страницу загрузок и скачайте ISO файл Kali Linux..

Теперь начнутся настоящие сложности

Если у вас нет опыта работы с Linux, виртуальными машинами и другими подобными вещами, установка и запуск Kali Linux несколько усложнится. У вас есть 2 варианта:

1. Прочитайте официальную документацию Kali

Из неё вы узнаете, что такое виртуальная машина, как запустить ОС с USB-накопителя, а также как создать раздел и установить на компьютер сразу 2 ОС одновременно. Именно это я и рекомендую. Официальную документацию Kali можно найти здесь.

2. Прочитайте мою отредактированную версию документации Kali

Второй вариант — ознакомиться с этими постами, которые представляют собой несколько изменённую версию документации Kali. Это позволит вам сэкономить немного времени, поскольку в официальном тексте содержится много дополнительной информации, которую вам не нужно знать… пока. Даю ссылки на них здесь:

- Установка Kali Linux на жёсткий диск с помощью USB

- Загрузка Kali в качестве второй операционной системы (в дополнение к Windows)

- Подробное пошаговое руководство по установке Kali Linux на VmWare (прим.: пишется)

Интерфейс командной строки

Если вы действительно уверены, что хотите стать хакером, придётся привыкнуть к linux и, в частности, интерфейсу командной строки. Его часто сравнивают с командной строкой Windows, но терминал Linux гораздо лучше и эффективнее. Вам придётся выполнять все обычные задачи в командной строке Linux. Используйте cd для навигации, poweroff для выключения компьютера и так далее.

Материалы этого сайта займут вас на целый месяц, но вы можете продвигаться вперёд постепенно. Первые несколько руководств здесь написаны с учётом того, что читатель не очень хорошо знаком с командной строкой.

Несколько полезных команд:

Если вы не планируете изучать все команды linux, вот несколько полезных вещей, которые помогут вам удержаться на плаву.

- Стандартный логин и пароль — «root» и «toor».

- Введите «poweroff» в терминал, чтобы выключить компьютер.

- Команду «apt-get» можно использовать для установки инструментов и обновлений.

- «apt-get update» и «apt-get upgrade» позволят обновить все программы, установленные на вашей машине.

- «apt-get dist-upgrade» установит последний дистрибутив Kali (то есть обновит вашу ОС).

Примечание: Нажатие кнопки Tab во время печати заставит Kali завершать слова за вас. Двойное нажатие Tab приведёт к отображению всех возможных вариантов окончания незавершённого слова. Ctrl+c останавливает работу любого запущенного инструмента. Нажатие стрелки вверх показывает последнюю введённую команду.

Настоящий хакинг с Kali Linux

Если вы прошли все вышеописанные шаги и научились работать в новой среде, пришло время приступить к реальному хакингу с помощью Kali Linux. Я бы порекомендовал сначала взломать wifi, затем провести тестирование на проникновение, а в свободное время почитать об атаках отказа в обслуживании. Ссылки вы найдёте ниже.

Источник

Лучший хакерский курс с Kali Linux на русском языке

Если нужно получить доступ к серверу, поправить работоспособность чужой сети или побаловаться с чьим-то сайтом – Kali Linux вам в помощь.

В этой статье будем рассматривать отличный видеокурс по взлому сайтов, SQL-инъекциям и прочим интересным штукам, которые наиболее удобно реализовать с Kali Linux.

Установка и обновление Kali Linux

В первой части курса рассматривается установка дистрибутива Kali Linux на виртуальную машину VMWare со всеми встроенными инструментами. Для тренировок будет использоваться виртуальная машина OWASP Broken Web Application, в которой находятся сайты с уязвимостями: их-то мы и будем мучить. Также обновим операционную систему.

Рекомендуем к просмотру видео по установке Kali Linux с флешки:

Ну и конечно же установим Kali Linux на эту самую флешку, сохранив при этом все пользовательские данные:

Удаленный взлом компьютера через интернет (часть 1)

Небольшое ознакомительное видео о том, что такое XSS:

В следующем ролике автор рассказывает про XSS-уязвимость сайта, через которую будет взламываться удаленный компьютер. XSS – очень старая, но до сих пор работающая технология взлома. Если у вас есть свой сайт, проверьте, не выполняет ли он пользовательские скрипты, если их ввести, например, в поле комментария? Через эту брешь при помощи инструмента Beef было взломано множество ресурсов…

А данный видеоурок позволит рассмотреть работу XSS-атаки изнутри:

Удаленный взлом компьютера через интернет (часть 2)

Это вторая часть обучающего материала про межсайтовый скриптинг. В ролике автор показывает, как исполнить скриптовую Reflected-атаку на пользователя через сайт с брешью в безопасности. С помощью инструмента Burp Suite получаем хеш ссылки, по которой открывается скрипт и подсаживаем наш ужасный hook ничего не подозревающему пользователю. Когда пользователь откроет целевую страницу, его компьютер окажется в наших руках.

Еще один полезный туториал по взлому с использованием Burp Suite, но без необходимости использовать платный инструментарий:

Что такое cookies в браузере

Автор рассматривает базовые понятия о cookies и средства безопасности в самом браузере для защиты “печенек” от злоумышленника. Будем воровать cookies из браузера Chrome того пользователя, которого взломали на прошлом уроке. Используется по-прежнему многофункциональный инструмент Beef и JS-скрипты, чтобы представиться сайту под именем нашего тестового пользователя.

Другой способ украсть «куки» с использованием Kali Linux:

Взлом Wi-Fi пароля WPA2

В этом ролике автор будет показывать, как с помощью встроенного в Kali Linux инструмента Aircrack-ng можно получить доступ к защищенному роутеру. Будет рассмотрено, как создать флешку с Live CD с Linux-ом для тех случаев, когда на вашем компьютере нет беспроводного адаптера или он не поддерживается Aircrack-ng. Взлому будет подвергаться роутер на котором включен MAC-фильтр, шифрование WPA2 + имя сети будет скрыто.

Еще одно видео по взлому Wi-Fi

Мы также подобрали видео, которое не обрывается. Автор максимально доступно объясняет возможные уязвимости и способы их использования. Вы узнаете, почему Wi-Fi сеть никак не может быть на 100% защищенной.

Взлом WEB-сайтов: SQL-инъекции (часть 1)

В первой части этого урока будем разбираться, как “подсунуть” целевому серверу логин и пароль для входа, если мы этого не знаем. Данный распространенный вид атаки подразумевает под собой обман SQL-базы через подстановку передаваемых параметров. Для этого могут понадобиться дополнительные знания ответов web-сервера и понимание базовых вещей в MySQL.

Взлом WEB-сайтов: SQL-инъекции (часть 2)

Продолжаем изучать процесс взлома сайта через логин и пароль. В этом уроке используется локальное прокси браузера и встроенный инструмент Burp Suite для перехвата отправляемых параметров из web-сервера в базу данных. Для понимания урока и облегчения применения знаний на практике хорошо бы знать тонкости работы запросов GET/POST, а также углубленное понимание SQL-синтаксиса.

Второе видео по SQL-инъекциям хоть и короткое, но очень информативное:

Также можно обратиться к развернутой лекции:

Взлом пароля пользователя

В этом ролике будем получать пароли пользователей Windows. Из-за того, что пароли хранятся в виде одностороннего шифрования, понадобится специальный инструмент, чтобы расшифровать строку и получить искомое. Использоваться будет программка Cain and Abel. Эту манипуляцию нельзя назвать взломом, а скорее расшифровкой, но несмотря на это – информация полезная.

Также предлагаем ознакомиться с другими нашими статьями, которые посвящены взлому паролей:

Источник

Kali linux что может взламывать

В этой статье мы разберем инструменты, которые доступны дистрибутиве Kali Linux.

Hydra

Hydra — это взломщик, который поддерживает множество протоколов: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

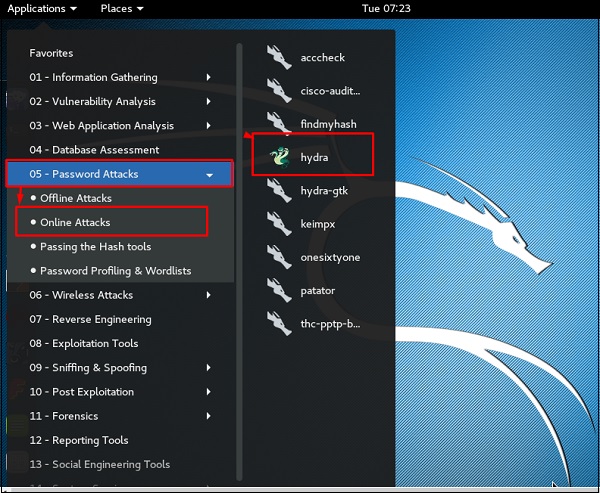

Чтобы запустить, перейдите в Applications → Password Attacks → Online Attacks → hydra.

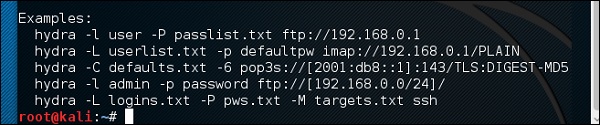

Откроется консоль терминала, как показано на следующем снимке экрана.

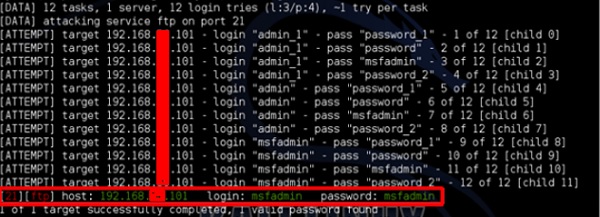

Сейчас мы будем подбирать пароль для FTP на хосте с IP адресом 192.168.1.101

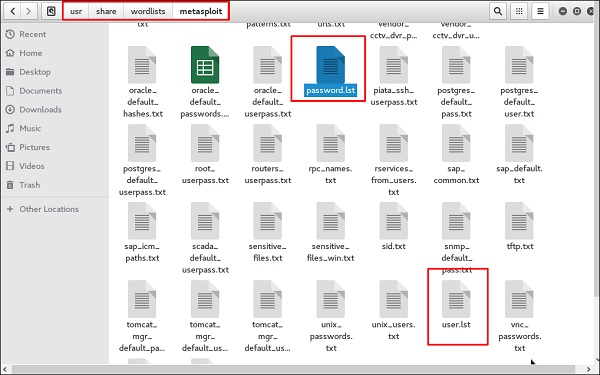

У нас есть список паролей в файле password.lst и файл с логинами в файле user.lst по пути \usr\share\wordlist\metasploit

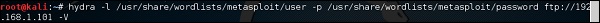

Команда будет выглядеть следующим образом

где –V — это выводить имя пользователя и пароль при попытке подбора (verbose)

Как показано на следующем скриншоте, имя пользователя и пароль найдены — это msfadmin:msfadmin

Если хотите, можно запустить «гидру» в GUI (графическая оболочка). Для этого выберите в меню xhydra-gtk или выполните команду

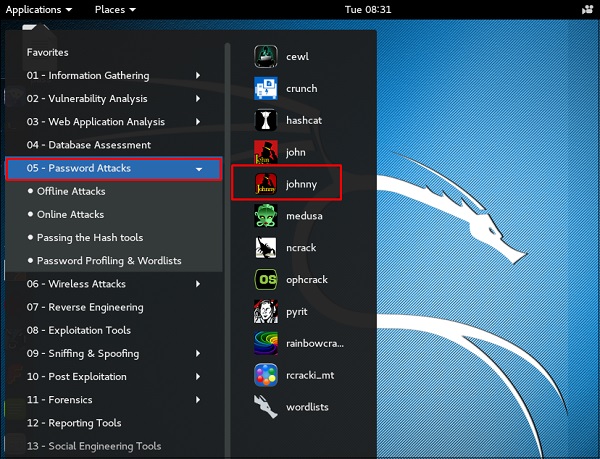

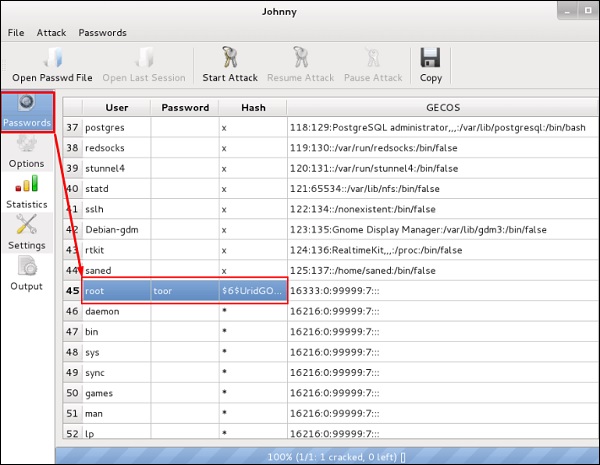

Johnny

Johnny — это графический интерфейс для инструмента взлома паролей John the Ripper. Как правило, он используется для слабых паролей.

Чтобы открыть его, перейдите в раздел Applications → Password Attacks → johnny.

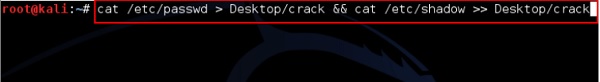

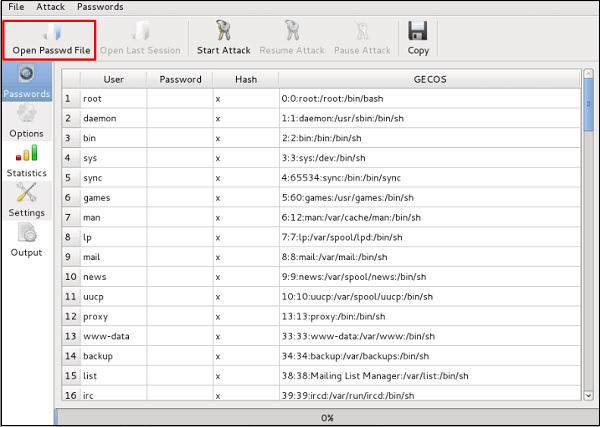

Сейчас мы попробуем узнать пароль пользователя (в данном случае мы под root) на нашей машине с Kali с помощью следующей команды (файл будет создан на рабочем столе)

Нажмите «Open Passwd File» → OK, и все файлы будут показаны, как на следующем снимке экрана

Нажмите «Start Attack». После завершения атаки нажмите в левой панели на кнопку «Passwords», и пароль будет показан.

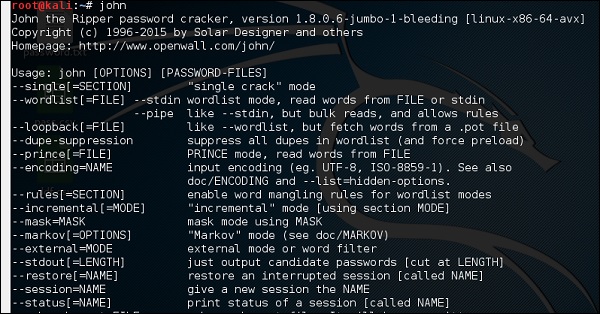

John — это версия Johnny GUI, но через командную строку (CLI). Для запуска откройте терминал и напишите команду

Если мы так же хотим узнать пароль нашего пользователя, но через командную строку, то введем команду

# unshadow passwd shadow > unshadowed.txt

В файле unshadowed.txt будут сохранены нужные нам данные.

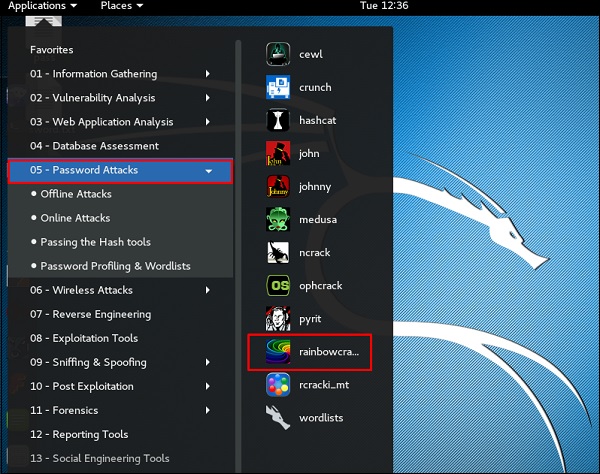

Rainbowcrack

Программное обеспечение RainbowCrack ломает хеши по радужной таблице. Радужные таблицы — это обычные файлы, хранящиеся на жестком диске. Как правило, радужные таблицы покупаются или могут быть скомпилированы с помощью различных инструментов.

Чтобы открыть RainbowCrack, перейдите в раздел Applications → Password Attacks → click «rainbowcrack».

Чтобы воспользоваться этой утилитой, выполните команду

# rcrack /home/user/rainbow_table.txt -f /home/user/pass_hash.txt

Где /home/user/rainbow_table.txt — это файл с радужной таблицей, а /home/user/pass_hash.txt — это файл с хешами паролей.

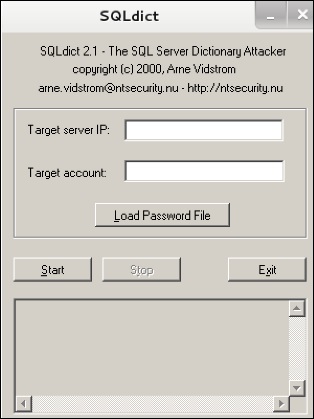

SQLdict

Это инструмент атаки по словарю для SQL сервера и он очень прост в использовании. Чтобы открыть его, откройте терминал и введите команду

Появится подобное окно

В поле «Target IP Server» введите адрес SQL сервера. В поле «Target Account» введите имя пользователя. Затем выберите файл с паролями и нажмите «Start». Ждите окончания подбора.

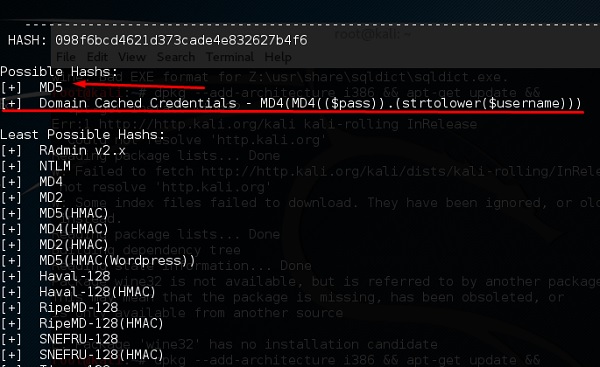

Hash-identifier

Это инструмент, который используется для определения типа хеша, чтобы понять, для чего они используются. Например, если у меня есть хеш, он может сказать мне, является ли он хешем ОС Linux или Windows.

На приведенном выше скриншоте показано, что указанный хеш может быть хешем MD5 и похож на кешированные учетные данные домена.

Вся информация представлена исключительно в образовательных целях. Помните, что все противоправные действия караются законом! 🙂

Источник