Kali Linux — Wireless Attacks

In this chapter, we will learn how to use Wi-Fi cracking tools that Kali Linux has incorporated. However, it is important that the wireless card that you has a support monitoring mode.

Fern Wifi Cracker

Fern Wifi cracker is one of the tools that Kali has to crack wireless.

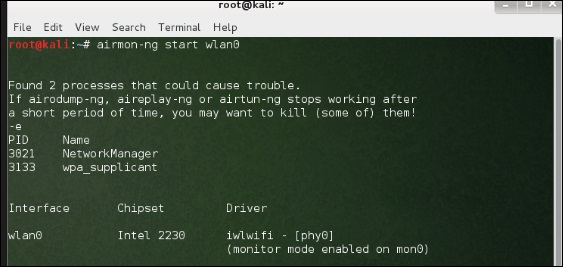

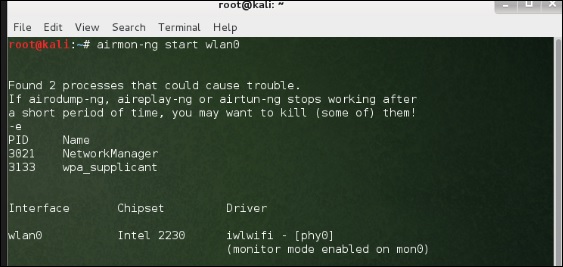

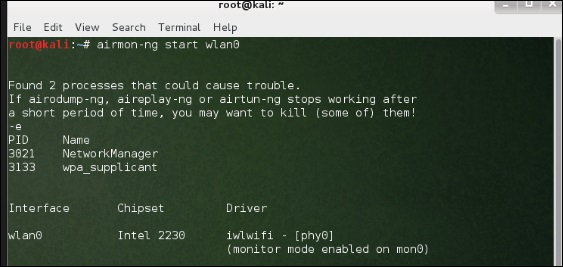

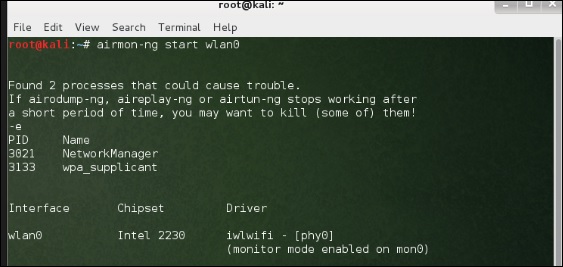

Before opening Fern, we should turn the wireless card into monitoring mode. To do this, Type “airmon-ng start wlan-0” in the terminal.

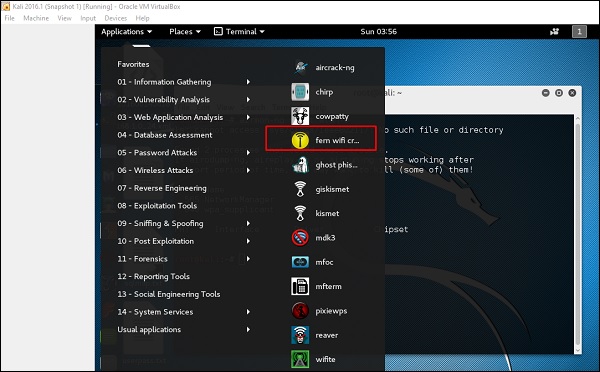

Now, open Fern Wireless Cracker.

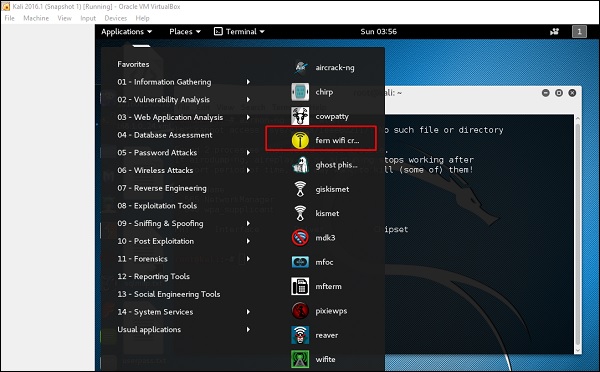

Step 1 − Applications → Click “Wireless Attacks” → “Fern Wireless Cracker”.

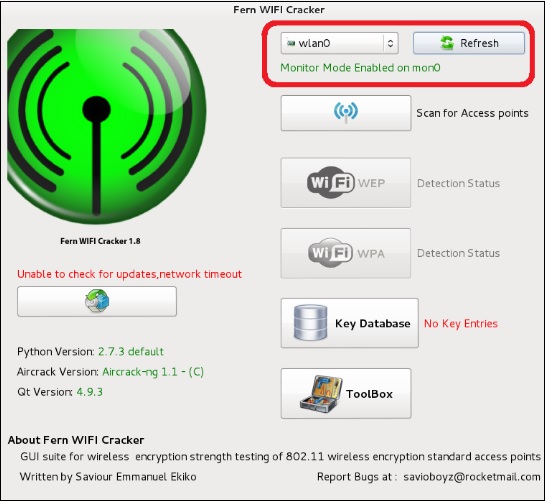

Step 2 − Select the Wireless card as shown in the following screenshot.

Step 3 − Click “Scan for Access Points”.

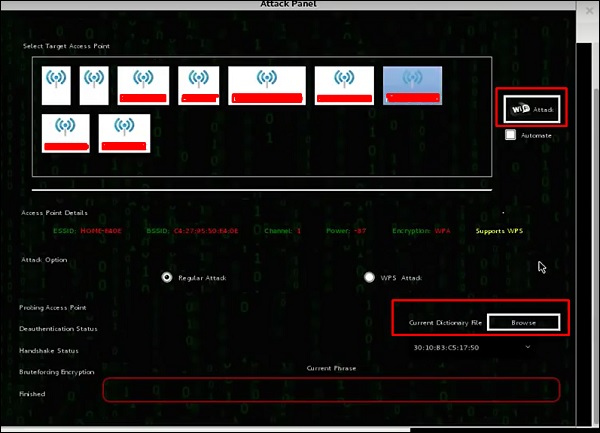

Step 4 − After finishing the scan, it will show all the wireless networks found. In this case, only “WPA networks” was found.

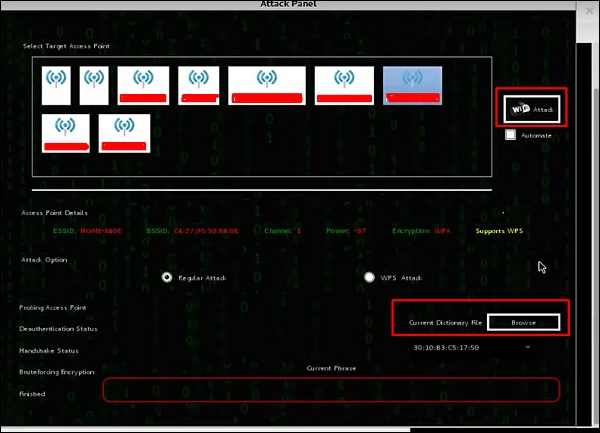

Step 5 − Click WPA networks as shown in the above screenshot. It shows all the wireless found. Generally, in WPA networks, it performs Dictionary attacks as such.

Step 6 − Click “Browse” and find the wordlist to use for attack.

Step 7 − Click “Wifi Attack”.

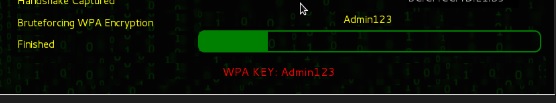

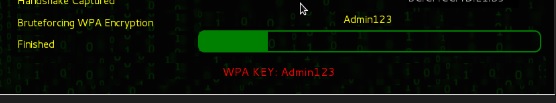

Step 8 − After finishing the dictionary attack, it found the password and it will show as depicted in the following screenshot picture.

Kismet

Kismet is a WIFI network analyzing tool. It is a 802.11 layer-2 wireless network detector, sniffer, and intrusion detection system. It will work with any wireless card that supports raw monitoring (rfmon) mode, and can sniff 802.11a/b/g/n traffic. It identifies the networks by collecting packets and also hidden networks.

To use it, turn the wireless card into monitoring mode and to do this, type “airmon-ng start wlan-0” in the terminal.

Let’s learn how to use this tool.

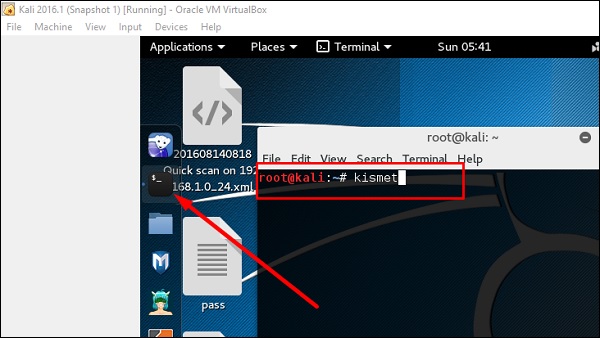

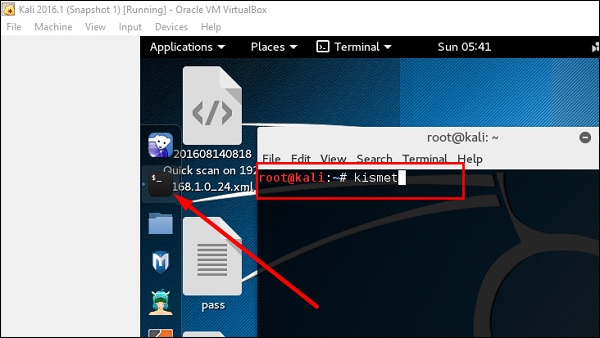

Step 1 − To launch it, open terminal and type “kismet”.

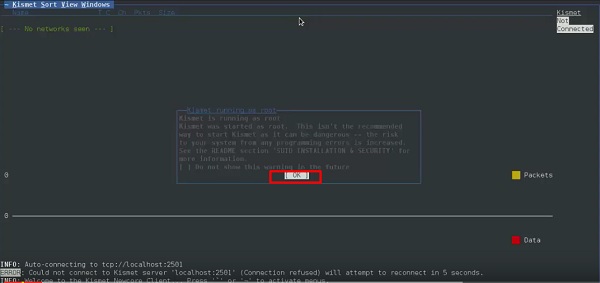

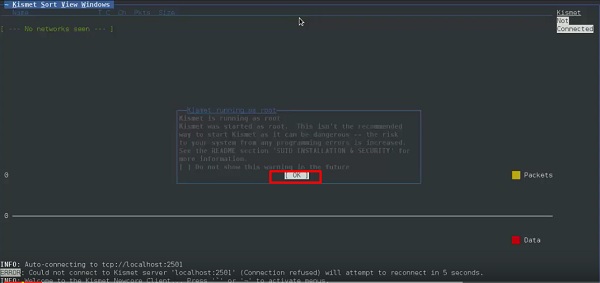

Step 2 − Click “OK”.

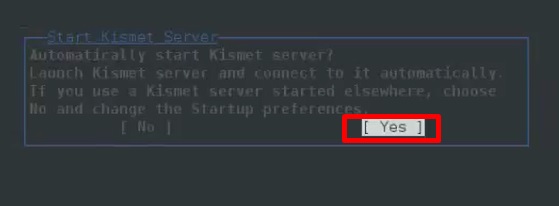

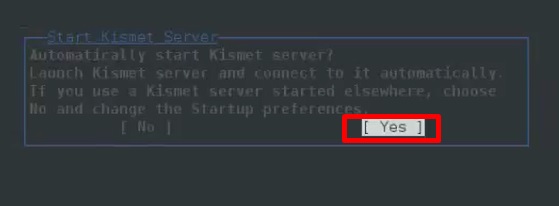

Step 3 − Click “Yes” when it asks to start Kismet Server. Otherwise it will stop functioning.

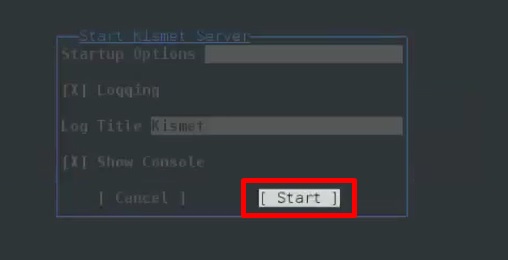

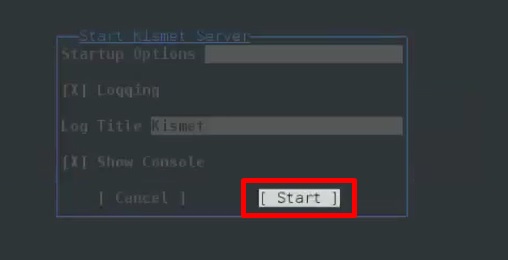

Step 4 − Startup Options, leave as default. Click “Start”.

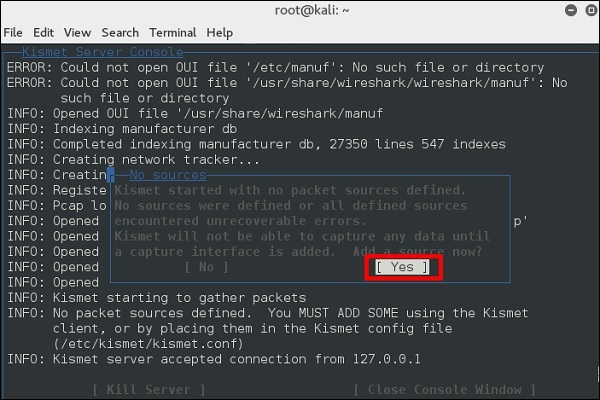

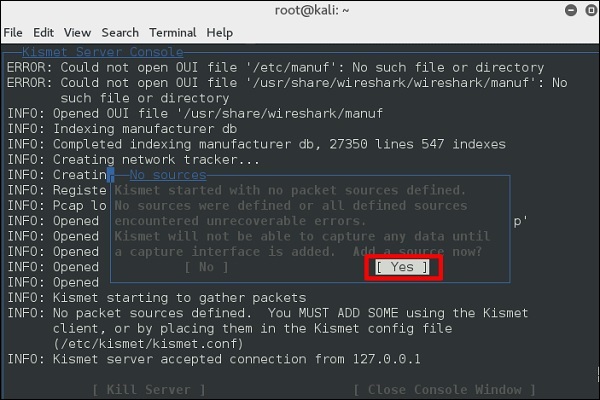

Step 5 − Now it will show a table asking you to define the wireless card. In such case, click Yes.

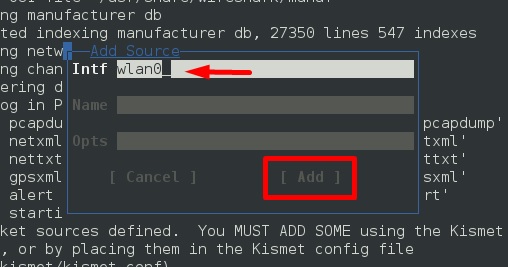

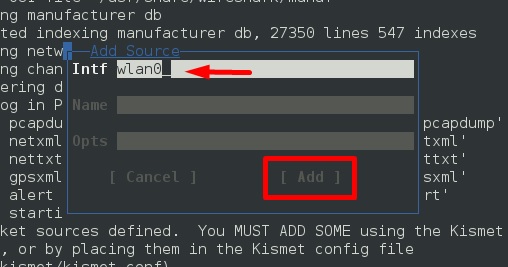

Step 6 − In this case, the wireless source is “wlan0”. It will have to be written in the section “Intf” → click “Add”.

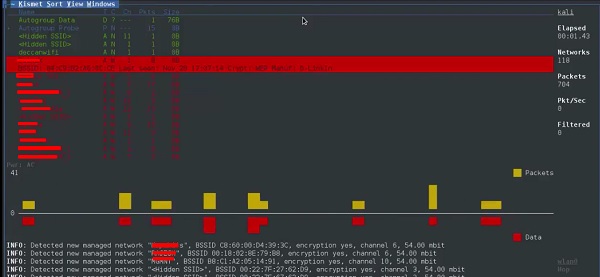

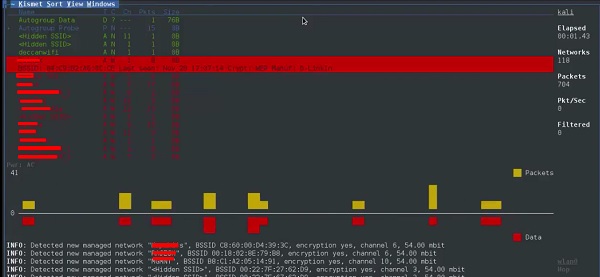

Step 7 − It will start sniffing the wifi networks as shown in the following screenshot.

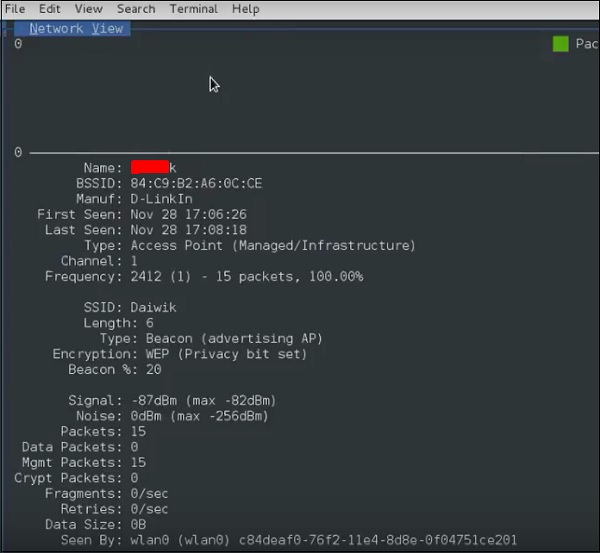

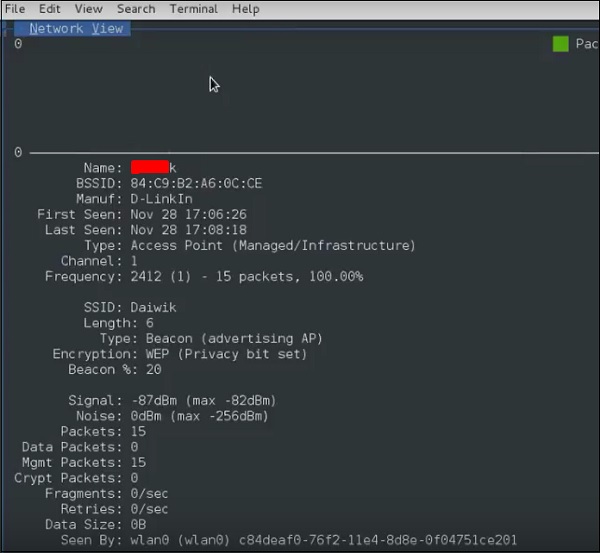

Step 8 − Click on any network, it produces the wireless details as shown in the following screenshot.

GISKismet

GISKismet is a wireless visualization tool to represent data gathered using Kismet in a practical way. GISKismet stores the information in a database so we can query data and generate graphs using SQL. GISKismet currently uses SQLite for the database and GoogleEarth / KML files for graphing.

Let’s learn how to use this tool.

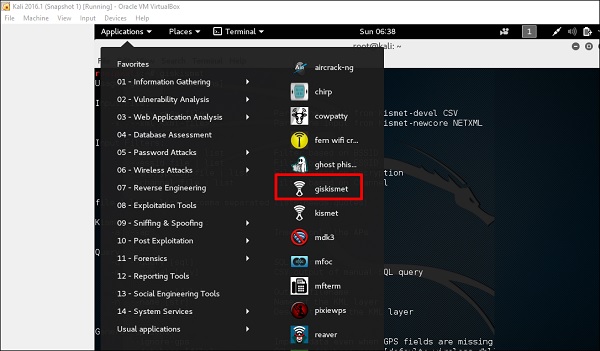

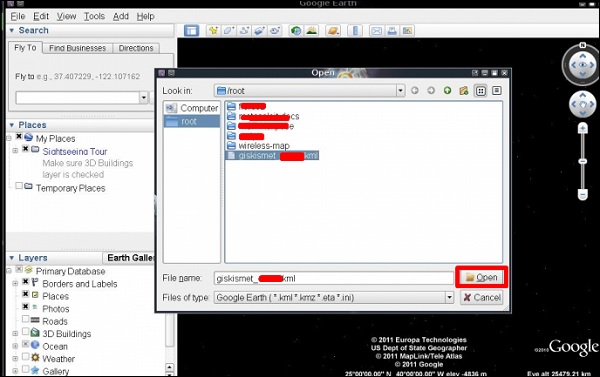

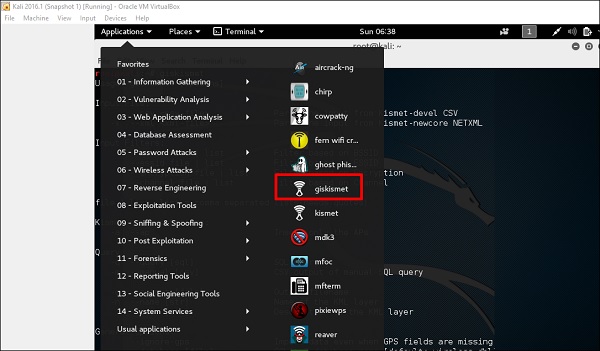

Step 1 − To open GISKismet, go to: Applications → Click “Wireless Attacks” → giskismet.

As you remember in the previous section, we used Kismet tool to explore data about wireless networks and all this data Kismet packs in netXML files.

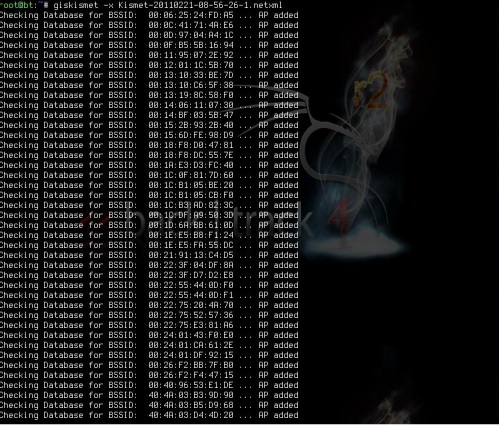

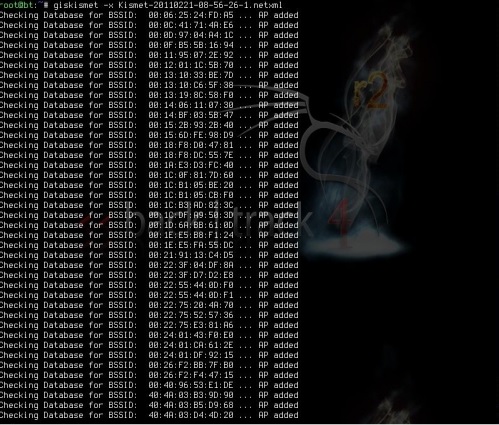

Step 2 − To import this file into Giskismet, type “root@kali:

# giskismet -x Kismetfilename.netxml” and it will start importing the files.

Once imported, we can import them to Google Earth the Hotspots that we found before.

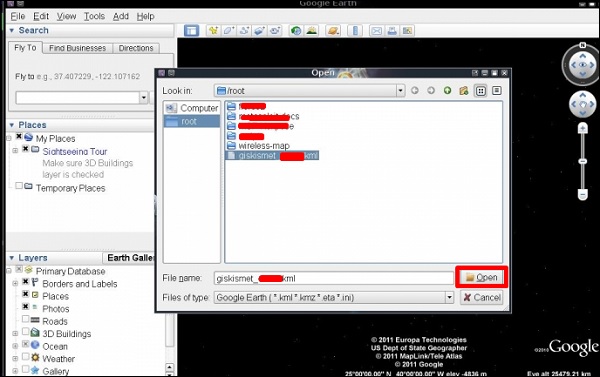

Step 3 − Assuming that we have already installed Google Earth, we click File → Open File that Giskismet created → Click “Open”.

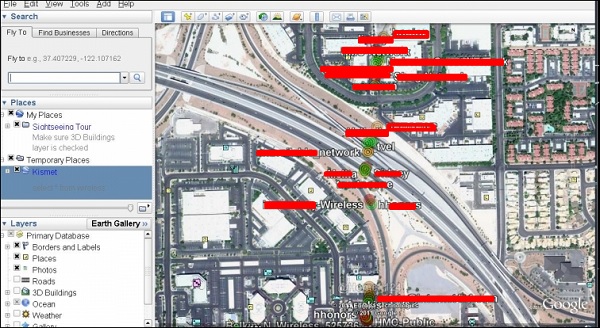

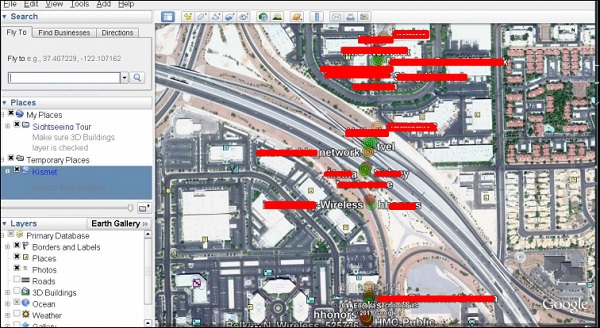

The following map will be displayed.

Ghost Phisher

Ghost Phisher is a popular tool that helps to create fake wireless access points and then later to create Man-in-The-Middle-Attack.

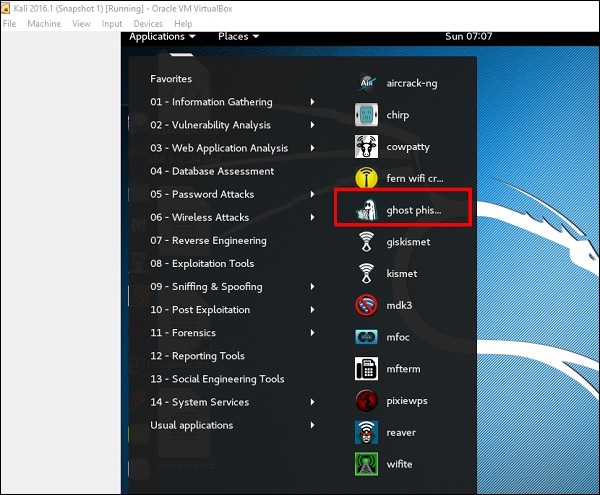

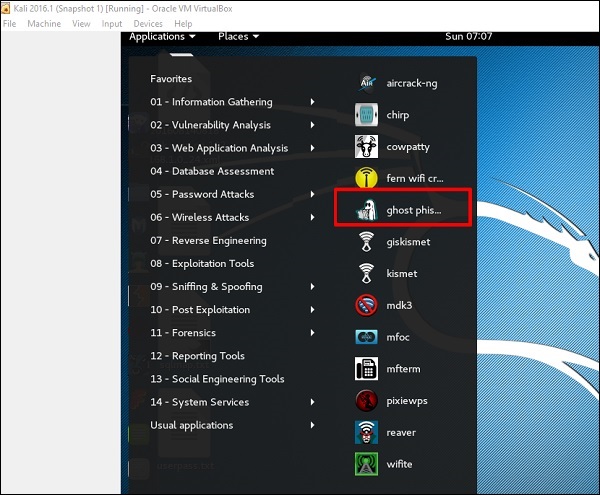

Step 1 − To open it, click Applications → Wireless Attacks → “ghost phishing”.

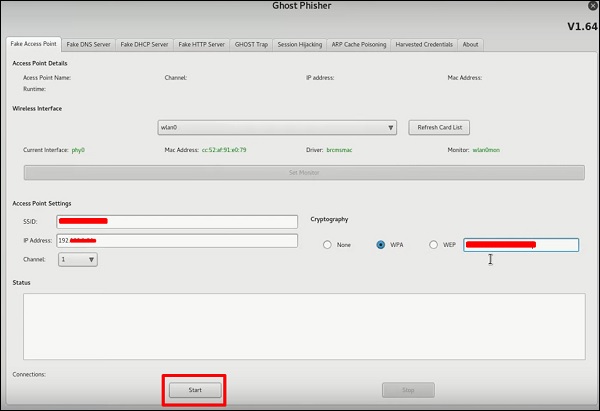

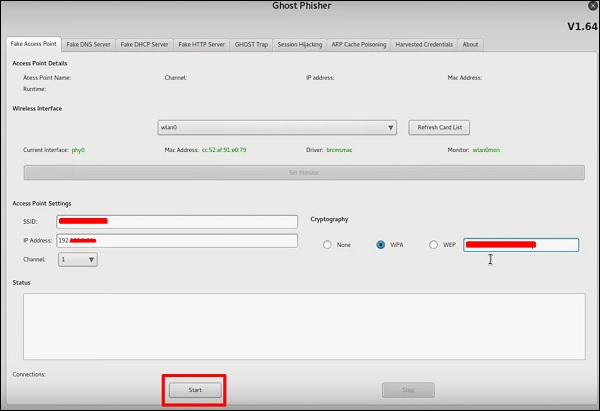

Step 2 − After opening it, we will set up the fake AP using the following details.

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP address: IP that the AP will have

- WAP: Password that will have this SSID to connect

Step 3 − Click the Start button.

Wifite

It is another wireless clacking tool, which attacks multiple WEP, WPA, and WPS encrypted networks in a row.

Firstly, the wireless card has to be in the monitoring mode.

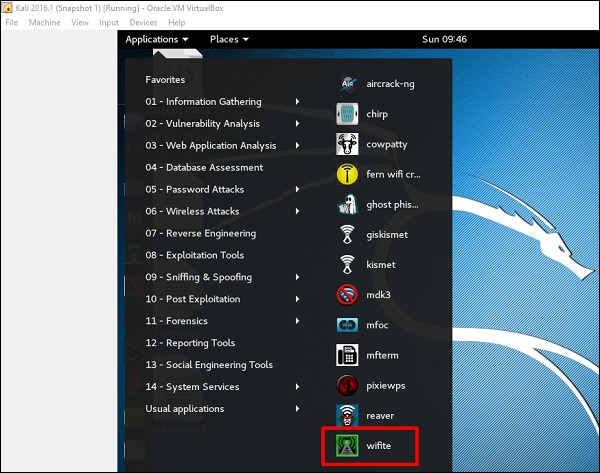

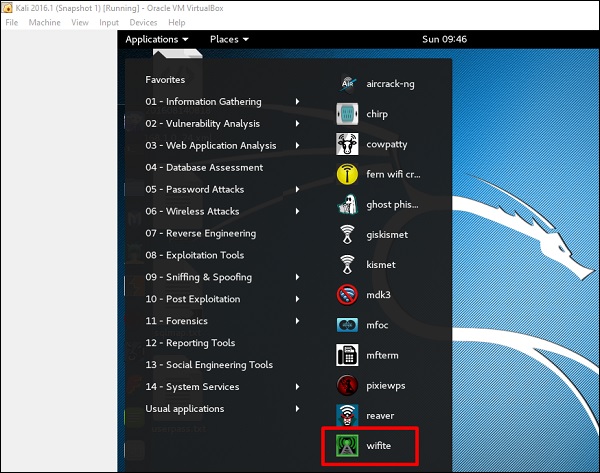

Step 1 − To open it, go to Applications → Wireless Attack → Wifite.

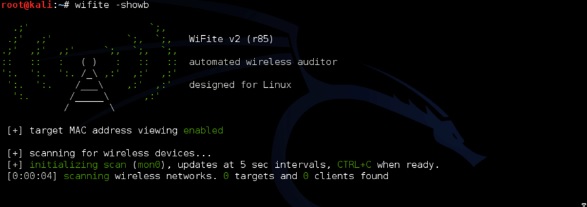

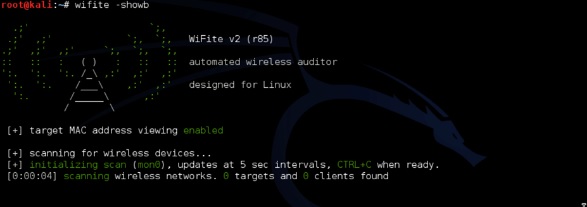

Step 2 − Type «wifite –showb»to scan for the networks.

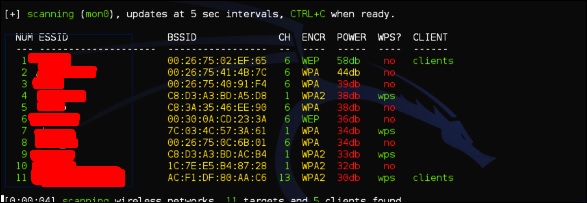

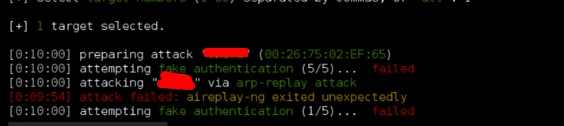

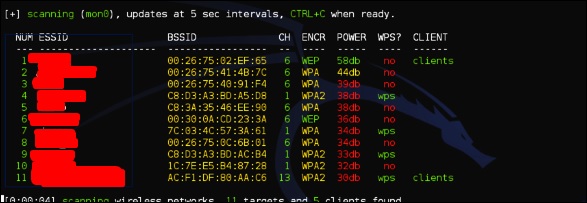

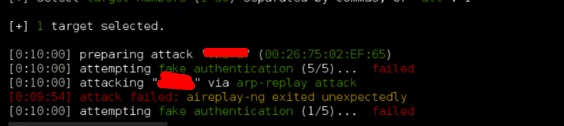

Step 3 − To start attacking the wireless networks, click Ctrl + C.

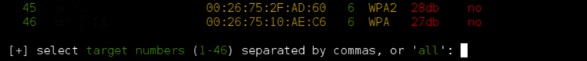

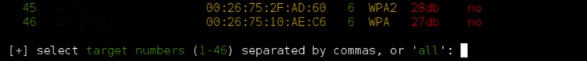

Step 4 − Type “1” to crack the first wireless.

Step 5 − After attacking is complete, the key will be found.

Источник

Ghost-Phisher

ghostphisher

местный

Хорошего настроения форум.

Небольшой обзор утилиты для проведения фишинга. Сама утилита очень удобно и понятна, имеет интерфейс, в котором легко разобраться.

В данном разделе мы можем за пару кликов поднят фейковую точку доступа, выбрав канал, ip, тип шифрования. в окне status будет отображаться все клиенты.

Подмена DNS за 1 клик

DHCP сервер с выбором диапазона, шлюзом, DNS

Возможность внедрения полезной нагрузки

ARP Poison (разновидность сетевой атаки типа MITM)

Отображение логинов, паролей, учеток, адресов

Атака с подменой страницы (ресурса). Я для примера взял наш портал

И так, мы хотим сделать клон codeby

clone website пишем https://codeby.net

real website ip or url пишем ip ресурса (узнаем через команду ping)

жмем старт

заходим на локльеый адрес — смотрим как все работает.

Если говорить о создании ресурса для инета, то ip можно скрыть через сервис создания коротких url.

Сама утилита, позволяет быстро и полноценно развернуть базу для проведения фишинг атак с разными вариациями.

Видео по теме (не мое)

Источник

Kali Linux — беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

Папоротник Wifi Cracker

Взломщик Fern Wifi — это один из инструментов, который Кали может взломать.

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

Теперь откройте Fern Wireless Cracker.

Шаг 1 — Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

Шаг 2 — Выберите беспроводную карту, как показано на следующем снимке экрана.

Шаг 3 — Нажмите «Сканировать точки доступа».

Шаг 4 — После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 — Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 — Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 — Нажмите «Wifi Attack».

Шаг 8 — После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

кисмет

Kismet — это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

Давайте узнаем, как использовать этот инструмент.

Шаг 1 — Чтобы запустить его, откройте терминал и введите «kismet».

Шаг 2 — Нажмите «ОК».

Шаг 3 — Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

Шаг 4 — Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

Шаг 5 — Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

Шаг 6 — В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

Шаг 7 — Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

Шаг 8 — Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

GISKismet

GISKismet — это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

Шаг 1 — Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali:

# giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

Следующая карта будет отображаться.

Призрачный Фишер

Ghost Phisher — это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 — Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 — После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 — Нажмите кнопку Пуск .

Wifite

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

Шаг 1 — Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

Шаг 2 — Введите «wifite –showb» для сканирования сетей.

Шаг 3 — Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

Шаг 4 — Введите «1», чтобы взломать первый беспроводной.

Шаг 5 — После завершения атаки ключ будет найден.

Источник