- Packages and Binaries:

- hydra

- hydra-gtk

- Online Password Bruteforce with Hydra-GTK

- Options

- Lab 1: Breaking an ssh with wordlist attack – Hydra

- Penetration Testing Tools

- Kali Linux Tools Listing

- Hydra

- Hydra Description

- Hydra Help

- Hydra Supported Protocols

- Options of Hydra Supported protocols

- Знакомимся с Hydra gtk, утилитой для Аудита безопасности

- Устанавливаем Hydra gtk в Debian / Ubuntu

- Проводим Брутфорс SSH с Hydra

- Заключение

Packages and Binaries:

hydra

Hydra is a parallelized login cracker which supports numerous protocols to attack. It is very fast and flexible, and new modules are easy to add.

This tool makes it possible for researchers and security consultants to show how easy it would be to gain unauthorized access to a system remotely.

It supports: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

Installed size: 960 KB

How to install: sudo apt install hydra

- libapr1

- libbson-1.0-0

- libc6

- libfbclient2

- libfreerdp2-2

- libgcrypt20

- libidn12

- libmariadb3

- libmemcached11

- libmongoc-1.0-0

- libpcre3

- libpq5

- libssh-4

- libssl1.1

- libsvn1

- libtinfo6

- libwinpr2-2

- zlib1g

dpl4hydra

Generates a (d)efault (p)assword (l)ist as input for THC hydra

hydra

A very fast network logon cracker which supports many different services

hydra-wizard

Wizard to use hydra from command line

pw-inspector

A tool to reduce the password list

hydra-gtk

Hydra is a parallelized login cracker which supports numerous protocols to attack. It is very fast and flexible, and new modules are easy to add.

This tool makes it possible for researchers and security consultants to show how easy it would be to gain unauthorized access to a system remotely.

It supports: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

This package provides the GTK+ based GUI for hydra.

Installed size: 110 KB

How to install: sudo apt install hydra-gtk

Источник

Online Password Bruteforce with Hydra-GTK

Hydra (better known as “thc-hydra”) is an online password attack tool. It brute forces various combinations on live services like telnet, ssh, http, https, smb, snmp, smtp etc. Hydra supports 30+ protocols including their SSL enabled ones. It brute forces on services we specify by using user-lists & wordlists. Hydra works in 4 modes:

- One username & one password

- User-list & One password

- One username & Password list

- User-list & Password list

Pentesters use this tool to test/audit the password complexity of live services mostly where direct sniffing is not possible. We discuss th gui of the tool in the following tutorial. In future, the command line mode will be discussed.

Options

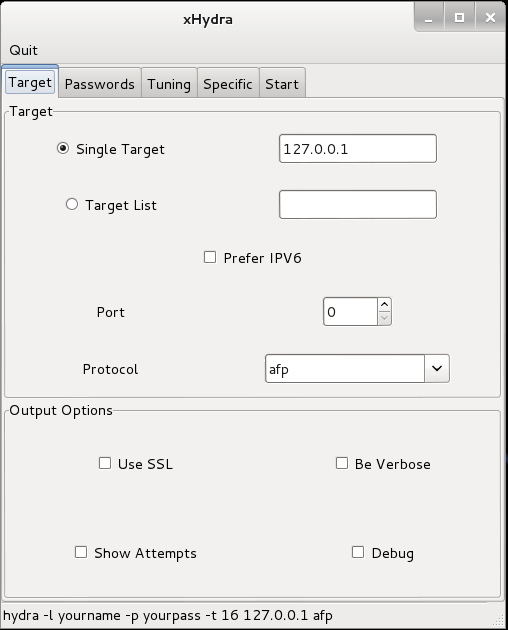

You can open xHydra from the Kali linux menu or terminal.

Target- Settings of various target oprions

Passwords – Specify password options & wordlists

Tuning – Secify how fast should hydra work. Other timing options are also available.

Specific – For testing on specific targets like a domain, https proxy etc.

Start – Start/Stop & shows the output.

Lab 1: Breaking an ssh with wordlist attack – Hydra

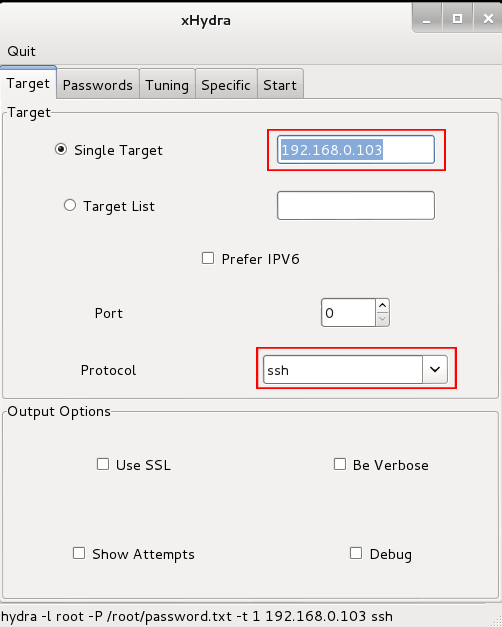

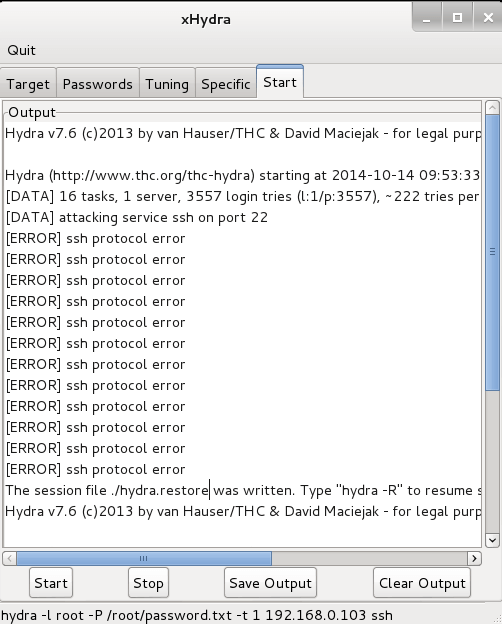

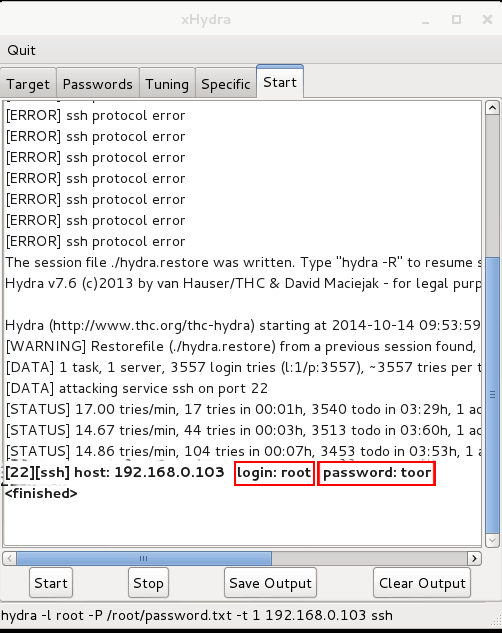

In this lab we try to break an ssh authentication on a remote has who has IP address 192.168.0.103. Here we do a wordlist attack by using a wordlist containing most common passwords to break into the root account.

Step 1: Open thc-hydra

Step 2: Set Target & protocol in the target tab.

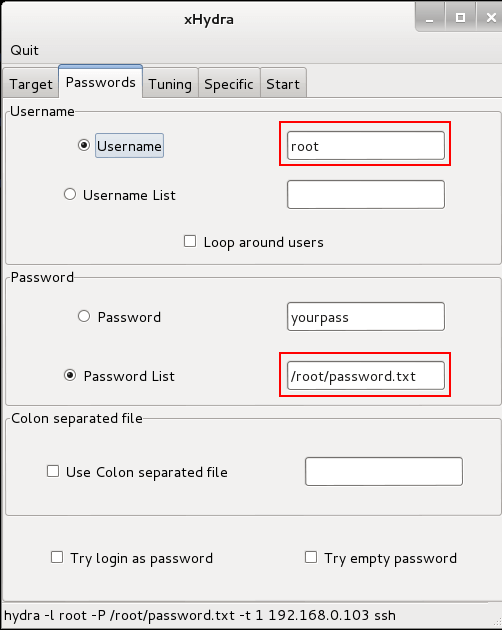

Step 3: Set the username as root & specify the location for a wordlist in passwords tab.

Note: Kali Linux comes with built-in wordlists. Search them using the command: locate *.lst in terminal.

Other wide ranges of wordlist ranging up to 3GB or more are available on the internet. Just google for 5 minutes.

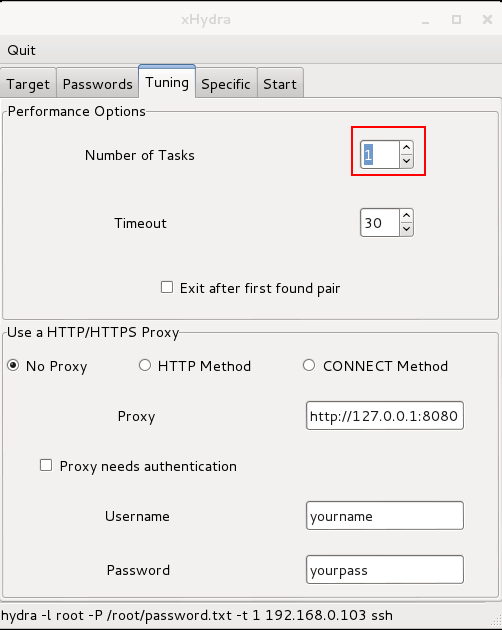

Step 4: Set no of tasks to 1 in tuning tab since this will reduce congestion & chance of detection. But takes longer to complete. This is also necessary to mitigate account lockout duration.

Step 5: Start the thc-hydra from Start tab.

Step 6: Scroll Down & Wait until the password gets cracked

Источник

Penetration Testing Tools

Kali Linux Tools Listing

Hydra

Hydra Description

A very fast network logon cracker which support many different services.

Currently this tool supports the following protocols: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

Author: Van Hauser, Roland Kessler

Hydra Help

Hydra bruteforce password generation option usage:

Hydra Supported Protocols

- asterisk

- afp

- cisco

- cisco-enable

- cvs

- firebird

- ftp

- ftps

- http-head

- https-head

- http-get

- https-get

- http-post

- https-post

- http-get-form

- https-get-form

- http-post-form

- https-post-form

- http-proxy

- http-proxy-urlenum

- icq

- imap

- imaps

- irc

- ldap2

- ldap2s

- ldap3

- ldap3s

- ldap3-crammd5

- ldap3-crammd5s

- ldap3-digestmd5

- ldap3-digestmd5s

- mssql

- mysql

- nntp

- oracle-listener

- oracle-sid

- pcanywhere

- pcnfs

- pop3

- pop3s

- postgres

- rdp

- redis

- rexec

- rlogin

- rsh

- rtsp

- s7-300

- sip

- smb

- smtp

- smtps

- smtp-enum

- snmp

- socks5

- ssh

- sshkey

- svn

- teamspeak

- telnet

- telnets

- vmauthd

- vnc

- xmpp

Options of Hydra Supported protocols

cisco

Module cisco is optionally taking the keyword ENTER, it then sends an initial ENTER when connecting to the service.

cisco-enable

Module cisco-enable is optionally taking the logon password for the cisco device

Note: if AAA authentication is used, use the -l option for the username and the optional parameter for the password of the user.

cvs

Module cvs is optionally taking the repository name to attack, default is «/root»

firebird

Module firebird is optionally taking the database path to attack, default is «C:\Program Files\Firebird\Firebird_1_5\security.fdb»

http-get, https-get, http-post, https-post

Module http-get requires the page to authenticate.

For example: «/secret» or «http://bla.com/foo/bar» or «https://test.com:8080/members»

http-get-form, https-get-form, http-post-form, https-post-form

Module http-get-form requires the page and the parameters for the web form.

By default this module is configured to follow a maximum of 5 redirections in a row. It always gathers a new cookie from the same URL without variables The parameters take three «:» separated values, plus optional values.

(Note: if you need a colon in the option string as value, escape it with «\:», but do not escape a «\» with «\\».)

Источник

Знакомимся с Hydra gtk, утилитой для Аудита безопасности

Hydra – утилита для брутфорса, позволяет подбирать пароли к множеству протоколов. Имеется как консольная версия данной утилиты, так и с графическим интерфейсом. В данной же статье, мы как раз и будем рассматривать способ брутфорса через графический интерфейс. При помощи этой замечательной утилиты, вы сможете сбрутфорсить более чем к 30 протоколам, например к ftp, smb, http и к https тоже, ssh, vnc, pop3 и так далее. Кстати, для брутфорса ssh необходим пакет libssh, имейте это ввиду. Более подробно ознакомиться с данным продуктом можно на GitHub. В Kali Linux, а так же в Parrot OS Hydra уже предустановлена, в других же дистрибутивах необходимо устанавливать вручную.

Устанавливаем Hydra gtk в Debian / Ubuntu

В данной статье мы рассмотрим вариант установки Гидры в Debian/Ubuntu из официальных репозиториев, то же самое будет касаться и остальных дистрибутивов, основанных на Debian/Ubuntu. Вы так же можете собрать Гидру из GitHub, инструкция прилагается все на том же GitHub, в том числе и необходимые зависимости. А в данной статье ограничимся лишь официальными репозиториями. Если же вам будет интересен полный процесс, то есть, установка из GitHub и работа с Hydra в терминале, пишите в комментариях и в одной из следующих статей обязательно опишу подробно работу с этим замечательным инструментом. И так переходим к установке, открываем терминал и вводим команды:

Вместе с графической версией установиться и консольная. После чего можно переходить к аудиту, проводить аудит безопасности будем на протоколе ssh, но, принцип в графической версии примерно везде один и тот же.

Проводим Брутфорс SSH с Hydra

Для брутфорса необходимы словари с паролями, их вы можете либо скачать из интернета, либо, составить самим, например, утилитой Crunch. Одни из самых популярных словарей для брутфорса – rockyou.txt, cain.txt, john.txt, это так, на заметку читателям. Когда установка Hydra-gtk завершиться, запускаем утилиту, на первой вкладке “Target” нас интересуют несколько палей, и первое поле это “Single Target”, в данном поле необходимо указать IP адрес жертвы. Так же, в поле “Target List” можно указать список IP адресов, собранных в одном файле. Для примера, будем атаковать IP адрес – “192.168.88.251”, далее, в поле “Port” указываем порт, на который будет совершаться атака, это может быть как 80 порт, так и 443. Но, так как мы будем брутить SSH, то указываем порт 22. В поле “Protocol” выбираем “ssh”. Если вы атакуете протокол, который использует SSL, для него можно отметить галочкой пункт “Use SSL”, в данном же случае, не о каком SSL речь не идет:

Переходим во вкладку “Passwords”, и тут необходимо указать логин жертвы в поле “Username”, либо, выбрать список логинов в поле “Username List”. В список можно включить самые популярные логины, например тот же “admin”, если же вам заранее известен логин, указываем его в поле “Username” и двигаемся дальше. Переходим к полям “Password”, в первом поле “Password” указываем пароль, если к примеру вы его знаете, если же нет, переходим ко второму полю, вот тут то нам и понадобятся словари с паролями. Выбираем поле “Password List” и указываем словарь с паролями, заранее составленный либо, скаченный из интернета. Последнее поле “Generate” позволяет утилите Hydra самой составлять словари, для этого указываем количество символов, например от 3 до 5 символов в пароле, далее указываем буквы или цифры, например, прописные “a” и заглавные “A”, а так же указываем цифры, к примеру “1”. В примере же я буду использовать зарание составленный словарь под названием “key-pass”:

Переходим к вкладке “Tuning”, в поле “Number of Task” указываем сколько одновременно запросов будет даваться на сервер, рекомендуется по моему 4, если не ошибаюсь. В поле “Timeout” указываем промежуток времени, через который будут посылаться запрос:

Остальные вкладки и поля рассматривать не будем, так как там настройки прокси и так далее, в данный момент это не к чему, так как мы не собираемся взламывать, а всего лишь проводим аудит безопасности своей же системы. Переходим во вкладку “Start”, тут все просто, нажимаем на кнопку “Start” и дожидаемся когда Hydra сделает свое дело. Если же в словаре не нашлось пароля, указываем следующий словарь и продолжаем брутфорс:

В самом низу утилиты Hydra отображаются команды, которые вы можете в будущем ввести в терминальной версии утилиты “hydra -s 22 -l admin -P…”. Таким образом вы можете брутфорсить и остальные протоколы, например, тот же ftp, как видите, в работе с Hydra gtk нет не чего сложного. Правда, стоит понимать некоторые вещи, такие как порты, протоколы или тот же SSL.

Заключение

При использовании Hydra, а так же других утилит, которые используются для брутфорса и взлома, в том числе и поисковик Shodan, помните о законе. Все описанное в данной статье носит лишь ознакомительный характер, а незаконное использование подобных инструментов может повлечь за собой уголовную ответственность. В первую очередь, данная инструкция призвана провести аудит безопасности ваших систем на предмет возможного взлома. Если же вам интересна данная тема про Hydra, пишите в комментариях, и как уже говорилось выше, в одной из следующих статей разберем более подробно данную утилиту.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

Источник