- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- wifiphisher

- Описание wifiphisher

- Справка по wifiphisher

- Руководство по wifiphisher

- Примеры запуска wifiphisher

- Фишинговые сценарии

- Создание пользовательского фишингового сценария

- Установка wifiphisher

- Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

- Kali linux как удалить wifiphisher

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

wifiphisher

Описание wifiphisher

Wifiphisher предназначена для фишинговой атаки на WiFi сети в целях получения паролей от ТД и другой персональной информации. Этот инструмент основан на атаке социальной инженерии. Т.е. эта программа не содержит каких-либо инструментов для брутфорсинга. Это простой способ получить учётные данные от сайтов или пароли от WPA/WPA2.

После достижения состояния человек-посередине с использованием атаки Злой Двойник, Wifiphisher перенаправляет все HTTP запросы на подконтрольную атакующему фишинговую страницу.

Если смотреть глазами жертвы, то атака включает три фазы:

- Жертва деаутентифицируется от её точки доступа. Wifiphisher постоянно глушит все устройства с точками доступа wifi в пределах досягаемости посредством отправки деаутентифицирующих (deauth) пакетов клиенту от точки доступа и точке доступа от клиента, а также широковещательному адресу.

- Жертва подсоединяется к подменной точке доступа. Wifiphisher сканирует пространство и копирует настройки целевых точек доступа. Затем она создаёт подменную ТД, которая настроена особым образом. Она также устанавливает NAT/DHCP сервер и перенаправляет порты. Следовательно, из-за помех клиенты начнут подсоединяться к подменной точке доступа. После этого жертва подвергается атаке человек-посередине.

- Для жертвы будет отображена реалистично выглядящая страница конфигурации роутера. wifiphisher поднимает минимальный веб-сервер и отвечает на HTTP & HTTPS запросы. Как только жертва запросит страницу из Интернета, wifiphisher в ответ отправит реалистичную поддельную страницу, которая спросит пароль. Примером задачи, которая требуют подтверждение WPA пароля, является обновления прошивки.

Справка по wifiphisher

Руководство по wifiphisher

Страница man отсутствует.

Примеры запуска wifiphisher

Запустите инструмент набрав

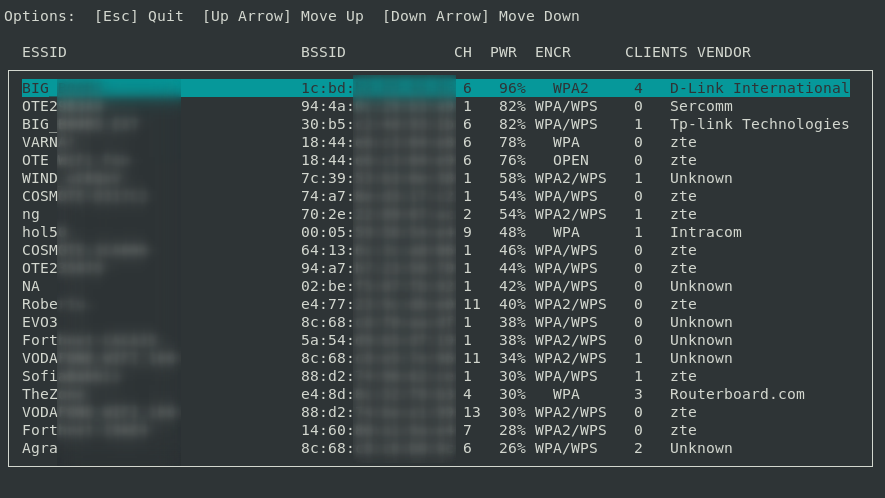

При запуске инструмента без опций, он найдёт правильные интерфейсы и интерактивно спросит пользователя выбрать ESSID целевой сети (из списка всех ESSID в окружающем пространстве) а также фишинговый сценарий, который нужно выполнить.

Использовать wlan0 для поднятия мошеннической точки доступа и wlan4 для DoS атак. Выбрать целевую сеть вручную из списка и выполнить сценарий «Firmware Upgrade».

Полезно для ручного выбора беспроводных адаптеров. Сценарий «Firware Upgrade» — это очень простой способ получить PSK из защищённой паролем сети.

Автоматически выбрать правильные интерфейсы. Установить в качестве цели Wi-Fi с ESSID «CONFERENCE_WIFI» и выполнить сценарий «Plugin Update». Злой Двойник будет защищён паролем PSK «s3cr3tp4ssw0rd».

Полезно в отношении сетей с раскрытыми PSK (например, на конференциях). Сценарий «Plugin Update» заключается в том, что жертва скачивает вредоносный исполнимый файл (например, зловред, содержащий полезную нагрузку обратного шелла).

Не выбирать в качестве цели какую-либо сеть. Просто создать открытую Wi-Fi сеть с ESSID «FREE WI-FI» и выполнить сценарий «OAuth Login».

Полезно в отношении жертв в публичных местах. Сценарий «OAuth Login» обеспечивает простой способ захвата учётных данных из социальных сетей вроде Facebook.

Фишинговые сценарии

Wifiphisher поддерживает созданные сообществом шаблоны для различных фишинговых сценариев, таких как:

- Страницы конфигурации роутера

- Сторонние страницы входа

- Перехватывающие порталы

- Сообщения браузера

Название встроенных фишинговых сценариев для использования с опцией -p:

- firmware-upgrade

- oauth-login

- plugin_update

- wifi_connect

Создание пользовательского фишингового сценария

Для специфичных целевых атак могут понадобиться пользовательские сценарии.

Создание фишингового сценария очень просто и состоит из двух шагов:

1) Создайте config.ini

Файл config.ini размещается в корневой директории шаблон и его содержимое может быть разделено на две секции:

i) info: Эта секция содержит характеристику сценария.

- Name (обязательно): Имя фишингого сценария

- Description (обязательно): Короткое описание (

Это пример файла config.ini:

2) Создание файлов шаблона

Шаблон содержит статичные части желаемого HTML вывода и может содержать состоять из нескольких статичных HTML файлов, изображений, CSS или JavaScript файлов. Динамичные языки (например, PHP) не поддерживаются.

Заполнители

HTML файлы могут содержать специальных синтаксис (благодаря заполнителям), описывающим, как будет вставлен динамическое содержимое. Динамический контент может происходить из двух источников:

i) Маячковые фреймы (Beacon). Маячковые фреймы содержат всю информацию о целевой сети и могут использоваться для сбора информации. Во время выполнения главный процесс собирает всю интересную информацию и передаёт её в выбранный шаблон.

На время написания, главный процесс передаёт следующие данные:

Помните, что приведённые выше значения могут иметь значение ‘None’. Например, все значения target_* будут None, если пользователь не указал целевую точку доступа (использую опцию —essid). Поле ‘target_ap_logo_path’ будет None если логотип не определён конкретного производителя не существует в репозитории логотипов.

ii) Файл config.ini (описанный выше). Все значения заданные в секции «Context» могут использоваться внутри файлов шаблонов.

В случае конфликтов имён, значения из конфигурационного файла перепишут значения, приходящие из маячковых фреймов.

Запись учётных данных

Для того, чтобы wifiphisher знал, какие учётные данные записывать, значение ‘name’ HTML атрибутов нужно предварять строкой ‘wfphshr’. Во время запросов POST, wifiphisher будет записывать все переменные, которые начинаются с этой строки.

Это сниппет из шаблона (index.html):

В этом примере переменные ‘victim_name’ и ‘ISP’ поступают из config.ini, а переменные ‘target_ap_vendor’ — из маячковых фреймов. И «wphshr-username», и «wphshr-password» будут записаны в журнал.

Установка wifiphisher

Требования

Вы сможете извлечь из Wifiphisher максимум при следующих условиях:

- Kali Linux. Хотя Wifiphisher работает и на других дистрибутивах, Kali Linux является официально поддерживаемым дистрибутивом, следовательно, все новые функции тестируются в первую очередь на этой платформе.

- Один беспроводной адаптер, который поддерживает режим AP. Драйверы должны поддерживать netlink.

- Один беспроводной адаптер, который поддерживает режим монитора и способен инъекциям. Если второй беспроводной адаптер недоступен, вы можете запустить этот инструмент с опцией —nojamming. Она отключит проведение атаки деаутентификация.

Источник

Статья Получение любого Wi-Fi пароля без взлома с помощью Wifiphisher

Нужно достать пароль от Wi-Fi, но нет времени на его взлом ? В предыдущих руководствах я показал, как взламывать WEP, WPA2 и WPS, но некоторые читатели жалуются, что на взлом WPA2 уходит слишком много времени, а защита WPS включена далеко не на всех точках доступа (на мой взгляд, точек с WPS всё ещё достаточно много). Чтобы помочь вам в таких ситуациях, я расскажу о практически гарантированном способе получения пароля от Wi-Fi без всякого взлома с помощью Wifiphisher.

Идея заключается в создании поддельной точки доступа, а затем деаутентификации пользователя с его оригинальной точки (для этого подойдёт и DoS-атака). После повторного подключения, он попадёт на вашу поддельную точку доступа с тем же SSID и увидит кажущуюся настоящей веб-страницу запрашивающую пароль из-за «обновления прошивки». Как только пароль будет введён, вы перехватите его и позволите ему использовать злого близнеца, как настоящую точку доступа, чтобы он ничего не заподозрил. Отличный план!

Таким образом, Wifiphisher выполняет следующие действия:

- Выкидывает пользователя с настоящей точки доступа.

- Позволяет ему войти на вашу поддельную точку доступа.

- Демонстрирует пользователю веб-страницу, уведомляющую об успешном «обновлении прошивки» и необходимости повторного ввода учётных данных.

- Передаёт хакеру пароль от Wi-Fi, в то время как ничего не подозревающий пользователь продолжает спокойно пользоваться интернетом.

Подобные скрипты не являются чем-то новым, взять хотя бы Airsnarf. Но Wifiphisher выгодно отличается от них своей продвинутостью. Этот автоматический скрипт значительно упрощает вашу работу, однако, при желании, вы всегда можете выполнить вышеописанные шаги и вручную

Для достижения поставленной цели вам понадобиться Kali Linux и два беспроводных адаптера, один из которых способен выполнять инъекцию пакетов. В данном случае, я воспользовался моделью Alfa AWUS036H. Вы можете выбрать и другие адаптеры, но прежде чем сделать это, убедитесь, что они совместимы с Aircrack-ng (поддерживают инъекцию пакетов). Пожалуйста, не жалуйтесь, что у вас ничего не работает, пока не проверите свой беспроводной адаптер и не убедитесь, что он способен совершать инъекцию пакетов. У большинства моделей такая возможность отсутствует.

Ну а теперь, давайте взглянем на Wifiphisher.

Шаг 1: Скачайте Wifiphisher

Для начала, запустите Kali и откройте терминал. Затем скачайте Wifiphisher с GitHub и распакуйте код.

На скриншоте ниже видно, что я распаковал исходный код Wifiphisher.

Кроме этого, вы можете скопировать код с GitHub, выполнив следующую команду:

Шаг 2: Откройте директорию утилиты

Далее, пройдите в директорию, которую приложение Wifiphisher создало во время распаковки. В моём случае это /wifiphisher-1.1.

Шаг 3: Запустите скрипт

Вы можете запустить скрипт Wifiphisher, воспользовавшись этой командой:

Обратите внимание, что перед названием скрипта я поставил имя интерпретатора – python.

Во время первого запуска, скрипт, скорее всего, сообщит вам, что «hostapd» не найден и предложит его установить. Чтобы начать установку hostapd, введите «y» (да).

После завершения установки, снова выполните скрипт Wifiphisher.

На этот раз он запустит веб-сервер на порте 8080 и 443, а затем найдёт все доступные сети Wi-Fi.

После этого вы увидите список всех обнаруженных Wi-Fi сетей на экране. В моём примере утилите удалось найти сеть под названием «wonderhowto». Она и станет целью нашей атаки.

Шаг 4: Начните атаку и получите пароль

Нажмите Ctrl + C на своей клавиатуре, и приложение попросит вас ввести номер точки доступа, которую вы хотите атаковать. В моём случае это точка номер 12.

После нажатия клавиши Enter, Wifiphisher покажет вам страничку, которую вы можете видеть на скриншоте ниже. Это значит, что интерфейс сейчас используется и происходит клонирование SSID и атака выбранной точки доступа.

Пользователь будет отключён от своей точки доступа. Во время повторного подключения он будет направлен на нашу поддельную точку доступа.

Как только это произойдёт, прокси на веб-сервере перехватит запрос и подсунет пользователю поддельную страничку входа, информирующую об установке новой версии прошивки маршрутизатора и необходимости повторной аутентификации.

Как видите, я ввёл свой пароль (nullbyte) и нажал Отправить.

Когда пользователь введёт своё пароль, он будет передан вам через открытый терминал Wifiphisher. Затем утилита пропустит пользователя в интернет через вашу систему, дабы он ничего не заподозрил.

Теперь вы сможете получить даже самый сложный пароль от Wi-Fi ! Не забывайте иногда возвращаться к нам за новыми интересными статьями, посвящёнными различным методикам взлома !

Источник

Kali linux как удалить wifiphisher

Wifiphisher is a rogue Access Point framework for conducting red team engagements or Wi-Fi security testing. Using Wifiphisher, penetration testers can easily achieve a man-in-the-middle position against wireless clients by performing targeted Wi-Fi association attacks. Wifiphisher can be further used to mount victim-customized web phishing attacks against the connected clients in order to capture credentials (e.g. from third party login pages or WPA/WPA2 Pre-Shared Keys) or infect the victim stations with malwares.

. powerful. Wifiphisher can run for hours inside a Raspberry Pi device executing all modern Wi-Fi association techniques (including «Evil Twin», «KARMA» and «Known Beacons»).

. flexible. Supports dozens of arguments and comes with a set of community-driven phishing templates for different deployment scenarios.

. modular. Users can write simple or complicated modules in Python to expand the functionality of the tool or create custom phishing scenarios in order to conduct specific target-oriented attacks.

. easy to use. Advanced users can utilize the rich set of features that Wifiphisher offers but beginners may start out as simply as «./bin/wifiphisher». The interactive Textual User Interface guides the tester through the build process of the attack.

. the result of an extensive research. Attacks like «Known Beacons» and «Lure10» as well as state-of-the-art phishing techniques, were disclosed by our developers, and Wifiphisher was the first tool to incorporate them.

. supported by an awesome community of developers and users.

. free. Wifiphisher is available for free download, and also comes with full source code that you may study, change, or distribute under the terms of the GPLv3 license.

Wi-Fi phishing consists of two steps:

The first step involves the process of associating with Wi-Fi clients unknowingly, or in other words, obtaining a man-in-the-middle (MITM) position. Wifiphisher uses a number of different techniques to achieve this including:

- Evil Twin, where Wifiphisher creates a fake wireless network that looks similar to a legitimate network.

- KARMA, where Wifiphisher masquerades as a public network searched for by nearby Wi-Fi clients.

- Known Beacons, where Wifiphisher broadcasts a dictionary of common ESSIDs, that the around wireless stations have likely connected to in the past.

At the same time, Wifiphisher keeps forging “Deauthenticate” or “Disassociate” packets to disrupt existing associations and eventually lure victims using the above techniques.

Performing MiTM attack

(Optionally) There are a number of different attacks that can be carried out once Wifiphisher grants the penetration tester with a man-in-the-middle position. For example, the tester may perform data sniffing or scan the victim stations for vulnerabilities.

Using Wifiphisher, advanced web phishing techniques are possible by gathering information from the target environment and victim user. For example, in one of our scenarios, Wifiphisher will extract information from the broadcasted beacon frames and the HTTP User-Agent header to display a web-based imitation of Windows network manager in order to capture the Pre-Shared Key.

Following are the requirements for getting the most out of Wifiphisher:

- A working Linux system. People have made Wifiphisher work on many distros, but Kali Linux is the officially supported distribution, thus all new features are primarily tested on this platform.

- One wireless network adapter that supports AP & Monitor mode and is capable of injection. Drivers should support netlink.

To install the latest development version type the following commands:

Alternatively, you can download the latest stable version from the Releases page.

Run the tool by typing wifiphisher or python bin/wifiphisher (from inside the tool’s directory).

By running the tool without any options, it will find the right interfaces and interactively ask the user to pick the ESSID of the target network (out of a list with all the ESSIDs in the around area) as well as a phishing scenario to perform. By default, the tool will perform both Evil Twin and KARMA attacks.

Use wlan0 for spawning the rogue Access Point and wlan4 for DoS attacks. Select the target network manually from the list and perform the «Firmware Upgrade» scenario. Verify that the captured Pre-Shared Key is correct by checking it against the handshake in the handshake.pcap file.

Useful for manually selecting the wireless adapters. The «Firmware Upgrade» scenario is an easy way for obtaining the PSK from a password-protected network.

Automatically pick the right interfaces. Target the Wi-Fi with ESSID «CONFERENCE_WIFI» and perform the «Plugin Update» scenario. The Evil Twin will be password-protected with PSK «s3cr3tp4ssw0rd».

Useful against networks with disclosed PSKs (e.g. in conferences). The «Plugin Update» scenario provides an easy way for getting the victims to download malicious executables (e.g. malwares containing a reverse shell payload).

Simply spawn an open Wi-Fi network with ESSID «FREE WI-FI» and perform the «OAuth Login» scenario. Furthermore, mount the «Known Beacons» Wi-Fi automatic association technique.

Useful against victims in public areas. The «OAuth Login» scenario provides a simple way for capturing credentials from social networks, like Facebook.

Following are all the options along with their descriptions (also available with wifiphisher -h ):

| Short form | Long form | Explanation |

|---|---|---|

| -h | —help | show this help message and exit |

| -i INTERFACE | —interface INTERFACE | Manually choose an interface that supports both AP and monitor modes for spawning the rogue AP as well as mounting additional Wi-Fi attacks from Extensions (i.e. deauth). Example: -i wlan1 |

| -eI EXTENSIONSINTERFACE | —extensionsinterface EXTENSIONSINTERFACE | Manually choose an interface that supports monitor mode for running the extensions. Example: -eI wlan1 |

| -aI APINTERFACE | —apinterface APINTERFACE | Manually choose an interface that supports AP mode for spawning an AP. Example: -aI wlan0 |

| -pI INTERFACE | —protectinterface INTERFACE | Specify one or more interfaces that will have their connection protected from being managed by NetworkManager. |

| -kN | —keepnetworkmanager | Do not kill NetworkManager. |

| -nE | —noextensions | Do not load any extensions. |

| -e ESSID | —essid ESSID | Enter the ESSID of the rogue Access Point. This option will skip Access Point selection phase. Example: —essid ‘Free WiFi’ |

| -pPD PHISHING_PAGES_DIRECTORY | —phishing-pages-directory PHISHING_PAGES_DIRECTORY | Search for phishing pages in this location |

| -p PHISHINGSCENARIO | —phishingscenario PHISHINGSCENARIO | Choose the phishing scenario to run.This option will skip the scenario selection phase. Example: -p firmware_upgrade |

| -pK PRESHAREDKEY | —presharedkey PRESHAREDKEY | Add WPA/WPA2 protection on the rogue Access Point. Example: -pK s3cr3tp4ssw0rd |

| -qS | —quitonsuccess | Stop the script after successfully retrieving one pair of credentials. |

| -lC | —lure10-capture | Capture the BSSIDs of the APs that are discovered during AP selection phase. This option is part of Lure10 attack. |

| -lE LURE10_EXPLOIT | —lure10-exploit LURE10_EXPLOIT | Fool the Windows Location Service of nearby Windows users to believe it is within an area that was previously captured with —lure10-capture. Part of the Lure10 attack. |

| -iAM | —mac-ap-interface | Specify the MAC address of the AP interface. Example: -iAM 38:EC:11:00:00:00 |

| -iEM | —mac-extensions-interface | Specify the MAC address of the extensions interface. Example: -iEM E8:2A:EA:00:00:00 |

| -iNM | —no-mac-randomization | Do not change any MAC address. |

| -hC | —handshake-capture | Capture of the WPA/WPA2 handshakes for verifying passphrase. Requires cowpatty. Example: -hC capture.pcap |

| -dE ESSID | —deauth-essid ESSID | Deauth all the BSSIDs in the WLAN with that ESSID. |

| -dC CHANNELS | —deauth-channels CHANNELS | Channels to deauth. Example: —deauth-channels 1,3,7 |

| —logging | Enable logging. Output will be saved to wifiphisher.log file. | |

| -lP LOGPATH | —logpath LOGPATH | Determine the full path of the logfile. |

| -cP CREDENTIAL_LOG_PATH | —credential-log-path CREDENTIAL_LOG_PATH | Determine the full path of the file that will store any captured credentials |

| -cM | —channel-monitor | Monitor if the target access point changes the channel. |

| —payload-path | Enable the payload path. Intended for use with scenarios that serve payloads. | |

| -wP | —wps-pbc | Monitor if the button on a WPS-PBC Registrar side is pressed. |

| -wAI | —wpspbc-assoc-interface | The WLAN interface used for associating to the WPS AccessPoint. |

| -kB | —known-beacons | Perform the known beacons Wi-Fi automatic association technique. |

| -fH | —force-hostapd | Force the usage of hostapd installed in the system. |

| —dnsmasq-conf DNSMASQ_CONF | Determine the full path of dnmasq.conf file. | |

| -dK | —disable-karma | Disables KARMA attack. |

| -pE | —phishing-essid | Determine the ESSID you want to use for the phishing page. |

Targeting an access point

A successful attack

If you are a Python developer or a web designer you can help us improve Wifiphisher. Feel free to take a look at the bug tracker for some tasks to do.

If you don’t know how to code, you can help us by proposing improvements or reporting bugs. Please have a look at the Bug Reporting Guidelines and the FAQ document beforehand. Note that the tool does not aim to be script-kiddie friendly. Make sure you do understand how the tool works before opening an issue.

The script is based on an idea from Dan McInerney back in 2015.

A full list of contributors lies here.

Wifiphisher is licensed under the GPLv3 license. See LICENSE for more information.

Wifiphisher’s current version is 1.4. You can download the latest release from here. Otherwise you can get the latest development version by cloning this repository.

- Usage of Wifiphisher for attacking infrastructures without prior mutual consistency can be considered as an illegal activity. It is the final user’s responsibility to obey all applicable local, state and federal laws. Authors assume no liability and are not responsible for any misuse or damage caused by this program.

Note: Be aware of sites pretending to be related with the Wifiphisher Project. They may be delivering malware.

For Wifiphisher news, follow us on Twitter or like us on Facebook.

Источник