- Использование NetHunter

- Использование NetHunter

- Использование NetHunter: Настраиваем донгл

- Использование NetHunter: Сканирование эфира

- Использование NetHunter: Универсальная атака

- Вычисление пароля по хендшейку

- Перебор по словарю и радужным таблицам

- Лайфхак

- Заключение

- kali linux nethunter

- Документация KALI NETHUNTER

- 1.0 Поддерживаемые девайсы и ромы.

- 2.0 Загрузка NeHunter

- 3.0 Сборка NetHunter

- 4.0 установка NetHunter поверх Android

- 4.1 Установка из Linux / OSX

- 4.2 Установка из Windows

- 5.0 Действия после установки.

- 6.0 Возможности Kali NetHunter

- 7.0 Портирование NetHunter на новые устройства:

- 8.0 Известное поддерживаемое оборудование:

- Приложения NetHunter:

- Kali linux nethunter что может

- Content:

- Overview

- 1.0 NetHunter Editions

- 2.0 NetHunter Supported Devices and ROMs

- 3.0 Downloading NetHunter

- 4.0 Building NetHunter

- 5.0 Installing NetHunter on top of Android

- 6.0 Post Installation Setup

- 7.0 Kali NetHunter Attacks and Features

- Kali NetHunter Application

- 3rd Party Android Applications in the NetHunter App Store

- 8.0 Porting NetHunter to New Devices

- 9.0 Known Working Hardware

- 10.0 NetHunter Apps

Использование NetHunter

В предыдущей статьях мы занимались установкой NetHunter и выбором адаптера для вардрайвинга. Теперь мы можем использовать Kali NetHunter и приступить к аудиту точки доступа.

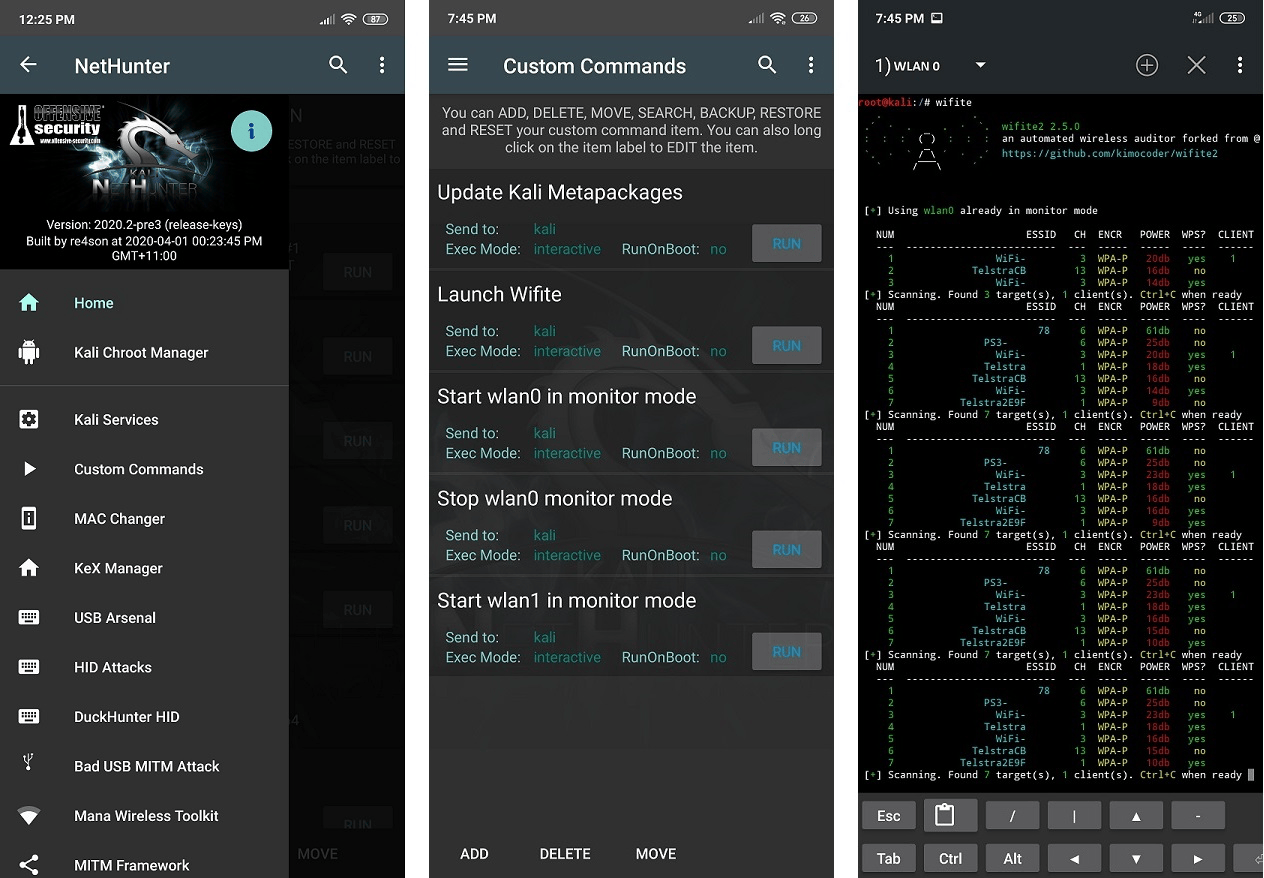

В меню приложения NetHunter есть кнопки быстрого вызова популярных команд и даже отдельная секция Wardriving с очень скудным наполнением. Предполагается, что опытный пентестер сам заполнит ее шорткатами на свой вкус.

Использование NetHunter

Пока мы этого делать не будем, поскольку шорткаты — это просто кнопки, передающие заранее записанные команды в терминал. Можно вообще не открывать приложение NetHunter, а сразу запустить эмулятор терминала и выбрать в нем Kali.

Использование NetHunter: Настраиваем донгл

Первым делом необходимо определить и задействовать донгл. Обычно внешний WiFi-адаптер получает имя интерфейса wlan1, однако имя может быть любым. Стоит проверить (и при необходимости изменить) его перед дальнейшими действиями.

Для начала узнаем список доступных сетевых интерфейсов:

Чтобы посмотреть подробности о сетевых адаптерах и их параметрах, используем другую команду:

В ответ она выводит довольно громоздкий перечень, поэтому обычно удобнее использовать более прицельные запросы. Например, следующий запрос позволяет узнать, какие частотные диапазоны поддерживает ваш Wi-Fi-адаптер:

Перед началом эфирных изысканий необходимо переключить Wi-Fi-модуль в режим мониторинга. Желательно также изменить его MAC-адрес. Это нужно для того, чтобы меньше светиться в логах. Смена MAC-адреса также понадобится, если ты захочешь выполнить атаку «Злой двойник». Ее мы подробно разберем в одной из следующих статей.

Включить режим мониторинга можно разными способами. Например, так:

или с помощью утилиты Airmon-ng:

Поменять MAC-адрес можно с помощью ifconfig:

(здесь вместо знаков вопроса необходимо задать желаемый MAC-адрес в hex-формате).

Если захочешь посмотреть текущий MAC-адрес своего Wi-Fi-модуля (например, проверить, заменился ли он), то введи команду:

Эта же утилита умеет изменять MAC-адрес на случайный (удобно для автоматизации):

Перед изменениями режима работы донгла и его MAC-адреса требуется отключить сетевой интерфейс, а затем включить его снова. Поэтому полный список команд для смены MAC и включения мониторинга выглядит так:

Использование NetHunter: Сканирование эфира

Начинаем со сбора информации. Просканировать эфир из консоли проще всего с помощью Airodump-ng:

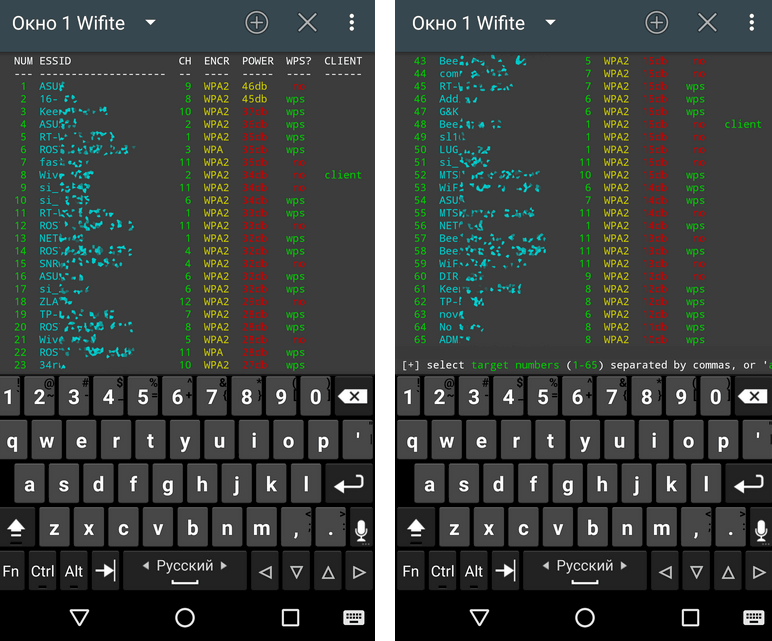

Но гораздо удобнее для этого использовать скрипт Wifite. Некоторые считают его не тру-хакерской утилитой, но на blackMORE Ops его любят и замечают, что хакерский инструмент — это тот, который позволяет быстрее добиться результата. Не стоит пренебрегать «нубскими» программами, если они информативны и экономят время.

Для начала сканирования достаточно написать в терминале wifite — утилита запустится в интерактивном режиме и предложит выбрать, какой сетевой интерфейс переключить в режим мониторинга.

Дальше нужно выбрать точку доступа, записать ее параметры (ESSID и/или MAC-адрес, номер канала, тип шифрования, наличие/отсутствие WPS) и выбрать наиболее рациональный вариант атаки.

Обрати внимание, что в NetHunter предустановлен Wifite r87. На GitHub доступна вторая версия, в которой есть поддержка режима 5 ГГц, гораздо эффективнее выполняется деавторизация и постоянно отображается текущий уровень сигнала выбранной точки доступа. Установить Wifite 2.00 в Kali NetHunter можно следующей командой:

Дальше переходим в каталог wifite2 и запускаем скрипт Wifite.py. Обрати внимание на регистр.

Использование NetHunter: Универсальная атака

Простейшие атаки по дефолтным WPS PIN мы уже разбирали в статье «Взлом WiFi на Android«. Они дают практически мгновенный результат, но срабатывают только на уязвимых точках доступа. Сейчас же мы разберем максимально универсальный метод, работающий с любым типом авторизации (WEP/WPA/WPA2) и никак не связанный с WPS.

Атака называется «захват рукопожатий», то есть сессий авторизации клиентских устройств на точке доступа Wi-Fi. Выполнять его можно как в пассивном режиме, так и в активном.

При выборе первого варианта твои действия совершенно незаметны. Ты ничего не отправляешь в эфир, а только слушаешь выбранный канал в ожидании авторизации любого устройства на нужной AP. Дождавшись handshake, ты перехватываешь его и записываешь в файл:

Это пример для пятого номера канала и имени файла с хендшейком captured.cap. Для надежности лучше захватить несколько рукопожатий и спокойно анализировать их на стационарном компьютере (или вовсе загрузить на специализированные онлайн-сервисы подбора паролей по хендшейкам, об этом позже).

К точке доступа могут подолгу не подключаться новые «клиенты». Если ждать надоело, то можно ускорить процесс, перейдя в активный режим. Так ты получишь существенную прибавку к скорости ценой утраты маскировки.

Для этого понадобится утилита aireplay-ng, которая (помимо прочего) умеет выполнять принудительное отсоединение беспроводных клиентов от выбранной точки доступа.

Параметр -0 задает режим деаутентификации, а единица — число отправляемых подряд комaнд отключения. Обычно используют от одного до пяти пакетов в зависимости от уровня сигнала и скорости отклика (подсказка: не спеши сразу ставить пять; пока ты DDoS’ишь AP лавиной deauth’ов, прослушаешь хендшейк, и все будет зря). Параметр -a служит для указания MAC-адреса точки доступа, а параметр -c — подключенного к ней клиента. Если MAC-адрес клиента не указaн, то будет отправлен широковещательный запрос и команду дeавторизации получат все клиенты выбранной AP.

Вместо MAC-адреса AP мoжно указать ее имя с ключом -e (ESSID). Пример:

Aireplay отправит через твой Wi-Fi-донгл команды деавтоpизации всем устройствам, подключенным к точке доступа с именем MarsHotel. Они разорвут соединение и вскоре начнут соединяться повторно. Так эфир быстро наполнится свежими хендшейками.

Примечание: устройство не удастся принудительно рассоединить с AP, если твой сигнал слишком слабый или если админ включил опцию шифрования фреймов (IEEE 802.11w-2009). Последнее часто встречается в корпоративных сетях, особенно с маршрутизаторами Cisco уровня Enterprise.

Более грубoе отключение иногда удается выполнить утилитой MDK3:

Здесь wlan1 — имя беспроводного интерфейса, d — команда деаутентификации, -c 1, …, 11 — команда отсылки пакетов deauth по всем основным каналам диапазона 2,4 ГГц.

Скрипт Wifite также выполняет деавторизацию обнаруженных клиентов (если ты не отменил ее отдельной командой). Вторая версия проделывает такую атаку полностью автоматически и очень быстро.

Среднее время ожидания перехвата «рукопожатия» в активном режиме составляет пару минут, а в зaсаде можно просидеть несколько часов. Минус — ты полностью лишаешься маскировки и светишься в логах. Если это точка доступа в какой-то компании, то наверняка админ получит тревожные сообщения от систем обнаружения вторжений.

Если на точке доступа включен режим фильтрации по MAC-адресу, а ни одного легитимного клиента не подключено, то брутфорс MAC-адреса из «белого списка» можно выполнить утилитой MDK3:

Вместо знакoв вопроса подставь MAC-адрес атакуемой точки доступа.

Вычисление пароля по хендшейку

Файл с перехваченными пакетами авторизации клиентов записывался с определенного канала, поэтому он мoжет содержать данные радиообмена с разными точками доступа. Программы анализа .cap-файлов обычно самостоятельно определяют сохраненные ESSID и предлагают выбрать нужный идентификатор. Одна из первых утилит для подбора пароля из перехваченных хендшейков — пpограмма Aircrack-ng. Команда перебора паролей по словарю выглядит так:

Оптимизированные словари для Kali NetHunter лежат здесь. Вместо них можно взять любые другие. Главное, чтобы каждое слово в файле словаря начиналось с новой строки.

Перебор по словарю и радужным таблицам

Стандарт WPA2 требует использовать пароли длиной от восьми символов. Поэтому многие рекомендуют обработать файл словаря, исключив из него более короткие слова. Казалось бы, вeрное решение, ведь они только отнимают время. Однако среди паролей встречаются повторы и всякие премутации, которые невозможно проверить без короткой основы. Например, test паролем быть не может, а вот testtest или test1234 — запросто.

Если пароль не удалось подобрать атакой по словарю или он изначально предполагается несловарный, то можно использовать радужные таблицы (БД с парами хеш — пароль). Их можно сгенерировать с помощью утилиты airolib-ng (или найти готовые) и скормить Aircrack-ng той же командой, только с ключом -r вместо -w.

Здесь rainbow_table.db — файл радужных таблиц, а captured_hs.pcap — сохраненный хендшейк.

Есть множество других утилит для вычисления пароля из данных файла рукопожатия. Наиболее популярны Pyrit (она уже есть в составе NetHunter) и Hashcat, а точнее — oclHashcat. Это программа с поддержкой ускорения перебора паролей на нескольких процессорах и видеокартах. Поддерживаются как ГП AMD, так и Nvidia. Hashcat использует файлы собственного формата .hccap. Преобразовать в него исходный файл .cap поможет утилита cap2hccapx, входящая в набор hashcat-utils.

Также есть онлайн-сервисы для конвертации и анализа .cap/.pcap-файлов. Например, Hash.co.uk.

Лайфхак

Есть сумки небольшого объема с прозрачным окошком для смартфона. Такую можно повесить на руку (косплeить Fallout) или на руль велосипеда и выполнять разведку эфира, просто гуляя вокруг. Смартфон лежит в сумке, на экране отображаются обычные программы Android, а лог со всеми обнаруженными точками доступа и их параметрами записывается в файл командой:

Так мы включаем режим мониторинга на сетевом интерфейсе wlan1, меняем его MAC на случайный и перенаправляем стандартный вывод в текстовый файл с произвольным названием.

Активный аудит тоже возможен без извлечения смартфона из сумки. Сенсорный экран легко воспринимает команды через пленку.

Почему именно велосипед? У него нет номеров государственной регистрации, и он не привлекает внимания. В ходе эксперимента я спокойно проезжал за шлагбаумы и катался мимо охраны. Она вообще не воспринимает велосипедиста как потенциального нарушителя. Охранники старой закалки воспитывались на столь же старых фильмах, герои которых вели слежку непременно из большого фургона с огромным количеством антенн и маскирующей надписью «Доставка пиццы».

Заключение

NetHunter предлагает множество инструментов, и описать их в рамках одной статьи невозможно. В следующих статьях мы рассмотрим ускоренные техники пентеста, узнаем секрет «Альфы», добавим мощности нашему донглу, научимся проводить аудит скрытых сетей, обходить фильтрацию по MAC-адреcам и найдем управу на корпоративные AP, шифрующие фреймы.

Источник

kali linux nethunter

Документация KALI NETHUNTER

NetHunter — это проект с открытым исходным кодом, разработанный компанией Offensive Security и членом сообщества Kali — BinkyBear.

1.0 Поддерживаемые девайсы и ромы.

2.0 Загрузка NeHunter

Официальную версию NetHunter для вашего поддерживаемого устройства можно загрузить с веб-сайта проекта Offensive Security по следующему URL-адресу:

- https://www.offensive-security.com/kali-linux-nethunter-download

После загрузки zip-файла проверьте сумму SHA1 zip-образа NetHunter со значениями на странице загрузки NetHunter. Если суммы SHA1 не совпадают, не пытайтесь продолжить процедуру установки.

Если вы хотите попробовать более современные сборки (возможно, нестабильные), вы можете найти ночные релизы по следующему URL-адресу:

- https://build.nethunter.com/nightly

Суммы SHA256 для каждого файла можно найти в файле SHA256SUMS в верхней части каждой страницы загрузки. Вы также можете включить проверку подписи zip перед прошивкой, и TWRP проверит весь zip для вас перед установкой.

Для новой установки вам понадобится nethunter-generic- [arch] -kalifs — *. Zip, а также kernel-nethunter- [device] — [os] — *. Zip. Ядро должно быть прошито последним.

3.0 Сборка NetHunter

Те из вас, кто хочет создать образ NetHunter из нашего репозитория GitHub, могут сделать это, используя наши скрипты сборки Python. Ознакомьтесь с нашей страницей Building NetHunter для получения дополнительной информации. Вы можете найти дополнительные инструкции по использованию установщика NetHunter или добавить свое собственное устройство в README, расположенном в каталоге git nethunter-installer.

4.0 установка NetHunter поверх Android

4.1 Установка из Linux / OSX

4.2 Установка из Windows

В качестве альтернативы, если вы хотите работать ndows, вы можете использовать Инструментарий Nexus Root Toolkit (для устройств Nexus) и Инструмент Bacon Root Toolkit (для устройств OnePlus One). Дополнительные инструкции см. В руководстве «Установка из Windows».

5.0 Действия после установки.

- Откройте приложение NetHunter и запустите Менеджер Kali Chroot.

- Настройте Hacker Keyboard.

- Настройте службы Kali, такие как SSH.

- Настройте пользовательские команды.

- Инициализировать базу данных Exploit.

6.0 Возможности Kali NetHunter

7.0 Портирование NetHunter на новые устройства:

8.0 Известное поддерживаемое оборудование:

- Wireless карты

- SDR — RTL-SDR (базирующиеся на RTL2832U)

- Bluetooth

Приложения NetHunter:

Приложение NetHunter можно найти здесь

Приложение терминал можно найти здесь

Приложение VNC можно найти здесь

Исходный код для создания приложения NetHunter можно найти на GitHub здесь

Источник

Kali linux nethunter что может

Content:

Overview

Kali NetHunter is available for un-rooted devices (NetHunter Rootless), for rooted devices that have a custom recovery (NetHunter Lite), and for rooted devices with custom recovery for which a NetHunter specific kernel is available (NetHunter).

The core of Kali NetHunter, which is included in all three editions, comprises of:

Kali Linux container that includes all the tools and applications that Kali Linux provides

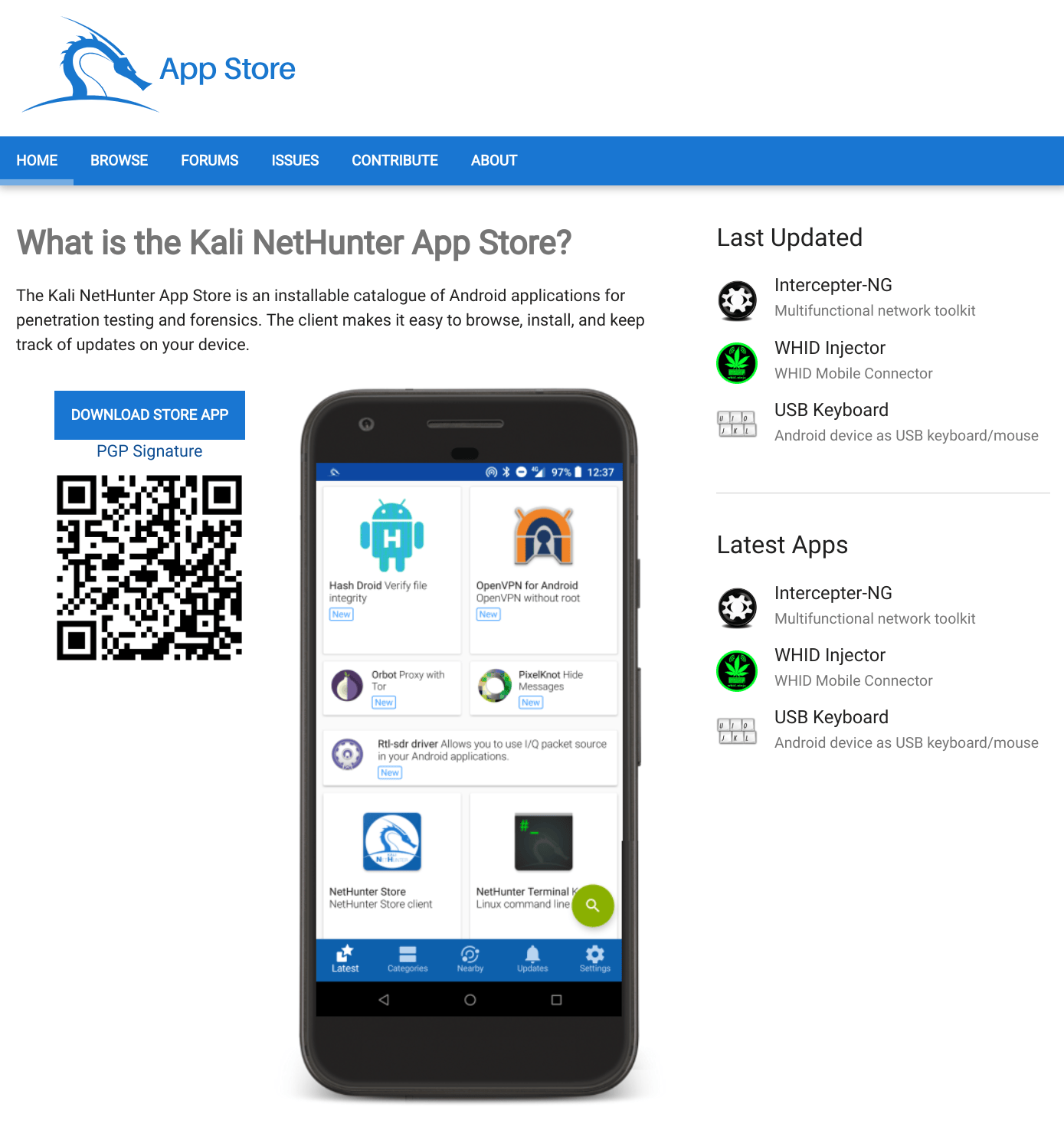

Kali NetHunter App Store with dozens of purpose-built security apps

Android client to access the Kali NetHunter App Store

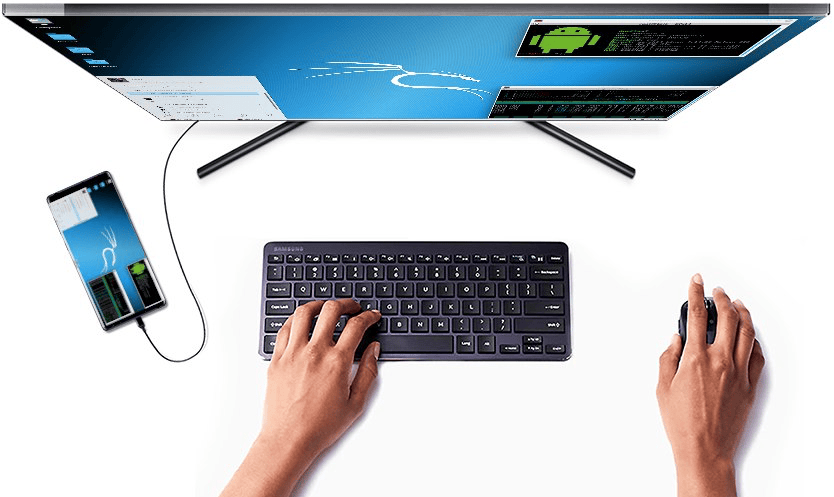

Kali NetHunter Desktop Experience (KeX) to run full Kali Linux desktop sessions with support for screen mirroring via HDMI or wireless screen casting

The Kali NetHunter App Store can be accessed through the dedicated client app or via the web interface.

Both rooted editions provide additional tools & services. A custom kernel can extend that functionality by adding additional network and USB gadget drivers as well as wifi injection support for selected wifi chips.

Beyond the penetration testing tools included in Kali Linux, NetHunter also supports several additional classes, such as HID Keyboard Attacks, BadUSB attacks, Evil AP MANA attacks, and many more.

For more information about the moving parts that make up NetHunter, check out our NetHunter Components page. Kali NetHunter is an Open-source project developed by Offensive Security and the community.

1.0 NetHunter Editions

NetHunter can be installed on almost every Android device under the sun using one of the following editions:

| Edition | Usage |

|---|---|

| NetHunter Rootless | The core of NetHunter for unrooted, unmodified devices |

| NetHunter Lite | The full NetHunter package for rooted phones without a custom kernel. |

| NetHunter | The full NetHunter package with custom kernel for supported devices |

The following table illustrates the differences in functionality:

| Feature | NetHunter Rootless | NetHunter Lite | NetHunter |

|---|---|---|---|

| App Store | Yes | Yes | Yes |

| Kali cli | Yes | Yes | Yes |

| All Kali packages | Yes | Yes | Yes |

| KeX | Yes | Yes | Yes |

| Metasploit w/o DB | Yes | Yes | Yes |

| Metasploit with DB | No | Yes | Yes |

| NetHunter App | No | Yes | Yes |

| Requires TWRP | No | Yes | Yes |

| Requires Root | No | No | Yes |

| WiFi Injection | No | No | Yes |

| HID attacks | No | No | Yes |

The installation of NetHunter Rootless is documented here: NetHunter-Rootless

The NetHunter-App specific chapters are only applicable to the NetHunter & NetHunter Lite editions.

The Kernel specific chapters are only applicable to the NetHunter edition.

2.0 NetHunter Supported Devices and ROMs

NetHunter Lite can be installed on all Android devices that are rooted and have a custom recovery. The full NetHunter experience requires a devices specific kernel that has been purpose built for Kali NetHunter. The NetHunter gitlab repository contains over 164 kernels for over 65 devices. Offensive Security publishes over 25 images for the most popular devices on the NetHunter download page. The following live reports are generated automatically by GitLab CI:

3.0 Downloading NetHunter

Official release NetHunter images for your specific supported device can be download from the Offensive Security NetHunter project page located at the following URL:

Once the zip file has downloaded, verify the SHA256 sum of the NetHunter zip image against the values on the Offensive Security NetHunter download page. If the SHA256 sums do not match, do not attempt to continue with the installation procedure.

4.0 Building NetHunter

Those of you who want to build a NetHunter image from our Gitlab repository may do so using our Python build scripts. Check out our Building NetHunter page for more information. You can find additional instructions on using the NetHunter installer builder or adding your own device in the README located in the nethunter-installer git directory.

5.0 Installing NetHunter on top of Android

Now that you’ve either downloaded a NetHunter image or built one yourself, the next steps are to prepare your Android device and then install the image. “Preparing your Android device” includes:

- unlocking your device and updating it to stock AOSP or LineageOS (CM). (Check point 2.0 for supported roms)

- installing Team Win Recovery Project as a custom recovery.

- installing Magisk to root the device

- disabling force encryption may be required if TWRP cannot access the data partition

- Once you have a custom recovery, all that remains is to flash the NetHunter installer zip file onto your Android device.

6.0 Post Installation Setup

- Open the NetHunter App and start the Kali Chroot Manager.

- Install the Hacker Keyboard from the NetHunter Store using the NetHunter Store app.

- Install any other apps from the NetHunter Store as required.

- Configure Kali Services, such as SSH.

- Set up custom commands.

- Initialize the Exploit-Database.

7.0 Kali NetHunter Attacks and Features

Kali NetHunter Application

- Home Screen — General information panel, network interfaces and HID device status.

- Kali Chroot Manager — For managing chroot metapackage installations.

- Kali Services — Start / stop various chrooted services. Enable or disable them at boot time.

- Custom Commands — Add your own custom commands and functions to the launcher.

- MAC Changer — Change your Wi-Fi MAC address (only on certain devices)

- KeX Manager — Set up an instant VNC session with your Kali chroot.

- USB Arsenal — Control the USB gadget configurations

- **HID [Attacks]** — Various HID attacks, Teensy style.

- DuckHunter HID — Rubber Ducky style HID attacks

- BadUSB MITM Attack — Nuff said.

- MANA Wireless Toolkit — Setup a malicious Access Point at the click of a button.

- MITM Framework — Inject binary backdoors into downloaded executables on the fly.

- NMap Scan — Quick Nmap scanner interface.

- Metasploit Payload Generator — Generating Metasploit payloads on the fly.

- Searchsploit — Easy searching for exploits in Exploit-Database.

3rd Party Android Applications in the NetHunter App Store

8.0 Porting NetHunter to New Devices

If you’re interested in porting NetHunter to other Android devices, check out the following links. If your port works, make sure to tell us about it so we can include these kernels in our releases!

9.0 Known Working Hardware

10.0 NetHunter Apps

All apps can be installed through the NetHunter Store client.

- The NetHunter Store App can be downloaded here

- The NetHunter Web Store can be found here

- The source code for building the NetHunter Apps can be found on GitLab here

Updated on: 2021-Sep-27

Author: Re4son

Источник