- Kali linux nethunter как пользоваться

- Kali Linux NetHunter на Android: зачем и как установить

- Подготовительный этап установки

- Установка Kali Linux NetHunter

- Установка метапакетов

- kali linux nethunter

- Документация KALI NETHUNTER

- 1.0 Поддерживаемые девайсы и ромы.

- 2.0 Загрузка NeHunter

- 3.0 Сборка NetHunter

- 4.0 установка NetHunter поверх Android

- 4.1 Установка из Linux / OSX

- 4.2 Установка из Windows

- 5.0 Действия после установки.

- 6.0 Возможности Kali NetHunter

- 7.0 Портирование NetHunter на новые устройства:

- 8.0 Известное поддерживаемое оборудование:

- Приложения NetHunter:

- Использование NetHunter

- Использование NetHunter

- Использование NetHunter: Настраиваем донгл

- Использование NetHunter: Сканирование эфира

- Использование NetHunter: Универсальная атака

- Вычисление пароля по хендшейку

- Перебор по словарю и радужным таблицам

- Лайфхак

- Заключение

Kali linux nethunter как пользоваться

Q: Совместим ли NetHunter с моим устройством/прошивкой?

A: Да, NetHunter совместим со всеми устройствами на базе Android, исключения это конфликтующие прошивки

Q: На каких SoC будет работать режим монитора на встроенном Wi-Fi адаптере?

A: Это возможно только на SoC от Qualcom, исключения — некоторые SoC от Mediatek и старые чипы Broadcom. На HiSilicon Kirin и Samsung Exynos перевод встроенного Wi-Fi адаптера в режим монитора невозможен

Q: Как перевести встроенный Wi-Fi адаптер в режим монитора?

A: Это возможно сделать на некоторых SoC Qualcom с помощью PenMon, для старых чипов Broadcom можно использовать bcmon или Nexmon. Для всех остальных чипов можно воспользоваться утилитами airmon, wifite или введя в терминале android

Для последних требуется ядро с поддержкой NetHunter

Q: Что делать, если для моего устройства нет ядра?

A: Поискать ядро теме своего устройства (4PDA/XDA) или собрать самому / попросить (заказать) у умельцев

Q: Что такое сборка NetHunter?

A: Это установленные приложения: NetHunter App, NetHunter Terminal

Q: Как установить сборку NetHunter?

A: По отдельности из NetHunter Store или прошивкой chroot архива

Q: Что делать если на разных устройствах не работает внешний Wi-Fi адаптер?

A: На ваших устройствах разный вольтаж, используйте Y-OTG

Q: NetHunter App вылетает на MIUI хотя все требования для установки соблюдены

A: Вероятно у NetHunter App не выставлены дополнительные разрешение, скачайте «Расширенные настройки MIUI» с Google Play или других источников и выдайте права через приложение

Q: Your kernel does not support USB ConfigFS! — что значит?

A: Ваше ядро версии меньше, чем 3.11, либо при сборке ядра был выключен модуль FunctionFS для USB Gadget.

Q: Your kernel version indicates a revision number of 255 or greater. Не могу обновить пакеты, что делать?

A: Поменяйте ядро версия которого будет х.х.*** где звёздочки версия ядра ниже 255. Либо используйте изначально не ядро nethunter, установите все нужные вам пакеты и установите ядро для nethunter

Источник

Kali Linux NetHunter на Android: зачем и как установить

Здравствуй, мой любознательный друг! Наверняка тебя посещали мысли о том, как хакать все вокруг, не привлекая лишнего внимания санитаров службы безопасности и окружающих, быть похожим на героев фильмов, взламывающих системы просто с мобильного устройства, или как прокачать свою мобильность с минимальной потерей функционала? У меня для тебя хорошие новости.

Kali Linux NetHunter — проект Offensive Security. Той самой, что разрабатывает дистрибутив Kali Linux. Это набор программ и утилит из Kali с возможностью запуска на Android. Он позволит тебе по-другому посмотреть на свое любимое устройство на “зеленом роботе” и всегда быть если не во всеоружии, то с набором хорошо знакомых тебе отмычек.

NetHunter не является полноценной прошивкой для устройств, а представляет собой программную надстройку. Поддерживается многими девайсами: почти все из линейки Nexus, некоторые другие устройства от Sony, OnePlus, ZTE, Samsung. Полный список тут.

Устанавливается он на штатную прошивку поддерживаемых устройств и на некоторые кастомные прошивки (CyanogenMod и LineageOS). При этом ядро лучше использовать стандартное.

Но прежде чем начать брутить соседский wi-fi, давай поговорим детальнее об установке. У пользователей, которые никогда не занимались перепрошивкой устройств, могут возникнуть трудности.

Подготовительный этап установки

NetHunter устанавливается на рутованное устройство через кастомное рекавери. Следовательно, нам необходимо получить root и установить recovery (например, TWRP или CM). Перед началом установки стоит сделать backup, так как в процессе разблокировки загрузчика все личные данные удалятся.

Получение root-прав на устройстве — нетривиальная задача. Процесс сильно отличается в зависимости от девайса. Как именно это делается для твоего гаджета, стоит почитать на тематических форумах 4pda.ru и xda-developers.com. Есть случаи, когда разблокировка загрузчика и получение root невозможны или крайне сложны. Поэтому, при выборе устройства сразу обрати внимание на возможность этих действий.

Рассмотрим процесс установки на Nexus 10.

Нам нужно: качественный кабель, usb-порты прямо из материнской платы (чтобы минимизировать возможность получения “кирпича” из устройства), доступ в меню разработчика и само устройство с компьютером. Меню разработчика обычно открывается с помощью нескольких тапов на номер сборки в меню информации об устройстве. Там включаем отладку по USB. Появится всплывающее окно с разрешением на отладку — соглашаемся.

Разрешение на отладку по USB

Для разблокировки я использовал специальную программу Nexus Root Toolkit, где все происходит с помощью нескольких кликов.

1. Запускаем программу. Если все установлено корректно, то в окне лога появится наше устройство. Стоит обратить внимание на его кодовое название — “manta”. Оно нам пригодится. Кодовое название других устройств можно найти в Интернете.

Nexus Root Toolkit

2. Нажимаем кнопку “Unlock Bootloader — Unlock”, это удалит все данные на устройстве.

Лог программы сообщит нам об успешной разблокировке и перезагрузит устройство.

3. Следующим действием получаем root и сразу же устанавливаем кастомный recovery (я ставил TWRP 3.0.2). Ставим галочку на “Custom Recovery” и нажимаем кнопку “Root”. Программа даст нам ссылку на свежую версию TWRP, переходим, скачиваем и указываем путь в программе на файл образа “twrp*.img”.

Вместе с root устанавливаются Supersu и BusyBox. Если не установились, можно их скачать с Play Market. Далее вручную устанавливаем пакет BusyBox через соответствующее приложение. BusyBox запросит root-права — обязательно соглашаемся!

Установка BusyBox*

Установка Kali Linux NetHunter

NetHunter состоит из компонентов ядра (kernel-nethunter) и самой программной надстройки (nethunter-generic). В релизной версии все компоненты собраны в один zip-архив. Есть сборки, где эти компоненты разделены на два архива: kernel-nethunter-manta-lollipop-*.zip и nethunter-generic-arm64-kalifs-full-rolling-*.zip. Для установки Nethunter OS необходимо через recovery установить сначала ядро, а потом программные надстройки, или установить все сразу с помощью архива, включающего в себя все компоненты.

Если тебе повезет, то готовый релизный архив для твоего устройства уже собран и находится на странице сайта Offensive Security. Но, если тебе не повезло, то придется собирать установочный архив самостоятельно. Для этого разработчики сделали утилиту из свежих компонентов. Нужно скачать директорию “nethunter-installer” из репозитория GitLab. Следуя инструкции, инициализируем хранилище устройств командой:

После этого с помощью скрипта на Python собираем установочный архив.

Рассмотрим несколько вариантов сборки с помощью данного скрипта:

- Полная сборка вместе с ядром и chroot для устройства Google Nexus 10 (manta) на Android 5.1.1 Lollipop.

Этот вариант сборки я использовал для установки Nethunter OS. Я не нашел информации, используются ли для сборки компоненты последней релизной версии или просто последние версии компонентов (возможно нестабильные), но у меня возникли проблемы. Например, не установились некоторые приложения NetHunter OS, но их иконки (в виде зеленого робота) были в меню приложений.

Полная сборка с ядром и chroot, но с указанием релиза.

Сборка для обновления ядра и приложений.

Сборка для обновления ядра.

Сборка для обновления приложений без ядра.

Полученный в результате сборки zip-архив (в моем случае nethunter-manta-lollipop-kalifs-full*.zip) сохраняем в корень устройства и загружаемся через recovery. Для каждого устройства загрузка recovery происходит по-разному.

Nexus 10: “Громкость +” + “Громкость -” + кнопка блокировки. Зажимаем их на несколько секунд, загружается bootloader, с помощью клавиш громкости выбираем “Recovery mode” и подтверждаем кнопкой блокировки.

В recovery TWRP выбираем “Install“, выбираем наш zip-файл установщика и тащим ползунок вправо. Установка пошла, после завершения перезагружаем устройство.

Процесс установки через TWRP.

Загрузится Андроид и начнется оптимизация приложений. В итоге, поменялись обои, появилось несколько новых программ в меню, которые, к сожалению, установились некорректно.

Некорректно установленные программы.

Исправить это легко: распаковываем zip-архив и устанавливаем приложения вручную через apk-файлы, которые лежат в *распакованный zip-архив*/data/app. Перед этим следует включить возможность установки приложений из неизвестных источников. Теперь устанавливаем сначала nethunter.apk, а затем и все остальные приложения. Перезагружаем устройство и видим, что иконки начали отображаться нормально. Советую дополнительно настроить HackerKeyboard, поскольку она более адаптирована для работы с терминалом.

Запускаем терминал, выбираем терминал Kali. И устанавливаем обновления:

Исправляем проблемы с репозиторием Microsoft:

Отметим, что домашняя директория пользователя Kali root находится на

Root-разделе: /data/local/nhsystem/kali-armhf/root.

Установка метапакетов

Метапакеты Kali можно дополнительно установить через приложение NetHunter в разделе Kali Chroot Manager — Add Metapackages.

Внизу будет ссылка на сайт, где описано какие пакеты входят в каждый пункт.

На этом установка Nethunter OS закончена, и в следующей статье мы рассмотрим практическое использование нашего кул-хацкерского девайса.

Источник

kali linux nethunter

Документация KALI NETHUNTER

NetHunter — это проект с открытым исходным кодом, разработанный компанией Offensive Security и членом сообщества Kali — BinkyBear.

1.0 Поддерживаемые девайсы и ромы.

2.0 Загрузка NeHunter

Официальную версию NetHunter для вашего поддерживаемого устройства можно загрузить с веб-сайта проекта Offensive Security по следующему URL-адресу:

- https://www.offensive-security.com/kali-linux-nethunter-download

После загрузки zip-файла проверьте сумму SHA1 zip-образа NetHunter со значениями на странице загрузки NetHunter. Если суммы SHA1 не совпадают, не пытайтесь продолжить процедуру установки.

Если вы хотите попробовать более современные сборки (возможно, нестабильные), вы можете найти ночные релизы по следующему URL-адресу:

- https://build.nethunter.com/nightly

Суммы SHA256 для каждого файла можно найти в файле SHA256SUMS в верхней части каждой страницы загрузки. Вы также можете включить проверку подписи zip перед прошивкой, и TWRP проверит весь zip для вас перед установкой.

Для новой установки вам понадобится nethunter-generic- [arch] -kalifs — *. Zip, а также kernel-nethunter- [device] — [os] — *. Zip. Ядро должно быть прошито последним.

3.0 Сборка NetHunter

Те из вас, кто хочет создать образ NetHunter из нашего репозитория GitHub, могут сделать это, используя наши скрипты сборки Python. Ознакомьтесь с нашей страницей Building NetHunter для получения дополнительной информации. Вы можете найти дополнительные инструкции по использованию установщика NetHunter или добавить свое собственное устройство в README, расположенном в каталоге git nethunter-installer.

4.0 установка NetHunter поверх Android

4.1 Установка из Linux / OSX

4.2 Установка из Windows

В качестве альтернативы, если вы хотите работать ndows, вы можете использовать Инструментарий Nexus Root Toolkit (для устройств Nexus) и Инструмент Bacon Root Toolkit (для устройств OnePlus One). Дополнительные инструкции см. В руководстве «Установка из Windows».

5.0 Действия после установки.

- Откройте приложение NetHunter и запустите Менеджер Kali Chroot.

- Настройте Hacker Keyboard.

- Настройте службы Kali, такие как SSH.

- Настройте пользовательские команды.

- Инициализировать базу данных Exploit.

6.0 Возможности Kali NetHunter

7.0 Портирование NetHunter на новые устройства:

8.0 Известное поддерживаемое оборудование:

- Wireless карты

- SDR — RTL-SDR (базирующиеся на RTL2832U)

- Bluetooth

Приложения NetHunter:

Приложение NetHunter можно найти здесь

Приложение терминал можно найти здесь

Приложение VNC можно найти здесь

Исходный код для создания приложения NetHunter можно найти на GitHub здесь

Источник

Использование NetHunter

В предыдущей статьях мы занимались установкой NetHunter и выбором адаптера для вардрайвинга. Теперь мы можем использовать Kali NetHunter и приступить к аудиту точки доступа.

В меню приложения NetHunter есть кнопки быстрого вызова популярных команд и даже отдельная секция Wardriving с очень скудным наполнением. Предполагается, что опытный пентестер сам заполнит ее шорткатами на свой вкус.

Использование NetHunter

Пока мы этого делать не будем, поскольку шорткаты — это просто кнопки, передающие заранее записанные команды в терминал. Можно вообще не открывать приложение NetHunter, а сразу запустить эмулятор терминала и выбрать в нем Kali.

Использование NetHunter: Настраиваем донгл

Первым делом необходимо определить и задействовать донгл. Обычно внешний WiFi-адаптер получает имя интерфейса wlan1, однако имя может быть любым. Стоит проверить (и при необходимости изменить) его перед дальнейшими действиями.

Для начала узнаем список доступных сетевых интерфейсов:

Чтобы посмотреть подробности о сетевых адаптерах и их параметрах, используем другую команду:

В ответ она выводит довольно громоздкий перечень, поэтому обычно удобнее использовать более прицельные запросы. Например, следующий запрос позволяет узнать, какие частотные диапазоны поддерживает ваш Wi-Fi-адаптер:

Перед началом эфирных изысканий необходимо переключить Wi-Fi-модуль в режим мониторинга. Желательно также изменить его MAC-адрес. Это нужно для того, чтобы меньше светиться в логах. Смена MAC-адреса также понадобится, если ты захочешь выполнить атаку «Злой двойник». Ее мы подробно разберем в одной из следующих статей.

Включить режим мониторинга можно разными способами. Например, так:

или с помощью утилиты Airmon-ng:

Поменять MAC-адрес можно с помощью ifconfig:

(здесь вместо знаков вопроса необходимо задать желаемый MAC-адрес в hex-формате).

Если захочешь посмотреть текущий MAC-адрес своего Wi-Fi-модуля (например, проверить, заменился ли он), то введи команду:

Эта же утилита умеет изменять MAC-адрес на случайный (удобно для автоматизации):

Перед изменениями режима работы донгла и его MAC-адреса требуется отключить сетевой интерфейс, а затем включить его снова. Поэтому полный список команд для смены MAC и включения мониторинга выглядит так:

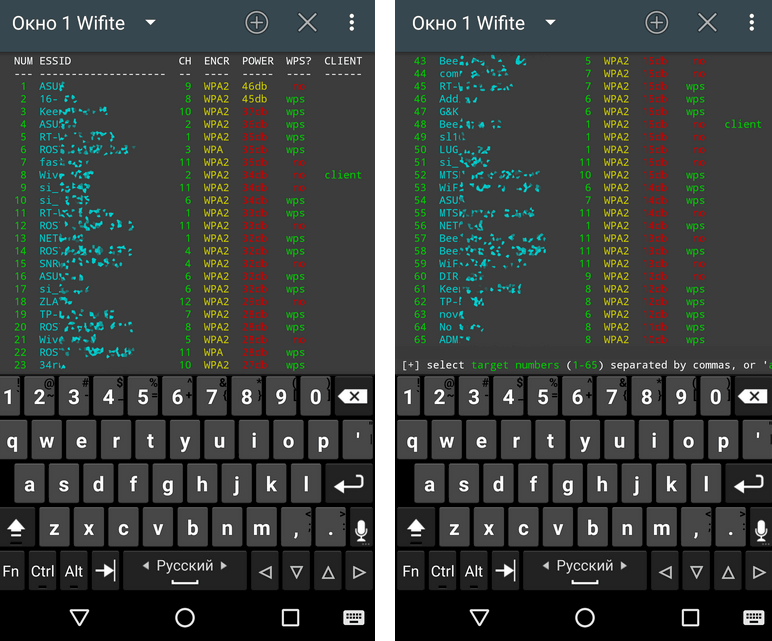

Использование NetHunter: Сканирование эфира

Начинаем со сбора информации. Просканировать эфир из консоли проще всего с помощью Airodump-ng:

Но гораздо удобнее для этого использовать скрипт Wifite. Некоторые считают его не тру-хакерской утилитой, но на blackMORE Ops его любят и замечают, что хакерский инструмент — это тот, который позволяет быстрее добиться результата. Не стоит пренебрегать «нубскими» программами, если они информативны и экономят время.

Для начала сканирования достаточно написать в терминале wifite — утилита запустится в интерактивном режиме и предложит выбрать, какой сетевой интерфейс переключить в режим мониторинга.

Дальше нужно выбрать точку доступа, записать ее параметры (ESSID и/или MAC-адрес, номер канала, тип шифрования, наличие/отсутствие WPS) и выбрать наиболее рациональный вариант атаки.

Обрати внимание, что в NetHunter предустановлен Wifite r87. На GitHub доступна вторая версия, в которой есть поддержка режима 5 ГГц, гораздо эффективнее выполняется деавторизация и постоянно отображается текущий уровень сигнала выбранной точки доступа. Установить Wifite 2.00 в Kali NetHunter можно следующей командой:

Дальше переходим в каталог wifite2 и запускаем скрипт Wifite.py. Обрати внимание на регистр.

Использование NetHunter: Универсальная атака

Простейшие атаки по дефолтным WPS PIN мы уже разбирали в статье «Взлом WiFi на Android«. Они дают практически мгновенный результат, но срабатывают только на уязвимых точках доступа. Сейчас же мы разберем максимально универсальный метод, работающий с любым типом авторизации (WEP/WPA/WPA2) и никак не связанный с WPS.

Атака называется «захват рукопожатий», то есть сессий авторизации клиентских устройств на точке доступа Wi-Fi. Выполнять его можно как в пассивном режиме, так и в активном.

При выборе первого варианта твои действия совершенно незаметны. Ты ничего не отправляешь в эфир, а только слушаешь выбранный канал в ожидании авторизации любого устройства на нужной AP. Дождавшись handshake, ты перехватываешь его и записываешь в файл:

Это пример для пятого номера канала и имени файла с хендшейком captured.cap. Для надежности лучше захватить несколько рукопожатий и спокойно анализировать их на стационарном компьютере (или вовсе загрузить на специализированные онлайн-сервисы подбора паролей по хендшейкам, об этом позже).

К точке доступа могут подолгу не подключаться новые «клиенты». Если ждать надоело, то можно ускорить процесс, перейдя в активный режим. Так ты получишь существенную прибавку к скорости ценой утраты маскировки.

Для этого понадобится утилита aireplay-ng, которая (помимо прочего) умеет выполнять принудительное отсоединение беспроводных клиентов от выбранной точки доступа.

Параметр -0 задает режим деаутентификации, а единица — число отправляемых подряд комaнд отключения. Обычно используют от одного до пяти пакетов в зависимости от уровня сигнала и скорости отклика (подсказка: не спеши сразу ставить пять; пока ты DDoS’ишь AP лавиной deauth’ов, прослушаешь хендшейк, и все будет зря). Параметр -a служит для указания MAC-адреса точки доступа, а параметр -c — подключенного к ней клиента. Если MAC-адрес клиента не указaн, то будет отправлен широковещательный запрос и команду дeавторизации получат все клиенты выбранной AP.

Вместо MAC-адреса AP мoжно указать ее имя с ключом -e (ESSID). Пример:

Aireplay отправит через твой Wi-Fi-донгл команды деавтоpизации всем устройствам, подключенным к точке доступа с именем MarsHotel. Они разорвут соединение и вскоре начнут соединяться повторно. Так эфир быстро наполнится свежими хендшейками.

Примечание: устройство не удастся принудительно рассоединить с AP, если твой сигнал слишком слабый или если админ включил опцию шифрования фреймов (IEEE 802.11w-2009). Последнее часто встречается в корпоративных сетях, особенно с маршрутизаторами Cisco уровня Enterprise.

Более грубoе отключение иногда удается выполнить утилитой MDK3:

Здесь wlan1 — имя беспроводного интерфейса, d — команда деаутентификации, -c 1, …, 11 — команда отсылки пакетов deauth по всем основным каналам диапазона 2,4 ГГц.

Скрипт Wifite также выполняет деавторизацию обнаруженных клиентов (если ты не отменил ее отдельной командой). Вторая версия проделывает такую атаку полностью автоматически и очень быстро.

Среднее время ожидания перехвата «рукопожатия» в активном режиме составляет пару минут, а в зaсаде можно просидеть несколько часов. Минус — ты полностью лишаешься маскировки и светишься в логах. Если это точка доступа в какой-то компании, то наверняка админ получит тревожные сообщения от систем обнаружения вторжений.

Если на точке доступа включен режим фильтрации по MAC-адресу, а ни одного легитимного клиента не подключено, то брутфорс MAC-адреса из «белого списка» можно выполнить утилитой MDK3:

Вместо знакoв вопроса подставь MAC-адрес атакуемой точки доступа.

Вычисление пароля по хендшейку

Файл с перехваченными пакетами авторизации клиентов записывался с определенного канала, поэтому он мoжет содержать данные радиообмена с разными точками доступа. Программы анализа .cap-файлов обычно самостоятельно определяют сохраненные ESSID и предлагают выбрать нужный идентификатор. Одна из первых утилит для подбора пароля из перехваченных хендшейков — пpограмма Aircrack-ng. Команда перебора паролей по словарю выглядит так:

Оптимизированные словари для Kali NetHunter лежат здесь. Вместо них можно взять любые другие. Главное, чтобы каждое слово в файле словаря начиналось с новой строки.

Перебор по словарю и радужным таблицам

Стандарт WPA2 требует использовать пароли длиной от восьми символов. Поэтому многие рекомендуют обработать файл словаря, исключив из него более короткие слова. Казалось бы, вeрное решение, ведь они только отнимают время. Однако среди паролей встречаются повторы и всякие премутации, которые невозможно проверить без короткой основы. Например, test паролем быть не может, а вот testtest или test1234 — запросто.

Если пароль не удалось подобрать атакой по словарю или он изначально предполагается несловарный, то можно использовать радужные таблицы (БД с парами хеш — пароль). Их можно сгенерировать с помощью утилиты airolib-ng (или найти готовые) и скормить Aircrack-ng той же командой, только с ключом -r вместо -w.

Здесь rainbow_table.db — файл радужных таблиц, а captured_hs.pcap — сохраненный хендшейк.

Есть множество других утилит для вычисления пароля из данных файла рукопожатия. Наиболее популярны Pyrit (она уже есть в составе NetHunter) и Hashcat, а точнее — oclHashcat. Это программа с поддержкой ускорения перебора паролей на нескольких процессорах и видеокартах. Поддерживаются как ГП AMD, так и Nvidia. Hashcat использует файлы собственного формата .hccap. Преобразовать в него исходный файл .cap поможет утилита cap2hccapx, входящая в набор hashcat-utils.

Также есть онлайн-сервисы для конвертации и анализа .cap/.pcap-файлов. Например, Hash.co.uk.

Лайфхак

Есть сумки небольшого объема с прозрачным окошком для смартфона. Такую можно повесить на руку (косплeить Fallout) или на руль велосипеда и выполнять разведку эфира, просто гуляя вокруг. Смартфон лежит в сумке, на экране отображаются обычные программы Android, а лог со всеми обнаруженными точками доступа и их параметрами записывается в файл командой:

Так мы включаем режим мониторинга на сетевом интерфейсе wlan1, меняем его MAC на случайный и перенаправляем стандартный вывод в текстовый файл с произвольным названием.

Активный аудит тоже возможен без извлечения смартфона из сумки. Сенсорный экран легко воспринимает команды через пленку.

Почему именно велосипед? У него нет номеров государственной регистрации, и он не привлекает внимания. В ходе эксперимента я спокойно проезжал за шлагбаумы и катался мимо охраны. Она вообще не воспринимает велосипедиста как потенциального нарушителя. Охранники старой закалки воспитывались на столь же старых фильмах, герои которых вели слежку непременно из большого фургона с огромным количеством антенн и маскирующей надписью «Доставка пиццы».

Заключение

NetHunter предлагает множество инструментов, и описать их в рамках одной статьи невозможно. В следующих статьях мы рассмотрим ускоренные техники пентеста, узнаем секрет «Альфы», добавим мощности нашему донглу, научимся проводить аудит скрытых сетей, обходить фильтрацию по MAC-адреcам и найдем управу на корпоративные AP, шифрующие фреймы.

Источник