- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

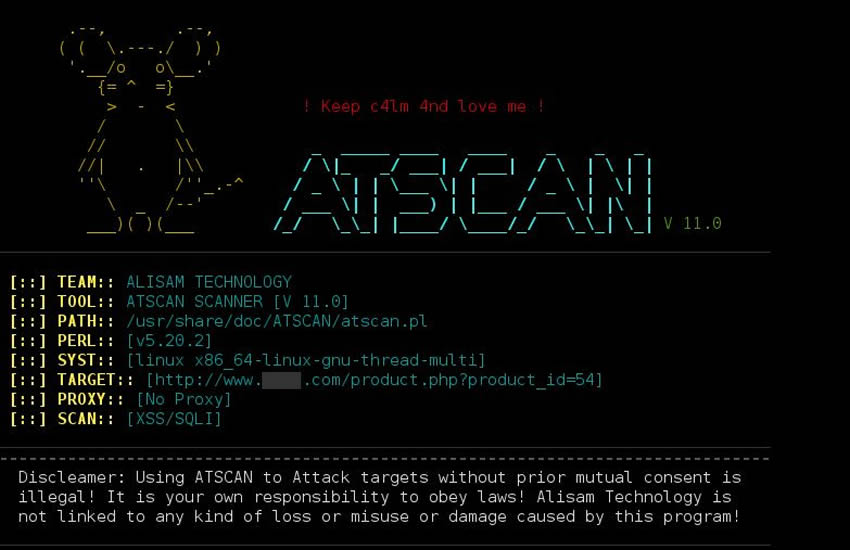

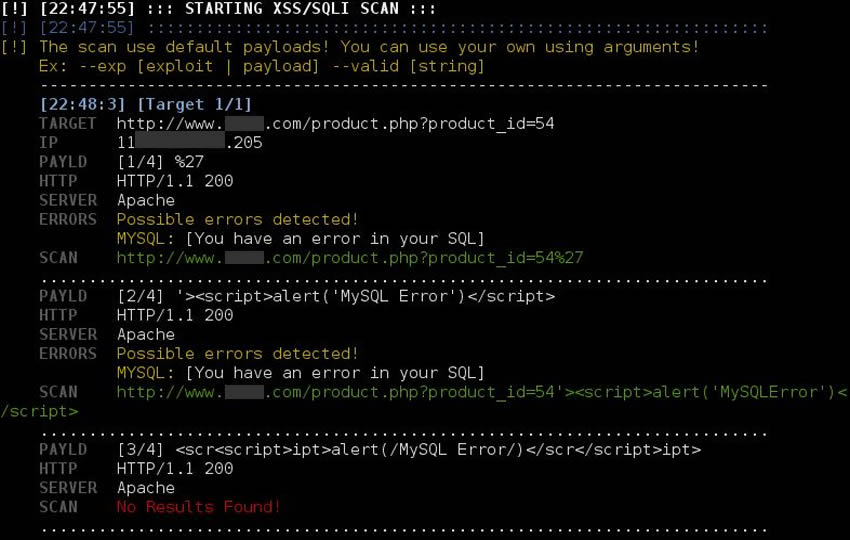

- ATSCAN

- Описание ATSCAN

- Справка по ATSCAN

- Руководство по ATSCAN

- Примеры запуска ATSCAN

- Установка ATSCAN

- Скриншоты ATSCAN

- Инструкции по ATSCAN

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Cangibrina

- Описание Cangibrina

- Справка по Cangibrina

- Руководство по Cangibrina

- Примеры запуска Cangibrina

- Установка Cangibrina

- Поиск админок сайтов с Kali Linux

- Взламываем сайты с помощью SQLMAP на Kali Linux

- Поиск уязвимых скриптов. Google dorks.

- Получение структуры баз данных сайтов. SQLMAP.

- Поиск админки сайта: CMS, интуиция, или dirbuster?

- Итоги. Черное на белом.

- Поиск админок сайтов с Kali Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

ATSCAN

Описание ATSCAN

Инструмент по продвинутому поиску, массовой эксплуатации дорков и автоматическому обнаружению сайтов с уязвимостями.

- Поисковые движки Google / Bing / Ask / Yandex / Sogou

- Массовый поиск по доркам

- Множество одновременных сканирований.

- Массовая эксплуатация.

- Использует прокси.

- Случайный user agent.

- Случайный прокси.

- Выполнение внешних команд.

- Сканер XSS.

- Сканер LFI / AFD (LFI — локальный инклуд файлов, а AFD — Arbitrary File Download — произвольная загрузка файлов).

- Фильтр на сервера сайтов WordPress и Joomla.

- Поиск страниц администрирования (админок).

- Раскодирование / Кодирование MD5 + Base64.

- Сканирование портов.

- Извлечение IP

- Извлечение E-mail’ов.

- Автоматическое обнаружение ошибок.

- Автоматическое определение Cms (системы управления содержимым).

- Данные Post.

- Повторитель автопоследовательностей.

- Валидация.

- И другое…

Автор: Ali MEHDIOUI

Справка по ATSCAN

Руководство по ATSCAN

Страница man отсутствует.

Примеры запуска ATSCAN

Установка ATSCAN

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты ATSCAN

Инструкции по ATSCAN

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Cangibrina

Описание Cangibrina

Быстрый мощный поисковик панелей управления (админок).

Cangibrina — это мультиплатформенный инструмент, который предназначен для получения панелей управления (администрирования) сайтов используя брут-форс (перебор) по словарю, google, nmap и robots.txt.

Автор: Franco Colombino

Справка по Cangibrina

Руководство по Cangibrina

Страница man отсутствует.

Примеры запуска Cangibrina

Найти админки на сайте (-u example.com):

Найти админки на сайте (-u example.com), включить вербальность (-v):

Найти админки на сайте (-u example.com), включить вербальность (-v), использовать указанный словарь (-w /root/diretorios.txt), сканировать в десять потоков (-t 10):

Найти админки на сайте (-u example.com), включить вербальность (-v), использовать для поиска google и duckduckgo (—search):

Найти админки на сайте (-u example.com), использовать для поиска google и duckduckgo (—search), искать по указанному дорку (—dork ‘site:example.com inurl:login’):

Найти админки на сайте (-u example.com), включить вербальность (-v), использовать nmap для сканирования портов и служб (—nmap):

Найти админки на сайте (-u example.com), включить вербальность (-v), использовать nmap для сканирования портов и служб (sudo nmap -D 127.0.0.1 -F example.com):

Найти админки на сайте (-u example.com), сменить пользовательский агент сканера (—user-agent):

Найти админки на сайте (-u example.com), фильтровать целевые пути по расширению php (—ext php):

[ВАЖНО] ДОРК ДОЛЖЕН БЫТЬ НАПИСАН МЕЖДУ КАВЫЧЕК !

Установка Cangibrina

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Поиск админок сайтов с Kali Linux

Поиск административной панели довольно важен при проведении аудита сайта. Админку можно:

- брутфорсить

- проверять на SQL-инъекции (начинающие программисты часто думают, что в отличии от публичных страниц, страницы административной панели никто не видит)

- вводить полученные данные для аутентификации (у меня был совершенно реальный случай — я узнал логин и пароль админа через SQL-инъекцию, но так и не сумел найти куда их ввести)

Готовых решений для поиска административных панелей под Linux я не нашёл. В принципе, понятно, что те, кому это нужно, пишут свои простейшие скрипты, либо используют программы вроде DIRB с пользовательскими словарями.

Именно этим путём и пошёл я. Как пользоваться программой DIRB рассказано в статье «DIRB: поиск скрытых каталогов и файлов на веб-сайтах». Использование очень простое — нужно только задать адрес сайта и имя файла словаря:

Но нам нужен этот самый файл словаря. Я составил свой, и пишу эту заметку чтобы поделиться им с вами. Файл составлялся из анализа работы неких программ под Windows с названиями AdminPage и DW Admin and Login Finder v1.1 (просто запустил их в отношении сайта на локалхосте и скопировал из лога те страницы, которые они запрашивали). Получившиеся данные я немного дополнил из нескольких словарей самой DIRB. Из полученных данных были отобраны уникальные строки, и самые популярные (вероятные) адреса админок были вынесены в первую десятку.

Получился файл на 1925 строк. Скачать файл можно на этой странице.

Для использования файл нужно распаковать. Запускать примерно так:

Если кто-то знает другие готовые словари для поиска админок, пишите в комментариях. Если есть дополнения к моему файлу, то также пишите в комментариях — буду рад его расширить.

Источник

Взламываем сайты с помощью SQLMAP на Kali Linux

May 22, 2018 · 6 min read

В этой статье, исключительно в ознакомительных целях, я опишу основные моменты поиска, и эксплуатации sql-инъекции на сайтах. В процессе прочтения этого материала, мы получим полноценный доступ к случайному сайту.

P.S.: в ходе создания материала, ни один сайт не пострадал.

Для этого нам понадобятся всего четыре утилиты: собственно sqlmap, dirbuster, и tor с privoxy.

Первые две программы входят в дистрибутив kali по умолчанию. Устанавливаем и запускаем сервис тора:

Аналогично устанавливаем и privoxy, но пока не будем его запускать, он нам может и не пригодиться:

Поиск уязвимых скриптов. Google dorks.

Очередь за гугл-д о рками. Для тех, кто не в курсе — некоторыми запросами в гугл, можно облегчить поиск уязвимого ресурса. Это называется “дорк”. Для примера, возьмём запрос:

Открываем любезно выданные гуглом линки потенциально уязвимых сайтов, и в адресной строке браузера, после цифр, ставим одинарную ковычку:

И ищем сайт, скрипт на котором выдаст ошибку подобного вида:

Конечно, можно обойтись и без этого, sqlmap анализирует далеко не только подобные уязвимости в скриптах, но этот шаг многократно увеличивает наши шансы на успех.

Получение структуры баз данных сайтов. SQLMAP.

Переходим непосредственно к процессу эксплуатации инъекции на обнаруженном нами сайте. В работе с sqlmap есть достаточно много различных ньансов, и разберём мы базовые. Открываем терминал. Внимание, у вас должен быть активен сервис тора. Либо во втором терминале, либо через запуск приложения.

где -u задаёт целевой адрес (вводится обязательно с протоколом http/https);

— dbs параметр для получения имён баз данных, найденных в случае успешной эксплуатации;

— tor запустит соединение через тор, — check-tor отобразит успешность подключения к сети тор;

— random-agent позволит утилите использовать случайный http-заголовок для передачи серверу, что не даст идентифицировать sqlmap;

ключ -o задействует оптимизацию процесса, что наверняка пригодится во многих случаях — например, при слепой инъекции.

Sqlmap отдал нам две таблицы на выбор. В базе information_schema нет ничего интересного, это стандартная база mysql, поэтому мы перейдём к анализу “z108098_main”:

Тут мы исключили параметр — dbs, и вместо него используем — tables. Так же, добавился новый ключ -D, который задаёт имя сканируемой базы. Этот запрос выдаст нам все таблицы базы “z108098_main”. В итоге мы получаем:

И сразу же мы наблюдаем таблицу “_admins”. Очевидно, что нам необходимо получить её. Получаем названия столбцов базы:

Добавился ключ -T, который задаёт имя сканируемой таблицы. Вместо параметра — tables, теперь используется параметр — columns. Результат не заставил себя долго ждать, хоть инъекция и была слепой в моём случае — в этом мне помог ключ -o, который использовал 10 потоков для перебора вариаций:

Теперь читаем данные из таблицы, и сохраняем её на свой жёсткий диск:

Параметр — columns мы заменили на — dump, который выдаст все строки таблицы, а так же сохранит оную на наш жёсткий диск. В итоге, получаем заветный логин и хеш пароля, для админки сайта:

Полученный хеш вы можете просто загуглить, в большинстве случаев он уже расшифрован, и выдастся первой же строкой. Если же это не сработает, придётся делать брутфорс хеша, но это уже отдельная тема, которую разбирать в рамках этой статьи мы не станем.

Поиск админки сайта: CMS, интуиция, или dirbuster?

Зачастую, поиск админки сайта создаёт проблему. Пока выполняются запросы от sqlmap, можно заняться этим.

В первую очередь, мы идём на 2ip.ru/cms, вводим имя сайта, и ожидаем завершения сканирования на популярные cms.

Если сканером обнаруживается cms, то гуглим расположение админки в них, и пробуем зайти по дефолтным адресам.

Но иногда хитрые админы либо меняют дефолтный адрес, либо используют собственную cms, как и произошло в моём случае.

Если так оно и есть, то попробуем посмотреть файл robots.txt, иногда админку можно выловить тут:

Если файл отсутствует, или там ничего нужного нам нет, то пробуем стандартные варианты вручную.

И тут успех, на втором же линке я получил форму авторизации:

Но этот способ может и не сработать и, вероятнее всего, не сработает. Для таких случаев есть мощное оружие — durbuster, который перебором по словарю выявит всевозможные скрипты сайта.

Наша первая задача — пропустить трафик от durbuster’a через tor. Для этих целей нам понадобится запустить privoxy.

Предварительно, настроим конфиг privoxy, что бы весь трафик пропускался через тор:

Добавляем строку в конец конфига. Внимание, точка в конце обязательна!

Сохраняем изменения, закрываем файл, и запускаем, собственно, privoxy:

Теперь открываем dirbuster — либо через терминал, либо выбираем его из списка Приложения > 03 — Web Application Analysis > Web Crawlers & Directory Bruteforce > dirbuster.

В самой программе, переходим в Options > Advanced Options > Http Options, и приводим настройки в соответствии со скриншотом:

Нажимаем ок, и переходим к самой программе. Необходимо выбрать словарик для брутфорса. По умолчанию, в комплекте с программой в kali есть словари. Расположены они по адресу /usr/share/dirbuster/wordlists. Лично я предпочитаю использовать маленький словарик directory-list-2.3-small.txt.

В «Target URL» сверху вписываем адрес нашего сайта, и нажимаем старт. Процесс пошёл.

Итоги. Черное на белом.

В процессе написания статьи, я понял несколько вещей. Конечно, все то же самое можно сделать не только из-под kali, да и не только под линуксом (piton as example). Но не хочу повышать порог вхождения в тему. Именно поэтому, кейс сформирован под kali linux.

Использовать любую уязвимость можно в различных целях. Я бы хотел предостеречь тебя, читатель, от поспешных и рискованных выводов и затей, в т.ч. от использования этого материала в незаконных целях. И да, за легальные пентесты весьма неплохо платят. 😉

Источник

Поиск админок сайтов с Kali Linux

Поиск административной панели довольно важен при проведении аудита сайта. Админку можно:

- брутфорсить

- проверять на SQL-инъекции (начинающие программисты часто думают, что в отличии от публичных страниц, страницы административной панели никто не видит)

- вводить полученные данные для аутентификации (у меня был совершенно реальный случай — я узнал логин и пароль админа через SQL-инъекцию, но так и не сумел найти куда их ввести)

Готовых решений для поиска административных панелей под Linux я не нашёл. В принципе, понятно, что те, кому это нужно, пишут свои простейшие скрипты, либо используют программы вроде DIRB с пользовательскими словарями.

Именно этим путём и пошёл я. Как пользоваться программой DIRB рассказано в статье «DIRB: поиск скрытых каталогов и файлов на веб-сайтах». Использование очень простое — нужно только задать адрес сайта и имя файла словаря:

Но нам нужен этот самый файл словаря. Я составил свой, и пишу эту заметку чтобы поделиться им с вами. Файл составлялся из анализа работы неких программ под Windows с названиями AdminPage и DW Admin and Login Finder v1.1 (просто запустил их в отношении сайта на локалхосте и скопировал из лога те страницы, которые они запрашивали). Получившиеся данные я немного дополнил из нескольких словарей самой DIRB. Из полученных данных были отобраны уникальные строки, и самые популярные (вероятные) адреса админок были вынесены в первую десятку.

Получился файл на 1925 строк. Скачать файл можно на этой странице.

Для использования файл нужно распаковать. Запускать примерно так:

Если кто-то знает другие готовые словари для поиска админок, пишите в комментариях. Если есть дополнения к моему файлу, то также пишите в комментариях — буду рад его расширить.

Источник