- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- PhoneInfoga

- Описание PhoneInfoga

- Справка по PhoneInfoga

- Руководство по PhoneInfoga

- Примеры запуска PhoneInfoga

- Установка PhoneInfoga

- Установка в Kali Linux

- Установка в BlackArch

- Как узнать местоположение человека без его согласия? Seeker Kali

- 20 лучших инструментов для хакинга на Kali Linux

- 1. Wifite2

- 2. Nessus

- 3. Aircrack-ng

- 4. Netcat

- 5. Yersinia

- 6. THC Hydra

- 7. Pixiewps

- 8. Metasploit Framework

- 9. Nikto

- 10. Nmap (Network Mapper)

- 11. Maltego

- 12. WireShark

- 13. GNU MAC Changer

- 14. John the Ripper (Джон-потрошитель)

- 15. Kismet Wireless

- 16. Snort

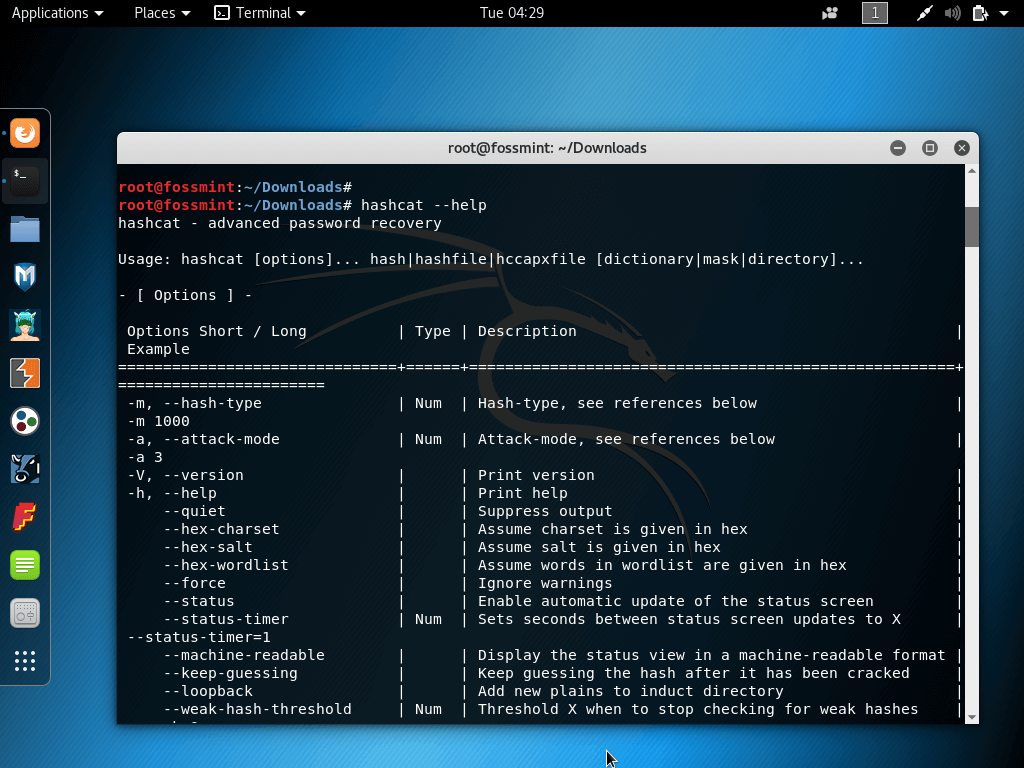

- 17. Hashcat

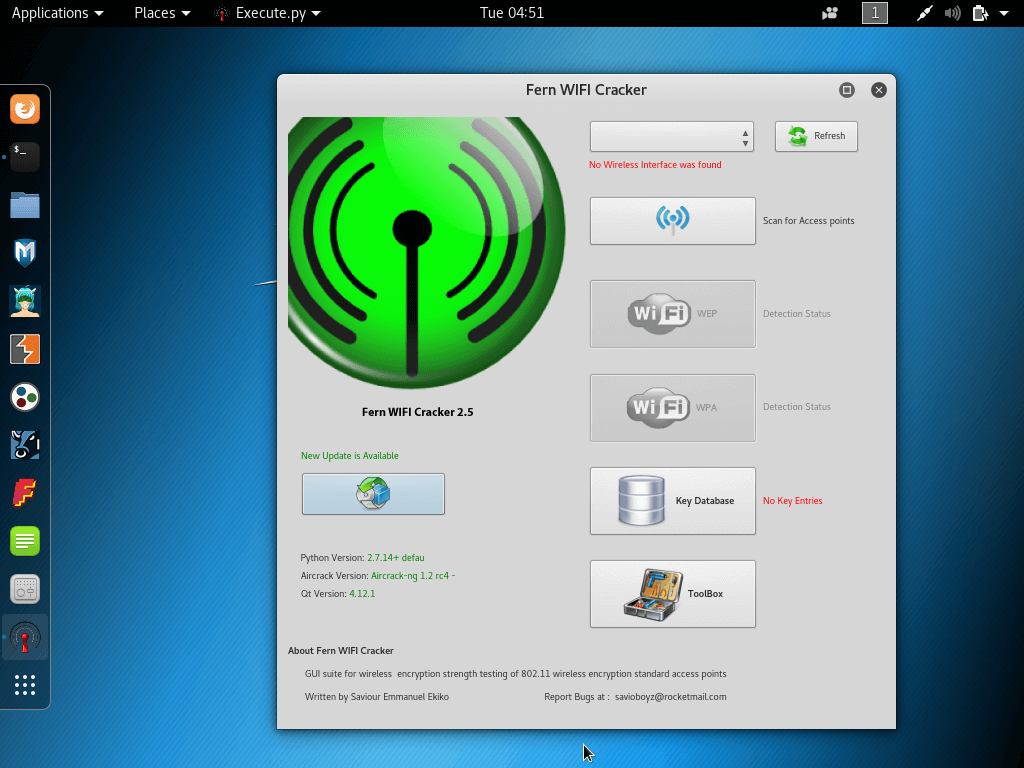

- 18. Fern Wifi Cracker

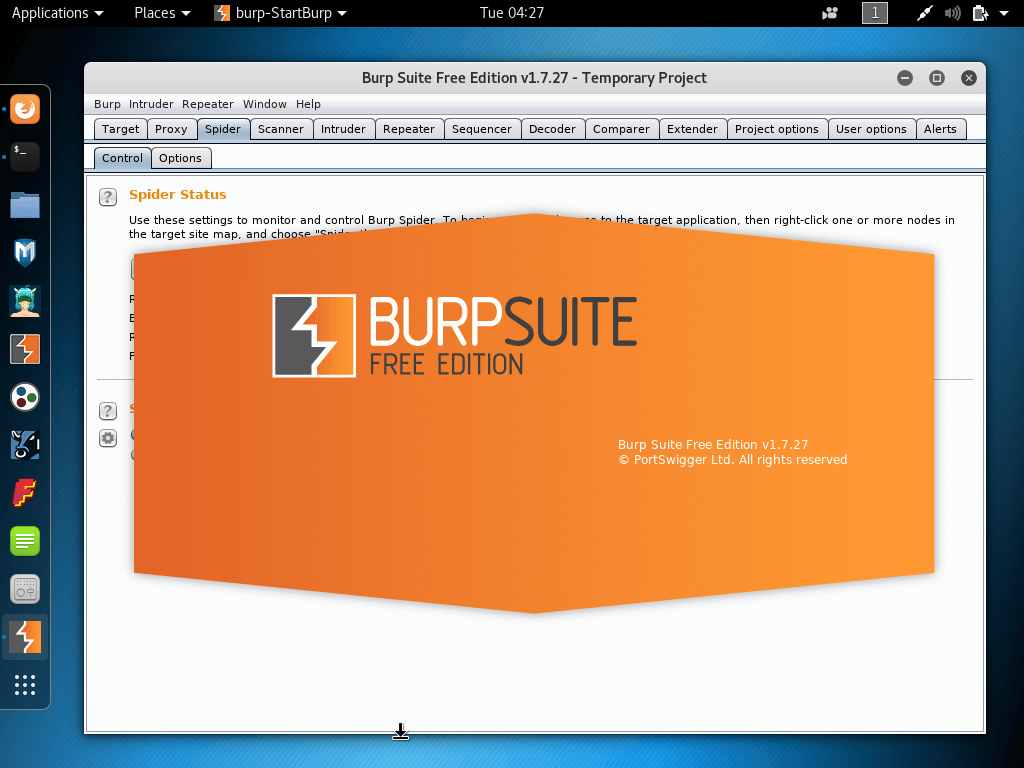

- 19. Burp Suite Scanner

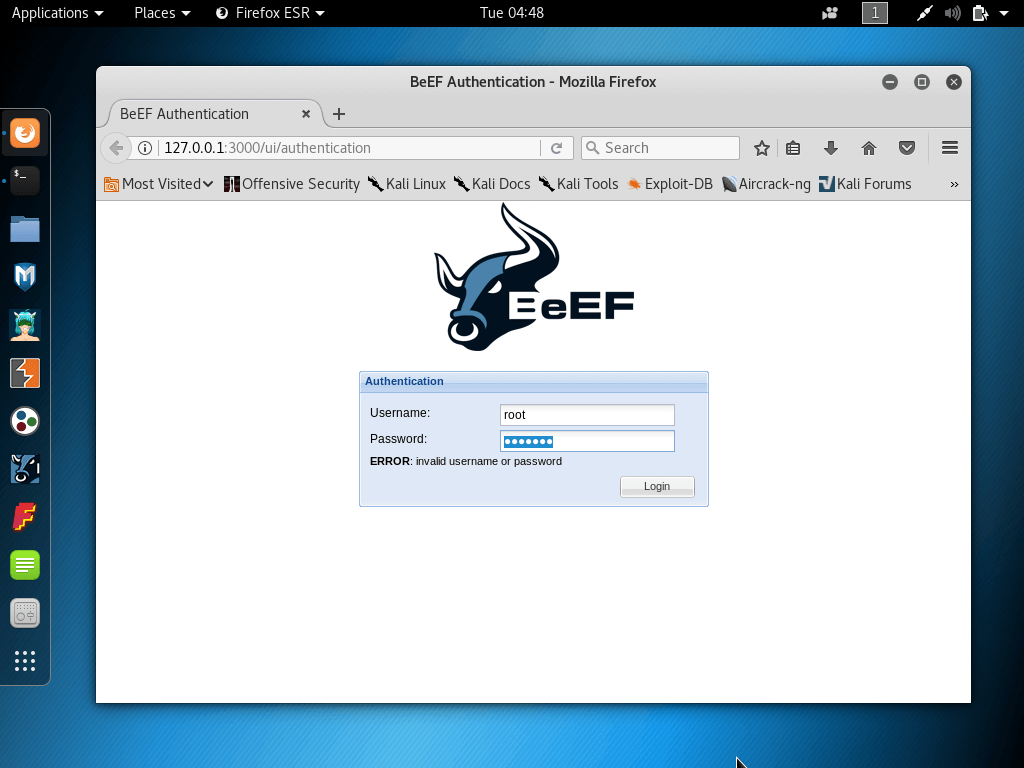

- 20. BeEF (от Browser Exploitation Framework)

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

PhoneInfoga

Описание PhoneInfoga

PhoneInfoga — это один из самых продвинутых инструментов для сканирвоания телефонных номеров используя только бесплатные источники. Цель состоит в том, чтобы сначала собрать с очень хорошей точностью стандартную информацию, такую как страна, регион, оператор и тип линии о любых телефонных номерах в международном формате. Затем выполнить поиск следов в поисковых системах, чтобы попытаться найти поставщика VoIP или определить владельца.

- Проверяет, существует ли номер телефона и возможен ли

- Собирает стандартную информацию, такую как страна, тип линии и носитель

- Выполняет разведку на основе открытых данных (OSINT) с использованием внешних API, Google Hacking, телефонных книг и поисковых систем

- Проверяет о репутации, социальные сети, одноразовые номера и многое другое

- Может сканировать нескольких номеров одновременно

- Использует настраиваемое форматирование для более эффективной разведки OSINT

- Автоматическое следование по нескольким пользовательским форматам

Справка по PhoneInfoga

Руководство по PhoneInfoga

Страница man отсутствует.

Примеры запуска PhoneInfoga

Запуск сбора информации по открытым источником о телефонном номере +74922778133:

Установка PhoneInfoga

Установка в Kali Linux

Затем скачайте исходный код и установите зависимости PhoneInfoga:

Установка в BlackArch

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Как узнать местоположение человека без его согласия? Seeker Kali

Сегодня, я расскажу вам о скрипте Seeker. С его помощью можно определить точное месторасположение устройства, с которого производится сёрфинг, внешний IP-адрес, версию браузера, процессор, видюху и ещё массу полезных вещей.

Я изучил множество программ в этом сегменте. Популярный TrackUrl, малоизвестный Trape и в итоге пришёл к выводу, что самый эффективный, за счёт своей простоты и незаурядного подхода, всё-таки Seeker.

Напоминаю, что я крайне не рекомендую вам самостоятельно повторять аналогичные действия. Я это делаю исключительно в образовательных целях. Сугубо для того, чтобы повысить уровень осведомлённости моих дорогих подписчиков.

Друзья, если вам интересно узнать о том, как злоумышленники пробивают адреса наивных людей пренебрегающими базовыми правилами информационной безопасности, тогда устраивайтесь по удобнее и будем начинать.

Шаг 1. Запускаем нашу любимую Kali Linux. Ссылка на ролик, в котором я рассказываю о том, как установить такую на свой компьютер всплывёт в углу. Для тех, кто уже в теме, вводим привычную команду «apt-get update» для обновления списка пакетов.

Шаг 2. И следующим шагом копируем из репозитория гитхаба на машинку скрипт Seeker. Что в переводе на русский означает Искатель.

Шаг 3. После того, как искатель скопируется, переходим в каталог с содержимым.

Шаг 4. И чмодим install.

Шаг 5. Далее запускаем его и ждём, когда система проинсталлирует все зависимости необходимые для корректной работы.

Шаг 6. Как только это произойдёт, запускаем PY’шку на третьем питоне в мануальном режиме. К великому сожалению, в рашке заблочен сервис Serveo. Поэтому далее придётся нам тунелить внешнюю ссылку на нашу тачку.

Шаг 7. Но сначала давайте донастроим Seeker. Выбираем из списка вариант 1. Тот, что Google Drive. В этом случае программа эмитирует страничку загрузки файла с гугловского облака.

Шаг 8. Вводим ссылку на какой-нибудь реальный файлик с диска. Я кину ссылку на выдуманное расписание консультаций. Согласитесь, вполне реально представить ситуацию, когда одногруппник из ВУЗа скидывает тебе нечто подобное.

Шаг 9. Окей. Наш локальный сервер успешно стартанул. Теперь открываем браузер и загружаем установщик ngrok. С помощью этой утилиты мы сделаем наш локальный сервак с левой страничкой доступным для всех обитателей интернета.

Шаг 10. Дождавшись загрузки распаковываем содержимое архива. И затем перемещаем его на рабочий стол.

Шаг 11. Открываем новое окно терминала и вводим «cd Desktop/».

Шаг 12. Далее перемещаем файл в каталог bin.

Шаг 13. И наконец запускаем ngrok.

Шаг 14. Туннель прокинут. Копируем сгенерированную внешнюю ссылку HTTPS.

Шаг 15. И переходим на какой-нибудь сервис, предназначенный для сокращения ссылок. Жаль, конечно, что гугловский Short канул в лету, а то было б вообще шоколадно. Да чёрт с ним. Для демонстрации принципа вполне подойдёт и отечественный клик.ру

Шаг 16. Ну а далее всё просто, как дважды два. Злоумышленник скидывает эту ссылку жертве со словами, «хей братиш, глянь, нам там консультацию перенесли. Просто пздц. Ты точно успеешь?». Человек на панике открывает ссылку, видит предупреждение, мол что-то нужно разрешить. Но вроде ведь пишет знакомый человек. И никаких подозрений по поводу того, что страница могла быть взломана нет, поэтому наивный хомячок клацает «разрешить».

Шаг 17. И таки действительно получает доступ к расписанию консультаций. Всё, как говорится, по-честному. Мы русские, своих не обманываем.

Шаг 18. Ладненько. Давайте посмотрим, какие успехи нас ожидают за проделанный труд. Видим подробную информацию о железе жертве, программном обеспечении, через которое сёрфит, ip-адрес и самое главное, ссылку на точку с геолокацией с точностью до 100 метров. Пробуем перейти.

Шаг 19. Вуаля. Весь расклад, как на ладони. К слову, с мобилы работает ещё бодрее. Так что, если заставить перейти по такой ссылочке со смартфона, можно определить местоположение с точностью до подъезда.

Но такие вещи я уже демонстрировать не намерен. Всё-таки личная жизнь, должна оставаться личной. Даже у блогера. Так что пожалуйста, уважайте вышеупомянутый тезис и никогда не повторяйте подобных действий самостоятельно.

А чтобы защитить себя и своих близких от вмешательства подобного рода, достаточно всего лишь соблюдать одно из краеугольных правил информационной безопасности. Никогда не переходить по неизвестным ссылкам.

Благодаря этому ролику теперь вы точно знаете, чем это чревато и к каким последствиям может привести. Сразу после просмотра обязательно поделитесь им со своими близкими, чтобы защитить и их личное пространство от злоумышленников.

С вами был Денис Курец. Если понравилось видео, то не забудь поставить лайк, а тем, кто впервые заглянул на наш канал, советую тупить и скорее клацать на колокол. Нажмёшь на него и в твоей ленте будут регулярно появляться крутые ролики на тему взломов, информационной безопасности и пентестинга.

Олдам по традиции удачи, успехов, отличного настроения. Берегите себя и свои данные. Никогда не переходите по мутным ссылкам и главное. Всегда думайте, прежде чем разрешить браузеру или приложению что-то передавать. Ведь как говорил мудрый Винни Пух, это всё не спроста… До новых встреч, братцы. Всем пока.

Источник

20 лучших инструментов для хакинга на Kali Linux

Удивительно, сколько людей заинтересовано в том, чтобы научиться взламывать. Это из-за красивой картинки в голове, созданной Голливудом?

Как бы то ни было, благодаря open source-сообществу программистов рассмотрим ряд инструментов хакинга, которые удовлетворят всевозможные ваши потребности. Только не забывайте оставаться этичными!

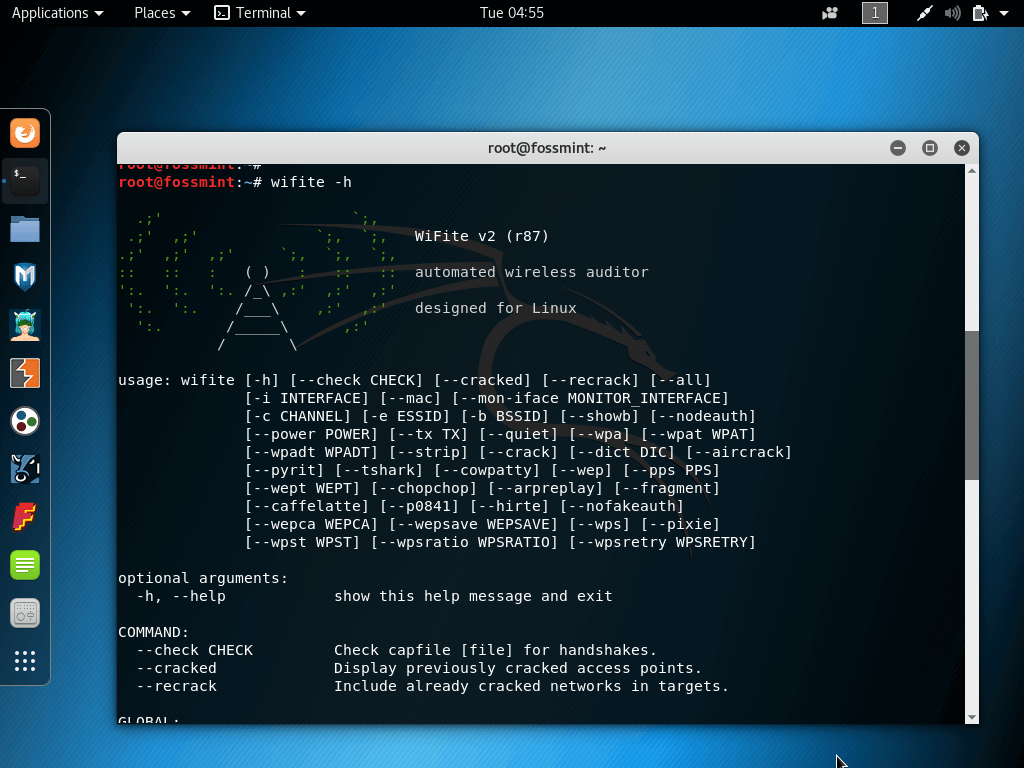

1. Wifite2

Wifite2 – бесплатная утилита для аудита Wi-Fi сетей с открытыми исходниками, разработанная на Python для идеальной работы с пентестерскими дистрибутивами. Это полная переработка Wifite и, следовательно, демонстрирует улучшенную производительность.

Утилита отлично справляется со снятием маскировки и взломом скрытых точек доступа, взломом слабых паролей WEP с использованием ряда методов хакинга и многим другим.

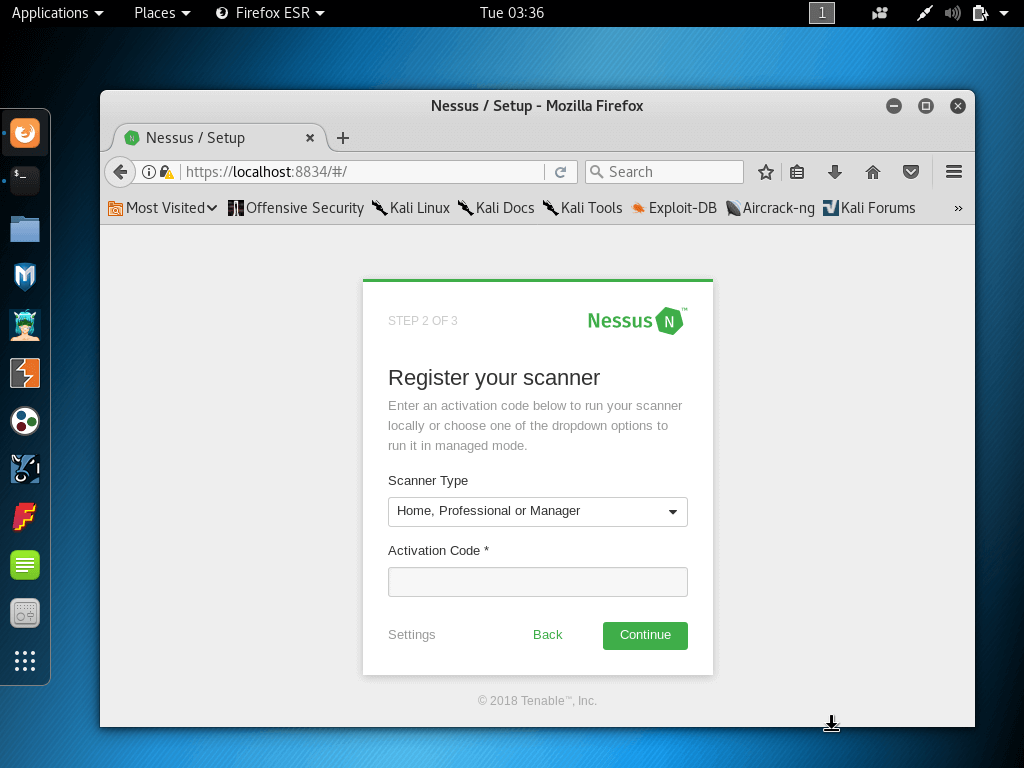

2. Nessus

Nessus – средство удалённого сканирования, которое подходит для проверки компьютеров на наличие уязвимостей. Сканер не делает активной блокировки любых уязвимостей на вашем компьютере, но быстро обнаруживает их благодаря запуску больше 1200 проверок уязвимостей и выдаёт предупреждения о необходимости конкретных исправлений безопасности.

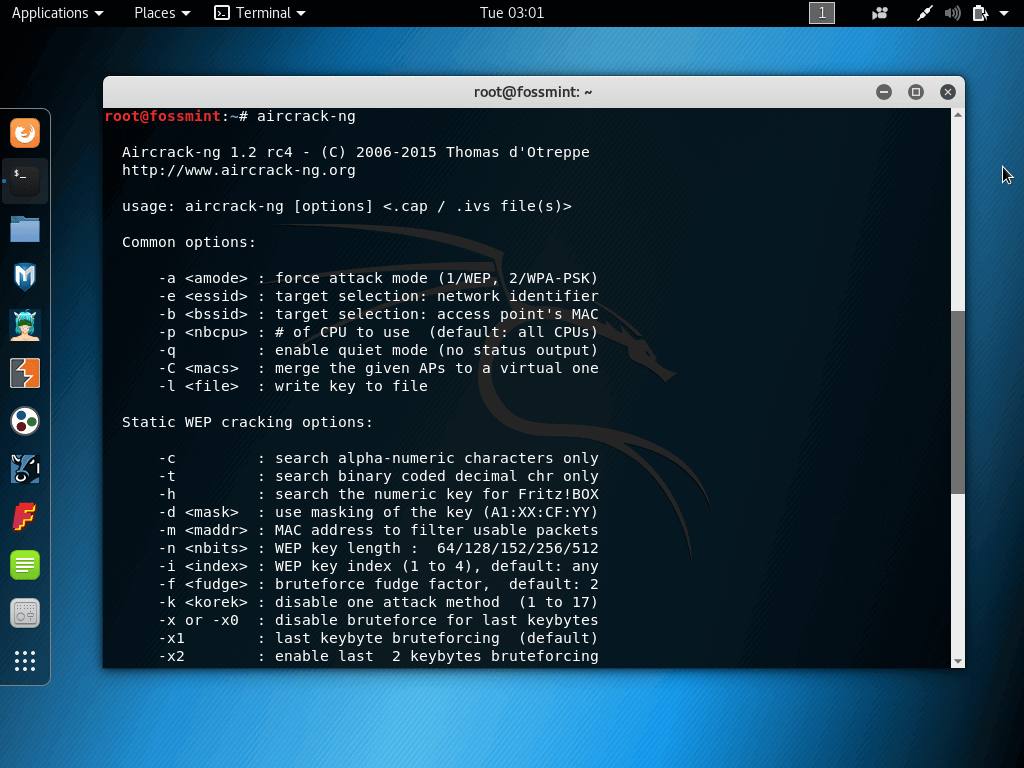

3. Aircrack-ng

Aircrack-ng – топовый инструмент для хакинга беспроводных паролей WEP, WAP и WPA2 в мировом масштабе!

Он перехватывает пакеты из сети, выполняет анализ с помощью восстановленных паролей. А также у него консольный интерфейс. В дополнение к этому Aircrack-ng использует стандартную FMS-атаку (атаку Фларера-Мантина-Шамира) вместе с несколькими оптимизациями, такими как атаки KoreK и PTW, чтобы ускорить процесс, который быстрее WEP.

Если вам сложно использовать Aircrack-ng, посмотрите доступные онлайн туториалы.

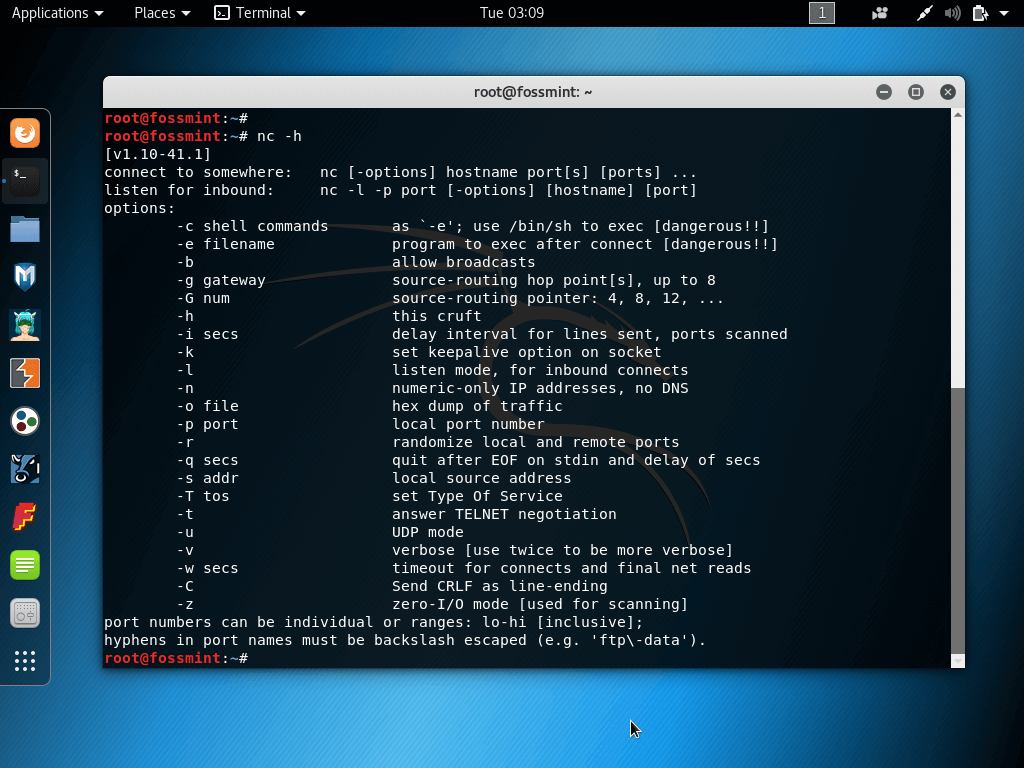

4. Netcat

Netcat, чаще сокращённо nc , – сетевая утилита, с помощью которой вы используете протоколы TCP/IP для чтения и записи данных через сетевые подключения.

Применяется для создания любого типа соединения, а также для исследования и отладки сетей с помощью режима туннелирования, сканирования портов и других фич.

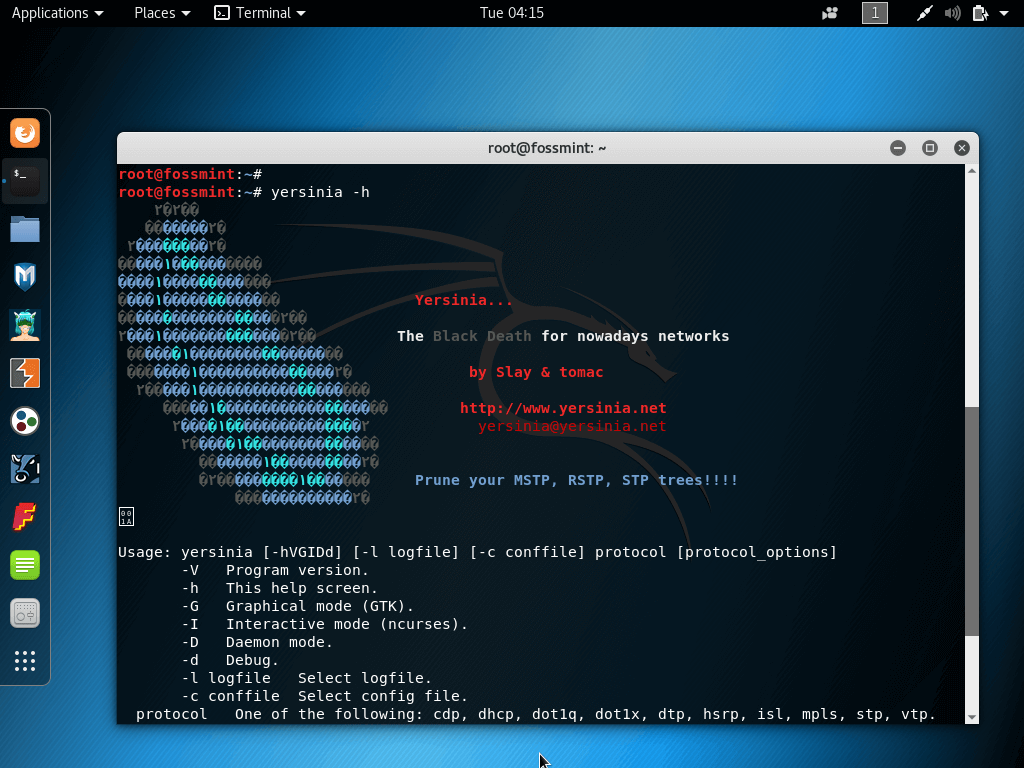

5. Yersinia

Yersinia получила название в честь бактерий иерсиний и стала сетевой утилитой, которая разработана для использования уязвимых сетевых протоколов под видом безопасной сетевой системы анализа и тестирования.

Поддерживает атаки для IEEE 802.1Q, протокол HSRP, CDP и другие.

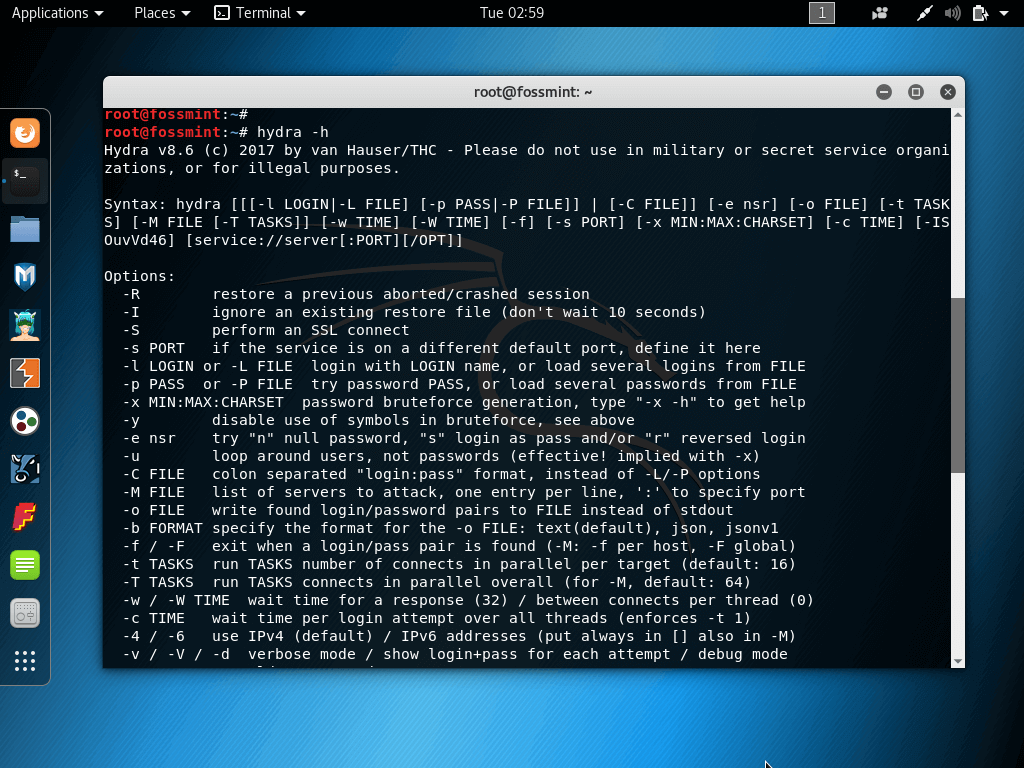

6. THC Hydra

THC Hydra использует атаку методом «грубой силы» для хакинга практически любой удалённой службы аутентификации. Поддерживает скоростные переборы по словарю для 50+ протоколов, включая Telnet, HTTPS и FTP.

Используйте это средство для взлома веб-сканеров, беспроводных сетей, обработчиков пакетов, Gmail и других вещей.

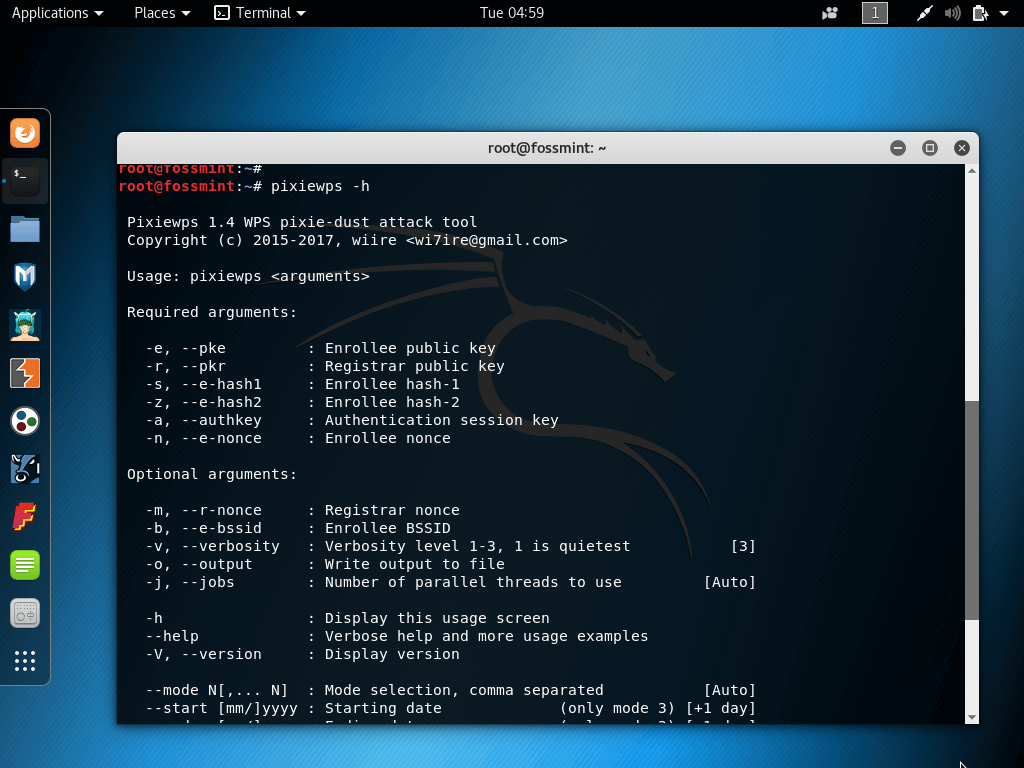

7. Pixiewps

Pixiewps – написанный на C оффлайн-инструмент атак методом «грубой силы», который используется для программных реализаций с маленькой или отсутствующей энтропией. В 2004 году его разработал Доминик Бонгар, чтобы использовать «pixie-dust атаку» в учебных целях для студентов.

В зависимости от надёжности паролей, которые вы пытаетесь взломать, Pixiewps выполнит работу за считаные секунды или минуты.

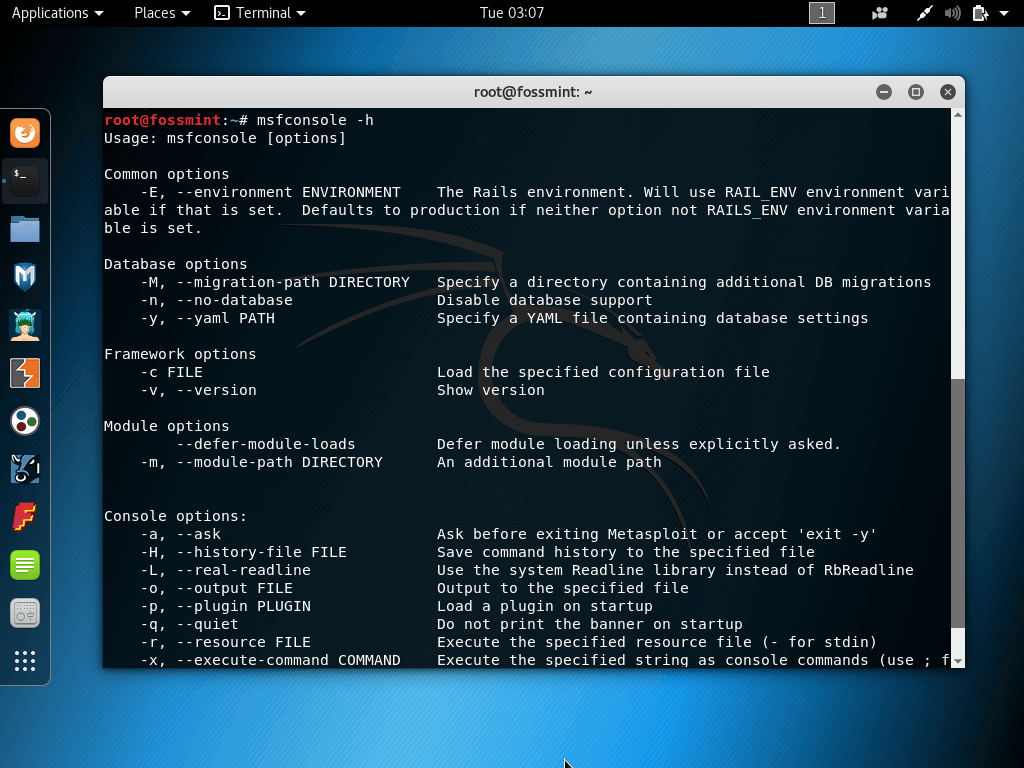

8. Metasploit Framework

Metasploit Framework – платформа с открытым исходным кодом, с помощью которой эксперты по безопасности проверяют уязвимости, а также делают оценку безопасности, чтобы повысить осведомлённость в этой области.

В этом проекте масса инструментов, с помощью которых вы будете создавать среды безопасности для тестирования уязвимостей. Он работает как система пентеста.

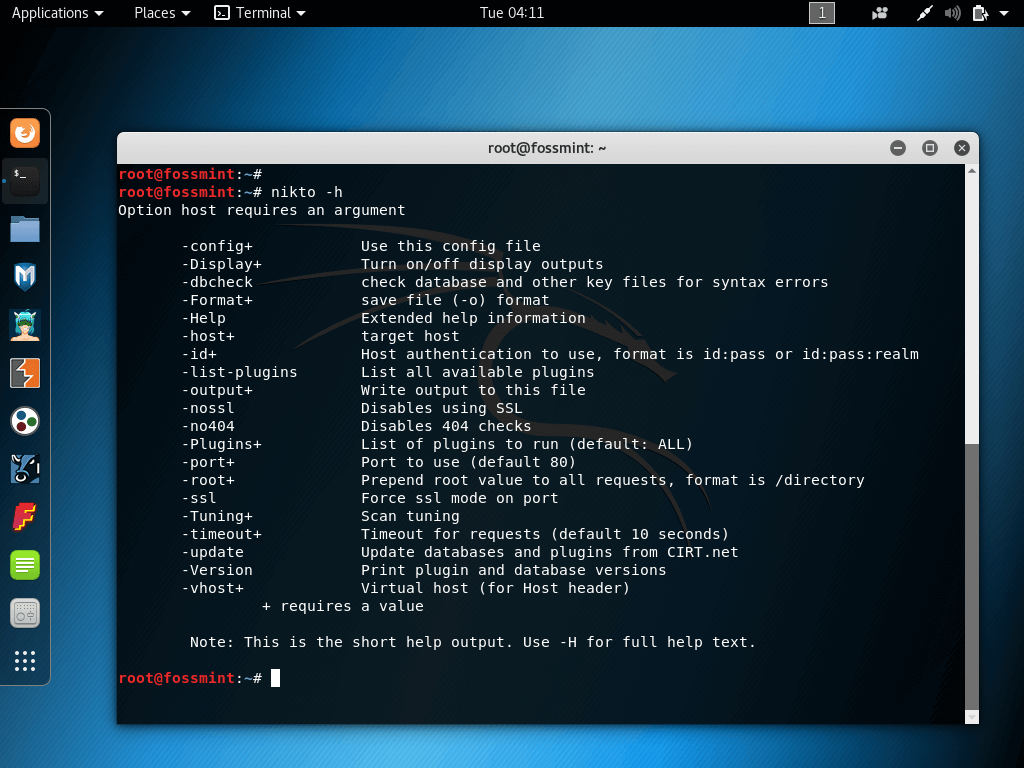

9. Nikto

Nikto2 – бесплатный опенсорс веб-сканер для исчерпывающего и скоростного тестирования объектов в интернете. Это достигается путём поиска больше 6500 потенциально опасных файлов, устаревших программных версий, уязвимых конфигураций серверов и проблем в этой сфере.

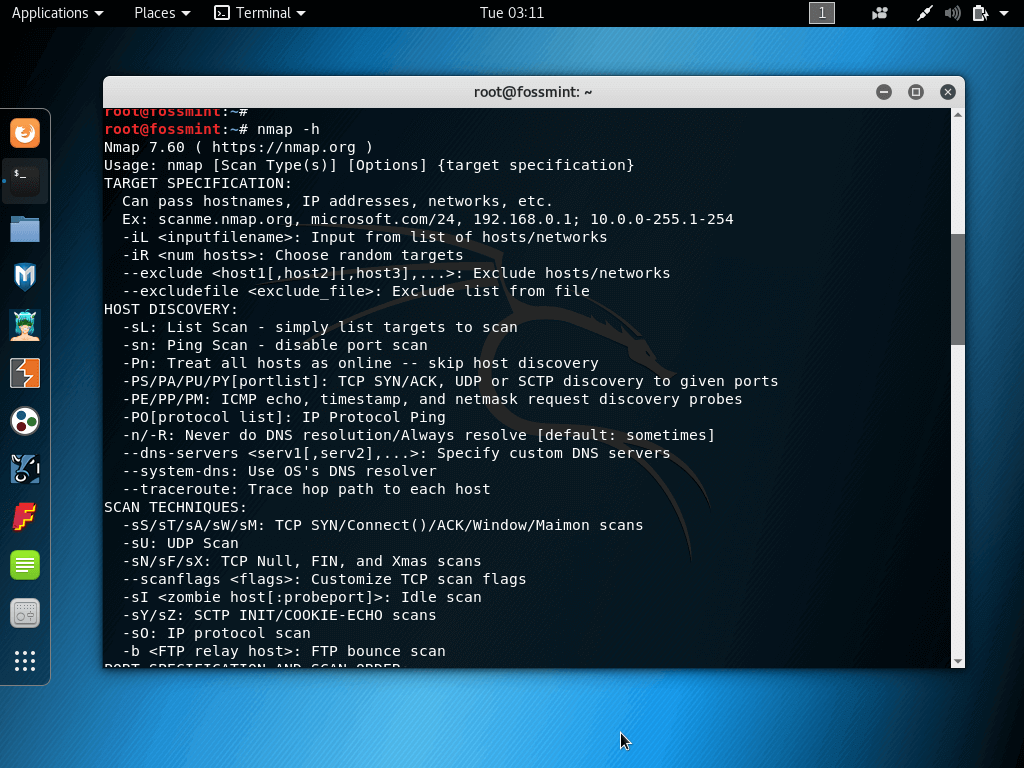

10. Nmap (Network Mapper)

Network Mapper – бесплатная опенсорсная утилита, которой пользуются системные администраторы для обнаружения сетей и проверки их безопасности.

Nmap быстро работает, поставляется с подробной документацией и графическим интерфейсом, поддерживает передачу данных, инвентаризацию сети и другое.

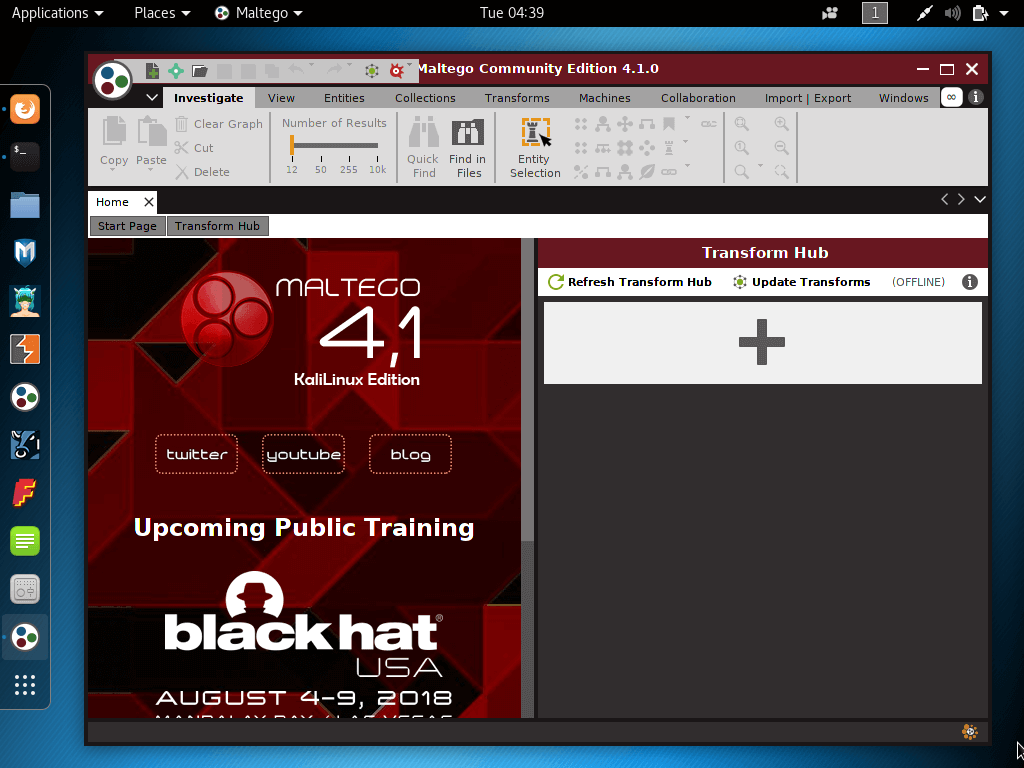

11. Maltego

Maltego – проприетарное программное обеспечение, однако широко используется для опенсорсной компьютерно-технической экспертизы и разведки. Эта утилита анализа связей с графическим интерфейсом представляет интеллектуальный анализ данных в режиме реального времени, а также иллюстрированные наборы информации с использованием графов на основе узлов и соединений нескольких порядков.

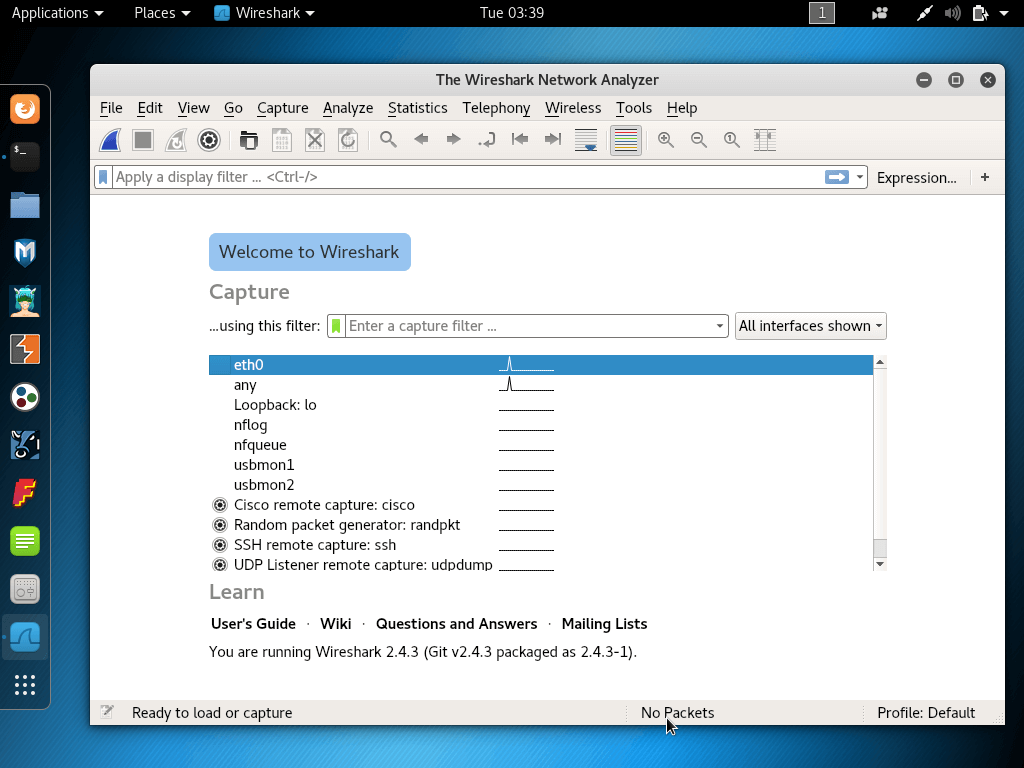

12. WireShark

WireShark – открытый анализатор пакетов для бесплатного использования. С его помощью вы просматриваете действия в сети на микроскопическом уровне в сочетании с доступом к файлам pcap , настраиваемыми отчётами, расширенными триггерами и оповещениями.

Это повсюду используемый в мире анализатор сетевых протоколов для Linux.

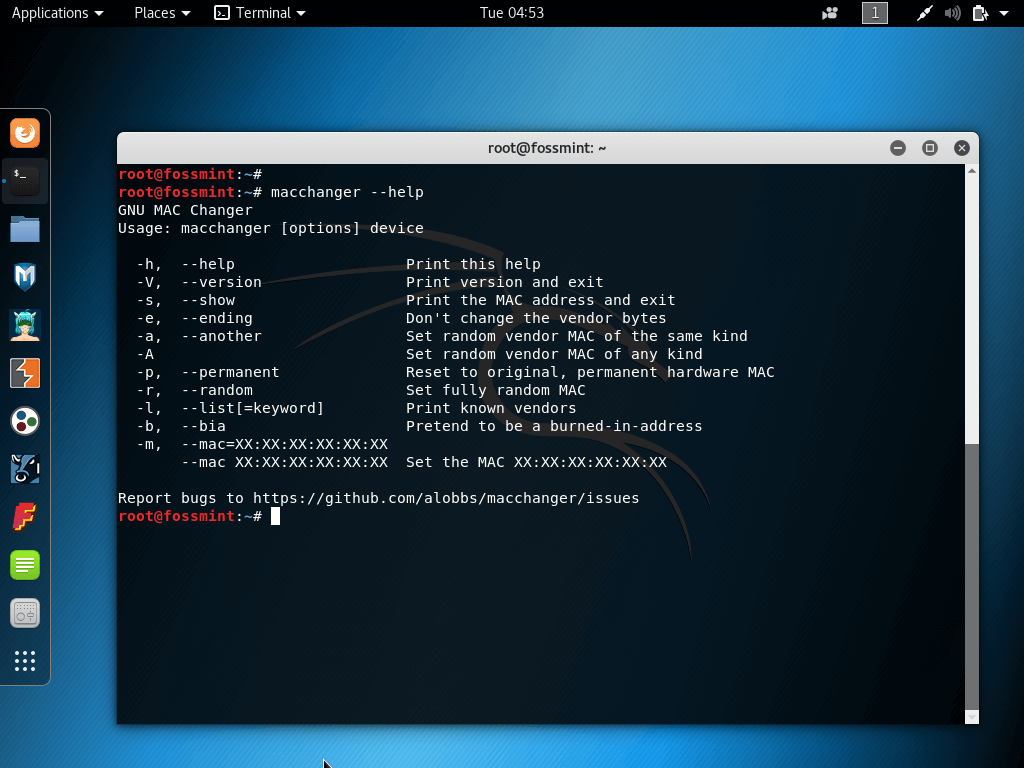

13. GNU MAC Changer

GNU MAC Changer – сетевая утилита, которая облегчает и ускоряет манипулирование MAC-адресами сетевых интерфейсов.

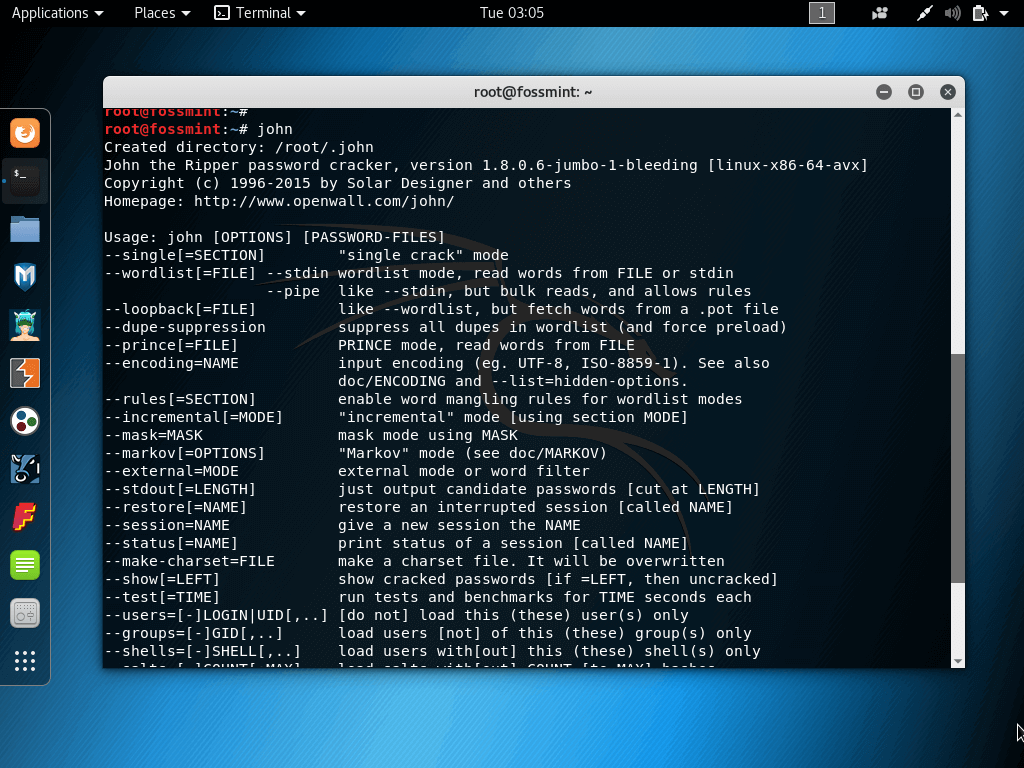

14. John the Ripper (Джон-потрошитель)

John the Ripper – следующий популярный представитель инструментов для хакинга, который используется в сообществе по пентесту (и взлому). Первоначально разработчики создавали его для систем Unix, но позднее он стал доступен на более чем 10 дистрибутивах ОС.

Его особенности: настраиваемый взломщик, автоматическое обнаружение хеша пароля, атака методом «грубой силы» и атака по словарю (среди других режимов взлома).

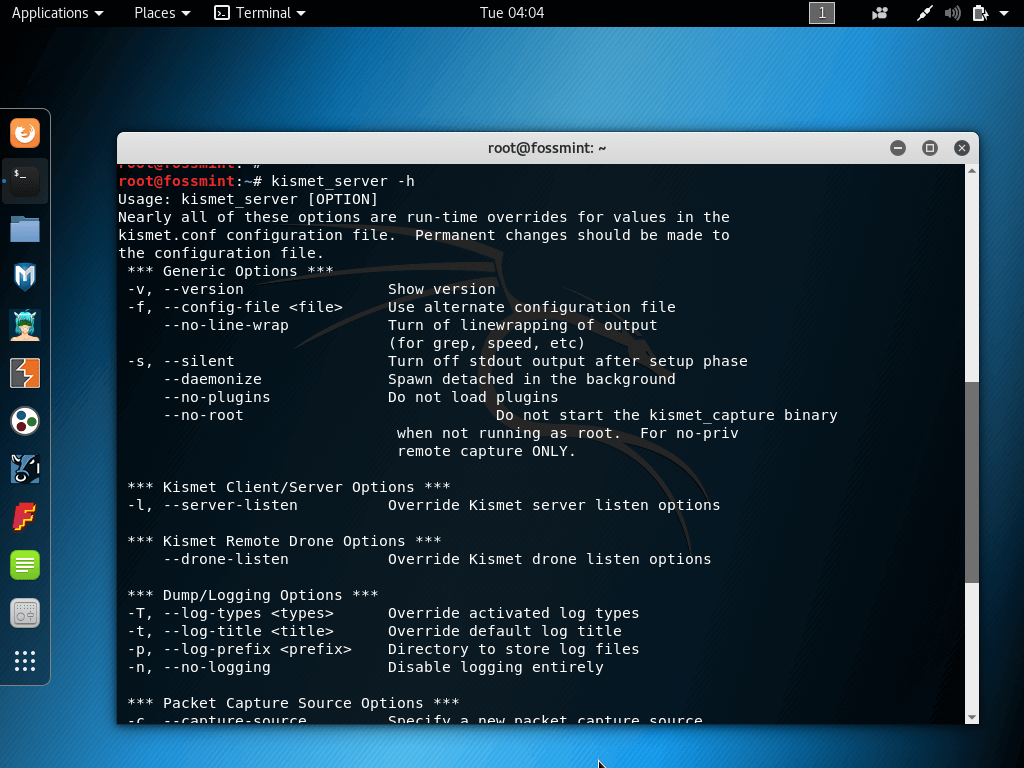

15. Kismet Wireless

Kismet Wireless – система обнаружения вторжений, сетевой детектор и анализатор паролей. Работает преимущественно с сетями Wi-Fi (IEEE 802.11) и расширяется с помощью плагинов.

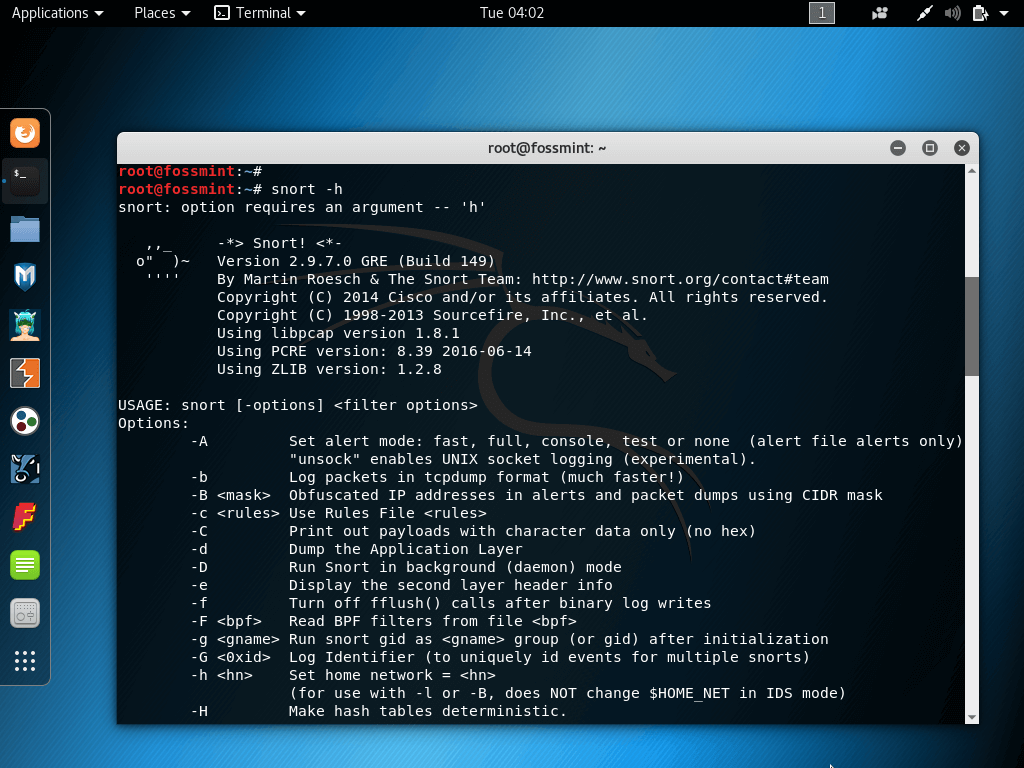

16. Snort

Snort – открытая и бесплатная сетевая система обнаружения вторжений, с помощью которой вы сделаете поиск уязвимостей в безопасности вашего компьютера.

А также выполните анализ трафика, поиск и сопоставление по контенту, протоколирование пакетов в IP-сетях и обнаружение различных сетевых атак, кроме прочего, в реальном времени.

17. Hashcat

Hashcat известен в сообществе экспертов по безопасности как самая быстрая и продвинутая утилита для взлома паролей и восстановления. Это инструмент с открытым исходным кодом, механизмом обработки правил в ядре, более 200 типов хешей и встроенной системой бенчмаркинга.

18. Fern Wifi Cracker

Fern Wifi Cracker – инструмент защиты в сетях Wi-Fi с графическим пользовательским интерфейсом, написанный на Python и предназначенный для аудита уязвимостей сети. Используйте его, чтобы взломать и восстановить ключи WEP/WPA/WPS, а также для атак на Ethernet-сети.

19. Burp Suite Scanner

Burp Suite Scanner – профессиональная интегрированная графическая платформа для тестирования уязвимостей в веб-приложениях.

Объединяет все инструменты тестирования и проникновения в бесплатной Community-версии и профессиональной (399 $ в год для одного пользователя).

20. BeEF (от Browser Exploitation Framework)

BeEF, как следует из названия, – инструмент проникновения, который фокусируется на уязвимостях браузера. С помощью него выполняется оценка уровня безопасности целевой среды благодаря векторам атак на клиентской стороне.

Вот и подошли к завершению нашего длинного списка инструментов пентеста и хакинга для Kali Linux. Все перечисленные приложения используются по сей день.

Источник