- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- theHarvester

- Описание theHarvester

- Справка по theHarvester

- Руководство по theHarvester

- Примеры запуска theHarvester

- Установка theHarvester

- Скриншоты theHarvester

- Инструкции по theHarvester

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- OSRFramework

- Описание OSRFramework

- Инструменты, включённые в OSRFramework

- Справка по OSRFramework

- Справка по alias_generator

- Справка по entify

- Справка по osrfconsole

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Social Mapper

- Описание Social Mapper

- Справка по Social Mapper

- Руководство по Social Mapper

- Примеры запуска Social Mapper

- Установка Social Mapper

- Soft Samurai Email Discovery — Утилита для поиска e-mail адресов

- Как взломать почту через Кали Линукс? Майл/Яндекс/Gmail

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

theHarvester

Описание theHarvester

theHarvester — это инструмент для сбора e-mail адресов, имён поддоменов, виртуальных хостов, открытых портов/банеров и имён работников из различных открытых источников (поисковые системы, сервера ключей pgp).

Это по-настоящему простой инструмент, но эффективный на ранних этапах тестирования на проникновение или чтобы узнать, какую информацию могут собрать о вашей компании через Интернет.

- Пассивные:

- google: поисковая машина Google — www.google.com

- googleCSE: пользовательский поиск Google

- google-profiles: поисковая система Google, специфичный поиск по профилям Google

- bing: поисковая система Microsoft — www.bing.com

- bingapi: поисковая система Microsoft, через API (вам нужно добавить ваш ключ в файл discovery/bingsearch.py)

- dogpile: поисковая система Dogpile — www.dogpile.com

- pgp: сервер ключей pgp — mit.edu

- linkedin: поисковая система Google, специфичный поиск по пользователям Linkedin

- vhost: поиск Bing по виртуальным хостам

- twitter: Twitter аккаунты, связанные с указанным доменом (используется поиск Google)

- googleplus: пользователи, которые работают в целевой компании (использует поиск Google)

- yahoo: поисковая система Yahoo

- baidu: поисковая система Baidu

- shodan: поисковая система Shodan, ищет порты и банеры обнаруженных хостов (http://www.shodanhq.com/)

- Активные:

- брут-форс DNS: этот плагин запустит перебор по словарю

- обратное преобразование DNS: обратное преобразование обнаруженных ip для поиска имён хостов

- DNS TDL расширение: перечисление по словарю TLD

- Модули, для работы которы требуются API ключи:

- googleCSE: Вам нужно создать Google Custom Search engine(CSE) и добавить ваш Google API ключ и CSE ID в плагин (discovery/googleCSE.py)

- shodan: Вам нужно ввести ваш API ключ в discovery/shodansearch.py

Справка по theHarvester

Руководство по theHarvester

Страница man отсутствует.

Примеры запуска theHarvester

Искать email адреса для домена (-d kali.tools), ограничив результаты 500 (-l 500), используя Google (-b google):

Установка theHarvester

Программа предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты theHarvester

Это утилита командной строки.

Инструкции по theHarvester

Ссылки на инструкции будут добавлены позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

OSRFramework

Описание OSRFramework

OSRFramework — это набор библиотек для выполнения задач по разведке на основе открытых источников. В него включены различные приложения, связанные с проверкой имён пользователей, DNS запросами, исследованиями утечек информации, глубоким поиском в Интернете, извлечение по регулярным выражениями и многие другие. В то же время специальными преобразованиями (transforms) Maltego, OSRFramework предоставляет возможность визуализировать эти запросы, а также предоставляет несколько интерфейсов для взаимодействия (OSRFConsole и веб-интерфейс).

Автор: Yaiza Rubio и Félix Brezo

Лицензия: GNU AGPLv3+

Инструменты, включённые в OSRFramework

В OSRFramework имеются следующие инструменты:

- alias_generator — инструмент, который пытается создать возможные никнеймы на основе введённых известных данных о персоне

- entify — утилита использующая регулярные выражения для извлечения объектов — ищет записи по 13 шаблонам регулярных выражений

- osrfconsole — консольный интерфейс для платформы поиска по открытым источникам

- phonefy — инструмент, который проверяет по четырём платформам, был ли номер телефона связан со спамом

- usufy — проверяет, существует ли имя пользователя (профиль) на 299 платформах

- domainfy — проверят существование заданного домена по 1567 доменам верхнего уровня

- mailfy – проверяет, существует ли данный e-mail и находит социальные сети, сайты и веб-сервисы, где он использовался

- osrframework_server — веб-интерфейс для платформы поиска по открытым источникам

- searchfy — поиск профилей по полным именам и другой информации

Справка по OSRFramework

OSRFramework представляет собой фреймворк, состоящий из ряда скриптов. Далее дана информация и справка по каждому из них.

Справка по alias_generator

alias_generator.py — это инструмент, который пытается создать возможные никнеймы на основе известных о персоне данных.

Справка по entify

entify.py — это программа, предназначенная для извлечения из файлов заданного каталога всех записей, соответствующих шаблонам регулярных выражений. Также имеется интерфейс для поиска этих объектов в любом заданном тексте.

Справка по osrfconsole

Консольный интерфейс платформы для исследований на основе открытых источников. Опции отсутствуют — управление осуществляется в интерактивном режиме, там же можно посмотреть информацию об использовании.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Social Mapper

Описание Social Mapper

Программа Social Mapper предназначена для поиска профилей людей в социальных сетях. Алгоритм работы программы заключается в том, что она ищет большое количество профилей исходя из заданных данных (например, имя пользователей), а затем используя технологию распознавания лиц отбирает только имеющие отношения к искомому лицу.

Программу можно использовать для целей сопоставления профилей.

В качестве исходных данных можно указать имя, название компании, указать папку с изображениями, в которых каждый файл назван по имени и фамилии пользователя, можно указать файл, содержащий множество значений.

Программа умеет работать с такими социальными сетями как:

- Google Plus

- VKontakte

- Douban

Автор: Jacob Wilkin

Справка по Social Mapper

Руководство по Social Mapper

Страница man отсутствует.

Примеры запуска Social Mapper

Запуск с указанием папки с именованными изображениями (-f imagefolder), которые помещены по указанному пути (-i ./mytargets), при этом делать быструю проверку, точность нас не особо волнует поскольку полученные результаты будут изучены вручную (-m fast), искать по сайтам Facebook (-fb) и Twitter (-tw):

Искать по названию компании (-f company), компания называется SpiderLabs (-i «SpiderLabs»), режим поиска выбран «точный» (-m accurate), искать по всем сайтам социальных сетей (-a), уровень распознавания установлен на «строгий» (-t strict):

Установка Social Mapper

Установка в Kali Linux

Нужно начать с установки обычной версии Firefox (подробности и их различия смотрите в статье «Как установить настоящий Firefox в Kali Linux»):

Далее устанавливаем Geckodriver:

Установите необходимые библиотеки:

Наконец завершите установку:

Для своей работы Social Mapper нужны учётные данные для входа в службы социальных сетей.

Откройте файл social_mapper.py и введите учётные данные социальных сетей в глобальные переменные в верхней части файла:

Для Facebook убедитесь, что язык учётной записи, для которой вы предоставили учётные данные, установлен на «Английский (США)» на время выполнения.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Soft Samurai Email Discovery — Утилита для поиска e-mail адресов

Всем привет! Сегодня хочу ознакомить Вас с небольшим фреймворком, написанным на Bash, целью которого является поиск почтовых ящиков.

Samurai Email Discovery – много писать о нем смысла не имеет, я лучше покажу.

Samurai Email Discovery – производит поиск адресов по трем векторам:

- Google Dork – поиск по доркам Google

- Domain – поиск по доменному имени

- Company – поиск по названию/домену компании.

Установка:

Обязательным является наличие в системе Lynx, установим его из репозиториев.

Запуск и использование:

Попробуем, выполнить поиск по названию компании:

По домену она отработала аналогичным образом, по Google доркам, поиск занял много времени, но и результат был гораздо больше, но не в отношении компании из примера.

В целом эта тема не нова, таких утилит полно, а эта заслужила свое внимание, только тем, что довольно свежая, может кому-то пригодится.

Источник

Как взломать почту через Кали Линукс? Майл/Яндекс/Gmail

Майл, Яндекс, Рамблер, Gmail, неважно. Этот способ универсален и применим ко всем сервисам. В связи с этим, сразу предупреждаю, что видео записано исключительно в ознакомительных целях и призвано расширить ваши знания в области информационной безопасности.

А не сподвигнуть вас бежать сломя голову и пытаться ломануть электронку ваших ближайших знакомых. Ведь почта, нынче – это буквально ключ от всего. Имея доступ к e-mail’у злоумышленник может восстановить пароли от соц. сетей, слить личную переписку и даже получить доступ ко всем контактам из телефонной книги.

Эт в случае, если они привязаны к гугловской почте. Короче ладно, не будем долго запрягать. Словарик в зубы, запускаем Kali’шку и погнали ломать.

Шаг 1. Открываем новое окно терминала.

Шаг 2. Вводим команду для обновления списка пакетов. «sudo apt-get update».

Шаг 3. Запускаем графическую оболочку скрипта hydra. Это многофункциональный брутфорсер паролей с помощью которого мы сейчас попробуем подобрать passдля одного из моих тестовых ящиков на mail.ru.

Шаг 4. В появившемся окне, на вкладке «Target» прописываем в строке «Single Target» адрес smtp-сервера исходящей почты нужного сервиса. Порт 465 и протокол выбираем соответственно SMTP. Ставим галочку использовать SSL-соединение. И отмечаем пункт, отвечающий за отображение результатов брутфорса в реальном времени.

Шаг 5. На соседней вкладочке «Password» указываем ящик, на который будет производиться атака. В пункте Password листа указываем путь к словарю. Ссылку на основные словарики, используемые мной, ищите в описании. Ну а вообще, найти их довольно просто. Тот же форум античат доступный в клирнете к вашим услугам. На всякий случай ещё ставим галочку отвечающую за проверку логина в качестве возможного пароля и идём дальше.

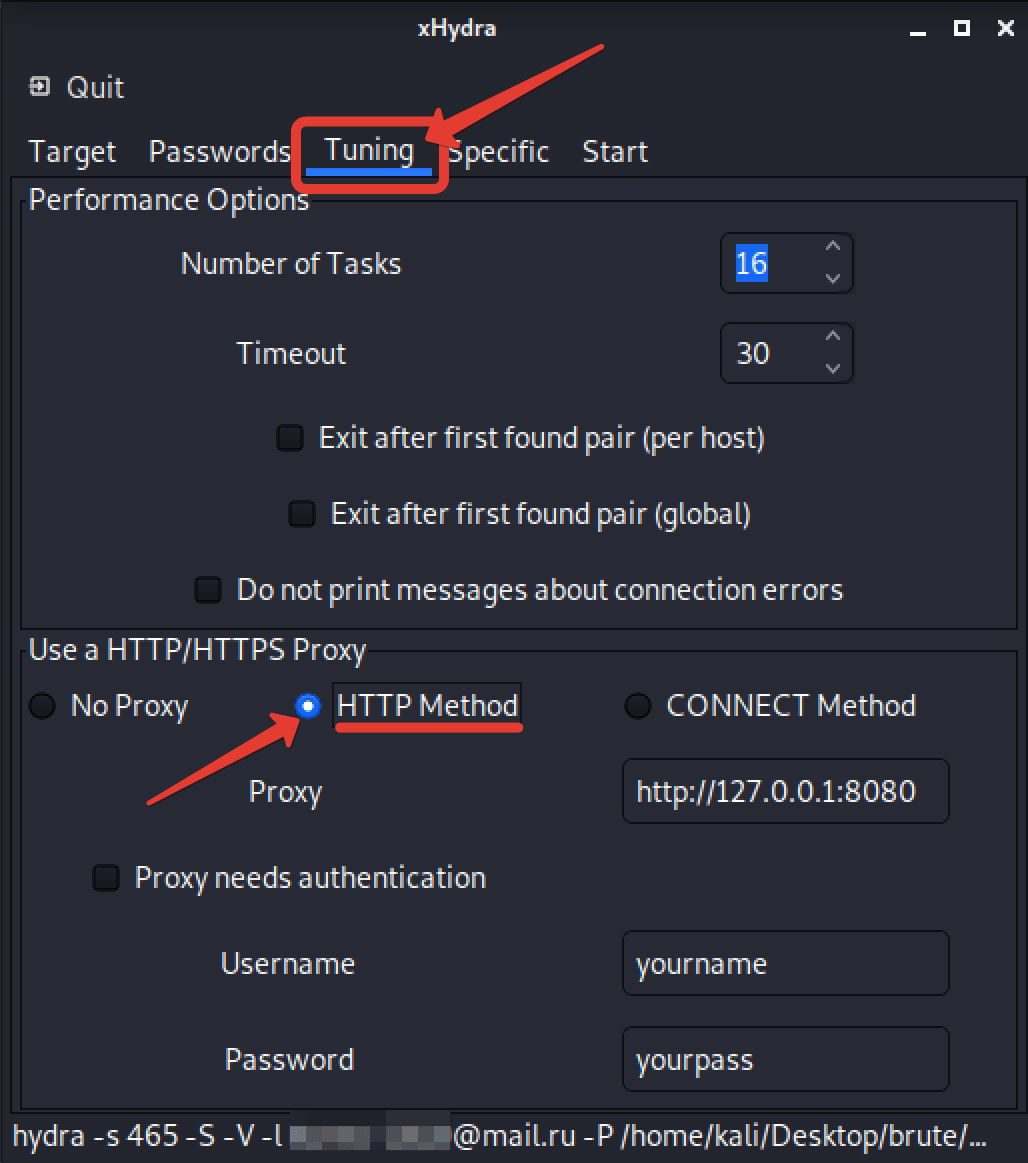

Шаг 6. В «Tuning» меняем метод на HTTP.

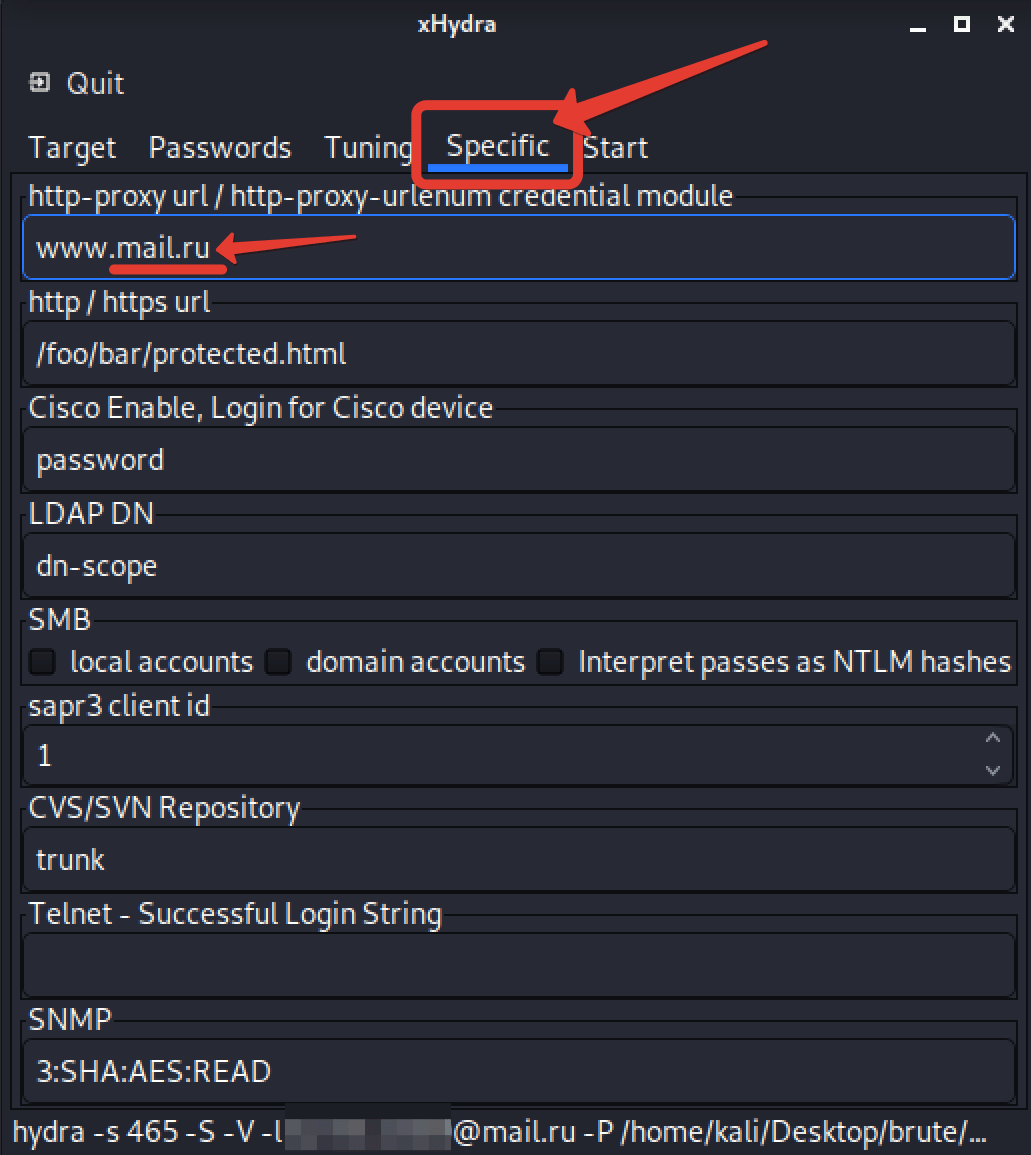

Шаг 7. А на вкладке «Specific» пишем полной адрес почтового сервиса «крышующего» наш ящик.

Шаг 8. Долгожданная последняя вкладка. Выдыхаем, и жмём на «Start». Перебор начался. В случае успешной попытки логина, прога выдаст соответствующее сообщение, говорящее о том, что валидный пароль к данной почте подобран.

Засекли сколько занял взлом? Примерно столько по времени брутятся все ящики, пароль от которых состоит из даты рождения, клички пса или номера мобильного телефона.

Буквально несколько лет назад электронку моего хорошего знакомого ломанули просто из-за красивого ника. И он ооочень долго и упорно доказывал майловскому саппорту, что ящик принадлежит ему уже много лет.

Благо, та история со счастливым концом. Ящик восстановили и передали в руки владельца. Но это только потому, что товарищ сам много лет проработал админом и имея врождённый дар красноречия смог убедить коллег из техподдержки.

А теперь задумайтесь, чтобы было, реши злоумышленник не палиться? Сливал бы по тихой грусти на внешний винт рабочие переписки. Договора, контракты, личные фотографии.

Затем продал бы эту историю за пару долларов в Дарке, а человек при этом так бы и не допёр, где таилась утечка. Поэтому, мой вам совет. Всегда устанавливайте на электронку мега-большой и сложный пароль.

В идеале сконфигурированный с помощью генератора случайных символов. И не забывайте менять его раз в 2-3 недели. Установите двухфакторную аутентификацию, чтобы заходить в ящик только после подтверждения на личном смартфоне.

Ну и до кучи, старайтесь не использовать электронку для решения жизненно-важных вопросов. Личная встреча куда надёжней и безопасней. Однако, увы таковая не всегда возможна. Особенно в наше тяжёлое время.

Друзья, на этом у меня всё. Если впервые зашёл на канал, то сразу после просмотра клацни на колокольчик. Нажмёшь на засранца, и в твоей ленте будут регулярно всплывать годные видосики на тему взлома, информационной безопасности и пентестинга.

С олдов, как водится по лайку. Удачи, успехов, безопасного сёрфинга. Берегите свою электронку. Меняйте пароли, и по возможности обезопасьте себя и своих близких от подобного взлома. Для этого достаточно просто поделиться этим видосом в соц. сетке. Намёк понятен? До новых встреч, ребятки. Всем пока.

Источник