- Kali Linux 2020.1

- Новинки

- Январский релиз Kali Linux Rolling – 2016.1

- Первый релиз Kali-Rolling (2016.1)

- Что нового в Kali Rolling?

- Сравнение стандартного и плавающего релизов Kali

- Постоянно обновляемые инструменты для тестирования на проникновение

- Инструменты VMware против Open-VM-Tools

- Переход с Kali 2.0 на Kali Rolling

- Обновление сайта, посвящённого инструментам для тестирования на проникновение, входящим в Kali

- Скачать Kali Linux Rolling 2016.1

- ISO полной, лёгкой и мини-версии Kali Linux

- Kali Rolling для VMware и Virtualbox, а так же ARM образы

- Kali Linux 2016.1 Release — Rolling Edition

- Our First Release of Kali-Rolling (2016.1)

- What’s new in Kali Rolling?

- Kali Rolling Release vs Standard Releases

- Continuously Updated Penetration Testing Tools

- VMware Tools vs Open-VM-Tools

- Transitioning From Kali 2.0 to Kali Rolling

- Kali Penetration Testing Tools Site Refresh

- Download Kali Linux Rolling 2016.1

- Full, Light and Mini Kali Linux ISO downloads

- Kali Rolling VMware, Virtualbox, and ARM Images

- Shameless Kali Linux Promotions

- PWK, AWAE and AWE in Black Hat USA 2016

- OSCP? Try Harder and Win a NetHunter

- Обзор и настройка Kali Linux.

- Установка Kali Linux

- Настройка Kali Linux.

- Базовые параметры анонимности

- Дополнительные приложения

- Очистка системы

Kali Linux 2020.1

Состоялся rolling-release Kali Linux 2020.1, который содержит множество обновлений и нововведений: non-root user by default, отказ от python 2 (deprecated), XFCE в качестве окружения рабочего стола по-умолчанию (из последних релизов 2019).

Новинки

На протяжении всей истории Kali (и его предшественников BackTrack, WHAX и Whoppix) учетные данные по умолчанию были root/toor. Больше не используется учетная запись суперпользователя root по умолчанию в Kali 2020.1. Учетная запись пользователя по умолчанию теперь является обычным непривилегированным пользователем (kali/kali — не забываем сменить пароль).

Больше не предлагаются отдельные образы для каждой среды рабочего стола (DE). Вместо этого теперь есть один образ с возможностью выбрать свой DE во время установки. Это означает, что нет ссылки на скачивание для Xfce (которая является средой по умолчанию с 2019.4 ), GNOME, KDE, MATE или LXDE. Только один образ, чтобы выбрать любое из окружений.

По умолчанию образ содержит kali-desktop-xfce и kali-tools-default пакеты, что позволяет произвести автономную установку Кали. Выбор любых инструментов не по умолчанию потребует подключения к сети.

Мобильная платформа для тестирования на проникновение, Kali NetHunter, также претерпела некоторые улучшения. Теперь вам больше не нужно рутовать свой телефон для запуска Kali NetHunter, правда это имеет некоторые ограничения.

- NetHunter — требует рут-устройств с рекавери и патченым ядром. Не имеет ограничений.

- NetHunter Light — требует рут-устройств с кастомным рекавери, но без патчинга ядра. Имеет незначительные ограничения, т.е. отсуствие Wi-Fi инъекций или поддержка HID.

- NetHunter Rootless — устанавливается на все стандартные немодифицированные устройства с использованием Termux. Некоторые ограничения, такие как отсутствие поддержки db в Metasploit и отсутствие рут-разрешений.

Теперь для пользователей GNOME появилась новая тема, а в качестве дополнительного бонуса — возможность выбора между светлой и темной темой.

Продолжая тему Kali 2019.4, Kali-undercover (крайне положительно отмеченную сообществом) теперь еще более похожа на Windows, чтобы помочь работать в скрытом режиме.

Добавлены следующие новые инструменты: cloud-enum, emailharvester, phpggc, sherlock, splinter.

Несколько новых (kali-community-wallpapers) и старых (kali-legacy-wallpapers) обоев, которые вы можете использовать в ностальгические моменты.

Python 2 — конец поддержки, будут удалены все инструменты, зависящие от Python 2.

Источник

Январский релиз Kali Linux Rolling – 2016.1

Первый релиз Kali-Rolling (2016.1)

Сегодняшний день (21 января) знаменует для нас важное событие — первый публичный релиз плавающего дистрибутива Kali Linux. Kali перешла на модель постоянных обновлений начиная с версии 2.0 (кодовое имя «sana»), однако доступ к плавающему релиз был возможен только через обновление с 2.0 до kali-rolling для группы избранных пользователей. После 5 месяцев тестирования нашего плавающего дистрибутива (и поддерживающей его инфраструктуры), мы полностью уверены в его надёжности и готовы предоставить своим пользователям лучшее ото всех миров — стабильность Debian вместе с последними версиями многих выдающихся инструментов для тестирования на проникновение, созданных сообществом специалистов по информационной безопасности.

Что нового в Kali Rolling?

Сравнение стандартного и плавающего релизов Kali

Чтобы разобраться в изменениях, которые несёт данный дистрибутив, нужно иметь ясное понимание того, как работают плавающие релизы. Раньше Kali была основана на стандартных релизах Debian (таких как Debian 7, 8, 9) и проходила через циклические фазы, характерные для любого программного обеспечения: «новое, распространённое, устаревшее». Плавающий релиз Kali, с другой стороны, получает обновления от тестового релиза Debian, обеспечивая постоянный поток свежих версий пакетов.

Постоянно обновляемые инструменты для тестирования на проникновение

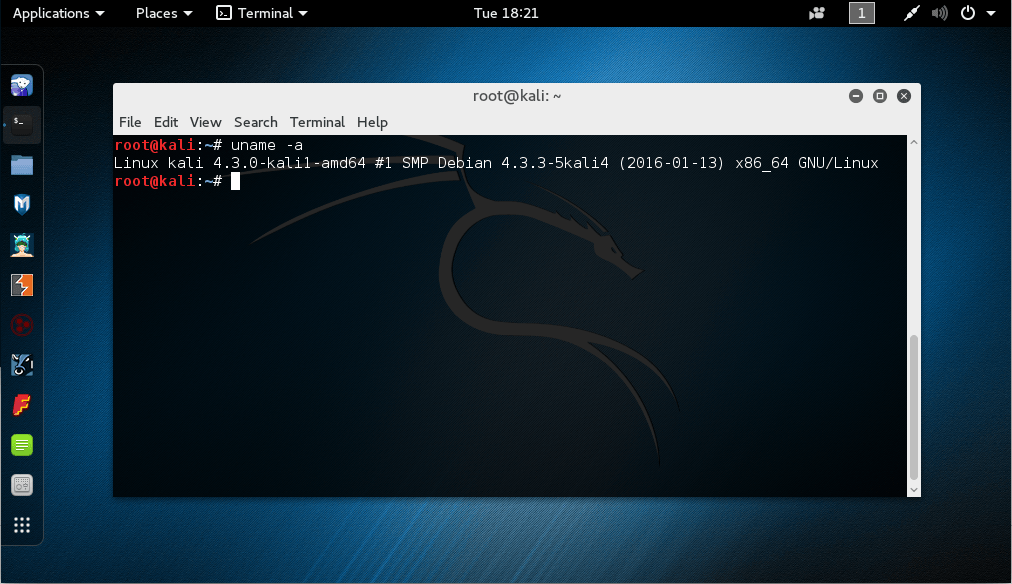

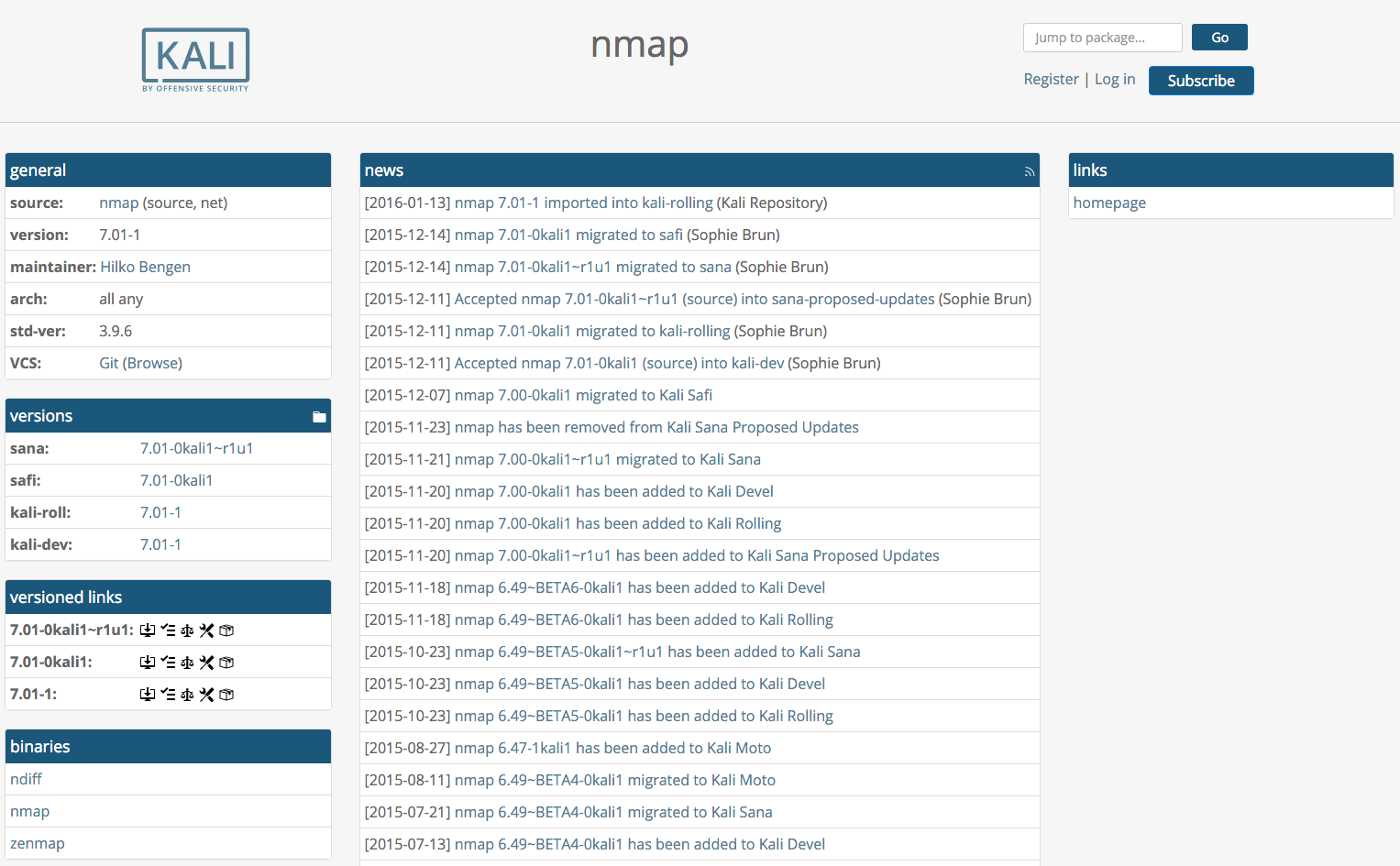

Наша автоматическая система уведомлений о новых релизах инструментов для тестирования на проникновение последние 5 месяцев работала без сбоев. Благодаря ей репозиторий kali-rolling всегда содержит последние стабильные версии инструментов, за которыми ведётся наблюдение. Между получением уведомления об обновлении инструмента и его тестированием, упаковкой и перемещением в репозиторий, обычно, проходит от 24 до 48 часов. Кроме этого, мы хотели бы представить наш новый Трекер пакетов Kali Linux, позволяющий вам следить за эволюцией Kali Linux посредством почтовой рассылки и продвинутого веб-интерфейса. Этот трекер поможет вам определить, какие версии различных инструментов и пакетов находятся в нашем репозитории в каждый конкретный момент. К примеру, на скриншоте ниже изображена хронология пакета nmap в Kali, отслеживающая его версии в репозитории.

Инструменты VMware против Open-VM-Tools

Ещё одним значительным нововведением этого релиза является способ установки гостевых инструментов VMware. По состоянию на сентябрь 2015 года, VMware рекомендует использовать специфические для каждого дистрибутива инструменты open-vm-tools вместо пакета VMware Tools для гостевых машин. Мы убедились, что наш пакет устанавливается и корректно работает с последней плавающей версией ядра Kali и рады сообщить, что весь необходимый функционал, такой как копирование файлов, буфер обмена и автоматическое изменение размеров экрана, работает идеально. Чтобы установить open-vm-tools на свой образ Kali Rolling, введите:

Переход с Kali 2.0 на Kali Rolling

Миграция с Kali sana (2.0) на плавающий дистрибутив Kali выполняется очень просто. Вам достаточно выполнить следующие команды от имени корневого пользователя:

Пожалуйста, обратите внимание на то, что репозитории Kali sana больше не будут обновляться и закроются 15 апреля 2016 года.

Обновление сайта, посвящённого инструментам для тестирования на проникновение, входящим в Kali

Наша инициатива по обновлению всех сайтов Kali и унификации их внешнего вида, наконец, добралась до сайта Инструменты Kali. В дополнение к опрятному дизайну, этот ресурс включает описания и примеры использования практически всех инструментов в арсенале Kali Linux. Вы можете быстро выбирать инструменты по их назначению, к примеру, сбор информации, взлом паролей, перебор DNS, оценка беспроводных сетей и так далее. В дополнение, мы начали прикреплять видеоролики от сообщества к статьям о некоторых инструментах.

Скачать Kali Linux Rolling 2016.1

ISO полной, лёгкой и мини-версии Kali Linux

Мы стараемся свести информацию о релизах к минимуму, но нам нужно так много вам рассказать! Как и в случае с релизом Kali 2.0, мы предлагаем два ISO образа: полноценный ISO образ с Gnome и «лёгкий» ISO образ, включающий только «10 лучших» пакетов инструментов и XFCE. Как обычно, не стесняйтесь сообщать нам о багах или посетите наши форумы, чтобы обсудить операционную систему Kali.

Kali Rolling для VMware и Virtualbox, а так же ARM образы

Мы выпустим образы Kali rolling 2016.1 для VMware и VirtualBox на следующей неделе через сайт Offensive Security. Кроме этого, ваш ждёт множество свежих ARM образом Kali Rolling для различных ARM устройств, которые мы поддерживаем. Переход к плавающему релизу Kali в ARM сфере несёт с собой новые возможности для энтузиастов ARM, поскольку эти устройства тоже будут получать постоянные обновления инструментов. Готовьте свои Raspberry Pi к следующей неделе!

Источник

Kali Linux 2016.1 Release — Rolling Edition

Our First Release of Kali-Rolling (2016.1)

Today marks an important milestone for us with the first public release of our Kali Linux rolling distribution. Kali switched to a rolling release model back when we hit version 2.0 (codename), however the rolling release was only available via an upgrade from 2.0 to kali-rolling for a select brave group. After 5 months of testing our rolling distribution (and its supporting infrastructure), we’re confident in its reliability — giving our users the best of all worlds — the stability of Debian, together with the latest versions of the many outstanding penetration testing tools created and shared by the information security community.

What’s new in Kali Rolling?

Kali Rolling Release vs Standard Releases

To get a better understanding of the changes that this brings to Kali, a clearer picture of how rolling releases work is needed. Rather than Kali basing itself off standard Debian releases (such as Debian 7, 8, 9) and going through the cyclic phases of “new, mainstream, outdated”, the Kali rolling release feeds continuously from Debian testing, ensuring a constant flow of the latest package versions.

Continuously Updated Penetration Testing Tools

Our automated notification system of updated penetration testing tool releases has been working well over the past 5 months and has ensured that the kali-rolling repository always holds the latest stable releases of monitored tools. This usually leaves a gap of around 24-48 hours from notification of a new tool update, to its packaging, testing, and pushing into our repositories. We would also like to introduce our new Kali Linux Package Tracker which allows you to follow the evolution of Kali Linux both with email updates and a comprehensive web interface. The tracker can also help in identifying which versions of various tools and packages are in our repository at any given moment. As an example, the screenshot below shows the timeline of the nmap package in Kali and tracks its repository versions.

VMware Tools vs Open-VM-Tools

This release also marks a dramatic change around how VMware guest tools are installed. As of Sept 2015, VMware recommends using the distribution-specific open-vm-tools instead of the VMware Tools package for guest machines. We have made sure that our package installs and works correctly with the latest Kali rolling kernel and are happy to see that all the needed functionality such as file copying, clipboard copy/paste and automatic screen resizing are working perfectly. To install open-vm-tools in your Kali Rolling image, enter:

Transitioning From Kali 2.0 to Kali Rolling

Migrating from Kali sana (2.0) to Kali rolling is simple. As root, you can run the following commands and be on your way:

Please note that the Kali sana repositories will no longer be updated and will be EOL’d on the 15th of April 2016.

Kali Penetration Testing Tools Site Refresh

Our on-going mission to give all our Kali sites a facelift and common look and feel has made its way to the Kali Tools website. Beyond its clean good looks, the Kali tools site includes descriptions and sample usage for virtually every tool in the Kali Linux arsenal. You can quickly select tools by what they do, such as conducting information gathering, cracking passwords, doing DNS enumeration, evaluating wireless networks, and much, much more. In addition, we have started adding community driven videos to some of the tool entries, currently taken from @10101_Brew. Keep them coming!

Download Kali Linux Rolling 2016.1

Full, Light and Mini Kali Linux ISO downloads

We try to keep our release notes to a minimum but there’s just so much to say! As with our Kali 2.0 release, we’re putting out two ISOs — a full ISO image with Gnome, and a “light” ISO, which just includes the “top 10” metapackage and XFCE. As usual, feel free to engage the community, report bugs, or join our forums for more discussions about the Kali OS.

Kali Rolling VMware, Virtualbox, and ARM Images

We will be releasing VMware and VirtualBox images of Kali rolling 2016.1 next week via the Offensive Security website, as usual. We will also have a barrage of fresh new Kali Rolling ARM images for the various ARM devices we support. The transition to Kali Rolling in the ARM arena will bring in new opportunities to ARM enthusiasts, as these devices will also enjoy the fresh stream of tool updates in Kali Rolling. Get those Raspberry Pi’s warmed up for next week!

Shameless Kali Linux Promotions

PWK, AWAE and AWE in Black Hat USA 2016

We noticed that the Black Hat USA 2016 training schedule went online today, and figured this would be a good opportunity to give everyone a “heads up” about it. Our classes usually fill up quickly, and late comers are often disappointed. If you’re looking to sign up for one of our courses at BlackHat, our advice is “don’t’ wait”. In addition to our regular courses, we hope to be running another Kali Dojo, similar to the 2015 event. Register quickly if you want to join any of these events, you’ve been given fair warning!

OSCP? Try Harder and Win a NetHunter

A couple of weeks ago we released a blog post about “What it means to be an OSCP” in our eyes. If you’re an OSCP and would like a chance to Win an awesome OnePlus One NetHunter device, go ahead and read our previous blog post! We’ve extended the offer till the end of January, when our winner will be announced.

Источник

Обзор и настройка Kali Linux.

Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика. — прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Одной из ключевых особенностей Kali Linux является огромное количество предустановленных утилит необходимых для проведения разнообразных тестов безопасности. Утилит этих больше 300, но при этом стоит заметить, что некоторые функции при этом дублируются в разных утилитах, хотя это скорее плюс чем минус (список утилит и их описание можно посмотреть здесь: https://tools.kali.org/tools-listing).

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать «Авто — использовать весь диск с шифрованным LVM» — в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1.

Но для полноты обзора, мы также рассмотрим вариант «Вручную», при котором мы создадим три раздела с такими параметрами:

- Точка монтирования — /; использовать как — журналируемая файловая система ext4; тип раздела — первичный; местоположение — начало этого пространства; размер — оптимально 20 Гб;

- Использовать как — Раздел подкачки; тип раздела — логический; местоположение — начало этого пространства; размер 2-4 Гб;

- Точка монтирования — /home; Использовать как — журналируемая файловая система ext4; тип раздела — логический; местоположение — начало этого пространства; размер — всё оставшееся место;

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми «да», если устанавливаешь рядом с Windows то «нет».

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории). Они находятся в файле /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет — прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Созданному пользователю нужно задать пароль:

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

После этого нужно перезапустить Network Manager:

Добавим возможность пускать весь трафик системы через сеть Tor:

Теперь можно направить весь трафик через Tor, командой:

Если вдруг возникла необходимость принудительно сменить IP:

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в ЭТОЙ статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander — аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Filezilla — если используешь ftp, лучше filezilla ещё ничего не придумали. Берём:

Network Manager Open-vpn — понадобиться когда ты решишь настроить vpn, устанавливаем:

Очистка системы

Для очистки системы используются две команды:

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.

Источник