- Статья Аварийное самоуничтожение LUKS в Kali

- Kali Linux внедряет «экстренный» пароль, приводящий к полной шифрации диска

- Создание зашифрованной флешки Kali Linux Encrypted Persistence

- 1. Создание загрузочной флешки

- 2. Создание зашифрованного раздела и установка его параметров

- 3. Проверка работоспособности

- Как установить Kali Linux на зашифрованную файловую систему

- 4.2.2 Установка Kali на полностью зашифрованную файловую систему

- Введение в LVM

- Введение в LUKS

- Настройка зашифрованных разделов

- Завершение управляемого разделения с зашифрованным LVM

- 4.3 Автоматическая установка Kali Linux

- 4.3.1 Ответы пресидинга

- С параметрами загрузки

- С Preseed файлом в Initrd

- С Preseed файлом в загрузочном носителе

- С Preseed файлом, загруженным из сети

- 4.3.2 Создание Preseed файла

- 4.4 ARM Установки

- 4.5 Устранение неполадок во время установки Kali Linux

Статья Аварийное самоуничтожение LUKS в Kali

Полное шифрование диска Kali Linux

Будучи испытателями на проникновение, нам часто приходится путешествовать с чувствительными данными, сохранёнными в наших лэптопах. Конечно мы используем полное шифрование диска всегда, когда это возможно, в том числе и на машинах Kali Linux, которые, так уж получается, содержат самые чувствительные материалы.

Установка полностью зашифрованного диска с Kali — это простой процесс. Установщик Kali включает прямолинейный процесс для настройки зашифрованных разделов с LVM и LUKS. Будучи однажды зашифрованной, операционная система Kali требует пароль во время загрузки, который позволит ОС загрузиться и расшифровать ваш диск, таким образом, ваши данные защищены на тот случай, если ваш лэптоп украден. Управление ключами расшифровки и разделами осуществляется с помощью утилиты cryptsetup.

Уничтожение полностью зашифрованного диска с Kali Linux

Начиная с версии Kali Linux v1.0.6, в Kali добавлена опция “nuke” (самоуничтожения). Другими словами, на cryptsetup добавлен патч (первоначальный автор патча Juergen Pabel). Этот патч делает следующее: при вводе обычного пароля — ваша Kali Linux просто загружается и расшифровывает диск. При вводе пароля самоуничтожения, то удаляются все ключевые слоты (матер-ключи), что делает все данные на диске недоступными.

Напомним, пароль самоуничтожения работает только на зашифрованном разделе с Kali Linux. Если у вас зашифрованный раздел, то вы можете установить ключ “nuke”, т. е. пароль самоуничтожения. Для этого просто наберите команду:

Поочерёдно появятся два приглашения для ввода данных. В первом случае введите пароль шифрования, в втором — пароль самоуничтожения.

Эй, чувак, где мой диск?

При любой последующей перезагрузке, как и обычно, каждый раз у вас будет спрашиваться LUKS пароль для расшифрования. Если по каким бы то ни было причинам вы введёте пароль самоуничтожения, сохранённые мастер-ключи будут перезаписаны рандомными данными, что сделает данные недоступными.

В продолжение темы, обязательно прочитайте статью «Как удалить содержимое зашифрованного диска Kali (а потом вернуть обратно)». В ней вы найдёте дополнительное описание использования и пример, как вы можете это реализовать самостоятельно.

Источник

Kali Linux внедряет «экстренный» пароль, приводящий к полной шифрации диска

Kali Linux внедряет «экстренный» пароль, приводящий к полной шифрации диска

На сегоняшний день полная шифрация данных является наиболее «защищенным» способом хранения. Просто задумайтесь о том, какая информация хранится на вашем компьютере. Фотографиикотиков, пароли, ваша электронная почта. В конце концов — рабочие документы, содержащие финансовые и коммерческие секреты.

Что уж говорить о тех людях, которые работают в сфере безопасности — их комьютеры напичканы конфиденциальной информацией, относящейся к их работе, исходными кодами, результатами исследований.

А теперь задумайтесь — что если ваш ноутбук будет украден или отобран службой безопасности любого аэропорта? Опишу одну ситуацию.

Некоторое время назад в новостных лентах вы могли заметить имя Гленна Гринвальда (Glenn Greenwald) — сотрудника Guardian, автора серии статей, опублиованных в июле 2013 года, разоблачающих АНБ благодаря документам, предоставленным Эдвардом Сноуденом.

В августе 2013 один из коллег Гленна возвращался из поездки в Берлин, когда был остановлен офицерами службы безопасности аэропорта. Апеллируя к Terrorism Act 2000, его удерживали 9 часов, а заодно отобрали все электронные девайсы, включая мобильник, ноутбук, камеру, карты памяти, DVD диски и даже игровую консоль!

В такой ситуации заинтересованное лицо может либо украсть ваши данные, либо установить шпионское ПО без вашего ведома. И как раз тут полное шифрование дисков может помочь вам сохранить конфиденциальность данных.

Во время последнего апдейта группа The Offensive Security Developer Team анонсировала в Kali Linux [1] новую фичу «Emergency self-destruction of LUKS [2] », предназначенную для шифрования всего диска, используя утилиту cryptsetup .

Если вы используете зашифрованный раздел с LVM или LUKS в Kali Linux, то вам необходимо вводить пароль во время каждой загрузки ОС — при этом происходит дешифровка вашего диска. Т.е. если ваш ноутбук будет украден — можете не беспокоиться за сохранность данных.

Теперь же вы можете использовать пароль-разрушитель, ввод которого приведет к уничтожению, а не дешифровке данных с вашего диска во время загрузки системы.

В экстренной ситуации ввод пароля-разрушителя приведет к удалению всех ключей шифрования, что приведет к полной потере доступа к данным.

Без сомнения, я, как и еще почти 3 тысячи человек, проголосовал за внедрение такой фичи, так как считаю её весьма востребованной среди хакеров и специалистов по комьютерной безопасности, использующих Kali Linux.

Правоохранительные органы многое умалчивают о своей работе. Те же АНБ или ФБР могут в любой момент «попросить» вас ввести пароль. Разумеется, вы можете отказаться, однако сотрудник может достать вас позже, задержать вас, отказать во въезде в страну или каким-либо другим образом насолить вам.

В сегодняшних реалиях шифрование диска или, по крайней мере, блокирование паролем жесткого диска видится просто необходимым. Учитывая тот факт, что существует довольно много утилит для шифрования диска, в том числе и бесплатных — BitLocker, PGPDisk, FileVault, TrueCrypt, и dm-crypt (LUKS).

1. ↑ Kali Linux — операционная система с открытым исходным кодом на базе Debian, предназначенная для пентестинга и взломов; включает в себя соответствующий специализированный набор утилит.

2. ↑ LUKS (The Linux Unified Key Setup) — спецификация шифрования дисков, определяет платформо-независимый стандарт для использования в различных инструментах. Реализация LUKS для Linux основана на расширенной версии cryptsetup, используя dm-crypt как вычислительную машину для дискового шифрования.

Источник

Создание зашифрованной флешки Kali Linux Encrypted Persistence

В данной статье описывается метод создания загрузочной флешки с системой Kali Linux, функционал которой позволяет создать зашифрованный раздел, где будут храниться все её параметры, установленные программы и данные. Шифрование производится посредством алгоритма aes c ключом 256 бит (настроить шифрование вы можете на свой вкус, изучив команду cryptsetup).

1. Создание загрузочной флешки

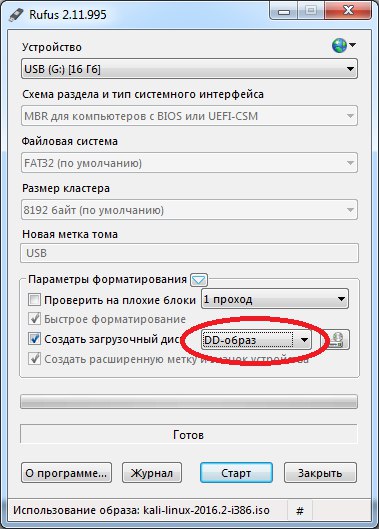

Для записи образа используйте программу Rufus. Выберите устройство, на которое будет распакован образ, далее выберите iso-образ системы и из выпадающего списка выберите DD-образ.

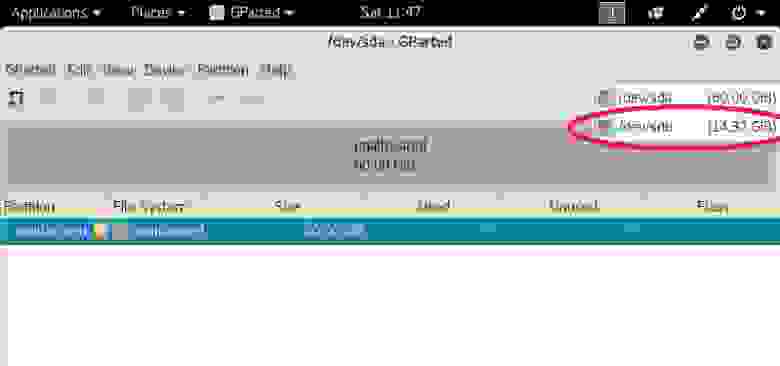

После развертывания образа структура разделов флешки примет следующий вид:

Структура разделов:

— 2.80 ГБ – образ системы Kali Linux;

— 102 Мб – загрузчик;

— 11,42 Гб – нераспределённая область, которая будет использоваться для шифрования.

2. Создание зашифрованного раздела и установка его параметров

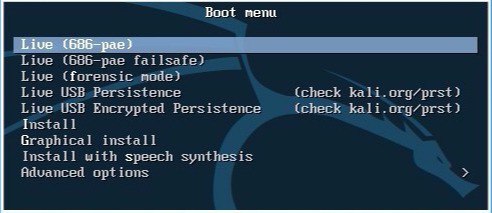

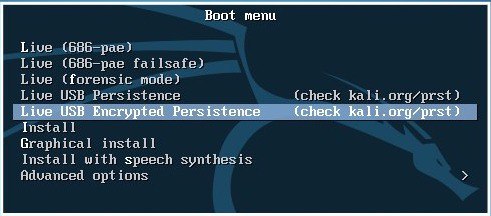

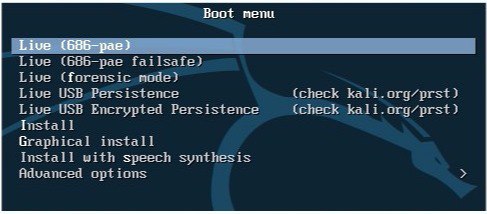

Выполните загрузку с флешки и выберите пункт меню Live(686-pae).

Запустите терминал и выполните команду gparted для запуска редактора разделов.

В открывшемся окне из выпадающего списка выберите флешку, с которой вы загрузились.

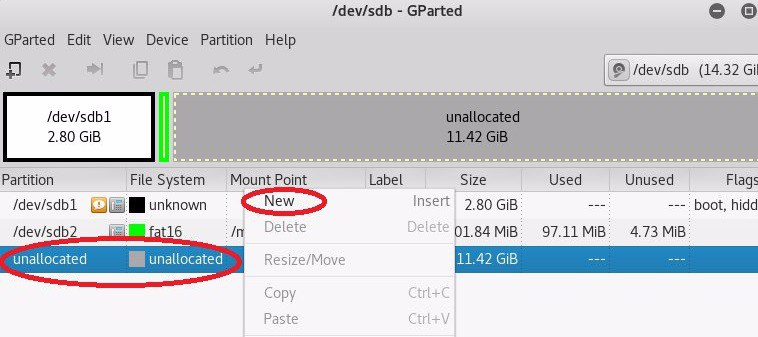

Далее выберите нераспределённое место на диске и создайте новый раздел(ext4).

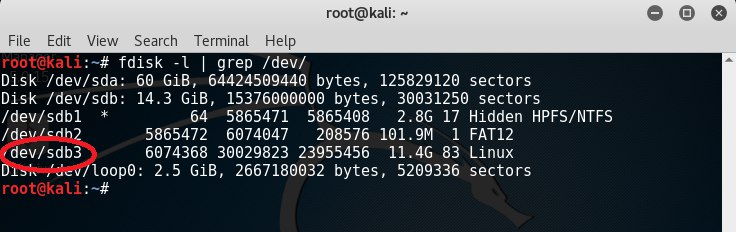

После создания раздела откройте терминал и выполните команду fdisk –l | grep /dev/ для отображения доступных устройств. Нас интересует устройство /dev/sdb3.

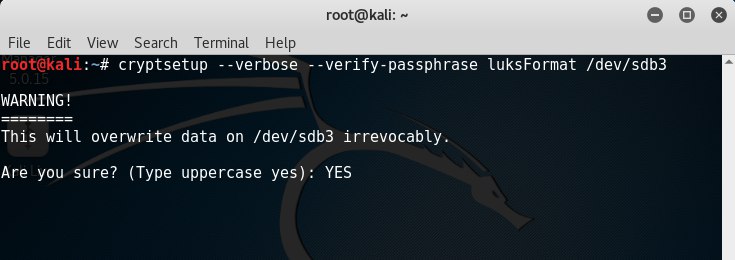

Для шифрования раздела введите команду cryptsetup —verbose —verify-passphrase luksFormat /dev/sdb3, далее введите YES.

После этого программа потребует ввести пароль, под которым осуществится шифрование раздела и предложит его подтвердить.

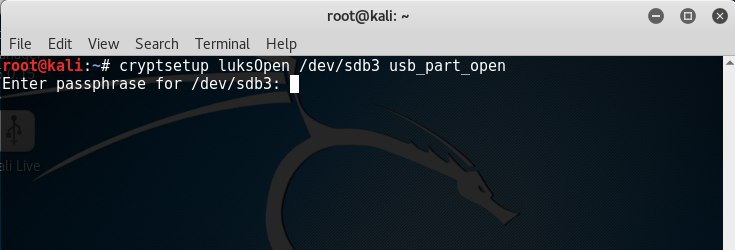

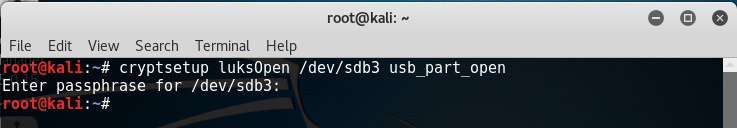

Подключите зашифрованный раздел командой cryptsetup luksOpen /dev/sdb3 usb_part_open, введите пароль. Раздел инициализируется, как устройство с именем usb_part_open.

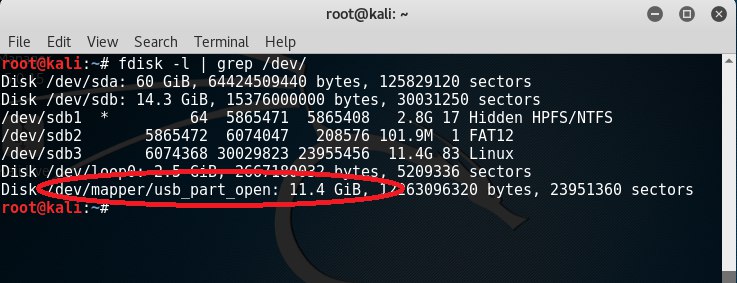

Выполните команду fdisk –l | grep /dev/ и убедитесь, что устройство /dev/mapper/usb_part_open подключено.

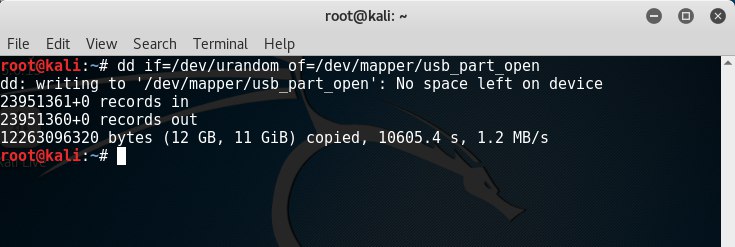

Заполните устройство случайными, псевдослучайными числами либо нулями выполнив одну из команд на ваше усмотрение:

— dd if=/dev/random of=/dev/mapper/usb_part_open — данная команда заполнит устройство случайными числами. Операция будет выполняться продолжительное время(считать в днях);

— dd if=/dev/urandom of=/dev/mapper/usb_part_open — данная команда заполнит устройство псевдослучайными числами. Операция будет выполняться продолжительное время(считать в часах);

— dd if=/dev/zero of=/dev/mapper/usb_part_open — заполнение нулями.

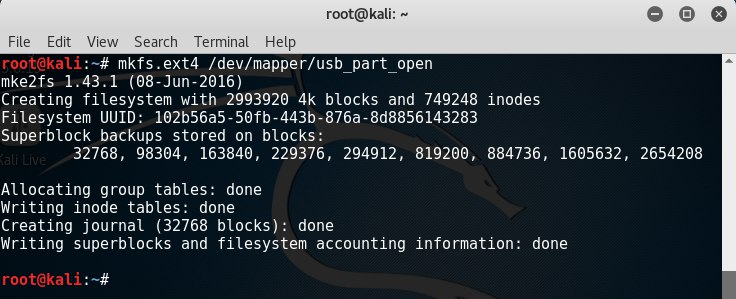

Выполните форматирование заполненного случайными числами раздела командой mkfs.ext4 /dev/mapper/usb_part_open.

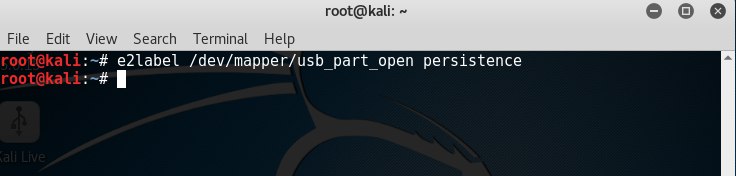

Присвойте разделу название “persistence” командой e2label /dev/mapper/usb_part_open persistence.

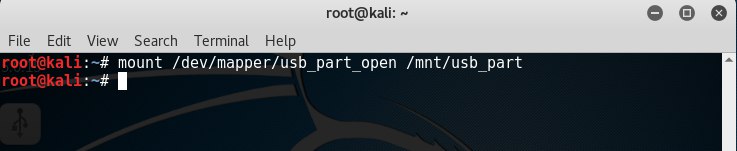

Монтируйте данный раздел к заранее созданной папке, к примеру, /mnt/usb_part командой mount /dev/mapper/usb_part_open /mnt/usb_part (обычно в новых версиях системы данная команда не требуется, раздел автоматически подключается после форматирования и определяется в проводнике).

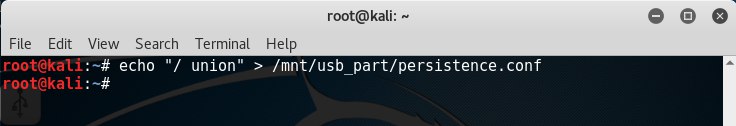

Создайте конфигурационный файл в корне зашифрованного раздела командой echo “/ union” > /mnt/usb_part/persistence.conf.

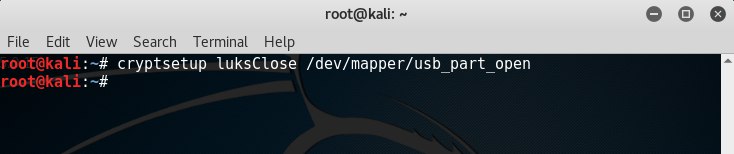

Закройте зашифрованный раздел командой cryptsetup luksClose /dev/mapper/usb_part_open.

Перезагрузите систему и выполните вход под Live USB Encrypted Persistence.

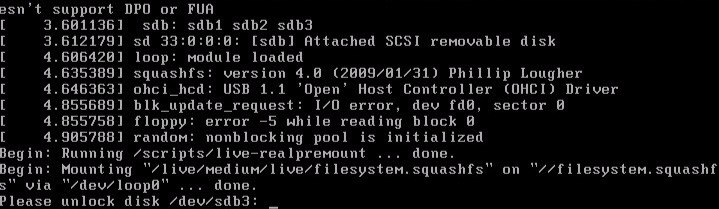

При загрузке потребуется ввести пароль от зашифрованного раздела (при вводе пароля символы не отображаются).

Создание зашифрованной системы завершено.

3. Проверка работоспособности

При первой загрузке ОС в режиме Encrypted Persistence на зашифрованном разделе создаются системные файлы и папки, для их просмотра выполните следующие действия:

— Перезагрузите систему в незашифрованном режиме Live(686-pae).

— подключите зашифрованный раздел как устройство командой cryptsetup luksOpen /dev/sdb3 usb_part_open.

— Откройте проводник и выберите подключенное устройство persistence. Вы увидите созданный ранее конфигурационный файл persistence.conf и системные папки. В папке rw находится наша зашифрованная система, под которой мы загружаемся. Следовательно, в папке rw сохраняются все изменения произведённые в системе загруженной в зашифрованном режиме.

Если вы загружаетесь в обычном(незашифрованном) режиме, то после перезагрузки все изменения и файлы удаляются.

Источник

Как установить Kali Linux на зашифрованную файловую систему

4.2.2 Установка Kali на полностью зашифрованную файловую систему

Для того чтобы гарантировать конфиденциальность ваших данных, вы можете установить зашифрованные разделы. Это надежно защитит ваши данные в случае потери или кражи вашего ноутбука. Инструмент разбиения на разделы как управляемый, так и ручной может, помочь вам в этом процессе.

Режим управляемого разделения будет сочетать использование двух технологий: Linux Unified Key Setup (LUKS) для шифрования разделов и управления логическими томами (Logical Volume Management (LVM)) для динамического управления хранилищем. Обе функции также можно установить и настроить в режиме разделения вручную.

Введение в LVM

Давайте сначала обсудим LVM. Используя терминологию LVM, виртуальный раздел представляет собой логический том, который является частью группы томов или объединением нескольких физических томов. Физические тома являются реальными разделами (или виртуальными разделами, экспортируемыми другими абстракциями, такими как программное устройство RAID или зашифрованный раздел).

Благодаря отсутствию явных различий между «физическими» и «логическими» разделами, LVM позволяет создавать «виртуальные» разделы, которые охватывают несколько дисков. Это имеет двойное преимущество: размер разделов больше не ограничен отдельными дисками, а их совокупным объемом, и вы можете изменить размер существующих разделов в любое время, например, после добавления дополнительного диска.

Эта техника работает очень просто: каждый том, будь то физический или логический, разделяется на блоки одинакового размера, которые LVM коррелирует. Добавление нового диска приведет к созданию нового физического тома, обеспечивающего новые блоки, которые могут быть связаны с любой группой томов. Все разделы в группе томов могут в полной мере использовать дополнительное распределяемое пространство.

Введение в LUKS

Для защиты своих данных вы можете добавить дополнительный уровень шифрования под предпочтительную вам файловую систему. Linux (и, в частности, драйвер dm-crypt) использует устройство управления распределением памяти для создания виртуального раздела (содержимое которого защищено) на базе основного раздела, который будет хранить данные в зашифрованном виде (благодаря LUKS). LUKS стандартизирует хранение зашифрованных данных также, как и метаинформации, которая обозначает используемые алгоритмы шифрования.

Зашифрованный раздел подкачки

Когда используется зашифрованный раздел, ключ шифрования сохраняется в памяти (ОЗУ), а при спящем режиме ноутбук будет копировать ключ вместе с другим содержимым ОЗУ на раздел подкачки жесткого диска. Поскольку любой, у кого есть доступ к файлу подкачки (это может быть как технический специалист, так и вор), может извлечь ключ и расшифровать ваши данные. В связи с этим файл подкачки должен быть защищен с помощью шифрования. Поэтому установщик предупредит вас, если вы попытаетесь использовать зашифрованный раздел рядом с незашифрованным разделом подкачки.

Настройка зашифрованных разделов

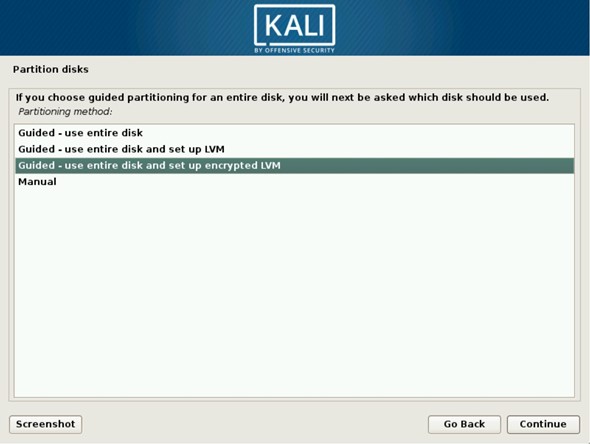

Процесс установки для зашифрованного LVM такой же, как и стандартная установка, за исключением этапа разбиения на разделы (рис. 4.20, «Управляемое разделение с зашифрованным LVM»), где вам необходимо будет выбрать Управляемый режим — использовать весь диск и настроить зашифрованный LVM («Guided — use entire disk and set up encrypted LVM.»). Конечным результатом будет система, которую нельзя загрузить или получить доступ до тех пор, пока не будет предоставлена кодовая фраза шифрования. Это зашифрует и защитит данные на вашем диске.

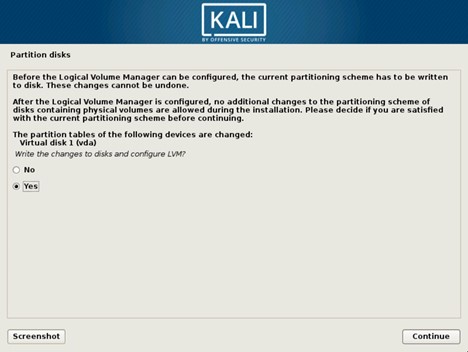

Установщик управляемого разделения автоматически назначит физические разделы для хранения зашифрованных данных, как это показано на Рисунке 4.21, «Подтвердить изменения таблицы разделов». На этом этапе установщик подтвердит изменения до того, как они будут записаны на диск.

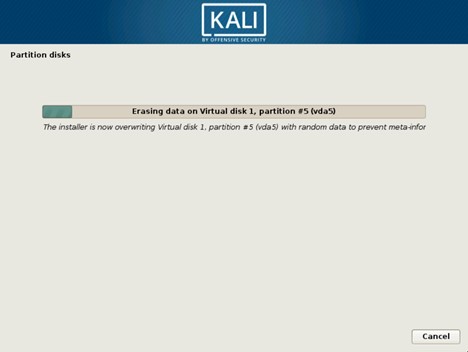

Затем этот новый раздел инициализируется случайными данными, как показано на рисунке 4.22, «Удаление данных в зашифрованном разделе». Это делает области, которые содержат данные, неотличимыми от неиспользуемых областей, что в свою очередь затрудняет обнаружение и последующую атаку зашифрованных данных.

Затем, установщик попросит вас ввести идентификационную фразу шифрования (Рисунок 4.23, «Введите идентификационную фразу шифрования»). Для того чтобы просмотреть содержимое зашифрованного раздела, вам необходимо будет вводить эту идентификационную фразу каждый раз, как вы будете перезагружать систему. Обратите внимание на предупреждение в установщике: ваша зашифрованная система будет настолько хорошо защищена, насколько грамотно подобрана идентификационная фраза.

Теперь инструмент разделения обладает доступом к новому виртуальному разделу, чье содержимое хранится зашифрованным образом в основном физическом разделе. В связи с тем, что LVM использует этот новый раздел как физический том, он может защищать несколько разделов (или логических томов LVM) с помощью того же самого ключа шифрования, включая раздел подкачки (смотри вставку «Шифрование раздела подкачки»). В данном случае, LVM не используется для упрощения расширения размера хранилища, он используется лишь для удобства косвенности, позволяющей разделить один зашифрованный раздел на несколько логических томов.

Завершение управляемого разделения с зашифрованным LVM

Затем на экране отобразится итоговая схема разделения (рисунок 4.24, «Проверка разделения для зашифрованной установки LVM») так, что вы можете выставить настройки необходимым вам образом.

И наконец, после проверки настроек раздела, инструмент попросит вас подтвердить изменения, внесенные на диск, как это показано на рисунке 4.25, «Подтверждение форматирования разделов».

Далее процесс установки продолжится обычным образом, что подробно описано в разделе 4.2.1, «Настройка диспетчера пакетов (apt)».

4.3 Автоматическая установка Kali Linux

Установщики Debian и Kali являются довольно модульными: на базовом уровне, они просто выполняют множество скриптов (объединенных в крошечные пакеты под названием udeb—for µdeb или micro-deb) один за другим. Каждый из скриптов опирается на debconf (смотри «Инструмент debconf»), который взаимодействует с вами, пользователем и сохраняет параметры установки. В связи с этим, установщик может быть также автоматизирован через debconf preseeding, функцию, которая позволяет вам предоставлять автоматические ответы на вопросы установки.

4.3.1 Ответы пресидинга

Есть множество различных способов использовать preseed ответы для установщика. И каждый метод имеет свои преимущества и недостатки. В зависимости от того, когда выполняется пресидинг, вопросы, которые ему подвергаются, могут отличаться.

С параметрами загрузки

Вы можете выполнить пресидинг для любого вопроса установщика с параметрами загрузки, которые завершаются в ядре командной строки, доступные через /proc/cmdline. Некоторые начальные загрузчики позволят вам отредактировать эти параметры в интерактивном режиме (что практично для целей тестирования), но если вы хотите, чтобы изменения были сохранены, вам придется изменить конфигурацию загрузчика.

Вы можете напрямую использовать полный идентификатор вопросов debconf (например, debian-installer/language=en), или вы можете использовать аббревиатуры для наиболее распространенных вопросов (например, language=en или hostname=duke). Смотри полный список сокращений в руководстве по установке Debian.

Не существует ограничений на вопросы, которые вы можете подвергнуть пресидингу ввиду того, что параметры загрузки доступны с самого начала процесса установки, и они обрабатываются на очень ранних стадиях. Однако, количество параметров загрузки ограничено 32, и определенное количество из них уже используется по умолчанию. Также очень важно понимать, что изменение параметров начального загрузчика иногда может быть нетривиальным.

В разделе 9.3, «Создание живого пользовательского ISO образа Kali» вы также узнаете, каким образом изменить Isolinux конфигурации, когда вы создаете ваш собственный ISO образ Kali.

С Preseed файлом в Initrd

Вы можете добавить файл под названием preseed.cfg в root установщика initrd (это тот initrd, который используется для запуска установщика). Обычно это требует восстановления исходного пакета debian-installer для генерации новых версий initrd. Тем не менее, live-build предлагает удобный способ сделать это, что подробно описано в разделе 9.3 «Создание живого пользовательского ISO образа Kali».

Этот метод также не имеет никаких ограничений на вопросы, которые могут подвергаться пресидингу, т.к. preseed файл становится доступным сразу же после загрузки. В Kali мы уже используем эту функцию для настройки поведения официального установщика Debian.

С Preseed файлом в загрузочном носителе

Вы можете добавить файл preseed на загрузочный носитель (CD или USB-накопитель); затем выполняется пресидинг, а именно после монтирования носителя, что в свою очередь означает сразу после вопросов о языке и раскладки клавиатуры. Параметр загрузки preseed/file может использоваться для указания местоположения пресидинг файла (например, /cdrom/preseed.cfg при установке с компакт-диска или /hd-media/preseed.cfg при установке с USB- накопителя).

Вы можете не подвергать пресидингу ответы на вопросы о языке и стране, т.к. пресидинг файл загружается немного позже в этом процессе, после загрузки драйверов оборудования. Также большим плюсом является то что, live-build упрощает размещение дополнительного файла в сгенерированных ISO-образах (смотри раздел 9.3, «Создание живого пользовательского ISO образа Kali»).

С Preseed файлом, загруженным из сети

Вы можете получить доступ к preseed файлу в сети через веб-сервер и сказать установщику скачать preseed файл путем добавления параметра preseed/url=http://server/preseed.cfg (или с помощью альтернативного url).

Однако, используя этот метод, не забывайте, что для его реализации ваша сеть уже должна быть настроена. В свою очередь, это означает, что связанные с сетью вопросы debconf (в частности имя хоста и имя домена) и все предыдущие вопросы (например, язык и страна) не могут быть запрограммированы с помощью этого метода. Также этот метод чаще всего используется в сочетании с параметрами загрузки, которые выполняют пресидинг тех конкретных вопросов.

Этот метод пресидинга является самым гибким, т.к. вы можете изменять настройки инсталляции без смены установочного носителя.

Задержка вопросов, связанных с языком, страной и клавиатурой

Для того, чтобы преодолеть ограничение того, что вы не можете подвергать пресидингу вопросы, связанные с языком, страной, и клавиатурой, вы можете добавить параметр загрузки auto-install/enable=true (или auto=true) . С этой опцией вопросы будут задаваться немного позже в процессе, а именно после того, как сеть будет настроена и, таким образом, после загрузки preseed файла.

Недостатком является то, что первые шаги (в частности, конфигурация сети) всегда будут отображаться на английском языке, и если есть ошибки, пользователю придется работать через экраны, отображаемые полностью на английском языке (с клавиатурой, настроенной в QWERTY).

4.3.2 Создание Preseed файла

Preseed файл является обычным текстовым файлом, в котором каждая строка содержит ответы на один Debconf вопрос. Строка разделяется на четыре поля, разделенные пробелом (пробелом или табуляцией). Например, d-i mirror/ suite string kali-rolling

Первое поле обозначает владельца вопроса. Например, «d-i» используется для вопросов, относящихся к установщику. Вы также можете увидеть имя пакета для вопросов, исходящих из пакетов Debian (как в этом примере: atftpd atftpd / use_inetd boolean false ).

- Второе поле является идентификатором вопроса.

- Третье поле указан тип вопроса.

- Четвертое и заключительное поле содержат значение ожидаемого ответа. Обратите внимание, что он должен быть отделен от третьего поля одним пробелом; дополнительные пробельные символы считаются частью значения.

Самый простой способ написать preseed файл — это установить систему вручную. Затем команда debconf-get- selections –installer предоставит ответы, которые вы в свою очередь предоставили установщику. Вы можете получить ответы, направленные другим пакетам, с помощью debconf-get-selections. Однако, более чистым решением является запись файла preseed вручную, начиная с примера, а затем просматривая документацию. При таком подходе, лишь те вопросы, ответ по умолчанию на которые необходимо заменить, могут быть подвергнуты пресидингу. Укажите priority=critical параметр загрузки, чтобы поручить Deb-conf задавать критические вопросы и использовать ответы по умолчанию для других.

Приложение к руководству по установке

В приложении руководства по установке Debian, доступном в Интернете, содержится подробная документация по использованию файла preseed. Он также содержит подробный и прокомментированный образец файла, который может служить базой для локальных настроек.

Однако, обратите внимание, что приведенные выше ссылки документируют стабильную версию Debian и что в них Kali используется в тестовой версии, так что вы можете столкнуться с небольшими различиями. Вы также можете ознакомиться с руководством по установке, размещенным на веб-сайте проекта Debian-installer. Оно может быть более современным.

4.4 ARM Установки

Kali Linux работает на самых разных устройствах на базе ARM (например, ноутбуки, встроенные компьютеры и платы для разработчиков, но вы не можете использовать традиционный установщик Kali на этих устройствах, поскольку они часто имеют конкретные требования в отношении ядра или конфигурации начального загрузчика. Чтобы сделать эти устройства более доступными для пользователей Kali, Offensive Security разработала сценарии для создания образов дисков, которые готовы для использования с различными ARM устройствами. Offensive Security предоставили подобные образы для загрузки на своем веб-сайте:

Ввиду того, что эти образы общедоступны, ваша задача по установке Kali на ARM устройство значительно упрощена.

Ниже приведены основные шаги:

- Загрузите образ для своего устройства ARM и убедитесь, что контрольная сумма соответствует той, которая указана на веб-сайте (смотри Раздел 2.1.3 «Проверка целостности и подлинности» для объяснения того, как это сделать). Обратите внимание, что образы обычно являются xz-сжатыми, таким образом, необходимо распаковать их с помощью unxz.

- В зависимости от слота расширения хранилища, доступного на вашем конкретном устройстве ARM, приобретите SD-карту, micro SD-карту или модуль eMMC, емкость которого не менее 8 ГБ.

- Скопируйте загруженный образ на устройство хранения с помощью dd. Это похоже на процесс копирования образа ISO на USB-накопитель (смотри Раздел 2.1.4 «Копирование образа на DVD-ROM или USB-накопитель»).

Специальные случаи и более подробная документация

Эти инструкции носят общий характер, и, хотя они работают для большинства устройств, всегда есть исключения. Например, для Chromebook требуется режим разработчика (developer mode), а на других устройствах требуется специальное нажатие клавиши для загрузки с внешнего носителя.

Поскольку устройства ARM добавляются относительно часто, и их спецификации настолько динамичны, мы не будем описывать конкретные инструкции по установке для различных устройств ARM. Вместо этого обратитесь к выделенному разделу «Kali на ARM» документации веб-сайта Kali для получения более подробной информации о каждом устройстве ARM, поддерживаемом Offensive Security:

4.5 Устранение неполадок во время установки Kali Linux

Установщик достаточно надежный, но, тем не менее, вы можете столкнуться с ошибками или же с какими-либо внешними проблемами, такими как: проблемы с сетью, плохие зеркала и недостаточное место на диске. Из-за этого весьма полезно уметь устранять проблемы, возникающие в процессе установки.

Когда в программе установки произойдет сбой, она покажет вам довольно бесполезный экран, такой как тот, который показан на рисунке 4.26, «Сбой процесса установки».

На этом этапе хорошо знать, что установщик использует несколько виртуальных консолей: главный экран, который вы видите, запускается либо на пятой консоли (для графического установщика, CTRL + Shift + F5 ), либо на первой консоли (для текстового установщика, CTRL + Shift + F1 ). В обоих случаях четвертая консоль ( CTRL + Shift + F4 ) отображает журналы того, что происходит, и обычно вы можете увидеть там более полезное сообщение об ошибке, например, как показано на рисунке 4.27 «Экран журнала установки», который показывает, что установщику не хватает дискового пространства.

Вторая и третья консоли ( CTRL + Shift + F2 и CTRL + Shift + F3 соответственно), хранят оболочки, которые вы можете использовать для более детального изучения текущей ситуации. Большинство инструментов командной строки предоставлены в BusyBox, поэтому набор функций довольно ограничен, но, тем не менее, этого достаточно для того, чтобы разрешить большинство проблем, с которыми вы возможно столкнетесь.

Что может быть сделано с помощью оболочки установщика

Вы можете проверить и изменить базу данных debconf с помощью debconf-get и debconf-set . Эти команды особенно удобны для тестирования значений пресидинга. Вы можете проверить любой файл (например, полный журнал установки, доступный в /var /log/syslog ) с помощью cat или других команд. Вы можете редактировать любой файл с помощью nano, включая все файлы, установленные в системе. Корневая файловая система будет смонтирована на /target после завершения этапа разбиение разделов процесса установки. После настройки сетевого доступа вы можете использовать wget и nc (netcat) для извлечения и экспорта данных по сети.

После того, как вы нажмете «Продолжить» на главном экране сбоя установки (Рисунок 4.26 «Сбой процесса установки»), вы будете возвращены на экран, который в нормальной ситуации вы бы никогда не увидели (главное меню, показанное на рисунке 4.28, «Главное меню установщика»), который в свою очередь позволяет вам запускать один шаг установки за другим. Если вам удалось устранить проблему, используя доступ к оболочке (примите наши поздравления!), вы можете повторить неудавшийся шаг.

Если вам не удалось разрешить проблему, вы можете захотеть составить отчет об ошибке. Данный отчет должен включать в себя журналы установщика, которые вы можете получить с помощью функции главного меню «Сохранить журналы исправления ошибок» («Save debug logs»). Она предлагает множество способов экспортировать журналы, как показано на рисунке 4.29, «Сохранить журналы исправления ошибок (1/2)».

Самый удобный способ и тот, который мы рекомендуем, — позволить установщику запустить веб-сервер, на котором размещаются файлы журнала (рисунок 4.30, «Сохранить журналы исправления ошибок (2/2)»). Затем вы можете запустить браузер с другого компьютера в той же сети и загрузить все файлы журналов и снимки экрана, которые вы сделали с помощью кнопки «Скриншот», доступной на каждом экране.

4.6 Подведем итоги

В этой главе мы сосредоточились на процессе установки Kali Linux. Мы обсудили минимальные системные требования Kali Linux, процесс установки для стандартной и полностью зашифрованной системы, пресидинг, который делает возможной автоматическую установку, как установить Kali Linux на различных ARM устройствах и что необходимо делать в редких случаях сбоя установки.

Основные моменты:

- Системные требования Kali Linux варьируются от базового SSH сервера, который не имеет рабочего стола и которому достаточно 128 МБ ОЗУ (рекомендуется 512 МБ) и 2 ГБ дискового пространства, до очень требовательного kali- linux-full meta-package, который требует хотя бы 2048 МБ ОЗУ и 20 ГБ пространства на диске. Дополнительно ваша машина должна иметь центральный процессор, который поддерживал бы одну из следующих архитектур: amd64, i386, armel, armhf, или arm64.

- Kali Linux может быть с легкостью установлен как в качестве основной операционной системы, так и наряду с другими операционными системами с помощью разбиения и изменения начального загрузчика или же в качестве виртуальной машины.

- Чтобы гарантировать конфиденциальность ваших данных, вы можете настроить зашифрованные разделы. Это защитит ваши данные, если ваш ноутбук или жесткий диск будут потеряны или украдены.

- Установщик также может быть автоматизирован с помощью debconf preseeding, функции, которая позволяет вам автоматически отвечать на вопросы установки.

- Preseed файл является обычным текстовым файлом, в котором каждая строчка содержит ответ на один вопрос Debconf. Строчка разделена на четыре поля, которые разделены между собой пробелом (пробелами или табуляцией). Вы можете подвергнуть пресидингу ответы установщику с помощью параметров загрузки, используя preseed файл в initrd, preseed файл в загрузочном устройстве или же preseed файл из сети

- Kali Linux работает на самых разных устройствах на базе ARM, таких как ноутбуки, встроенные вычислители и платы разработчиков. Установка ARM довольно проста. Загрузите нужный вам образ, запишите его на SD-карту, USB-накопитель или встроенный модуль мультимедиа-контроллера (eMMC), подключите его, загрузите устройство ARM, найдите свое устройство в сети, войдите в систему и измените Пароль SSH и ключи хоста SSH.

- Вы можете отладить сбои, возникшие в процессе установки, с помощью виртуальных консолей (доступных путем нажатия CTRL+Shift и одной из функциональных клавиш), debconf-get и debconf-set команд, прочтения /var/log/syslog файла журнала, или же с помощью составления отчета об ошибках, включающего в себя файлы журнала, которые можно извлечь, используя функцию установщика «Сохранить журналы исправления ошибок».

Теперь, когда мы обсудили основы Linux и процесс установки Kali Linux, давайте обсудим процесс настройки системы, чтобы вы могли приступить к настройке Kali в соответствии с вашими потребностями.

Источник