Sparta Tool in Kali Linux

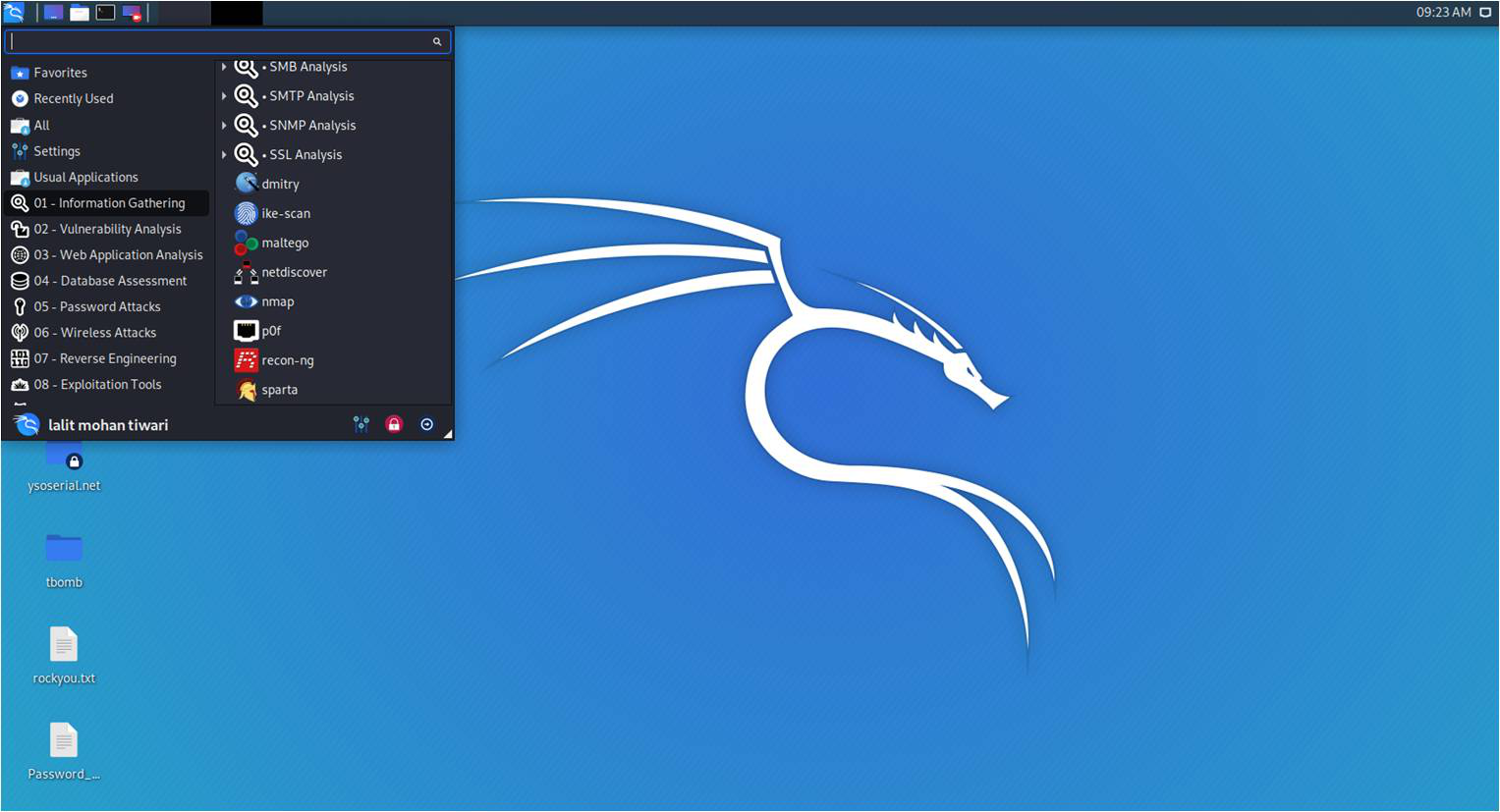

Information Gathering is a very important step before starting penetration testing. Mostly, Pen Testers begin their work by collecting information and this requires a lot of patience and effort. The information Gathering category has many tools that work differently, but the sole purpose is to gather information. The major tools are MSFConsole, dnsenum, dnmap, dnsmap, DNSRecon, dnswalk, dnstracer, Miranda, Fierce, Firewalk, SPARTA, hping3, iSMTP, Maltego Teeth, masscan, Faraday, DMitry, nbtstat nbtscan, Nikto, Nmap, Ghost Phisher, theHarvester, and many more. In this article, we will only study the tool Sparta.

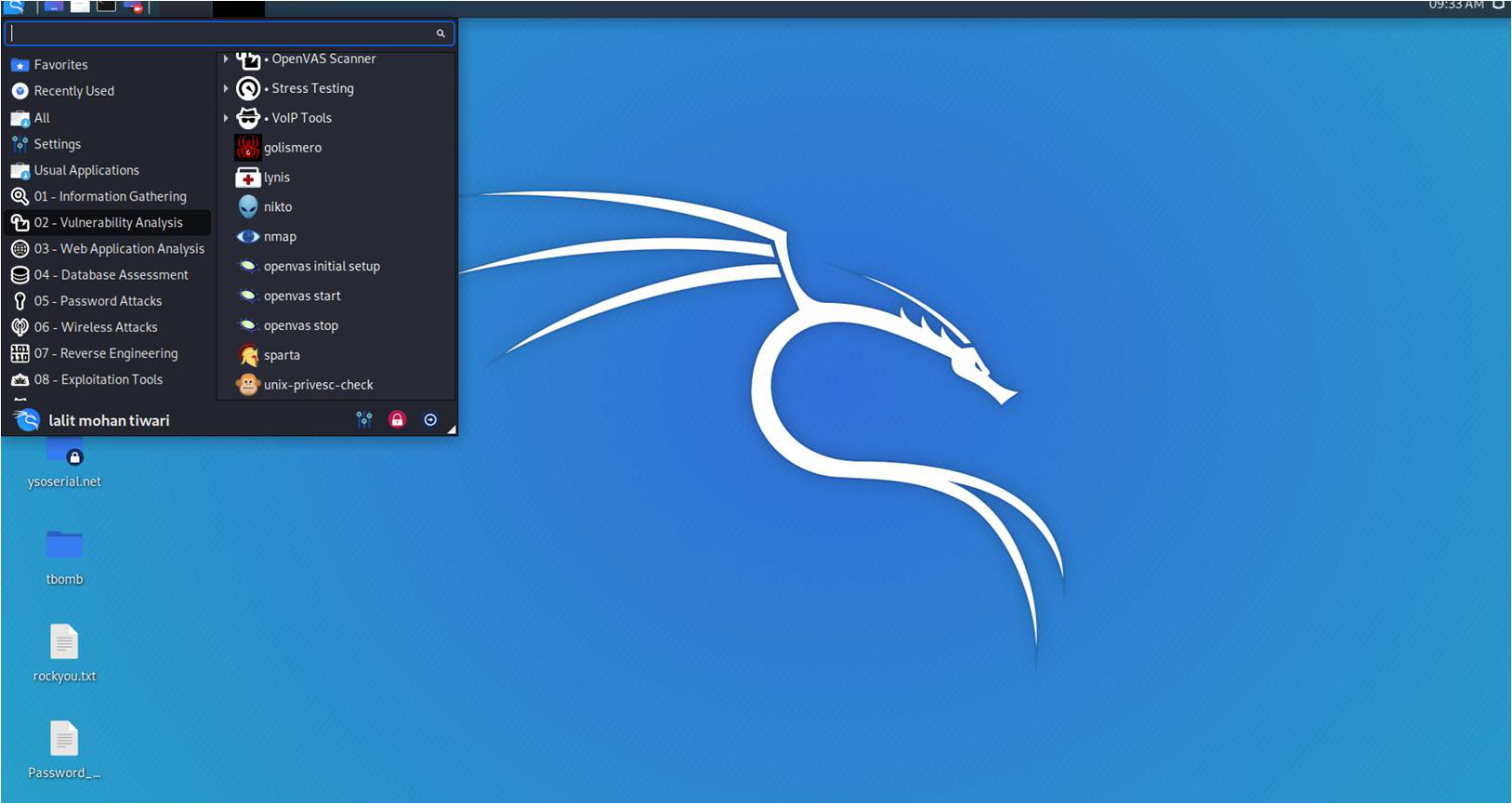

Vulnerability Analysis: You can perform vulnerability analysis with lots of tools available in Kali Linux. This category has a few subcategories such as Cisco tools, stress testing, fuzzing tools, and others. The major tools are Sparta, BED, BBQSQL, cisco-global- exploiter, cisco-auditing-tool, cisco-ocs, cisco-torch, copy-router-config, DBPwAudit, jSQL Injection, Nmap, Oscanner, openvas, Powerfuzzer, sfuzz, SidGuesser, SIPArmyKnife, sqlmap, Sqlninja, sqlsus, THC-IPV6, Yersini, and many more.

Sparta: Sparta is a python GUI application that automates scanning, vulnerability assessment, and information gathering. It allows the tester to save a lot of time by having quick and direct access to their toolkit, and it can display the output of various tools in a very easy way.

Installing Sparta: You don’t have to install Sparta in Kali Linux as Sparta is pre-installed in most versions of Kali Linux. If you are using the Light version of Kali then install Sparta by following the below command.

After the complete execution of the above command, you can start the Sparta tool from any terminal with the “Sparta” command. If you are using Kali Linux 2020.1 or up. Then instead of Sparta, Kali Linux comes with the Legion, fork version of Sparta with improved features. We will learn about Legion in another article.

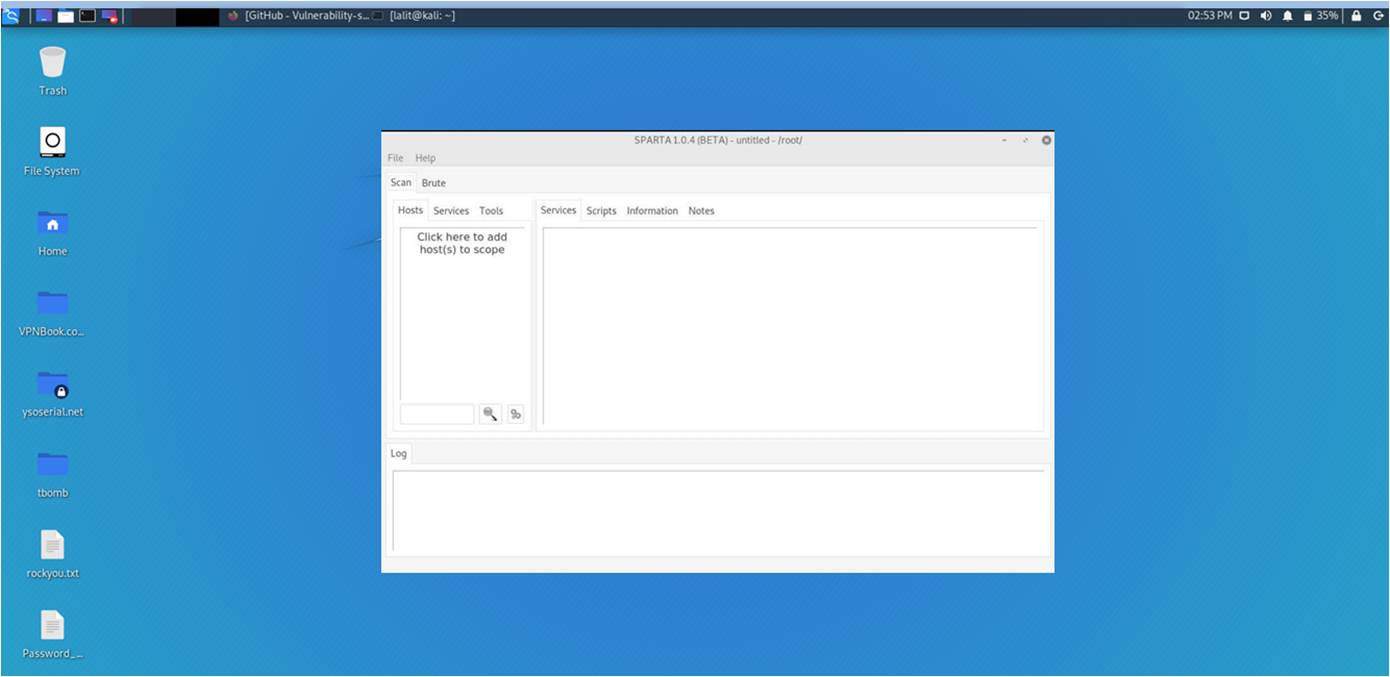

Scan Networks and Web Apps with Sparta: Sparta can be used to scan a range of IP addresses on a network and website domain names. Once you know the range of IP addresses on the network or about the web app you want to check, click on the “Click here to add a host(s) to scope” option available under the “Scan” tab. If you want to scan a web app instead, enter its URL or IP address. Hit the “Add to Scope” option when ready to scan.

Analyze the Results: Once the scanning of a web app is done, you can see various services reported within seconds of the scan. The thing to notice in this web app is that SSH service is on port 22222. There is very little chance that the administrator changed the default SSH port from 22. This attempt of hiding the SSH service is called “security through obscurity” and is considered a bad security practice. The administrator believes that changing the port number to something non-standard will make it harder for the hackers or attackers to find the service. As we can now understand that this is not true — Sparta still detected the SSH service in its scanning.

If you want to perform more actions, simply right-click on the service. You’ll have a list of options in front of you to perform.

- Portscan

- Send to Brute

- Grab banner

- Mark as checked

- Open with telnet

- Run nikto

- Open with netcat

- Launch dirbuster

- Open in browser

- Take screenshot

- Run whatweb

- Run nmap (scripts) on port

- Launch webslayer

- Open with ssh client (as root)

Saving Your Sparta Progress: In Sparta, click “File” in the menu bar, then “Save As.” Select a save location, name it, and click “Save”. The saved results can be re-opened in Sparta whenever you want to.

Источник

Kali linux sparta урок

Antonio Quina (@st3r30byt3)

Leonidas Stavliotis (@lstavliotis)

SPARTA is a python GUI application which simplifies network infrastructure penetration testing by aiding the penetration tester in the scanning and enumeration phase. It allows the tester to save time by having point-and-click access to his toolkit and by displaying all tool output in a convenient way. If little time is spent setting up commands and tools, more time can be spent focusing on analysing results. Despite the automation capabilities, the commands and tools used are fully customisable as each tester has his own methods, habits and preferences.

It is recommended that Kali Linux is used as it already has most tools installed, however SPARTA would most likely also work in Debian based systems.

Other than these, the following tools are required for SPARTA to have its minimum functionality:

- nmap (for adding hosts)

- hydra (for the brute tab)

In Kali, to ensure that you have all the tools used by SPARTA’s default configuration use:

Credits where credits are due. The nmap XML output parsing engine was largely based on code by yunshu, modified by ketchup and modified by us. SPARTA relies heavily on nmap, hydra, cutycapt, python, PyQt, Elixir and many other tools and technologies so we would like to thank all of the people involved in the creation of those. Credits to Bernardo Damele A.G. for the ms08-067_check script used by smbenum.sh. Credit to Diana Guardão (https://www.behance.net/didoquinhasfaaa) for the logo design. Thanks as well to our incredible team at SECFORCE for the countless bug reports and feedback. Last but not least, thank you for using SPARTA. Let us know how we can improve it! Happy hacking!

About

Network Infrastructure Penetration Testing Tool

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 Kali Linux для начинающих. Урок 1 — Основы сетей.

В этом уроке мы изучим основы работы с сетью и научимся находить информацию о сети, такую как наш ip адрес, шлюз сервер и так далее.

Мы научимся определять, какие сервисы запущены на нашей машине.

После взлома линукс сервера, вам нужно выяснить, есть ли у него другие сетевые интерфейсы, и если они есть, то, как правило, это означает, что этот сервер подключен к двум различным сетям, и его можно использовать, чтобы попасть в другую сеть или другой сегмент сети. В корпоративной сети разделение сетей, в которых находится чувствительная информация, чувствительные серверы, является частой практикой.

Также вам нужно знать, с какими dns серверами общается взломанный сервер, и через какой шлюз. В этом случае вы будете лучше понимать, в какой сети находитесь.

Итак, при подключении к сети нас интересует несколько моментов, а именно, какие используются сетевые интерфейсы (проводная сеть, беспроводная сеть, vpn-сеть). Какой у нас ip адрес, шлюз, и по какому маршруту идет наш трафик.

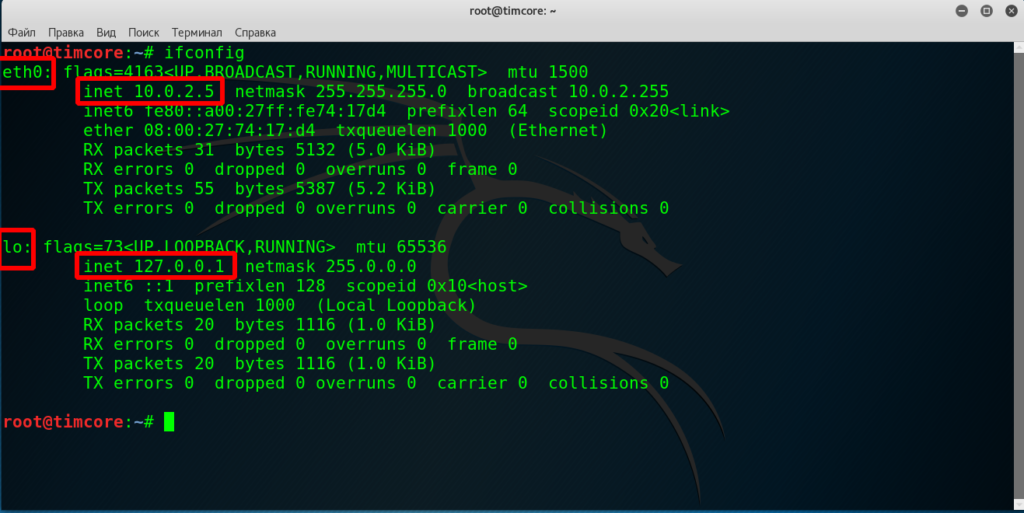

В линуксе сетевые интерфейсы называются следующим образом. Кстати, если вы не знаете что такое сетевой интерфейс, на самом деле это то, каким способом ваш компьютер подключен к сети. Если ваш компьютер подключен к сети через сетевой кабель, то оборудование, через которое он выходит в сеть, называется сетевым адаптером. У сетевого адаптера есть интерфейс с ip адресом, и если это проводная сеть, то интерфейс называется eth0. Это справедливо, если в вашей сети всего один адаптер. Если есть и другие, то они будут называться eth1, eth2 и т. д. Если у вас используется беспроводная сеть, то интерфейс называется wlan0. Lo — это лупбэк адрес, также известный как com или localhost. Его ip адрес 127.0.0.1. Лупбэк адресу всегда соответсвует этот ip адрес.

Переходим в Kali Linux. Чтобы узнать свой ip адрес, то используем команду ifconfig. Как видите тут указан мой ip адрес:

Допустим, мне нужно указать мой dns сервер, и если вы забыли или не знаете что такое dns сервер, то поищите эту информацию в интернете. Думаю ответ не заставит вас долго ждать.

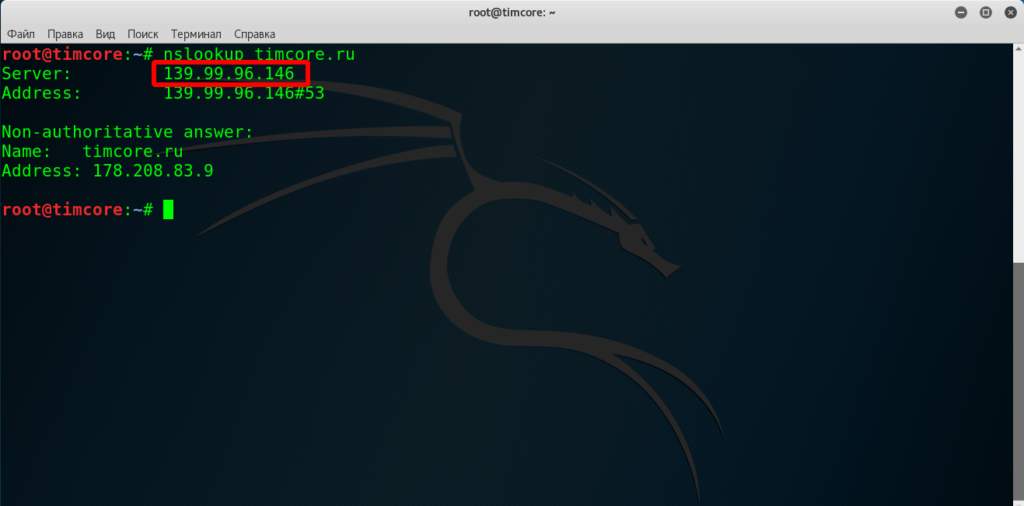

Чтобы узнать мой dns сервер, нужно указать nslookup. В данном случае будем проверять сайт timcore.ru . И команда сообщает мне, что мой dns сервер — это 139.99.96.146:

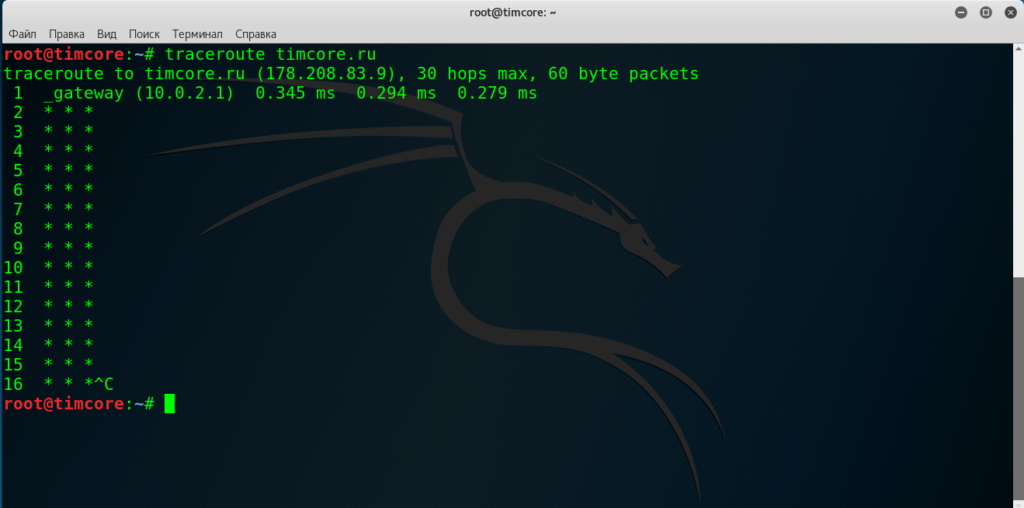

Давайте проверим ip-адрес с помощью команды traceroute timcore.ru:

Для остановки данной команды, используйте комбинацию клавиш Ctrl+C.

Когда вы взломали сервер, нужно знать, какие сервисы на нем запущены, а также какие компьютеры или сервера общаются с этими сервисами. Это можно сделать с помощью команды netstat. Как правило с ней используются опции -a — отображает все запущенные сервисы, -n — это адрес с цифрами. -t — отображает tcp, то есть протокол tcp. -p — отображает название программы, которая запустила этот сервис. Попробуйте эту команду самостоятельно.

Источник

Sparta — комплекс для проведения тестирования на проникновение

При проведении тестирования на проникновение важным этапом является начальный сбор информации об объектах аудита и их взаимодействии. Для этого необходимо составить карту инфраструктуры, используя различные инструменты и утилиты, получая разрозненный материал для дальнейшего анализа. Сегодня я рассмотрю фреймворк Sparta, который объединяет в себе базовый инструментарий для сбора и анализа информации при проведении тестирования на проникновение.

Sparta – это инструмент для проведения тестирования на проникновение, написанный на Python, который призван сфокусировать внимание пентестера на анализе найденных уязвимостей, а не на командах и синтаксисе.

Sparta предоставляет удобный графический интерфейс, который выглядит как центр управления инструментами сканирования, брутфорса, сканерами уязвимостей и прочими. Инструмент Sparta входит в стандартный пакет утилит Kali Linux и готова к использованию сразу после установки дистрибутива.

Функционал

Настройка

Те читатели, кто хочет просто познакомиться с работой программы, может пропустить этот раздел, т.к. инструмент Sparta, установленный в Kali Linux готов к использованию в базовой конфигурации.

Настройки Sparta содержатся в следующих файлах:

- /etc/sparta.conf

- /usr/share/sparta/sparta.conf

- /var/lib/dpkg/info/sparta.conffiles

Sparta проверяет их наличие, если файлов нет, то создает новый. Разработчики обещают когда-нибудь сделать возможным настройку инструмента из графического интерфейса, но на данный момент редактировать файлы придется в ручном режиме.

Файл содержит список параметров, разделенных на группы General Settings, Brute Settings, StagedNmapSettings и т.д. Разработчики не рекомендуют удалять какие-либо строки из файла конфигурации, т.к. это может нарушить работу программы. Группы ToolSettings, HostActions, PortActions и PortTerminalActions отвечают за настройку опций, доступных по правому клику. Группа SchedulerSettings отвечает за автоматический запуск инструментов в отношении найденных сервисов.

Для примера добавим инструмент dig для сервиса UDP/TCP 53 порта с ключом -t axfr для выполнения трансфера зоны.

Так как данный инструмент работает с сервисом, а не с хостом, то группой, которую нам нужно заполнить, будет PortActions. Нам необходимо выполнить следующую команду в отношении найденного DNS сервера

Sparta имеет специальные конструкции, такие как [PORT] и [IP] позволяющие доставить в наш инструмент порт сервиса, который мы атакует и IP адрес хоста.

Но нам нужно узнать доменное имя. Для воспользуемся следующей конструкцией

Таким образом, в группу PortActions попадает следующая строка, по аналогии с уже имеющимися в файле.

[PortActions]

Но я хочу, чтобы попытка трансфера зоны выполнялась всякий раз, когда будет обнаружен DNS сервис.

Для этого я заполню группу SchedulerActions таким образом

[SchedulerSettings]

Теперь можно перезапустить Sparta чтобы проверять работу добавленного инструмента.

Sparta можно запустить через меню, в разделе Vulnerability Analysis

Или через консоль

Пример работы

После запуска мы видим следующий интерфейс

И первое, что нам нужно сделать, обозначить наши цели.

Кликаем в этой области:

И задаем, к примеру, такую подсеть:

Сразу можно указать sparta провести обнаружение хостов при помощи Nmap.

Вторая опция «Run staged nmap scan» запускает nmap особым образом, разделяя сканирование на этапы (stages). Они представлены в файле конфигурации Sparta.conf.

[StagedNmapSettings]

Этот режим позволяет быстрее получать информацию о найденных сервисах и оптимизирует работу по автоматическому запуску тасков.

После нажатия кнопки «Add to scope» в нижней части экрана можно увидеть информацию о работающих задачах. Видим, что множество инструментов работают параллельно.

Правым кликом можно завершить любое из заданий.

Так же, вы можете заметить, что таблица с хостами заполняется, и при выборе одного из хостов, в правой части интерфейса доступны вкладки с результатом работы скриптов.

Кликнув правой кнопкой на обнаруженном открытом порте, мы можем выполнить всевозможные задачи, например, подключиться к сервису при помощи telnet или nc, провести брутфорс и т.д.

Стоит заметить, что вид меню зависит от сервиса. Ниже скриншот для FTP сервиса

Дополнительно мы можем запустить whatweb, dirbuster, сделать скриншот выбранного веб-приложения.

Для MySQL, соответственно, будет доступна опция mysql client и так далее.

Для DNS доступен трансфер зоны, который мы добавили в начале статьи.

Так же в логе видно, что автоматически было выполнено задание dig-axfr.

Если вы хотите увидеть весь список инструментов, удерживайте SHIFT во время правого клика.

Вкладки с выводом от запущенных инструментов содержат полный вывод результатов работы инструмента

Вывод добавленного нами инструмента отображается корректно:

Помимо вкладок, привязанных к инструментам, запускаемым Sparta, нам доступны следующие:

- Services – содержит список обнаруженных сервисов

- Scripts – содержит результат работы скриптов nmap NSE (заполняется при запуске nmap с –sC или при правом клике на сервисе и выборе соответствующей опции)

- Information – содержит базовую информацию о хосте, такую как IP, MAC адреса, тип и версию ОС, статические показатели

- Notes – позволяет добавить собственный комментарий к хосту

- Есть возможность провести дополнительное сканирование выбранных хостов при помощи правого клика на выбранном хосте в списке.

Так же, есть возможность просмотреть найденную информацию не только в разрезе хостов, но и в разрезе сервисов или отработавших инструментов

Например, посмотреть результат работы nikto по всем хостам:

Или увидеть, на каких машинах есть веб-приложения:

Здесь есть важная особенность, что Sparta не будет запускать один и тот же инструмент в отношении хоста, против которого уже проводилось сканирование этим инструментом, если вы запустите инструмент через вкладку Services. Чтобы запустить инструмент против всех хостов, удерживайте SHIFT во время правого клика.

После того как вы решили, что исследовали хост, можно правым кликом и опцией «Mark as checked» пометить его в списке:

После этого против данного хоста инструменты больше запускаться не будут.

Вкладка Bruteforce позволяет настроить и запустить брутфорс при помощи hydra.

Основные опции вынесены в графический интерфейс, такие как выбор файлов с пользователями и паролями, опция Loop around users, которая позволяет проверять все словарные пароли для каждого пользователя по порядку, а не каждый пароль по всем пользователям и другие. При помощи опции Additional options вы можете дописать свои ключи.

Так же полезными будет опции Found usernames и Found passwords для брутфорса по уже найденным логинам и паролям. Сохранить результат своих исследований можно через меню File – Save в специальном формате:

Заключение

Инструмент Sparta может быть использован широким спектром специалистов. Он будет удобен как новичкам, так и профи, поскольку, обладая удобным интерфейсом, он предоставляет возможность тонкой настройки под свои нужны и привычки, что позволяет, в дальнейшем, экономить время на этапе сбора информации при проведении тестирования на проникновение.

Источник